Материал Аудит. воссоздание официальных звонков от банковских и других ivr (англ. Interactive Voice Response) систем 40, с. 175

Скачать 3.81 Mb. Скачать 3.81 Mb.

|

|

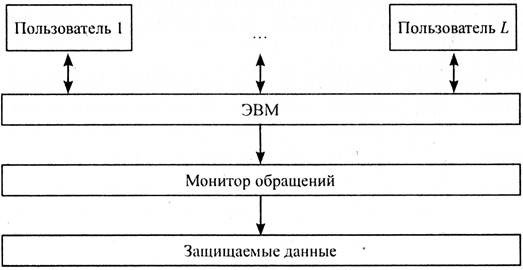

Тема 1. Безопасность клиентских операционных систем Цели и задачи изучения темы: Понять основные уязвимые места операционных систем и способы их защиты. Научиться формулировать требования к сложности и длине пароля с точки зрения обеспечения его безопасности. Приобрести навык настройки основных защитных механизмов клиентских операционных систем. Научится формировать матрицы и списки доступа к информационным ресурсам. Вопросы темы: 1. Дефекты обеспечения безопасности ОС. 2. Механизмы защиты ОС. 3. Контроль доступа к данным. 4. Особенности обеспечения безопасности ОС Windows 7. 5. Особенности обеспечения безопасности ОС Linux. Теоретический материал по теме Вопрос 1. Дефекты обеспечения безопасности ОС. Большинство ОС обладают дефектами с точки зрения обеспечения безопасности данных в системе, что обусловлено выполнением задачи обеспечения максимальной доступности системы для пользователя. Рассмотрим типовые функциональные дефекты ОС, которые могут привести к созданию каналов утечки данных. Идентификация. Каждому ресурсу в системе должно быть присвоено уникальное имя — идентификатор. Во многих системах пользователи не имеют возможности удостовериться в том, что используемые ими ресурсы действительно принадлежат системе. Пароли. Большинство пользователей выбирают простейшие пароли, которые легко подобрать или угадать. Список паролей. Хранение списка паролей в незашифрованном виде дает возможность его компрометации с последующим НСД к данным. Пороговые значения. Для предотвращения попыток несанкционированного входа в систему с помощью подбора пароля необходимо ограничить число таких попыток, что в некоторых ОС не предусмотрено. Подразумеваемое доверие. Во многих случаях программы ОС считают, что другие программы работают правильно. Общая память. При использовании общей памяти не всегда после выполнения программ очищаются участки оперативной памяти (ОП). Разрыв связи. В случае разрыва связи ОС должна немедленно закончить сеанс работы с пользователем или повторно установить подлинность субъекта. Передача параметров по ссылке, а не по значению (при передаче параметров по ссылке возможно сохранение параметров в ОП после проверки их корректности, нарушитель может изменить эти данные до их использования). Система может содержать много элементов (например, программ), имеющих различные привилегии. Вопрос 2. Механизмы защиты ОС. Операционная система есть специально организованная совокупность программ, которая управляет ресурсами системы (ЭВМ, вычислительной системы, других компонентов ИВС) с целью наиболее эффективного их использования и обеспечивает интерфейс пользователя с ресурсами. Операционные системы, подобно аппаратуре ЭВМ, на пути своего развития прошли несколько поколений. ОС первого поколения были направлены на ускорение и упрощение перехода с одной задачи пользователя на другую задачу (другого пользователя), что поставило проблему обеспечения безопасности данных, принадлежащих разным задачам. Второе поколение ОС характеризовалось наращиванием программных средств обеспечения операций ввода-вывода и стандартизацией обработки прерываний. Надежное обеспечение безопасности данных в целом осталось нерешенной проблемой. К концу 60-х гг. XX в. начал осуществляться переход к мультипроцессорной организации средств ВТ, поэтому проблемы распределения ресурсов и их защиты стали более острыми и трудноразрешимыми. Решение этих проблем привело к соответствующей организации ОС и широкому применению аппаратных средств защиты (защита памяти, аппаратный контроль, диагностика и т.п.). Основной тенденцией развития вычислительной техники была и остается идея максимальной доступности ее для пользователей, что входит в противоречие с требованием обеспечения безопасности данных. Под механизмами защиты ОС будем понимать все средства и механизмы защиты данных, функционирующие в составе ОС. Операционные системы, в составе которых функционируют средства и механизмы защиты данных, часто называют защищенными системами. Под безопасностью ОС будем понимать такое состояние ОС, при котором невозможно случайное или преднамеренное нарушение функционирования ОС, а также нарушение безопасности находящихся под управлением ОС ресурсов системы. Укажем следующие особенности ОС, которые позволяют выделить вопросы обеспечения безопасности ОС в особую категорию: управление всеми ресурсами системы; наличие встроенных механизмов, которые прямо или косвенно влияют на безопасность программ и данных, работающих в среде ОС; обеспечение интерфейса пользователя с ресурсами системы; размеры и сложность ОС. Основной проблемой обеспечения безопасности ОС является проблема создания механизмов контроля доступа к ресурсам системы. Процедура контроля доступа заключается в проверке соответствия запроса субъекта предоставленным ему правам доступа к ресурсам. Кроме того, ОС содержит вспомогательные средства защиты, такие как средства мониторинга, профилактического контроля и аудита. В совокупности механизмы контроля доступа и вспомогательные средства защиты образуют механизмы управления доступом. Средства профилактического контроля необходимы для отстранения пользователя от непосредственного выполнения критичных с точки зрения безопасности данных операций и передачи этих операций под контроль ОС. Для обеспечения безопасности данных работа с ресурсами системы осуществляется с помощью специальных программ ОС, доступ к которым ограничен. Средства мониторинга осуществляют постоянное ведение регистрационного журнала, в который заносятся записи о всех событиях в системе. В ОС могут использоваться средства сигнализации о НСД, которые используются при обнаружении нарушения безопасности данных или попыток нарушения. Вопрос 3. Контроль доступа к данным. При создании механизмов контроля доступа необходимо, прежде всего, определить множества субъектов и объектов доступа. Субъектами могут быть, например, пользователи, задания, процессы и процедуры. Объектами — файлы, программы, семафоры, директории, терминалы, каналы связи, устройства, блоки ОП и т. д. Субъекты могут одновременно рассматриваться и как объекты, поэтому у субъекта могут быть права на доступ к другому субъекту. В конкретном процессе в данный момент времени субъекты являются активными элементами, а объекты — пассивными. Для осуществления доступа к объекту субъект должен обладать соответствующими полномочиями. Полномочие есть некий символ, обладание которым дает субъекту определенные права доступа по отношению к объекту, область защиты определяет права доступа некоторого субъекта ко множеству защищаемых объектов и представляет собой совокупность всех полномочий данного субъекта. При функционировании системы необходимо иметь возможность создавать новые субъекты и объекты. При создании объекта одновременно создается и полномочие субъектов по использованию этого объекта. Субъект, создавший такое полномочие, может воспользоваться им для осуществления доступа к объекту или же может создать несколько копий полномочия для передачи их другим субъектам. С традиционной точки зрения средства управления доступом позволяют специфицировать и контролировать действия, которые субъекты (пользователи и процессы) могут выполнять над объектами (информацией и другими компьютерными ресурсами). В данном разделе речь пойдет о логическом управлении доступом, которое, в отличие от физического, реализуется программными средствами. Логическое управление доступом — это основной механизм многопользовательских систем, призванный обеспечить конфиденциальность и целостность объектов и, до некоторой степени, их доступность (путем запрещения обслуживания неавторизованных пользователей). Рассмотрим формальную постановку задачи в традиционной трактовке. Имеется совокупность субъектов и набор объектов. Задача логического управления доступом состоит в том, чтобы для каждой пары «субъект-объект» определить множество допустимых операций и контролировать выполнение установленного порядка. Отношение «субъекты-объекты» можно представить в виде матрицы доступа, в строках которой перечислены субъекты, в столбцах — объекты, а в клетках, расположенных на пересечении строк и столбцов, записаны дополнительные условия (например, время и место действия) и разрешенные виды доступа. Фрагмент матрицы может выглядеть, например, как показано в табл. 1. Таблица 1. Фрагмент матрицы доступа

Обозначение: «о» - разрешение на передачу прав доступа другим пользователям, «г» - чтение, «w» - запись, «е» - выполнение, «а» - добавление информации. Тема логического управления доступом — одна из сложнейших в области информационной безопасности. Дело в том, что само понятие объекта (а тем более видов доступа) меняется от сервиса к сервису. Для операционной системы к объектам относятся файлы, устройства и процессы. Применительно к файлам и устройствам обычно рассматриваются права на чтение, запись, выполнение (для программных файлов), иногда на удаление и добавление. Отдельным правом может быть возможность передачи полномочий доступа другим субъектам (так называемое право владения). Процессы можно создавать и уничтожать. Современные операционные системы могут поддерживать и другие объекты. Для систем управления реляционными базами данных объект — это база данных, таблица, представление, хранимая процедура. К таблицам применимы операции поиска, добавления, модификации и удаления данных, у других объектов. В результате при задании матрицы доступа нужно принимать во внимание не только принцип распределения привилегий для каждого сервиса, но и существующие связи между сервисами (приходится заботиться о согласованности разных частей матрицы). Аналогичная трудность возникает при экспорте/импорте данных, когда информация о правах доступа, как правило, теряется (поскольку на новом сервисе она не имеет смысла). Следовательно, обмен данными между различными сервисами представляет особую опасность с точки зрения управления доступом, а при проектировании и реализации разнородной конфигурации необходимо позаботиться о согласованном распределении прав доступа субъектов к объектам и о минимизации числаспособов экспорта/импорта данных. Матрицу доступа, ввиду ее разреженности (большинство клеток— пустые), неразумно хранить в виде двухмерного массива. Обычно ее хранят по столбцам, т. е. для каждого объекта поддерживается список «допущенных» субъектов вместе с их правами. Элементами списков могут быть имена групп и шаблоны субъектов, что служит большим подспорьем администратору. Некоторые проблемы возникают только при удалении субъекта, когда приходится удалять его имя из всех списков доступа; впрочем, эта операция производится нечасто. Списки доступа — исключительно гибкое средство. С их помощью легко выполнить требование о гранулярности прав с точностью до пользователя. Посредством списков несложно добавить права или явным образом запретить доступ (например, чтобы наказать нескольких членов группы пользователей). Безусловно, списки являются лучшим средством произвольного управления доступом. Подавляющее большинство операционных систем и систем управления базами данных реализуют именно произвольное управление доступом. Основное достоинство произвольного управления — гибкость. К сожалению, у «произвольного» подхода есть ряд недостатков. Рассредоточенность управления доступом ведет к тому, что доверенными должны быть многие пользователи, а не только системные операторы или администраторы. Из-за рассеянности или некомпетентности сотрудника, владеющего секретной информацией, эту информацию могут узнать и все остальные пользователи. Следовательно, произвольность управления должна быть дополнена жестким контролем за реализацией избранной политики безопасности. Второй недостаток, который представляется основным, состоит в том, что права доступа существуют отдельно от данных. Ничто не мешает пользователю, имеющему доступ к секретной информации, записать ее в доступный всем файл или заменить полезную утилиту ее «троянским»аналогом. Подобная «разделенность» прав и данных существенно осложняет проведение несколькими системами согласованной политики безопасности и, главное, делает практически невозможным эффективный контроль согласованности. Возвращаясь к вопросу представления матрицы доступа, укажем, что для этого можно использовать также функциональный способ, когда матрицу не хранят в явном виде, а каждый раз вычисляют содержимое соответствующих клеток. Например, при принудительном управлении доступом применяется сравнение меток безопасности субъекта и объекта. Удобной надстройкой над средствами логического управления доступом является ограничивающий интерфейс, когда пользователя лишают самой возможности попытаться совершить несанкционированные действия, включив в число видимых ему объектов только те, к которым он имеет доступ. Подобный подход обычно реализуют в рамках системы меню (пользователю показывают лишь допустимые варианты выбора) или посредством ограничивающих оболочек, таких как restricted shell в ОС Unix. При принятии решения о предоставлении доступа обычно анализируется следующая информация: 1) идентификатор субъекта (идентификатор пользователя, сетевой адрес компьютера и т. п.). Подобные идентификаторы являются основой произвольного (или дискреционного) управления доступом; 2) атрибуты субъекта (метка безопасности, группа пользователя и т. п.). Метки безопасности — основа мандатного управления доступом. Непосредственное управление правами доступа осуществляется на основе одной из моделей доступа: матричной модели доступа (модель Харрисона — Руззо—Ульмана); многоуровневой модели доступа (модель Белла — Лападулы). Разработка и практическая реализация различных защищенных ОС привела Харрисона, Руззо и Ульмана к построению формальной модели защищенных систем. Схема модели Харрисона, Руззо и Ульмана (HRU-модели) приведена на рис. 1.  Рис. 1. Схема модели Харрисона, Руззо и Ульмана Вопрос 4. Особенности обеспечения безопасности ОС Windows 7. Операционная система Windows 7 создана на основе принципов безопасности Windows Vista, отвечает пожеланиям пользователей о создании более удобной и управляемой системы и содержит усовершенствования безопасности, необходимые для защиты данных в условиях быстро меняющейся структуры угроз. Самые значительные улучшения безопасности в Windows 7 рассматриваются в четырех разделах. 1. Безопасная платформа. В основе Windows 7 лежат усовершенствования системы безопасности, впервые представленные в Windows Vista. Кроме того, она отвечает пожеланиям пользователей о создании более удобной и управляемой системы. 2. Обеспечение безопасности универсального доступа. Windows 7 предоставляет соответствующие элементы управления безопасностью, поэтому пользователи в любое время из любого места могут обращаться к данным, необходимым для работы. 3. Защита пользователей и инфраструктуры. Windows 7 обеспечивает гибкую защиту от вредоносных программ и вторжений, поэтому пользователи получают нужное сочетание безопасности, контроля и продуктивности. 4. Защита данных от неавторизованного просмотра. Windows 7 расширяет технологию шифрования диска BitLocker™ для обеспечения защиты данных, хранящихся на переносных носителях (например, USB-устройствах флэш-памяти, жестких дисках USB), поэтому только авторизованные пользователи смогут считать данные даже в том случае, если носитель был украден, потерян или используется неправильно. Безопасная платформа. Фундаментальные возможности безопасности: защита от исправления ядра; ограниченный режим работы служб; предотвращение выполнения данных; случайное распределение адресного пространства; уровни целостности по-прежнему обеспечивают улучшенную защиту от вредоносных программ и атак. Эта операционная система соответствует требованиям Common Criteria для получения сертификата Evaluation Assurance Level 4 и соответствия стандарту FIPS 140-2. Опираясь на надежную платформу безопасности Windows Vista, Windows 7 вносит значительные улучшения в основные технологии защиты аудита событий и управления учетными записями пользователей. Усовершенствованный аудит. Windows 7 предоставляет усовершенствованные возможности аудита, упрощающие соблюдение нормативных и производственных требований: в том числе реализован упрощенный подход к управлению конфигурациями аудита, а выполняемые в организации задачи описаны с большей наглядностью. Например, Windows 7 помогает получить четкое представление о том, кто может получить доступ к конкретной информации, почему пользователю было отказано в доступе к определенным данным, а также узнать обо всех изменениях, внесенных пользователем или группой. Поддержка устройств безопасности. Windows 7 упрощает процесс подключения устройств безопасности к ПК и управления ими, а также предоставляет легкий доступ к общим задачам, связанным с использованием устройств. Еще никогда использование устройств безопасности не было настолько простым: при первоначальной установке и при ежедневной работе. Устройства хранения с усиленной безопасностью. Широкое использование USB-устройств флэш-памяти и других личных устройств хранения влечет за собой сомнения в безопасности данных на этих устройствах. Однако некоторым пользователям не требуются возможности полного шифрования данных BitLocker To Go™. Windows 7 поддерживает защиту с помощью паролей и проверку подлинности на основе сертификатов для USB-устройств хранения, соответствующих стандарту IEEE 1667. Для сохранения конфиденциальности данных можно использовать возможность защиты паролей, реализованную в устройствах защиты, поддерживающих стандарт IEEE 1667. Устройства хранения с усиленной безопасностью. Широкое использование USB-устройств флэш-памяти и других личных устройств хранения влечет за собой сомнения в безопасности данных на этих устройствах. Однако некоторым пользователям не требуются возможности полного шифрования данных BitLocker To Go™. Windows 7 поддерживает защиту с помощью паролей и проверку подлинности на основе сертификатов для USB-устройств хранения, соответствующих стандарту IEEE 1667. Для сохранения конфиденциальности данных можно использовать возможность защиты паролей, реализованную в устройствах защиты, поддерживающих стандарт IEEE 1667. Обеспечение безопасности универсального доступа. Windows 7 предоставляет соответствующие элементы управления безопасностью, поэтому пользователи в любое время из любого места могут обращаться к данным, необходимым для работы. Наряду с полной поддержкой существующих технологий (например, защиты сетевого доступа) Windows 7 предоставляет более гибкий брандмауэр, поддержку безопасности DNS и совершенно новую концепцию удаленного доступа. Поддержка DNSSec. DNS — это основной протокол, поддерживающий большинство ежедневных выполняемых в Интернете задач, включая доставку электронной почты, просмотр веб-страниц и обмен сообщениями. Однако следует отметить, что система DNS была разработана более трех десятков лет назад без учета современных угроз безопасности. Расширения безопасности DNS (DNSSEC) — это набор расширений DNS, предоставляющих службы безопасности, необходимые для работы в Интернете. В соответствии с требованиями документов RFC 4033, 4034 и 4035 система Windows 7 поддерживает DNSSEC, обеспечивая уверенность организаций в подлинности записей имен доменов и предоставляя защиту от вредоносных манипуляций. Наличие нескольких активных политик брандмауэра. Политика межсетевого экрана в системе Windows Vista основана на типе установленного сетевого подключения: домашнем, рабочем, общем или доменном (этот тип является скрытым). Однако, если пользователь, подключенный к Интернету через «домашнюю» сеть, использует виртуальную частную сеть для доступа в корпоративную, то это может создать серьезные проблемы безопасности. В таком случае соответствующие настройки брандмауэра для доступа к корпоративной сети не могут быть применены, поскольку тип сети (и, следовательно, параметры брандмауэра) уже был задан на основе первой сети, к которой подключен пользователь. Windows 7 устраняет эту проблему за счет поддержки нескольких политик активного брандмауэра, позволяющих пользователям ПК получать и применять сведения о профиле брандмауэра домена вне зависимости от других сетей, к которым может быть подключен ПК. Благодаря этим возможностям, которые относятся к числу основных функций, запрашиваемых корпоративными клиентами, ИТ-специалисты могут упростить политики подключения и безопасности, поддерживая единый набор правил для удаленных клиентов и для клиентов, физически подключенных к корпоративной сети. DirectAccess. Благодаря Windows 7 работать вне офиса становится все проще. С помощью DirectAccess удаленные пользователи могут обращаться к корпоративной сети в любое время при наличии интернет-соединения, без необходимости выполнения дополнительных действий по установке VPN-подключения. Это увеличивает производительность сотрудников. DirectAccess предоставляет ИТ-специалистам более защищенную и гибкую инфраструктуру корпоративной сети для удаленного обновления пользовательских ПК и управления ими. DirectAccess упрощает управление ИТ-ресурсами за счет ввода постоянно управляемой инфраструктуры, в которой компьютеры, находящиеся в сети и вне ее, поддерживаются в работоспособном и обновленном состоянии. С помощью DirectAccess ИТ-специалисты могут более точно контролировать сетевые ресурсы, к которым обращаются пользователи. Например, для управления доступом удаленных пользователей к приложениям предприятия можно использовать параметры групповой политики. DirectAccess отделяет интернет-трафик от доступа к ресурсам внутренней сети, поэтому пользователи могут обращаться на общедоступные веб-сайты, не создавая дополнительный трафик в сети предприятия. Кроме того, компонент DirectAccess поддерживает отраслевые стандарты (например, протоколы IPv6 и IPsec), обеспечивая защиту и безопасность корпоративного обмена данными. Защита пользователей и инфраструктуры. Windows 7 обеспечивает гибкую защиту от вредоносных программ и вторжений, поэтому пользователи могут получить нужное соотношение безопасности, контроля и продуктивности. Основными усовершенствованиями системы безопасности являются компонент AppLocker™ и браузер Internet Explorer® 8, которые обеспечивают новый стандарт защиты операционной системы от вторжения вредоносных программ в Windows 7. AppLocker. Политики управления приложениями в системе Windows 7 используются совместно со средством AppLocker — гибким и простым в управлении механизмом, позволяющим ИТ-специалистам указывать программы и компоненты, которые могут выполняться на настольных системах. Кроме того, пользователи получают возможность работать с приложениями, установочными программами и сценариями, повышающими их производительность. В итоге ИТ-специалисты могут провести в организации стандартизацию приложений, что обеспечивает безопасность и совместимость, а также улучшает производительность. AppLocker предоставляет простые и эффективные структуры правил и вводит правила издателя: правила на основе цифровых подписей приложений. Правила издателя позволяют создавать правила, которые сохраняются после обновления приложений за счет возможности указания версии приложения в качестве атрибута. Например, в организации можно создать правило, разрешающее выполнение программы Acrobat Reader всех версий позднее 9.0, если они подписаны издателем ПО Adobe. Когда компания Adobe выпустит обновление программы Acrobat, его можно будет безопасно развернуть, не создавая еще одно правило для новой версии приложения. Internet Explorer 8. Internet Explorer 8 обеспечивает улучшенную защиту от угроз безопасности и конфиденциальности, включая возможность определения ненадежных веб-сайтов и блокировку загрузки вредоносных программ. Защита усилена благодаря возможности просматривать веб-страницы без сохранения данных на общедоступном компьютере, а также за счет расширенной настройки параметров и контроля того, каким образом веб-сайты могут отслеживать действия пользователя. В Internet Explorer 8 улучшена систему ограничений для элементов управления ActiveX ® и усовершенствовано управление надстройками. Веб-браузер обладает повышенной надежностью, которая обеспечивается функцией автоматизированного восстановления после сбоя и восстановления вкладок, а также расширенной поддержкой специальных возможностей. Защита данных от несанкционированного просмотра. Windows 7 содержит технологии защиты данных, доступные в Windows Vista: система поддерживает шифрованную файловую систему (EFS), встроенную технологию служб управления правами Active Directory® и компоненты точного контроля USB-портов. Наряду с обновленными версиями этих технологий в Windows 7 представлено несколько значительных усовершенствований популярной технологии шифрования диска BitLocker. BitLocker и BitLocker To Go. Windows 7 решает все более актуальную проблему утечки данных с помощью возможностей управления и обновлений развертывания технологии шифрования диска BitLocker и вводом нового средства BitLocker To Go, обеспечивающего улучшенную защиту от раскрытия и кражи данных за счет расширения поддержки BitLocker на съемные устройства хранения. Расширенная поддержка BitLocker для томов данных FAT затрагивает широкий диапазон устройств и форматов дисков, включая USB-устройства флэш-памяти и съемные диски. Это позволяет пользователям развертывать BitLocker при необходимости обеспечения защиты данных. Во время поездок с переносным компьютером, обмена большими файлами с надежным партнером или работы дома защита устройств с помощью BitLocker гарантирует, что данные смогут прочесть только авторизованные пользователи даже в том случае, если носитель украден, потерян или неправильно используется. Защита BitLocker проста в развертывании, интуитивно понятна конечному пользователю, соответствует нормативным требованиям и обеспечивает должную безопасность данных. С помощью BitLocker To Go администраторы могут контролировать использование съемных устройств хранения, а также устанавливать необходимый уровень защиты. Администраторы сделать защиту данных обязательной на любом съемном устройстве хранения, в которое пользователи будут записывать данные, разрешив использование незащищенных устройств в режиме с доступом только для чтения. Кроме того, существуют специальные политики, требующие использования соответствующих паролей, смарт-карт или учетных данных пользователя домена для работы с защищенным съемным устройством хранения. Кроме того, BitLocker To Go обеспечивает настраиваемую поддержку съемных устройств с возможностью чтения в старых версиях Windows, позволяя более безопасно обмениваться файлами с пользователями, по-прежнему работающими с ОС Windows Vista и Windows XP. Созданная на основе принципов безопасности Windows Vista®, ОС Windows 7 содержит улучшенные функции безопасности, дающие пользователям уверенность в надежной защите. Предприятия смогут воспользоваться усовершенствованиями, предназначенными для безопасности конфиденциальных данных, для эффективной защиты от вредоносных программ и обеспечения безопасного универсального доступа к корпоративным ресурсам и данным. Потребители могут пользоваться преимуществами компьютеров и Интернета, зная, что благодаря внедренным в Windows 7 современным технологиям безопасности конфиденциальность их личных данных находится под защитой. Кроме того, все пользователи оценят гибкие и доступные параметры конфигурации системы безопасности Windows 7, с помощью которых можно достичь баланса между безопасностью и удобством работы. Вопрос 5. Особенности обеспечения безопасности ОС Linux. Linux системы настолько безопасны, насколько безопасными их сделает администратор. Чем больше сервисов у вас установлено, тем больше шансов, что в них будет найдена «дыра». Когда вы инсталлируете Linux, вы должны устанавливать минимум пакетов, а затем добавлять только необходимые элементы, уменьшая шансы установить приложение с ошибкой, нарушающей его безопасность. Парольная защита. Исходной точкой обеспечения безопасности Linux является пароль. Многие люди используют единственный пароль всю жизнь доверяя ему защиту всех своих данных. Вопреки популярной вере, не взламываемых паролей не существует. Любой из них поддается либо социальной разработке, либо грубой силе. Целесообразно еженедельно проверять файл с паролями с помощью программы-взломщика. Это поможет найти пароли, которые легко подбираются и которые необходимо срочно заменить. Также механизм проверки должен работать и в момент определения паролей, чтобы отклонить заведомо слабый пароль при его начальной задании или переопределении. Строки символов, которые представляют собой простые слова, или находятся в одном регистре, или не содержат цифр и специальных знаков, должны быть отклонены. Требования к паролю: пароль должен иметь не менее восьми символов в длину и содержать не менее 1 цифры или специального знака; он не должен быть банальным; банальный пароль обычно базируется на имени пользователя, фамилии, месте жительства и ряде других персональных данных; он должен иметь ограниченный период действия, требуйте замены пароля через определенный промежуток времени; он должен отменяться и сбрасываться после заданного числа в подряд неправильных попыток ввода. Минимально допустимая длина пароля задаваемая по умолчанию в Linux - 5 символов. Это значит, что когда новому пользователю разрешается доступ на сервер, то длина строки представляющей собой пароль должна быть минимум 5 букв, цифр или специальных знаков. Кроме того она должна быть не больше 8 символов. Чтобы нерадивые пользователи не использовали пароли длиной 5 символов можно увеличить его минимальный размер до 8, отредактировав файл «/etc/login.defs». Редактируйте файл login.defs (vi /etc/login.defs) изменив строку. PASS_MIN_LEN 5 в PASS_MIN_LEN 8 Этот файл является конфигурационным для программы login. Здесь вы можете изменить и другие параметры, чтобы они соответствовали вашей стратегии защиты (время действия пароля, длина пароля и др.). Бюджет пользователя root. Бюджет «root» является самым привилегированным на Linux системах. На него нельзя наложить никакие ограничения по безопасности. Это значит, что система считает, что вы знаете что делаете и никаких вопросов задавать не будет. Поэтому очень легко, сделав ошибку в команде, уничтожить важную системную информацию. При использовании этой учетной записи надо быть максимально осторожным. Из соображений безопасности никогда не подключайтесь к системе как пользователь root, если только вы абсолютно не уверены в том, что делаете. Часто бывает, что администратор войдя в систему под пользователем root забывает выйти и его сессия остается открытой. Решением этой проблемы может быть переменная «TMOUT» в BASH, которая определяет время, через которое пользователь автоматически отключается от системы, если он не активен. Она содержит время в секундах до отключения. Отредактируйте файл «/etc/profile» и добавьте следующую строку сразу после строки с "HISTFILESIZE=": TMOUT=7200. Мы определяем значение для TMOUT равное 2 часам (60*60*2). Следует отметить, что если вы добавили эту строку в файл /etc/profile, то переменная определяется для любого подключаемого пользователя, а не только root. Чтобы установить ее для конкретного пользователя измените файл «.bashrc» в его домашнем каталоге. Файл «/etc/exports. Если вы экспортируете свои файловые системы с использованием NFS, то необходимо сконфигурировать файл «/etc/exports» с максимально возможными ограничениями. В нем не следует использовать групповые символы (?, *), нельзя позволять доступ для записи пользователю root и следует монтировать «только для чтения» все, что только возможно. Отредактируйте файл /etc/exports, добавив в него: /dir/to/export host1.mydomain.com (ro,root_squash) /dir/to/export host2.mydomain.com (ro,root_squash) где dir/to/export - каталог для экспортирования, host1.mydomain.com - имя машины с которой разрешается доступ, Чтобы изменения вступили в действие, вам необходимо выполнить команду /usr/sbin/exportfs –a Отключение доступа к консольным программам. Одной из самых простых и необходимых настроек является блокирование консольно-эквивалентного доступа к программам halt и shutdown. Чтобы это сделать выполните: [root@deep]#rm –f \ etc/security/console.apps/servicename где servicename имя программы к которой вы хотите запретить консольно-эквивалентный доступ. Если вы не используете xdm, будьте внимательны, не удалите файл xserver, иначе никто кроме пользователя root, не сможет запустить X сервер (если вы всегда используете xdm для запуска X сервера, и только пользователь root должен запускать X сервер, то тогда можно подумать об удалении файла xserver). XDM (X Display Manager) — программа, которая позволяет запуск сессии на XServer, локально или удалённо. Является частью X Window System. Дисплейный менеджер позволяет пользователю войти под своей учетной записью. Сессия открывается, когда пользователь вводит правильную комбинацию логина и пароля. Когда Display Manager запускается на компьютере пользователя, она запускает X-сервер, прежде чем предоставлять пользователю вход. По сути, это реализация функциональности init, getty и login для X. Пример: [root@deep]# rm -f \ /etc/security/console.apps/halt [root@deep]# rm -f \ /etc/security/console.apps/poweroff [root@deep]# rm -f \ /etc/security/console.apps/reboot [root@deep]# rm –f \ /etc/security/console.apps/shutdown [root@deep]# rm -f \ /etc/security/console.apps/xserver В результате будет запрещен консольно-эквивалентный доступ к программам halt, shutdown, reboot и poweroff. Программа xserver используется если у вас установлен X Window. Отключение всего консольного доступа. Чтобы блокировать весь консольный доступ, включая программу и файл доступа, в каталоге /etc/pam.d/, закомментируйте все строки, в которых вызывается pam_console.so. Этот шаг является продолжением предыдущего. Нижеприведенный скрипт сделает это автоматически за вас. Создайте файл disabling.sh (touch disabling.sh) и внесите в него следующие строки: # !/bin/sh cd /etc/pam.d for i in * ; do sed'/[^#].*pam_console.so/s/^/#/' < $i > foo && mv foo $i done И сделайте его исполняемым: [root@deep]# chmod 700 disabling.sh [root@deep]# ./disabling.sh Он будет комментировать все строки ссылающиеся на pam_console.so во всех файлах в каталоге /etc/pam.d. После того, как скрипт выполнит свою работу, удалите его из системы. Вопросы для самопроверки: 1. Какими основными дефектами обладают операционные системы с точки зрения обеспечения безопасности данных? 2. Какие существуют способы реализации защитыоперационных систем? 3. Для чего необходимы средства профилактического контролябезопасностиоперационные системы? 4. Что представляет собой и для чего применяется матрица доступа? 5. Что представляют собой и для чего применяются списки доступа? 6. В чем заключаются самые значительные улучшения безопасности в Windows 7? 7. Какие требования предъявляются к параметрам пароля для ОС Linux? 8. Как в ОС Linuxотключить доступ к консольным программам? 9. Какие дополнительные функции обеспечения информационной безопасности появились в Internet Explorer 8? Литература по теме: Основная литература: 1. Безопасность операционных систем: учебное пособие / А. А. Безбогов, А.В. Яковлев, Ю.Ф. Мартемьянов. - М.: Гелиос АРВ, 2008. - 320 с. Дополнительная литература: 1. А. В. Гордеев. Операционные системы Издательство: Питер, 2009 г. 416 с. 2. Олифер В.Г., Олифер Н.А. Сетевые операционные системы Спб.: Издательский дом Питер, 2001. 3. Олифер В.Г., Олифер Н.А. Компьютерные сети. Принципы, технологии, протоколы Спб.: Издательский дом Питер, 2002. 4. Операционная система UNIX. Издательство: БХВ-Петербург, 2007 г. 5. Операционные системы.Учебный курс. CD-ROM, 2006 г. 6. Х. М. Дейтел, П. Дж. Дейтел, Д. Р. Чофнес. Операционные системы. Часть 1. Основы и принципы. Издательство: Бином-Пресс, 2009 г. 1024 с. 7. Х. М. Дейтел, П. Дж. Дейтел, Д. Р. Чофнес. Операционные системы. Часть 2. Распределенные системы, сети, безопасность. Издательство: Бином-Пресс, 2009 г. Интернет-ресурсы: 1. Эволюция операционных систем // http://vv303.narod.ru/files/inst/olifer/chapter1/default.htm#1. 2. Администрирование Microsoft Windows Server 2003 // http://www.intuit.ru/department/network/mswinserver2003/. 3. Операционная система UNIX // http://citforum.ru/operating_systems/unix/contents.shtml. Практические задания: Задание 1. В операционной системе Windows XP настроить политику учетных записей установив следующие параметры: максимальный срок действия пароля 45 дней; минимальная длина пароля 8 символов; минимальный срок действия пароля 5 дней; пароль должен отвечать требованиям сложности; пароли не должны повторяться; хранимые пароли должны быть зашифрованы. Задание 2. В операционной системе Windows XP настроить политику блокировки учетных записей установив следующие параметры: блокировка учетной записи на 60 минут после 5 попыток ввода неправильного пароля. сбор счетчика попыток через 30 минут. |