Курсовая ЭЦП. 1 Электронный документооборот и электронная цифровая подпись

Скачать 150.43 Kb. Скачать 150.43 Kb.

|

|

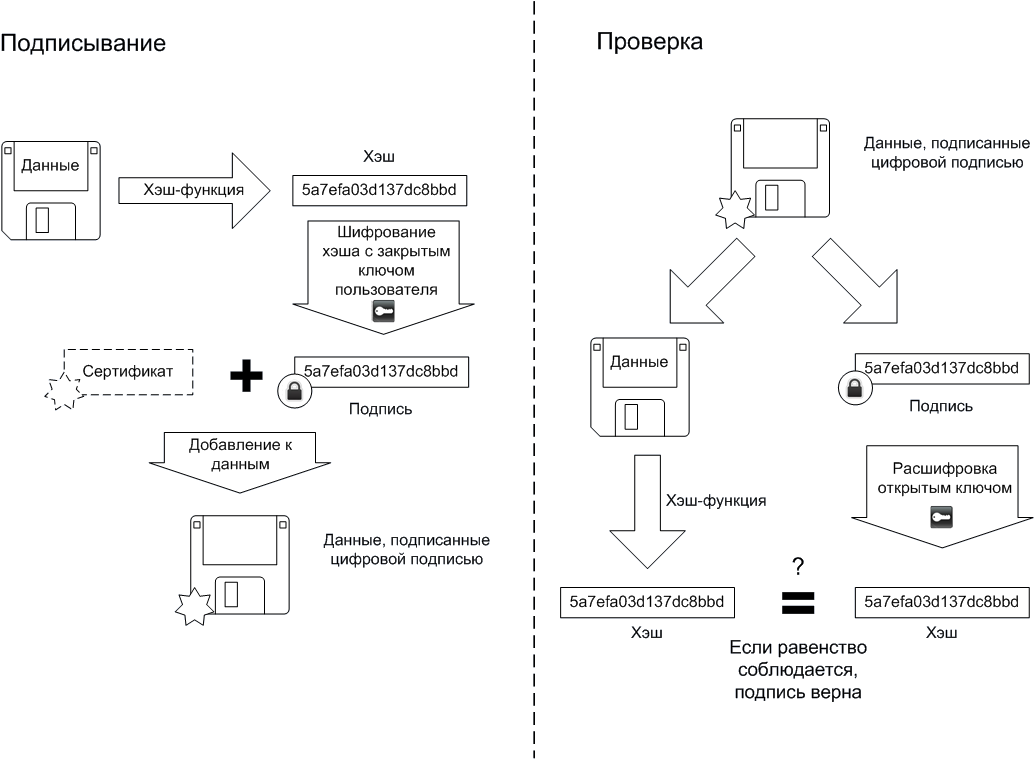

Введение В последнее время все больше и больше обмен информацией переходит из традиционной бумажной области в электронную область. Преимущества такого способа общения очевидны: это скорость получения и передачи информации, наглядность информации, обеспечиваемая ее многоформатностью (от текстов до видеороликов и прямой трансляции), удобство хранения и эксплуатации и т.д. Но есть и один аспект, внедрение которого просто необходимо в большую часть такого потока информации. Это – обеспечение юридической значимости передаваемой информации. Юридическая значимость – реализуемое аппаратно-программными средствами свойство информации, обеспечивающее: однозначную идентификацию лица, предоставившего информацию и его полномочия; метку времени; целостность и неизменность предоставленной информации; неотрекаемость от предоставленной информации в одностороннем порядке. Основным средством обеспечения юридической значимости является использование электронной цифровой подписи (ЭЦП). 1.1. Электронный документооборот и электронная цифровая подпись В соответствии с государственным стандартом Российской Федерации, определено, что документооборот есть не что иное, как процесс движения документированной информации (или документов) в организации с момента их создания или получения до завершения исполнения или отправки. Документ (или документированная информация) – это зафиксированная на материальном носителе информация с реквизитами, позволяющими ее идентифицировать. Организацию работы с документами, а также документирование информации обеспечивается такой отраслью деятельности, как делопроизводство (или документационное обеспечение управления). В федеральных органах исполнительной власти Российской Федерации документирование информации осуществляется в порядке, устанавливаемом Правительством Российской Федерации. Правила делопроизводства и документооборота, установленные иными государственными органами, органами местного самоуправления в пределах их компетенции, также должны соответствовать требованиям, установленным Правительством Российской Федерации в части делопроизводства и документооборота для федеральных органов исполнительной власти. В связи с очевидными преимуществами электронного документооборота перед бумажным, в России постоянно проводится совершенствование систем электронного документооборота, в первую очередь в государственных и муниципальных учреждениях. Однако, на данный момент в России нет ни обязательного государственного стандарта, ни федерального закона, четко определяющего понятие электронного документооборота. Проект федерального закона «Об электронном документе» дает следующую формулировку электронному документообороту: «Электронный документооборот – система составления, использования, хранения и обмена электронными документами с использованием электронных средств массовых коммуникаций». Существуют различные определения понятия электронного документа, однако самое распространенное из них является определение, зафиксированное в межгосударственном стандарте ГОСТ 7.83—2001, который в 2002 году был введен в действие непосредственно в качестве государственного стандарта Российской Федерации: Электронный документ – это документ на машиночитаемом носителе, для использования которого необходимы средства вычислительной техники. Также в соответствии с ГОСТ Р 52292–2004, электронный документ представляет собой информационный объект, состоящий из двух частей: - реквизитной, содержащей идентифицирующие атрибуты, а именно имя, время и место создания, данные об авторе и т.д., и электронную цифровую подпись; - содержательной, включающей в себя текстовую, числовую и/или графическую информацию, которая обрабатывается в качестве единого целого. Исходя из данной формулировки, становится очевидно, что электронная цифровая подпись является обязательной частью электронного документа, без которой он не будет иметь свою силу. Федеральный закон Российской Федерации № 63 «Об электронной подписи» дает следующую формулировку электронной цифровой подписи: «Электронная (цифровая) подпись (ЭЦП) – это информация в электронной форме, которая присоединена к другой информации в электронной форме (подписываемой информации) или иным образом связана с такой информацией и которая используется для определения лица, подписывающего информацию». В законодательствах многих зарубежных стран дают похожие определения электронной цифровой подписи. Например, в соответствии с нормами Федерального закона Австрийской Республики от 19 августа 1999г. № 190 «Об электронных подписях», электронная подпись - это электронные данные, присоединенные или логически связанные с другими электронными данными, служащие для аутентификации и установления идентичности подписывающего лица. В соответствии со статьей 13 Закона Республики Болгария от 07 апреля 2001 г. № 15 «Об электронном документе и электронной подписи», электронной подписью является любая информация, связанная с электронным сообщением способом, согласованным между автором и адресатом, достаточно надежным с учетом потребностей обращения, который раскрывает личность автора, раскрывает согласие автора с электронным сообщением и защищает содержание электронного сообщения от последующего изменения. Согласно статье 2 Ордонанса специального административного района Китая Гонконг № 553 от 2000 г. «Об электронных сделках», электронная подпись означает любые буквы, знаки, цифры и другие символы в цифровой форме, присоединяемые или логически ассоциируемые с электронной записью и применяемые или допускаемые в целях подтверждения подлинности или одобрения электронной записи. В соответствии со статьей 3 Закона Королевства Дания от 31 мая 2000 г. № 417 «Об электронных подписях», электронная подпись должна пониматься в значении данных в электронной форме, которые присоединяются к другим электронным данным посредством средства создания подписи и которые используются для проверки того, что источником таких данных является лицо, указываемое в качестве подписывающего лица, а также, что эти данные не были изменены. В соответствии со статьей 2 Закона Японии от 24 мая 2000 г. «Об электронных подписях и сертификационных услугах», электронная подпись означает меру, предпринимаемую в отношении информации, которая может быть записана в виде электромагнитной записи, при условиях, что эта мера указывает, что информация создана лицом, которое ее реализует, и эта мера способна подтвердить, было ли осуществлено любое изменение информации. Иначе говоря, проведя анализ вышеперечисленных определений, можно сделать вывод, что электронная цифровая подпись является аналогом личной подписи (применяемой к документам на бумажном носителе), и служит реквизитом для идентификации человека, создавшего электронный документ. В соответствии с федеральным законом Российской Федерации «Об электронной подписи», электронную подпись можно разделить по способу реализации на два вида: простая электронная подпись и усиленная электронная подпись. Простая электронная подпись подтверждает лишь факт создания электронной подписи определенным лицом путем использования кодов, паролей и других средств. Усиленная электронная подпись создается в результате криптографического преобразования с использованием секретного ключа и других средств электронной подписи, и не только подтверждает факт ее создания определенным лицом, но и позволяет определить это лицо и обнаружить факт внесения изменений в электронный документ с момента его подписания. То есть, фактически, электронная подпись представляет собой защищенный паролями или кодами или зашифрованный (в случае усиленной электронной подписи) электронный документ (который чаще всего прикреплен к оригинальному документу), доступ к которому может получить только уполномоченное на это лицо. Таким образом, можно сказать, что электронная подпись непосредственно связана с криптографией. Оба вида электронной подписи технически обеспечиваются функционированием средств электронной подписи. Средства электронной подписи представляют собой шифровальные (криптографические) средства, используемые для реализации хотя бы одной из следующих функций: - создание электронной подписи; - проверка электронной подписи; - создание ключа электронной подписи и ключа проверки электронной подписи. Наиболее распространенными примерами простой электронной подписи являются комбинация логина и пароля, определенный порядок нажатия клавиш и т.д. Для усиленной же электронной подписи существует две схемы построения: на основе алгоритмов симметричного шифрования (или шифрования с закрытым ключом) и асимметричного шифрования (или шифрования с открытым ключом). Суть алгоритмов симметричного шифрования состоит в том, что и для зашифровывания открытого текста, и для расшифровывания получившегося текста применяется один и тот же криптографический ключ, который должен храниться в секрете обеими сторонами, так как в любой стойкой симметричной криптосистеме безопасность в первую очередь зависит от знания секретного ключа и не должна зависеть от знания алгоритма. В связи с обязательностью секретности ключа в симметричной криптографии возникает проблема его передачи, так как в случае его перехвата злоумышленник сможет не только расшифровать все сообщения, зашифрованные этим ключом, но и создавать ложные сообщения, выступая в качестве одной из сторон. Вторая проблема связана с избыточным количеством секретных ключей: если предположить, что каждая пара пользователей, ведущих секретную переписку в сети, использует отдельный ключ, то с каждым новым пользователем количество ключей будет значительно возрастать. Сеть из n пользователей будет требовать n(n-1)/2 ключей. То есть для общения 10 пользователей между собой нужно 45 различных ключей, а для 100 пользователей – 4950 ключей. Эта проблема может быть решена путем уменьшения числа пользователей, но это не всегда возможно. Алгоритмы ассиметричного шифрования включают в себя использование двух разных ключей: открытого и закрытого. Открытый ключ может быть в свободном доступе, и кто угодно может с его помощью зашифровать любое сообщение, но расшифровать его сможет только обладатель закрытого (или секретного) ключа, который, естественно, больше никому не должен быть доступен. Это позволяет алгоритмам ассиметричного шифрования обходиться гораздо меньшим чистом ключей, чем алгоритмам симметричного шифрования: если предположить, что для каждого человека, ведущего секретную переписку в сети, требуется 1 пара ключей (соответственно, открытый ключ и закрытый), то с каждым новым пользователем количество ключей будет возрастать всего на 2. Сеть из n пользователей будет требовать 2n ключей. То есть для общения 10 пользователей между собой нужно 20 ключей, а для 100 пользователей – 200 ключей. Однако, следует отметить, что при создании электронной подписи на основе алгоритмов ассиметричного шифрования, ключ, с помощью которого создается электронная подпись (иначе говоря, с помощью которого документ зашифровывается), является закрытым клюем и называется ключом электронной подписи, а ключ, с помощью которого проверяется подлинность этой электронной подписи (то есть который расшифровывает документ), является общедоступным и называется ключом проверки электронной подписи. Таким образом, криптография с открытым ключом решает проблемы распределения ключей и избыточности количества ключей в сети, присущие алгоритмам симметричного шифрования. Однако реализация криптографических алгоритмов с открытыми ключами, требует по сравнению с симметричными алгоритмами, больших затрат процессорного времени. Поэтому криптография с открытыми ключами обычно используется для решения задач распределения ключей и электронной цифровой подписи, а симметричная криптография для шифрования. Также широко известна схема комбинированного шифрования, сочетающая высокую безопасность криптосистем с открытым ключом с преимуществами высокой скорости работы симметричных криптосистем. В этой схеме для шифрования используется случайно вырабатываемый симметричный (сеансовый) ключ, который, в свою очередь зашифровывается посредством открытой криптосистемы для его последующей передачи в начале сеанса связи. Ввиду того, что зачастую электронные документы, подписываемые усиленной электронной подписью, достаточно велики, их подписание (что, по сути, является шифрованием) может занять слишком много времени и ресурсов. Поэтому обычно происходит шифрование на самого электронного документа, а на его хеша, то есть результата обработки этого документа хеш-функцией. Хеш-функция (или функция хеширования) представляет собой преобразование массива данных произвольной длины в битовую строку фиксированной длины. Существует формула вычисления электронной цифровой подписи, которую математически можно представить как: S = f (h(M), Ks), где M — документ, Ks — секретный ключ, h(M) — функция хеширования. Заверяемый электронной подписью текст может быть абсолютно произвольного размера: от пустого сообщения до многомегабайтного файла, содержащего, например, графическую информацию. Но практически все применяемые алгоритмы вычисления электронной подписи используются для расчета сообщения заранее заданной стандартной длины (например, в отечественном алгоритме электронной цифровой подписи ГОСТ Р 34.10-2012 этот размер определен равным 32 байтам). С помощью хеш-функции вычисляется цифровая последовательность нужного размера (например, 32 байта) из сообщения произвольной длины. Тем не менее, эта функция должна удовлетворять определенным требованиям. Прежде всего, необходимо, чтобы результат однозначно соответствовал исходному сообщению и изменялся при любой модификации последнего, даже самой незначительной. Кроме того, результат обработки сообщения хеш-функцией должен вычисляться таким образом, чтобы для любого сообщения M было бы невозможно подобрать такое сообщение M', для которого h(M) = h(M'). Другими словами, трудоемкость успешного вычисления сообщения M' по известному сообщению M и его хешу h(M), удовлетворяющему условию h(M') = h(M), должна быть эквивалентна трудоемкости прямого перебора сообщений. Невыполнение этого условия создало бы возможность для злоумышленника подменять сообщения, оставляя их подпись верной. С другой стороны, очевидно, что хеш будет одинаков для многих сообщений, поскольку множество возможных сообщений существенно больше множества возможных хеш-значений (действительно, количество сообщений безгранично, а количество хеш-значений ограничено числом 2N, где N — длина хеш-значения в битах). Так как сама хеш-функция не является частью алгоритма создания электронной подписи, поэтому может использоваться любая надёжная хеш-функция или не использоваться вообще. Однако в использовании хеш-функций при создании электронной подписи имеется ряд очевидных преимуществ: - Вычислительная сложность. Чаще всего хеш цифрового документа по объему во много раз меньше исходного документа, и, соответственно, алгоритмы вычисления хеша являются более быстрыми, чем алгоритмы создания электронной подписи. Поэтому формировать хеш документа и подписывать его получается намного быстрее, чем подписывать сам документ. - Совместимость. Большинство алгоритмов оперируют со строками бит данных, но некоторые используют другие представления, в то время, как хеш-функцию можно использовать для преобразования произвольного входного текста в подходящий формат. - Целостность. Без использования хеш-функции в некоторых схемах пришлось бы разделять большой электронный документ на достаточно малые блоки для применения электронной подписи, что создало бы определенные неудобства, так как при верификации невозможно определить, все ли блоки получены и в правильном ли порядке они следуют. После преобразования исходного электронного документа в хеш, можно переходить непосредственно к подписанию этого документа электронной подписью, то есть к шифрованию получившегося хеш-значения определенным алгоритмом электронной подписи (или шифрованию с закрытым ключом) и присоединению результата данного преобразования к исходному документу. На рис. 1 показана общая схема создания и проверки электронной цифровой подписи с применением хеш-функции.  Рис. 1. Схема создания и проверки электронной цифровой подписи с применением хеш-функции. 1.2. Основные алгоритмы построения электронной цифровой подписи Существует множество алгоритмов создания электронной подписи, однако алгоритмами, получившими наибольшую мировую известность и впоследствии ставшими основами для создания мировых стандартов электронной подписи, являются алгоритмы RSA, EGSA, DSA и ГОСТ Р 34.11-2012. |