Эссе Модели информационной безопасности ДМФ-101бм Морозов Денис.. Эссе Модели информационной безопасности

Скачать 34.06 Kb. Скачать 34.06 Kb.

|

|

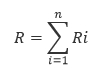

Эссе Модели информационной безопасности Немаловажным вопросом является рассмотрение различных моделей информационной безопасности, которые могут применяться при построение системы информационной безопасности. Существует несколько моделей, каждая из которых позволяет ответить на поставленные перед ней вопросы. Можно выделить три основных модели информационной безопасности, это концептуальная модель, математическая модель и функциональная модель информационной безопасности. 1.Концептуальная модель информационной безопасностиКонцептуальная модель отвечает на общие вопросы и отражает схематично общую структуру модели информационной безопасности, на которой как на стержне строятся остальные модели и концепции информационной безопасности. Для построения концептуальной модели информационной безопасности не зависимо от того насколько простая или сложная у Вас информационная система, необходимо как минимум ответить на три вопроса: что защищать, от кого защищать и как защищать? Это обязательный минимум, которого может быть достаточно для небольших информационных систем. Однако принимая во внимание возможные последствия, то лучше выполнить построение полной концептуальной модель информационной безопасности, в которой необходимо определить: Источники информации Приоритет или степень важности информации. Источники угроз Цели угроз Угрозы Способы доступа Направления защиты Средства защиты Методы защиты Построение концептуальной модели информационной безопасности принято разделять на несколько различных уровней. В большинстве случаев достаточно двух уровней — верхнего, организационно-управленческого, который охватывает всю организацию и корпоративную информационную систему, и нижнего или сервисного, который относится к отдельным подсистемам самой информационной системы и различным сервисам. Концепцию или программу верхнего уровня возглавляет лицо напрямую отвечающее за информационную безопасность организации. В небольших организациях, это как правило сам руководитель организации, в более крупных эти обязанности выполняет или руководитель IT-подразделения или непосредственно руководитель отдела по обеспечению информационной безопасности, если таковой отдел выделен в отдельную структуру. В рамках программы верхнего уровня принимаются стратегические решения по безопасности, данная программа должна содержать следующие главные цели: Стратегическое планирование Разработку и исполнение политики в области информационной безопасности Оценка рисков и управление рисками Координация деятельности в области информационной безопасности Контроль деятельности в области ИБ Главная цель или концепция программы нижнего уровня это обеспечить надежную и экономически оправданную защиту информационных подсистем, конкретных сервисов или групп сервисов. На этом уровне принимаются решения по вопросам: какие механизмы, средства и методы защиты использовать, закупаются и устанавливаются технические средства, выполняется повседневное администрирование, мониторинг системы информационной безопасности в целом и отслеживание и состояние слабых мест, проводится первичное обучение персонала и т.п. Обычно за программу нижнего уровня отвечают ответственные руководители подразделений по обеспечению информационной безопасности, системные администраторы и администраторы и руководители сервисов. Важнейшим действием на этом уровне является оценка критичности как самого сервиса, так и информации, которая с его помощью будет обрабатываться. Для данного уровня необходимо сформулировать ответы на следующие вопросы: Какие данные и информацию будет обслуживать данный сервис? Каковы возможные последствия нарушения конфиденциальности, целостности и доступности этой информации? Каковы угрозы, по отношению к которым данные, информация, сервис и пользователь будут наиболее уязвимы? Существуют ли какие-либо особенности сервиса, требующие принятия специальных мер — например, территориальная распределённость или любые другие? Каковы должны быть характеристики персонала, имеющие отношение к безопасности: компьютерная квалификация, дисциплинированность, благонадежность? Каковы законодательные положения и корпоративные правила, которым должен удовлетворять сервис? Необходимо принимать во внимание несколько следующих очень важных замечаний: «Данная программа не является воплощением простого набора технических средств, встроенных в информационную систему — у системы информационной безопасности есть важнейшие «политический» и управленческий аспекты. Программа должна официально приниматься и поддерживаться высшим руководством, у нее должны быть определенные штат и выделенный бюджет. Без подобной поддержки приказы, распоряжения и различные «призывы» к исполнению программы, останутся пустым звуком». «При построении модели информационной безопасности, нужно всегда помнить, что как бы Вам не хотелось защитить информацию, окружив ее десятками заборов и охранных системы, применив самые современные и изощренные методы и средства защиты, потраченные усилия и средства на построение системы информационной безопасности должны достигаться экономически оправданными мерами». После того как было выполнено построение концептуальной модели информационной безопасности можно приступить к построению математической и функциональной модели информационной безопасности. 2.Математическая и функциональная модели информационной безопасностиМатематическая и функциональные модель на прямую связаны друг с другом. Математическая модель представляет собой формализованное описание сценариев в виде логических алгоритмов представленных последовательностью действий нарушителей и ответных мер. Расчетные количественные значения параметров модели характеризуют функциональные зависимости, описывающие процессы взаимодействия нарушителей с системой защиты и возможные результаты действий. Именно такой вид модели чаще всего используется для количественных оценок уязвимости объекта, построения алгоритма защиты оценки рисков и эффективности принятых мер. При построении данных моделей необходимо опираться на следующие важнейшие обстоятельства: Выбор математически строгих критериев для оценки оптимальности системы защиты информации для данной архитектуры информационной системы; Четкая математическая формулировка задачи построения модели средств защиты информации, учитывающая заданные требования к системе защиты и позволяющая построить средства защиты информации в соответствии с этими критериями. На практике в условиях многочисленных рисков угроз безопасности произвести подобную численную оценку без использования методов математического моделирования, очевидно, не представляется возможным. Для примера рассмотрим математическую модель экономически оправданной системы минимизации рисков информационной безопасности. На основе оценки экспертов вероятности реализации угрозы информационной безопасности, рассчитывается значимость каждой угрозы, а также оценивается уровень затрат в стоимостном выражении на восстановление работоспособности системы. Далее рассчитывается суммарный риск отказа работоспособности системы как сумма рисков по каждому из направлений. Результатом решения описанной задачи будем считать распределение финансового ресурса по выделенным направлениям деятельности организации, минимизирующего риски отказа работоспособности системы по критерию информационной безопасности. Пусть в технической или социально-экономической системе заданы (найдены) зависимости рисков Ri отказа работоспособности системы от затрат Xi на их избежание (исключение, уменьшение) в i-м направлении обеспечения информационной безопасности (отказ аппаратного, программного обеспечения, отказ работоспособности системы из-за недостаточной квалификации сотрудников, управленцев и т.п.) i = 1…n, где n – количество указанных направлений. Таким образом, при минимизации рисков информационной безопасности будем использовать такой показатель, как уровень затрат (в материальном или стоимостном выражении) на восстановление работоспособности системы в случае ее отказа по одному или нескольким направлениям. Определим далее следующие величины: 1) Суммарный риск отказа системы  2) Z – максимальная сумма затрат на уменьшение (устранение) выделенных рисков 3) ZMAXi – максимальная сумма затрат на реализацию i-го направления 4) ZMINi – минимальная сумма затрат на реализацию i-го направления, Далее можно сформулировать следующую задачу математического программирования, в которой каждый из рисков необходимо свести к минимуму, при этом общая сумма затрат на их избежание должна быть меньше или равна максимальной сумме затрат на уменьшение (устранение) выделенных рисков, где затраты на избежание угроз в каждом из направлений должны быть больше минимальной суммы заложенной для данного направления, но при этом не превышать максимальной суммы для этого же направления.  Построенная система является экономически оправданной в том случае если сумма всех затрат на избежание, уменьшение или устранение составленных рисков не превышает или равна общей максимальной сумме затрат выделенных на уменьшение (устранение) суммарных рисков. Это только один из примеров использования математического моделирования при построении системы информационной безопасности. Математическое моделирование может так же применяться для построение математической модели потенциального нарушителя, в которой возможно определение коэффициента или вероятности реализовать угрозу атаки потенциальным нарушителем. Или может быть рассмотрена задача резервирования элементов системы, решаемая для защиты от нарушения конфиденциальности обрабатываемой в информационной системе информации. В зависимости от целей и решаемой задачи, может быть построено и применено множество математических моделей части системы информационной безопасности, которые помогут еще на стадии проектирования системы информационной безопасности оценить ее эффективность. Последним не маловажным вопросом при построении любых моделей или систем является жизненный цикл данной модели или системы. К сожалению, не достаточно только построить систему информационной безопасности применяя различные модели, но так же необходимо соблюдать жизненный цикл данной системы. В которой вне зависимости от размеров организации и специфики ее информационной системы, работы по обеспечению информационной безопасности. При этом важно не упустить каких-либо существенных аспектов. Это будет гарантировать некоторый минимальный (базовый) уровень информационной безопасности, обязательный для любой информационной системы. |