Уборщик. ИБ (копия). Железнодорожного транспорта

Скачать 110.79 Kb. Скачать 110.79 Kb.

|

Федеральное агентство ЖЕЛЕЗНОДОРОЖНОГО ТРАНСПОРТА Федеральное агентство ЖЕЛЕЗНОДОРОЖНОГО ТРАНСПОРТАВологодский техникум железнодорожного транспорта – филиал федерального государственного бюджетного образовательного учреждения высшего образования «Петербургский государственный университет путей сообщения Императора Александра I» (ВТЖТ – филиал ПГУПС) ЖУРНАЛ ПРАКТИЧЕСКИХ И ЛАБОРАТОРНЫХ РАБОТ по ПМ.03. МДК 03.01. Информационная безопасность

Вологда 2022  СОДЕРЖАНИЕ СОДЕРЖАНИЕ

ПРАКТИЧЕСКАЯ РАБОТА №11 Тема: Идентификация и аунтификация пользователя. Цель: Изучение методов парольной защиты данных. Ход работы: 1. Идентификация – присвоение пользователем идентификаторов и проверок предъявляемых идентификаторов по списку присвоенных. Аунтификация – проверка принадлежности пользователю предъявленного им идентификатора . 2. Группы методов аунтификации: - Индивидуальный объект заданного типа (методы аутентификации, использующие удостоверения, пропуска, магнитные карты и другие носимые устройства, входят в состав программно-аппаратных комплексов защиты от НСД к средствам вычислительной техники); - Знания некоторой известной только пользователю и проверяющей стороне информации (методы аутентификации, использующие пароли. По экономическим п ричинам они включаются в качестве базовых средств защиты во многие программно-аппаратные комплексы защиты информации) ; - Индивидуальные биометрические характеристики (методы аутентификации, основанные на применении оборудования для измерения и сравнения с эталоном заданных индивидуальных характеристик пользователя: тембра голоса, отпечатков пальцев, структуры радужной оболочки глаза. Такие средства позволяют с высокой точностью аутентифицировать обладателя конкретного биометрического признакка. Вычокая стоимость оборудования). 3. Если в процедуре аутентификации участвуют только две стороны, устанавливающие подлинность друг друга, такая процедура называется непосредственной аутентификацией. Если в процессе аутентификации участвуют не только эти стороны, но и другие, вспомогательные, говорят об аутентификации с участием доверенной стороны. 4. Способы аутентификации: - по хранимой копии пароля или его свёртке; - по некоторому проверочному значению; - без непосредственной передачи информации о пароле проверяющей стороне; - с использованием пароля для получения криптографического ключа. 5. Пароль пользователя – секретное количество информации , известное только пользователю и парольной системе, которое может быть запомнено пользователем и предъявлено для прохождения процедуры аутентификации. Одноразовый пароль даёт возможность пользователю однократно пройти аутентификацию. Многоразовый – может быть использован для проверки подлинности повторно. 6. Учётная запись пользователя – совокупность его идентификатора и его пароля. 7. Типы угроз безопасности парольных систем: 1) Разглашение параметров учётной записи через: - подбор в интерактивном режиме; - подсматривание; - преднамеренную передачу пароля его владельцем другому лицу; - захват базы данных парольной системы; - перехват переданной по сети информации о пароле; - хранение пароля в доступном месте. 2) Вмешательство в функционирование компонентов парольной системы через: - внедрение программных закладок; - обнаружение и использование ошибок. допущенных на стадии разработки; - выведение з строя парольной системы. 8. Требования выбора паролей получаемый эффект представлены в таблице 11.1. Таблица 11.1 – Требования к выбору паролей и получаемый эффект

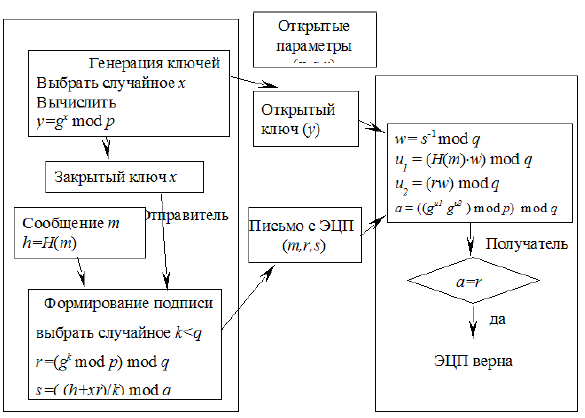

9. Определить время перебора всех паролей с параметрами. Алфавит состоит из 59 символов. Длина пароля символов k = 5. Скорость перебора паролей s = 200 в секунду. После каждого из m = 0 неправильно введённых паролей идёт пауза в v = 0 секунд. Количетво вариантов: C = n^k = 59^5. Время перебора всех паролей: t = C/s = 59^5/200 (примерно равно 5 957,7 минут, 99,3 часов, 4,14 суток). Время перебора всех паролей: T = t * m/v = 0. T итог = t + T = 0 + 59^5/200 = 59^5/200 (примерно равно 5 957,7 минут, 99,3 часов, 4,14 суток). 10. Определить минимальную длину пароля, алфавит которого состоит из 59 символов, время перебора которого не меньше 50 лет. Скорость перебора 200 паролей в секунду. C = t * s = 50 лет * 200 паролей в секунду = 50*200*365*24*60*60 = 3,15 * 10^9. Длина пароля: k = logn C = 5,36. Длина пароля должна быть не менее 6 символов. Вывод: Изучены методы парольной защиты данных. ПРАКТИЧЕСКАЯ РАБОТА №45-47 Тема: Моноалфавитная подстановка. Полиалфавитная подстановка. Шифрование методом перестановки. Цель: Изучение алгоритмов шифрования с использованием разновидностей шифров замены и перестановки. Ход работы: 1. Шифр замены – алгоритм шифрования, прозводящий замену каждой буквы открытого текста на какой то символ шифрованного текста. 2. Выполнить шифровку замены методом Цезаря и Трисемуса своей фамилии. Шифровка замены методом Цезаря фамилии Dolmatova: Gropdwryd. Шифровка замены методом Трисемуса фамилии Долматова (в качастве ключа слово – бандероль): ЖЙКЧВЫЙПВ. 3. Выполнить шифровку перестановки методом простой перестановки фразы: «Все дороги ведут в Рим». Шифровка: вдовур соледи уридвм. 4. Выполнить шифровку перестановки методом магических квадратов перестановки фразы: «Защита десятого». Шифровка: щагтятесадоитоз. Вывод: Изучены алгоритмы шифрования с использованием разновидностей шифров замены и перестановки. ПРАКТИЧЕСКАЯ РАБОТА №48 Тема: Электронная цифровая подпись и приёмы кэширования. Цель: Изучение электронной цифровой подписи и приёмов кэширования. Ход работы: 1. Электронная цифровая подпись (ЭЦП) – набор методов, которые позволяют перенести свойства рукописной подписи под документом в область электронного документооборота. 2. Свойства ЭЦП: - Достоверность – пользоваель сознательно подписал документ; - Неподдельность – доказательство, что конкретный человек подписал документ; - Невозможность повторного использования подписи под одним документом для подписи другого; - Неизменность подписанного документа; - Материальность подписи – не даёт возможности подписавшему впоследствии отказаться от неё и от документа. 3. Варианты реализации ЭЦП. - p – простое число в диапазоне от 512 до 1024 бит; - q – 160-битовое простое число, делитель p-1; - v – любое число, v < p-1, такое, что v(p-1)/q mod p > 1; - g = v(p-1)/q mod p; - y = gx mod p.  Рисунок 48.1 – Алгоритм ЭЦП DSA 4. Еще одним подходом к формированию ЭЦП является использование симметричных алгоритмов шифрования. Однако, известные на сегодня алгоритмы этого класса представляют скорее теоретический интерес, поскольку эффективность их реализации по времени или по объему требуемых вычислений очень невысока. Например, предложенная Диффи и Хелманом система ЭЦП на симметричном шифре позволяет подписывать только один бит информации, что на практике потребует формирования отдельной подписи для каждого бита передаваемого сообщения, причем подпись бита имеет размер ключа блочного шифра, и каждый новый бит требует генерации своего ключа подписи. Вывод: Изучены электронная цифровая подпись и приемы кэширования. ПРАКТИЧЕСКОЕ ЗАНЯТИЕ № 49 Тема: Перехват вывода на экран, перехват ввода с клавиатуры. Перехват и обработка файловых операций. Цель: Ознакомиться с основными закладками и выполнить анализ их воздействия. Ход работы: 1. Дать понятие программной закладки. Программными закладками называются своеобразные программы, использующие вирусную технологию скрытного внедрения, распространения и активизации. Однако, в отличие от вирусов, которые просто уничтожают информацию, программные закладки, прежде всего, предназначены для ее несанкционированного скрытного получения. 2. Описать алгоритм перехвата текстовой вывода информации на экран. Текстовый режим вывода. Режим графического вывода будет отличаться лишь тем, что изменится адрес видеобуфера в программе, и информация будет представлена в виде точек с определенным цветом. В оперативной памяти ПЭВМ область видеобуфера имеет заранее известный фиксированный адрес. Видеобуфер, с точки зрения программы, представляет собой область обычной оперативной памяти, которая рассматривается как последовательность слов (16 бит) в формате: символ (8 бит) + цвет (8 бит). Выводимый на экран текст помещается в видеобуфер, откуда может быть считан и сохранен закладкой. 3. Способы перехвата ввода с клавиатуры. Принцип работы закладки. − встраивание в цепочку прерывания int 9h; − анализом содержания клавиатурного порта или буфера по прерыванию от системного таймера. 4. Меры защиты от программных закладок при перехвате вола с клавиатуры. Служба безопасности одного из крупных коммерческих банков зарегистрировала действия, которые могли быть проделаны лишь при знании некоторой конфиденциальной информации. Изучение компьютеров выявило наличие в загрузочных секторах ПК своеобразных вирусов – программ, которые сохраняли вводимую с клавиатуры информацию в нескольких зарезервированных для этого секторах. Спустя некоторое время появилась еще одна разновидность таких программ. В этом случае программа ассоциировалась с утилитой по принципу обыкновенного файлового вируса. Программа никак не проявляла себя внешне, однако, сохраняла весь ввод с клавиатуры в скрытом файле. В дальнейшем компьютерным злоумышленникам требовалось лишь считать файл, чтобы узнать пароли и по ним расшифровать интересовавшие их данные. Защитой от подобных программных закладок являются три принципиально важных мероприятия: - выявление разрушающих воздействий в BIOS (ПЗУ); - построение систем контроля целостности; - построение изолированной операционной среды. 5. Файловые операции программного средства защиты информации (ПСЗИ). Программное средство защиты информации (ПСЗИ) производит некоторые файловые операции. Для этого открывается файл, часть его или весь файл считывается в буфер оперативной памяти, обрабатывается и затем записывается в файл с прежним или новым именем. Активизирующим событием в данном случае является, как правило, открытие файла (int21h, функция3Dh), либо его закрытие. 6. Механизм работы закладки для DOS. − Открытие файла (функция3Dh). Закладка отфильтровывает нужные имена или дескрипторы файлов. − Чтение из файла (функция3Fh). Закладка выполняет прерывание по старому адресу указателя, затем сохраняет считанный буфер в собственный, обычно скрытый файл, либо исправляет в буфере некоторые байты файла, кроме того возможно влияние на результаты операции чтения. Данные действия особенно опасны для программ подтверждения подлинности электронных документов. − Запись в файл (функция40h). Закладка редактирует нужным образом буфер в оперативной памяти, либо сохраняет файл или часть его в скрытую область, а затем выполняет старое прерывание, в результате чего записывается файл с измененным содержанием, либо каким-то образом дублированный в скрытой области. Могут навязывать истинность электронной подписи даже тогда, когда файл был изменен. 7. Алгоритм действия закладки в случае, когда злоумышленнику известна интересующая его программа с точностью до команд реализации на конкретном процессоре. 1) Закладка загружается в память каким-либо образом. 2) Закладка осуществляет перехват (редактирование цепочки) одного или нескольких прерываний: −прерывание DOS «запуск программ и загрузка оверлеев» (int21h, функция 4Bh); −прерывание BIOS «считать сектор» (int13h, функция02h); −прерывание от системного таймера (int08h). 3) По одному из трех событий закладка получает управление на свой код и далее выполняет следующие операции: −проверка принадлежности запущенной программы или уже работающей к интересующим программам; −определение сегмента, в который загружена программа; −запись относительно определенного сегмента загрузки некоторых значений в оперативную память так, чтобы отключить схемы контроля и (или) исправить программу нужным образом. Принципиальная возможность исправления кода следует из того, что вывод о правильности работы программы делается на основе операций сравнения в арифметико-логическом устройстве процессора. 8. Основной способ активизации разрушающих закладок и его описание. Основным способом активизации разрушающих закладок является запуск ассоциированных с ними программ. При этом закладка получает управление первой и выполняет какие-либо действия. Ответы на контрольные вопросы: 1. Выводимый на экран текст помещается видеобуфер, откуда может быть считан и сохранен закладкой. 2. Текстовый режим – это режим, где весь экран представляет собой 2D массив символов, а графический режим имеет различные 2D буфер с гораздо крупными размерами, в котором вы можете управлять цветом каждого элемента. 3. Поскольку клавиатура является основным устройством управления и ввода информации. Через клавиатурный ввод можно получить информацию о вводимых конфиденциальных сообщениях, паролях перехват может производиться двумя способами: встраивание в цепочку прерывания int 9h; анализом содержания клавиатурного порта или буфера по прерыванию от системного таймера 4. Оверлей – метод программирования, позволяющий создавать программы, занимающие меньше оперативной памяти, чем установлено в системе. Метод заключается в разделении программы на исполняемые блоки, которые поочерёдно записываются в одну область памяти поверх предыдущих, выполняют свои функции и перезаписываются следующим. Вывод: Изучены основные закладки и выполнен анализ их воздействия. ПРАКТИЧЕСКАЯ РАБОТА №50 Тема: Защита информации от копирования. Защита программ от дизассемблирования. Цель: Изучить основные методы защиты информации и программ. Выполнить анализ программных систем защиты от копирования. Ход работы: 1. Защита информации от копирования заключается в предупреждении возможностей несанкционированного снятия копии с информации, находящейся в ОЗУ или на жёстком диске (НЖМД), в целях злоумышленного её использования. 2. Под системой защиты программы от копирования понимается система, обеспечивающая выполнение ею своих функций только при опознании некоторого уникального не поддающегося копированию элемента, называемого ключевым. 3. Группы систем защиты: - Защита программы с использованием «нестандартного носителя»; - Использование подхода SaaS, то есть переноса кода самих программ в облако и предоставление функционала этих программ, как сервиса; - Отдельные средства защиты непосредственно кода приложения от копирования и использования в других программах; - Использование механизмов активации ПО. 4. Способы изучения логики работы программ: - Дисассемблирование (преобразование выполняемого программного модуля в листинг исходного текста); - Трассировка программы (выполнение её в такой среде, которая позволяет осуществить доступ к регисрам и областям памяти, останов исполнения программы по некоторым адресам). 5. Программные системы защиты от копирования представлены в таблице 50.1. Таблица 50.1 – Примеры программных систем защиты программ

6. Утилита Setup, алгоритм настройки програмной защиты. Утилита Setup, входящая в состав BIOS и предназначенная для настроек аппаратных параметров компьютера. Для реализации рассматриваемого вида защиты необходимо с помощью данной утилиты установить следующие параметры загрузки компьютера: порядок загрузки ОС, задающий привычную загрузку с жёского диска; запрос пароля перед загрузкой ОС. Ответы на контрольные вопросы: 1)Защищаемые программы для ПК могут находиться в ОЗУ и на НЖМД. Защита программ, находящихся в ОЗУ и на НЖМД, ничем не отличается от защиты от НСД; 2) Преобразование выполняемого програмного модуля в листинг исходного текста; 3) Зашифрованная и защищенная паролем папка на USB накопителе; 4) Порядок загрузки ОС задающей первичную загрузку с жёсткого диска; запрос пороля перед загрузкой ОС. Вывод: Изучены основные методы защиты информации и программ. Выполнен анализ программных систем защиты от копирования. ПРАКТИЧЕСКАЯ РАБОТА №51 Тема: Защита программ в оперативной памяти. Приёмы работы с защищёнными программами. Цель: Изучить основные приёмы защиты программ в оперативной памяти. Ход работы: 1. Оперативная память (ОП) – совокупность ОЗУ, объединённых в одну систему, управляемую процессором. Для обеспечения приспосабливаемости ЭВМ к конкретным потребностям пользователей применяют принцип блочного построения ОП. В функциональном отношении многоблочная ОП рассматривается как одно ОЗУ с ёмкостью, равной сумме ёмкостей блоков, и быстродействием, равным быстродействию отдельного блока. Адрес ячеек такой ОП содержит адрес блока и адрес ячейки памяти в заданном блоке ОЗУ. 2. Механизмы защиты памяти представлены в таблице 51.1. Таблица 51.1 – Механизмы защиы памяти

3. Задачи распределения ОП представлены в таблице 51.2. Таблица 51.2 – Задачи распределения ОП

Вывод: Изучены основные приёмы защиты программ в оперативной памяти. ПРАКТИЧЕСКАЯ РАБОТА № 52 Тема: Федеральный закон «Об информации, информационных технологиях и о защите информации». Цель: Уметь ориентироваться в правовой области информационной безопасности. Порядок работы: Задание 1. Федеральный закон «Об информации, информационных технологиях и о защите информации». Закон содержит 18 статей. Последняя редакция от 27.07.2006. Ответы на контрольные вопросы: 1) Статья 10.2 утратила силу от 29.07.2017. 2) Недопустимость сбора, хранения, использования и распространения информации о частной жизни лица без его согласия. 3) Да,обязан. 4) Относятся общеизвестные сведения и иная информация, доступ к которой не ограничен. 5) Устанавливается законом о персональных данных. 6) Обязан хранить до 6 месяцев. 7) В течении 10 рабочих дней 8) Да. 9) Да. 10) Устанавливается Правительством РФ. 11) Осуществляется Центральным Банком РФ. 12) В реестр включаются: - доменные имена и указатели страниц сайтов; - сетевые адреса, позволяющие идентифицировать сайты. 13) фотографических произведений и произведений, полученных способами, аналогичными фотографии. 14) На сайте Роскомнадзора. 15) Дисциплинарная, гражданско-правовая, административная, уголовная. 16) В праве обратиться в установленном порядке за судебной защитой своих прав. Вывод: Изучена правовая область информационной безопасности. |