Безопасность сетевых приложений лабораторная работа. Лабораторная работа №2-3. Лабораторная работа 2 аудит информационных процессов в операционных системах windows 2000, xp

Скачать 325 Kb. Скачать 325 Kb.

|

|

1. ЛАБОРАТОРНАЯ РАБОТА №2 АУДИТ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ В ОПЕРАЦИОННЫХ СИСТЕМАХ WINDOWS 2000, XP

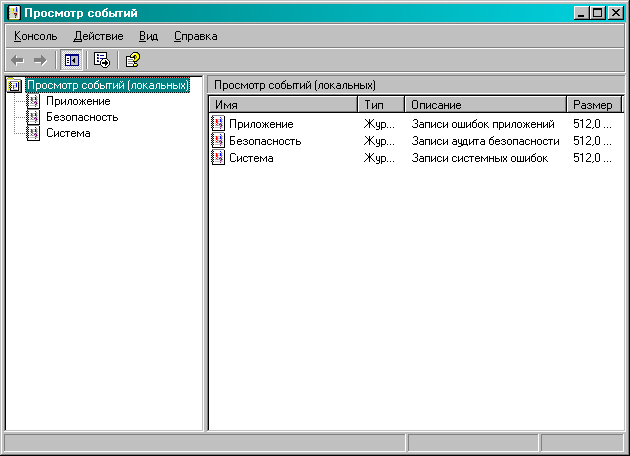

1.2. Теоретическая часть 1.2.1. Журналы событий Аудит — это процесс, позволяющий фиксировать события, происхо-дящие в ОС. Сообщения о критических событиях таких, как переполнение жесткого диска или сбой в питании компьютера выдаются на экран дис-плея. Однако большинство событий записывается в три журнала событий (рис. 1.1).  Рис. 1.1. Журналы событий системный журнал содержит информацию о событиях, относя-щихся к компонентам NT-XP, например, сообщения о сбое драйвера или службы при загрузке – мониторинг компонентов системы; журнал безопасности - события, связанные с безопасностью – мониторинг изменений в системе защиты и предупреждение о возможно-сти возникновения "брешей" в этой системе; журнал приложений - события, записываемые приложениями – мониторинг всех событий, вызванных работой приложений и программ. Какие события будут зафиксированы в этом журнале, решают разработчики соответствующих приложений. Просмотр событий – достаточно мощный инструмент, который может ответить на вопросы при возникновении затруднений в работе системы. Чтобы открыть окно «Просмотр событий», нажмите кнопку Пуск и выберите команды Настройка и Панель управления. Щелкните категорию Производительность и быстродействие, щелкните значок Администрирование, затем дважды щелкните значок Просмотр событий. Другой способ: Пуск Программы Администрирование Просмотр событий. По умолчанию системный журнал и журнал приложений могут просматривать все пользователи, журнал безопасности — только администраторы. Пользователи с привилегией управления аудитом и журналом безопасности могут читать и очищать журнал безопасности (по умолчанию это только администраторы) (табл. 1.1). Таблица 1.1 Права доступа пользователей

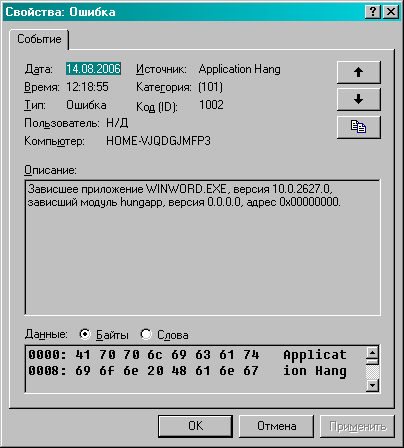

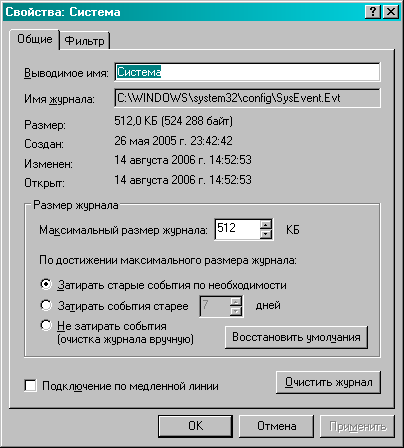

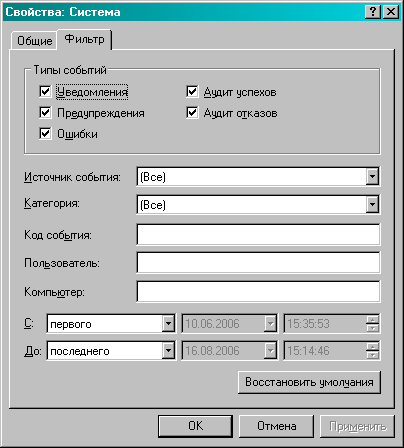

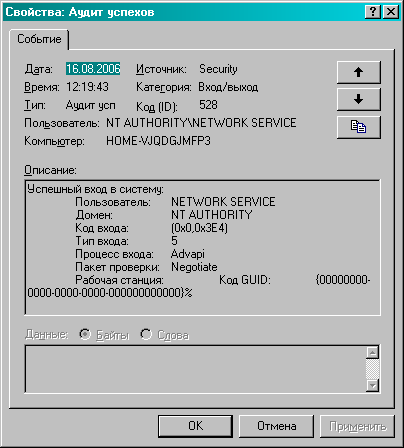

Журналы NT- XP находятся в папке Windows\system32\config в трех файлах: AppEvent.еvt (журнал приложений); SecEvent.evt (журнал безопасности); SysEvent.evt (системный журнал).  Рис. 1.2. Свойства события При запуске их открывает и блокирует ОС. В журнал для событий записывается следующая информация. тип события; дата; время; источник, т.е. ПО, произведшее запись; категория; код события; имя пользователя, действия которого привели к возникновению события; имя компьютера, где произошло событие. При нажатии левой клавиши мыши на определенном событии из журнала можно получить более детальную информацию о данном событии (рис. 1.2). Командой «Сохранить файл журнала как» можно сохранить данные в текстовом виде. В свойствах журнала можно определить действия при заполнении файла данного журнала (рис. 1.3): затирать старые события при необходимости; затирать событие старше N дней, иначе новые события будут проигнорированы; не затирать события (очистка журнала вручную). Для сортировки и фильтрации служит вкладка «Фильтр» свойств журнала (рис. 1.4).  Рис. 1.3. Окно свойств журнала  Рис. 1.4. Настройка фильтрации событий журнала По умолчанию аудит безопасности не ведется. В Windows 2000, XP аудит включается администратором в оснастке «Локальные параметры безопасности». 1.2.2. Включение аудита доступа пользователей к файлам, папкам и принтерам Информационные записи системного аудита заносятся в журнал событий "Безопасность". Для включения системного аудита выполните следующие действия: 1. В меню "Пуск" выберите пункт "Панель управления", щелкните по ссылке "Производительность и обслуживание" и откройте группу программ "Администрирование". 2. Откройте элемент "Локальная политика безопасности". 3. Разверните элемент "Локальные политики". 4. Выберите папку "Политика аудита". 5. Двойным щелчком мыши откройте параметр "Аудит доступа к объектам". 6. Для отслеживания удачных попыток доступа к файлам, папкам и принтерам установите флажок "Успех". 7. Для отслеживания неудачных попыток доступа к файлам, папкам и принтерам установите флажок "Отказ". 8. Для отслеживания всех попыток доступа к объектам аудита установите оба флажка. 9. Нажмите кнопку "ОК". 1.2.3. Категории событий, регистрируемых системой безопасности. Аудит входа в систему (Audit loon events) Событие успешной регистрации пользователя в системе имеет номер (ID) 528. Событие с номером 538 означает завершение сеанса, начало которого зафиксировано событием 528 (рис. 1.5).  Рис. 1.5. Свойства события Событие номер 528 имеет несколько очень важных дополнительных параметров. Имя пользователя и домен определяют вошедшего в систему пользователя или то, чья учетная запись была при этом задействована. Любому активному сеансу работы пользователя с системой присваивается уникальный код входа. Именно он будет записан в событии завершения сеанса, что позволяет определить общее время работы пользователя при анализе событий 528 и 538 с одинаковым кодом входа. В случае нескольких одновременных сессий одного пользователя (например, когда вошедший интерактивно пользователь подключился к своему компьютеру еще и через сервер SMB) данный идентификатор позволяет однозначно определить, в рамках какой сессии совершено то или иное событие. Тип входа показывает, как пользователь вошел в систему: 2 - интерактивный вход с консоли, например, с помощью монитора и клавиатуры; 3 - сетевой вход , пользователь подключился по сети , к диску этого ПК или как-либо еще использует сетевой ресурс; 4- заданию на выполнение командного файла при использовании планировщика задач независимых компаний; 5 - фиксируется при запуске службы с указанием конкретной учетной записи пользователя; 7- разблокирование рабочей станции; 8 –сетевая регистрация незашифрованным паролем; 9 –ролевая (impersonated) регистрация. В Windows NT событие 528 применялось для регистрации события любого типа. С Windows 2000 при подключении к диску на сервере, соединении с реестром сервера и выполнении других операций с использованием сетевой регистрации в журнал регистрируется новое событие ID 540. Это позволяет отделить сетевую регистрацию от других типов регистрации. В событиях 540 следует обратить внимание на поле Пользователь. Обычная пользовательская учетная запись свидетельствует, что пользователь зарегистрировался в системе через сеть; на эти события следует обратить внимание. Запись SYSTEM, указывающая, что одна системная служба устанавливает соединение с другой службой на той же машине. Имя компьютера с символом $ означает, что системная служба на удаленной машине устанавливает связь с системными службами на данном компьютере. Например, рабочая станция Windows 2000 Professional немедленно после запуска связывается с контроллером DC, чтобы получить информацию из AD и обратиться к другим доменным службам. В поле «Домен» события 528, 540 указывается NetBios имя домена, в котором расположена учетная запись пользователя. При регистрации с помощью локальной учетной записи в локальной базе SAM (диспетчер учетных записей), в имени «Домен» содержится имя NetBIOS компьютера. С помощью полей «Процесс входа» и «Пакет проверки» события ID 540 можно определить используемый протокол аутентификации Windows 2000 (NTLM или Kerberos). Фиксируются также все неудачные попытки входа в систему. Событие 529 соответствует указанию неверного имени пользователя или пароля. Если учетная запись пользователя недоступна или заблокирована, то записывается событие с номером соответственно 531 или 539. Событие номер 530 указывает, что пользователь пытался войти в систему в недозволенное ему время или день недели. Если учетная запись пользователя просрочена или устарел пароль, то фиксируется соответственно событие 532 или 535. Если пользователь ограничен входом лишь на некоторые рабочие станции, а он пытается войти с другого компьютера, то запишется событие номер 533. Можно ограничить права пользователя на выполнение определенных типов входа в различные системы. Если пользователь, которому запрещен доступ к какому-то компьютеру по сети, все же пытается обратиться к его ресурсу или реестру, то он получит отказ, а в журнал безопасности запишется событие с номером 534. Такое же событие будет зафиксировано при попытке пользователя войти в систему с консоли, если это ему запрещено. При попытке запустить службу с использованием учетной записи пользователя, не имеющей права на запуск служб (права «Вход в качестве службы»), также будет зафиксировано событие номер 534. Кроме того, событие 534 запишется и при попытке запуска задания с исполнением командного файла от имени учетной записи без права «Вход в качестве пакетного задания». При всех других отказах в аутентификации фиксируется событие с номером 537 - отказ по неизвестной причине. Тип входа фиксируется при всех попытках входа в систему, независимо от их результата. События категории «Аудит входа в систему» регистрируются в локальном журнале безопасности рабочей станции. Аудит событий входа в систему (Audit account logon events) Появился с Windows 2000. Данная категория событий используется для отслеживания аутентификации пользователей на контроллерах доменов. При использовании протокола аутентификации Kerberos Событие с ID 672 позволяет контролировать первичные подключения к домену, а событие с ID 673 контролирует доступ к сетевым службам. При вводе при аутентификации неправильного пароля контроллер домена записывает в журнал событие с ID 675 (ошибка предварительной аутентификации) с кодом ошибки 24. В сообщении указывается не только имя пользователя и имя домена, но и IP-адрес станции, с которой осуществлялась попытка несанкционированного доступа. Событие с ID 675 записывается еще и в том случае, если пользователь зарегистрировался на станции с одним именем, а затем пытался подключиться к серверу с другим. При неправильном имени пользователя регистрируется событие с ID 676 с кодом ошибки 6. Код ошибки 12 указывает на попытку регистрации в неразрешенное время. Код ошибки 23 означает, что срок действия пароля пользователя истек. Код ошибки 18 указывает на завершения срока действия учетной записи или запрета администратора. Событие 677 регистрируется, когда запрос на получение билета доступа к службе не удовлетворен. При использовании протокола NTLM , когда контроллер домена успешно аутентифицировал пользователя, в журнал записывается событие с ID 680. В событии с ID 680 указывается имя пользователя и имя станции, откуда поступил запрос на подключение. Если аутентификация NTLM по каким-то причинам не может быть выполнена, то контроллер записывает в журнал событие с ID 681. Аудит доступа к объектам На дисках, отформатированных с файловой системой NTFS, можно проводить аудит доступа к отдельным файлам и папкам. Это позволяет отследить выполняемые действия, и идентифицировать пользователей, ответственных за эти действия. Включение аудита доступа к объектам в политике аудита не приводит (в отличие от других категорий аудита) к автоматической регистрации событий, связанных с доступом к объектам. Администратору требуется сформировать SACL у объектов, к которым планируется осуществить аудит доступа. ACL (Access Control List) – список контроля доступа, применяются администраторами для управления группами (добавления и удаления пользователей и разрешений). В Windows XP Professional имеется два вида ACL. Discretionary access control lists (DACL) - списки разграничительного контроля доступа. Используются для идентификации пользователей и групп, которым разрешен (или запрещен) доступ. System access control lists (SACL) - системные списки контроля доступа, контролируют проверку доступа. Списки контроля доступа являются удобным инструментом определения того, кто имеет доступ к конкретному объекту, и предоставляют возможность редактировать разрешения. Например, если вы считаете, что новый лазерный принтер не должен использоваться никем, кроме работников отделения маркетинга, то для приведения в действие этих ограничений можно использовать ACL. В свойствах файла или папки необходимо выбрать вкладку «Безопасность», нажать кнопку «Дополнительно» и выбрать лист «Аудит». Для настройки аудита для нового пользователя или группы нажмите кнопку «Добавить». Выберите имя нужного пользователя или группы. В окне «Элемент аудита» можно указать необходимые параметры аудита. В поле «Применить» укажите, где следует выполнять аудит (это поле ввода доступно только для папок). В группе «Доступ» укажите, какие события следует отслеживать: окончившиеся успехом или отказом или оба типа событий. Флажок «Применить этот аудит к объектам и контейнерам только в пределах данного контейнера» определяет, распространяются ли введенные вами настройки аудита на файлы и папки вниз по дереву каталогов файловой системы. Для отключения аудита файла или папки в окне «Дополнительные параметры безопасности» выберите нужную запись и нажмите кнопку «Удалить». Если она недоступна, то настройки аудита наследуются от родительской папки. Если вы хотите просмотреть или изменить настройки аудита для уже существующего пользователя или группы, нажмите кнопку «Изменить». Имеются взаимодополняющих друг друга событий - событие «Открытие объекта (560)» фиксирует открытие объекта, а событие «Закрытие дескриптора» (562) - его закрытие. Аудит использования привилегий Если сотрудник успешно воспользовался своей привилегией, то в журнал безопасности в зависимости от типа привилегии записывается событие 577 (вызов привилегированной службы) или 578 (операции с привилегированным объектом). Поле привилегии показывает условное обозначение использованной привилегии. Использование привилегий на регистрацию отражается категорией аудита входа в систему. Windows 2000/XP также не заносит в журнал информацию об использовании привилегий архивирования и восстановления файлов и каталогов и восстановления файлов и каталогов, вызываемых так часто, что они быстро переполнили бы журнал безопасности. Аудит управления учетными записями Позволяет определить какая учетная запись была изменена, добавлена или удалена и кем именно. Но какое именно свойство пользователя или группы было изменено, не сохраняется. События этой категории аудита записываются на той системе, где хранится учетная запись. Так, при создании новой локальной учетной записи соответствующее событие записывается в журнал безопасности данного компьютера, а при изменении учетной записи пользователя домена в журнале на контроллере домена. В событии указывается учетная запись, с которой производилась операция, ее домен, код записи (Account ID), используемый для связи с кодом SID. По имени исполнителя можно определить пользователя, производившего действие с учетной записью. Его код входа позволяет встроить данное событие в цепочку других действий в данном сеансе. Если пользователь изменил свой пароль, записывается событие 627, при этом отмечается, успешно или нет завершена данная операция. Это зависит от права пользователя на смену пароля и от политики формирования паролей в домене. При смене пароля администратором записывается событие 628. При нескольких безуспешных попытках войти в систему учетная запись домена блокируется и записывает событие 644. Любая учетная запись в Windows XP принадлежит к одному из четырех предопределенных типов: 1. Администраторы компьютера. Группа Администраторы, по умолчанию содержащая учетную запись Администратор и все учетные записи, создаваемые в процессе установки Windows XP, имеет наивысший уровень доступа ко всем ресурсам системы. Администраторы компьютера могут: создавать, изменять и удалять учетные записи и группы; устанавливать программы; устанавливать общий доступ к папкам; назначать разрешения; обращаться ко всем файлам; становиться владельцами файлов; выделять права другим учетным записям и самим себе; устанавливать и удалять устройства; входить в систему в защищенном режиме. 2. Ограниченные учетные записи. Представители группы Пользователей считаются ограниченными в правах. По умолчанию учетные записи такого типа имеют право: изменять пароль, изображение и соответствующий паспорт .NET для своей учетной записи; пользоваться установленными на компьютере программами; просматривать разрешения (если отключен простой общий доступ к файлам); создавать, изменять и удалять файлы в своих папках документов; просматривать файлы в общих папках документов. 3. Гости. К этому типу относятся учетные записи, принадлежащие к группе Гости. По умолчанию привилегии гостей совпадают с привилегиями ограниченных учетных записей. Пользователь, вошедший под учетной записью Гость (но не под другой учетной записью, принадлежащей к группе Гости), не может установить пароль для своей учетной записи. 4. Неизвестные. Тип записей, не принадлежащий к группам Администраторов, Пользователей или Гостей, считается неизвестным. Поскольку создаваемые с помощью окна Учетные записи пользователей, открывающегося из Панели управления, учетные записи автоматически добавляются в группы Администраторов или Пользователей, с записью неизвестного типа вы можете столкнуться только в том случае, если вы обновили одну из предыдущих версий Windows на своем компьютере. Запись такого типа может возникнуть и в том случае, если для ее создания вы воспользовались консолью Локальные пользователи и группы. Такие средства, предоставляемые Windows XP, как профили пользователей и групповая политика, позволяют вам настраивать систему за пользователей, а также устанавливать ограничения, не дающие пользователям испортить настройку системы. Профиль пользователя содержит все настройки и файлы рабочей среды пользователя. Сюда входят персональные значения параметров реестра для всех объектов, начиная с указателей мыши и заканчивая параметрами Microsoft Word, а также файлы данного пользователя, получаемые в процессе работы с Microsoft Internet Explorer, документы (в папке Мои документы и вложенных папках) и ярлыки для объектов сетевого окружения. Windows XP Professional поддерживает три типа профилей: 1. Локальные профили пользователей. Windows создает локальный профиль пользователя, когда этот пользователь входит в систему впервые. Если пользователь вносит изменения в свой профиль, они затрагивают только тот компьютер, на котором эти изменения производятся. 2. Перемещаемые профили пользователей. Перемещаемые профили пользователей хранятся на сетевом сервере, откуда и загружаются, когда пользователь входит в систему на одном из компьютеров сети. Windows создает локальную копию профиля в момент первого входа пользователя в систему. Если пользователь вносит в свой профиль изменения, они добавляются в копию профиля, находящуюся на сервере при выходе пользователя из системы. Когда пользователь входит в систему в следующий раз, он получает возможность работать с обновленным профилем, за какой бы компьютер он ни сел. 3. Обязательные профили пользователей. Обязательный профиль – это такой профиль, который позволено изменять только администраторам. Как и перемещаемый профиль, обязательный профиль хранится на сетевом сервере и копируется на рабочую станцию при входе данного пользователя в систему, но, в отличие от перемещаемого профиля, копия обязательного профиля на сервере не обновляется при выходе пользователя из системы. Это делает обязательные профили полезными не только для отдельных пользователей, которых вы хотите жестко ограничить, но и для множества других пользователей, которым вы хотите обеспечить единую рабочую среду. Множество пользователей может работать с обязательным профилем, не мешая друг другу. Пользователи, которым администратор назначил обязательный профиль, вправе изменять его параметры в процессе работы (если им не запрещают это политики), но копия на сервере остается неизменной. Хотя копия профиля остается на локальном компьютере и после выхода пользователя вместе со сделанными им изменениями, при следующем входе в систему Windows восстанавливает этот профиль по оригинальной его копии. В таблице 1.2 приведены основные права, предоставляемые встроенным группам пользователей. Таблица 1.2 Права и группы пользователей

Продолжение таблицы 1.2

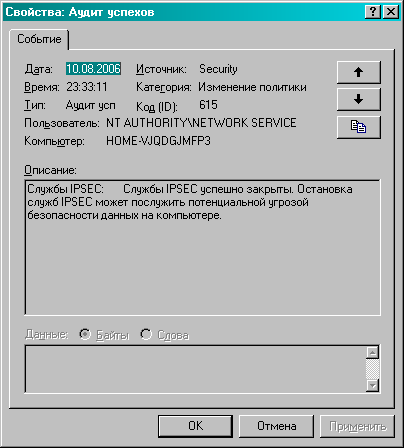

Аудит доступа к службе каталогов Данная категория аудита впервые появилась в Windows 2000 и применяется только на контроллере домена. Данная категория генерирует события с кодом 565. Она позволяет определить, какое свойство объекта AD изменено. В событии указывается тип, имя объекта. Для определения кем изменена запись, используется поля имя клиента, домен клиента, код входа клиента. В поле «Свойства» показывается какое свойство изменено. Аудит изменений политики К данной категории относят следующие события: добавление привилегии к учетной записи пользователя (608); удаление привилегии от учетной записи пользователя (609); установление новых доверительных отношений (610); удаление доверительных отношений (611); изменение информации о доверенном домене (620); изменение политики аудита (612); изменение политики Kerberos (617); изменение политики восстановления файлов, зашифрованных с помощью EFS(618); изменение политики безопасности IP (615,616) (рис. 1.6).  Рис. 1.6. Свойства события аудита изменений политики Аудит системных событий В данную категорию входят следующие события: перезапуск операционной системы (512); завершение работы операционной системы (513); загрузка пакета проверки подлинности (514); регистрация процесса проверки подлинности пользователя при входе в систему (515); очистка журнала безопасности (517); загрузка пакета уведомления обо всех изменениях в учетных записях пользователя (518). Аудит отслеживания процессов Данная категория позволяет проследить за тем, какие именно программы были запущены на рабочей станции и какие программы выполнялись на сервере. В этой категории можно выделить следующие основные события: создание процесса – 592; завершение процесса - 593. Найдя пару событий 592 и 593 с одинаковым кодом процесса, можно определить общее время работы того или иного приложения, которое указывается в поле имени файла образа. В поле имени пользователя хранится информация о том, кто запустил приложение. По поля кода входа можно отыскать соответствующее событие регистрации с кодом 528 и выяснить все подробности о сеансе, в котором запускалось приложение. Для идентификации процесса, запустившего новый процесс, можно использовать поле кода создателя процесса. Достаточно найти предыдущее событие с кодом 592 с этим же кодом процесса. 1.3. Порядок выполнения работы Познакомьтесь с программой просмотра событий. Познакомьтесь с различными видами журналов, их структурой. Приведите отрывки журналов в отчете, дайте интерпретацию отдельных записей журналов. Познакомьтесь с возможностями настройки журналов, параметрами фильтрации записей. Сохраните журнал в текстовом виде и экспортируйте его в Excel. Ознакомьтесь с аудитом доступа к объектам. Установите определенные права аудита на созданный Вами каталог и вложенные в него файлы. Приведите их в вашем отчете. Произведите операции с этими файлами, приведите их в отчете и проанализируйте события появляющиеся в журнале безопасности. Включите аудит входов в систему и событий входа в систему, исследуйте события, отнесенные к данной категории аудита, дайте интерпретацию информации, выдаваемой для отдельных событий. Проведите анализ связи отдельных событий, сделайте выводы по результатам анализа. Исследуйте аудит управления учетными записями. Исследуйте аудит использования привилегий. Исследуйте аудит изменения политик. Познакомьтесь с аудитом системных событий Исследуйте возможности аудита процессов. 1.4. Требования к отчету Отчет должен оформляться в электронном виде на листах формата А4 в соответствие с требованиями преподавателя и содержать задание, краткие необходимые теоретические сведения, полученные по каждому пункту задания результаты и выводы. Результаты исследования отдельных категорий аудита должны включать описание, как проводились исследования, примеры различных событий данной категории, интерпретацию информации, выдаваемой для отдельных событий, анализ связи отдельных событий, полученные результаты и сделанные результаты и выводы. Контрольные вопросы Назовите журналы, используемые в Windows 2000/XP. Что отражается в журналах Windows 2000/XP? Какие категории пользователей имеют возможность доступа к журналам Windows 2000/XP? Где находятся журналы Windows 2000/XP? В каком виде хранится информация в журналах. Как можно ее просмотреть? Как сохранить журнал в текстовом виде? Каков размер журналов? Как его можно изменить? Какие возможны случаи при переполнении журнала? По каким критериям может осуществляться фильтрация событий в журнале? Что такое SACL? Как происходит обработка ACL в SACL? Как производится включение и настройка аудита в Windows 2000/XP? Какие категории событий могут отслеживаться в Windows 2000/XP? Как производится настройка аудита обращений к файлам? Какие события, связанные с обращением к файлам могут отслеживаться? Какая информация приводится в журналах? Прокомментируйте записи в журнале безопасности, соответствующие входу в систему. Прокомментируйте записи в журнале безопасности, соответствующие аудиту управления учетными записями. Прокомментируйте записи в журнале безопасности, соответствующие изменению политики. Прокомментируйте записи в журнале безопасности, соответствующие использованию привилегий. Дайте интерпретацию проанализированных вами записей в журнале безопасности, связанных с созданием процессов. Дайте интерпретацию проанализированных вами записей в журнале безопасности, соответствующих обращению к файлам. Как можно определить вид входа пользователя в систему? Какую информацию можно получить из полей код дескриптора, код процесса, код входа? Почему в событиях может записываться информация о двух пользователях? В каких категориях событий не предусмотрен аудит неудачи? Производится ли в Windows 2000/ХР аудит резервного копирования? Какие специальные привилегии не отслеживаются в журнале? Какие типы событий необходимо включить для отслеживания изменения файлов, просмотра владельца и ACL, изменения прав доступа? Какие виды доступа к файлам и папкам могут отслеживаться в Windows 2000/XP? Как можно определить время работы пользователя с определенным приложением или файлом данных? Какие типы учетных записей используются в Windows XP? Какие права предоставляет каждый тип? 2. ЛАБОРАТОРНАЯ РАБОТА №3. АУДИТ РЕЕСТРА В ОПЕРАЦИОННОЙ СИСТЕМЕ WINDOWS 2000, XP

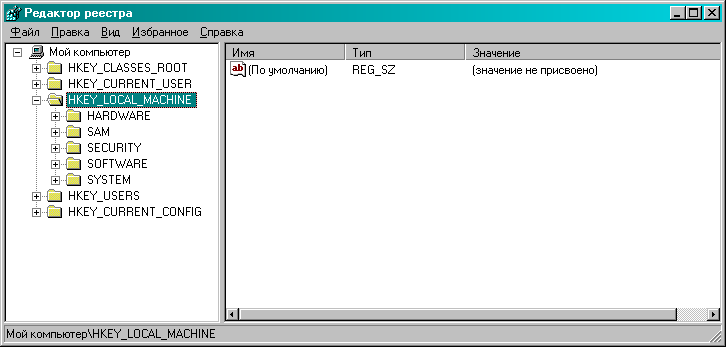

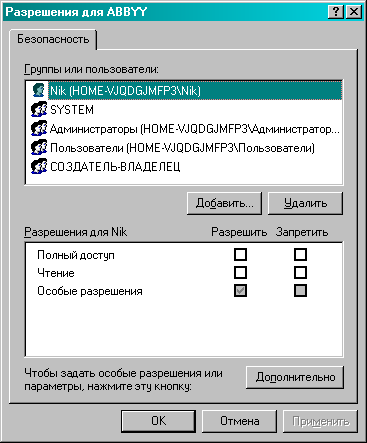

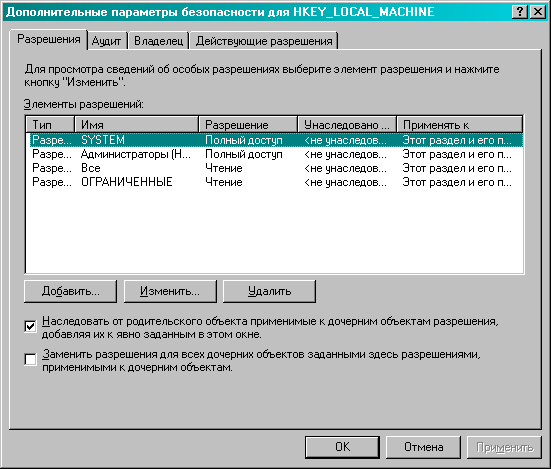

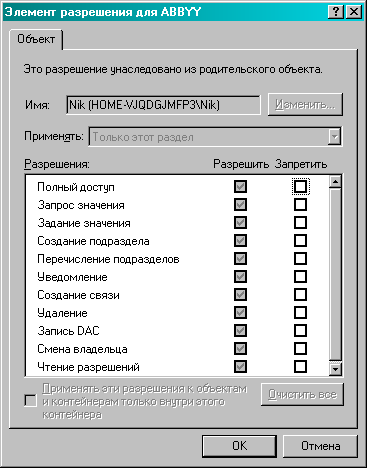

2.2. Теоретическая часть 2.2.1. Структура реестра Реестр хранится на диске в пяти отдельных файлах-кустах, каждый из которых содержит определенный тип конфигурационной информации (т.е. пользовательские данные и установки, связанные с компьютером). Название каждого корневого раздела начинается с HKEY_, и каждый корневой раздел содержит несколько подразделов. Нужные кусты загружаются в память при запуске операционной системы, а также при входе в нее нового пользователя, после чего объединяются в реестр. Предупреждение. Неумелое редактирование реестра может привести к необходимости переустановки операционной системы!! Реестр имеет иерархическую древовидную структуру (рис. 2.1). На ее верхнем уровне располагаются так называемые ветви (subtrees), основными из которых являются: HKEY_LOCAL_MACHINE; HKEY_USERS. Остальные ветви представляют собой их подразделы и служат для более быстрого доступа к ним: HKEY_CLASSES_ROOT; HKEY_GURRENT_CONFIG; HKEY_CURRENT_USER.  Рис. 2.1. Редактор реестра Реестр формируется в памяти компьютера при запуске Windows 2000/XP на основе нескольких файлов из папки \Windows\System32\Config. Разделы реестра, которым соответствуют эти файлы, называются кустами (hives). Основные кусты реестра находятся в ветви HKEY_LOCAL MACHINE и называются SAM, SECURITY, S0FTWARE и SYSTEM. Раздел SAM — база данных диспетчера учетных записей, a SECURITY хранит информацию, используемую LSA. В кусте SOFTWARE хранятся настройки программного обеспечения, а в SYSTEM — конфигурационная информация (параметры драйверов и служб), необходимая для загрузки 2000/XP. Раздел HARDWARE ветви HKEY_LOCAL MACHINE не является кустом, поскольку его информация не сохраняется в файлах, а формируется заново при каждом запуске операционной системы (ОС). Целостность данных реестра в процессе их модификации обеспечивает механизм, основанный на применении журналов транзакций. Любое изменение, вносимое в реестр, вначале фиксируется в журнале (для этого у каждого из кустов существует свой отдельный файл с расширением LOG) и только затем переносится в файл соответствующего куста. Такой механизм позволяет предотвратить повреждение информации, если в момент ее модификации происходит аппаратный сбой. При следующем запуске ОС основе анализа журналов транзакций определяется, какие изменения на момент сбоя были завершены, а какие — нет. Первые записываются в файл, соответствующий нужному кусту реестра, вторые – просто удаляются из журнала. Кроме ветви HKEY_LOCAL_MACHINE, в которой находится информация, относящаяся ко всему компьютеру с Windows 2000/XP в целом, в реестре есть ветвь HKEY USERS, где хранятся профили пользователей. 2.2.2. Редактор реестра Разделы и подразделы реестра защищаются аналогично папкам на дисках NTFS. Настройка параметров системы безопасности для разделов реестра в Windows 2000 осуществляется с помощью программы REGEDT32 через ее пункт «Разрешения» меню «Безопасность». В Windows2000, как и Windows NT программа REGEDIT не имеет средств работы с информацией о безопасности, хотя имеет более развитые средства поиска. В Windows XP осталась лишь общая программа редактора реестра regedit. Пункт «Разрешения» перенесен в меню «Правка». 2.2.3. Разрешения на доступ к разделам реестра  Рис. 2.2. Задание разрешений для папок Для каждого раздела и подраздела создается отдельный объект со своим отдельным ACL (DACL и SACL). У каждого раздела реестра есть владелец (owner) – либо конкретный пользователь, либо группа Administrators или операционная система (Owner - SYSTEM). Возможны следующие стандартные разрешения на доступ к разделу: читать; полный доступ; В Windows XP в списке стандартных разрешений в явной форме появились особые разрешения (рис. 2.2). При нажатии в окне «Разрешения» кнопки дополнительно можно просмотреть полный дискреционный список контроля доступа DACL (рис. 2.3). Нажав кнопку «Добавить» или выбрав одну из записей списка и нажав «Изменить» можно задать особые разрешения (рис. 2.4).  Рис. 2.3. Окно дополнительных параметров безопасности В этом окне могут быть выборочно установлены права доступа к соответствующему разделу, приведенные в таблице 2.1.  Рис. 2.4. Разрешения/запрет для доступа к объекту Таблица 2.1 Права доступа и их возможности

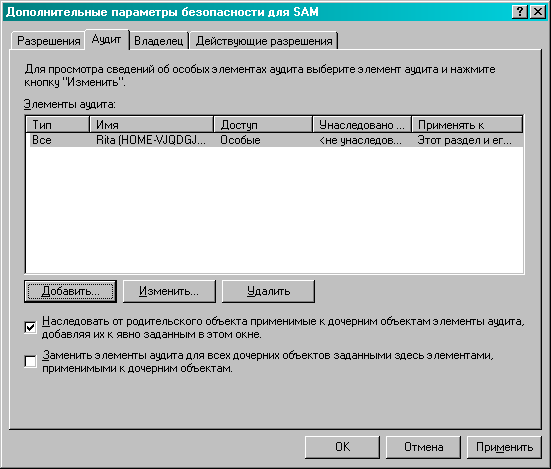

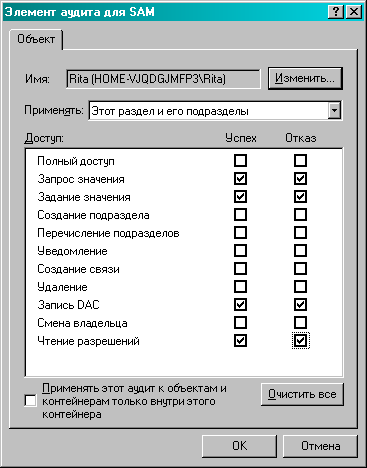

Разрешения на доступ к разделам реестра, установленные в системе Windows 2000/XP по умолчанию, не позволяют обычным пользователям модифицировать его части, наиболее важные для функционирования омой операционной системы, ее системы безопасности и большинства приложении. Некоторые разделы ветви HKEY LOCAL MACHINE, в частности SAМ и SECURITY, по умолчанию недоступны для просмотра и модификации даже администратору (хотя последний может просмотреть и изменить ACL к ним). 2.2.3. Аудит реестра Аудит представляет собой процесс, который операционные системы Windows NT/2000/XP используют для обнаружения и регистрации событий, связанных с системой безопасности. К таким событиям относятся, например, попытки создания или удаления системных объектов, а также попытки получения доступа к таким объектам. Обратите внимание, что в объектно-ориентированных системах в качестве объекта может рассматриваться все что угодно — файлы, папки, ключи реестра и т. д. Все эти и другие подобные им события регистрируются в файле, известном под названием журнала безопасности (security log). По умолчанию аудит в системе не активизирован. Таким образом, если вам необходимо контролировать события, относящиеся к безопасности, то требуется его активизировать. После того как это будет сделано, операционная система начинает регистрировать события, связанные с системой безопасности, и зарегистрированные данные можно просмотреть с помощью специального средства просмотра — утилиты Просмотр событий (Event Viewer). При установке аудита можно указать типы событий, подлежащих регистрации в обнале безопасности, и операционная система будет создавать в журнале безопасности запись о событии каждый раз, когда событие указанного типа происходит в системе. Запись в журнале безопасности содержит описание события, имя пользователя, который выполнил соответствующие этому событию действия, а также дату и время события. Аудит можно установить как на успешные, так и на неудачные попытки выполнения операций, и журнал безопасности, соответственно, будет отображать имена пользователей, совершивших успешные попытки, и имена пользователей, пытавшихся выполнить запрещенные действия. Вначале надо проверить, включен ли в политике безопасности аудит доступа к объектам. Для регистрации событий, связанных с доступом к тому или иному разделу реестра, в частности HKEY_LOCAL MACHINE\SECURITY и \SAM, надо внести соответствующие записи в SACL к нужному разделу. Для этого в листе «Дополнительные параметры безопасности» (рис. 2.5) выбрать лист «Аудит» и нажать кнопку «оббавить» или «Изменить» и в окне элемент аудита произвести настройку записи аудита (ACE) (рис. 2.6).  Рис. 2.5. Дополнительные параметры безопасности для выбранного раздела реестра Для указанных разделов рекомендуется установить аудит на успешное или неуспешное выполнение таких действий, как «Запрос значения (Query Value)», «Задание значения (Set Value)», «Запись DAC (Write DAC)» и «Чтение разрешений (Read Control)» для всех пользователей, обладающих административными полномочиями в системе. Можно это сделать и для группы Все (Everyone), но тогда количество записей аудита в журнале безопасности будет больше. Чтобы отслеживать только изменения, можно не следить за событиями типов «Запрос значения (Query Value)» и «Чтение разрешений (Read Control)». В качестве стартового раздела при выполнении этой операции лучше выбрать SECURITY, поскольку он, кроме всего прочего, включает символическую ссылку на раздел SAM. Таким образом, администратор может проставить нужные параметры аудита для двух указанных разделов одновременно и изменить права доступа к разделам SAM и SECURITY.  Рис. 2.6. Аудит для отмеченного раздела реестра .После настройки аудита реестра информация о чтении и модификации параметров соответствующих разделов будет появляться в журнале безопасности Windows. Записей о событиях категории Object Access может быть довольно велико. Системный администратор должен периодически просматривать и анализировать записи аудита, в том числе те, что относятся к событиям доступа к тому или иному разделу реестра. 2.3. Порядок выполнения работы Познакомьтесь с возможностями работы программы Regedit. Познакомьтесь с установками прав на отдельные разделы реестра и приведите установки, сделанные для администратора. Просмотрите права, предоставленные пользователям в указанных разделах реестра. Включите аудит реестра. 2.4. Требования к отчету Отчет должен оформляться в электронном виде на листах формата А4 в соответствии с требованиями преподавателя и содержать задание, краткие необходимые теоретические сведения, полученные по каждому пункту задания результаты и выводы. Контрольные вопросы Каковы основные ветви реестра? Что такое куст? Где и как хранится реестр? Что хранится в основных кустах реестра? Как обеспечивается целостность данных в реестре? Как можно установить (модифицировать) DACL к разделу реестра? Какие права доступа можно установить к разделу реестра? Кто имеет доступ к разделам SAM, Security реестра? Какие вы можете дать рекомендации по усилению защиты реестра? Как установить аудит реестра? Какие события можно отследить с помощью аудита реестра? | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||