Реализация политики разграничения доступа средствами ОС Linux. 10 лаба. Лабораторная

Скачать 4.9 Mb. Скачать 4.9 Mb.

|

|

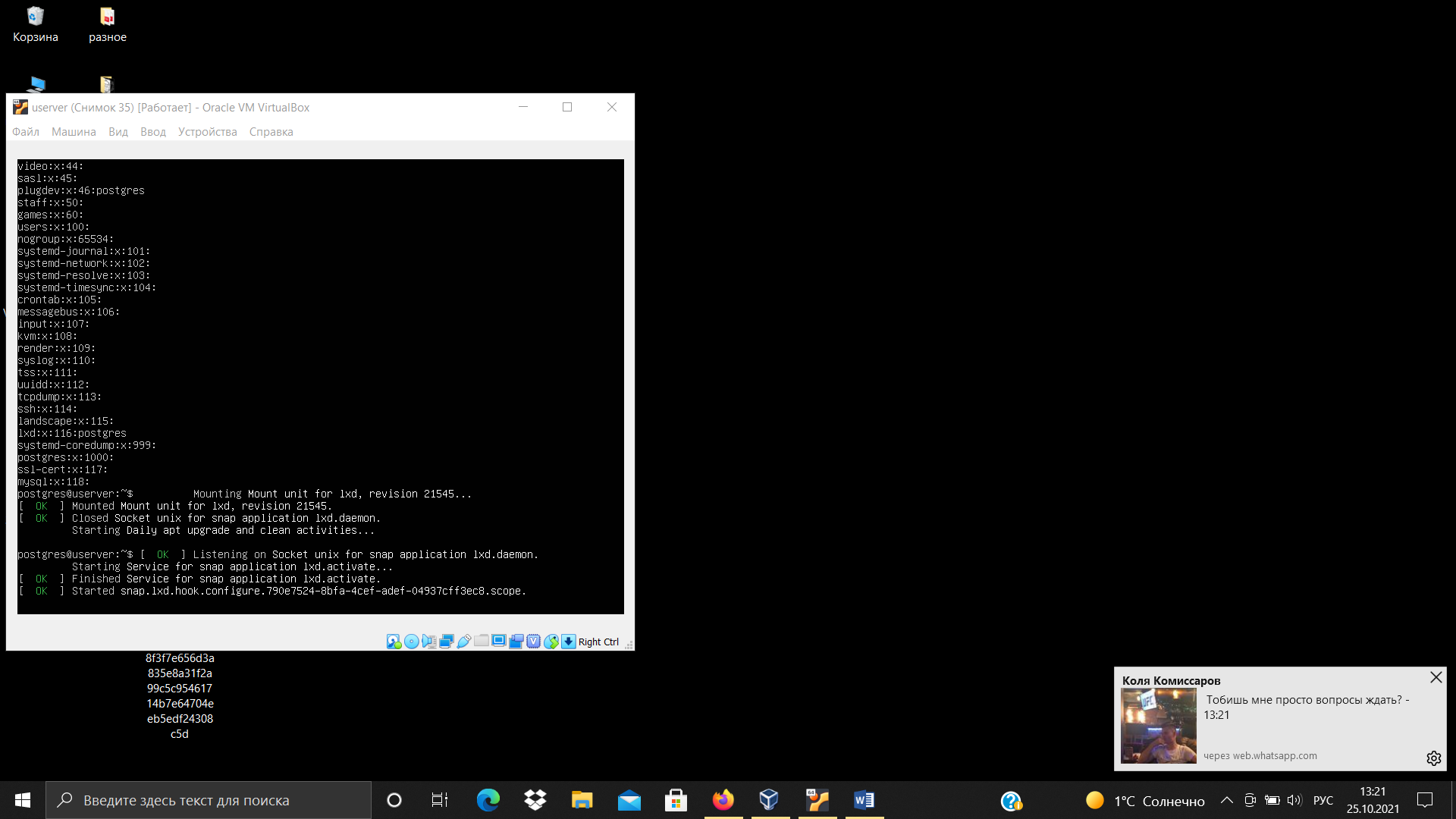

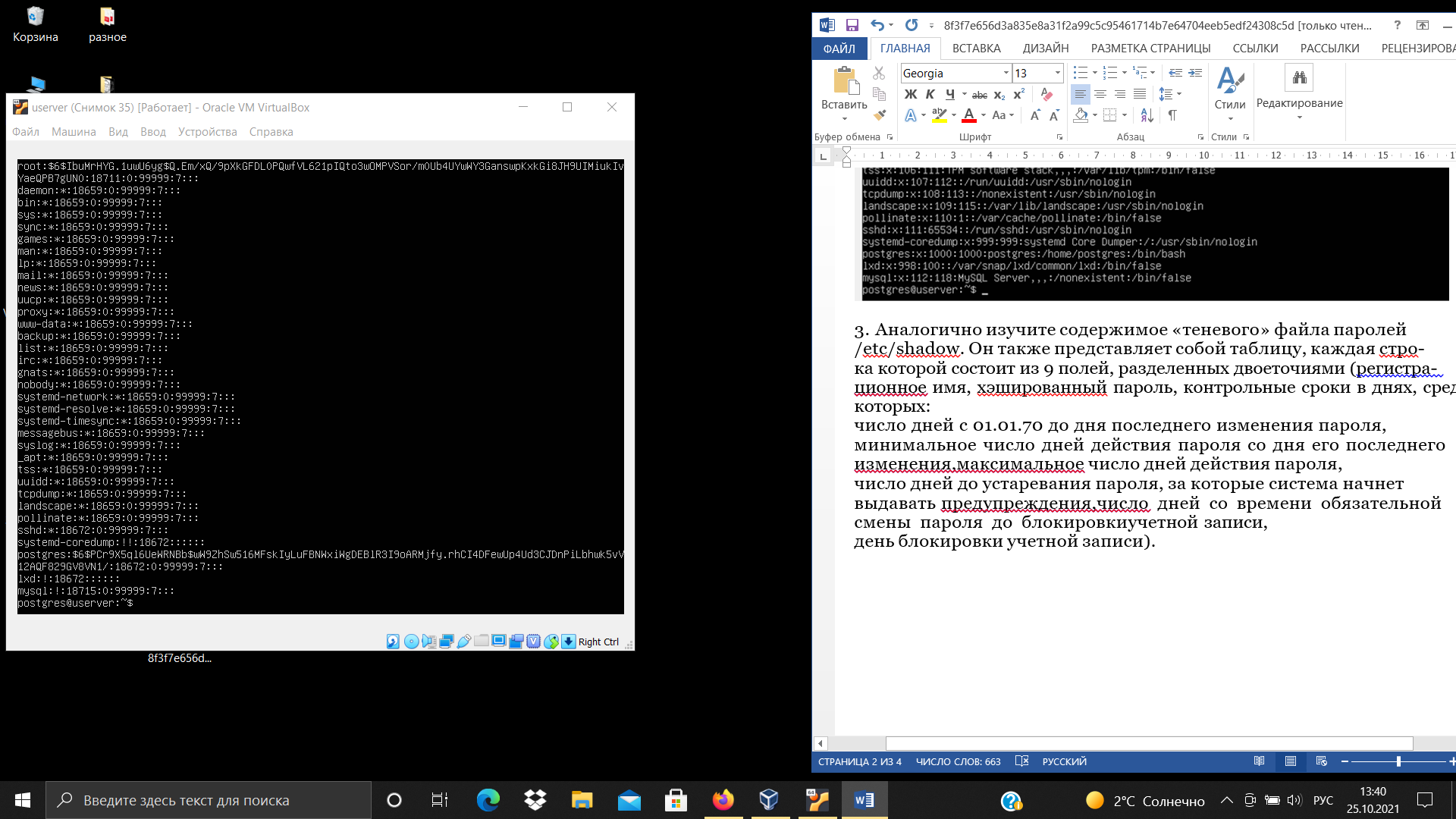

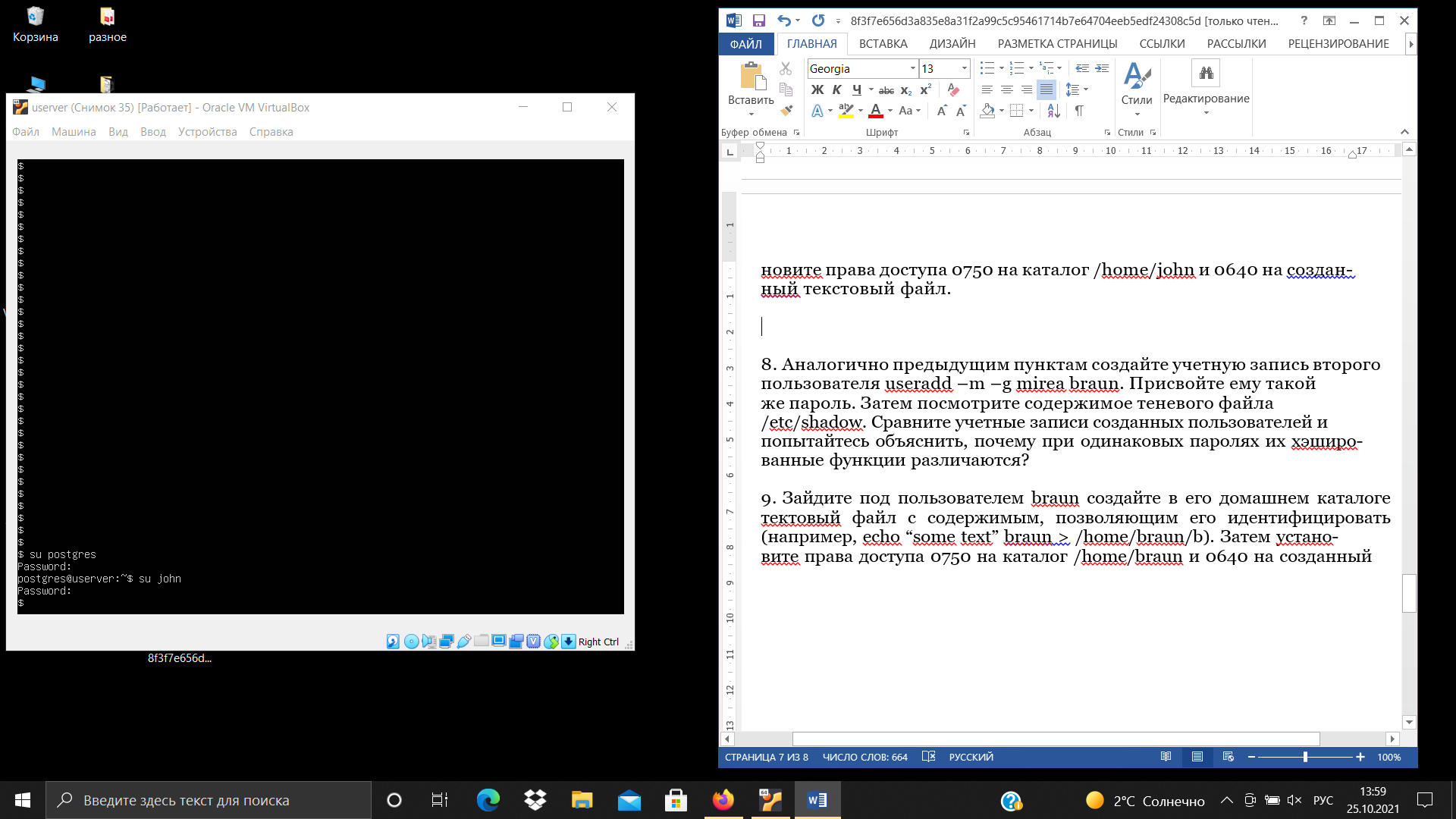

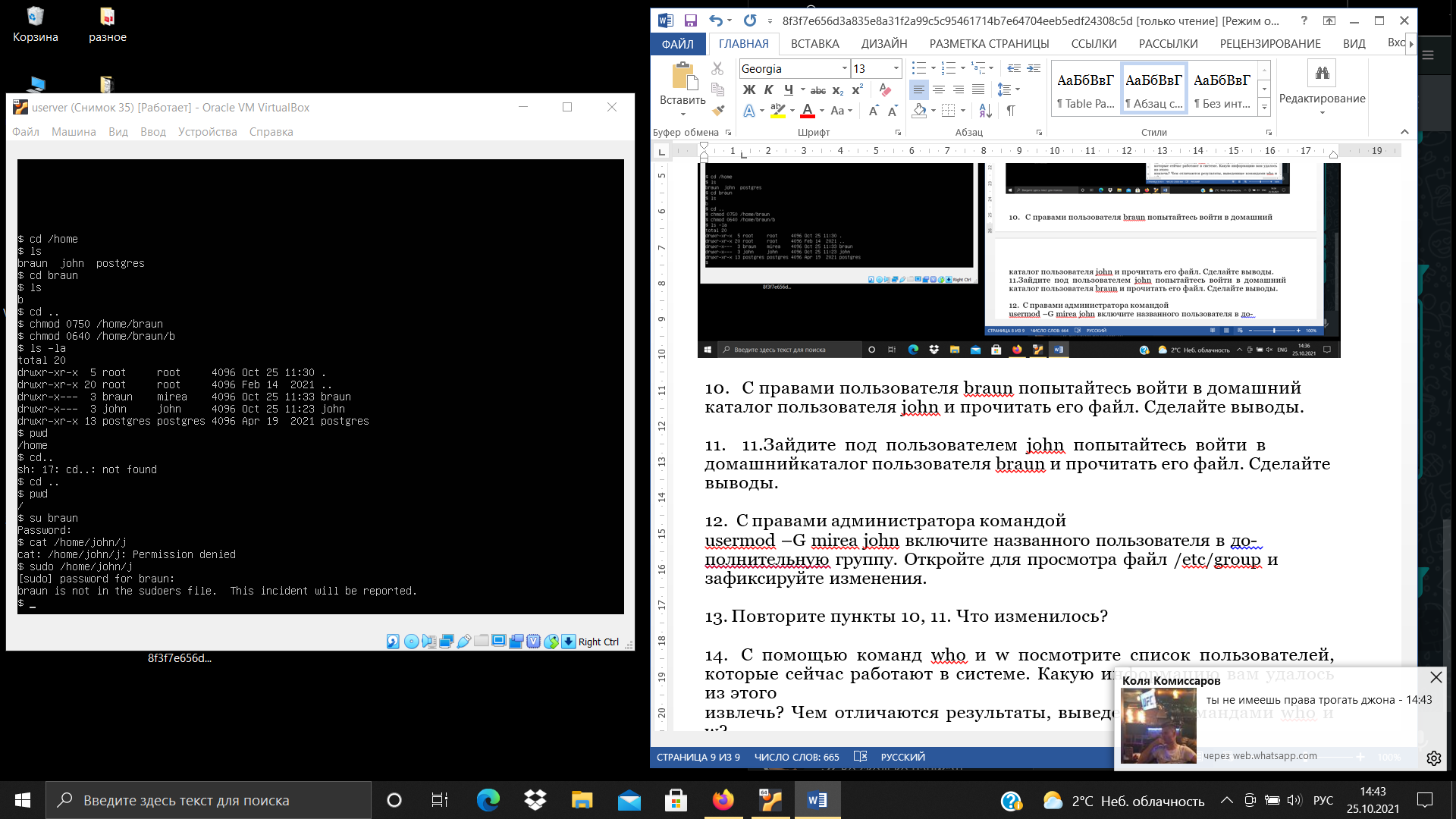

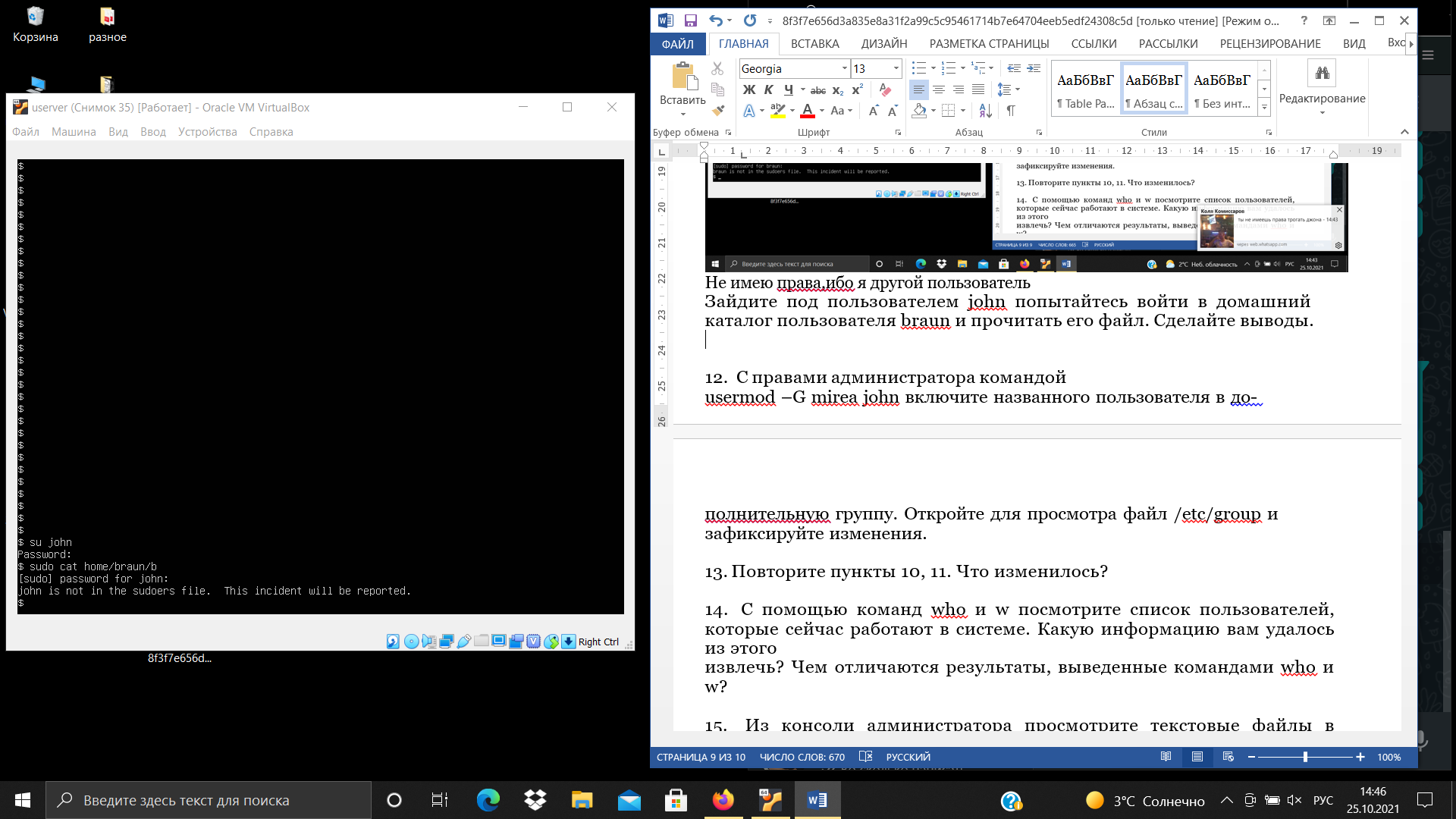

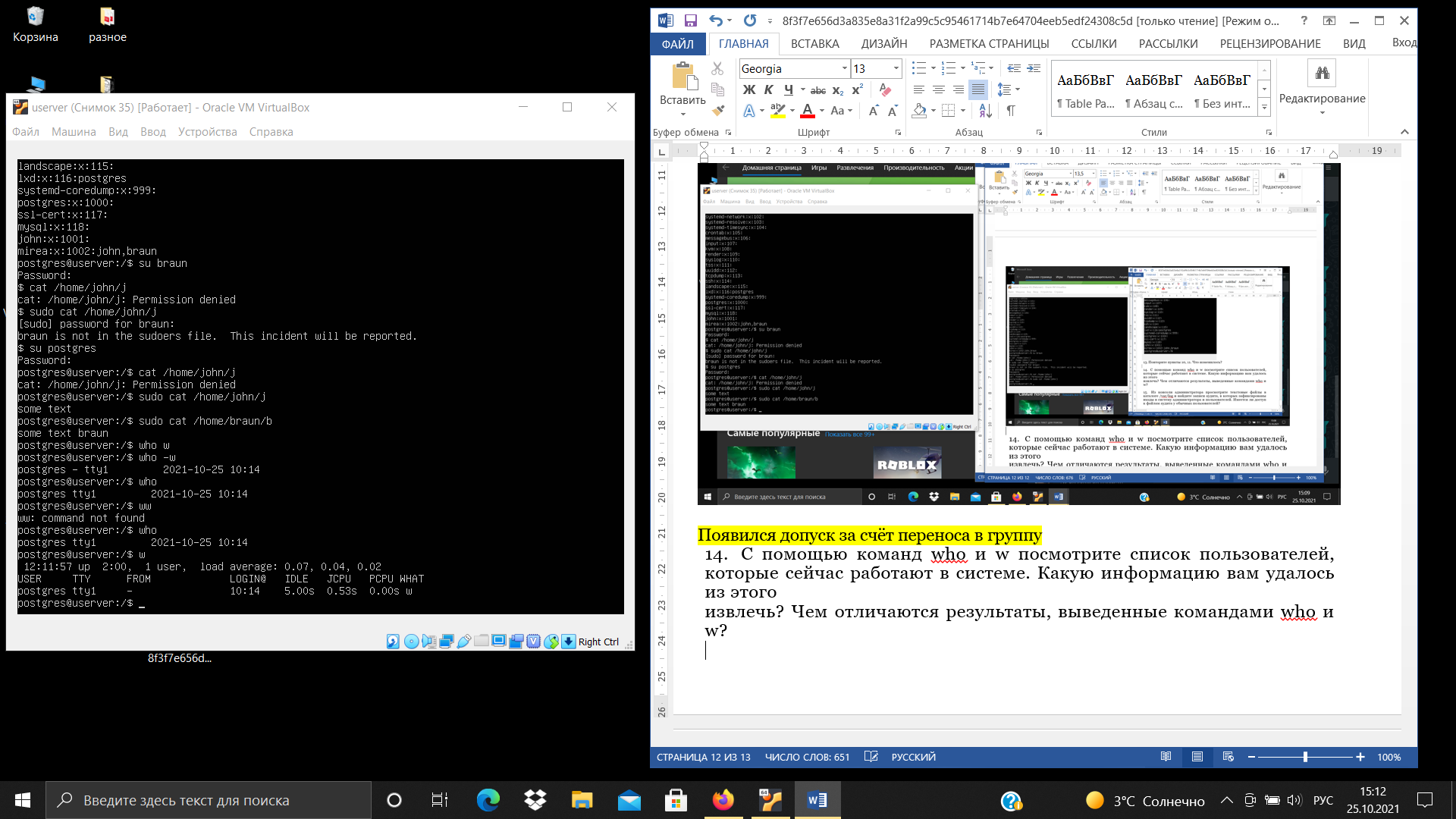

ЛАБОРАТОРНАЯ РАБОТА 10 «Реализация политики разграничения доступа средствами ОС Linux» !Для входа под именем каждого отдельного пользователя ремендуется открывать новое окно терминала. Для получения прав пользователя использовать команду su -, суперпользователя команду sudo. С помощью команды cat /etc/group откройте для просмотра файл групп. Файл представляет собой таблицу, каждая строка которой яв- ляется отдельной учетной записью, состоящей из 4 полей, разделенных двоеточиями. Первое и третье поле соответственно – имя и номер (GID) группы, второе – обычно отсутствующий групповой пароль, четвертое – имена пользователей, включенных в данную группу допол- нительно. Они обладают групповыми правами на файлы владельцев, входящих в данную основную группу.  С помощью команды cat /etc/passwd откройте для просмотра файл учетных записей. Файл представляет собой таблицу, каждая строка которой является отдельной учетной записью, состоящей из 7 полей. Обратите внимание на характерные разделители полей (реги- страционное имя, признак пароля, идентификатор пользователя, идентификатор группы, дополнительная информация, домашний ката- лог, имя командного процессора) в виде двоеточия. Символ х в поле признака пароля указывает на то, что хэшированный пароль находится в другом файле – /etc/shadow.  Аналогично изучите содержимое «теневого» файла паролей /etc/shadow. Он также представляет собой таблицу, каждая стро- ка которой состоит из 9 полей, разделенных двоеточиями (регистра- ционное имя, хэшированный пароль, контрольные сроки в днях, среди которых: число дней с 01.01.70 до дня последнего изменения пароля, минимальное число дней действия пароля со дня его последнего изменения,максимальное число дней действия пароля, число дней до устаревания пароля, за которые система начнет выдавать предупреждения,число дней со времени обязательной смены пароля до блокировки учетной записи, день блокировки учетной записи).  Последнее, девятое, поле зарезервировано и не используется. С помощью команды useradd –m john зарегистрируйте в системе нового пользователя. Аргумент –m указывает на необходимость созда- ния домашнего каталога пользователя с его именем. После успешной регистрации, не назначая пользователю пароль, посмотрите содержимое текстовых файлов /etc/passwd и /etc/shadow. Обратите внима- ние на заполнение второго поля в созданной учетной записи, которая будет располагаться в конце каждого из файлов. Проверьте наличие и содержимое домашнего каталога пользователя, включая «скрытые» файлы. В какую группу по умолчанию включен зарегистрированный пользователь? –в дефолтную группу определённая системой   Командой passwd john присвойте новому пользователю какой-либо простой пароль (например, 12345). Программа напомнит вам о том, что пароль слишком простой, но администратор может с этим мнением не считаться. После завершения процедуры регистрации вновь откройте теневой файл паролей /etc/shadow. Что изменилось в учетной запи- си этого пользователя? – появление хэш-функции(хэширование паролей)   С помощью команды groupadd mirea создайте новую группу без указания ее числового идентификатора. Откройте для просмотра файл групп и найдите в нем созданную запись. Обратите внимание на номер созданной группы и запишите его  1002 Зайдите под пользователем john создайте в его домашнем каталоге текстовый файл с содержимым, позволяющим его идентифицировать (например, echo “some text” john > /home/john/j). Затем уста- новите права доступа 0750 на каталог /home/john и 0640 на создан- ный текстовый файл.  Аналогично предыдущим пунктам создайте учетную запись второго пользователя useradd –m –g mirea braun. Присвойте ему такой же пароль. Затем посмотрите содержимое теневого файла /etc/shadow. Сравните учетные записи созданных пользователей и попытайтесь объяснить, почему при одинаковых паролях их хэширо- ванные функции различаются?   - у разных объектов хешкод должен быть разный Зайдите под пользователем braun создайте в его домашнем каталоге тектовый файл с содержимым, позволяющим его идентифицировать (например, echo “some text” braun > /home/braun/b). Затем устано- вите права доступа 0750 на каталог /home/braun и 0640 на созданный текстовый файл.   С правами пользователя braun попытайтесь войти в домашний каталог пользователя john и прочитать его файл. Сделайте выводы.  Не имею права,ибо я другой пользователь Зайдите под пользователем john попытайтесь войти в домашний каталог пользователя braun и прочитать его файл. Сделайте выводы.  Не имею права,ибо я другой пользователь C правами администратора командой usermod –G mirea john включите названного пользователя в до- полнительную группу. Откройте для просмотра файл /etc/group и зафиксируйте изменения.  Повторите пункты 10, 11. Что изменилось?   Появился допуск за счёт переноса в группу С помощью команд who и w посмотрите список пользователей, которые сейчас работают в системе. Какую информацию вам удалось из этого извлечь? Чем отличаются результаты, выведенные командами who и w?  Подробнее информация |