Вопросы с 11 по 20. По принятому алгоритму шифрования выполним необходимые действия При этом зашифрованный текст будет иметь вид 85, 54, 25, 96, 60, 24

Скачать 0.61 Mb. Скачать 0.61 Mb.

|

|

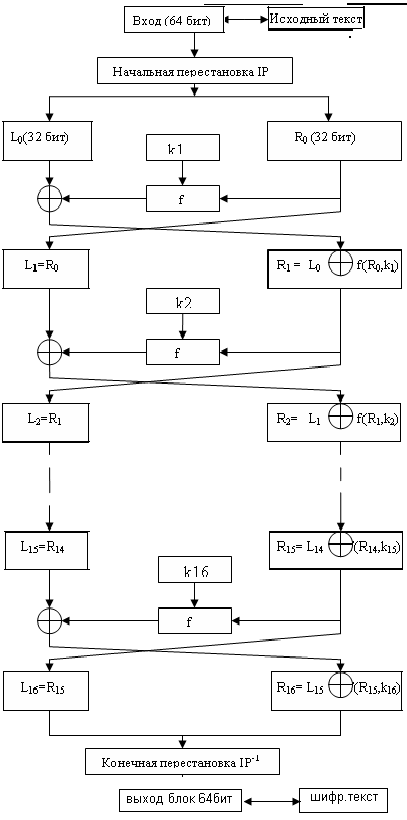

11. Достаточно надежное закрытие информации может быть обеспечено при использовании для шифрования некоторых аналитических преобразований. Для этого можно использовать методы алгебры матриц, например, умножение матрицы на вектор по правилу:  Если матрицу Приведем пример, взяв в качестве ключа квадратную матрицу третьего порядка:  Заменим буквы алфавита цифрами, соответствующими их порядковому номеру в алфавите: А-0, Б-1, В-2 и т. д. Тогда отрывку текста ВАТАЛА будет соответствовать последовательность 2, 0, 19, 0, 12, 0. По принятому алгоритму шифрования выполним необходимые действия:   При этом зашифрованный текст будет иметь вид:85, 54, 25, 96, 60, 24. Расшифрование осуществляется с использованием того же правила умножения матрицы на вектор, только в качестве ключа берется матрица, обратная той, с помощью которой осуществляется шифрование, а в качестве вектора-сомножителя - соответствующие фрагменты символов закрытого текста; тогда значениями вектора-результата будут цифровые эквиваленты знаков открытого текста. Матрицей, обратной данной А, называется матрица А-1, получающаяся из присоединенной матрицы делением всех ее элементов на определитель данной матрицы. В свою очередь присоединенной называется матрица, составленная из алгебраических дополнений Аij к элементам данной матрицы, которые вычисляются по формуле: где: Определителем матрицы называется алгебраическая сумма n - членов (для определителя п-го порядка), составленная следующим образом: членами служат всевозможные произведения п элементов матрицы, взятых по одному в каждой строке и в каждом столбце, причем член суммы берется со знаком "+", если его индексы составляют четную подстановку, и со знаком "-" - в противоположном случае. Для матрицы третьего порядка, например, определитель вычисляется следующим образом: Тогда процесс раскрытия выглядит так:   Таким образом, получена последовательность знаков раскрытого текста: 2, 0, 19, 0, 12, 0, что соответствует исходному тексту. Этот метод шифрования является формальным, что позволяет легко реализовать его программными средствами. Гибри́дная (или комбини́рованная) криптосисте́ма — это система шифрования, совмещающая преимущества криптосистемы с открытым ключом с производительностью симметричных криптосистем. Симметричный ключ используется для шифрования данных, а асимметричный для шифрования самого симметричного ключа, иначе это называется числовой упаковкой. 12. Рассмотренные значения стойкости шифров являются потенциальными величинами. Они могут быть реализованы при строгом соблюдении правил использования криптографических средств защиты. Основные правила криптозащиты: 1. Сохранение в тайне ключей. 2. Исключение дублирования. 3. Достаточно частая смена ключей. Под дублированием здесь понимается повторное шифрование одного и того же отрывка текста с использованием тех же ключей (например, если при первом шифровании произошел сбой). Нарушение этого правила резко снижает надежность шифрования, так как исходный текст может быть восстановлен с помощью статистического анализа двух вариантов зашифрованного текста. Важнейшим правилом криптозащиты является достаточно частая смена ключей. Причем частота может определяться исходя из длительности использования ключа или исходя из объема зашифрованного текста. При этом смена ключей по временному графику является защитной мерой против возможного их хищения, смена после шифрования определенного объема текста - от раскрытия шифра статистическими методами. Нельзя допускать злоумышленнику возможности направить в систему ряд специально подобранных сообщений и получать их в зашифрованном виде. Такого взлома не может выдержать ни одна криптосистема! Важными аспектами организации криптозащиты являются выбор способа закрытия, распределение ключей и доставка их в места пользования (механизм распределения ключей). Выбор способа защиты тесно связан с трудоемкостью метода шифрования, степенью секретности закрываемых данных, стойкостью метода и объемом шифруемой информации. Один из принципов криптографии является предположение о несекретности метода закрытия информации. Предполагается, что необходимая надежность закрытия обеспечивается только за счет сохранения в тайне ключей. Отсюда вытекает принципиальная важность формирования ключей, распределения их и доставка в пункты назначения. Основными правилами механизма распределения ключей являются: 1. Ключи должны выбираться случайно. 2. Выбранные ключи должны распределяться таким образом, чтобы не было закономерностей в изменении ключей от пользователя к пользователю. 3. Должна быть обеспечена тайна ключей на всех этапах функционирования системы. Ключи должны передаваться по линиям связи, почте или курьерами в зашифрованном виде с помощью другого ключа. На практике часто образуется иерархия ключей шифрования, в которой ключи нижнего уровня при пересылке шифруются с помощью ключей верхнего уровня. Ключ в вершине иерархии не шифруется, а задается и хранится у доверенного лица, рассылается пользователям курьерами. Чем ниже уровень ключа, тем чаще он меняется и рассылается по линиям связи. Подобная схема шифрования ключей часто используется в сетях. 13. DES (англ. DataEncryptionStandard) — алгоритм для симметричного шифрования, разработанный фирмой IBM и утверждённый правительством США в 1977 году как официальный стандарт (FIPS 46-3). Размер блока для DES равен 64 битам. В основе алгоритма лежит сеть Фейстеля с 16 циклами (раундами) и ключом, имеющим длину 56 бит. Алгоритм использует комбинацию нелинейных (S-блоки) и линейных (перестановки E, IP, IP-1) преобразований. Для DES рекомендовано несколько режимов: ECB (англ. electronic code book) — режим «электронной кодовой книги» (простая замена); CBC (англ. cipher block chaining) — режим сцепления блоков; CFB (англ. cipher feed back) — режим обратной связи по шифротексту; OFB (англ. output feed back) — режим обратной связи по выходу; Counter Mode (CTR) — режим счётчика. Схема шифрования алгоритма DES[править | править код]  Рис.3 Схема шифрования алгоритма DES  Рис.4 Подробная схема шифрования алгоритма DES Схема шифрования алгоритма DES указана на Рис.3. Исходный текст — блок 64 бит. Процесс шифрования состоит из начальной перестановки, 16 циклов шифрования и конечной перестановки. Начальная перестановка[править | править код] Исходный текст {\displaystyle T}  (блок 64 бит) преобразуется c помощью начальной перестановки {\displaystyle \mathrm {IP} } (блок 64 бит) преобразуется c помощью начальной перестановки {\displaystyle \mathrm {IP} } которая определяется таблицей 1: которая определяется таблицей 1:

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||