ПРИМЕР ЗАПОЛНЕНИЯ МОДЕЛИ УГРОЗ информационной системы персональных данных. Пример заполнения модели угроз информационной системы персональных данных Учреждения

Скачать 0.81 Mb. Скачать 0.81 Mb.

|

|

УТВЕРЖДАЮ Руководитель _______________________ «__» ____________ 20__ г. ПРИМЕР ЗАПОЛНЕНИЯ МОДЕЛИ УГРОЗ информационной системы персональных данных ____________________ Учреждения Согласовано Ответственный за защиту информации СОДЕРЖАНИЕ СОКРАЩЕНИЯ................................................................................................. ТЕРМИНЫ И ОПРЕДЕЛЕНИЯ.................................................................. 1 ВВЕДЕНИЕ.................................................................................................. 2 НАЗНАЧЕНИЕ, СТРУКТУРА И ОСНОВНЫЕ ХАРАКТЕРИСТИКИ ИСПД ТБ........................................................................................................................ 3 МОДЕЛЬ ВЕРОЯТНОГО НАРУШИТЕЛЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ........................................................................................... 3.1 ОПИСАНИЕ ВОЗМОЖНЫХ НАРУШИТЕЛЕЙ..................................... 3.2 ПРЕДПОЛОЖЕНИЯ ОБ ИМЕЮЩЕЙСЯ У НАРУШИТЕЛЯ ИНФОРМАЦИИ ОБ ОБЪЕКТАХ РЕАЛИЗАЦИИ УГРОЗ.................... 3.3 ПРЕДПОЛОЖЕНИЯ ОБ ИМЕЮЩИХСЯ У НАРУШИТЕЛЯ СРЕДСТВАХ РЕАЛИЗАЦИИ ГРОЗ................................................... 3.4 ОПИСАНИЕ ОБЪЕКТОВ И ЦЕЛЕЙ РЕАЛИЗАЦИИ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ................................................. 3.5 ОПИСАНИЕ КАНАЛОВ РЕАЛИЗАЦИИ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ............................................................................... 3.6 ОСНОВНЫЕ СПОСОБЫ РЕАЛИЗАЦИИ УГРОЗ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ................................................................................... 4. ИСХОДНЫЙ УРОВЕНЬ ЗАЩИЩЕННОСТИ ИСПДН 5. ВЕРОЯТНОСТЬ РЕАЛИЗАЦИИ УГРОЗ БЕЗОПАСНОСТИ. 5.1. УГРОЗЫ УТЕЧКИ ИНФОРМАЦИИ ПО ТЕХНИЧЕСКИМ КАНАЛАМ5.1.1. УГРОЗЫ УТЕЧКИ АКУСТИЧЕСКОЙ (РЕЧЕВОЙ) ИНФОРМАЦИИ5.1.2. УГРОЗЫ УТЕЧКИ ВИДОВОЙ ИНФОРМАЦИИ5.1.3УГРОЗЫ УТЕЧКИ ИНФОРМАЦИИ ПО КАНАЛАМ ПЭМИН5.2. УГРОЗЫ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА К ИНФОРМАЦИИ5.2.1. УГРОЗЫ УНИЧТОЖЕНИЯ, ХИЩЕНИЯ АППАРАТНЫХ СРЕДСТВ ИСПДН НОСИТЕЛЕЙ ИНФОРМАЦИИ ПУТЕМ ФИЗИЧЕСКОГО ДОСТУПА К ЭЛЕМЕНТАМ ИСПДН5.2.2. УГРОЗЫ ХИЩЕНИЯ, НЕСАНКЦИОНИРОВАННОЙ МОДИФИКАЦИИ ИЛИ БЛОКИРОВАНИЯ ИНФОРМАЦИИ ЗА СЧЕТ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА (НСД) С ПРИМЕНЕНИЕМ ПРОГРАММНО-АППАРАТНЫХ И ПРОГРАММНЫХ СРЕДСТВ (В ТОМ ЧИСЛЕ ПРОГРАММНО-МАТЕМАТИЧЕСКИХ ВОЗДЕЙСТВИЙ).5.2.3 .УГРОЗЫ НЕ ПРЕДНАМЕРЕННЫХ ДЕЙСТВИЙ ПОЛЬЗОВАТЕЛЕЙ И НАРУШЕНИЙ БЕЗОПАСНОСТИ ФУНКЦИОНИРОВАНИЯ ИСПДН И СЗПДН В ЕЕ СОСТАВЕ ИЗ-ЗА СБОЕВ В ПРОГРАММНОМ ОБЕСПЕЧЕНИИ, А ТАКЖЕ ОТ УГРОЗ НЕАНТРОПОГЕННОГО (СБОЕВ АППАРАТУРЫ ИЗ-ЗА НЕНАДЕЖНОСТИ ЭЛЕМЕНТОВ, СБОЕВ ЭЛЕКТРОПИТАНИЯ) И СТИХИЙНОГО (УДАРОВ МОЛНИЙ, ПОЖАРОВ, НАВОДНЕНИЙ И Т.П.) ХАРАКТЕРА.5.2.4. УГРОЗЫ ПРЕДНАМЕРЕННЫХ ДЕЙСТВИЙ ВНУТРЕННИХ НАРУШИТЕЛЕЙ5.2.5. УГРОЗЫ НЕСАНКЦИОНИРОВАННОГО ДОСТУПА ПО КАНАЛАМ СВЯЗИ6. РЕАЛИЗУЕМОСТЬ УГРОЗ7. ОЦЕНКА ОПАСНОСТИ УГРОЗ8. ОПРЕДЕЛЕНИЕ АКТУАЛЬНОСТИ УГРОЗ В ИСПДН9. МОДЕЛЬ УГРОЗ БЕЗОПАСНОСТИ10. ЗАКЛЮЧЕНИЕ Сокращения АВС – антивирусные средства АС – автоматизированная система АРМ – автоматизированное рабочее место БД – база данных ВТСС – вспомогательные технические средства и системы ИКХ – информация конфиденциального характера ИСПДн – информационная система персональных данных ____________________ - информационная система персональных данных «Турбо- Бухгалтер» КЗ – контролируемая зона ЛВС – локальная вычислительная сеть НСД – несанкционированный доступ к информации МЭ – межсетевой экран ОС – операционная система ПДн – персональные данные ПМВ – программно-математическое воздействие ПО – программное обеспечение ППО – прикладное программное обеспечение ПЭМИН – побочные электромагнитные излучения и наводки САЗ – система анализа защищенности СВТ – средства вычислительной техники СЗИ – средство защиты информации СЗПДн – система защиты персональных данных СОВ – система обнаружения вторжений СФ – среда функционирования ТКУ И – технические каналы утечки информации УБПДн – угрозы безопасности персональных данных ФСТЭК России – Федеральная служба по техническому и экспортному контролю Термины и определения Определения В настоящем документе используются следующие термины и их определения. Автоматизированная система – система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций. Аутентификация отправителя данных – подтверждение того, что отправитель полученных данных соответствует заявленному. Безопасность персональных данных – состояние защищенности персональных данных, характеризуемое способностью пользователей, технических средств и информационных технологий обеспечить конфиденциальность, целостность и доступность персональных данных при их обработке в информационных системах персональных данных. Биометрические персональные данные – сведения, которые характеризуют физиологические особенности человека и на основе которых можно установить его личность, включая фотографии, отпечатки пальцев, образ сетчатки глаза, особенности строения тела и другую подобную информацию. Блокирование персональных данных – временное прекращение сбора, систематизации, накопления, использования, распространения, персональных данных, в том числе их передачи. Вирус (компьютерный, программный) – исполняемый программный код или интерпретируемый набор инструкций, обладающий свойствами несанкционированного распространения и самовоспроизведения. Созданные дубликаты компьютерного вируса не всегда совпадают с оригиналом, но сохраняют способность к дальнейшему распространению и самовоспроизведению. Вредоносная программа – программа, предназначенная для осуществления несанкционированного доступа и (или) воздействия на персональные данные или ресурсы информационной системы персональных данных. Вспомогательные технические средства и системы – технические средства и системы, не предназначенные для передачи, обработки и хранения персональных данных, устанавливаемые совместно с техническими средствами и системами, предназначенными для обработки персональных данных или в помещениях, в которых установлены информационные системы персональных данных. Доступ в операционную среду компьютера (информационной системы персональных данных) – получение возможности запуска на выполнение штатных команд, функций, процедур операционной системы (уничтожения, копирования, перемещения и т.п.), исполняемых файлов прикладных программ. Доступ к информации – возможность получения информации и ее использования. Закладочное устройство – элемент средства съема информации, скрытно внедряемый (закладываемый или вносимый) в места возможного съема информации (в том числе в ограждение, конструкцию, оборудование, предметы интерьера, транспортные средства, а также в технические средства и системы обработки информации). Защищаемая информация – информация, являющаяся предметом собственности и подлежащая защите в соответствии с требованиями правовых документов или требованиями, устанавливаемыми собственником информации. Идентификация – присвоение субъектам и объектам доступа идентификатора и (или) сравнение предъявляемого идентификатора с перечнем присвоенных идентификаторов. Информативный сигнал – электрические сигналы, акустические, электромагнитные и другие физические поля, по параметрам которых может быть раскрыта конфиденциальная информация (персональные данные) обрабатываемая в информационной системе персональных данных. Информационная система персональных данных (ИСПДн) – информационная система, представляющая собой совокупность персональных данных, содержащихся в базе данных, а также информационных технологий и технических средств, позволяющих осуществлять обработку таких персональных данных с использованием средств автоматизации или без использования таких средств. Информационные технологии – процессы, методы поиска, сбора, хранения, обработки, предоставления, распространения информации и способы осуществления таких процессов и методов. Использование персональных данных – действия (операции) с персональными данными, совершаемые оператором в целях принятия решений или совершения иных действий, порождающих юридические последствия в отношении субъекта персональных данных или других лиц либо иным образом затрагивающих права и свободы субъекта персональных данных или других лиц. Источник угрозы безопасности информации – субъект доступа, материальный объект или физическое явление, являющиеся причиной возникновения угрозы безопасности информации. Контролируемая зона – пространство (территория, здание, часть здания, помещение), в котором исключено неконтролируемое пребывание посторонних лиц, а также транспортных, технических и иных материальных средств. Конфиденциальность персональных данных – обязательное для соблюдения оператором или иным получившим доступ к персональным данным лицом требование не допускать их распространение без согласия субъекта персональных данных или наличия иного законного основания. Межсетевой экран – локальное (однокомпонентное) или функционально-распределенное программное (программно-аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в информационную систему персональных данных и (или) выходящей из информационной системы. Нарушитель безопасности персональных данных – физическое лицо, случайно или преднамеренно совершающее действия, следствием которых является нарушение безопасности персональных данных при их обработке техническими средствами в информационных системах персональных данных. Неавтоматизированная обработка персональных данных – обработка персональных данных, содержащихся в информационной системе персональных данных либо извлеченных из такой системы, считается осуществленной без использования средств автоматизации (неавтоматизированной), если такие действия с персональными данными, как использование, уточнение, распространение, уничтожение персональных данных в отношении каждого из субъектов персональных данных, осуществляются при непосредственном участии человека. Недекларированные возможности – функциональные возможности средств вычислительной техники, не описанные или не соответствующие описанным в документации, при использовании которых возможно нарушение конфиденциальности, доступности или целостности обрабатываемой информации. Несанкционированный доступ (несанкционированные действия) – доступ к информации или действия с информацией, нарушающие правила разграничения доступа с использованием штатных средств, предоставляемых информационными системами персональных данных. Носитель информации – физическое лицо или материальный объект, в том числе физическое поле, в котором информация находит свое отражение в виде символов, образов, сигналов, технических решений и процессов, количественных характеристик физических величин. Обезличивание персональных данных – действия, в результате которых невозможно определить принадлежность персональных данных конкретному субъекту персональных данных. Обработка персональных данных – действия (операции) с персональными данными, включая сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование, уничтожение персональных данных. Общедоступные персональные данные – персональные данные, доступ неограниченного круга лиц к которым предоставлен с согласия субъекта персональных данных или на которые в соответствии с федеральными законами не распространяется требование соблюдения конфиденциальности. Оператор (персональных данных) – государственный орган, муниципальный орган, юридическое или физическое лицо, организующее и (или) осуществляющее обработку персональных данных, а также определяющие цели и содержание обработки персональных данных. Технические средства информационной системы персональных данных – средства вычислительной техники, информационно-вычислительные комплексы и сети, средства и системы передачи, приема и обработки ПДн (средства и системы звукозаписи, звукоусиления, звуковоспроизведения, переговорные и телевизионные устройства, средства изготовления, тиражирования документов и другие технические средства обработки речевой, графической, видео- и буквенно-цифровой информации), программные средства (операционные системы, системы управления базами данных и т.п.), средства защиты информации, применяемые в информационных системах. Перехват (информации) – неправомерное получение информации с использованием технического средства, осуществляющего обнаружение, прием и обработку информативных сигналов. Персональные данные – любая информация, относящаяся к определенному или определяемому на основании такой информации физическому лицу (субъекту персональных данных), в том числе его фамилия, имя, отчество, год, месяц, дата и место рождения, адрес, семейное, социальное, имущественное положение, образование, профессия, доходы, другая информация. Побочные электромагнитные излучения и наводки – электромагнитные излучения технических средств обработки защищаемой информации, возникающие как побочное явление и вызванные электрическими сигналами, действующими в их электрических и магнитных цепях, а также электромагнитные наводки этих сигналов на токопроводящие линии, конструкции и цепи питания. Политика «чистого стола» – комплекс организационных мероприятий, контролирующих отсутствие записывания на бумажные носители ключей и атрибутов доступа (паролей) и хранения их вблизи объектов доступа. Пользователь информационной системы персональных данных – лицо, участвующее в функционировании информационной системы персональных данных или использующее результаты ее функционирования. Правила разграничения доступа – совокупность правил, регламентирующих права доступа субъектов доступа к объектам доступа. Программная закладка – код программы, преднамеренно внесенный в программу с целью осуществить утечку, изменить, блокировать, уничтожить информацию или уничтожить и модифицировать программное обеспечение информационной системы персональных данных и (или) блокировать аппаратные средства. Программное (программно-математическое) воздействие – несанкционированное воздействие на ресурсы автоматизированной информационной системы, осуществляемое с использованием вредоносных программ. Раскрытие персональных данных – умышленное или случайное нарушение конфиденциальности персональных данных. Распространение персональных данных – действия, направленные на передачу персональных данных определенному кругу лиц (передача персональных данных) или на ознакомление с персональными данными неограниченного круга лиц, в том числе обнародование персональных данных в средствах массовой информации, размещение в информационно-телекоммуникационных сетях или предоставление доступа к персональным данным каким-либо иным способом. Ресурс информационной системы – именованный элемент системного, прикладного или аппаратного обеспечения функционирования информационной системы. Специальные категории персональных данных – персональные данные, касающиеся расовой, национальной принадлежности, политических взглядов, религиозных или философских убеждений, состояния здоровья и интимной жизни субъекта персональных данных. Средства вычислительной техники – совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем. Субъект доступа (субъект) – лицо или процесс, действия которого регламентируются правилами разграничения доступа. Технический канал утечки информации – совокупность носителя информации (средства обработки), физической среды распространения информативного сигнала и средств, которыми добывается защищаемая информация. Трансграничная передача персональных данных – передача персональных данных оператором через Государственную границу Российской Федерации органу власти иностранного государства, физическому или юридическому лицу иностранного государства. Угрозы безопасности персональных данных – совокупность условий и факторов, создающих опасность несанкционированного, в том числе случайного, доступа к персональным данным, результатом которого может стать уничтожение, изменение, блокирование, копирование, распространение персональных данных, а также иных несанкционированных действий при их обработке в информационной системе персональных данных. Уничтожение персональных данных – действия, в результате которых невозможно восстановить содержание персональных данных в информационной системе персональных данных или в результате которых уничтожаются материальные носители персональных данных. Утечка (защищаемой) информации по техническим каналам – неконтролируемое распространение информации от носителя защищаемой информации через физическую среду до технического средства, осуществляющего перехват информации. Учреждение – учреждения здравоохранения, социальной сферы, труда и занятости. Уязвимость – слабость в средствах защиты, которую можно использовать для нарушения системы или содержащейся в ней информации. Целостность информации – способность средства вычислительной техники или автоматизированной системы обеспечивать неизменность информации в условиях случайного и/или преднамеренного искажения (разрушения). 1 Введение Настоящий документ подготовлен в рамках выполнения работ по построению системы защиты персональных данных (далее – СЗПДн), не содержащей сведений, составляющих государственную тайну, информационной системы персональных данных ____________________ (далее -____________________). Настоящий документ содержит модель угроз безопасности персональных данных для ____________________ (далее – модель угроз). Разработка модели угроз является необходимым условием формирования обоснованных требований к обеспечению безопасности информации ____________________ и проектирования ____________________. Модель угроз – документ, использующийся для: анализа защищенности ИСПДн от угроз безопасности ПДн в ходе организации и выполнения работ по обеспечению безопасности ПДн; разработки системы защиты ПДн, обеспечивающей нейтрализацию предполагаемых угроз с использованием методов и способов защиты ПДн, предусмотренных для соответствующего класса ИСПДн; проведения мероприятий, направленных на предотвращение несанкционированного доступа к ПДн и (или) передачи их лицам, не имеющим права доступа к такой информации; недопущения воздействия на технические средства ИСПДн, в результате которого может быть нарушено их функционирование; контроля обеспечения уровня защищенности персональных данных. В модели угроз представлено описание структуры ИСПДн, состава и режима обработки ПДн, классификацию потенциальных нарушителей, оценку исходного уровня защищенности, анализ угроз безопасности персональных данных. Анализ УБПДн включает: Описание угроз. Оценку вероятности возникновения угроз. Оценку реализуемости угроз. Оценку опасности угроз. Определение актуальности угроз. Модель угроз для ____________________ разрабатывается в соответствии со следующими нормативными и методологическими документами: Федеральный закон от 27 июля 2006 года № 149-ФЗ «Об информации, информационных технологиях и о защите информации»; Федеральный закон от 27 июля 2006 года № 152-ФЗ «О персональных данных»; Положение об обеспечении безопасности персональных данных при их обработке в информационных системах персональных данных, утвержденное постановлением Правительства Российской Федерации от 17 ноября 2007 года № 781; Порядок проведения классификации информационных систем персональных данных, утвержденный приказом ФСТЭК России, ФСБ России и Мининформсвязи России от 13 февраля 2008 года № 55/86/20 (зарегистрирован Минюстом России 3 апреля 2008 года, регистрационный № 11462); Базовая модель угроз безопасности персональных данных при их обработке в информационных системах персональных данных (Утверждена Заместителем директора ФСТЭК России 15 февраля 2008г.); Методика определения актуальных угроз безопасности персональных данных при их обработке в информационных системах персональных данных (Утверждена Заместителем директора ФСТЭК России 14 февраля 2008г.). В процессе развития ____________________ предполагается конкретизировать и пересматривать модель угроз для ____________________. Модель угроз может быть пересмотрена: по решению оператора на основе периодически проводимых им анализа и оценки угроз безопасности персональных данных с учетом особенностей и (или) изменений конкретной информационной системы; по результатам мероприятий по контролю за выполнением требований к обеспечению безопасности персональных данных при их обработке в информационной системе. При разработке модели угроз для ____________________ учитывается, что ____________________ является специальной информационной системой т.к., к обрабатываемым в ней данным предъявляются требования не только по конфиденциальности, но и по целостности и доступности. 2 Назначение, структура и основные характеристики ____________________ Информационная система персональных данных ____________________ предназначена для поддержки технологических процессов работы отдела финансового и материального обеспечения Учреждения. Информационная система персональных данных ____________________ позволяет вести учет хозяйственной деятельности, осуществлять перерасчет при изменении проводок; производить расчет заработной платы сотрудников; настраивать план счетов, формировать различные внутренние отчеты, изменять и создавать формы первичных и отчетных документов. Рассматриваемая ____________________ имеет подключение к сетям общего пользования и международного обмена. Все компоненты ____________________ находятся на одном объекте вычислительной техники внутри контролируемой зоны. Обработка персональных данных в ____________________ ведется в многопользовательском режиме без разграничением прав доступа. Режим обработки предусматривает следующие действия с персональными данными: сбор, систематизацию, накопление, хранение, уточнение (обновление, изменение), использование, распространение (в том числе передачу), обезличивание, блокирование, уничтожение персональных данных. Основные параметры ИСПДн приведены в Таблице 1. Таблица 1 – Параметры ИСПДн

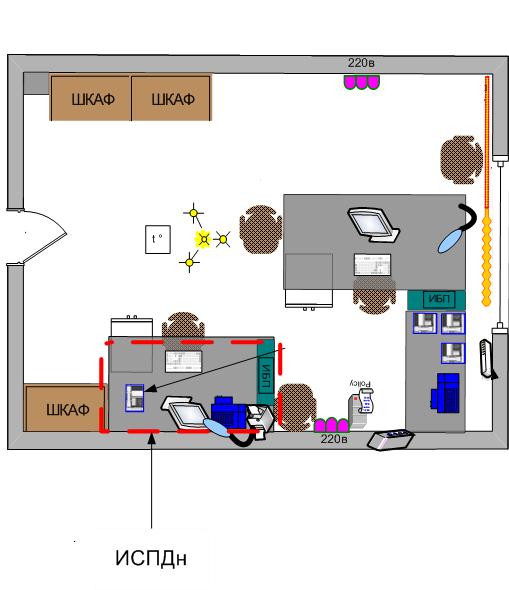

В ИСПД ТБ обрабатываются следующие типы ПДн: фамилия, имя, отчество; год, месяц, дата и место рождения; адрес проживания; номер паспорта; должность; заработная плата; ИНН; №страхового пенсионного свидетельства. Исходя из состава обрабатываемых персональных данных, можно сделать вывод, что они относятся к ВТОРОЙ категории персональных данных, т.е. к данным, позволяющим идентифицировать субъекта персональных данных и получить о нем дополнительную информацию. Объем обрабатываемых персональных данных, не превышает 1000 записей о субъектах персональных данных. На рисунке 1 представлена конфигурация элементов ИСПДн.  На рисунке 2 представлено территориальное расположение ИСПДн относительно контролируемой зоны.  Рисунок 2. Для функционирования прикладных программ в состав ____________________ входит следующее специальное оборудование: Лазерный принтер, подключенный к разъему USB системного блока; Сканер, подключенный к разъему USB системного блока. При входе в систему и выдаче запросов на доступ проводится аутентификация пользователей ____________________. ____________________ располагает необходимыми данными для идентификации, аутентификации, а также препятствует несанкционированному доступу к ресурсам. Из ____________________ осуществляется вывод на печать налоговых карточек, содержащих персональные данные сотрудников. Отпечатанные налоговые карточки хранятся в сейфе. Все пользователи ИСПДн имеют собственные роли. Список типовых ролей представлен в виде матрицы доступа в таблице 2. Таблица 2 – Матрица доступа

3 Модель вероятного нарушителя информационной безопасности 3.1 Описание возможных нарушителей По признаку принадлежности к ____________________ все нарушители делятся на две группы: внутренние нарушители – физические лица, имеющие право пребывания на территории контролируемой зоны, в пределах которой размещается оборудование ИСПД ТБ. внешние нарушители – физические лица, не имеющие права пребывания на территории контролируемой зоны, в пределах которой размещается оборудование ИСПД ТБ; Внутренний нарушитель Возможности внутреннего нарушителя существенным образом зависят от действующих в пределах контролируемой зоны ограничительных факторов, из которых основным является реализация комплекса организационно-технических мер, в том числе по подбору, расстановке и обеспечению высокой профессиональной подготовки кадров, допуску физических лиц внутрь контролируемой зоны и контролю за порядком проведения работ, направленных на предотвращение и пресечение несанкционированных действий. Исходя из особенностей функционирования ____________________, допущенные к ней физические лица, имеют разные полномочия на доступ к информационным, программным, аппаратным и другим ресурсам ____________________ в соответствии с принятой политикой информационной безопасности (правилами). К внутренним нарушителям могут относиться: администраторы ____________________ (категория I); пользователи ____________________ (категория II); сотрудники, имеющие санкционированный доступ в служебных целях в помещения, в которых размещаются ресурсы ____________________, но не имеющие права доступа к ресурсам (категория III); обслуживающий персонал (охрана, работники инженерно-технических служб и т.д.) (категория IV); уполномоченный персонал разработчиков ____________________, который на договорной основе имеет право на техническое обслуживание и модификацию компонентов ____________________ (категория V). На лиц I категории возложены задачи по администрированию программно-аппаратных средств и баз данных ____________________ для интеграции и обеспечения взаимодействия различных подсистем, входящих в состав ____________________. Администраторы потенциально могут реализовывать угрозы ИБ, используя возможности по непосредственному доступу к защищаемой информации, обрабатываемой и хранимой в ____________________, а также к техническим и программным средствам ____________________, включая средства защиты, используемые в конкретных АС, в соответствии с установленными для них административными полномочиями. Эти лица хорошо знакомы с основными алгоритмами, протоколами, реализуемыми и используемыми в конкретных подсистемах и ____________________ в целом, а также с применяемыми принципами и концепциями безопасности. Предполагается, что они могли бы использовать стандартное оборудование либо для идентификации уязвимостей, либо для реализации угроз ИБ. Данное оборудование может быть как частью штатных средств, так и может относиться к легко получаемому (например, программное обеспечение, полученное из общедоступных внешних источников). Кроме того, предполагается, что эти лица могли бы располагать специализированным оборудованием. На лиц II категории возложены задачи по использованию программно-аппаратных средств и баз данных ____________________. Пользователи потенциально могут реализовывать угрозы ИБ используя возможности по непосредственному доступу к защищаемой информации, обрабатываемой и хранимой в ____________________, а также к техническим и программным средствам ____________________, включая средства защиты, используемые в конкретных АС, в соответствии с установленными для них полномочиями. К лицам категорий I и II ввиду их исключительной роли в ____________________ должен применяться комплекс особых организационных мер по их подбору, принятию на работу, назначению на должность и контролю выполнения функциональных обязанностей. Предполагается, что в число лиц категорий I и II будут включаться только доверенные лица и поэтому указанные лица исключаются из числа вероятных нарушителей. Предполагается, что лица категорий III-V относятся к вероятным нарушителям. Предполагается, что возможность сговора внутренних нарушителей маловероятна ввиду принятых организационных и контролирующих мер. Внешний нарушитель В качестве внешнего нарушителя информационной безопасности, рассматривается нарушитель, который не имеет непосредственного доступа к техническим средствам и ресурсам системы, находящимся в пределах контролируемой зоны. Предполагается, что внешний нарушитель не может воздействовать на защищаемую информацию по техническим каналам утечки, так как объем информации, хранимой и обрабатываемой в ____________________, является недостаточным для возможной мотивации внешнего нарушителя к осуществлению действий, направленных утечку информации по техническим каналам утечки. К внешним нарушителям могут относиться: бывшие сотрудники – администраторы или пользователи ИСПД ТБ (категория VI); посторонние лица, пытающиеся получить доступ к ПДн в инициативном порядке (категория VII). Лица категории VI хорошо знакомы с основными алгоритмами, протоколами, реализуемыми и используемыми в конкретных подсистемах и ____________________ в целом, а также с применяемыми принципами и концепциями безопасности. Предполагается, что они могли бы использовать стандартное оборудование либо для идентификации уязвимостей, либо для реализации угроз ИБ. Данное оборудование может быть как частью штатных средств, так и может относиться к легко получаемому (например, программное обеспечение, полученное из общедоступных внешних источников). Лица категории VII могут быть знакомы с основными алгоритмами, протоколами, реализуемыми и используемыми в конкретных подсистемах и ____________________ в целом, но не знакомы с применяемыми принципами и концепциями безопасности на объекте ИСПД. Предполагается, что они могли бы использовать стандартное оборудование либо для идентификации уязвимостей, либо для реализации угроз ИБ. Данное оборудование может относиться к легко получаемому (например, программное обеспечение, полученное из общедоступных внешних источников). Лица категорий VI и VII потенциально могут реализовывать угрозы ИБ, используя возможности по несанкционированному доступу к защищаемой информации по каналам связи, обрабатываемой и хранимой в ____________________. Предполагается, что лица категорий VI и VII относятся к вероятным нарушителям. 3.2 Предположения об имеющейся у нарушителя информации об объектах реализации угроз В качестве основных уровней знаний нарушителей об АС можно выделить следующие: информации о назначения и общих характеристиках ____________________; информация, полученная из эксплуатационной документации; информация, дополняющая эксплуатационную информацию об ____________________ (например, сведения из проектной документации ____________________ ). В частности, нарушитель может иметь: данные об организации работы, структуре и используемых технических, программных и программно-технических средствах ____________________; сведения об информационных ресурсах ____________________: порядок и правила создания, хранения и передачи информации, структура и свойства информационных потоков; данные об уязвимостях, включая данные о недокументированных (недекларированных) возможностях технических, программных и программно-технических средств ____________________; данные о реализованных в СЗИ принципах и алгоритмах; исходные тексты программного обеспечения ____________________; сведения о возможных каналах реализации угроз; информацию о способах реализации угроз. Предполагается, что лица категорий III - VII не владеют парольной и аутентифицирующей информацией, используемой в АИС. Предполагается, что лица категорий V – VI обладают чувствительной информацией об ____________________ и функционально ориентированных АС, включая информацию об уязвимостях технических и программных средств ____________________. Организационными мерами предполагается исключить доступ лиц категории V к техническим и программным средствам ИСПД ТБ в момент обработки с использованием этих средств защищаемой информации. Предполагается полностью исключить доступ лиц категорий VI – VII к техническим и программным средствам ИСПД ТБ. Таким образом, наиболее информированными об АС являются лица категорий V – VI. Степень информированности нарушителя зависит от многих факторов, включая реализованные конкретные организационные меры и компетенцию нарушителей. Поэтому объективно оценить объем знаний вероятного нарушителя в общем случае практически невозможно. В связи с изложенным, с целью создания необходимых условий безопасности персональных данных предполагается, что вероятные нарушители обладают всей информацией, необходимой для подготовки и реализации угроз, за исключением информации, доступ к которой со стороны нарушителя исключается системой защиты информации. К такой информации, например, относится парольная, аутентифицирующая и ключевая информация. 3.3. Предположения об имеющихся у нарушителя средствах реализации угроз Предполагается, что нарушитель имеет: аппаратные компоненты СЗПДн и СФ СЗПДн; доступные в свободной продаже технические средства и программное обеспечение. Предполагается что содержание и объем персональных данных, находящихся в ____________________ не достаточны для мотивации применения нарушителем специально разработанных технических средства и программного обеспечения. Внутренний нарушитель может использовать штатные средства. Состав имеющихся у нарушителя средств, которые он может использовать для реализации угроз ИБ, а также возможности по их применению зависят от многих факторов, включая реализованные на объекте ____________________ конкретные организационные меры, финансовые возможности и компетенцию нарушителей. Поэтому объективно оценить состав имеющихся у нарушителя средств реализации угроз в общем случае практически невозможно. Поэтому, для определения актуальных угроз и создания СЗПДн предполагается, что вероятный нарушитель имеет все необходимые для реализации угроз средства, доступные в свободной продаже, возможности которых не превосходят возможности аналогичных средств реализации угроз на информацию, содержащую сведения, составляющие государственную тайну, и технические и программные средства, обрабатывающие эту информацию. Вместе с тем предполагается, что нарушитель не имеет: средств перехвата в технических каналах утечки; средств воздействия через сигнальные цепи (информационные и управляющие интерфейсы СВТ); средств воздействия на источники и через цепи питания; средств воздействия через цепи заземления; средств активного воздействия на технические средства (средств облучения). Предполагается, что наиболее совершенными средствами реализации угроз обладают лица категории V-VII. 3.4. Описание объектов и целей реализации угроз информационной безопасности Основными информационными ресурсами, обрабатываемыми в ИСПД ТБ являются следующие: 1. Целевая информация: персональные данные сотрудников; 2. Технологическая информация: защищаемая управляющая информация (конфигурационные файлы, таблицы маршрутизации, настройки системы защиты и пр.); защищаемая технологическая информация средств доступа к системам управления ____________________ (аутентификационная информация и др.); информационные ресурсы ____________________ на съемных носителях информации (бумажные, магнитные, оптические и пр.), содержащие защищаемую технологическую информацию системы управления ресурсами ____________________ (программное обеспечение, конфигурационные файлы, таблицы маршрутизации, настройки системы защиты и пр.) или средств доступа к этим системам управления (аутентификационная информация и др.); информация о СЗПДн, их структуре, принципах и технических решениях защиты; информационные ресурсы ____________________ (базы данных и файлы), содержащие информацию о информационно-телекоммуникационных системах, о служебном, телефонном, факсимильном, диспетчерском трафике, о событиях, произошедших с управляемыми объектами, о планах обеспечения бесперебойной работы и процедурах перехода к управлению в аварийных режимах. 3. Программное обеспечение: программные информационные ресурсы ____________________, содержащие общее и специальное программное обеспечение, резервные копии общесистемного программного обеспечения, инструментальные средства и утилиты систем управления ресурсами ____________________, чувствительные по отношению к случайным и несанкционированным воздействиям, программное обеспечение средств защиты. Предполагается, что не являются объектами реализации угроз: технические каналы утечки информации; сигнальные цепи (информационные и управляющие интерфейсы СВТ); источники и цепи электропитания; цепи заземления. Целью реализации угроз является нарушение определенных для объекта реализации угроз характеристик безопасности (таких как, конфиденциальность, целостность, доступность) или создание условий для нарушения характеристик безопасности объекта реализации угроз. 3.5 Описание каналов реализации угроз информационной безопасности Возможными каналами реализации угроз информационной безопасности являются: каналы доступа, образованные с использованием специально разработанных технических средств и программного обеспечения. Предполагается, что не являются каналами реализации угроз: технические каналы утечки; сигнальные цепи; источники и цепи электропитания; цепи заземления; каналы активного воздействия на технические средства с помощью облучения. 3.6 Основные способы реализации угроз информационной безопасности При определении основных способов реализации угроз информационной безопасности ресурсов ____________________, учитывались необходимость обеспечения информационной безопасности на всех этапах жизненного цикла ____________________, компонентов, условий функционирования ____________________, а также - предположения о вероятных нарушителях. Возможны следующие способы реализации угроз информационной безопасности ____________________: 1) несанкционированный доступ к защищаемой информации с использованием штатных средств ____________________ и недостатков механизмов разграничения доступа; 2) негативные воздействия на программно-технические компоненты ____________________ вследствие внедрения компьютерных вирусов и другого вредоносного программного обеспечения; 3) маскировка под администратора ____________________, уполномоченного на необходимый нарушителю вид доступа с использованием штатных средств, предоставляемых ____________________; 4) осуществление прямого хищения (утраты) элементов ____________________, носителей информации и производственных отходов (распечаток, списанных носителей); 5) компрометация технологической (аутентификационной) информации путем визуального несанкционированного просмотра и подбора с использованием штатных средств, предоставляемых ____________________; 6) методы социальной инженерии для получения сведений об ____________________, способствующих созданию благоприятных условий для применения других методов; 7) использование оставленных без присмотра незаблокированных средств администрирования ____________________ и АРМ; 8) сбои и отказы программно-технических компонентов ____________________; 9) внесение неисправностей, уничтожение технических и программно-технических компонентов ____________________ путем непосредственного физического воздействия; 10) осуществление несанкционированного доступа к информации при ее передаче. |