1. анализ нормативноправовой базы обеспечения комплексной защиты информации в автоматизированных системах

Скачать 0.67 Mb. Скачать 0.67 Mb.

|

|

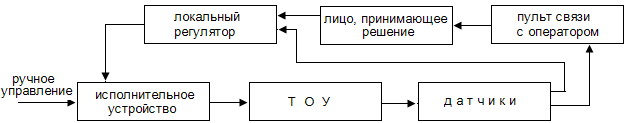

ВВЕДЕНИЕ 1. АНАЛИЗ НОРМАТИВНО-ПРАВОВОЙ БАЗЫ ОБЕСПЕЧЕНИЯ КОМПЛЕКСНОЙ ЗАЩИТЫ ИНФОРМАЦИИ В АВТОМАТИЗИРОВАННЫХ СИСТЕМАХ 1.1 Общие понятия и определения в области проектирования защищенных автоматизированных систем 1.2 Классификация автоматизированных систем 1.3 Порядок создания комплексной системы защиты информации 2. ОБОСНОВАНИЕ НАПРАВЛЕНИЙ СОЗДАНИЯ КОМПЛЕКСНОЙ ЗАЩИТЫ ИНФОРМАЦИИ В АВТОМАТИЗИРОВАННЫХ СИСТЕМАХ 2.1 Оценка необходимости защиты информации от НСД 2.2 Требования к защите информации от НСД в АС 2.3 Основные принципы защитных мероприятий от НСД в АС 3. РАЗРАБОТКА МЕТОДИКИ ОЦЕНКИ ЭФФЕКТИВНОСТИ ЗАЩИТНЫХ МЕРОПРИЯТИЙ В АВТОМАТИЗИРОВАННЫХ СИСТЕМАХ 3.1 Общие принципы оценки эффективности защитных мероприятий 3.2 Подход к оценке эффективности защитных мероприятий 3.3 Рекомендации по защите информации постановкой помех 4. ЭКОНОМИЧЕСКАЯ ЧАСТЬ. ОПИСАНИЕ ТЕХНОЛОГИИ РАЗРАБОТКИ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ РАСЧЕТА СЕБЕСТОИМОСТИ И ДЛИТЕЛЬНОСТИ РАЗРАБОТКИ ПО 4.1Состав и организация информационного обеспечения автоматизированной системы 4.2 Разработка графического интерфейса 4.3 Описание используемых компонентов и иерархии классов 4.4 Описание работы с программой «Автоматизированный расчет себестоимости и длительности разработки ПО» 5. МЕРОПРИЯТИЯ ПО ОБЕСПЕЧЕНИЮ ТЕХНИКИ БЕЗОПАСНОСТИ И ПОЖАРНОЙ БЕЗОПАСНОСТИ 5.1 Автоматизированные системы техники и пожарной безопасности 5.2 Способы и методы защиты от опасных и вредных производственных факторов 5.3 Расчет потребного воздухообмена при обще обменной вентиляции 5.4 Пожарная безопасность Заключение Список литературы ВВЕДЕНИЕИнформационная безопасность – сравнительно молодая, быстро развивающаяся область информационных технологий. Словосочетание информационная безопасность в разных контекстах может иметь различный смысл. Состояние защищенности национальных интересов в информационной сфере определяется совокупностью сбалансированных интересов личности, общества и государства. Под информационной безопасностью понимают защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры. Вместе с тем, защита информации – это комплекс мероприятий направленных на обеспечение информационной безопасности. С методологической точки зрения правильный подход к проблемам информационной безопасности начинается с выявления субъектов информационных отношений и интересов этих субъектов, связанных с использованием информационных систем. Угрозы информационной безопасности – это оборотная сторона использования информационных технологий. Говоря о системах безопасности, нужно отметить, что они должны не только и не столько ограничивать допуск пользователей к информационным ресурсам, сколько определять и делегировать их полномочия в совместном решении задач, выявлять аномальное использование ресурсов, прогнозировать аварийные ситуации и устранять их последствия, гибко адаптируя структуру в условиях отказов, частичной потери или длительного блокирования ресурсов. Не стоит, однако, забывать об экономической целесообразности применения тех или иных мер обеспечения безопасности информации, которые всегда должны быть адекватны существующим угрозам. Параллельно с развитием средств вычислительной техники и появлением все новых способов нарушения безопасности информации развивались и совершенствовались средства защиты. Необходимо отметить, что более старые виды атак никуда не исчезают, а новые только ухудшают ситуацию. Существующие сегодня подходы к обеспечению защиты информации несколько отличаются от существовавших на начальном этапе. Главное отличие современных концепций в том, что сегодня не говорят о каком-то одном универсальном средстве защиты, а речь идет о КСЗИ, включающей в себя: нормативно-правовой базис защиты информации; средства, способы и методы защиты; органы и исполнителей. Другими словами, на практике защита информации представляет собой комплекс регулярно используемых средств и методов, принимаемых мер и осуществляемых мероприятий с целью систематического обеспечения требуемой надежности информации, генерируемой, хранящейся и обрабатываемой на объекте АС, а также передаваемой по каналам. Защита должна носить системный характер, то есть для получения наилучших результатов все разрозненные виды защиты информации должны быть объединены в одно целое и функционировать в составе единой системы, представляющей собой слаженный механизм взаимодействующих элементов, предназначенных для выполнения задач по обеспечению безопасности информации. Более того, КСЗИ предназначена обеспечивать, с одной стороны, функционирование надежных механизмов защиты, а с другой - управление механизмами защиты информации. В связи с этим должна предусматриваться организация четкой и отлаженной системы управления защитой информации. Приведенные факты делают проблему проектирования эффективных систем защиты информации актуальной на сегодняшний день. Целью работы является «Исследование современных систем защиты информации в АС». Для достижения поставленной цели, в ходе выполнения работы решались следующие задачи: анализ нормативно-правовой базы обеспечения защиты информации в АС, а также проектирования защищенных АС; исследование степени защищенности современных АС с последующей оценкой эффективности ее защитных мероприятий; выбор путей повышения эффективности защитных мероприятий в АС; разработка рекомендаций по использованию защитных мероприятий в АС. Таким образом, объектом исследования является защищенная АС, а предметом – используемые защитные мероприятия. 1. АНАЛИЗ НОРМАТИВНО-ПРАВОВОЙ БАЗЫ ОБЕСПЕЧЕНИЯ КОМПЛЕКСНОЙ ЗАЩИТЫ ИНФОРМАЦИИ В АВТОМАТИЗИРОВАННЫХ СИСТЕМАХ 1.1 Общие понятия и определения в области проектирования защищенных автоматизированных систем В России существует огромное количество видов (категорий) информации, подлежащей защите (по некоторым оценкам до 30), и к каждому из них предъявляются свои требования по обеспечению безопасности1, кроме того в связи с развитием информационных технологий постоянно растет сложность систем обработки данных. В результате специалисты в области информационной безопасности сталкиваются с необходимостью защищать все более сложные системы в соответствии с разными, порой противоречивыми требованиями, и при этом сроки разработки СЗИ крайне ограничены. В связи со всем вышесказанным особую актуальность приобретает создание средств поддержки разработки защищенных систем. Для определения необходимых и достаточных мер защиты информационных систем формируется модель угроз безопасности информационной системы. В ходе формирования модели угроз выявляется перечень угроз, актуальных для конкретной информационной системы. Модель угроз безопасности формируется на основе анализа объекта защиты - информационной системы. При этом для определения перечня актуальных для конкретной информационной системы угроз безопасности необходимо провести анализ уязвимостей системы и возможностей нарушителя, т. е. сформировать прикладную модель нарушителя. При определении возможных атак необходимо учитывать, что атака, реализующая ту или иную угрозу, может происходить в несколько этапов, т. е. помимо защищаемых ресурсов должны быть определены потенциальные точки воздействия - элементы объекта защиты, посредством которых может быть проведена атака на защищаемую информацию. Прикладная модель нарушителя в сочетании с прикладной моделью объекта определяет перечень возможных угроз безопасности информации; данный перечень может быть скорректирован экспертом в части уточнения потенциального ущерба и вероятности реализации угроз, после чего формируется перечень актуальных угроз безопасности - прикладная модель угроз. Таким образом, в ходе анализа информационной системы должны быть сформированы следующие прикладные модели: модель объекта защиты; модель нарушителя; модель угроз. На основе прикладной модели угроз формируются требования к защите рассматриваемой информационной системы. При формировании перечня требований к системе защиты используется следующее правило: «Каждой актуальной угрозе безопасности должно соответствовать как минимум одно требование к методу (средству) противодействия». Требования к системе защиты информации в свою очередь определяют состав применяемых средств и мер защиты, которые описываются прикладной моделью защиты. Модель защиты должна предлагать способ нейтрализации для всех актуальных способов доступа. Рассмотрим формирование модели защиты. Для ее формирования используются следующие базовые модели: - модель «Возможности средств защиты»; - модель «Типовые решения»; - модель «Обязательные средства защиты». Базовая модель «Возможности средств защиты» описывает функциональные возможности средств защиты, в том числе для каждой возможности средств защиты, а также для каждого СрЗИ указываются иные параметры выбора, такие как стоимость и наличие сертификатов соответствия, недостатки (например, сложность администрирования). В рамках данной статьи рассматривались следующие механизмы защиты: -организационные меры защиты; технические средства защиты: -средства защиты от утечки по техническим каналам; средства управления доступом; средства регистрации и учета; средства контроля целостности; средства межсетевого экранирования; -средства защиты от утечек и несанкционированного распространения информации; -средства обнаружения атак; средства анализа защищенности; средства криптографической защиты; средства антивирусной защиты; средства централизованного управления. Таким образом, АИС представляет собой сложную систему, которую целесообразно разделять на отдельные блоки (модули) для облегчения ее дальнейшего проектирования. В результате этого, каждый модуль будет независим от остальных, а в комплексе они будут составлять цельную систему защиты. Выделение отдельных модулей АИС позволяет службе защиты информации: -своевременно и адекватно реагировать на определенные виды угроз информации, которые свойственны определенному модулю; -в короткие сроки внедрять систему защиты информации в модулях, которые только что появились; -упростить процедуру контроля системы защиты информации в целом (под системой защиты информационной инфраструктуры предприятия в целом следует понимать совокупность модулей систем защиты информации). Постепенно наращивая количество модулей, а также усложняя структуру защиты, АИС приобретает некую комплексность, которая подразумевает использование не одного типа защитных функций во всех модулях, а их произведение. Таким образом, построение КСЗИ становится неотъемлемым фактором в разработке эффективной системы защиты от несанкционированного доступа. Согласно КСЗИ – совокупность организационных и инженерных мероприятий, программно-аппаратных средств, которые обеспечивают защиту информации в АС. Отсюда видно, что, например, простым экранированием помещения при проектировании КСЗИ не обойтись, так как данный метод предполагает лишь защиту информации от утечки по радиоканалу. В общем случае понятие «комплексность» представляет собой решение в рамках единой концепции двух или более разноплановых задач (целевая комплексность), или использование для решения одной и той же задачи разноплановых инструментальных средств (инструментальная комплексность), или то и другое (всеобщая комплексность). Целевая комплексность означает, что система информационной безопасности должна строиться следующим образом: -защита информации, информационных ресурсов и систем личности, общества и государства от внешних и внутренних угроз; -защита личности, общества и государства от негативного информационного воздействия. Инструментальная комплексность подразумевает интеграцию всех видов и направлений ИБ для достижения поставленных целей. Современная система защиты информации должна включать структурную, функциональную и временную комплексность. Структурная комплексность предполагает обеспечение требуемого уровня защиты во всех элементах системы обработки информации. Функциональная комплексность означает, что методы защиты должны быть направлены на все выполняемые функции системы обработки информации. Временная комплексность предполагает непрерывность осуществления мероприятий по защите информации, как в процессе непосредственной ее обработки, так и на всех этапах жизненного цикла объекта обработки информации. Бурный рост конфиденциальной и коммерческой информации, а также существенное увеличение фактов ее хищения вызывает повышенный интерес все большего числа организаций к созданию собственных защищенных информационных систем. Проектирование защищенных информационных систем процесс довольно сложный, который предполагает наличие соответствующих знаний и опыта, у ее создателей. Потребитель может не вникать в разработку такого проекта и подробности его развития, однако он обязан контролировать каждый его этап на предмет соответствия техническому заданию и требованиям нормативных документов. В свою очередь, персональный опыт проектировщиков требует использования существующих нормативных документов в данной области для получения наиболее качественного результата. Таким образом, процесс проектирования защищенных информационных систем должен основываться на знании и строгом выполнении требований существующих нормативных документов, как со стороны ее разработчиков, так и со стороны заказчиков. 1.2 Классификация автоматизированных систем АСУ ТП – автоматизированная система управления технологическим процессом, представляющая человеко-машинную систему, предназначенную для выработки и реализации управления технологическим объектом управления в соответствии с некоторым принятым критерием. Технологический объект управления (ТОУ) – это совокупность технологического оборудования и реализованного на нем по регламенту процесса производства. В качестве технологического объекта управления могут рассматриваться: отдельные установки и агрегаты; группы станков, выполняющих набор последовательных операций и образующих единую технологическую линию; отдельные производственные структуры (участок, цех), выполняющие самостоятельные технологические процессы и некоторый процесс производства в целом. В зависимости от решаемых задач АСУ ТП может иметь различную структуру; выделяют 3 класса АСУ ТП: локальные, централизованные и распределенные системы управления. Локальная система управления используется для управления технологически независимым объектом с компактно расположенным оборудованием, и несложными задачами управления. Примеры локальных систем: системы стабилизации, следящие, программного управления. Основные элементы локальной системы: ТОЭ, датчики, исполнительное устройство и локальный регулятор. В зависимости от реализации регулятора локальные системы могут быть как аналоговыми так и цифровыми.  Рис.1. Типовая структура локальной системы управления Централизованная система управления используется для управления сосредоточенным объектом со сложными или разнообразными функциями управления или большим количеством сигналов «вход-выход». В системе есть два уровня: на нижнем уровне находятся объекты управления с датчиками и исполнительными устройствами на верхнем управляющая вычислительная машина (УВМ) и устройство сопряжения с объектом (УСО). УСО преобразует различные по виду сигналы от датчиков (входные сигналы), в цифровой код в формате, определяемом конкретной УВМ. Сформированные УВМ в виде цифрового кода сигналы управляющих воздействий для исполнительных устройств (выходные сигналы) УСО преобразует к одному из стандартных видов. Для контроля над процессом предусмотрен пульт связи с оператором. Все процессы обработки сигналов датчиков и формирование управляющих сигналов для всех контуров управления последовательно исполняет одна и та же УВМ. Она также обеспечивает интерфейс с оператором. Рассмотрим классификацию автоматизированных систем (АС): Классификация систем по масштабу применения 1. локальные (в рамках одного рабочего места); 2. местные (в пределах одной организации); 3. территориальные (в пределах некоторой административной территории); 4. отраслевые. Классификация по режиму использования 1. системы пакетной обработки (первые варианты организационных АСУ, системы информационного обслуживания, учебные системы); 2. запросно-ответные системы (АИС продажи билетов, информационно-поисковые системы, библиотечные системы); 3. диалоговые системы (САПР, АСНИ, обучающие системы); 4.системы реального времени (управление технологическими процессами, подвижными объектами, роботами-манипуляторами, испытательными стендами и другие). АИС - автоматизированная информационная система АИС предназначены для накопления, хранения, актуализации и обработки систематизированной информации в каких-то предметных областях и предоставления требуемой информации по запросам пользователей. АИС может функционировать самостоятельно либо являться компонентой более сложной системы (например, АСУ или САПР). По характеру информационных ресурсов АИС делятся на два вида: фактографические и документальные (хотя возможны и комбинированные АИС). Фактографические системы характеризуются тем, что они оперируют фактическими сведениями, представленными в виде специальным образом организованных совокупностей формализованных записей данных. Эти записи образуют базу данных системы. Существует специальный класс программных средств для создания и обеспечения функционирования таких фактографических баз данных – системы управления базами данных. Документальные АИС оперируют неформализованными документами произвольной структуры с использованием естественного языка. Среди таких систем наиболее распространенными являются информационно-поисковые системы, которые включают программные средства для организации ввода и хранения информации, поддержки общения с пользователем, обработки запросов и поисковый массив документов. Этот массив часто содержит не тексты документов, а только их библиографическое описание, иногда рефераты или аннотации. Для работы системы используются поисковые образы документов (ПОД) – формализованные объекты, отражающие содержание документов. Запрос преобразуется системой в поисковый образ запроса (ПОЗ), который затем сопоставляется с ПОД по критерию смыслового соответствия. Вариантом информационно-поисковых систем являются библиотечные системы, с помощью которых создаются электронные каталоги библиотек. Активно развивающейся в настоящее время разновидностью АИС являются географические информационные системы (ГИС). Геоинформационная система предназначена для обработки пространственно-временных данных, основой интеграции которых служит географическая информация. ГИС позволяет упорядочивать информацию о данной местности или городе как комплекте карт. В каждой карте представлена информация об одной характеристике местности. Каждая из этих отдельных карт называется слоем. Самый нижний слой представляет сетку координатной системы, в которой все карты зарегистрированы. Это позволяет анализировать и сравнивать информацию во всех слоях или в некоторой их комбинации. Возможность разделить информацию на слои и дальнейшее их комбинирование определяет большой потенциал ГИС как научного инструментария и средства для принятия решения, так как обеспечивается возможность интеграции самой разной информации об окружающей среде и обеспечивается аналитический инструментарий использования этих данных. В ГИС могут быть десятки и сотни слоев карт, которые выстроены в определённом порядке и показывают информацию о транспортной сети, гидрографии, характеристиках населения, экономической активности, политической юрисдикции и других характеристиках природной и социальной сред. Такая система может быть полезной в широком диапазоне ситуаций, включающих анализ и управление природными ресурсами, планирование землепользования, инфраструктуры и градостроительства, управление чрезвычайными ситуациями, анализ местоположения и так далее. Как уже отмечалось во введении, в настоящее время термин информационная система (подразумевается автоматизированная система) часто используют в более широком смысле, замещая им в частности и термин АСУ. При этом под информационной системой понимается любая АС, используемая как средство сбора, накопления, хранения, обработки, передачи и представления информации в целях сопровождения и поддержки какого-либо вида профессиональной деятельности. |