ос и с. ОСиС. 1. Классификация программного обеспечения

Скачать 2.7 Mb. Скачать 2.7 Mb.

|

|

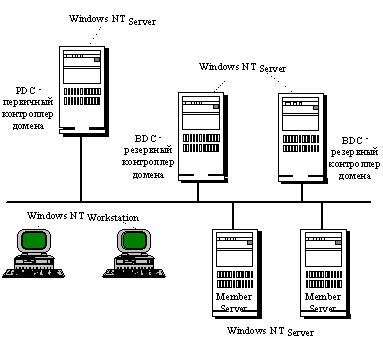

Похожие права можно задать и по отношению к Windows NT Server, не выполняющему роль PDC или BDC - с помощью утилиты User Manager for Domains, а также к Windows NT Workstation с помощью утилиты User Manager. 4. Возможности пользователей Возможности пользователей - определяются для отдельных пользователей на выполнение немногочисленных действий, касающихся реорганизации их операционной среды: Включение новых программных единиц (иконок) в группу программ панели Program Manager; Создание программных групп Program Manager; Изменение состава программных групп; Изменение свойств программных единиц (например, включение в стартовую группу); Запуск программ из меню FILE в Program Manager; Установление соединений с сетевым принтером, кроме тех (которые уже предусмотрены в профиле пользователя). Возможности пользователя являются частью так называемого профиля пользователя (User Profile), который можно изменять с помощью утилиты User Profile Editor. Профиль наряду с описанными возможностями включает и установки среды пользователя на его рабочем компьютере, такие как цвета, шрифты, набор программных групп и их состав. 5. Управление профилями пользователей Когда пользователь локально входит первый раз в какой-либо компьютер, то для него по умолчанию создается профиль. Все настройки среды (цвет фона, обои, шрифты и т.п.) автоматически сохраняются в подкаталоге Profiles системного каталога данного компьютера, например, C:\NT40w\Profiles\username, где username - имя пользователя. Профиль хранится в файле с именем ntuser.dat Администратор также может настраивать профиль пользователя, входя в какой-либо компьютер под именем этого пользователя. В отличие от профиля пользователя, который устанавливается по умолчанию, существует также Roaming - перемещаемый профиль пользователя, который формирует одну и ту же среду для данного пользователя, независимо от того, с какого компьютера он вошел в сеть. Перемещаемые пользовательские профили хранятся централизовано на сервере, а не на локальных компьютерах пользователей. Администратор может определить для пользователя один из двух типов перемещаемых профилей. Индивидуальный перемещаемый профиль, который пользователь может изменять. Любые изменения, которые пользователь внес в свою среду, вносятся в индивидуальный перемещаемый профиль тогда, когда пользователь логически выходит из сети. Когда тот же пользователь входит снова, с сервера загружается последний вариант профиля. Таким образом, если используются перемещаемые индивидуальные профили, то у каждого пользователя имеется свой собственный перемещаемый профиль. Этот профиль хранится в файле ntuser.dat в одном из разделяемых каталогов сервера. Обязательный (mandatory) перемещаемый профиль - это заранее сконфигурированный администратором профиль, который пользователь не может изменить. Один обязательный профиль может быть назначен нескольким пользователям. Этот вид профиля целесообразно назначать тем пользователям, которым требуется одинаковая среда, например, операционистам банка. Обязательный профиль должен иметь расширение .man. Индивидуальный профиль можно сделать обязательным, переименовав его из Ntuser.dat в Ntuser.man. Начиная с версии 4.0, администратору предлагается более мощное средство управления профилями пользователей - System Policy Editor. С его помощью администратор может изменять профиль пользователя, не входя под его именем. При этом он может устанавливать ограничения, которые невозможно было бы установить, входя под именем пользователя, например, запрет на использование команды Run. System Policy Editor может может использоваться для формирования как локальных, так и перемещаемых профилей. Перемещаемый профиль хранится в файле Ntconfig.pol в разделяемом каталоге Netlogon на PDC. 6. Аудит Назначение аудита Аудит - это функция Windows NT, позволяющая отслеживать деятельность пользователей, а также все системные события в сети. С помощью аудита администратор получает информацию о выполненном действии, о пользователе, который выполнил это действие, о дате и времени выполнения действия. Администратор использует политику аудита (Audit Policy) для выбора типов событий, которые нужно отслеживать. Когда событие происходит, в журнал безопасности того компьютера, на котором оно произошло, добавляется новая запись. Журнал безопасности является тем средством, с помощью которого администратор отслеживает наступление тех типов событий, которые он задал. Политика аудита контроллера домена определяет количество и тип фиксируемых событий, происходящих на всех контроллерах домена. На компьютерах Windows NT Workstation или Windows NT Server, входящих в домен, политика аудита определяет количество и тип фиксируемых событий, происходящих только на данном компьютере. Администатор может установить политику аудита для домена для того, чтобы: отслеживать успешные и неуспешные события, такие как логические входы пользователей, чтение файлов, изменения в разрешениях пользователей и групп, выполнение сетевых соединений и т.п.; исключить или минимизировать риск неавторизованного использования ресурсов; анализировать временные тенденции, используя архив журнала безопасности. Аудит является частью системы безопасности. Когда все средства безопасности отказывают, записи в журнале оказываются единственным источником информации, на основании которой администратор может сделать выводы о том, что произошло или готовится произойти в системе. Установление политики аудита является привилегированным действием: пользователь должен либо быть членом группы Administrators на том компьютере, для которого устанавливается политика, либо иметь права Manage auditing and security log. Реализация политики аудита Политика аудита устанавливается отдельно для каждого компьютера. Например, для аудита логического входа пользователей в домен необходимо установить политику аудита на PDC (эта же политика определена и для всех BDC домена). Для наблюдения за доступом к файлам на сервере домена - member server- необходимо установить политику аудита на этом сервере. События записываются в журнал определенного компьютера, но могут просматриваться из любого компьютера сети пользователем, который имеет права администратора на тот компьютер, где произошло событие. Установка политики аудита включает два этапа: определение политики аудита с помощью панели Audit Policy утилиты User Manager for Domains или User Manager; определение каталогов, файлов и принтеров, доступ к которым необходимо отслеживать. Для этого используется Windows NT Explorer или панель Printers. Наблюдение за файлами и каталогами возможно только для файловой системы NTFS. Просмотр журнала событий осуществляется с помощью утилиты Event Viewer (журнал Security). 7. Репликация каталогов в сети Windows NT Иногда в сети полезно иметь несколько копий одного и того же файла на разных компьютерах. Примерами таких файлов может быть файл с номерами телефонов сотрудников предприятия, другие справочные данные, которые нужны одновременно многим клиентам сети. Поэтому для снижения нагрузки на сервер, хранящий такой файл, целесообразно разместить копии (реплики) этого файла на нескольких серверах сети и распределить нагрузку между этими серверами между клиентами сети. Для поддержания синхронизма между данными разных копий файла применяется схема мастер-копии файла. Одна копия файла является мастер-копией, то есть оригиналом, в котором разрешается делать изменения. Другие версии этого файла создаются путем копировании по сети мастер-копии. Процесс копирования мастер-копии на серверы сети называется репликацией. Обычно репликация выполняется либо периодически, либо при возникновении изменений в мастер-копии. Сервис репликации Windows NT позволяет автоматически реплицировать файлы, находящиеся в определенном каталоге любого компьютера, в каталоги других компьютеров сети. Другим примером необходимости репликации файлов, харакетрным для сети Windows NT, является необходимость репликации файлов входных сценариев (Logon Scripts) пользователей и файлов системной политики (System Policy Files) в том случае, когда в сети есть кроме основного и резервные контроллеры домена. Это связано с тем. что когда пользователь аутентифицируется на контроллере домена (неважно, на основном или резервном), то контроллер по умолчанию ищет файл входного сценария или файл системной политики в своем определенном локальном каталоге. Например, файл системной политики должен по умолчанию находиться в каталоге system-root\system32\Repl\Import\Scripts (имеющем разделяемое имя NETLOGON). Поэтому для того, чтобы пользователь имел один и тот же профиль, заданный в файле системной политики, независимо от того, какой контроллер домена его аутентифицирует, нужно поместить копии этого файла на все контроллеры домена Модель репликации Windows NT включает следующие элементы: Экспортирующий сервер. Этот сервер реплицирует обновляемые файлы из определенного назначенного для репликации каталога на импортирующий компьютер. Экспортирующим сервером может быть только компьютер под управлением Windows NT Server. Импортирующий компьютер. Этот компьютер принимает обновленные реплицируемые файлы от экспортирующего компьютера. Импортирующий компьютер может принимать обновленные файла от определенного экспортирующего компьютера или же от всех экспортирующих компьютеров домена. В качестве импортирующих компьютеров могут выступать компьютеры под управлением Windows NT Server, Windows NT Workstation, LAN Manager for OS/2 Server. Каталоги экспорта и импорта. Сервер экспортирует файлы из подкаталогов главного каталога экспорта. По умолчанию, этим каталогом является каталог systemroot\System32\Repl\Export. Для экспортирования файлов администратор должен создать в этом каталоге подкаталоги для каждой группы файлов, которая должна экспортироваться. Необходимо отметить, что файлы, помещенные непосредственно в каталог systemroot\System32\Repl\Export, экспортироваться не будут. Например, для экспорта файлов Logon Scripts, необходимо поместить их в подкаталог system-root\System32\Repl\Export\Scripts. Каждый импортирующий компьютер должен иметь главный каталог импорта, который соответствует главному каталогу экспорта. По умолчанию это каталог system-root\System32\Repl\Import. Сервис репликации каталогов Directory Replicator service. Этот сервис управляет репликацией файлов. Он работает на каждом экспортирующем сервере и импортирующем компьютере. Сервис репликации копирует из главного каталога экспортирующего компьютера все подкаталоги вместе с файлами в главный каталог импорта каждого импортирующего компьютера. При изменении какого-либо файла в подкаталогах главного каталога экспорта сервис репликации копирует его в соответствующий подкаталог импорта. Сервис репликации на каждом компьютере, участвующем в процессе репликации, должен работать под именем некоторого вымышленного пользователя, например, repl, специально созданного для этих целей. Конфигурирование сервиса для входа под именем пользователя выполняется из панели Services. Данный пользователь должен быть членом групп Backup Operator и Replicator для копирования файлом репликации в обход возможных запретов по правам доступа. Сервис репликации периодически проверяет состоянии экспортируемых файлов для обнаружения изменений. Когда изменение обнаружено, то происходит следующие действия: Экспортирующий сервер посылает уведомление о изменении импортирующим компьютерам или по домену. Когда импортирующий компьютер получает уведомление, то он обращается к серверу экспорта и читает структуру каталога экспорта. Импортирующий компьютер копирует все новые или измененные файлы в свои подкаталоги импорта, а также удаляет из своих подкаталогов импорта те файлы, которые отсутствуют в подкаталогах экспорта. Параметры сервиса репликации находятся в Registry: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Serveces\Replicator\Parameters 60. Сеть в Windows NT 1. Однодоменная сеть Windows NT 1.1 Основной и резервный контроллеры Домен - это основная единица администрирования и обеспечения безопасности в Windows NT. Для домена существует общая база данных учетной информации пользователей домена (user accounts) и ресурсов домена - компьютеров (computer accounts) и принтеров (printer accounts). Пользователь домена выполняет один логический вход в домен и получает доступ сразу ко всем разрешенным ресурсам этого домена. Членами домена являются как пользователи, так и компьютеры. При отсутствии доменной организации каждый компьютер Windows NT Workstation и Windows NT Server хранит собственную базу учетных данных пользователей - SAM (Security Access Manager). В этой базе хранится вся необходимая системе информация о пользователе - имя, пароль (в зашифрованном виде) и так называемый SID - Security Identifier. Идентификатор SID играет ключевую роль в процессе предоставления пользователю доступа к защищенным ресурсам системы - файлам, принтерам и т.п. В списке прав доступа ресурса ACL хранится информация о конкретных номерах SID, которым разрешен тот или иной вид доступа. Каждый SID является уникальным числом. При изменении имени пользователя его SID не изменяется. Компьютер домена также характеризуется именем и идентификатором SID, между которыми имеется такое же соотношение, как и между именем и идентификатором SID пользователя. В домене обязательно есть сервер Windows NT Server, выполняющий роль первичного контроллера домена - Primary Domain Controller, PDC. Этот контроллер хранит первичную копию базы данных учетной информации пользователей домена - SAM PD. Все изменения учетной информации сначала производятся именно в этой копии. Основной контроллер домена всегда существует в единственном экземпляре.  Рис. 60.1. Структура домена Кроме основного контроллера, в домене могут существовать несколько резервных контроллеров - Backup Domain Controllers, BDC. Эти контроллеры хранят реплики базы учетных данных. Все резервные контроллеры в дополнение к основному могут обрабатывать запросы пользователей на логический вход в домен. База данных SAM BD всегда является копией (с точностью до интервала синхронизации) базы SAM PD. Резервный контроллер домена решает две задачи: Он становится основным контроллером при отказе последнего. Уменьшает нагрузку на основной контроллер по обработке запросов на логический вход пользователей. Если сеть состоит из нескольких сетей, соединенных глобальными связями, то в каждой из составляющих сетей должен быть по крайней мере один резервный контроллер домена. Членами домена могут быть также компьютеры, на которых установлены Windows NT Server, не назначенные на роль PDC или BDC. Такие серверы называются отдельно стоящими серверами (Stand-alone servers) или серверами - членами доменами (Member servers). На таких компьютерах, освобожденных от функций аутентификации пользователей и ведения справочной базы данных, могут более производительно выполняться ответственные приложения или файл- и принт-сервисы. Stand-alone серверы не могут быть оперативно переконфигурированы в PDC или BDC, для этого требуется переинсталляция. Рабочая станция Windows NT Workstation и сервер Windows NT Server, не выполняющий роль PDC или BDC, могут динамически изменять свое членство в домене, а серверы PDC и BDC - только при инсталляции системы. Поэтому при инсталляции очень важно правильно выбрать принадлежность компьютера, назначенного на роль контроллера домена, тому или иному домену. Процедура присоединения компьютера к домену описана в разделе "Практические занятия". 1.2 Рабочая группа Кроме доменной структуры, сеть Windows NT может быть организована как рабочая группа. Рабочая группа - это логическое объединение компьютеров, обычно не более 10, которые могут разделять свои ресурсы. Однако при этом каждый компьютер рабочей группы имеет собственную базу учетных данных, содержащую информацию только о его локальных пользователях. На компьютерах рабочей группы могут быть установлены и Windows NT Server, и Windows NT Workstation. И пользователи, и ресурсы каждого члена рабочей группы администрируются средствами данного компьютера. Таким образом, рабочая группа не дает всех тех возможностей, которые несет в себе централизованная доменная справочная служба. 1.3 Логический вход в компьютер и домен Когда пользователь выполняет логический вход в компьютер, то после аутентификации по имени и паролю для него создается токен доступа, куда помещается его личный SID, а также SID'ы всех групп, в которые пользователь входит. SID однозначно определяет пользователя, так как создается при занесении данных на пользователя уникальным образом - после удаления пользователя из базы SAM его SID больше повторно никогда не используется в системе. Если пользователь выполняет логический вход в компьютер, например Windows NT Workstation 1, то его аутентификация выполняется в базе SAM 1 этого компьютера, и SID пользователю присваивается из нее. Если же этот компьютер является членом домена, то тогда у него появляется возможность выполнить вход в домен (возможность входа в компьютер у него остается по-прежнему за счет выбора имени входа в панели диалога аутентификации). Процедура логического входа рассматривается в разделе "Практические занятия". 1.4 Транзитная аутентификация в однодоменной сети Если пользователь входит с рабочей станции Windows NT Workstation в домен, то рабочая станция не обращается для аутентификации в свою базу SAM, а выполняет транзитную аутентификацию. Транзитная аутентификация заключается в поиске первичного или вторичного контроллеров домена и передаче им данных о пользователе. Контроллер домена, получив данные пользователя, выполняет просмотр своей базы SAM DP или SAM PD и на основании хранящихся там данных выполняет процедуру аутентификации. Естественно, что прошедшему аутентификацию пользователю присваивается SID, хранящийся в базе SAM контроллера домена, а не той рабочей станции, с которой пользователь выполняет логический вход. Если у разделяемых ресурсов всех серверов домена данный SID включен в списки прав доступа ACL, то пользователь после входа в домен автоматически получает соответствующие права доступа к этим ресурсам. Таким образом, централизованная справочная служба контроллеров PDC и BDC обеспечивает свойство единственности логического входа в систему - пользователь не должен каждый раз проходить через процедуру аутентификации при попытке получить доступ к ресурсам нового сервера Windows NT Server. |