1. Пассивные и активные методы и способы защиты каналов утечки информации

Скачать 222.15 Kb. Скачать 222.15 Kb.

|

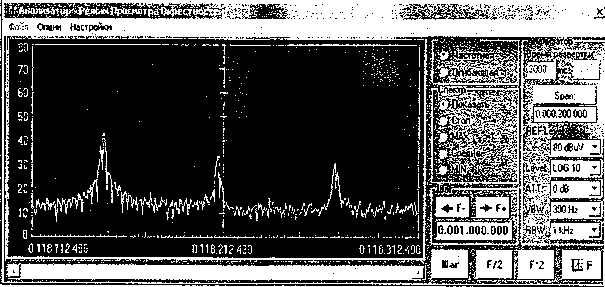

Глава 5 Рис. 5.22. Спектр опасного сигнала от видеоподсистемы. Скрин с экрана системы «Сигурд» Кроме вышеизложенного, следует напомнить, что это же необходимо еще и для правильного расчета результатов измерений. Вновь обратим внимание на то, что амплитуды гармонических составляющих для последовательности импульсов значительно больше, чем амплитуда огибающей спектральной плотности для одиночного импульса. Однако нормами определен расчет параметров защищенности одного импульса, независимо от предыдущих и последующих. Именно поэтому в расчетных формулах присутствует операция деления на корень из частоты следования импульсов. Таким образом, неверное определение этой частоты однозначно дает неверный результат исследования. Отсюда же следует, что эта величина во время измерений должна быть постоянной. Если тактовая частота во время измерений претерпевает изменения, то: - во-первых, «сдвигаются» со своих мест (по частоте) гармонические составляющие (что же тогда мы измеряем?); - во-вторых, какую частоту подставлять при расчете? Весьма ограниченный объем настоящего курса не предоставляет возможности подробнее рассмотреть все аспекты организации тест-режима (или выбора из имеющихся рабочих режимов устройства) исследуемой ПЭВМ. Ограничимся результирующим утверждением - выбранный режим должен обеспечивать прохождение по информационным цепям бесконечной (или достаточно длительной по времени) последовательности пакетов импульсов с постоянной тактовой частотой и длительностью (как импульсов, так и их пакетов). Все перечисленные параметры необходимо знать (или измерить в соответствующих цепях) с достаточной для последующего расчета точностью. 34. Специальные исследования побочных электромагнитных излучений и наводок Будем рассматривать особенности этого вида специальных исследований дальше. Как уже упоминалось выше, в составе ПЭВМ одновременно функционирует очень большое количество зависимых и независимых устройств. В каждом из них, наряду с информационными, циркулирует большое количество служебных сигналов, тактовых частот и т.д. Необходимо очень точно представлять себе, какие именно сигналы нас интересуют. Исходя из формулировки задачи перехвата, следует, что наибольшую опасность представляет излучение тех устройств, в которых защищаемая информация циркулирует в виде последовательного кода. Фактически, примерно с 1983 г. цепи с параллельным кодированием и разрядностью выше восьми просто не рассматриваются как опасные по каналу ПЭМИН. В составе, достаточно типовой ПЭВМ подпадают под понятие устройств с последовательным кодированием: • видеоподсистема; • накопители на жестком и гибком дисках (включая внешние ZIP, JAZ); . устройства CD, CD-R, CD-RW; DVD, DVD-RW; • устройства внешней флеш-памяти; • клавиатура; • последовательный порт (СОМ); • последовательный порт (USB); • принтеры. Рассмотрим их немного подробнее. Строго говоря, для обычных мониторов с отображением информации на экране ЭЛТ отнесение сигналов в аналоговом RGB интерфейсе к случаю с последовательным кодированием некорректно. Ведь в физических линиях от видеокарты к монитору информация представлена потенциальным кодом с различной амплитудой, т.е. классический амплитудно-импульсно модулированный и широтно-импульсно модулированный сигнал. Это имеет весьма мало общего с классическим последовательным кодированием. Однако принято именно так. Накопители на магнитных носителях, с точки зрения специалиста в области специальных исследований, должны разделяться как минимум на две части каждый. Это интерфейс, т.е. пересылка информации от материнской платы в буфер устройства. И, собственно, цепи записи на носитель. Для накопителя на жестком диске интерфейс всегда параллельный и минимум 32-разрядный. Для накопителя на дискете - последовательный, с тактовой частотой 250 (500) кГц. А вот цепи записи всегда последовательны и их тактовые частоты и длительности импульсов постоянны (да и то относительно) только для дискеты. Все остальное надо измерять. То же самое можно сказать и о дисках ZIP, JAZ. Интерфейс может быть и параллельным, например - LPT, и последовательным -USB, а головка записи - это всегда последовательный код. Хотя и здесь многообразие способов записи на носитель (БВН, RIL и др.) требуют отдельного рассмотрения, так как далеко не все тут однозначно. Оптические диски разных моделей по интерфейсу, как правило, параллельные. По узлам считывания/записи - последовательные. Клавиатура - классическое устройство с последовательным кодированием, код КОИ-7, один из старейших стандартов, еще со времен телетайпных аппаратов. К тому же клавиатура весьма низкоскоростное устройство (тактовая частота 6... 10 кГц). Вид кодирования в перечисленных портах понятен из их названия. Следует только не забывать, что порт по протоколу USB 1.1 работает строго на частоте 12 МГц, а если и порт, и внешнее устройство поддерживают версию протокола USB 2.0, то они сами «договариваются» о взаимообмене на произвольной частоте, которая может оказаться в диапазоне до 400 МГц. Эту частоту приходится определять непосредственными измерениями в кабелях интерфейса, так как проведение специальных исследований и последующих расчетов без знания этого значения невозможно. У принтеров, собственно говоря - любых, тоже интерфейс отдельно, а печатающий узел отдельно. Стандартный интерфейс - LPT (8 разрядов). Он находится на границе между «мерить - не мерить». Решение принимать специалисту. Если же интерфейс USB - смотри выше. У лазерных принтеров узел печати (лазерный диод) - это всегда последовательно. Печатающая головка матричного, а тем более струйного, принтера - параллельно (весьма важно правильно определить число «разрядов»). Но уровень излучения из этих узлов обычно таков, что даже с учетом (в соответствии с методикой) этой параллельности результаты получаются более чем неприятные. Игнорировать эти устройства недопустимо. Здесь не рассмотрен целый ряд устройств менее распространенного применения (сканеры, различные видео- и ТВ-устройства и т.д.). Чаще всего к каждому такому устройству надо подходить индивидуально. Рассказать обо всем просто невозможно. Основное содержание работ Как и ранее рассмотрим общий состав работ по специальным исследованиям в привязке к рекомендуемому протоколу. Название организации, выполнившей специальные исследования - лицензиата, ссылка на его лицензии и название объекта специальных исследований. Цель исследований и контроля. Указывается, что является целью специальных исследований (определение R2, оценка защищенности, оценка эффективности системы активной защиты). Место проведения специальных исследований. Как и в области специальных исследований акустоэлектрических преобразований важно указывать, где проводились исследования: на объекте по месту эксплуатации или на стенде. Вид проводимого инструментального контроля. Аттестационные или текущие, периодические измерения. Состав исследуемых устройств. Необходимо включить в таблицу все устройства из состава исследуемой ПЭВМ или другого объекта информатизации. Обычно в отдельный подраздел включаются средства защиты (если они есть). Подробное перечисление всех устройств, установленных в системном блоке, не обязательно, если проводились специальные проверки и системный блок опечатан соответствующей голограммой. Контрольно-измерительная аппаратура. Требования к этому разделу такие же, как и при любых других специальных исследованиях. Если применялся автоматизированный комплекс, указывается его заводской номер и сертификат Гостехкомиссии. Если комплекс поверялся как единая система - достаточно привести одно свидетельство о поверке. Методика проведения специальных исследований. Один из самых важных разделов. Именно здесь подробно излагаются все условия измерений. Разумеется, никто не требует переписывать типовую методику. Однако все то, о чем говорилось выше, должно быть изложено здесь. Краткие ссылки на примененные методики и нормы. Какие именно устройства исследовались (желательно с обоснованием, если это не типовой набор), причем отдельно по каждому виду исследований. Описание тест-программ (тест-режимов) для каждого исследованного устройства. Если этого требовали условия проведения специальных исследований, то указываются конкретные параметры размещения антенн (и передающей, и приемной) при измерениях методом реальных зон. Отдельно описываются условия исследований в линиях электропитания. Если оценивалась эффективность систем активной защиты, то каких именно, в каком диапазоне. С одной стороны этот раздел должен составляться так, чтобы любой специалист в области специальных исследований (не только представитель контролирующей инстанции, но и просто коллега), прочитав его, смог, не задавая вопросов, однозначно повторить всё измерения. С другой стороны, чтобы была полностью понятна логика принятых решений. Анализ построения системы электропитания и заземления ПЭВМ. Раздел полностью аналогичен такому же разделу при проведении специальных исследований акустоэлектрических преобразований. И цель его та же. Краткое, но исчерпывающее описание системы электропитания и заземления, однозначным выводом из которого следует: нужно ли вообще и что именно в них исследовать. Результаты измерений и расчетов. Основной раздел. Здесь размещаются таблицы результатов измерений и расчетов. При необходимости - пояснения к конкретным измерениям, схемы размещения АФУ по отношению к исследуемым техническим средствам, фотографии. В начале раздела обычно приводятся те данные, которые не требуют объемных таблиц. Перечисления тех устройств, данные измерений по которым не приводятся с обоснованием причин. Излагаются общие принципы размещения измерительных антенн, мест подключения пробников и т. д. Для тех устройств, специальные исследования которых проводились ранее, необходимо указать параметры опасного сигнала (длительность импульса, тактовую частоту) в тех режимах, в которых проводились исследования. Здесь же могут быть помещены краткие пояснения к построению нижеследующих таблиц. Далее размещаются таблицы. Перед каждой таблицей должно быть указано: к какому устройству относятся данные, в каком режиме что именно измерялось. В конце таблицы рекомендуется давать краткий вывод о том, выполняется или нет условие защищенности. Учитывая, что, как правило, таблицы содержат достаточно многоданных, промежуточных результатов расчетов, рекомендуется давать к таблицам расшифровки принятых обозначений. Выводы. В этом разделе в сводной форме приводится общий вывод о защищенности объекта в целом. 35 Технический контроль эффективности принимаемых мер защиты. Основные средства технического контроля. Технический контроль предназначен для оценки эффективности и надежности принятых мер защиты от технической разведки. Технический контроль проводится по различным физическим полям скрываемого объекта и включает несколько этапов: 1. подготовка исходных данных для контроля: • ознакомление с объектом; • анализ его демаскирующих признаков; • уточнение видов и средств технической разведки, которым необходимо противодействовать; • расчет возможных зон разведдоступности объекта; • подготовка и проверка контрольно-измерительной аппаратуры (КИА); 2. измерение технических характеристик скрываемого физического поля объекта; 3. оценка эффективности принятых мер защиты путем сравнения измеренных параметров с нормативными показателями; 4. разработка рекомендаций по устранению выявленных недостатков и совершенствованию систем защиты объектов; написание акта технического контроля. Для качественного проведения технического контроля необходимо наличие трех элементов: 1. нормы эффективности защиты от технической разведки; 2. методики проведения технического контроля; 3. КИА с требуемыми характеристиками. Нормы — эффективности- это максимально допустимые значения контролируемых параметров физического поля на границе охраняемой территории. Под методиками технического контроля понимается совокупность измерительных и расчетных операций и порядок их проведения в процессе проведения контроля. КИА должна удовлетворять следующим требованиям: 1. обеспечивать непосредственное измерение контролируемого параметра; 2. чувствительность аппаратуры должна быть не хуже установленных норм. В зависимости от содержания выполняемых операций технический контроль можно разделить на 3 разновидности: 1. инструментальный контроль (когда контролируемый параметр определяется непосредственно в процессе измерения); 2. инструментально-расчетный контроль (когда контролируемый параметр определяется путем расчета по исходным данным, полученным в процессе измерения); 3. расчетный контроль (когда контролируемые параметры определяются путем расчета по исходным данным, которые содержатся в руководящей и справочной документации. Инструментальный контроль является основным и используется в тех случаях, когда КИА имеет требуемые характеристики. Инструментально-расчетный контроль используется в тех случаях, когда КИА либо имеет недостаточную чувствительность, либо не позволяет измерить непосредственно контролируемый параметр. Расчетный контроль используется в тех случаях, когда отсутствует КИА. 36 Предпроектная стадия (предпроектное обследование объекта информатизации, разработка аналитического обоснования создания СЗИ и технического (частного технического) задания на ее создание). Содержание мероприятий на стадии проектирования и создания объекта информатизации и системы защиты информации в его составе 1. ^ Организация работ по защите информации в ходе создания и эксплуатации объектов информатизации и их систем защиты информации; 2. Выполняемые работы на предпроектной стадии по обследованию объекта информатизации; 3. Содержание аналитического обоснования необходимости создания системы защиты информации; 4. Содержание технического задания на разработку системы защиты информации; 5. Содержание работ на стадии проектирования и создания объекта информатизации и системы защиты информации в его составе. Организация работ по защите информации в ходе создания и эксплуатации объектов информатизации и их систем защиты информации Организация работ по защите информации возлагается на руководителя организации, руководителей подразделений, осуществляющих разработку проектов объектов информатизации и их эксплуатацию, а методическое руководство и контроль за эффективностью предусмотренных мер защиты информации – на руководителей подразделений по защите информации (служб безопасности организации). Организация работ по защите информации при ее обработке техническими средствами определяется специальными требованиями и рекомендациями по технической защите информации (СТР-К), действующими национальными стандартами и другими нормативно-методическими документами ФСТЭК России, ранее государственная техническая комиссия при Президенте РФ (Гостехкомиссия России). Научно-техническое руководство и непосредственную организацию работ по созданию (модернизации) системы защиты информации объекта информатизации осуществляет его главный конструктор или другое должностное лицо, обеспечивающее научно-техническое руководство создания объекта информатизации. Разработка системы защиты информации может осуществляться как подразделением организации, так и другими специализированными организациями, имеющими лицензии ФСТЭК и/или ФСБ России на соответствующий вид деятельности. В случае разработки систем защиты информации или ее отдельных компонентов специализированными организациями в организации-заказчике определяются подразделения или отдельные специалисты, ответственные за организацию и проведение мероприятий по защите информации. Разработка и внедрение системы защиты информации осуществляется во взаимодействии разработчика со службой безопасности организации-заказчика, которая осуществляет методическое руководство и участвует в разработке конкретных требований по защите информации, аналитического обоснования необходимости создания системы защиты информации, согласование выбора средств вычислительной техники и связи, технических и программных средств защиты организации работ по выявлению возможных каналов утечки информации или воздействия на нее и предупреждения утечки и нарушения целостности защищаемой информации, а также в аттестации объектов информатизации. Организация работ по созданию и эксплуатации объектов информатизации и их системы защиты информации определены в разрабатываемом «Положении о порядке организации и проведении работ по защите конфиденциальной информации» или в приложении «К руководству по защите информации от утечки по техническим каналам на объекте» и должна предусматривать: • Порядок определения защищаемой информации; • Порядок привлечения подразделений организации, специализированных сторонних организаций, разработки и эксплуатации объектов информатизации и системы защиты информации, их задачи и функции на различных стадиях создания и эксплуатации объекта информатизации; • Порядок взаимодействия всех занятых в этой работе организаций подразделений и специалистов; • Порядок разработки ввода в действие и эксплуатацию объектов информатизации; • Ответственность должностных лиц за своевременность и качество формирования требований по защите информации, а качество и научно-технический уровень разработки системы защиты информации. В организации должен быть документально оформленный «Перечень сведений конфиденциального характера», подлежащих защите в соответствии с нормативными правовыми актами, а также разработана соответствующая разрешительная система доступа персонала к такого род сведениям. Запрещается включать в «Перечень» сведения, которые запрещено относить к конфиденциальной информации в соответствии с действующим законодательством РФ. Например, в перечень сведений конфиденциального характера можно включить: • Сведения, раскрывающие систему, средства защиты информации локально-вычислительных сетей организации от несанкционированного доступа, а также значение действующих кодов и паролей; • Сводный перечень работ организации на перспективу, на год, квартал; • Сведения содержащиеся в лицевых счетах пайщиков страховых взносов; • Сведения, содержащиеся в индивидуальном лицевом счете застрахованного лица (бухгалтерская информация); • Основные показатели (характеристики) задания на проектирование комплекса (установки) содержащей новизну. ^Новые (ноу-хау) технологии – различные технические, коммерческие и другие сведения, оформленные в виде технической документации; • Методические материалы, типовые технологические и конструкторские решения, разработанные организацией и использованные при проектировании; • Требования по обеспечению сохранности служебной тайны при выполнении работ в организации; • Порядок передачи служебной информации ограниченного распространения другим организациям. ^ Рекомендуются следующие стадии создания системы защиты информации: 1. Предпроектная стадия, включающая предпроектное обследование объекта информатизации, разработку аналитического обоснования необходимости создания системы защиты информации и технического (частного технического) задания на ее создание; 2. ^ Стадия проектирования (разработки проектов), включает разработку системы защиты информации в составе объекта информатизации; 3. Стадия ввода в действие системы защиты информации, включающая опытную эксплуатацию и приемо-сдаточные испытания средств защиты информации, а также аттестацию объекта информатизации на соответствующие требования безопасности информации. Выполняемые работы на предпроектной стадии по обследованию объекта информатизации На предпроектной стадии по обследованию объекта информатизации выполняются следующие мероприятия: 1. Установление необходимости обработки (обсуждения) конфиденциальной информации на данном объекте информатизации; 2. Определяется перечень сведений конфиденциального характера подлежащих защите; 3. Определяются (уточняются) угрозы безопасности информации и модель вероятного нарушителя применительно к конкретным условиям функционирования объекта; 4. Определяются условия расположения объекта информатизации относительно границ контролируемой зоны; 5. Определяются конфигурация и топология автоматизированной системы и систем связи в целом и их отдельных компонентов, физические, функциональные и технологические связи как внутри этих систем, так и с другими системами различного уровня и назначения; 6. Определяются технические средства и системы, предполагаемые к использованию в разработанной автоматизированной системе и в системах связи, темные и прикладные программы средств, имеющиеся на рынке и предполагаемые к разработке; 7. Определяются режимы обработки информации в автоматизированных системах в целом и в отдельных компонентах; 8. Определяется класс защищенности в автоматизированной системе; 9. Определяется степень участия персонала в обработке (обсуждении, передачи, хранении) информации, характер их взаимодействия между собой и со службой безопасности; 10. Определяются мероприятия по обеспечению конфиденциальности информации на этапе проектирования объекта информатизации. Содержание аналитического обоснования необходимости создания системы защиты информации По результатам предпроектного обследования разрабатывается аналитическое обоснование необходимости создания системы защиты информации. На основе действующих нормативно-методических документов по технической защите конфиденциальной информации с учетом установленного класса защищенности автоматизированной системы задаются конкретные требования по защите информации, включаемые в техническое (частное техническое) задание на разработку системы защиты информации. Предпроектное обследование в части касающейся определения защищаемой информации должно базироваться на документально оформленного перечня сведений конфиденциального характера составленного заказчиком объекта информатизации и утверждается руководителями организации-заказчика. ^ Аналитическое обоснование необходимости создания системы защиты информации должно содержать: 1. Информационную характеристику и организационную структуру объекта информатизации; 2. Характеристику комплекса основных и вспомогательных технических средств, программное обеспечение, режимов работы, технологического процесса обработки информации; 3. Возможные каналы утечки информации и перечень мероприятий по их устранению и ограничению; 4. Перечень предлагаемых к использованию сертифицированных средств защиты информации; 5. Обоснование необходимости привлечения специализированных организаций, имеющие необходимые лицензии на право проведения работ по защите информации; 6. Оценку материальных, трудовых и финансовых затрат на разработку и внедрение системы защиты информации; 7. Перечень мероприятий по обеспечению конфиденциальности информации на стадии проектирования объекта информатизации. Аналитическое обоснование подписывается руководителем организации, проводившей предпроектное обследование, согласовывается с главным конструктором (должностным лицом обеспечивающим научно-техническое руководство создания объекта информатизации), руководителем службы безопасности и утверждается руководителями организации-заказчика. Содержание технического задания на разработку системы защиты информации Техническое (частное техническое) задание на разработку системы защиты информации должно содержать: 1. Обоснование разработки; 2. Исходные данные создаваемого (модернизируемого) объекта информатизации в техническом, программном, информационном и организационном аспектах; 3. Класс защищенности автоматизированных систем; 4. Ссылку на нормативно-методические документы, с учетом которых будет разрабатываться система защиты информации и приниматься в эксплуатацию объект информатизации; 5. Требования к системе защиты информации на основе нормативно-методических документов и установленного класса защищенности автоматизированной системы; 6. Перечень предполагаемых к использованию сертифицированных средств защиты информации; 7. Обоснование проведения разработок собственных средств защиты информации, невозможности или нецелесообразности использования имеющихся на рынке сертифицированных средств защиты информации; 8. Состав, содержание и сроки проведения работ по этапам разработки и внедрения; 9. Перечень подрядных организаций-исполнителей видов работ; 10. Перечень предъявляемый заказчику научно-технической продукции и документации. Техническое (частное техническое) задание на разработку системы защиты информации подписывается разработчиком, согласованным со службой безопасности организации-заказчика, подрядными организациями и утверждается заказчиком. В целях дифференцированного подхода к защите информации производится классификация автоматизированных систем по требованиям защищенности от несанкционированного доступа к информации; Класс защищенности автоматизированных систем от несанкционированного доступа к информации устанавливается совместно заказчиком и разработчиком автоматизированной системы с привлечением специалистов по защите информации соответствующих требованиям действующих нормативно-методических документов, а также СТР-К и оформляется актом. Пересмотр класса защищенности автоматизированных систем производится в обязательном порядке, если произошло изменение хотя бы одного из критериев, на основании которых он был установлен. |