1. Пассивные и активные методы и способы защиты каналов утечки информации

Скачать 222.15 Kb. Скачать 222.15 Kb.

|

|

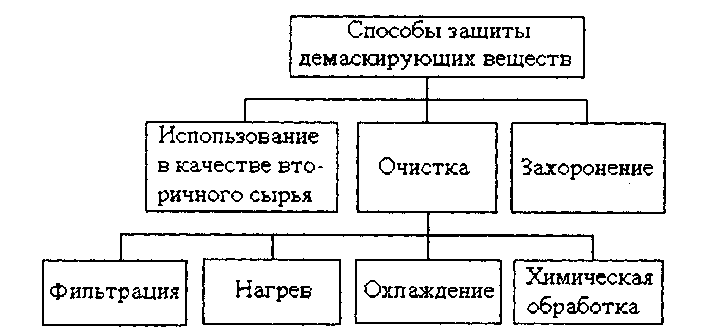

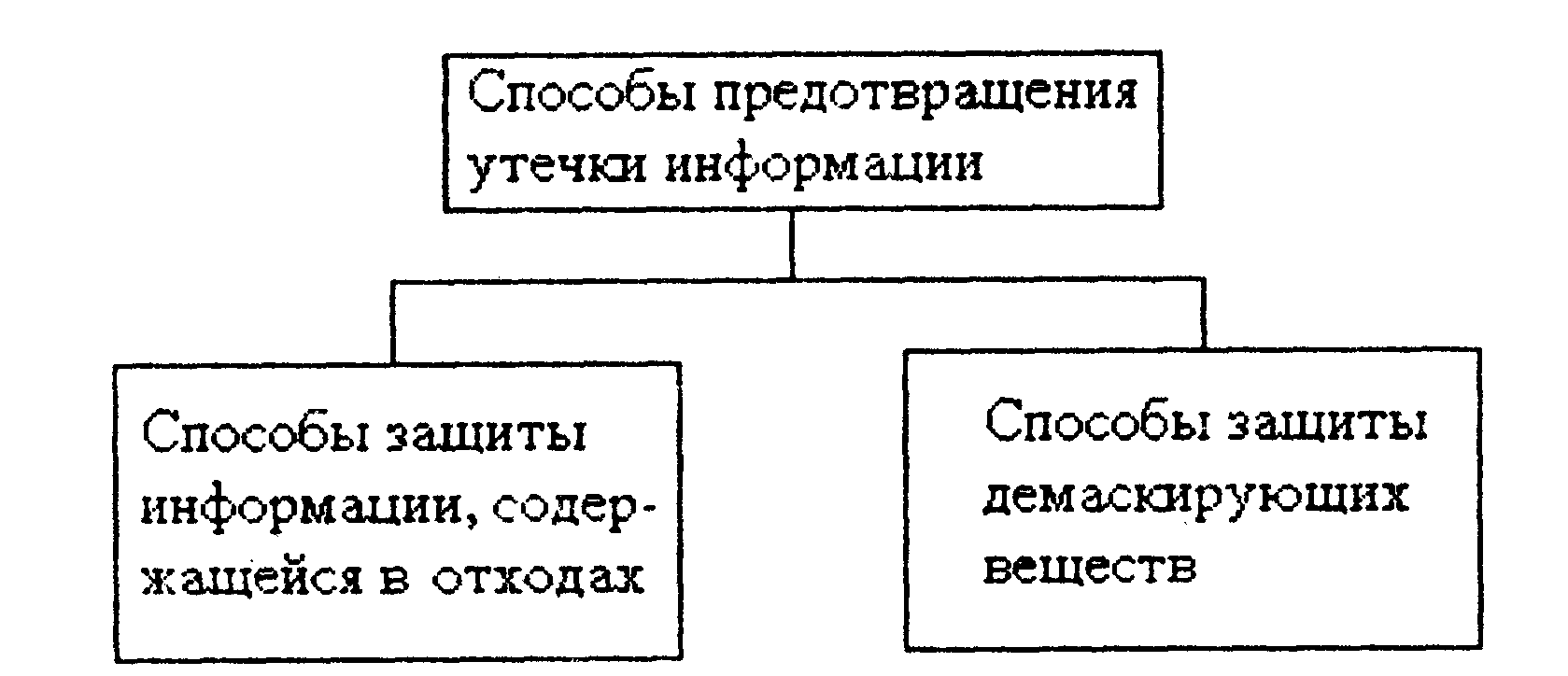

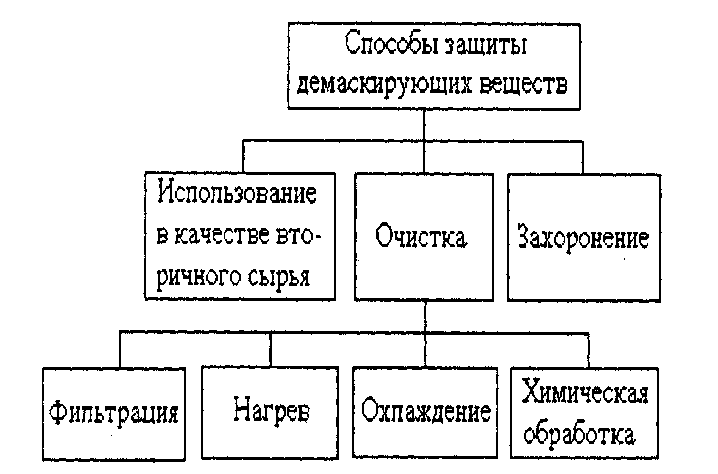

14 Аппаратура и способы активной защиты помещений от утечки речевой информации. Основу средств акустической маскировки составляют генераторы помех. На практике наиболее широкое применение нашли генераторы шумовых колебаний. Именно поэтому активную акустическую маскировку часто называют акустическим зашумлением. Акустическая маскировка эффективно используется для защиты речевой информации от утечки по прямому акустическому каналу путем подавления акустическими шумами микрофонов средств разведки, установленных в таких элементах конструкций защищаемых помещений как: дверной тамбур, вентиляционный канал, за подвесным потолком и т.п. Акустическая маскировка является самым надежным средством защиты информации, так как при использовании этого метода происходит защита сразу по всем каналам утечки. В курсовой работе в качестве устройства, обеспечивающего акустическую маскировку, выбран “DRUID D-06” Принцип работы прибора DRUID основан на генерации звуковых помех, которые воспроизводятся синхронно с речью человека и строятся из самой речи, путем наложения реверберации, спектральной инверсии и случайной составляющей. Чем выше громкость разговора, тем выше громкость генерируемой помехи. Это исключает возможность «выделения» отдельных фрагментов беседы. Разговоры с такими помехами не подвергаются никакой фильтрации — это означает, что очистка записи беседы от помех невозможна. В то же время генерируемые помехи не создают неудобств участникам переговоров, так как переговоры ведутся в специальных гарнитурах. Качество гарнитуры DRUID позволяет вести комфортные переговоры. Также гарнитуры DRUID оснащены встроенными RF (радиочастотными) детекторами, наличие которых гарантирует защиту от жучков внутри наушника гарнитуры DRUID Для защиты по виброакустическому каналу виброгенераторы, входящие в состав комплекса, крепятся на стены и окна помещения. 15 Способы предотвращения несанкционированной записи речевой информации на диктофон. Нейтрализация радиомикрофонов. Для предотвращения несанкционированной (скрытой) записи речевой информации разговора необходимо, прежде всего, с достаточной достоверностью обнаружить работающий лентопротяжный или цифровой диктофон. После обнаружения диктофона и информирования об этом должностного лица, чей разговор подслушивается, возможны следующие меры обеспечения безопасности речевой информации: • прекращение разговора или совещания; • исключение из разговора конфиденциальных вопросов, способных нанести должностному лицу или его организации ущерб, или введение в разговор дезинформации; • изъятие диктофона у его владельца или стирание записанной на нем информации; • дистанционное скрытное воздействие электромагнитным полем на работающий диктофон, приводящее к нарушению работы диктофона. Диктофон, содержащий металлический экран или металлические детали, может быть обнаружен стационарным металлодетектором, встроенным в раму двери кабинета или помещения для совещания, или ручным металлодетектором по договоренности с участниками совещания. В кинематических диктофонах с записью на магнитной ленте или проволоке наибольшую информативность имеет низкочастотное пульсирующее (переменное) магнитное поле работающего электродвигателя. Спектр этого поля шириной 50-400 Гц содержит гармоники, кратные частоте вращения ротора двигателя. Поле двигателя слабо экранируется тонким корпусом диктофона, но обнаружить его можно лишь на небольшом расстоянии. В бескинематических (цифровых) диктофонах задача обнаружения решается путем приема слабых радиосигналов, излучаемых генераторами тактовой частоты устройств памяти диктофонов. Для исключения записи речи на диктофоны создано большое количество типов активных средств нарушения их работы. Принципы работы этих средств основаны на изменении под действием наводок излучаемого ими электромагнитного поля режимов работы входных каскадов усилителя записи диктофона, в результате чего резко ухудшается разборчивость записываемой речи и становится невозможным ее понимание при воспроизведении. 16 Характеристика способов и средств защиты информации от утечки по материально-вещественному каналу Защита информации от утечки по материально-вещественному каналу — это комплекс мероприятий, исключающих или уменьшающих возможность неконтролируемого выхода конфиденциальной информации за пределы контролируемой зоны в виде производственных или промышленных отходов. В практике производственной и трудовой деятельности отношение к отходам, прямо скажем, бросовое. В зависимости от профиля работы предприятия отходы могут быть в виде испорченных накладных, фрагментов исполняемых документов, черновиков, бракованных заготовок деталей, панелей, кожухов и других устройств для разрабатываемых моделей новой техники или изделий. По виду отходы могут быть твердыми, жидкими и газообразными. И каждый из них может бесконтрольно выходить за пределы охраняемой территории. Жидкости сливаются в канализацию, газы уходят в атмосферу, твердые отходы — зачастую просто на свалку. Особенно опасны твердые отходы. Это и документы, и технология, и используемые материалы, и испорченные комплектующие. Все это совершенно достоверные, конкретные данные. 17 Способы предотвращения утечки информации по материально-вещественному каналу. Способы очистки демаскирующих веществ. Для защиты информации, содержащейся и макетах, в узлах и элементах бракованной продукции, необходимо их учитывать, а после использования разбирать и уничтожать неразборные узлы и части, обладающие демаскирующими признаками. Состав способов защиты демаскирующих веществ указан на рис.  Способы защиты демаскирующих веществ предусматривают применение мер, обеспечивающих уменьшение их концентрации до значений, исключающих определение злоумышленниками структуры и свойств демаскирующих веществ путем физического и химического анализа. Основные направления снижения концентрации демаскирующих веществ - внедрение безотходных или малоотходных технологий, а также глубокая очистка отходов и выбросов. Наиболее экономичным направлением защиты демаскирующих веществ в отходах - использование отходов в качестве вторичного сырья для создания иной продукции на этом же предприятии. Острота проблемы защиты возрастает, если промежуточные продукты с демаскирующими веществами не находят применение на одном предприятии. Для продажи их в качестве вторичного сырья, а также выброса на свалку, в водоемы или атмосферу отходы в интересах защиты информации надо очистить от демаскирующих веществ, т. е. уменьшить концентрацию демаскирующих веществ до допустимых значений. Выбор метода и способа очистки отходов от демаскирующих веществ зависит, прежде всего, от видов (твердое, жидкое, газообразное) демаскирующих веществ и других веществ (примесей) в отходах. В качестве основных методов очистки отходов от демаскирующих веществ применяются методы механической очистки (фильтрация), нагрев, охлаждение и химические реакции. Фильтрация демаскирующих веществ осуществляется в аппаратах объемного улавливания (в циклонах, электрических фильтрах и др.), в результате абсорбции и адсорбции (поглощения всем объемом и поверхностью вещества соответственно), центрифугирования, промывки, разделения по удельной плотности, магнитным свойствам и т. д. При нагревании очистка отходов от демаскирующих веществ происходит путем пиролиза (расщепления органических веществ на более простые), крекинга (разложения нефтепродуктов), испарения, дегазификации, выпарки, сушки, прокалки, отгонки, сжигания и др. процессов, в результате которых удается отделить демаскирующее вещество от иных примесей или превратить его в вещество, информация о которых не подлежит защите. При охлаждении отходов для выделения демаскирующих веществ используются процессы конденсации газообразных веществ, вымораживания жидкостей и др. Выделение демаскирующих веществ или превращение их в нейтральные, информация о которых не защищается, возможно также путем воздействия на отходы веществами, которые вступают с отходами в химические реакции. Отходы, очистка от демаскирующих признаков которых указанными методами невозможна или экономически нецелесообразна, подлежат захоронению. Выделенные демаскирующие вещества собираются в соответствующие емкости и подвергаются последующей обработке для нейтрализации или захоронению. Неиспользуемые радиоактивные вещества не могут быть нейтрализованы и подлежат захоронению в специальных могильниках. 18 Классификация и характеристика основных средств предотвращения утечки информации по материально-вещественному каналу. Способы предотвращения утечки информации по материально-вещественному каналу можно разделить на две группы - способы защиты информации в отходах деятельности организации; - способы защиты демаскирующих веществ.  Первая группа включает способы защиты информации на бумажных (машинных) носителях и содержащейся в отходах и браке научной и производственной деятельности организации. Они предусматривают следующие меры: - учет отдельных листков с записями, использованной копировальной бумаги, макетов, бракованных узлов и деталей; - сбор черновиков документов и различных записей на отдельных неучтенных листках в специальные опечатанные ящики; - уничтожение бумажных и стирание (уничтожение) машинных носителей; - разборка макетов и блоков, разрушение механических деталей. В настоящее время вместо сжигания подлежащих уничтожению бумажных носителей все шире применяют различные размельчители бумаги (шредеры). Они удобны в работе, занимают сравнительно мало места, экологически безвредны. Простые шредеры продольного сечения превращают листы бумаги в продольные полосы. Так как ленты режутся последовательно одна за другой, то в принципе возможно восстановление текста на бумаге. Более надежную защиту обеспечивают ленточно-поперечные размельчители. Они не только режут ленту вдоль, но и секут ее поперек, превращая лист бумаги в мелкие прямоугольники или квадраты. Таким образом порезанную бумагу практически невозможно восстановить, а по объему она занимает гораздо меньше места, чем при резке полосами. Еще надежнее дробители (гриндеры), измельчающие бумагу в мелкие клочки. В них можно менять размеры клочков и регулировать скорость. Гребенчатый гриндер, имеющий два вращающихся гребня, ворошит бумагу, обеспечивая непрерывность процесса, в то время как искромсанная до необходимых размеров бумага проваливается через сетку в нижнюю часть машины. Наибольшее измельчение бумаги достигается в так называемых дезинтеграторах, которые способны порезать бумагу на кусочки до 1 мм, т. е. до размеров, когда невозможно разобрать отдельную букву. Для защиты информации, содержащейся и макетах, в узлах и элементах бракованной продукции, необходимо их учитывать, а после использования разбирать и уничтожать неразборные узлы и части, обладающие демаскирующими признаками.  Способы защиты демаскирующих веществ предусматривают применение мер, обеспечивающих уменьшение их концентрации до значений, исключающих определение злоумышленниками структуры и свойств демаскирующих веществ путем физического и химического анализа. Основные направления снижения концентрации демаскирующих веществ - внедрение безотходных или малоотходных технологий, а также глубокая очистка отходов и выбросов. Наиболее экономичным направлением защиты демаскирующих веществ в отходах - использование отходов в качестве вторичного сырья для создания иной продукции на этом же предприятии. Острота проблемы защиты возрастает, если промежуточные продукты с демаскирующими веществами не находят применение на одном предприятии. Для продажи их в качестве вторичного сырья, а также выброса на свалку, в водоемы или атмосферу отходы в интересах защиты информации надо очистить от демаскирующих веществ, т. е. уменьшить концентрацию демаскирующих веществ до допустимых значений. Выбор метода и способа очистки отходов от демаскирующих веществ зависит, прежде всего, от видов (твердое, жидкое, газообразное) демаскирующих веществ и других веществ (примесей) в отходах. В качестве основных методов очистки отходов от демаскирующих веществ применяются методы механической очистки (фильтрация), нагрев, охлаждение и химические реакции. Фильтрация демаскирующих веществ осуществляется в аппаратах объемного улавливания (в циклонах, электрических фильтрах и др.), в результате абсорбции и адсорбции (поглощения всем объемом и поверхностью вещества соответственно), центрифугирования, промывки, разделения по удельной плотности, магнитным свойствам и т. д. При нагревании очистка отходов от демаскирующих веществ происходит путем пиролиза (расщепления органических веществ на более простые), крекинга (разложения нефтепродуктов), испарения, дегазификации, выпарки, сушки, прокалки, отгонки, сжигания и др. процессов, в результате которых удается отделить демаскирующее вещество от иных примесей или превратить его в вещество, информация о которых не подлежит защите. При охлаждении отходов для выделения демаскирующих веществ используются процессы конденсации газообразных веществ, вымораживания жидкостей и др. Выделение демаскирующих веществ или превращение их в нейтральные, информация о которых не защищается, возможно также путем воздействия на отходы веществами, которые вступают с отходами в химические реакции. Отходы, очистка от демаскирующих признаков которых указанными методами невозможна или экономически нецелесообразна, подлежат захоронению. Выделенные демаскирующие вещества собираются в соответствующие емкости и подвергаются последующей обработке для нейтрализации или захоронению. Неиспользуемые радиоактивные вещества не могут быть нейтрализованы и подлежат захоронению в специальных могильниках. 19 Средств защиты и экстренного уничтожения информации на бумажных и машинных носителях. Причины необходимости гарантированно уничтожения: • Прекращение использования информации. • Вывод из эксплуатации оборудования. • Замена вышедших из строя носителей информации. • Изменение роли оборудования. • Перемещение оборудования, в том числе передача/продажа/дарение. Виды носителей информации: • Магнитные диски (HD, FD). • Оптические диски (CD/DVD). • Флэш-память (SSD диски, USB flash). • Бумажные документы. Методы уничтожения информации: • Программный метод (простая перезапись информации, криптографические методы, включая различные ГОСТы). • Аппаратный метод (воздействие магнитным полем высокой напряженности, физическое измельчение. Также есть специальные ГОСТы). Виды уничтожения: • На уровне файлов/папок, то есть части носителя информации. • На уровне всего носителя информации. Что нужно для уничтожения на уровне файлов/папок: • На ПК пользователей должен стоять программный шредер. • На серверах должен стоять программный шредер. • СУБД должны иметь функции по затиранию определенных полей. • Специальное ПО должно иметь функции по уничтожению «своих» данных. Что нужно для уничтожения на уровне носителей информации: • Должно быть специальное оборудование («хлопушки», шредеры). • Желательно иметь специальный стенд. Организационные меры: • Политика информационной безопасности организации должна говорить о необходимости гарантированного уничтожения информации. • Порядки или регламенты уничтожения, то есть детализированные документы, прописывающие, как и кто должен взаимодействовать в данном процессе и как должно проводиться уничтожение. • Инструкции, то есть документы высшей детализации, направленные по конкретным видам и способам уничтожения, включая инструкции для администраторов и пользователей. • Правила для сотрудников организации должны предписывать гарантированное уничтожение информации, описывать случаи, когда следует их использовать и персональную ответственность, в том числе за возможное разглашение информации. Ограничения и компенсационные меры: • Программные методы не полностью удаляют информацию с флэш-памяти, содержащей механизмы нивелирования износа (wealleveling). Компенсация – не использовать удаление с таких носителей на уровне файлов, а использовать затирание всего диска, либо использовать шифрование для хранения информации. Программные методы требуют большого количества времени. Компенсация – использовать небольшое количество циклов (допустим, российский ГОСТ Р50739-95 предусматривает всего 2 цикла перезаписи), использовать не зеркалированные RAID-массивы, по возможности, с бОльшим количеством дисков и «разбивать» их с последующим раздельным хранением дисков. • Аппаратные методы часто выводят из строя жесткие диски. Компенсация – использовать только в экстренных случаях или же перед их утилизацией. Примерыпрограммныхсредств: Paragon Disk Wiper, Acronis Drive Cleaner. 20 Состав и сущность организационно-технических и технических мер по защите информации в организации. Перечень мероприятий: • разовые (однократно проводимые и повторяемые только при полном пересмотре принятых решений) мероприятия; • мероприятия, проводимые при осуществлении или возникновении определенных изменений в УЦ (по необходимости); • периодически проводимые (через определенное время) мероприятия; • постоянно (непрерывно или дискретно в случайные моменты времени) проводимые мероприятия. Разовые мероприятия К разовым мероприятиям относят: проведение проверок всех применяемых в УЦ средств вычислительной техники и проведения мероприятий по защите информации от утечки по каналам побочных электромагнитных излучений и наводок; разработка и утверждение функциональных обязанностей должностных лиц службы компьютерной безопасности; внесение необходимых изменений и дополнений во все организационно-распорядительные документы (положения о подразделениях, функциональные обязанности должностных лиц, инструкции пользователей системы и т.п.) по вопросам обеспечения безопасности программно-информационных ресурсов УЦ и действиям в случае возникновения кризисных ситуаций; оформление юридических документов (в форме договоров, приказов и распоряжений руководства организации) по вопросам регламентации отношений с клиентами (пользователями УЦ), обращающимся в УЦ, между самим УЦ и третьей стороной (арбитражем, третейским судом) о правилах разрешения споров, связанных с применением электронной цифровой подписи; определение порядка назначения, изменения, утверждения и предоставления конкретным должностным лицам необходимых полномочий по доступу к ресурсам УЦ; мероприятия по разработке правил управления доступом к ресурсам УЦ. Периодически проводимые мероприятия К периодически проводимым мероприятиям относят: распределение реквизитов разграничения доступа (паролей, ключей шифрования и т.п.); анализ системных журналов, принятие мер по обнаруженным нарушениям правил работы; мероприятия по пересмотру правил разграничения доступа пользователей к информации; мероприятия по пересмотру состава и построения системы защиты. Мероприятия, проводимые по необходимости К мероприятиям, проводимым по необходимости, относят: мероприятия, осуществляемые при кадровых изменениях в составе персонала УЦ; мероприятия, осуществляемые при ремонте и модификациях оборудования и программного обеспечения (строгое санкционирование, рассмотрение и утверждение всех изменений, проверка их на удовлетворение требованиям защиты, документальное отражение изменений и т.п.); мероприятия по подбору и расстановке кадров (проверка принимаемых на работу, обучение правилам работы с информацией, ознакомление с мерами ответственности за нарушение правил защиты, обучение, создание условий, при которых персоналу было бы невыгодно нарушать свои обязанности и т.д.). Постоянно проводимые мероприятия Постоянно проводимые мероприятия включают: мероприятия по обеспечению достаточного уровня физической защиты всех компонентов УЦ (противопожарная охрана, охрана помещений, обеспечение сохранности и физической целостности средств вычислительной техники, носителей информации и т.п.); мероприятия по непрерывной поддержке функционирования и управлению используемыми средствами защиты; явный и скрытый контроль за работой персонала УЦ; постоянно (силами службы безопасности) и периодически (с привлечением сторонних специалистов) анализ состояния и оценка эффективности мер и применяемых средств защиты. 21 Виды контроля эффективности инженерно-технической защиты информации. Контроль проводится силами службы безопасности, руководителями организации и структурных подразделений, всеми сотрудниками организации, допущенными к закрытой информации. Применяют следующие виды контроля: • предварительный; • периодический; • постоянный. Предварительный контроль проводится при любых изменениях состава, структуры и алгоритма функционирования системы защиты информации, в том числе: • после установки нового технического средства защиты или изменения организационных мер; • после проведения профилактических и ремонтных работ средств защиты; • после устранения выявленных нарушений в системе защиты. Периодический контроль осуществляется с целью обеспечения систематического наблюдения за уровнем защиты. Он проводится выборочно (применительно к отдельным темам работ, структурным подразделениям или всей организации) по планам, утвержденным руководителем организации, а также вышестоящими органами. Постоянный контроль осуществляется выборочно силами службы безопасности и привлекаемых сотрудников организации с целью объективной оценки уровня защиты информации и, прежде всего, выявления слабых мест в системе защиты организации. Так как объекты и время такого контроля сотрудникам не известны, то такой контроль, кроме того, оказывает психологическое воздействие на сотрудников организации, вынуждая их более тщательно и постоянно выполнять требования по обеспечению защиты информации. |