Ответы на билеты. 1. Задачи обеспечения безопасности информации (оби), решаемые стохастическими методами

Скачать 2.35 Mb. Скачать 2.35 Mb.

|

|

11. Протокол ЭЦП RSA Криптосистема RSA используется не только для шифрования, но и для построения схемы ЭП. Пусть EA(x) = xe mod n – открытая функция зашифрования, а DA(x) = xd mod n – секретная функция расшифрования.    A B h(x) m (e, N) – открытый ключ d – закрытый ключ

В качестве ХФ в схеме подписи RSА используются функции семейства MD. 12. Абсолютно стойкий шифр Схема однократного использования Вернама работает следующим образом: Формируется Т-разрядная случайная двоичная последовательность – ключ шифра, известный отправителю и получателю. Отправитель производит побитовое сложение по модулю два ключа и Т-разрядного сообщения. Процесс расшифрования сводиться к повторной генерации ключевой последовательности и наложения ее на зашифрованные данные. Шенноном доказано, что если: Ключ (называемый одноразовым блокнотом или шифроблокнотом) обладает следующими тремя свойствами:

То такой шифр является абсолютно стойким, его невозможно раскрыть, даже если криптоаналитик располагает неограниченным запасом времени и вычислительных ресурсов. Противнику известно лишь зашифрованное сообщение, при этом все различные ключевые последовательности К возможны и равновероятны, а значит возможны и любые сообщения М, т.е. криптоалгоритм не дает никакой информации об открытом тексте.  XOR XOR Схема абсолютно стойкого шифра Шифр Вернама является системой шифрования, для которой доказана абсолютная криптографическая стойкость. Требования к такого рода системам:

Требования к реализации подобной схемы достаточно нетривиальны, поскольку необходимо обеспечить наложение уникальной гаммы, равной длине сообщения, с последующим её гарантированным уничтожением. В связи с этим коммерческое применение шифра Вернама не так распространено в отличие от схем с открытым ключом, и он используется, в основном, для передачи сообщений особой важности государственными структурами. Основной недостаток – это равенство объема ключей и суммарного объема передаваемых сообщений. Применение схемы оправдано лишь в нечасто используемых каналах связи для шифрования исключительно важных сообщений. 13. Протокол симметричной аутентификации удаленных абонентов Нидхэма-Шредера Чтобы исключить работу с незаконным пользователем, необходима процедура распознавания каждого законного пользователя. Для этого в защищенном месте система обязана хранить информацию, по которой можно опознать пользователя, а пользователь при входе в систему обязан себя идентифицировать, т.е. указать идентификатор, присвоенный ему в данной системе. Получив идентификатор, система проводит его аутентификацию, т.е. проверяет его подлинность – принадлежность множеству идентификаторов. Если бы идентификация не дополнялась аутентификацией, то сама идентификация теряла бы всякий смысл. Аутентификация пользователя может быть основана на следующих принципах:

В системах с большим числом пользователей применение симметричных методов требует введения в сеанс связи доверенной стороны, с которой разделяют секретные ключи все пользователи системы. Третья сторона С обладает секретными ключами KAC, KBC соответственно для взаимодействия с А и В.

(IDA, IDB).

EAC (IDB, КАВ, EBC (IDA, КАВ)), Содержащее сеансовый ключ для работы с В и шифровку, которая по сути является разрешением для А на работу с В.

EBC (IDA, КАВ), которое он расшифровать не может, так как не знает КВС; после этого А отправляет В сообщение: {EAB (IDA, XA), EBC (IDA, КАВ)}, содержащее зашифрованный запрос XA и разрешение, полученное от С.

EAB (IDB, h(XA)).

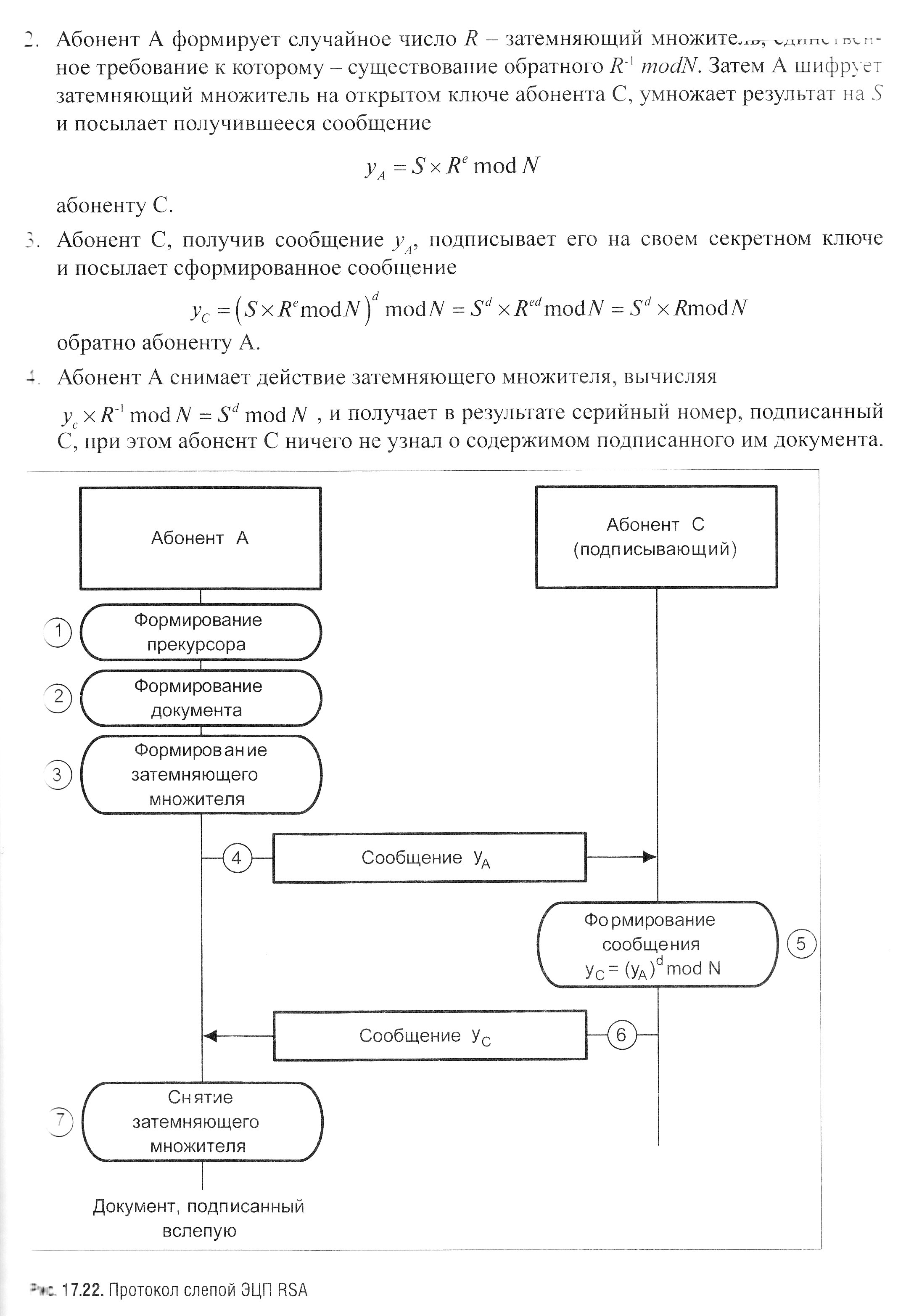

14. Протокол «слепой» ЭЦП RSA Схема слепой подписи означает, что абонент подписывает документ, не зная его содержимого. Эта схема применяется при создании цифровых купюр. Пусть N = p·q, где p, q – два больших различных простых числа. e – открытый ключ, а d – закрытый ключ абонента С, при этом e – взаимно простое с (p-1)(q-1) и e·d mod [(p-1)(q-1)] = 1. В результате для любого положительного x < N справедливо: xed mod N = x. Пусть H(x) – общеизвестная хеш-функция.

yA = S·RE mod N

yC = (S·RE mod N)D mod N = SD·RED mod N = SD·R mod N

15. Односторонние функции. Односторонние функции с секретом Односторонняя функция (one-way function): Односторонней функцией называется функция F: x→y, обладающая 2 свойствами:

Можно полным перебором – работает всегда, но требует много времени. Не найдено ни одной функции, для которой было бы доказано свойство 2, но все работает. Функция Односторонняя функция в качестве функции зашифрования неприменима, т.к. хотя F(x) – надежно зашифрованное сообщение x, никто в том числе и законный получатель, не сможет восстановить х. Обойти эту проблемы можно с помощью односторонней функции с секретом. Односторонняя функция с секретом (one-way trap-door function): Односторонней функцией с секретом К называется функция Fk: x→y, зависящая от параметра К и обладающая 3 свойствами.

Эту функцию можно использовать для зашифрования, а обратную ей – для расшифрования. При этом подразумевается, что тот, кто знает, как зашифровать, не обязательно должен знать, как расшифровать. 16. Протокол разделения секрета Эффективным методом защиты является разделение доступа, разрешающее доступ к секретной информации только при одновременном предъявлении своих полномочий участниками информационного взаимодействия, не доверяющими друг другу. Протокол разделения секрета позволяет распределить секрет между n участниками протокола таким образом, чтобы заранее заданные разрешенные множества участников могли однозначно восстановить секрет, а неразрешенные – не получали бы никакой информации о секрете. Выделенный участник протокола, распределяющий доли секрета, называется дилером. Пусть М – сообщение длиной Т. У нас три абонента – А, В, С.

Rc = M xor Ra xor Rb.

М = Rc xor Ra xor Rb. Шаг 1 и 2 – стадия распределения долей секрета. Шаг 3 – стадия восстановления секрета. При правильной реализации данный алгоритм абсолютно секретен, т.к. для закрытия информации используется абсолютно стойкий шифр. Аналогичную схему можно реализовать для любого числа участников. Стойкость определяется качеством A’. (Если |S| = |A’| то шифр стойкий)  Существует три основных термина:

17. Принципы построения блочных симметричных шифров Симметричные блочные шифры:

Наиболее известными являются шифры замены (substitution) или подстановки, особенностью которых является замена символов (или слов, или других частей сообщения) открытого текста соответствующими символами, принадлежащими алфавиту шифротекста. Различают одноалфавитную и многоалфавитную замену. Вскрытие одноалфавитных шифров основано на учете частоты появлений отдельных букв или их сочетаний (биграмм, триграмм и т. п.) в данном языке. Примером многоалфавитного шифра замены является так называемая система Виженера. Шифрование осуществляется по таблице, представляющей собой квадратную матрицу размерностью где n – число символов используемого алфавита. Первая строка содержит все символы алфавита. Каждая следующая строка получается из предыдущей циклическим сдвигом последней на символ влево. Выбирается ключ или ключевая фраза. После чего процесс зашифрования осуществляется следующим образом. Под каждой буквой исходного сообщения последовательно записываются буквы ключа, если ключ оказался короче сообщения, его используют несколько раз. Каждая буква шифротекста находится на пересечении столбца таблицы, определяемого буквой открытого текста, и строки, определяемой буквой ключа. Расшифрование осуществляется следующим образом. Под буквами шифротекста последовательно записываются буквы ключа, в строке таблицы, соответствующей очередной букве ключа, происходит поиск соответствующей буквы шифротекста. Находящаяся над ней в первой строки таблицы буква является соответствующей буквой исходного текста. Для увеличения надежности шифра можно рекомендовать его использование после предварительной псевдослучайной перестановки букв в каждой строке таблицы. Возможны и другие модификации метода.

Шифры перестановки изменяют только порядок следования символов или других элементов исходного текста. Классическим примером такого шифра является система, использующая решетку Кардано, которая при наложении на лист бумаги оставляет открытыми лишь некоторые его части. При зашифровке буквы сообщения вписываются в эти отверстия. При расшифровке сообщение вписывается в диаграмму нужных размеров, затем накладывается решетка, после чего на виду оказываются только буквы открытого текста. Решетки можно использовать двумя различными способами. В первом случае зашифрованный текст состоит только из букв исходного сообщения. Решетка изготавливается таким образом, чтобы при ее последовательном использовании в различных положениях каждая клетка, лежащего под ней листа бумаги, оказалась занятой. Числа, стоящие в клетках, облегчают изготовления решетки. В каждом из концентрических окаймлений должна быть вырезана только одна клетка из тех, которые имеют одинаковый номер. Второй, стеганографический, метод использования решетки позволяет скрыть факт передачи секретного сообщения. В этом случае заполняется только часть листа бумаги, лежащего под решеткой, после чего буквы или слова исходного текста окружаются ложным текстом. При расшифровании буквы шифротекста записываются по столбцам в соответствии с последовательностью чисел ключа, после чего исходный текст считывается по строкам. Для удобства запоминания ключа применяют перестановку столбцов таблицы по ключевому слову или фразе, всем символам которых ставятся в соответствие номера, определяемые порядком соответствующих букв в алфавите.

Принцип действия итерационного блочного шифра – многократное повторение одного и того же раундового преобразования (или просто раунда). Идея, лежащая в основе итерационных (другие названия – составные, композиционные) блочных шифров, состоит в построении криптостойкой системы путем многократного применения относительно простых криптографических преобразований, в качестве которых К. Шеннон предложил использовать преобразования подстановки и перестановки, схемы, реализующие эти преобразования, называются SP-сетями. Многократное использование этих преобразований позволяет обеспечить два свойства, которые должны быть присущи стойким шифрам рассеивание (diffusion) и перемешивание (confusion). Рассеивание предполагает распространение влияния одного знака открытого текста, а также одного знака ключа на значительное количество знаков шифротекста. Наличие у шифра этих свойств позволяет:

Применение рассеивания и перемешивания порознь не обеспечивает необходимую стойкость, стойкая криптосистема получается только в результате их совместного использования. В современных блочных криптосистемах раундовые шифры строятся в основном с использованием операций замены двоичных кодов небольшой разрядности (схемы, реализующие эту нелинейную операцию, называются S-блоками; как правило, именно от их свойств в первую очередь зависит стойкость всей системы), перестановки элементов двоичных кодов, арифметических и логических операций над двоичными кодами. Важным достоинством многих составных шифров является их симметричность относительно операций зашифрования и расшифрования, которые по этой причине могут быть реализованы на одном устройстве. Переход от одного режима к другому обеспечивается заменой последовательности раундовых ключей на обратную. Составные шифры, использующие в качестве раундовых криптографически слабые преобразования, становятся нестойкими, если становится известными каких-либо промежуточные результаты преобразований. По этой причине использование этой информации при криптоанализе составных шифров является некорректным. Режим простой замены (ECB)  m – защищаемый массив данных. m делится на блоки фиксированной длины, каждый блок независимо друг от друга шифруется на одном ключе. Недостатки:

Области использования:

18. Классификация шифров Ш  ифр – совокупность обратимых преобразований множества открытых данных на множество закрытых данных. ифр – совокупность обратимых преобразований множества открытых данных на множество закрытых данных.Различают два типа алгоритмов шифрования – симметричные (ключ расшифрования совпадает с ключом зашифрования, т. е. знание ключа зашифрования позволяет легко вычислить ключ расшифрования) и асимметричные (для зашифрования и расшифрования используются разные ключи, причем знание одного из них не дает практической возможности определить другой). Поэтому, если получатель А информации сохраняет в секрете ключ расшифрования, ключ зашифрования может быть сделан общедоступным). Синхронные – не переносят потерю бита. Самосинхронизирующиеся – информация восстанавливается. В процессе шифрования информация делится на порции величиной от одного бита до сотен бит. Как правило, поточные шифры оперируют с битами открытого и закрытого текстов, а блочные – с блоками фиксированной длины. Но главное отличие между этими двумя методами заключается в том, что в блочных шифрах для шифрования всех порций используется один и тот же ключ, а в поточных – для каждой порции используется свой ключ той же размерности. Иначе говоря, в поточных шифрах имеет место зависимость результата шифрования порции информации от ее позиции в тексте, а в некоторых случаях и от результатов шифрования предыдущих порций текста. Таким образом, при реализации поточной криптосистемы возникает необходимость в элементах памяти, изменяя состояние которых, можно вырабатывать последовательность (поток) ключевой информации. Блочную же криптосистему можно рассматривать как зависящую от ключа подстановку на множестве значений блоков открытого текста. Достоинством поточных шифров являются высокая скорость шифрования, которая и определяет область их использования – шифрование данных, требующих оперативной доставки потребителю, например, аудио- и видеоинформации. Учитывая, что при применении классических блочных шифров одинаковым блокам открытого текста соответствуют одинаковые блоки шифротекста, что является серьезным недостатком, на практике получили наибольшее распространение комбинированные методы шифрования, использующие один из следующих принципов:

Симметричные (классическая криптография): DES – Data Encryption Standard – первый американский стандарт, был неофициальным мировым стандартом, разработан в 1976(7) году AES – Advanced Encryption Standards Асимметричные (современная криптография): RSA – Rivest, Shanir, Adleman – долгое время был неофициальным мировым стандартом EССS – Elliptic Curves Cryptosystem – КС основанная на свойствах эллиптических кривых (наиболее стойкая). Основа: алгебра – теория конечных полей, геометрия – эллиптические кривые. Существуют американские, российские и немецкие стандарты

19. Режимы использования блочных шифров Для различных ситуаций на практике разработано большое количество режимов шифрования. 1. Режим простой замены (ECB): m  – защищаемый массив данных. m делится на блоки фиксированной длины, каждый блок независимо друг от друга шифруется на одном ключе. Недостатки:

Области использования:

Все остальные режимы используют комбинированные схемы шифрования. 2. Режим сцепления блоков шифротекстов (CBC): В этом режиме появляется параметр синхропосылка – это открытый параметр схемы. i  -й блок шифротекста зависит от всех предшествующих блоков открытого текста; зависимость при расшифровании каждого блока открытого текста mi только от двух блоков шифротекста. Области использования:

Достоинства:

3  . Режим обратной связи по выходу (OFB): . Режим обратной связи по выходу (OFB):Гамма шифра снимается с выходов ГПСП, реализованного на основе n-разрядного регистра сдвига, в цепи обратной связи которого используется функция зашифрования ЕАВ. При шифровании на одном ключе двух различных массивов данных требуется использовать различные синхропосылки. Простейший пример: шифрование информации методом гаммирования. 4. Режим счетчика (CTM): В  ГОСТе – режим гаммирования. В схеме ГПСП имеет двухступенчатую структуру. Первая ступень – n-разрядный счетчик либо генератор n-разрядных кодов, единственное требование к которому – это максимально возможный период выходной последовательности. Каждый n-разрядный двоичный набор с выхода счетчика или ГПСП поступает на вход функции зашифрования, результатом которой является очередной элемент гаммы. Как и в режиме OFB, для обратимости процедур шифрования при зашифровании должна использоваться одна и та же синхропосылка. ГОСТе – режим гаммирования. В схеме ГПСП имеет двухступенчатую структуру. Первая ступень – n-разрядный счетчик либо генератор n-разрядных кодов, единственное требование к которому – это максимально возможный период выходной последовательности. Каждый n-разрядный двоичный набор с выхода счетчика или ГПСП поступает на вход функции зашифрования, результатом которой является очередной элемент гаммы. Как и в режиме OFB, для обратимости процедур шифрования при зашифровании должна использоваться одна и та же синхропосылка.Режим счетчика и режим OFB с точки зрения обеспечения высоко уровня криптозащиты являются наиболее эффективными: именно они по своей сути наиболее близки к абсолютно стойкому шифру. Свойства 3, 4 режимов:

Режим счетчика следует признать более качественным, чем OFB, учитывая что во втором случае криптостойкая функция ЕАВ, используемая в цепи обратной связи ГПСП, вовсе не гарантирует максимально возможный период гаммы. Кроме того, если в режиме счетчика при реализации алгоритма ЕАВ, не используемого в цепи обратной связи ГПСП, возникает случайное искажение, то при этом искажается только один элемент гаммы, а значит неправильно расшифровывается только один соответствующий блок. 5. Режим гаммирования с обратной связью (CFB):  EAB – 32-х разрядный. Аналогичен режиму CBC. Этот режим также можно использовать для получения контрольного кода, т.к. последний блок зависит от всего исходного сообщения. Этот режим самосинхронизирующийся, любые искажения на линии не повлияют на достоверность последующей информации. 20. Гаммирование. Свойства гаммирования Гаммирование – процесс наложения на входную последовательность гаммы шифра, т.е. последовательности с выходов ГПСП. Последовательность называется псевдослучайной, если по своим статистическим свойствам она неотличима от истинно случайной последовательности, но в отличие от последней является детерминированной, т.е. знание алгоритма ее формирования дает возможность ее повторения необходимое число раз. Если символы входной последовательности и гаммы представлены в двоичном коде, наложение чаще всего реализуется с помощью операции поразрядного сложения по модулю два. Надежность шифрования методом гаммирования определяется качеством генератора гаммы. Схема шифрования гаммированием наиболее близка к схеме абсолютно стойкого шифра. В рассматриваемом алгоритме для этой цели используется операция побитового сложения по модулю 2, поскольку она является обратной самой себе и к тому же наиболее просто реализуется аппаратно. Использование гаммирования решает обе проблемы простой замены. Во-первых, применение различных гамм для шифрования одинаковых последовательностей приводит к тому, что в закодированном тексте они отличаются друг от друга. Ну и, во-вторых, никто не может помешать «обрезать» гамму до нужного размера для шифрования блоков, отличных от стандартных. Таким образом, режим гаммирования избавлен от всех недостатков простой замены и может использоваться для надежного шифрования любой информации.  Схема шифрования гаммированием Ген. ПСП – генератор псевдослучайной последовательности. Оба ГПСП должны быть абсолютно одинаковыми. Разрядность ключа значительно меньше разрядности исходных данных, но длина ПСП (гаммы) равна длине исходных данных. Свойства гаммирования:

21. Блочные и поточные шифры

При создании поточных шифров важнее – быстродействие.

Поточный – если поступает бит, обрабатывается бит, если слово – то слово. При применении классических блочных шифров одинаковым блокам открытого текста соответствуют одинаковые блоки шифротекста, что является серьезным недостатком.

Поточный – каждая порция (элемент) входной последовательности обрабатывается на своем ключе, т.е. поток данных и поток ключей.

В поточных шифрах имеет место зависимость результата шифрования порции информации от ее позиции в тексте, а в некоторых случаях и от результатов шифрования предыдущих порций текста. Таким образом, при реализации поточной криптосистемы возникает необходимость в элементах памяти, изменяя состояние которых, можно вырабатывать последовательность (поток) ключевой информации. Блочную же криптосистему можно рассматривать как зависящую от ключа подстановку на множестве значений блоков открытого текста. Поточный криптоалгоритм  K – короткий секретный ключ, порождающий k. В любом поточном шифре есть генератор псевдослучайной последовательности (ГПСП), в блочном – ГПСП нет. Блочное шифрование используется редко. На практике чаще используются поточные режимы блочного шифрования. Поточные шифры Ярким представителем данного класса является шифр RC4 (см. доп. материалы в конце). Шифры на псевдослучайном ключевом потоке бит – уязвимы для криптоанализа. Необнаруженные добавления или удаления битов и потока зашифрованного текста приводят к потере возможности дешифрования; более того, они неприемлемы, так как отсутствие размножения ошибок затрудняет развитие методов для обнаружения воздействия по изменению длины сообщений и внесению ошибок другого рода. Шифр с авто ключом: его ключевой поток зависит от открытого текста, шифрованного текста или самого себя, а также некоторого начального (первичного) кода: этот шифр обеспечивает межбитовую зависимость и обнаружение ошибок. В шифрах с шифрованным текстом в качестве ключа шифрованный текст используется как входная информация для выработки ключевого потока, имеющего межбитовую зависимость. В случае ошибки при передаче правильная работа дешифратора возобновляется после получения некоторого фиксированного числа неискаженных битов шифрованного текста. Блочные шифры Яркими представителями данного класса являются AES и ГОСТ 28147–89. Шифр является предметом анализа, осуществляемого сравнением частоты распределения отдельных блоков с известной частотой распределения знаков в больших образцах открытого текста. Если увеличивать размер блока и строить шифр таким образом, чтобы скрывались частотные характеристики компонентов блоков посредством смешивания преобразований, то такое частотное распределение и его анализ становятся невыполнимыми из-за возрастания размера используемого алфавита, и полученная криптографическая схема считается очень хорошей. 22. Криптографические методы контроля целостности информации Можно выделить три основных подхода к решению задачи защиты информации от несанкционированных изменений данных:

Р  ежим гаммирования с обратной связью (CFB) ежим гаммирования с обратной связью (CFB)EAB – 32-х разрядный. Этот режим также можно использовать для получения контрольного кода, т.к. последний блок зависит от всего исходного сообщения. Этот режим самосинхронизирующийся, любые искажения на линии не повлияют на достоверность последующей информации. Режим контроля целостности (MAC) Д  ля этого режима используется схема режима гаммирования с обратной связью, только используется 16-и разрядное EAB, т.е. используется половина разрядов от режима CFB . ля этого режима используется схема режима гаммирования с обратной связью, только используется 16-и разрядное EAB, т.е. используется половина разрядов от режима CFB .Имитозащита – защита от навязывания ложных данных. 23. Схема Kerberos В настоящее время роль фактического стандарта сервера аутентификации выполняет Kerberos. Система предусматривает взаимодействие между тремя программными компонентами: клиентом С, сервером Kerberos, прикладным сервером S. ПО Kerberos разделено по своим функциям на две части: сервер аутентификации AS, сервер выдачи разрешений TGS. Клиент С – это компьютер, на котором установлено клиентское ПО, способное участвовать во взаимодействии по протоколу Kerberos, и на котором зарегистрирован какой-либо пользователь. Сервер Kerberos Клиент С, который хочет обратиться к прикладному серверу для получения его услуг, должен получить разрешение от AS. Разрешение – это зашифрованная информация, которую клиент передает серверу S или серверу TGS. Все разрешения, кроме первого, клиент получает от TGS с помощью сеансового ключа (первое от AS с помощью секретного ключа). Необходимость в сервере TGS объясняется стремлением сократить число сообщений, зашифрованных с использованием секретного ключа клиента, которому требуются услуги нескольких серверов. При установлении соединения в системе используется временная метка, поэтому должна действовать служба единого времени CEB:

Процесс аутентификации состоит из 5 (односторонняя аут.) или 6 (взаимная аут.) шагов:

24. Гибридные криптосистемы Гибридная криптосистема – в этой схеме криптосистема с открытым ключом задействуется только для управления общими ключами, которые затем используются в традиционных криптосистемах с секретным ключом. На начальном этапе участники информационного обмена, используя протокол выработки общего секретного ключа, формируют сеансовый ключ КАВ. На следующем этапе для обмена зашифрованными сообщениями используется КС с секретным ключом. Предположим наличие у обоих участников обмена двух ключей: Ksecret и Kpublic. Рассмотрим процесс пересылки некоего документа М. А вырабатывает секретный ключ – случайное число, используемое только один раз и поэтому называемое одноразовым или сеансовым. Этот ключ используется для зашифрования М при помощи симметричного алгоритма. Сеансовый ключ зашифровывается на открытом ключе В и присоединяется к ранее зашифрованному документу. Сформированное таким образом сообщение отправляется получателю. Последний, получив сообщение, повторяет те же процедуры, но в обратном порядке. С помощью своего секретного ключа получатель восстанавливает сеансовый ключ, а затем с его помощью расшифровывает и сам документ.  Несмотря на все преимущества КС с открытым ключом, ни одна из известных их реализаций не может конкурировать по быстродействию с КС с секретным ключом. В результате шифрования длинных информационных сообщений применение ассиметричного алгоритма недопустимо снижает скорость информационного обмена, а применение симметричного алгоритма невозможно из-за отсутствия общего секретного ключа у участников этого обмена или по каким-либо другим причинам. Выходом из этой ситуации является использование гибридной КС. 26. ГОСТ 28147-89 Достоинства ГОСТа:

Недостатки:

ГОСТ является итерационным блочным шифром Фейстеля с разрядностью блоков данных, равной 64 битам. При использовании метода шифрования с гаммированием может выполнять функции поточного шифроалгоритма. Ключевая информация Ключом в данном алгоритме служит массив из восьми 32-битных чисел. Таким образом, длина ключа составляет 256 бит. Ключ можно представить как таблицу, в которой 8 строк и 32 столбца. Такая конфигурация ключа необходима для работы алгоритма, что будет видно далее. Таблица замен – это долговременный ключевой элемент, который не изменяется в системе шифрования. Т.е. если вы пишете программу, которая реализует ГОСТ 28147-89, то таблица замен у всех пользователей может быть одинаковой и это не приведет к снижению криптостойкости алгоритма. Таблица замен состоит из 8 строк (узлов замены) и 16 столбцов, в каждой ячейке таблицы хранится 4-битное число (блок подстановок или S-блок). Строки таблицы замен называют узлами замен и на них накладывается ограничение, несоблюдение которого не влечет за собой неработоспособность алгоритма, но значительно снижает криптостойкость. Ограничение следующее: все числа в пределах одной строки (одного узла) таблицы замен должны быть различными. Т.е. в каждой строке таблицы замен не должно быть повторяющихся чисел. Т.о. каждая строка таблицы замен содержит произвольную перестановку чисел от 0 до 15. Алгоритм работы основного шага:

Полученные значения старшего и младшего полублока выдаются в качестве результат работы шага. Д  остоинства: остоинства:Можно построить такое преобразование, что зашифрование и расшифрование выполняется по единому принципу, когда в последнем раунде нет действия. Недостатки: В первом раунде меняется только одна половина блока. Базовые циклы: В конце циклов шифрования для взаимной обратимости предусмотрена дополнительная перестановка младшего и старшего полублока.

Структура функции F З  ачем сдвиг: ачем сдвиг:

Почему сдвиг на 11 разрядов: Для лучшего распределения на плоскости (можно убедиться в СОК), Режимы использования ГОСТ:

Имитоприставка – это добавляемая к зашифрованным данным комбинация, зависящая от открытых данных и ключевой информации. Для противника две следующие задачи неразрешимы:

Построение счетчика в режиме гаммирования. П  ериод последовательности равен числу состояний счетчика. При искажении искажается только часть информации. ериод последовательности равен числу состояний счетчика. При искажении искажается только часть информации. Эти константы позволяют получить каждое следующее состояние отличное от предыдущего во всех разрядах.  Создание таблиц замен

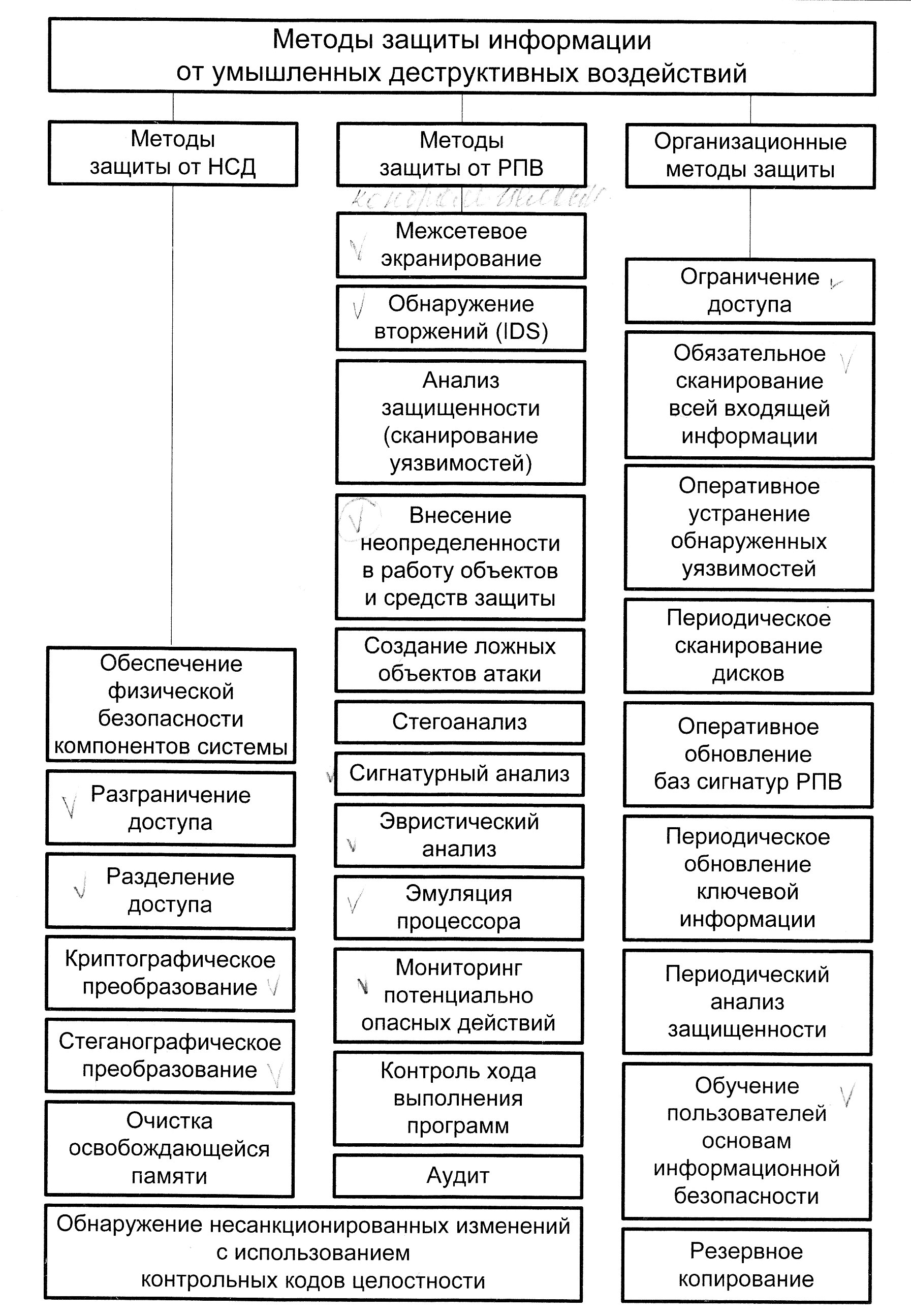

27. Методы защиты информации от умышленных деструктивных воздействий. Р  ежим гаммирования с обратной связью (CFB) ежим гаммирования с обратной связью (CFB) EAB – 32-х разрядный. Этот режим также можно использовать для получения контрольного кода, т.к. последний блок зависит от всего исходного сообщения. Этот режим самосинхронизирующийся, любые искажения на линии не повлияют на достоверность последующей информации. Режим контроля целостности (MAC) Для этого режима используется схема режима гаммирования с обратной связью, только используется 16-и разрядное EAB, т.е. задействуется половина разрядов от режима CFB.  Имитозащита – защита от навязывания ложных данных. 28. Помехоустойчивое кодирование Задачи:

П  римеры помехоустойчивых кодов: римеры помехоустойчивых кодов:Код Рида-Соломона, сверточные коды, турбо-коды, код Осмоловского. Простой (n, k)-код:

|

посылает AS сообщение, содержащее идентификаторы клиента и требуемого TGS, а также информацию, предназначенную для идентификации конкретного запроса: время, сетевой адрес и т.д.

посылает AS сообщение, содержащее идентификаторы клиента и требуемого TGS, а также информацию, предназначенную для идентификации конкретного запроса: время, сетевой адрес и т.д. – число двоичных символов кодового слова;

– число двоичных символов кодового слова;