11. Понятие мультимедийная технология. Применение мультимедийных технологий в правоохранительной деятельности. Mime типы видео файлов. Криминалистический анализ видеозаписей. Dvr, cctv, rtsp. Безопасный город

Скачать 1.01 Mb. Скачать 1.01 Mb.

|

|

3. Яндекс деньги Яндекс-деньги признана одной из самых универсальных ПС (платёжных систем) в России. Её выбирают те, кто зарабатывает с помощью интернета и те, кто выбирает интернет-покупки и оплачивает услуги онлайн. Платежная система Яндекс-деньги предлагает на выбор два варианта работы – это: 1. Яндекс. Кошелек – в этот кошелек вы можете попасть непосредственно через сайт Яндекс деньги. То есть зайти в него вы можете с любого компьютера. 2. Интернет. Кошелёк – программа, которая устанавливается на компьютер или мобильное устройство. Вы можете выбрать один или же завести оба, они никак не связаны между собой и могут иметь различный баланс. Надо также понимать, что регистрация у них тоже разная, поэтому нельзя используя вводные данные одного кошелька попасть в другой. Яндекс деньги имеет всё те же плюсы: более легкая процедура регистрации и предоставление более удобного варианта работы с системой (яндекс кошелек, интернет кошелек) Что же касается минусов: во – первых, система не признаёт манипуляций ни с какой другой валютой кроме рублей. Во – вторых, юридическим лицам тут делать нечего. Управлять своим капиталом в этой системе разрешено только физическим лицам. К тому же отсутствует анонимность (запрос паспортных данных при регистрации) и высокая комиссия при выводе средств. POS-терминал — это электронное программно-техническое устройство для приёма к оплате платёжных карт. Оно может принимать карты с чипом, магнитной полосой и бесконтактные карты, а также другие устройства, имеющие бесконтактное сопряжение. Также под POS-терминалом часто подразумевают весь программно-аппаратный комплекс, который установлен на рабочем месте кассира. POS-терминал (в отличие от POS-системы), как правило, регистрируется как единый программно-аппаратный комплекс с уникальным названием (монитор, системный блок, дисплей покупателя, POS-клавиатура, считыватель карт, печатающее устройство, фискальная часть, программное обеспечение) в Государственном Реестре контрольно-кассовых машин соответствующим государственным органом. При этом любые аппаратно-программные видоизменения этого комплекса, подробно описанного в Реестре контрольно-кассовых машин, запрещены. Подобные устройства значительно упрощают различные торговые операции, а также помогают отслеживать продажи, их количество, следить за безопасностью. Они необходимы всем предпринимателям, которые принимают от клиентов оплату за какие-либо товары или услуги и имеют собственный счет в банке: 1. Клиенты получают возможность безналичной оплаты, также можно быстро отменить операцию, если на кассе человек вдруг решил отказаться от покупки. 2. В памяти компьютера, к которому подключены устройства, остаются все сведения о совершенных операциях, что позволяет быстро подсчитывать количество прибыли, сформировать отчеты по итогам продаж. 3. Работа с терминалами требует использования специальных идентификаторов, которые выдаются каждому сотруднику - это дает возможность исключить недостачи и прочие манипуляции со стороны персонала. POS-оборудование используется для учета товаров, позволяет узнать, сколько доступных единиц есть на складе, получить своевременную информацию о запасах и упростить процесс инвентаризации. При оплате товара или каких-либо услуг терминал работает следующим образом: 1. Покупатель сообщает о своем желании расплатиться с помощью банковской карты. При этом необходимо обратить внимание, что система может принимать не все виды карт. О том, какие из них доступны, можно узнать по наклейкам с логотипами платежных систем, которые размещаются рядом с кассой. На карте должна быть достаточная сумма для покупки, чтобы терминал провел оплату. 2. После считывания штрих-кодов с товара или введения необходимой суммы в компьютер вручную, например, при оплате какой-то услуги в салоне, покупатель вставляет карту, либо проводит ею через считыватель магнитной ленты или прикладывает к датчику бесконтактной оплаты. 3. Данные с карты и информация о покупке передаются в банк. Там запрос проходит авторизацию, и если все в порядке, то операция будет одобрена. В некоторых случаях терминал может выдать отказ о проведении операции - если на карте не хватает средств, либо есть подозрение, что она была украдена. 4. После одобрения терминал распечатывает два чека - один остается на кассе, другой отдают покупателю. Информация о совершенной операции поступает в процессинговый центр. Многие покупатели думают, что после оплаты и распечатки чека их деньги сразу же отчисляются магазину, но на самом деле транзакция занимает гораздо больше времени, а средства в этот период имеют статус временно заблокированных. Такие меры закреплены в законодательстве и необходимы для обеспечения безопасности. Платёжный терминал— аппаратно-программный комплекс, обеспечивающий приём платежей от физических лиц в режиме самообслуживания. Для платёжного терминала характерна высокая степень автономности его работы. Контроль за работой можно производить через Интернет. Платёжный терминал предназначен для: • приема платежей за услуги мобильной связи, коммунальные услуги, Интернет-провайдеров, в счет погашения банковских кредитов; • пополнения лицевых счетов в платёжных системах, счетов банковских карт. Подобные терминалы делят на два основных типа: • платёжные терминалы для помещений (бывают напольные, настенные, встраиваемые, настольные). • уличные платёжные терминалы (бывают настенные, встраиваемые и устанавливаемые как отдельно стоящие стойки). Терминалы обычно устанавливают в людных местах, где присутствуют охрана или наблюдение.Терминалы могут иметь различные требования к месту установки. Чаще всего требуется защита от осадков, поэтому терминалы устанавливают внутри помещений или пешеходных тоннелей (в том числе подземных переходов). Некоторые модели допускают установку под навесом. Принцип работы С помощью экранного меню терминала пользователь производит поиск и/или выбирает услугу, которую он планирует оплатить, указывает требуемые реквизиты (номер телефона, номер лицевого счёта и др.) Терминал проверяет правильность введённой информации и при возможности, проверяет существование данного счёта и возможности его пополнения. Пользователь вносит желаемую сумму наличных денег, последовательно вставляя купюру за купюрой в купюроприёмник, который распознает подлинность наличных денег, их номинал, и производит возврат купюр, не прошедших проверку на подлинность. После окончания внесения наличных средств пользователь нажимает кнопку «Оплатить», а терминал в ответ распечатывает и выдает пользователю чек о данной транзакции. С помощью GPRS-модема или другого средства связи с сетью Интернет, терминал пересылает введённые данные о платеже серверу платёжной системы, обеспечивающей обработку платежа. Обработав данные, сервер платёжной системы передаёт их на шлюз сервера организации, в адрес которой предназначается платёж. После этого сумма денег, внесённая в терминал, за вычетом комиссии, поступает на счёт пользователя. Зачастую терминал имеет возможность проверять только правильность формата введённых реквизитов, но не в силах проверить успешность проведения платежа. В этом случае, а также в случае неверно указанных реквизитов, платёж будет принят терминалом, но так и не поступит на счёт пользователю до его обращения в службу технической поддержки терминальной компании. Предоставление пользователям возможности пользоваться терминалом является услугой, за которую компания-владелец терминала обычно взимает с пользователей плату (комиссию). Комиссия может назначаться либо как процент от проведённой суммы, либо в виде фиксированной суммы. В отдельных случаях, когда провайдер услуг имеет возможность предоставлять скидку платёжным сетям, комиссия с клиента может не взиматься. В любом случае, данные о величине комиссии с клиента и сумма денег, которую он реально получит на счёт, отображаются на экране терминала в то время, когда он вносит деньги в терминал. Операционная система в сенсорных киосках При выборе аппаратной платформы и операционной системы важнейшим критерием является стабильность работы сенсорного терминала. Необходимо также создать такое приложение, которое потребует как можно меньше затрат на техническое обслуживание. Здесь мнения могут существенно расходиться. Часто отказываются от использования операционной системы Luniх, так как многие программы не работают под ее управлением. Криминалистически значимая информация в платежных системах Анализ преступлений, совершенных с использованием электронных платежных средств и систем и в отношении них позволяет выявить элемента криминалистической характеристики рассматриваемых преступлений. К особенностям таких преступлений можно отнести: • в значительной степени «бездокументарный» характер преступной деятельности, что порождает понятие «виртуальный след» и удаленный доступ преступника. Трудность состоит еще и в том, что данная особенность присуща и компьютерным преступлениям; • все расширяющееся применение сложных компьютерных программ по автоматизации систем осуществления расчетов; • доступность компьютерных и платежных систем как способа совершения преступления. важны следующие элементы: • сведения о предмете преступления (электронной платежной системе); • событие преступления (время, место и другие обстоятельства совершения преступления); • типичные способы неправомерного использования платежных средств и систем; • сведения о типичных чертах личности преступника и составе преступной группы; • особенности следообразования; При расследовании преступлений, совершенных с использованием электронных платежных систем и средств, востребованы сведения о системе электронных платежей, ее организационноправовой структуре, порядке осуществления расчетов и обмена средств учета в системе, порядке регистрации и использования электронного кошелька, обороте средств и т.д. При этом большое значение имеет наличие или отсутствие возможности обмена электронных аналогов денежных средств на такие аналоги в других электронных платежных системах. Мы считаем необходимым включить в минимальный объем информации, востребованный при расследовании рассматриваемой категории преступлений, сведения о правовом статусе электронной платежной системы, порядке регистрации пользователя, порядке осуществления расчетных и обменных операций, порядке ввода и вывода денежных средств. Такие данные возможно получить достаточно быстро путем изучения сведений об электронной платежной системе, находящихся в открытом доступе в сети Интернет в соответствующих разделах сетевого ресурса, созданного для доступа клиентов к системе посредством Web-интерфейса, однако такие сведения не имеют доказательственной силы, так как получены не в ходе осуществления процессуальной деятельности. Необходимо особое внимание уделять соблюдению требований уголовно-процессуального законодательства о получении таких данных в ходе специально предназначенных для этого следственных действий — осмотра места происшествия, обыска, выемки и т.д. В максимальный объем информации, востребованный при расследовании рассматриваемой категории преступлений, мы считаем необходимым включить сведения о системе учета, особенностях доступа к электронной платежной системе с помощью сети Интернет, сведения об аппаратных и программных средствах, которые используются при работе конкретной электронной платежной системы, сведения об используемых средствах защиты информации и т.д. Такая информация объективна, когда подтверждается в том числе проведенными экспертазами, сбор таких сведений занимает продолжительное время, вместе с тем такие сведения помогают не только доказать событие конкретного преступления, но и предупредить другие преступления, совершаемые с использованием электронных платежных систем и средств, поскольку отслежены пути и способы оборота денег, выявлены схемы отмывания и обналичивания денег. Результаты анализа электронных платежных систем показали, что информация об электронной системе как предмете преступного посягательства играет большое значение и представляет значительный интерес в сопоставлении с информацией о работе аналогичных систем. Для получения такой информации следователю необходимо анализировать работу различных электронных систем с точки зрения ввода и вывода наличных средств, обмена различных видов титульных знаков, обмена между системами и т.д. Криминалистически значимой информацией для расследования преступлений совершенных с использованием электронных платежных средств и систем будет являться информация относительно способов зачисления денежных средств в систему, способов вывода денег из нее, а также порядок осуществления операций внутри системы. Изъятие логов платежных терминалов

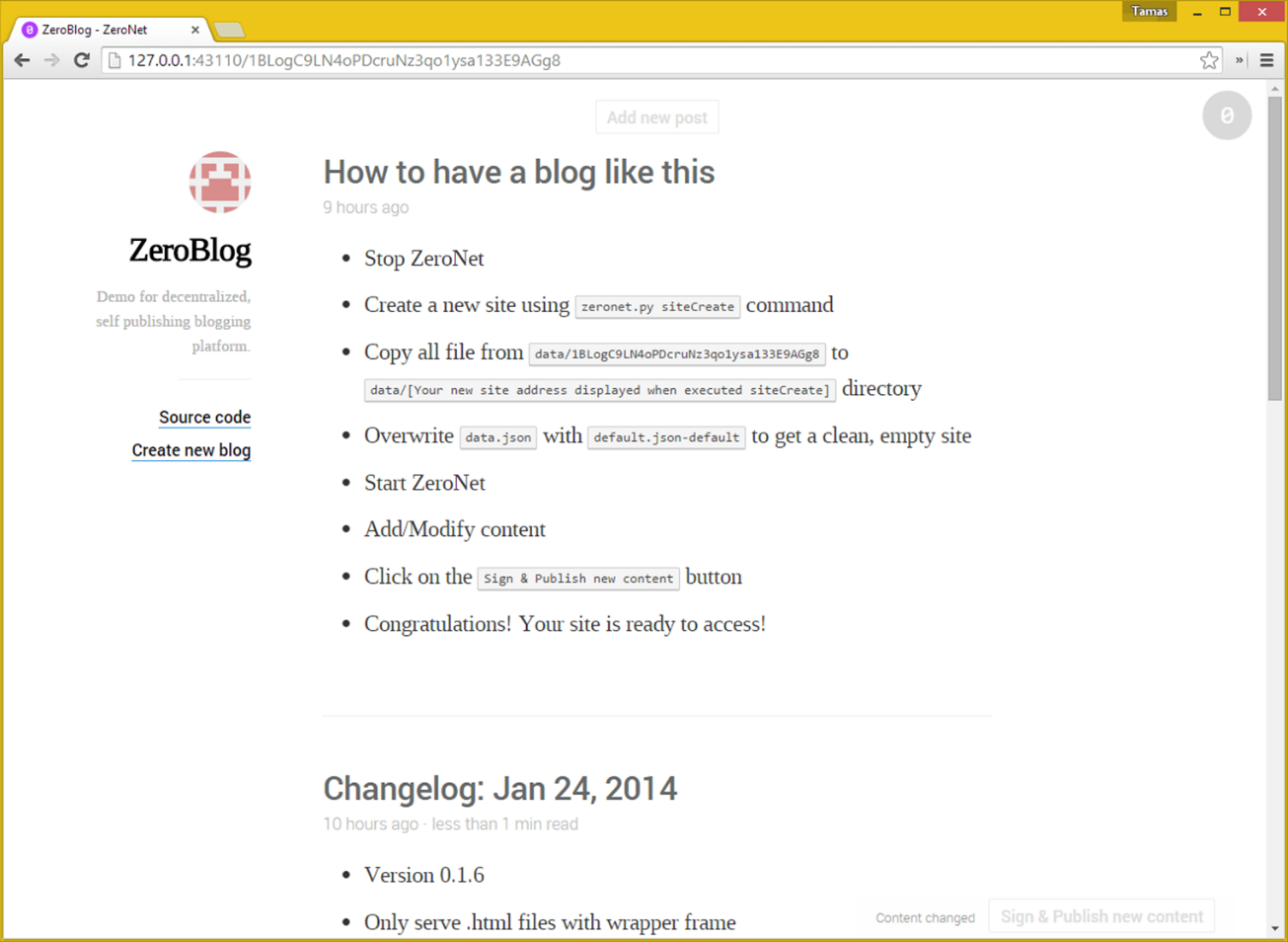

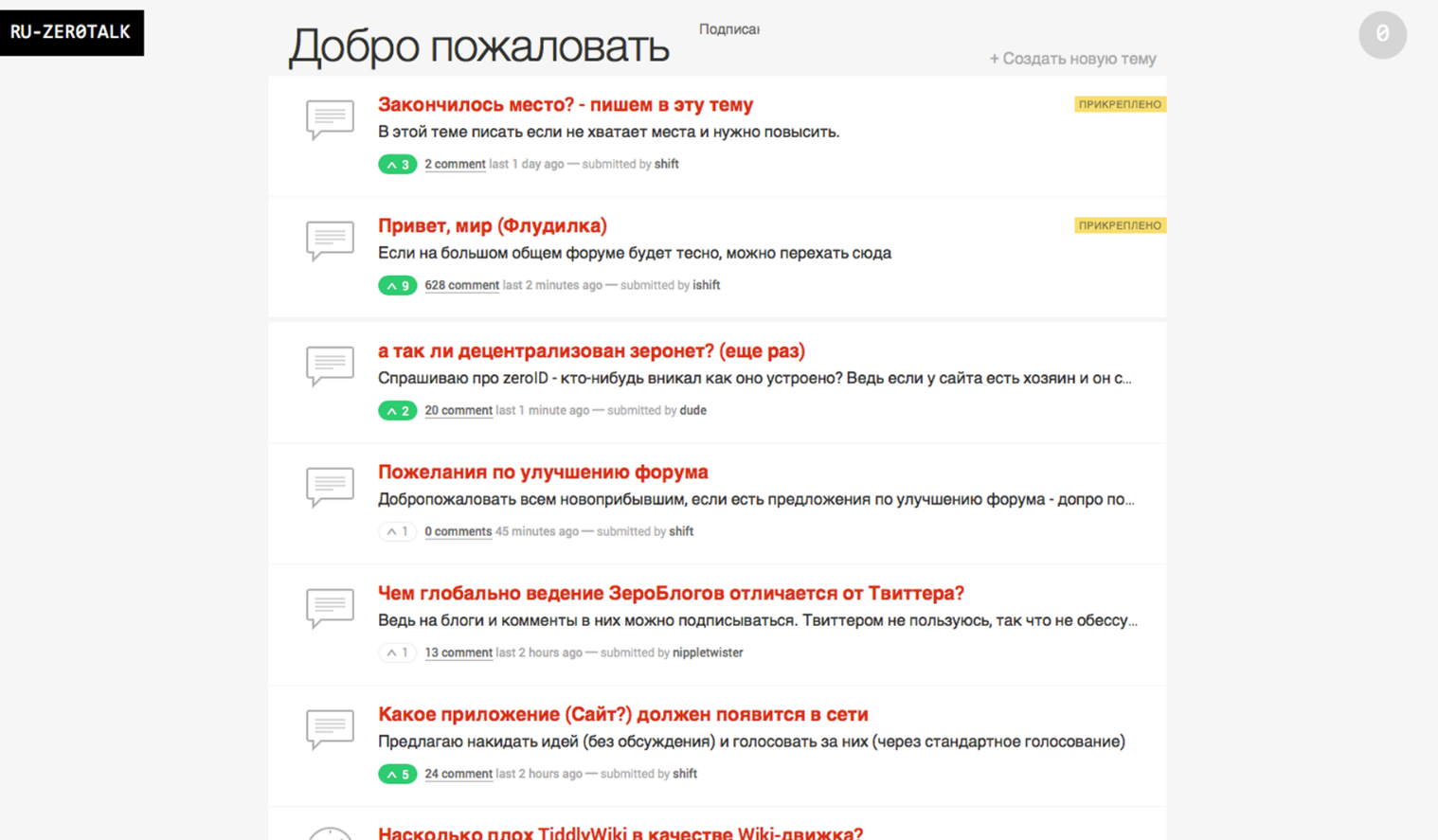

• описанием ошибки или ожидаемого результата • перечислением выполняемых действий • указанием версии ПО терминала 18. Скрытые сервисы сети Интернет, ZeroNet, I2P, FreeNet, TOR, DC++, OFFSystem, принципы функционирования, возможности криминалистического анализа. TOR. Анонимные скрытые службы. Существует возможность публиковать веб- сервисы, доступные через специальные псевдо- домены .onion. Таким образом, возможна публикация разнообразного контента, зависящего от задач публикатора – новости, файлы. Главный минус: ТОР не может обеспечить полное закрытие передаваемых данных. Возможно произвести деанонимизацию пользователя с помощью разных доступных серьезным «конторам» методов. Отсюда, применение этой сети: зайти на сайт, который заблокирован для пользователя: службой безопасности фирмы, файерволом провайдера; обход бана по IP адресу на каких-либо ресурсах. Ну и посещать .onion – ресурсы.ТОР существует как отдельное приложение. В дополнение к нему есть плагин к Файерфксу TorButton. ТОЛЬКО ЧЕРЕЗ ТОР МОЖНО ВЫЙТИ В ИНТЕРЕНТ ONION АДРЕС НЕ ВКЛЮЧАЕТ В СЕБЯ ЦИФРЫ КРОМЕ 234567 I2P. Проект «Невидимый Интернет». Отсюда и назначение сети: организация анонимных веб- серверов, анонимное общение и обмен файлами. Сеть действительно надежна, анонимна, независима. Все запросы между пользователями пакуются таким образом, что передающее звено в цепочке не может идентифицировать от кого какой запрос пришел. Помогает так называемое чесночная маршрутизация, при которой запрос от пользователя шифруется, пакуется вместе с запросами от других пользователей, сверху снова шифруется, и в таком виде отправляется по цепочке. А каждое звено этой цепочки что-то забирает себе, а что-то прибавляет от себя. Таким образом, сервер получателя не сможет достоверно определить отправителя, и наоборот. По понятным причинам, централизованной ДНС в сети нет, но есть вспомогательные ресурсы. Для адресации используется псевдодомен .i2p.Устанавливаемое приложение использует Java. Freenet. Децентрализованная сеть, предназначенная для хранения данных. Файлы пользователя, которые он хочет разместить для общего доступа, «размазываются» по компьютерам других пользователей сети в зашифрованном виде. Для получения доступа к файлу, нужно знать его ключ. По этому ключу и происходит сборка файла с компьютеров сети. Данное решение позволяет обезопасить пользователей сети от возможного преследования со стороны каких-либо организаций: что хранится у него на жестком диске, не знает никто, в т.ч. и он сам. И, самое главное – такое хранилище – практически неубиваемо и совершенно неподконтрольно кому бы то ни было. Естественные минусы: никто не знает, что в нем хранится. Существует примитивная система поиска, но она находится на стадии разработки. И второй минус: невозможность размещения динамического контента. Но если вам требуется надежно сохранить какой-либо файл и поделиться им с друзьями, этот вариант – самое оно. TOR - анонимное посещение внешних ресурсов, доступ к спрятанным внутрисетевым. I2P - доступ к внутрисетевым ресурсам, организация анонимного обмена файлами и контентом. Freenet - анонимное децентрализованное файловое хранилище ZeroNet — распределенная сеть, она работает следующим образом: На вашем устройстве запускается Python сервер который соединяется с такими же пользователем как и вы и слушает порт 43110 на 127.0.0.1 куда вы должны зайти своим браузером. Под капотом же используются технологии Bittorrent Bitcoin и DHT.   Сайт в сети может содержать контент от разных приватных ключей т.е разных пользователей. Для этого в манифесте к сайту указывается, что запись в определенную папку могут иметь пользователи со своими ключами а не только обладатель основного ключа. Для начала нам нужно получить свою подпись, сейчас используется ZeroID — ресурс закрепляющий соответствие ника и ключа, никто кстати не мешает клонировать его сделать свой, но мы будем рассматривать именно его. После получения подписи вы «Входите» на сайт предоставляя свою подпись, а при написании, скажем, поста на форуме вы подписываете контент вашей подписью и рассылаете между пирами с вашей подписью. Пиры получают контент и сверяют действительно ли вы отправили изменения (на основе ZeroID) и если это так — принимают изменения. Эти два пункта очень сильно связаны, как нb странно. В данный момент сеть имеет только 1 центральную часть которая будет ликвидирована в скором времени — торрент трекер, в ближайшее время (по словам разработчика) будет переход на DHT сеть, что позволит быть независимым от внешних угроз. Причем, эти самые угрозы могут быть как внешние так и внутренние. Если вы решили посмотреть на то как работает сеть — то вам стоит загрузить клиент, доступен он на официальном сайте zeronet.io ЧЕМ ЧАЩЕ ЗАХОДИШЬ НА САЙТ, ТЕМ ЛУЧШЕ РАСПРОСТРАНЕНИЕ ТОЙ СТРАНИЦЫ |