Безопасность локальной сети. Реферат Килочко ССА-41. Безопасность локальной сети

Скачать 33.33 Kb. Скачать 33.33 Kb.

|

|

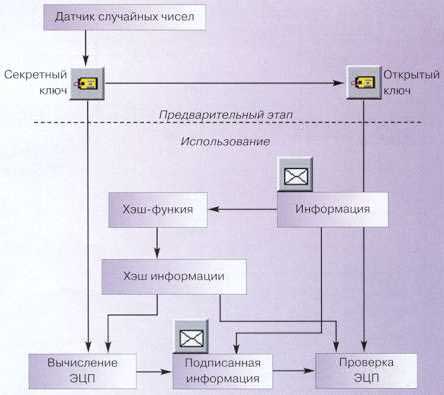

Безопасность локальной сети Крайне важно понять, что безопасность — это не продукт, который можно купить в магазине и быть уверенным в собственной защищенности. «Безопасность» — особая комбинация как технических, так и административных мер. Административные меры также включают в себя не только бумаги, рекомендации, инструкции, но и людей. Невозможно считать свою сеть «безопасной», если вы не доверяете людям, работающим с этой сетью. Идеальная безопасность — недостижимый миф, который могут реализовать, в лучшем случае, только несколько профессионалов. Есть один фактор, который невозможно преодолеть на пути к идеальной безопасности — это человек. Основные цели сетевой безопасности Цели сетевой безопасности могут меняться в зависимости от ситуации, но основных целей обычно три: Целостность данных. Конфиденциальность данных. Доступность данных. Целостность данных Одна из основных целей сетевой безопасности — гарантированность того, чтобы данные не были изменены, подменены или уничтожены. Целостность данных должна гарантировать их сохранность как в случае злонамеренных действий, так и случайностей. Обеспечение целостности данных является обычно одной из самых сложных задач сетевой безопасности. Конфиденциальность данных Второй главной целью сетевой безопасности является обеспечение конфиденциальности данных. Не все данные можно относить к конфиденциальной информации. Существует достаточно большое количество информации, которая должна быть доступна всем. Но даже в этом случае обеспечение целостности данных, особенно открытых, является основной задачей. К конфиденциальной информации можно отнести следующие данные: Личная информация пользователей. Учетные записи (имена и пароли). Данные о кредитных картах. Данные о разработках и различные внутренние документы. Бухгалтерская информация. Доступность данных Третьей целью безопасности данных является их доступность. Бесполезно говорить о безопасности данных, если пользователь не может работать с ними из-за их недоступности. Вот приблизительный список ресурсов, которые обычно должны быть «доступны» в локальной сети: Принтеры. Серверы. Рабочие станции. Данные пользователей. Любые критические данные, необходимые для работы. Рассмотрим угрозы и препятствия, стоящие на пути к безопасности сети. Все их можно разделить на две большие группы: технические угрозы и человеческий фактор. Методы защиты Согласно статистике потерь, которые несут организации от различных компьютерных преступлений, львиную долю занимают потери от преступлений, совершаемых собственными нечистоплотными сотрудниками. Однако в последнее время наблюдается явная тенденция к увеличению потерь от внешних злоумышленников. В любом случае необходимо обеспечить защиту как от нелояльного персонала, так и от способных проникнуть в вашу сеть хакеров. Только комплексный подход к защите информации может внушить уверенность в ее безопасности. Однако в связи с ограниченным объемом данной статьи рассмотрим только основные из технических методов защиты сетей и циркулирующей по ним информации, а именно — криптографические алгоритмы и их применение в данной сфере. Защита данных от внутренних угроз Для защиты циркулирующей в локальной сети информации можно применить следующие криптографические методы: шифрование информации; электронную цифровую подпись (ЭЦП). Шифрование Шифрование информации помогает защитить ее конфиденциальность, т.е. обеспечивает невозможность несанкционированного ознакомления с ней. Шифрование — это процесс преобразования открытой информации в закрытую, зашифрованную (что называется «зашифрование») и наоборот («расшифрование»). Это преобразование выполняется по строгим математическим алгоритмам; помимо собственно данных в преобразовании также участвует дополнительный элемент — «ключ». В ГОСТ 28147-89 дается следующее определение ключа: «Конкретное секретное состояние некоторых параметров алгоритма криптографического преобразования, обеспечивающее выбор одного преобразования из совокупности всевозможных для данного алгоритма преобразований». Иными словами, ключ представляет собой уникальный элемент, позволяющий зашифровать информацию так, что получить открытую информацию из зашифрованной можно только определенному пользователю или группе пользователей. ЭЦП ЭЦП позволяет гарантировать целостность и авторство информации (схема 2). Как видно из схемы, ЭЦП также использует криптографические ключи: секретный и открытый. Открытый ключ вычисляется из секретного по достаточно легкой формуле, например: у=ах mod p (где х — секретный ключ, у — открытый ключ, а и р- параметры алгоритма ЭЦП), обратное же вычисление весьма трудоемко и считается неосуществимым за приемлемое время при современных вычислительных мощностях.  Рисунок 1-Схема применения ЭЦП |