Гудков. Была выделена под работы часть этажа с 8 помещениями

Скачать 1.32 Mb. Скачать 1.32 Mb.

|

|

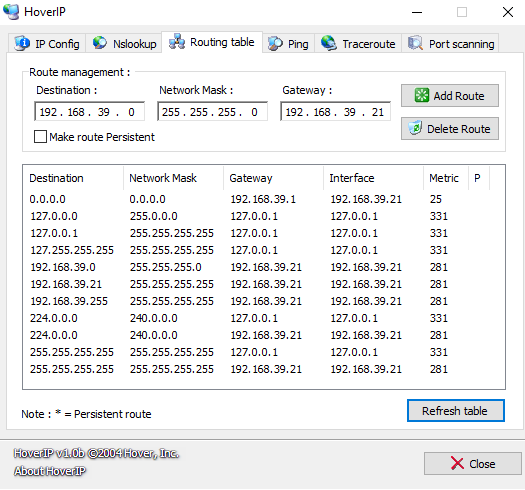

2.3. Выбор управляющего программного обеспечения и операционных систем. Сегодня разработаны и широко применяются специальные сетевые операционные системы, но которые обладают характеристиками привычных нам, операционных систем. Разработаны специальные сетевые ОС, обладающие параметрами обычных, такой, к примеру, выступает операционная система windows 7 или 10. Следует также отметить, что на сегодняшний день, практически все обычные системы имеют встроенные опции и функции сетевых систем. Следовательно, сетевая ОС - это такая операционная система, встроенные опциональные возможности которой позволяют эффективно работать в сетевом пространстве. К таким свойствам следует отнести: - обеспечение поддержки широкого спектра сетевого оборудования; - возможность использования сетевых протоколов; - обеспечение использования и поддержку сетевых протоколов маршрутизации; - фильтрацию траффика; - обеспечение бесперебойного доступа к удалённым сетевым ресурсам (дискам и принтерам); - реализацию возможности удаленного доступа для решения сетевых задач. Наиболее распространенными сетевыми ОС являются: Novell NetWare, различные версии ОС GNU/Linux, ZyNOS, ну и, конечно же, самые распространенные Microsoft Windows. Современные сетевые операционные системы и их разнообразие обусловлено тем, что на сегодняшний день в мире присутствует множество типов компьютеров. Именно поэтому, разрабатываются и распространяются системы для мобильных устройств, домашних рабочих станций, серверные системы, корпоративные ОС. Сама такая классификация подчеркивает разнообразие тех характеристик производительности и опциональной, которыми различаются рассматриваемые ресурсы. Это разнообразие, положительное с одной стороны (предоставляет выбора пользователем, ОС по своим финансовым возможностям и в соответствии со стоящими задачами), создает определенные неудобства, с другой. Это неудобство состоит в необходимости обеспечения совместимости ОС, особенно для подразделений корпораций, работающих в рамках одной сетевой политики. Очень важным свойством, характеризующим параметры той или иной сетевой ОС, является доступная загрузка операционной системы и возможность ее оперативного обновления. Сетевые ОС могут быть разделены на две группы: масштаба отдела и масштаба предприятия. Нас интересуют только ОС для предприятия. Сетевая операционная система масштаба предприятия прежде всего должна обладать основными свойствами любых корпоративных продуктов, в том числе: масштабируемостью, то есть способностью одинаково хорошо работать в широком диапазоне различных количественных характеристик сети, совместимостью с другими продуктами, то есть способностью работать в сложной гетерогенной среде интерсети в режиме plug-and-play. Для сервера будем использовать Windows Server 2016, а для обычных компьютеров Windows 7 PRO. Выбрали Windows 7 не случайно, а исходя из соображений безопасности и защищённости. Её проще контролировать и настроить сетевое администрирование. Важно понимать, что вся компьютерная сеть организации использует доменные учётные записи, которые распределяет администратор сети. Он создаёт и управляет всеми правами доступа, контролирует ключи программного обеспечения, антивирусной защитой, и следит за актуальными обновлениями. Обычные пользователи не могут отключить автоматическое обновление системы, или отключить антивирусную защиту. Это всё установлено политикой домена. И, с точки зрения общего удобства и различных мелких особенностей операционных систем, а также инструкцией безопасности ФСБ, был принят выбор в пользу именно Windows 7 Pro. Корпоративная сетевая ОС должна поддерживать более сложные сервисы. Т.е. сетевой ОС рабочих групп, сетевая ОС масштаба предприятия должна позволять пользователям разделять файлы, приложения и принтеры, причем делать это для большего количества пользователей и объема данных и с более высокой производительностью. Кроме того, сетевая ОС масштаба предприятия обеспечивает возможность соединения разнородных систем - как рабочих станций, так и серверов. Например, даже если ОС работает на платформе Intel, она должна поддерживать рабочие станции UNIX, работающие на RISC-платформах. И аналогично, серверная ОС, работающая на RISC-компьютере, должна поддерживать DOS, Windows или OS/2. Сетевая ОС предприятия должна поддерживать несколько стеков протоколов (таких как TCP/IP, IPX/SPX, NetBIOS, DECnet и OSI), обеспечивая простой доступ к удаленным ресурсам, удобные процедуры управления сервисами, включая агентов для систем управления сетью. Важным элементом сетевой ОС для организации является централизованная справочная служба, в которой хранятся данные о пользователях и разделяемых ресурсах сети. Такая служба, называемая службой каталогов, обеспечивает единый логический вход пользователя в сеть и предоставляет ему удобные средства просмотра всех доступных ему ресурсов. Администратор, при наличии в сети централизованной справочной службы, избавлен от необходимости заводить на каждом сервере повторяющийся список пользователей, а значит избавлен от большого количества рутинной работы и от потенциальных ошибок при определении состава пользователей и их прав на каждом сервере. Главными задачами являются разделение ресурсов сети (например, дисковые пространства) и администрирование сети. С помощью сетевых функций системный администратор определяет разделяемые ресурсы, задаёт пароли, определяет права доступа для каждого пользователя или группы пользователей. Получаем разделение: сетевые ОС для серверов; сетевые ОС для пользователей. Существуют специальные сетевые ОС, которым приданы функции обычных систем (например, Windows Server 2008 R2, Windows Server 2012 R2 или Windows Server 2016 R2) и обычные ОС (например, Windows 7, Windows 8,1 или Windows 10), которым приданы сетевые функции. Сегодня практически все современные ОС имеют встроенные сетевые функции. Примеры сетевых операционных систем: Novell NetWare. LANtastic. Microsoft Windows (8.1, 10) Различные UNIX системы, такие как Solaris, FreeBSD. Различные GNU/Linux системы Критериями для выбора ОС для организации являются следующие характеристики: Органичная поддержка многосерверной сети; Высокая эффективность файловых операций; Возможность эффективной интеграции с другими ОС; Наличие централизованной масштабируемой справочной службы; Хорошие перспективы развития и поддержки; Эффективная работа удаленных пользователей; Разнообразные сервисы: файл-сервис, принт-сервис, безопасность данных и отказоустойчивость, архивирование данных, служба обмена сообщениями, разнообразные базы данных и другие; Разнообразные программно-аппаратные хост-платформы: IBM SNA, DEC NSA, UNIX; Разнообразные транспортные протоколы: TCP/IP, IPX/SPX, NetBIOS, AppleTalk; Поддержка многообразных операционных систем конечных пользователей: DOS, UNIX, OS/2, Mac; Поддержка сетевого оборудования стандартов Ethernet, Token Ring, FDDI, ARCnet; Наличие популярных прикладных интерфейсов и механизмов вызова удаленных процедур RPC; Возможность взаимодействия с системой контроля и управления сетью, поддержка стандартов управления сетью SNMP. Учитывая выше описанные критерии и доводы, для использования в сети была выбрана ОС Microsoft Windows Server 2016. Данная операционная система имеет свои особенности. Главной особенностью Windows Server 2016 является изолированная операционная среда с применением контейнеров. По сути, реализация контейнерного типа приложений позволила значительно оптимизировать деятельность в виртуальной среде. Изолированная среда позволит приложениям запускаться, не имея воздействия на всю операционную систему в целом. В WS 2016 доступны два вида контейнеров: Windows Server и контейнеры Hyper-V. Причем в среде Hyper-V приложениям обеспечивается более полная изоляция благодаря высокому уровню оптимизации виртуальных машин. Финальная версия Windows Server 2016 включает в себя множество полезных обновлений и ориентирована на безопасный запуск и развертывание приложений в изолированной среде. Значительные изменения произошли среде Hyper-V. Значительно выше стал уровень защиты данных, благодаря инструменту PowerShell и функции делегирования прав доступа. В службах Active Directory также произошли изменения, так как теперь можно использовать смарт-карты для аттестационных ключей. Система последовательного обновления кластеров без остановки позволяет без перебоев продолжать работу, значительно экономя время. Отлично зарекомендовавшая себя система будет трудиться и управлять полным сегментом организации. Рис. 3 Для управления сетями, построением карты сети и контролем маршрутов IP адресов проще использовать специальные программы для сетевых администраторов, ускоряющие реагирование на различные ситуации: LANState Pro и HoverIP. Конечно, существует и бесплатный аналог LANState Pro, и называется она - Network Notepad Professional Edition. Однако, это коммерческое приложение для создания интерактивных сетевых диаграмм имеет уже устаревший дизайн, за счёт чего программной не всегда удобно пользоваться или найти нужный пункт меню. Программа работает только из-под Windows, и в последний версии программы она получила поддержку новыеших версий ОС10. Особенности включают: Многострочные диаграммы с вкладками. Улучшена графика. Настраиваемые фигуры. Группировка и блокировка. Поворот объектов и текста. И не маловажное преимущество для организации при выборе данного ПО является поддержка и сопровождение продукта в минимальные сроки, так как эта программа является ключевой мониторинговой системой и ошибки в показаниях или при выводе отчёта здесь крайне ощутимы. В связи с этим выбрана всё таки LANState Pro. Она также позволяет нарисовать схему сети и в реальном времени управлять каждым сетевым устройством. Производятся постоянные команды ping и видео отклик устройства или зависания. В ней мы и будем строить нашу карту сети и заниматься мониторингом. Пример программы приведён ниже на рисунке 4. Lanstate Pro на удивление оказалось простой до невозможности, ресурсов не требующая, на русском языке, с поддержкой всяких вариантов мониторинга от SNMP до скриптов и много приятных вкусностей, чем полностью удовлетворяло поставленным мною задачам. Окончательно была принята именно она. С помощью неё даже удалось решить все необходимые в ходе эксплуатации задачи мониторинга: 1) коммутаторов; 2) состояния жестких дисков на серверах; 3) бесперебойников питания APC; 4) сетевых хранилищ; 5) интернета; 6) служб и процессов; 7) архивации; 8) принтера. Вывод: Lanstate Pro приятственная и хорошая софтина за такие деньги. Рис. 4 Крайне удобный и незаменимый инструмент в руках администратора сети. HoverIP не менее полезная программа, позволяющая производить сканирование сети по заданным промежуткам IP адресов, что может быть полезным при присвоении оригинального адреса новому устройству, во избежание конфликта устройств. А в данном случае эта программа поможет нам в формировании маршрутной таблицы. Ещё она отображает MAC-адрес, DHCP, назначенный IP, DNS, Default Gateway и IP Lease expiration. Другие задачи, которые могут быть выполнены с помощью HoverIP, такие как nslookup, маршруты трассировки, сканирование портов, системы pinging и маршруты мониторинга таблицы маршрутизации. Это делает HoverIP уникальным инструментом для администрирования сети. Плюс, это утилита сканирования портов на основе графического интерфейса и таблица маршрутизации. Рис. 5 Программа не имеет русификации, но она так проста и удобна что во время работы с этим программным продуктом не возникает трудностей. 2.4. Выводы по второй главе. Второй раздел был посвящён вопросам разработке обеспечения локальной вычислительной сети для СОГАУ «ЦИТ», а именно: - техническую сторону работы связанную с подбором оборудования и комплектующих для компьютеров работников организации. - был сделан подбор сетевого оборудования с сравнением. - была найдена идеально подходящая сетевая операционная система и выбрана обычная операционная система для рабочих станций, описаны все преимущества и критерии выбора. - найдены управляющие программы контроля сети и оборудования. - были найдены рабочие ресурсы, которые выполнят все поставленные задачи. - были найдены альтернативные варианты, в случае чего которые можно применить, или заменить при повреждении Глава 3 Реализация проекта и экономические аспекты. 3.1. Коммутация оборудования и карта сети. Спроектированная сеть состоит из одной подсети с адресом 192.168.39.0 Для осуществления маршрутизации в сети необходимо для всех компонентов сети определить уникальные ip адреса, которые не будут конфликтовать, и составить таблицу маршрутизации. Для удобства управления и наглядности в программе LANState Pro была изображена рабочая карта сети всех устройств находящихся в организации с удобным расположением всех сегментов сети. В будущем через неё будет осуществим мониторинг и контроль за устройствами. Рис. 3. Карта сети Имея физическую модель расположения оборудования в помещениях (Рис. 2), теперь можно наблюдать и логическую. Сеть построена на пятя сегментах для удобства управления и контроля устройств. К тому же, за счёт этого мы добиваемся большой отказоустойчивости сети в целом. Все сегменты (ServiceDesk, Сектор ТО, Удостоверяющий центр и Управление ИБ, Приёмная и Бухгалтерия) имеют в своём распоряжении одно интеллектуальное устройство, оно же свитч. А уже от него расходится пачкордами до компьютеров. Сеть организации имеет адрес 192.168.39.0, соответственно, маска сети 255.255.0.0. Сервер имеет адрес 192.168.39.1. В сети есть proxy-сервер. Реальный IP-адрес этого сервера, используемый для выхода в Интернет локальными хостами 85.234.45.236. Каждому сетевому коммутатору присвоен статичный IP адрес: - 192.168.39.20 ServiceDesk - 192.168.39.30 Сектор ТО - 192.168.39.40 Удостоверяющий центр и Управление ИБ - 192.168.39.50 Приёмная - 192.168.39.60 Бухгалтерия А все остальные устройства в сети получают адрес основываясь на адресе управляющего свича. К примеру, IP адреса сегмента сектора ТО будут иметь: - 192.168.39.30 - Свитч - 192.168.39.31 - Компьютер 1 - 192.168.39.32 - Компьютер 2 - 192.168.39.33 - Компьютер 3 - 192.168.39.34 - Компьютер 4 Если понадобится добавить новое устройство, например, сетевой принтер, то ему будет присвоен адрес по DHCP, т.е. автоматически любой не занятый адрес. Это позволяет всегда и безошибочно заниматься настройкой оборудования, не путаясь в адресах других устройств. В программе HoverIP была составлена таблица маршрутизации сети. Это такая таблица, которая содержит соответствие адреса сети к маршруту (Табл. 3). Существует динамическая и статическая маршрутизация IP адресов. Динамическая маршрутизация совершается за счет динамических протоколов маршрутизации и при их помощи маршрутизатор сам строит и обновляет свою таблицу маршрутизации. Говорят, что сеть сошлась, когда с любого маршрутизатора можно попасть в любую сеть и на любое устройство. Иначе могут возникнуть неполадки в работе сети, такие как потеря пакетов и циклы маршрутизации. Асимметричной же маршрутизацией называют такую, в которой существует маршрут только в одну сторону. Статическая маршрутизация. При статической маршрутизации маршруты вводятся администратором вручную на каждом маршрутизаторе отдельно, и они не изменяются во время работы. Также иногда к статической маршрутизации относят маршруты, изменение которых можно предугадать. Динамические протоколы маршрутизации делятся на внешние и внутренние. А внутренние в свою очередь на дистанционно-векторные протоколы и протоколы link state (состояния канала).  Табл. 3. Таблица маршрутизации сети. 3.2. Обеспечение информационной безопасности в сети и матрица доступа. Защита информации – это комплекс мероприятий, проводимых с целью предотвращения утечки, хищения, утраты, несанкционированного доступа и/или уничтожения, искажения, модификации (подделки), несанкционированного копирования, блокирования информации и т.д. Поскольку утрата информации может происходить по сугубо техническим, объективным и неумышленным причинам, под это определение подпадают также и мероприятия, связанные с повышением надежности сервера из-за отказов или сбоев в работе жёстких дисков, уязвимостей в используемом программном обеспечении и т.д. Переход от работы на персональных компьютерах к работе в сети усложняет защиту информации по следующим причинам: большое число пользователей в сети и их переменный состав. Защита на уровне учётной персональной записи (имени и пароля пользователя) недостаточна для предотвращения входа в сеть посторонних лиц; уже отмеченные недостатки в аппаратном и программном обеспечении, которые зачастую обнаруживаются не на предпродажном этапе, называемом бета- тестированием, а в процессе эксплуатации. В том числе неидеальны встроенные средства защиты информации даже в таких известных и "мощных" сетевых ОС, как Windows Server или NetWare. Возможна утечка информации по каналам, находящимся вне сети: хранилище носителей информации, элементы строительных конструкций и окна помещений, которые образуют каналы утечки конфиденциальной информации за счет так называемого микрофонного эффекта, телефонные, радио-, а также иные проводные и беспроводные каналы (в том числе каналы мобильной связи). Любые дополнительные соединения с другими сегментами или подключение к Интернет порождают новые проблемы. Атаки на локальную сеть через подключение к Интернету для того, чтобы получить доступ к конфиденциальной информации получили широкое распространение, что связано с недостатками встроенной системы защиты информации в протоколах TCP/IP. Сетевая атака – это вторжение в операционную систему удаленного компьютера. Злоумышленники предпринимают сетевые атаки, чтобы захватить управление над операционной системой, привести ее к отказу в обслуживании или получить доступ к защищенной информации. Сетевыми атаками называют вредоносные действия, которые выполняют сами злоумышленники (такие как сканирование портов, подбор паролей), а также действия, которые выполняют вредоносные программы, установленные на атакованном компьютере (такие как передача защищенной информации злоумышленнику). К вредоносным программам, участвующим в сетевых атаках, относят некоторые троянские программы, инструменты DoS-атак, вредоносные скрипты и сетевые черви. Сетевые атаки можно условно разделить на следующие типы: Сканирование портов. Этот вид сетевых атак обычно является подготовительным этапом более опасной сетевой атаки. Злоумышленник сканирует UDP- и TCP-порты, используемые сетевыми службами на атакуемом компьютере, и определяет степень уязвимости атакуемого компьютера перед более опасными видами сетевых атак. Сканирование портов также позволяет злоумышленнику определить операционную систему на атакуемом компьютере и выбрать подходящие для нее сетевые атаки. DoS-атаки, или сетевые атаки, вызывающие отказ в обслуживании. Это сетевые атаки, в результате которых атакуемая операционная система становится нестабильной или полностью неработоспособной. Существуют следующие основные типы DoS-атак: Отправка на удаленный компьютер специально сформированных сетевых пакетов, не ожидаемых этим компьютером, которые вызывают сбои в работе операционной системы или ее остановку. Отправка на удаленный компьютер большого количества сетевых пакетов за короткий период времени. Все ресурсы атакуемого компьютера используются для обработки отправленных злоумышленником сетевых пакетов, из-за чего компьютер перестает выполнять свои функции. Сетевые атаки-вторжения. Это сетевые атаки, целью которых является "захват" операционной системы атакуемого компьютера. Это самый опасный вид сетевых атак, поскольку в случае ее успешного завершения операционная система полностью переходит под контроль злоумышленника. Этот вид сетевых атак применяется в случаях, когда злоумышленнику требуется получить конфиденциальные данные с удаленного компьютера (например, номера банковских карт или пароли) либо использовать удаленный компьютер в своих целях (например, атаковать с этого компьютера другие компьютеры) без ведома пользователя. Получение оперативной информации о вирусах поможет бороться с ними более эффективно. По мере появления новых вирусов и троянских коней предприятие должно устанавливать новые версии антивирусных средств и программного обеспечения. В сети используется дискреционная модель разграничения доступа. В рамках этой модели для каждого отдела определено, имеет он доступ или нет. На основе этих определений была построена матрица доступа, которая приведена в таблице 4.

Табл. 4. Матрица доступа организации. Применяемые сокращения: АИБ – администратор информационной безопасности АБД – администратор базы данных Рук-во. – руководство организации в лице директора Сектор ТО – сектор технического обслуживания и ремонта офисной техники ServiseDesk – сервисная служба ЦКУ – Центр космических услуг и геоинформационных систем АРМ - автоматизированное рабочее место. ОСИС – Отдел сопровождения информационных систем - – нет доступа + – есть доступ Для защиты локальной сети от атак из сети Интернет используется программный firewall OutPost Firewall 9.3. Данный продукт осуществляет комплексную защиту компонентов сети от вторжений и злонамеренных воздействий извне. |