Цели, функции и задачи защиты информации в компьютерных сетях

Скачать 3.38 Mb. Скачать 3.38 Mb.

|

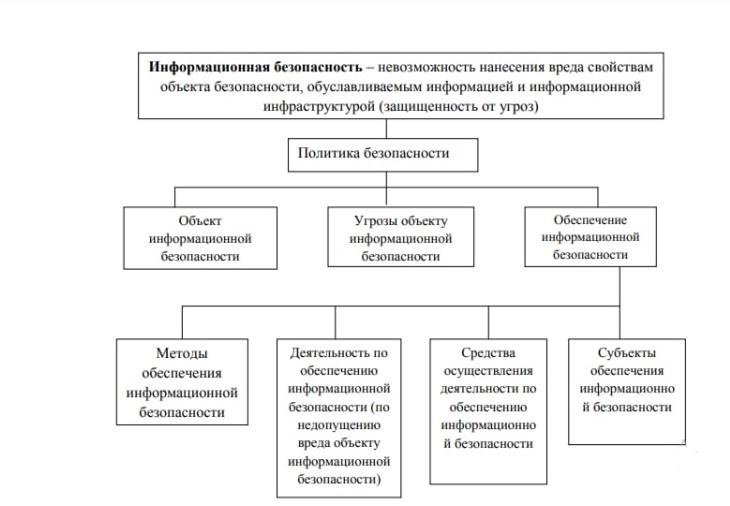

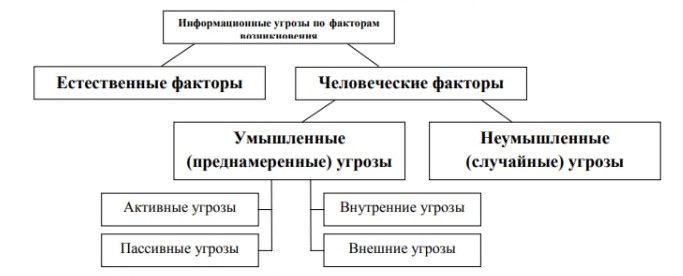

МИНИСТЕРСТВО ПО РАЗВИТИЮ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ И КОММУНИКАЦИЙ РЕСПУБЛИКИ УЗБЕКИСТАНА ТАШКЕНТСКИЙ УНИВЕРСИТЕТ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙКафедра: «Обеспечение информационной безопасности» Самостоятельная работа По дисциплине: «Безопасность сетей» На тему: «. Цели, функции и задачи защиты информации в компьютерных сетях.» Выполнил: студент группы 220-19 Ахмедов О. Т. Принял: Кучкаров Т. А. Ташкент 2022 Содержание Введение Общие положения Методы формирования функций защиты Классы задач защиты информации Функции защиты Состояния и функции системы защиты информации Введение В ходе изучения дисциплины студенты должны комплексно применять знания, навыки и умения, полученные при изучении «Информатики». Минимальный уровень освоения содержания дисциплины предполагает: - Знакомство с основными понятиями информационной безопасности, информационными угрозами, их классификацией, и возможными последствиями для организаций различных форм собственности; - Уяснение вопросов обеспечения информационной проблем создания (концептуального проектирования) систем информационной безопасности; - Принятие обоснованных решений по выбору политики информационной безопасности (ИБ) и оценки эффективности инвестиций в ИБ. Знания, навыки и умения, приобретенные в процессе изучения дисциплины в ходе лекций, лабораторных занятий и самостоятельной работы, должны всесторонне использоваться студентами на завершающем этапе обучения в бакалавриате, при обучении в магистратуре, а также в процессе дальнейшей профессиональной деятельности при решении широкого класса аналитических задач финансово-экономического характера. Общие положения  Одно из фундаментальных положений системно-концептуального подхода к защите информации состоит в том, что предполагается разработка такой концепции, в рамках которой имелись бы (по крайней мере потенциально) возможности гарантированной защиты информации для самого общего случая архитектурного построения АСОИ, технологии и условий их функционирования. Для того чтобы множество функций соответствовало своему назначению, оно должно удовлетворять требованию полноты, причем под полнотой множества функции понимается свойство, состоящее в том, что при надлежащем обеспечении соответствующего уровня (соответствующей степени) осуществления каждой из функций множества гарантированно может быть достигнут требуемый уровень защищенности информации. Защита информации в современных АСОИ может быть эффективной лишь в том случае, если она будет осуществляться как непрерывный и управляемый процесс. Для этого должны быть предусмотрены, с одной стороны, механизмы непосредственной защиты информации, а с другой - механизмы управления механизмами непосредственной защиты. Соответственно этому и множество функций защиты должно состоять из двух подмножеств: первого, содержащего функции непосредственно защиты, и второго, содержащего функции управления механизмами защиты. Обеспечение регулярного осуществления функций защиты достигается тем, что в АСОИ регулярно решаются специальные задачи защиты. При этом задачей защиты информации называются организованные возможности средств, методов и мероприятий, реализуемых в АСОИ с целью осуществления функций защиты. Основное концептуальное требование к задачам защиты состоит в надежном обеспечении заданного уровня осуществления каждой из полного множества функций защиты. Сущность этого требования заключается в следующем. Множество функций защиты должно быть полным в том смысле, что регулярное их осуществление обеспечивает условия для надежной защиты информации в системном плане. При этом варьируя усилиями и ресурсами, вкладываемыми в осуществление различных функций, можно стремиться к такому положению, когда требуемый уровень защиты информации будет достигаться при минимальных затратах, или к положению, когда при заданных затратах будет достигаться максимальный уровень защиты. Иными словами, полнота множества функций защиты и взаимозависимости различных функций создают предпосылки для оптимального построения системы защиты информации в АСОИ. Практическая реализация этой возможности может быть обеспечена лишь в том случае, если множество задач защиты будет репрезентативным в том смысле, что будет позволять обеспечивать любой заданный уровень осуществления каждой функции защиты, и притом с минимизацией расходов на осуществление как каждой функции отдельно, так и их совокупности. Таким образом, задачи защиты информации являются инструментом практической реализации функций защиты в соответствии с объективными потребностями защиты. Методы формирования функций защиты Требование полноты множества функций защиты применительно к двум отмеченным видам интерпретируются следующим образом. Множество функций обеспечения защиты должно быть таким, чтобы осуществлением их в различных комбинациях и с различными усилиями в любой ситуации при функционировании АСОИ могли быть созданы все условия, необходимые для надежной защиты информации. Множество функций управления должно создавать все предпосылки для оптимальной реализации функций обеспечения в любых условиях. Вместе с тем принципиально важно подчеркнуть, что регулярных (а тем более формальных) методов решения проблемы не существует (по крайней мере в настоящее время). Вынужденно приходится использовать методы неформальные. Таким образом, формирование функций защиты приходится осуществлять в ситуации, когда требования к формированию являются абсолютными, а методы, которые могут быть при этом использованы, весьма относительны структурно логический анализ экспертные оценки и просто здравый смысл компетентных специалистов Совершенно очевидно, что множество функций защиты информации должно быть таким, чтобы надлежащим их осуществлением можно было оказывать желаемое воздействие на любую ситуацию, которая потенциально возможна в процессе организации и обеспечения защиты информации. Последовательность и содержание структурно-логического анализа ситуаций, потенциально возможных в процессе защиты информации, можно представить в следующем виде. Для того чтобы защищенность информации могла быть нарушена, должны существовать (иметь место) такие условия, при которых могут проявиться дестабилизирующие факторы. Если таких условий не будет, то не будет необходимости в специальной защите информации. Если же потенциальные возможности для проявления дестабилизирующих факторов будут иметь место, то надо оценивать реальную возможность их проявления, обнаруживать факты их проявления, принимать меры к предотвращению воздействия их на информацию, обнаружению, локализации и ликвидации последствий этих воздействий. - защита информации обеспечена, поскольку даже при условии проявления дестабилизирующих факторов предотвращено их воздействие на защищаемую информацию или ликвидированы последствия такого воздействия. - защита информации нарушена, поскольку не удалось предотвратить воздействие дестабилизирующих факторов на информацию, однако это воздействие локализовано. - защита информации разрушена, поскольку воздействие дестабилизирующих факторов на информацию не только не предотвращено, но даже не локализовано. Формирование множества задач осуществляется на основе анализа объективных возможностей реализации поставленных целей защиты. Такое множество задач может состоять из ряда классов задач, включающих содержащие однородные в функциональном отношении задачи. Класс задач - это однородное в функциональном отношении множество задач, обеспечивающих полную или частичную реализацию одной или нескольких целей. Классы задач защиты информации Учитывая, что основными целями обеспечения информационной безопасности являются обеспечение защиты системы от обнаружения и от информационного воздействия, а также содержания информации, выделяются задачи соответствующих видов. Одной из первичных целей противника является обнаружение объекта, обрабатывающего конфиденциальную информацию, и выявление сведений о его предназначении. Поэтому к первому виду задач можно отнести задачи уменьшения степени распознавания объектов. К этому виду относятся следующие классы задач. Сокрытие информации о средствах, комплексах, объектах и системах обработки информации. Эти задачи могут подразделяться на технические и организационные. Организационные задачи по сокрытию информации об объектах направлены на недопущение разглашения этих сведений сотрудниками и утечки их по агентурным каналам. Технические задачи направлены на устранение или ослабление технических демаскирующих признаков объектов защиты и технических каналов утечки сведений о них. При этом сокрытие осуществляется уменьшением электромагнитной, временной, структурной и признаковой доступности, а также ослаблением адекватности между структурой, топологией и характером функционирования средств, комплексов, объектов, систем обработки информации и управления. Решение этой задачи представляет реализацию комплекса организационно-технических мероприятий и мер, обеспечивающих выполнение основного требования к средствам, комплексам и системам обработки информации - разведзащищенности и направлено на достижение одной из главных целей - исключение или существенное затруднение технической разведке поиска, определения местоположения, радионаблюдения источников радиоизлучения, классификации и идентификации объектов технической разведкой по выявленным демаскирующим признакам. Решение задачи по снижению электромагнитной доступности затрудняет как энергетическое обнаружение, так и определение координат района расположения источников радиоизлучения, а также увеличивает время выявления демаскирующих признаков, уменьшает точность измерения параметров и сигналов средств радиоизлучения. Снижение временной доступности радиоизлучающих средств предполагает сокращение времени их работы на излучение при передаче информации и увеличение длительности паузы между сеансами обработки информации. Для уменьшения структурной и признаковой доступности информации реализуются организационно-технические мероприятия, ослабляющие демаскирующие признаки и создающие так называемый "серый фон". Технические задачи сокрытия должны решаться, например, для подвижных объектов (автомобилей), оборудованных радиосвязью. Дезинформация противника. К этому классу относятся задачи, заключающиеся в распространении заведомо ложных сведений относительно истинного назначения каких-то объектов и изделий, действительного состояния какой-то области государственной деятельности, положении дел на предприятии и т. д. Дезинформация обычно проводится путем распространения ложной информации по различным каналам, имитацией или искажением признаков и свойств отдельных элементов объектов защиты, создания ложных объектов, по внешнему виду или проявлениям похожих на интересующих соперника объекты, и др. Роль дезинформации подчеркивал А. Ф. Вивиани, специалист в области контршпионажа: "На нас обрушивается, валится, извергается огромное количество информации. Она бывает фальшивой, но выглядит правдоподобно; бывает правдивой, а на самом деле хитроумно перекроена, дабы производить впечатление фальшивой; бывает отчасти фальшивой и отчасти правдивой. Все зависит от выбранного способа так называемой дезинформации, цель которой - заставить вас верить, желать, думать, принимать решения в направлении, выгодном для тех, кому зачем-то нужно на нас воздействовать". Техническая дезинформация на объекте защиты представляет комплекс организационных мероприятий и технических мер, направленных на введение в заблуждение технической разведки относительно истинных целей систем обработки информации, намерений органов управления. Частными задачами технической дезинформации являются: -искажение демаскирующих признаков реальных объектов и систем, соответствующих признакам ложных объектов; -создание (имитация) ложной обстановки, объектов, систем, комплексов путем воспроизведения демаскирующих признаков реальных объектов, структур систем, ситуаций, действий, функций и т. д. -передача, обработка, хранение в системах обработки ложной информации. -В общем виде эти задачи могут быть сгруппированы в частные задачи радиоимитации, радиодезинформации, демонстративных действий. Легендирование. Объединяет задачи по обеспечению получения злоумышленником искаженного представления о характере и предназначении объекта, когда наличие объекта и направленность работ на нем полностью не скрываются, а маскируются действительное предназначение и характер мероприятий. На практике, учитывая очень высокую степень развития современных средств ведения разведки, является чрезвычайно сложным полное сокрытие информации об объектах. Так, современные средства фоторазведки позволяют делать из космоса снимки объектов с разрешающей способностью в несколько десятков сантиметров. Поэтому наряду с рассмотренным видом задач не менее важными, а по содержанию более объемными являются задачи защиты содержа-ния обрабатываемой, хранимой и передаваемой информации. К этому виду относятся следующие классы задач. Введение избыточности элементов системы. Под избыточностью понимается включение в состав элементов системы обработки информации дополнительных компонентов, обеспечивающих реализацию заданного множества целей защиты с учетом воздействий внешних и внутренних дестабилизирующих факторов. Решение этой задачи включает реализацию комплекса организационных мероприятий, технических, программных и других мер, обеспечивающих организационную, аппаратную, программно-аппаратную, временную избыточность. Организационная избыточность осуществляется за счет введения дополнительной численности обслуживающего персонала, его обучения, организации и обеспечения режима сохранения государственной тайны и другой конфиденциальной информации, определения порядка передачи информации различной степени важности, выбора мест размещения средств и комплексов обработки и т. п. Аппаратурная избыточность осуществляется за счет введения дополнительных технических устройств, обеспечивающих защиту информации. Программно-аппаратная избыточность предполагает использование дополнительных программных, аппаратных и комбинированных средств защиты в системе обработки информации. Информационная избыточность осуществляется за счет создания дополнительных информационных массивов, банков данных. Временная избыточность предполагает выделение дополнительного времени для проведения обработки информации и др. Резервирование элементов системы. Резервирование в отличие от задачи введения избыточности предполагает не введение дополнительных элементов, обеспечивающих защиту информации, а их исключение и перевод в резерв на случай возникновения необходимости обработки дополнительного массива информации, повышения статуса защищенности информации, возникновения непредвиденных ситуаций. Такое резервирование может быть горячим и холодным. При горячем резервировании элементы находятся в рабочем состоянии после дополнительных операций включения и подготовки к работе, а при холодном элементы переводятся в рабочее состояние после дополнительных операций. Регулирование доступа к элементам системы и защищаемой информации. Регулирование доступа к средствам, комплексам и системам обработки информации (на территорию, в помещение, к техническим средствам, к программам, к базам данных и т. п.) предполагает реализацию идентификации, проверки подлинности и контроля доступа, регистрацию субъекта, учет носителей информации в системе ее обработки. Кроме того, к данному классу относятся задачи по установлению и регулированию контролируемых зон вокруг технических средств обработки информации, за пределами которых становятся невозможными выделение и регистрация с помощью технических средств разведки сигналов, содержащих конфиденциальную информацию. Такие сигналы могут возникать, например, за счет появления вокруг функционирующих средств обработки информации побочных электромагнитных излучений или наводок в проводах, выходящих за пределы контролируемой зоны. Регулирование использования элементов системы и защищаемой информации. Регулирование использования заключается в осуществлении запрашиваемых процедур (операций) при условии предъявления некоторых заранее обусловленных полномочий. Для решения данного класса задач относительно конфиденциальной информации могут осуществляться такие операции, как ее дробление и ранжирование. Дробление (расчленение) информации на части с таким условием, что знание какой-то одной части информации (например, знание одной операции технологии производства какого-то продукта) не позволяет восстановить всю картину, всю технологию в целом. Ранжирование включает, во-первых, деление засекречиваемой информации по степени секретности и, во-вторых, регламентацию допуска и разграничение доступа к защищаемой информации: предоставление индивидуальных прав отдельным пользователям на доступ к необходимой им конкретной информации и на выполнение отдельных операций. Разграничение доступа к информации может осуществляться по тематическому признаку или по признаку секретности информации и определяется матрицей доступа. Примером данного класса задач является доступ сотрудников к обслуживанию специальной техники только при наличии соответствующего разрешения. Маскировка информации. Маскировка информации заключается в преобразовании данных, исключающем доступ посторонних лиц к содержанию информации и обеспечивающем доступ разрешенным пользователям при предъявлении ими специального ключа преобразования. Решение этой задачи осуществляется на основе криптографических, некриптографических и смежных с ними (кодовое зашумление, ортогональные преобразования) преобразований. Регистрация сведений. Регистрация предполагает фиксацию всех сведений о фактах, событиях, возникающих в процессе функционирования средств и систем обработки информации, относящихся к защите информации, на основании которых осуществляется решение задач оценки состояния безопасности информации с целью повышения эффективности и управления механизмами защиты. Уничтожение информации. Решение задачи уничтожения информации представляется как процедура своевременного полного или частичного вывода из системы обработки элементов информации, компонентов системы, не представляющих практической, исторической, научной ценности, а также если их дальнейшее нахождение в системе обработки снижает безопасность информации. Необходимо отметить, что для различных классов информационно-телекоммуникационных систем уничтожение информации будет иметь определенную специфику. Так, для систем автоматизированной обработки информации типичной процедурой является уничтожение остаточной информации в элементах ОЗУ, отдельных магнитных носителях, программных модулях, контрольных распечатках, выданных документах после решения соответствующей задачи обработки информации. Для криптографических систем такой задачей может быть своевременное уничтожение носителей ключевой информации для шифрования данных в целях повышения криптостойкости (способности аппаратуры шифрования противостоять вскрытию секрета шифра). Одной из разновидностей уничтожения информации является так называемое аварийное уничтожение, осуществляемое при явной угрозе злоумышленного доступа к информации повышенной важности. Обеспечение сигнализации. Решение задачи обеспечения сигнализации состоит в реализации процедуры сбора, генерирования, передачи, отображения и хранения сигналов о состоянии механизмов защиты с целью обеспечения регулярного управления ими, а также объектами и процессами обработки информации. Этот класс задач обеспечивает обратную связь в системе управления, чем достигается обеспечение активности системы защиты. В основном такие задачи решаются с помощью технических средств сигнализации. Обеспечение реагирования. Получив по каналам обратной связи информацию о состоянии системы защиты, в соответствии с законами управления орган управления должен при необходимости выработать управленческое решение, т. е. отреагировать на полученный сигнал. Реагирование на проявление дестабилизирующих факторов является признаком активности системы защиты информации, реализация которого направлена на предотвращение или снижение степени воздействия факторов на информацию. Управление системой защиты информации. Этот класс объединяет широкий круг задач, связанных с контролем правильности функционирования механизмов обработки и защиты информации, оценкой внутренних и внешних угроз, планированием защиты и т. д. При этом понятие "контроль" рассматривается в узком смысле и сводится к проверкам эффективности реализации технических и, в частности, аппаратных мер защиты: соответствия элементов системы заданному их составу, текущего состояния элементов системы, работоспособности элементов системы, правильности функционирования элементов системы, отсутствия несанкционированных устройств и систем съема информации. Обеспечение требуемого уровня готовности обслуживающего персонала к решению задач информационной безопасности. Приведенный ранее анализ угроз информации показал, что одной из наиболее значимых причин нарушения ее целостности является ошибки и сбои в работе персонала. В связи с этим к рассматриваемому классу относятся задачи достижения необходимого уровня теоретической подготовки и практических навыков в работе (подготовка персонала), а также задачи формирования высокой психофизиологической устойчивости к воздействию дестабилизирующих факторов и моральной устойчивости к разглашению конфиденциальных сведений (подбор, оценка персонала, стимулирование его деятельности и др.). К третьему виду относятся задачи защиты информации от информационного воздействии. К ним можно отнести следующие классы задач. Защита от информационного воздействия на технические средства обработки. Информационное воздействие на технические средства обработки, хранения и передачи информации может быть направлено: на уничтожение информации (например, электронное подавление средств связи); -искажение или модификацию информации и логических связей (внедрение компьютерных вирусов); -внедрение ложной информации в систему. Таким образом, данный класс включает задачи реализации технических средств и организационно-технических мероприятий по защите от рассмотренных направлений воздействия. Защита от информационного воздействия на общество. Задачи предполагают разработку и реализацию методов защиты от негативного воздействия через СМИ на общественное сознание людей. Целями такого воздействия могут быть, например, навязывание общественного мнения (пропаганда), решение экономических вопросов (реклама), разрушение национальных традиций и культуры (навязывание со стороны других государств чуждых культурных ценностей) и др. Защита от информационного воздействия на психику человека. Включает широкий круг задач, направленных как непосредственно на защиту от технических средств воздействия на психику (психотронного оружия), так и на определение и формирование у человека высокой стрессоустойчивости, высоких моральных качеств и т. д., позволяющих противостоять такому воздействия. Рассмотрев содержание вышеперечисленных классов, можно сделать вывод, что под задачей защиты информации понимаются организованные возможности средств, методов и мероприятий, используемых на объекте обработки информации с целью осуществления функций защиты. Функции защиты Под функцией защиты понимается множество действий, реализаций, проведение функционально однородных мероприятий, осуществляемых на объектах обработки конфиденциальной информации различными средствами, способами и методами с целью обеспечения заданных уровней защищенности информации. Множество функций обеспечения защиты в различных их комбинациях должно создавать условия для обеспечения надежной защиты независимо от условий внешних воздействий, внутренних неопределенностей систем обработки и защиты информации. Состояния и функции системы защиты информации   В зависимости от событий потенциальных воздействий угроз и мер, снижающих их влияние, система защиты переходит в определенные состояния, соответствующие событиям. В зависимости от событий потенциальных воздействий угроз и мер, снижающих их влияние, система защиты переходит в определенные состояния, соответствующие событиям.Состояние 1 - защита информации обеспечена, если при наличии условий, способствующих появлению угроз, их воздействие на защищаемую информацию предотвращено или, ликвидированы последствия такого воздействия. Состояние 2 - защита информации нарушена, если невозможно предотвратить воздействие на нее угроз, однако оно обнаружено и локализовано. Состояние 3 - защиты информации разрушена, если результаты воздействий на нее угроз не только не предотвращены, но и не локализованы. Множество функций защиты информации определяется следующей последовательностью действий, обеспечивающей выполнение конечной цели - достижение требуемого уровня информационной безопасности. Прежде всего, необходимо попытаться предупредить возникновение условий, благоприятствующих появлению угроз информации. Выполнение этой функции в связи с большим количеством таких угроз и случайным характером их проявлений имеет вероятность, близкую к нулю. Поэтому следующим шагом должно быть своевременное обнаружение проявившихся угроз и предупреждение их воздействия на информацию. Если все-таки такое воздействие произошло, необходимо вовремя его обнаружить и локализовать с целью недопущения распространения этого воздействия на всю конфиденциальную информацию, обрабатываемую на объекте. И последней функцией защиты должна быть ликвидация последствий указанного воздействия для восстановления требуемого состояния безопасности информации. Рассмотрим эти функции несколько подробнее. Функция 1 - предупреждение проявления угроз. Реализация этой функции носит упреждающую цель и должна способствовать такому архитектурно-функциональному построению современных систем обработки и защиты информации, которое обеспечивало бы минимальные возможности появления дестабилизирующих факторов в различных условиях функционирования систем. Например, для предупреждения возможности установки в помещении закладных устройств необходимо с помощью технических средств и организационных мероприятий обеспечить невозможность несанкционированного доступа в него. Функция 2 - обнаружение проявившихся угроз и предупреждение их воздействия на информацию. Осуществляется комплекс мероприятий, в результате которых проявившиеся угрозы должны быть обнаружены до их воздействия на защищаемую информацию, а также обеспечено недопущение воздействий этих угроз на защищаемую информацию в условиях их проявления и обнаружения. Так, для нейтрализации закладных устройств необходимо регулярно проводить специальные проверки помещений, устанавливать системы их автоматического поиска, а для предупреждения их воздействия на конфиденциальную информацию использовать устройства защиты типа генераторов объемного зашумления, позволяющих создавать вокруг устройств обработки информации шумовое поле. Функция 3 - обнаружение воздействия угроз на защищаемую информацию и локализация этого воздействия. Содержание функции направлено на непрерывный контроль средств, комплексов, систем обработки, защиты информации и различных компонентов защищаемой информации с целью своевременного обнаружения фактов воздействия на них угроз. Своевременное обнаружение предполагает обеспечение реальной возможности локализации воздействия на информацию, т. е. минимизацию возможного нарушения ее целостности и защищенности и недопущение распространения этого воздействия за пределы допустимых размеров. В компьютерных системах, например, эту функцию реализуют аппаратно-программные средства контроля и регистрации попыток несанкционированного доступа в систему или к информации (цифровая подпись). Функция 4 - ликвидация последствий воздействия угроз. Функция предусматривает проведение мероприятий защиты в отношении обнаруженного и локализованного воздействия угроз на информацию, т. е. осуществляется восстановление системы обработки, защиты информации и состояния защищаемой информации применением соответствующего множества средств, способов и мероприятий защиты. |