АНАЛИЗ БЕЗОПАСНОСТИ ПЕРЕДАЧИ ГОЛОСОВОГО ТРАФИКА В VOIP И ОБЕСПЕЧЕНИЕ ЕГО ЗАЩИЩЕННОСТИ. Дипломная работа специалиста

Скачать 1.45 Mb. Скачать 1.45 Mb.

|

|

20

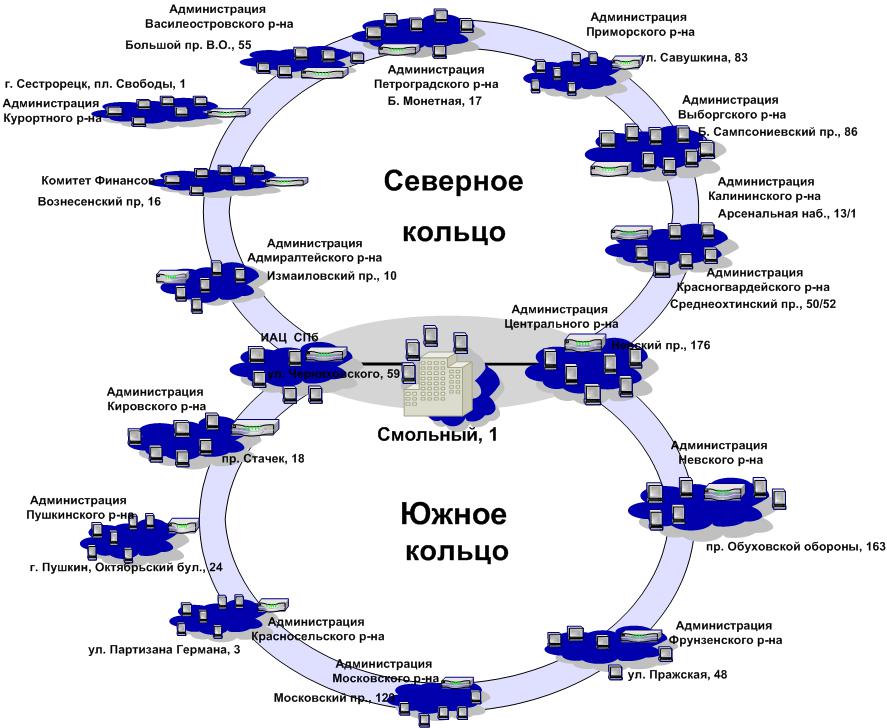

21 Безопасность программных VoIP-клиентов Особое внимание следует уделить программным VoIP-клиентам, так как они подвержены угрозам, связанным с ОС и используемыми сервисами. Контроль обновления ПО Не следует использовать для обновления ПО устройств небезопасные протоколы, такие как TFTP. Обеспечение своевременного обновления ПО Для защиты от различных уязвимостей в реализации тех или иных протоколов или драйверов аппаратного обеспечения устройств необходимо регулярно обновлять ПО. Обеспечение бесперебойного питания Для защиты от отказа в обслуживании необходимо обеспечить ключевые устройства в VoIP-сети механизмами обеспечения бесперебойного питания на случай отключения электроснабжения. Защита механизмов удалённого доступа Для удалённого доступа к устройствам следует использовать только защищённые протоколы, такие как IPSec или SSH. Рассмотрим в качестве примера каким образом решается проблема обеспечения безопасности взаимодействия посредством IP-телефонии в Правительстве Санкт-Петербурга. 22 2.1. Обеспечение защищенности VoIP в Правительстве Санкт-Петербурга Для обеспечения исполнительных органов государственной власти (ИОГВ) Санкт-Петербурга и подведомственных им структур услугами связи — телефонной, телематической (в том числе защищенных сетей и каналов) используется Единая мультисервисная телекоммуникационная сеть (ЕМТС). ЕМТС обеспечивает [21]: единую техническую политику в области развития общегородского инфокоммуникационного пространства; централизованное обеспечение мер по информационной безопасности; объединение городских служб и организаций в единое информационное пространство для их оперативного взаимодействия, как в повседневной деятельности, так и при возникновении чрезвычайных ситуаций; скоординированное централизованное ведение, эксплуатацию и обслуживание общегородских баз данных и автоматизированных информационных систем; снижение зависимости от услуг сторонних операторов, а также сокращение расходов на оплату услуг арендуемых линий и каналов связи; организацию надежных широкополосных высокоскоростных каналов доступа в Интернет для городских учреждений. В ее основе лежат два магистральных кольца — северное и южное [19] (рисунок 3). 23  Рисунок 3 — Схема построения ядра ЕМТС Как показано на рисунке 3, ЕМТС охватывает административные границы Санкт-Петербурга. Физической средой является волоконно-оптический кабель, общей протяжённостью около 1500 километров. Взаимодействие ИОГВ по VoIP осуществляется посредством Городской сети видеоконференцсвязи исполнительных органов государственной власти (ГС ВКС ИОГВ) Санкт-Петербурга. Подключение к ГС ВКС ИОГВ Санкт-Петербурга осуществляется путем выхода в ЕМТС через средство защиты информации «Застава» («защищенный сегмент ЕМТС») [23]. «Застава» реализует набор модулей, реализующих различные алгоритмы криптографической защиты информации [23]: 24 ГОСТ Р 34.11-94; ГОСТ Р 34.10-94; ГОСТ Р 34.10-2001; ГОСТ 28147- 897; RSA; DES; 3DES; SHA1; MD5 и другие. Продукты «Застава» сертифицированы ФСТЭК по второму классу защищенности межсетевых экранов и второму уровню контроля отсутствия недекларированных возможностей, а также по третьему классу защищенности межсетевых экранов и третьему уровню контроля отсутствия недекларированных возможностей, согласно РД Гостехкомиссии. Однако при взаимодействии ИОГВ часто возникает потребность в организации видеоконференцсвязи (ВКС) там, где не реализован «защищенный сегмент ЕМТС», т.е. по открытым каналам, что является неприемлемым с точки зрения информационной безопасности. Таким образом, для решения проблемы безопасного с точки зрения защиты информации взаимодействия по VoIP по открытым каналам связи необходимо использовать дополнительные средства информационной безопасности. 25 ОБЕСПЕЧЕНИЕ ЗАЩИЩЕННОСТИ VOIP Для обеспечения защищенности информации, передаваемой посредством VoIP, будем использовать ее шифрование. Большинство VoIP-клиентов, например, Skype, используют шифрование данных при передаче. Однако в случае использования Skype, который является самым распространенным VoIP-клиентом (по состоянию на конец 2010 года зарегистрировано 663 миллиона пользователей, а в 2013 году пользователями было совершено звонков продолжительностью 214 миллиардов минут) [9], используемые средства обеспечения информационной безопасности нельзя считать надежными. Как было рассмотрено выше, на сегодняшний день все функции по обеспечению безопасности Skype реализуются серверами компании Microsoft, что является неприемлемым при передаче конфиденциальных данных. Во-первых, потому что к информации имеет доступ третья сторона (Microsoft). Во-вторых, потому что средства обеспечения безопасности не являются документированными, т. е. нет уверенности в их стойкости. Поэтому в данной работе будем вести речь об использовании оконечного шифрования, при котором возможностью зашифрования и расшифрования обладают лишь общающиеся стороны. 3.1. Оконечное шифрование в Skype Для обеспечения оконечного шифрования в Skype необходимо выполнить следующие этапы: Обеспечить возможность формирования сеансового ключа для симметричного шифрования. Обеспечить возможность зашифрования и расшифрования аудиопотока. При этом в связи с тем, что в Skype имеется возможность обмена текстовыми мгновенными сообщениями, необходимо также реализовать зашифрованный обмен сообщениями. 26 Для выполнения этих этапов необходимо иметь возможность программно инициировать отправку сообщений с целью: установки сеансового ключа; отправки зашифрованных сообщений. Для этого будем использовать программный интерфейс (API), предоставляемые Skype. 3.1.1. Skype API При использовании программного интерфейса Skype имеется возможность программно выполнять основные функции, предоставляемые Skype. Для начала работы с клиентом Skype необходимо создать Skype-объект и инициировать соединение с программным клиентом: Skype skype; skype = new Skype(); Далее возможно выполнять различные стандартные функции в зависимости от потребностей. Так, например, отправка сообщений осуществляется следующим образом: skype.SendMessage(“имя_абонента”, “сообщение”); Организация группового чата выглядит так: UserCollection members; User user; IChat ichat; user = new SKYPE4COMLib.User(); user.Handle =”абонент_1”; user.Handle =”абонент_2”; members.Add(user); ichat = MicInterceptor.skype.CreateChatMultiple(members); 27 ichat.SendMessage(“сообщение”); Вызов абонента: Call call; call = skype.PlaceCall(“имя_абонента”); | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||