Маркетинг. Диссертация обработка клиентских запросов с использованием облачных технологий в банковской сфере

Скачать 1.02 Mb. Скачать 1.02 Mb.

|

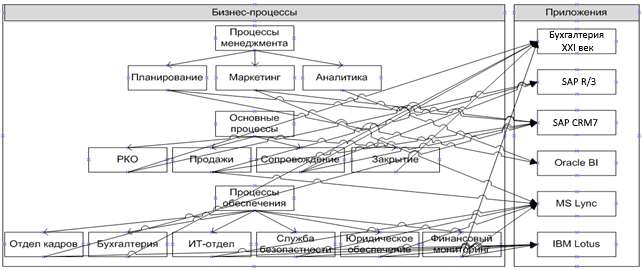

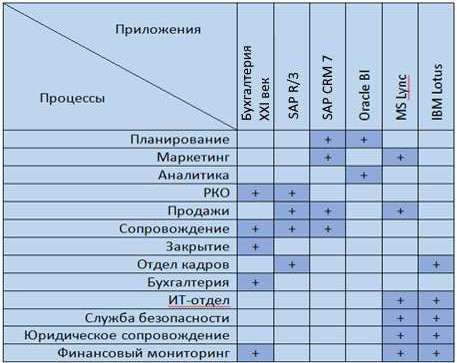

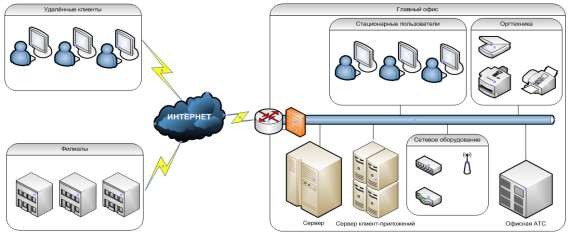

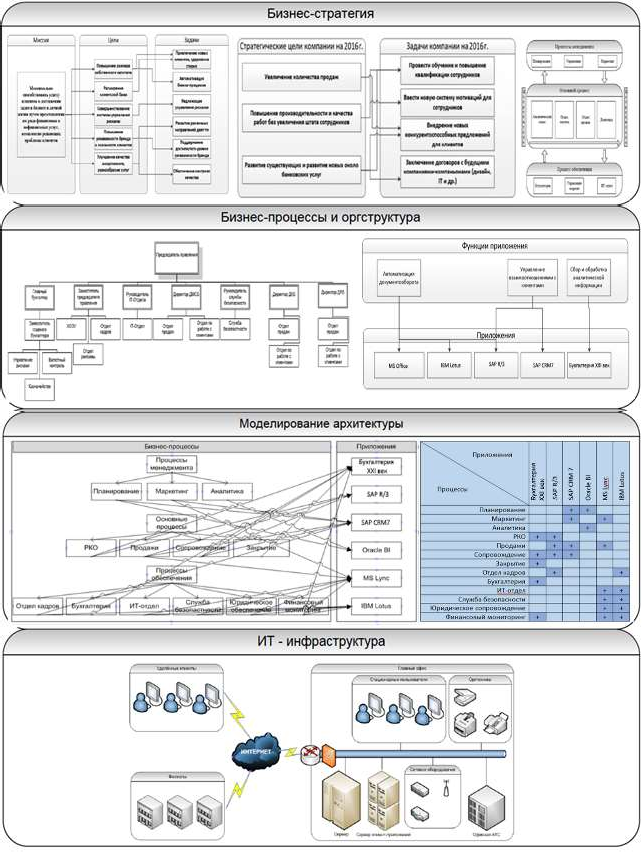

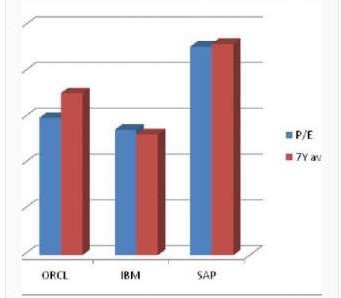

информационными системами, функционирующими на предприятии, представлена на рисунке 12.  Рисунок 12 – Связь бизнесс-процессов с информационными системами предприятия6 В таблице 2 представлены программные продукты, которые используются для обеспечения эффективности выполняемых бизнес-функций в отдельных подразделениях АО «ВУЗ-Банк». Таблица 2 – Основные програмные продукты АО «ВУЗ-Банк»7   6 Составлено автором  ИТ-инфраструктура предприятия АО «ВУЗ-банк» представлена на рисунке 13. ИТ-инфраструктура предприятия АО «ВУЗ-банк» представлена на рисунке 13.Рисунок 13 ─ ИТ-инфраструктура предприятия АО «ВУЗ-Банк»8 Общая модель предприятия АО «ВУЗ-банк» представлена на рисунке 14. В общей модели предприятия АО «ВУЗ-банк» представлены: бизнес- стратегия, выраженная в миссии, целях задачах, а также стратегических целях и задачах, бизнес-процессы и организационная струтура моделирование архитектуры и IT-инфраструктура.  Рисунок 14 – Общая модель предприятия АО «ВУЗ-Банк»9 АНАЛИЗ ОБРАБОТКИ ВНЕШНИХ ЗАПРОСОВ В АО ВУЗ-БАНК В настоящее время в АО «ВУЗ-банк» используется программный комплекс SAP: SAP CRM 7 и SAP R\3. Высокое качество продукта, постоянные инновации, а также способность предвидеть потребности пользователя позволили компании SAP с 2009 года стать одним из мировых лидеров по созданию программ, которые используются на крупных предприятиях. Система SAP - это программное обеспечение, автоматизирующее профессиональную деятельность представителей разных специализаций. Такие приложения «заточены» под конкретную отрасль и существенно упрощают работу в ней и связь с другими структурными единицами. SAP состоит из нескольких функциональных блоков, включающие управление, интеграцию и решение всех задач для: бухгалтерии и отдела финансов; торговли, отношений с клиентурой (системы CRM); бюджетирования, казначейства; персонала, административной деятельности; производства, снабжения, складов, логистики (SCM, EWM); рисков и стратегического планирования (GRC); системного администрирования, контроля данных и web-сервисов и так далее. С начала своего основания компания SAP специализировалась на разработках автоматизированных систем, позволяющих управлять процессами внутри предприятия. К ним относятся бухгалтерский учет, производственные процессы, торговые операции, управление персоналом и складским оборотом. С 2007 года корпорация начала слияние, выкупая компании, производящие программное обеспечение по предсказательной аналитике, анализу и обработки данных, контролирующее качество и процессы производства на промышленных предприятиях, а также управляющие человеческим капиталом. Корпорация SAP разрабатывает систему, приложения которой адаптируются, учитывая правовой контекст отдельно взятой страны. Также компания позволяет внедрять свою систему в качестве дополнительных услуг. Для этого она разработала собственную методику - ValueSAP. Наиболее популярным продуктом считается ERP система, позволяющая управлять внутренними и внешними ресурсами. Она формирует единое информационное пространство для ввода, обработки и получения информации о деятельности внутри предприятия. На рисунке 15 представлен рейтинг на мировом рынке компании SAP, где заметно, что корпорации удалось обогнать таких «титанов», как Oracle и IBM.  Рисунок 15 - Рейтинг корпорации SAP Благодаря программному продукту SAP R/3, предназначенному в качестве комплексной автоматизации на крупных предприятиях, корпорация быстро поднялась на уровень мировых лидеров и стала всемирно известным производителем ПО. На сегодняшний день программный комплекс SAP активно используется сотрудниками банка для отработки внешних запросов клиентов. При отработке входящего звонка через ЦТО клиент идентифицируется по номеру телефона, который указан в карточке клиента в SAP. Тем самым позволяет сотрудникам быстрее ориентироваться в проблеме клиента и быть более клиентоориентироваными. Кроме того, появляется возможность не только провести консультацию, но и продать дополнительный пакет услуг. Процесс обработки входящего звонка через ЦТО представлен на рисунке 16.  Рисунок 16 – Обработка входящего звонка через ЦТО В случае подачи заявки на тот или иной банковский продукт клиентом через сайт, клиент идентифицируется по ИНН. Для подачи заявки необходимо заполнить все ключевые поля: ФИО, ИНН, контактный номер телефона. Затем система SAP CRM 7 при помощи сервисов ЕГРЮЛ и контур-фокус формирует карточку клиента, где уже указан основной массив информации по физическому или юридическому лицу. На рисунке 17 представлен процесс обработки заявки клиента через сайт.  Рисунок 17 – Обработка заявки клиента через сайт банка Рисунок 17 – Обработка заявки клиента через сайт банкаПосле того, как клиент ввел все ключевые поля на сайте, и в программном комплексе банка сформировалась карточка клиента, специалист по работе с клиентами отправляет заявку на проверку службы безопасности. По получению заключения службы безопасности, с клиентом, подавшим заявку, связывается сотрудник банка. При получении отрицательного заключения СБ клиент обязательно информируется об этом, при положительном – приглашается в отделение банка на удобное для клиента время с целью оформления сделки. На рисунке 18 представлена декомпозиция процесса обработки заявки клиента через сайт.  Рисунок 18 – Декомпозиция процесса обработки заявки клиент через сайт банка Исходя из вышеперечисленного, можно сделать вывод о том, что обработка внешних запросов клиента при использовании системы SAP становится быстрее и удобнее для сотрудника, что позволяет повысить качество обслуживания и лояльность клиентов. ОПИСАНИЕ ПРОБЛЕМЫ ПРИ ОБРАБОТКЕ ВНЕШНИХ ЗАПРОСОВ ПОЛЬЗОВАТЕЛЕЙ Облачные технологии предоставляют пользователю множество возможностей. К ним можно отнести: доступ с любого компьютера, работа со своей информацией с других устройств, таких как телефон и планшет. Кроме того, операционная система, на которой работает сотрудник, и количество человек, одновременно работающих с одной и той же информацией, не имеют никакого значения. Данной информацией легко делиться, объединять с информацией людей всего мира. Несмотря на множество преимуществ обработки внешних запросов пользователей при помощи облачных технологий, существует ряд проблем, связанных в первую очередь с информационной безопасностью. К основным можно отнести: Утечкаданных.Облако подвергается тем же угрозам, что и традиционные инфраструктуры. Из-за большого количества данных, которые часто переносятся в облака, площадки облачных хостинг-провайдеров становятся привлекательной целью для злоумышленников. При этом серьезность потенциальных угроз напрямую зависит от важности и значимости хранимых данных. Как правило, раскрытие персональной пользовательской информации получает меньшую огласку, чем раскрытие коммерческих тайн, объектов интеллектуальной собственности, медицинских заключений, что наносит значительный ущерб репутации компании. При утечке данных организацию ожидают штрафы, иски или уголовные обвинения, а также косвенные составляющие в виде ущерба для бренда и убытков для бизнеса, которые приводят к необратимым последствиям и затяжным процедурам восстановления имиджа компании. Поэтому облачные поставщики стараются обеспечивать должный контроль и защиту данных в облаке. Для того, чтобы свести к минимуму риски и угрозы утечки данных, необходимо использовать многофакторную аутентификацию и шифрование. Компрометацияучетныхзаписейиобходаутентификации.Утечка данных зачастую является результатом безалаберного отношения к механизмам организации проверки подлинности, когда используются слабые пароли, а управление ключами шифрования и сертификатами происходит ненадлежащим образом. При выборе и использовании паролей пользователи должны применять надежные методы. В случае необходимости предоставления пользователю доступа к нескольким сервисам или системам, он может использовать один и тот же надежный пароль для всех сервисов, обеспечивающих необходимый уровень защиты при хранении пароля. Правила обеспечения безопасности при выборе и использовании паролей должны быть сформулированы в виде парольной политики. Кроме того, компании сталкиваются с проблемами управления правами и разрешениями, когда конечным пользователям присваивается карта доступа с полномочиями шире, чем и действительно необходимо. Проблема также встречается при переводе сотрудника на другую должность или при увольнении. К сожалению, не всегда удается быстро актуализировать полномочия согласно новым ролям пользователя. В результате чего, учетная запись содержит гораздо большие возможности, чем требуется, что противоречит политике информационной безопасности. В таких случаях рекомендуется использовать механизмы многофакторной аутентификации, включая одноразовые пароли, токены, смарт-карты, USB-ключи для усложнения процесса компрометации паролей. ВзломинтерфейсовиAPI.В настоящее время облачные сервисы и приложения невозможно представить без удобного пользовательского интерфейса. От того, насколько хорошо проработаны механизмы контроля доступа, шифрования в API, зависит безопасность и доступность облачных сервисов. При взаимодействии с третьей стороной, использующей собственные интерфейсы API, риски значительно возрастают, так как требуется предоставлять дополнительную информацию, например, логин и пароль пользователя. Слабые с точки зрения безопасности интерфейсы становятся узким местом в вопросах доступности, конфиденциальности, целостности и безопасности. Поэтому рекомендуется организовать адекватный контроль доступа, использовать инструменты защиты и раннего обнаружения угроз. Умение моделировать угрозы и находить решения по их отражению - достойная профилактика от взломов. Кроме того, рекомендуется выполнять проверку безопасности кода и запускать тесты на проникновение. Уязвимость используемых систем. Уязвимость используемых систем - проблема, встречающаяся в мультиарендных облачных средах. Она минимизируется путем правильно подобранных методов управления ИТ. Лучшие практики включают в себя регулярное сканирование на выявление уязвимостей, применение последних патчей и быструю реакцию на сообщения об угрозах безопасности. Расходы, затраченные на снижение уязвимостей систем, намного ниже других расходов на ИТ. В настоящее время часто встречается ошибка, когда при использовании облачных решений в модели IaaS компании уделяют недостаточно внимания безопасности своих приложений, размещенных в защищенной инфраструктуре облачного провайдера. И уязвимость самих приложений становится узким местом в безопасности корпоративной инфраструктуры. Кражаучетныхзаписей.Такие понятия как фишинг, эксплойты и мошенничество встречаются и в облачном окружении. Туда так же относятся угрозы в виде попыток манипулировать транзакциями и изменять данные. Облачные площадки рассматриваются злоумышленниками как поле для совершения атак, поэтому даже соблюдение стратегии «защиты в глубину» может оказаться недостаточным. Необходимо запретить «шаринг» учетных записей пользователей и служб между собой, а также обратить внимание на механизмы многофакторной аутентификации. Сервисные аккаунты и учетные записи пользователей необходимо контролировать, детально отслеживая выполняемые транзакции. Главная цель - обеспечить защиту учетных записей от кражи. Инсайдеры-злоумышленники. Инсайдерская угроза может исходить от действующих или бывших сотрудников, системных администраторов, подрядчиков или партнеров по бизнесу. Инсайдеры-злоумышленники преследуют разные цели, начиная от кражи персональных данных до желания мести. В случае с облаком цель может заключаться в полном или частичном разрушении инфраструктуры, получении доступа к данным. Системы, которые напрямую зависят от средств безопасности облачного поставщика являются большим риском. Поэтому рекомендуется позаботиться о механизмах шифрования и взять под собственный контроль управление ключами шифрования. Кроме того, необходимо помнить про логирование, мониторинг и аудит событий по отдельно взятым учетным записям. Целевыекибератаки.Развитая устойчивая угроза, или целевая кибератака, к сожалению, встречается в последнее время всё чаще. Главная проблема заключается в том, что злоумышленника, задавшегося целью установить и закрепить собственное присутствие в целевой инфраструктуре, обнаружить совсем непросто. Для того чтобы минимизировать риски и провести профилактику подобных угроз, поставщики облачных услуг используют продвинутые средства безопасности. Кроме современных решений требуется понимание сущности и природы такого вида атак. Для этого рекомендуют проводить специализированное обучение сотрудников по распознаванию техник злоумышленника, использовать расширенные инструменты безопасности, применять профилактические методы, повышающие уровень безопасности инфраструктуры, уметь правильно управлять процессами, знать о плановых ответных действиях на инциденты. Перманентнаяпотеряданных.В связи с тем. что облака стали достаточно зрелыми, случаи с потерей данных без возможности восстановления по причине поставщика услуг резко сократились. При этом злоумышленники, зная о последствиях перманентного удаления данных, ставят целью совершение подобных деструктивных действий. Облачные хостинг-провайдеры для соблюдения мер безопасности рекомендуют отделять пользовательские данные от данных приложений, сохраняя их в различных локациях. Необходимо помнить про эффективные методы резервного копирования. Ежедневный бэкап и хранение резервных копий на внешних альтернативных защищенных площадках особенно важны для облачных сред. Кроме того, если клиент шифрует данные до размещения в облаке, стоит заранее позаботиться о безопасности хранения ключей шифрования. Как только они попадают в руки злоумышленнику, с ними становятся доступны и сами данные, потеря которых может быть причиной серьезных последствий. Недостаточная осведомленность. Организации, переходящие в облако без понимания облачных возможностей, сталкиваются с рисками. Например, если команда разработчиков со стороны клиента недостаточно знакома с особенностями облачных технологий и принципами развертывания облачных приложений, возникают операционные и архитектурные проблемы. Поэтому крайне важно понимать функционирование облачных сервисов, предоставляемых поставщиком услуг. Таким образом можно будет понять, какие риски берет на себя компания, во время заключения договора с хостинг- провайдером. Злоупотребление облачными сервисами. Облака могут использоваться легитимными и нелегитимными организациями. Цель нелегитимных - использовать облачные ресурсы для совершения злонамеренных действий: отправки спама, запуска DDoS-атак, распространения вредоносного контента и т. д. Поставщикам услуг необходимо научиться распознавать таких участников, в связи с чем рекомендуется детально изучать трафик и использовать инструменты мониторинга облачных сред. DDoS-атаки. Несмотря на то что DDoS-атаки имеют давнюю историю, развитие облачных технологий сделало их более распространенными. В результате DDoS-атак может сильно замедлиться или вовсе прекратиться работа значимых для бизнеса компании сервисов. DDoS-атаки расходуют большое количество вычислительных мощностей, за использование которых будет платить клиент. Несмотря на то что принципы DoS-атак кажутся простыми, необходимо понимать их особенности на прикладном уровне: они нацелены на уязвимости веб-серверов и баз данных. Облачные поставщики лучше справляются с DoS-атаками, чем отдельно взятые клиенты. Поэтому главное иметь план смягчения атаки до того, как она произойдет. Совместныетехнологии,общиериски.Уязвимости в используемых технологиях - достаточная угроза для облака. Поставщики облачных услуг предоставляют виртуальную инфраструктуру, облачные приложения, но стоит понимать, что, если на одном из уровней возникает уязвимость, она влияет на все окружение. В таких случаях рекомендовано использовать стратегию «безопасности в глубину», внедрять механизмы многофакторной аутентификации, системы обнаружения вторжений, придерживаться концепции сегментирования сети и принципа предоставления наименьших привилегий. Кроме того, не стоит забывать об обучении персонала информационной безопасности и принятию мер по факту ее нарушения. Тем не менее, при грамотном использовании облачных технологий можно повысить безопасность данных. Для этого достаточно уделять пристальное внимание обучению персонала, составлять карты доступа согласно должностным полномочиям, блокировать учетные записи уволившихся сотрудников. Также необходимо подобрать качественного провайдера и выбрать тип облака, наиболее подходящий деятельности компании. Третья глава посвящена изучению характеристики предприятия АО «ВУЗ-банк», анализу обработки внешних запросов в компании и описанию основных проблем в ходе обработки данных при использовании облачных технологий. ЗАКЛЮЧЕНИЕ В настоящее время все большее количество организаций сталкиваются с необходимостью внедрения новых технологий, что обусловлено активным развитием цифровой экономики в России. Освоение новейших возможностей информационных технологий дает огромное преимущество не только в повседневной работе организации, но и выводит ее на новый, эффективный путь развития. Кроме того, появляется возможность стать лучше своих конкурентов, завоевав доверие потребителя. Особое внимание уделяется облачным технологиям, которые все чаще появляются на современных предприятиях. Облака бывают трех типов: публичные, частные и гибридные. На практике чаще всего встречаются гибридные облака, которые представляют собой сочетание публичных и частных облаков. Их конкурентные преимущества заключаются в том, что по стоимости обслуживания гибридные облака намного дешевле частного облака, уровень информационной безопасности в разы выше, чем у облака публичного и, кроме того, гибридные облака подходят организациям, имеющим сезонные периоды активности. К главному недостатку этого типа облаков можно отнести сложность создания эффективных решений и способов их управления. Но стоит помнить, что не каждая организация может использовать в своей работе гибридное облако. Если рассматривать сферы, связанные с государственной тайной и военной промышленностью, то использование облачных технологий запрещено. Причиной является проблема обеспечения информационной безопасности. В финансовой сфере, особенно в банковском секторе, вопросам информационной безопасности уделяется особое внимание. В настоящее время в банках активно используют частные облака, на которые можно переносить данные по программам лояльности и ежедневным или ежемесячным тратам клиента, разрабатывать и тестировать приложения, обучать и оценивать персонал, обмениваться данными в рамках партнерских альянсов. Банки отдают предпочтение частным облакам, потому в отличие от публичных, они способны обеспечить нужный уровень информационной безопасности и предоставить высокий уровень самостоятельности при администрировании системы. Несмотря на то, что банки являются одними из главных потребителей на рынке облачных технологий, существует ряд ограничений в их использовании: требования государственных регуляторов, связанные с персональными данными клиентов и государственной тайной, требования внешних регуляторов – международных платёжных систем. Кроме того, внедрение облачных технологий является дорогостоящим процессом, кардинально меняющим информационную инфраструктуру предприятия. Политика обеспечения информационной безопасности напрямую связана с управлением рисками информационной безопасности. Риском принять считать функцию двух аргументов: вероятности возникновения инцидента информационной безопасности и ущерба от его последствий. В современном обществе принять считать, что большинство угроз финансового сектора связаны с внешними кибератаками, незаконными действиями мошенников и некомпетентными сотрудниками. В АО «ВУЗ-банк» уделяется особое внимание прохождению обучения политике информационной безопасности всеми сотрудниками банка. Ежеквартально назначаются учебные курсы и тесты, только по факту прохождения которых, сотрудник будет допущен к работе. Но, к сожалению, угрозу могут представлять не столько действующие сотрудники, сколько уволенные. Имея опыт работы в данной структуре и сведения о клиентах и их финансовом состоянии, уволенный сотрудник может использовать эти сведения в личных интересах. Именно поэтому стоит уделять особое внимание не только картам доступа сотрудников, которые не должны быть шире, чем их должностные инструкции, но и аннулированию и блокировке карт при увольнении сотрудника. При возникновении угрозы кибератаки, всем сотрудникам направляется уведомление на внеплановый курс обучения, без прохождения которого запрещено работать в ПО банка. Незаконные действия мошенников можно свести к минимуму при повышении финансовой грамотности населения. Таким образом, третьим лицам не будет предоставляться информация о счетах, номерах карт, персональных данных. Объектом исследования является региональный̆ банк АО «ВУЗ-банк». Предмет исследования – обработка клиентских запросов. В ходе выполнения данной работы были изучены теоретические основы облачных технологий и защиты информации, разработана методология внедрения облачных технологий при обработке внешних запросов, проанализирована обработка запросов и выявлены текущие проблемы. В ходе исследования можно заметить, что причины возрастающей популярности облаков заключаются в широком спектре их применения, возможности сократить расходы на обслуживание, персонал и инфраструктуру. Аппаратное обеспечение может быть сильно упрощено при обработке данных и хранении информации в удаленных центрах данных. Все эти проблемы почти полностью перекладываются на провайдера услуг. В России лидерами рынка облачных технологий являются ПАО «Ростелеком» и Яндекс. Кроме того, была достигнута цель работы: внедрение и обеспечение безопасности облачных технологий для обработки клиентских запросов в банковской сфере была успешно доказана. СПИСОК ЛИТЕРАТУРЫ Абрамов Г.В., Медведков И.Е., Коробова Л.А. Проектирование информационных систем: учебное пособие. - ВГУИТ, 2012 г. Александров Д.В. Инструментальные средства информационного менеджмента. CASE-технологии и распределенные информационные системы: учебное пособие. - Финансы и статистика, 2011 г. Алешин Л. И. Информационные технологии; Маркет ДС - Москва, 2010. - 384 c. Бабенко, Л.К. Новые технологии электронного бизнеса и безопасности / Л.К. Бабенко, В.А. Быков, О.Б. Макаревич, и др.. - М.: Радио и связь, 2001. - 376 c. Балабанова И. Банковское дело. М.: Питер, 2002. Барановская Т.П. Информационные системы и технологии в экономике/ Т.П. Барановская. М.: Финансы и статистика, 2003. Баронов В.В. Автоматизация управления предприятием - М.: ИНФРА- М, 2000. Баско В.Н., Писанова Л.Н. Банки и предприятия: информационный обмен и сотрудничество // Деньги и кредит. № 11. 2003. С. 35 - 40. Батаев А.В. Динамика развития рынка ИТ-технологий в банковском секторе России // Финансовые проблемы РФ и пути их решения: теория и практика : сб. трудов 13-й Междунар. науч.-практ. конф. СПб.: СПбГПУ, 2012. С. 432—437. Батаев А.В. Тенденции и перспективы развития рынка информационных технологий в банковском секторе России // Молодой ученый. — 2013. — № 10. — С. 268—271. Беленькая, М. Н. Администрирование в информационных системах / М.Н. Беленькая, С.Т. Малиновский, Н.В. Яковенко. - М.: Горячая линия - Телеком, 2011. - 400 c. Белоглазова Г.Н. Банковское дело. М.: Финансы и кредит, 2003. Боклачева Е.А., Ефремова Л.И. Облачные технологии в России: проблемы и перспективы. URL: sisupr.mrsu.ru>2012- 1/PDF/14_inf/Boklacheva.pdf Бондарева Ю., Шовиков С., Хаиров Р. Конкуренция на рынке банковских услуг // Банковское дело. № 1. 2004. С. 9 - 14. Бугорский В.Н., Емельянов А.А. – Прикладная информатика в экономике, и др.Учебное пособие, С-Пб, :СпбГИЭУ,2005 Быкадоров Ю.А. Информатика и ИКТ. Васильков, А. В. Безопасность и управление доступом в информационных системах / А.В. Васильков, И.А. Васильков. - М.: Форум, 2013. - 368 c. Вдовин В.М., Суркова Л.Е., Шурупов А.А. Предметно- ориентированные экономические информационные системы: учебное пособие. - Дашков и К, 2012 г. Вдовин, В. М. Информационные технологии в финансово-банковской сфере [Электронный ресурс] : Учебное пособие / В. М. Вдовин, Л. Е. Суркова. - М.: Дашков и К, 2012. - 304 с. ; Веревченко А.П. Информационные ресурсы для принятия решений/ А.П. Веревченко. М.: Дело, 2002. Волкова, С. Облачный пудель / С. Волкова. - М.: Иркутск: Восточно- Сибирское, 2016. - 912 c. Гайдамакин, Н.А. Автоматизированные информационные системы, базы и банки данных. Вводный курс: учеб. пособие / Н.А. Гайдамакин. - М.: Гелиос АРВ, 2013 - 430 с.. Галицкий, А.В. Защита информации в сети - анализ технологий и синтез решений / А.В. Галицкий, С.Д. Рябко, В.Ф. Шаньгин. - М.: ДМК Пресс, 2004. - 615 c. Гвоздева Т.В., Баллод Б.А. Проектирование информационных систем: Учебники для ВУЗов - Феникс, 2009. Гейн А.Г., Сенокосов А.И., Юнерман Н.А. Информатика и информационные технологии. Годин В.В., Корнеев И.К. Управление информационными ресурсами» М.: ИНФРА-М, 1999; Голосов О.В., Охрименко С.А., Хорошилов А.В. - “Введение в информационный бизнес”: Учебное пособие, 1996. Дик, В. В. Банковские информационные системы / В. В. Дик. – М. : Маркет ДС, 2010. – 816 с. Ефимов Е.Н., Патрушина С.М., Панферова Л.Ф., Хашиева Л. И. Информационные системы в экономике. - М.: ИКЦ «МарТ»; Ростов-на- Дону: Издательский центр «МарТ», 2004. Елочкин М. Е., Брановский Ю. С., Николаенко И. Д. Информационные технологии; Оникс - Москва, 2007. - 256 c. Жуков Е. Банки и банковские инновации. М.: Банки и биржи, 1998. 32.Зарницына К. Управление проектами на предприятии: оценка эффективности // Проблемы теории и практики управления. 2009 - № 7. 33.Избачков Ю.С., Петров В.Н. Информационные системы. - Спб.: Питер, 2006. - 656 с. Исаев Г. Н. Информационные технологии; Омега-Л - Москва, 2012. - 464 c. Калашников, В.И. Информационно-измерительная техника и технологии / В.И. Калашников, С.В. Нефедов, А.Б. Путилин, и др.. - М.: Высшая школа, 2002. - 454 c. Карабутов, Н.Н. Информационные технологии в экономике: учеб. пособие / Н.Н. Карабутов. - М.: Экономика, 2012. - 290 с. Карр Николас Великий переход. Революция облачных технологий; Манн, Иванов и Фербер - М., 2015. - 324 c. Кондратюк, Д.Ю. Электронные финансы, интернет банкинг: мировые тенденции «российская специфика»: учебник / Д.Ю. Кондратюк - М.: Расчеты и операционная работа в КБ, 2008 - 367 с. Коноплева И. А., Хохлова О. А., Денисов А. В. Информационные технологии; ТК Велби, Проспект - Москва, 2008. - 304 c. Лазарев Информация и безопасность. Композиционная технология информационного моделирования сложных объектов принятия решений / Лазарев, Алексеевич Игорь. - М.: Московский городской центр научно- технической информации, 1997. - 336 c. Липис, А.И. Электронная система денежных расчетов: учеб. пособие / А. И. Липис [и др.] - М.: Финансы и Статистика, 2006. - 269 с. Ломтадзе В.В., Шишкина Л.П. Практическая информатика. - Иркутск: изд-во ИрГТУ. - 2012. - 200 с. Лямин, Л.В. Основные подходы к осуществлению банковского надзора в области Интернет-банкинга за рубежом и в России: учеб. пособие / Л. В. Лямин - М.: Расчеты и операционная работа в КБ, 2007. - 365 c. Маклаков С.В. BPwin и Erwin. CASE-средства разработки информационных систем. -- М.: ДИАЛОГ-МИФИ, 1999. Петров В.Н. Информационные системы: Учебник. - СПб.: Питер, 2002. 46.Починок, А.П. Банковские информационные системы и технологии. Ч.1. Технология банковского учета: Учебное пособие / А.П. Починок и др. - М.: Финансы и статистика, 2005. - 384 c. Риз Джордж Облачные вычисления; БХВ-Петербург - Москва, 2011. - 288 c. Рожнов, В.С. Автоматизированные системы обработки финансово- кредитной информации: учебник / В. С. Рожнов, Г. К. Бегоцкая - М.: Финансы и статистика, 2007. - 264 с. Роуз П. Банковский менеджмент. М.: Дело, 1997. С. 5 - 6. Синаторов С. В. Информационные технологии; Альфа-М, Инфра-М - Москва, 2013. - 336 c. Степанов Ю.В. Система организации мониторинга предприятий в центральном банке. М., 1999. 318 с. Тавасиев А., Эриашвили Н. Банковское дело. М.: Единство, 2002. Титоренко Г.А. Информационные системы в экономике: учебник. - Юнити-Дана, 2012 г. Тютюнник, А.В.; Шевелев, А.С. Информационные технологии в банке; БДЦ-пресс - М., 2016. - 368 c. Усоскин В. Современный коммерческий банк: управление и операции. М.: ИПЦ "Вазар - Фер- ро", 1994. С. 11 - 24. Широкова Е.А. Облачные технологии // Современные тенденции технических наук: матер. Междунар. науч. конф. (г. Уфа, октябрь 2011 г.). Уфа: Лето, 2011. С. 30—33. Фингар Питер Dot.Cloud: облачные вычисления - бизнес-платформа XXI века; Аквамариновая Книга - Москва, 2011. - 256 c. Чернышов, Ю.Н. Информационные технологии в бизнесе: от теории к практике / Ю.Н. Чернышов. - М.: Радио и связь, 2005. - 192 c. Якубайтис, Э.А. Информационные сети и системы: учеб. / Э.А. Якубайтис. - М.: Финансы и статистика, 2001. - 368 с. Ясенев, В. Н. Информационные системы и технологии в экономике : электронное учебное пособие для студентов вузов / В. Н. Ясенев. – 3-е изд., перераб. и доп.– Электрон. дан. – М. : ЮНИТИ-ДАНА, 2010. – 1 эл. опт. диск : цв. ПРИЛОЖЕНИЕ А Таблица А.1 - Основные сценарии реализации угроз

|