ВКР. Фгбоу во Сыктывкарский государственный университет им. Питирима Сорокина Колледж экономики, права и информатики

Скачать 1.78 Mb. Скачать 1.78 Mb.

|

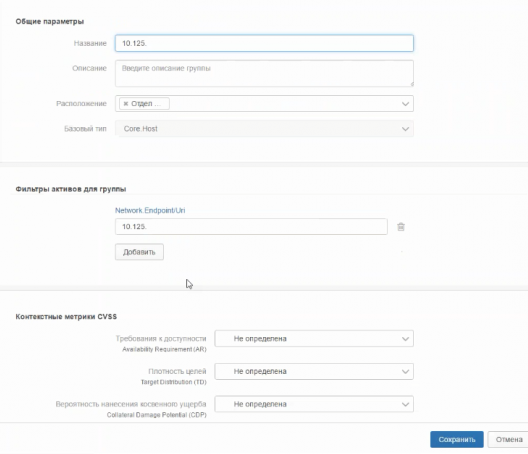

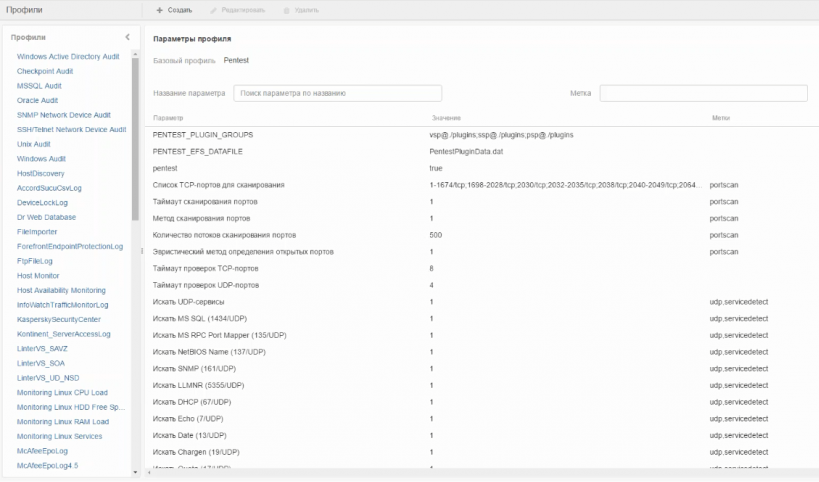

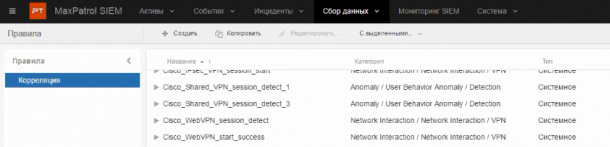

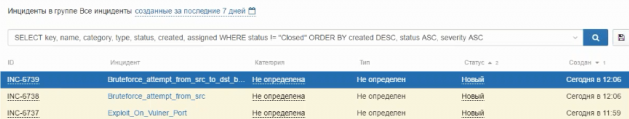

Применение MaxPatrol SIEMКоличество поддерживаемых источников постоянно растет. Известные поддерживаемые источники – Syslog, Windows Event Log, Windows File log, Windows WMI log, NetFlow, ODBC Log, Checkpoint LEA, SNMP Traps, SSH File Log, Telnet File Log. Max Patrol SIEM – новый продукт на рынке SIEM, он не дотягивает до гигантов индустрии по количеству поддерживаемых систем, но очень динамично развивается. Российские корни вендора могут дать продукту поддержку отечественных источников событий, отсутствующих во всех его западных конкурентах. Для разработки правил нормализации используется SDK, собственный язык программирования позволяет гибко нормализовать практически любое событие. Автообнаружение источников событий в системе присутствует, база источников периодически пополняется. Поиск и добавление новых активов происходит автоматически при сканировании сети и анализе сетевого трафика. Изначально все новые активы попадают во встроенную группу Unmanaged hosts. Активы можно распределять по произвольным группам, структурируя устройства в сети. Один актив может входить в несколько групп для возможности выделения групп по операционным системам, местоположению и т. д. Группы могут наполняться вручную администратором или автоматически на основе предопределенных правил, включающих в себя любые параметры узла — IP – адреса, версии операционных систем и т. д. По каждому активу и группам активов настраиваются контекстные метрики CVSS (Common Vulnerability Scoring System) — данные о критичности станции и ее параметры, такие как плотность целей, вероятность нанесения косвенного ущерба и др. Данные параметры используются в правилах корреляции для определения степени критичности различных инцидентов. Настройка сбора данных включает в себя четыре основных группы — данные об учетных записях, настройка профилей сбора данных, управление задачами и правилами корреляции. Настройка групп активов показана на рисунке 16.  Рисунок 16 – Настройка групп активов в MaxPatrol SIEM Параметры профиля показаны на рисунке 17.  Рисунок 17 – Параметры профиля в MaxPatrol SIEM Профили сбора данных — список параметров и правил для осуществления доступа к удаленному узлу и выбора событий с этих узлов. В продукте есть множество предустановленных профилей сбора, при этом администраторы могут редактировать эти правила и создавать свои. Специалисты Positive Technologies также оказывают помощь в разработке и настройке правил сбора в рамках пилотных проектов и технической поддержки по существующим внедрениям. Задача на сбор данных включает в себя выбор активов для сбора и параметров выбора профиля сбора, используемой учетной записи, транспорта и расписания запуска задачи. Правила корреляции представлены на рисунке 18.  Рисунок 18 – Правила корреляции в MaxPatrol SIEM Правила корреляции также настраиваются в разделе сбора данных. Они задаются с помощью встроенного языка запросов. Как и с профилями сбора, с продуктом идет набор предустановленных правил, дополнительные правила корреляции можно разработать самостоятельно или призвать на помощь компанию – интегратора. Собранные события отображаются в разделе «События», для общего списка можно применять различные правила фильтрации — выбирать отображение событий только для отдельных групп активов и применять дополнительные ограничения строке поиска. Созданные пользователем запросы можно сохранять как готовые фильтры и в дальнейшем применять в один клик. При выборе события в правой части экрана отображаются структурированные данные о нем — источник, действие, идентификаторы, объекты и т. д. Кроме того, отображается и оригинальный полный текст события, таким образом в базе данных MaxPatrol SIEM хранятся два типа данных по каждому элементу — оригинальный текст и структурированные данные. По набору событий поддерживается возможность выгрузки отчета в формате PDF. Инциденты в MaxPatrol SIEM создаются одним из двух способов — вручную из интерфейса просмотра списка событий или автоматически на основе специальных правил. Список инцидентов показан на рисунке 19.  Рисунок 19 – Список инцидентов в MaxPatrol SIEM Работа с инцидентами похожа на работу с событиями — так же присутствует фильтрация по группам активов и произвольные фильтры. При выборе инцидента отображается его описание и основные характеристики. Подробная информация открывается при двойном нажатии. Дополнительно в настройках продукта присутствует управление уведомлениями — при появлении новых инцидентов в определенных группах активов ответственные администраторы безопасности могут получить сообщение по электронной почте. Также уведомления могут отправляться по расписанию и сообщать о новых инцидентах за заданный промежуток времени. К инцидентам привязываются задачи — рабочие элементы для расследования инцидентов администраторами. Для задачи задается ее тип, крайний срок выполнения, выбор ответственного сотрудника и описание. Практически для всех элементов системы MaxPatrol SIEM доступны функции отображения статистики, построения графиков и генерации отчетов. Отчеты снабжаются подробным описанием, графиками и различной информацией об узлах сети, инцидентах, задачах и событиях. Раздел «Мониторинг SIEM» содержит ряд графиков для отслеживания состояния системы сбора событий. Графики отражают число полученных и обработанных событий от разных источников. Отдельно можно вывести информацию о количестве исходных событий и сравнить эти данные с числом нормализованных и отфильтрованных событий. В данном разделе были подробно рассмотрены выбранные для реализации и тестирования утилиты по обеспечению информационной безопасности, подробно рассмотрены их принципы работы, плюсы и минусы того или иного программного обеспечения. Также были проведены тестирующие мероприятия по моделированию угроз и просмотру ответов программ на смоделированные угрозы. ЗаключениеПодводя итог можно отметить, что методика анализа угроз безопасности информации на объектах информатизации органа внутренних дел состоит в определении характеристик объекта с точки зрения защищаемой информации, которое характеризуется такими аспектами, как физические условия, специфика работы организации, должностные инструкции и подведомственные нормативно – правовые акты, требования органов государственного регулирования и вышестоящего руководства, вопросы аварийной безопасности и так далее. Так же методика анализа угроз безопасности информации состоит в разработке модели угроз защищаемой информации, которая представляет собой алгоритм действий нарушителя по отношению к потенциальным объектам его атак. Важным аспектом методики анализа угроз безопасности информации является выявление каналов утечки информации, включающая в себя виды каналов утечки информации, методы выявления каналов утечки информации. SIEM — это комплексная система, позволяющая своевременно получать исчерпывающую информацию о состоянии информационной инфраструктуры организации. В случае успешного внедрения и эксплуатации системы, организация значительно повышает уровень информационной безопасности и облегчает многие процессы сотрудникам подразделений информационной безопасности. Наличие SIEM позволяет реализовать требования регуляторов и успешно проходить аудиты. Таким образом, SIEM – системы решают задачи мониторинга и анализа в реальном времени событий безопасности, предоставляют возможность своевременно обнаружить и отреагировать на инциденты. Основные результаты работы: рассмотрены понятия «утечка информации» и «каналы утечки информации», приведена их конкретная и детальная классификация; рассмотрены основные методы и средства по выявлению каналов утечки информации; проведен анализ лидеров рынка SIEM – систем, их функционала и характеристик; проведена симуляция практического применения SIEM – систем. Главной целью злоумышленника является получение информации о составе, состоянии и деятельности объекта конфиденциальных интересов (фирмы, изделия, проекта, рецепта, технологии и т. д.) в целях удовлетворения своих информационных потребностей. Возможно, в корыстных целях и внесение определенных изменений в состав информации, циркулирующей на объекте конфиденциальных интересов. Такое действие может привести к дезинформации по определенным сферам деятельности, учетным данным, результатам решения некоторых задач. Более опасной целью является уничтожение накопленных информационных массивов в документальной или магнитной форме и программных продуктов. Полный объем сведений о деятельности конкурента не может быть получен только каким – нибудь одним из возможных способов доступа к информации. Чем большими информационными возможностями обладает злоумышленник, тем больших успехов он может добиться в конкурентной борьбе. На успех может рассчитывать тот, кто быстрее и полнее соберет необходимую информацию, переработает ее и примет правильное решение. От целей зависит как выбор способов действий, так и количественный и качественный состав привлекаемых сил и средств посягательства. Таким образом поставленные задачи выполнены в полном объеме. Представленная работа позволит значительно сократить трудозатраты сотрудников информационной безопасности организации и повысить их эффективность. В заключение хотелось бы сказать, что для предотвращения утечек информации по разным каналам информации, в частности по информационным каналам нужно следовать пяти простым принципам: «принцип системности». К безопасности нужно подходить системно: с отбора и обучения персонала до создания регламентов работы офиса (речь идет не о технических регламентах, а о бытовых, например, о таком правиле как «Важные документы не должны лежать на рабочих столах «лицом» вверх)». В компании нужны регламенты работы со звонками, идентификации личности посетителей и звонящих. И только потом информационная безопасность — это компьютеры, сеть и технологии; «принцип информационного шума». Никогда не чувствуйте себя защищенным. Не доверяйте информацию чему – либо — носителям, шифрам, хранилищам. Всегда помните, что ваша информация может быть получена третьими лицами, и старайтесь представить её в таком виде, чтобы непосвященному человеку было труднее разобраться в данных; «принцип разделяй и властвуй». Кроме руководителя в компании не должно быть человека, владеющего всей полнотой информации. Поэтому похитителю придется собирать ее из разных источников; «принцип разных корзин». Храните информацию и пересылайте её по разным каналам. Например, никогда не посылайте вместе логин и пароль. Если вы отправляете пароль по защищенной корпоративной почте, отправьте логин по смс, или назовите его в телефонном разговоре; «принцип паранойи». Здоровая паранойя поможет минимизировать утечки. Подозревайте всех, не верьте в абсолютные возможности новых технологий, всегда помните, что данные могут украсть. Можно даже спровоцировать кражу, проследить за процессом и выявить виновника. Библиографический списокАверченков, В. И. Аудит информационной безопасности органов исполнительной власти. Учебное пособие / В. И. Аверченков. – М.: Флинта, 2018. – 134 c. Аверченков, В. И. Аудит информационной безопасности. Учебное пособие / В. И. Аверченков. – М.: Флинта, 2018. – 215 c. Бабаш, А. В. Информационная безопасность / А. В. Бабаш, Е. К. Баранова, Ю. Н. Мельников. – М.: КноРус, 2017. – 136 c. Гафнер, В. В. Информационная безопасность / В.В. Гафнер. – М.: Феникс, 2017. – 336 c. Ефимова, Л. Л. Информационная безопасность детей. Российский и зарубежный опыт / Л. Л. Ефимова, С. А. Кочерга. – М.: Юнити – Дана, 2019. – 240 c. Мельников, В. П. Информационная безопасность / В. П. Мельников, С. А. Клейменов, А. М. Петраков. – М.: Academia, 2018. – 336 c. Мельников, В. П. Информационная безопасность / В. П. Мельников, С. А. Клейменов, А.М. Петраков. – М.: Академия, 2019. – 336 c. Мельников, В. П. Информационная безопасность / В. П. Мельников, С. А. Клейменов, А. М. Петраков. – Москва: СИНТЕГ, 2017. – 336 c. Мельников, В. П. Информационная безопасность и защита информации / В. П. Мельников, С. А. Клейменов, А. М. Петраков. – Москва: РГГУ, 2017. – 336 c. Мельников, В. П. Информационная безопасность и защита информации / В. П. Мельников. – М.: Академия (Academia), 2017. – 316 c. Мельников, Д. А. Информационная безопасность открытых систем / Д. А. Мельников. – М.: Флинта, 2018. – 486 c. Молдовян, А. А. Информатика: введение в информационную безопасность / А. А. Молдовян. – М.: Юридический центр, 2017. – 199 c. Партыка, Т. Л. Информационная безопасность / Т. Л. Партыка, И. И. Попов. – М.: Форум, 2018. – 432 c. Партыка, Т. Л. Информационная безопасность / Т. Л. Партыка, И. И. Попов. – М.: Форум, Инфра – М, 2020. – 368 c. Партыка, Т. Л. Информационная безопасность / Т. Л. Партыка, И. И. Попов. – М.: ИНФРА – М, 2018. – 368 c. Петров, С. В.; Кисляков П. А. Информационная Безопасность / Петров С. В.; Кисляков П. А. – Москва: Гостехиздат, 2019. – 329 c. Рассел, Джесси Honeypot (информационная безопасность) / Джесси Рассел. – М.: VSD, 2017. – 769 c. Степанов, Е. А. Информационная безопасность и защита информации. Учебное пособие / Е. А. Степанов, И. К. Корнеев. – М.: Инфра – М, 2017. – 304 c. Чипига, А. Ф. Информационная безопасность автоматизированных систем / А.Ф. Чипига. – М.: Гелиос АРВ, 2017. – 336 c. Шаньгин, В. Ф. Информационная безопасность компьютерных систем и сетей / В. Ф. Шаньгин. – М.: Форум, Инфра – М, 2017. – 416 c. Шаньгин, В. Ф. Информационная безопасность и защита информации / Шаньгин В. Ф. – М.: ДМК Пресс, 2017. – 677 c. Юрьев, В. Н. Игровой подход к оценке риска и формированию бюджета информационной безопасности предприятия / В. Н. Юрьев. – М.: Синергия, 2018. – 268 c. Ярочкин, В. И. Информационная безопасность / В. И. Ярочкин. – М.: Академический проект, 2017. – 544 c. Обзор StaffCop Enterprise: [Электронный ресурс]. – 2022. Режим доступа: – URL: https://www.securitylab.ru/phdays/articles/520555.php (дата обращения: 27.04.2022). Обзор KOMRAD Enterprise SIEM: [Электронный ресурс]. – 2022. Режим доступа: – URL: https://npo-echelon.ru/production/65/11793 (дата обращения: 29.04.2022). Обзор MaxPatrol SIEM: [Электронный ресурс]. – 2022. Режим доступа: – URL: https://it-enigma.ru/produktyi/zashhita-ot-czelevyix-atak-i-upravleniya-informaczionnoj-bezopasnostyu/sistemyi-upravleniya-sobyitiyami-informaczionnoj-bezopasnosti-(siem)/positive-technologies (дата обращения: 01.05.2022). Выпускная квалификационная работа выполнена мной самостоятельно. Использованные в работе материалы и концепции из опубликованной научной литературы и других источников имеют ссылки на них. Отпечатано в 1 экземпляре. Библиография 26 наименований. Один экземпляр сдан в деканат колледжа. «10» июня 2022 г. (дата) _______________________ Нестерова Дарья Александровна (подпись) (Ф. И. О.) |