ВКР. Фгбоу во Сыктывкарский государственный университет им. Питирима Сорокина Колледж экономики, права и информатики

Скачать 1.78 Mb. Скачать 1.78 Mb.

|

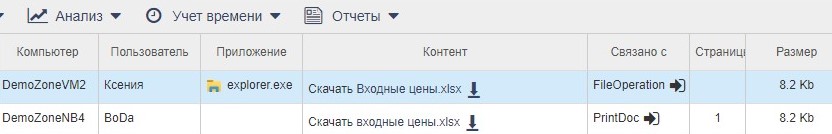

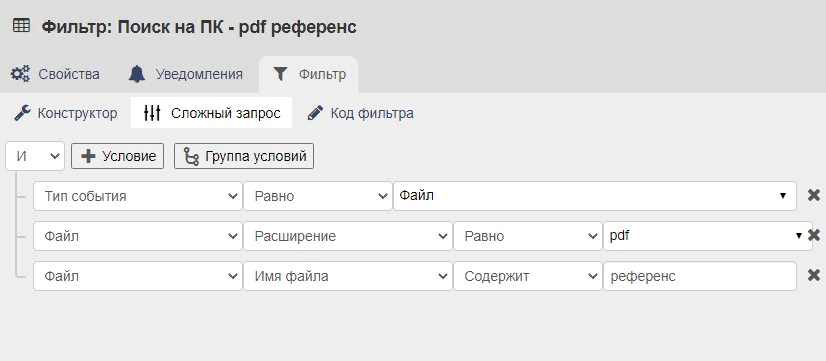

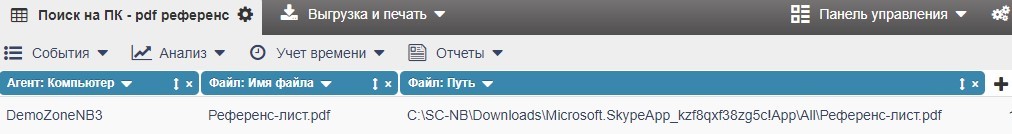

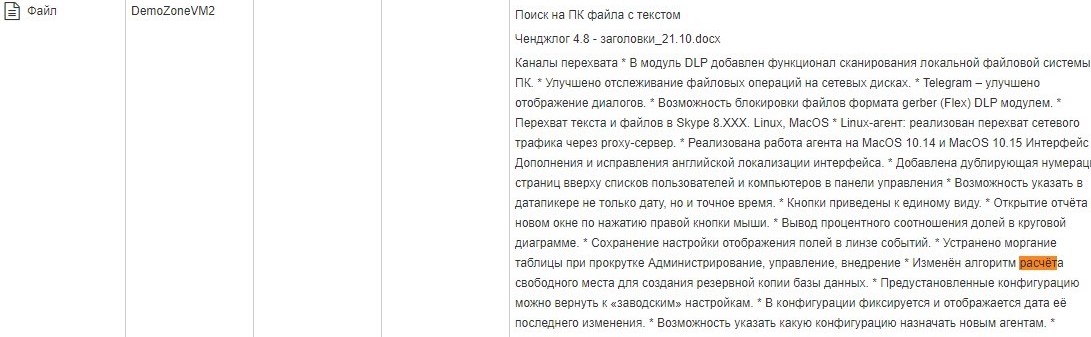

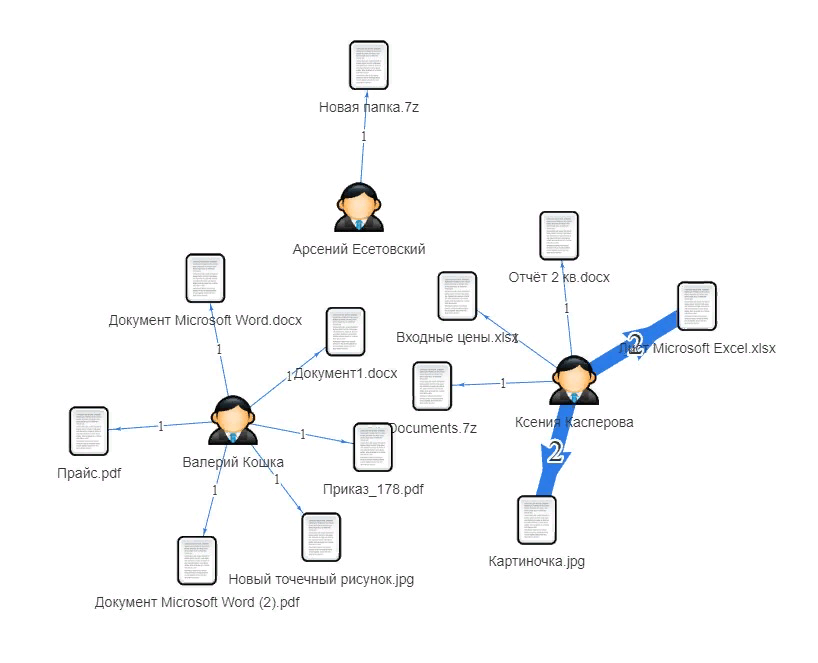

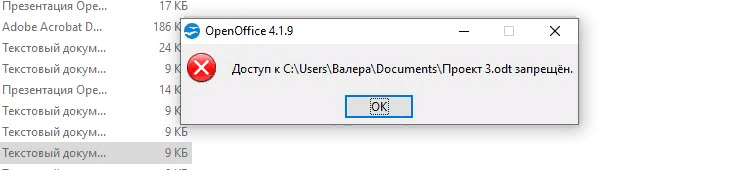

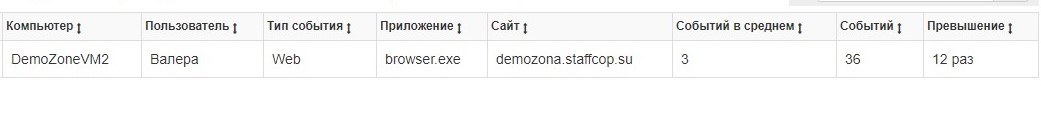

Практическое применение готового программного обеспечения для выявления информационных каналов утечки информацииДля демонстрации возможностей выбранного программного обеспечения были созданы 6 виртуальных машины: 3 виртуальные машины, эмитирующие работу ПК системных и сетевых администраторов безопасности; 6 клиентские машины, эмитирующие работу ПК обычных сотрудников той или иной компании без прав администратора. Все машины работают на базе операционной системы Windows 10, которая была установлена с помощью средства виртуализации VMware Workstation. Применение StaffCop EnterpriseОдним из важнейших наборов функций StaffCop Enterprise является файловый контроль. Ведь самое важное — это информация и если не контролировать, что с этой информацией происходит, то рано или поздно, данные утекут к людям с сомнительной репутацией или напрямую к конкурентам. Поэтому в StaffCop Enterprise имеется обширный набор функциональных возможностей для контроля файлов. И первый из них — это цифровые метки. Каждому файлу присваивается уникальный идентификатор, который позволяет отследить весь жизненный путь файла, то есть, какие именно операции с ним совершались. Причем не важно, что происходило —изменяли файл, удаляли, перемещали – можно увидеть кто и что именно делал. Но с файлами можно не только работать непосредственно на АРМ, но и передавать их третьим лицам – с помощью электронной почты, мессенджеров и т. д. StaffCop осуществит теневое копирование передаваемого файла и обязательно направит уведомление администратору безопасности о произошедшем событии – если это необходимо. Кроме того, можно определять, какими способами можно отправлять файлы, а какими нельзя. Также, каналами утечки могут являться внешние носители – через запись конфиденциальной информации на USB – флешки или CD – диски – система осуществит теневое копирование файла, который пытаются вынести. При этом, можно настроить доверенные внешние носители, на которые будет разрешено записывать информацию – совместно с учетом имеющихся носителей это позволит моментально выявлять виновных в утечке. Вполне справедливо к внешним носителям можно отнести распечатку документов на принтере — это может быть, например, список клиентов компании или исходный код продукта – StaffCop осуществляет контроль за доступом к печати, а также перехватывает все документы, которые были отправлены на печать – помимо самого факта печати, будут получены: копия файла, который пытались распечатать; скриншот с рабочего стола; данные, под какой учетной записью, и на каком компьютере и, соответственно, принтере пытались распечатать документ; будет получена возможность администратору распечатать перехваченный файл. Возможные инциденты представлены на рисунке 5.  Рисунок 5 – Отображение инцидентов, связанных с файлами Конечно, на компьютере сотрудника могут оказаться не только те файлы, с которыми он работает, но и те, которых там не должно быть. Файлы, которых не должно быть на АРМ сотрудника можно разделить на 2 вида — это сторонние файлы, к работе отношения не имеющие и файлы с информацией, к которой у сотрудника нет доступа или с которой он не работает. В первом случае, это создаёт угрозу продуктивности сотрудника, что уже, само по себе нехорошо, а во втором случае — требует пристального разбирательства: откуда это информация оказалась у сотрудника и зачем она ему нужна. В StaffCop Enterprise имеется модуль индексации файлов на персональных рабочих станциях и на серверах. Этот модуль позволяет провести аудит документов, которые находятся на компьютере, выявить конкретные документы и файлы, которые содержат в себе определённый, интересующий вас текст. Это помогает выявить те документы, которых не должно быть у сотрудника. Это очень мощный инструмент, позволяющий удалённо решать задачи информационной безопасности, описное представлено на рисунках 6 – 8.  Рисунок 6 – Интерфейс поиска по ключевому слову в фильтре  Рисунок 7 – Отображение результатов работы модуля индексации файлов  Рисунок 8 – Результаты поиска по содержимому файла Важными элементами системы обеспечения информационной безопасности являются детектор аномалий и карта взаимодействий (граф связей сотрудника). Детектор аномалий позволяет выявить отклонения от привычного поведения сотрудника — самый простой пример, это многократное увеличение какого – то действия. В программе создаётся фильтр на превышение количества определенных операций или событий. Например, копирование файлов или их распечатка — если сотрудник в день распечатывает в среднем 5 страниц, а теперь вдруг распечатывает сотню, то это повод проверить, чем именно он занят, и какая есть необходимость — это делать. Для любого отклонения от привычного поведения должна быть причина и, зачастую, этой причиной оказываются недобрые намерения сотрудника. Карта взаимодействия позволяет увидеть, как сотрудники взаимодействуют друг с другом, как выглядит путь документа в организации — это помогает увидеть схемы бизнес – процессов в организации. Помимо выявления того, в каком месте могла произойти утечка информации, даётся возможность получения схемы работы предприятия, что позволяет реорганизовать определённые процессы, чтобы сделать их эффективней. По факту, получая очень широкие функциональные возможности, в том числе, даются и функции аудита, не требующие привлечения дополнительных специалистов и не занимающую дополнительное время у сотрудников. Пример карты взаимодействий сотрудников на основе обмена файлов представлен на рисунке 9.  Рисунок 9 – Пример карты взаимодействий сотрудников на основе обмена файлов в StaffCop Enterprise И ещё одной немаловажной функцией является блокировка файлов по содержимому. Задаётся правило, с примером нужного текста, и когда система обнаружит файл, соответствующий этому правилу – его передача будет заблокирована. Эта функция работает с файлами MS Office, Open Office, .pdf и текстовыми документами. Скриншот заблокированной передачи файла представлен на рисунке 10.  Рисунок 10 – Скриншот заблокированной передачи файла в StaffCop Enterprise Функциональные возможности DLP в StaffCop Enterprise весьма широки и позволяют полностью контролировать, кто, как, куда отправляет данные, кто с чем работает и ограничивать передачу информации внутри и за пределы компании. Просмотр событий в «линзе» доступен в табличном виде, в виде списка, галереи скриншотов. На тепловой диаграмме можно увидеть распределение интенсивности во времени. Соответствующие вкладки расположены в нижней части линзы в разделе «события». Результат оповещения детектором аномального поведения представлены на рисунке 11.  Рисунок 11 – Результат оповещения детектором аномального поведения в StaffCop Enterprise Важными элементами системы обеспечения информационной безопасности являются детектор аномалий и карта взаимодействий (граф связей сотрудника). Детектор аномалий позволяет выявить отклонения от привычного поведения сотрудника — самый простой пример, это многократное увеличение какого – то действия. В программе создан фильтр на превышение количества определенных операций или событий. Например, копирование файлов или их распечатка — если сотрудник в день распечатывает в среднем 5 страниц, а теперь вдруг распечатывает сотню, то это повод проверить, чем именно он занят и какая есть необходимость, это делать. Для любого отклонения от привычного поведения должна быть причина и, зачастую, этой причиной оказываются недобрые намерения сотрудника. |