иб. ибб. Информационная безопасность предполагает отсутствие угроз, направленных на

Скачать 3.29 Mb. Скачать 3.29 Mb.

|

|

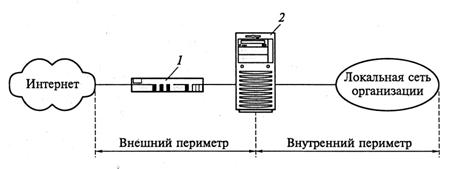

Под информационной безопасностью понимается защищенность информации и поддерживающей инфраструктуры от случайных и преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации и поддерживающей инфраструктуры. Вопросы обеспечения информационной безопасности исследуются в разных странах достаточно давно. В настоящее время сложилась общепринятая точка зрения на концептуальные основы ИБ. Суть ее заключается в том, что подход к обеспечению ИБ должен быть комплексным, сочетающим различные меры обеспечения безопасности на следующих уровнях: законодательный (законы, нормативные акты, стандарты); административный (действия общего характера, предпринимаемые руководством организации); процедурный (меры безопасности, реализуемые персоналом); программно-технический (конкретные технические меры). При обеспечении ИБ существует два аспекта: формальный — определение критериев, которым должны соответствовать защищенные информационные технологии, и практический — определение конкретного комплекса мер безопасности применительно к рассматриваемой информационной технологии. Независимо от размеров организации и специфики ее информационной системы работы по обеспечению режима ИБ в том или ином виде должны включать в себя следующие этапы: определение политики ИБ; определение сферы (границ) системы управления информационной безопасностью и конкретизация целей ее создания; оценка рисков; управление рисками; выбор контрмер, обеспечивающих режим ИБ; аудит системы управления ИБ. Сущность информационной безопасности — защита объектов информации организации и бизнес-процессов, которые они поддерживают, в контексте: конфиденциальности — информация доступна только тем, кто авторизован для доступа; целостности — точность и полнота информации и методов обработки гарантирована; доступности — информация и ассоциированные объекты доступны по требованию авторизованных пользователей. Международным сообществом установлено девять принципов обеспечения безопасности информационных систем (ИС) и сетей: 1) информированность (awareness) — участники должны сознавать необходимость безопасности информационных систем и сетей и то, что можно сделать для усиления безопасности; 2) ответственность (responsibility) — все участники ответственны за безопасность ИС и сетей; 3) реагирование (response) — участники должны действовать одновременно и совместно для защиты, обнаружения и реакции на инциденты безопасности; 4) этика (ethics) — участники должны соблюдать законные интересы друг друга; 5) демократия (democracy) — безопасность ИС и сетей должна быть совместима с главными ценностями демократического общества; 6) оценка риска (risk assessment) — участники должны проводить оценку риска; 7) планирование (проектирование) и применение безопасности (security design and implementation) — участники должны включать механизмы обеспечения безопасности в ИС и сети; 8) управление безопасностью (security management) — участники должны использовать исчерпывающий подход к управлению безопасностью; 9) переоценка (reassessment) — участники должны пересматривать и переоценивать безопасность ИС и сетей и проводить соответствующие модификации политики безопасности, практики, оценок и процедур. Защита информационных объектов является важнейшей задачей организации. Управление рисками ИБ является интегральной частью процесса управления рисками организации. Схема управления ИБ приведена на рис. 5.4. Основополагающим элементом защиты является определение политики безопасности защищаемой системы.  Рис. 5.4. Схема управления информационной безопасностью Вопрос 3. Политика безопасности. Политика информационной безопасности (или политика безопасности) является планом высокого уровня, в котором описываются цели и задачи организации, а также мероприятия в сфере обеспечения безопасности. Политика описывает безопасность в обобщенных терминах без специфических деталей. Она обеспечивает планирование всей программы обеспечения безопасности. Политика информационной безопасности должна обеспечить защиту выполнения задач организации или защиту делового процесса. Средствами обеспечения делового процесса (бизнес-процесса) являются аппаратные средства и программное обеспечение, которые должны быть охвачены политикой безопасности (ПБ). Поэтому в качестве основной задачи необходимо предусмотреть полную инвентаризацию системы, включая карту сети. При составлении карты сети необходимо определить потоки информации в каждой системе. Схема информационных потоков может показать, насколько потоки информации обеспечивают бизнес-процессы, а также показать области, в которых важно обеспечить защиту информации, и принять дополнительные меры для обеспечения живучести. Кроме того, с помощью этой схемы можно определить места, в которых должна обрабатываться информация, как эта информация должна храниться, регистрироваться, дублироваться, перемещаться и контролироваться. Инвентаризация, кроме аппаратных и программных средств, должна охватывать и некомпьютерные ресурсы, такие как программная документация, документация на аппаратуру, технологическая документация и т.д. Эти документы могут содержать информацию относительно особенностей организации бизнеса, а также могут показать области, которые могут быть использованы нарушителями. Определение политики ИБ должно сводиться к следующим практическим шагам. 1. Определение используемых руководящих документов и стандартов в области ИБ, а также основных положений политики ИБ, в том числе: управление доступом к средствам вычислительной техники (СВТ), программам и данным; антивирусную защиту; вопросы резервного копирования; проведение ремонтных и восстановительных работ; информирование об инцидентах в области ИБ. 2. Определение подходов к управлению рисками: является ли достаточным базовый уровень защищенности или требуется проводить полный вариант анализа рисков. 3. Определение требований к режиму информационной безопасности. 4. Структуризация контрмер по уровням. 5. Определения порядка сертификации на соответствие стандартам в области ИБ. 6. Определение периодичности проведения совещаний по тематике ИБ на уровне руководства, включая периодический пересмотр положений политики ИБ, а также порядок обучения всех категорий пользователей информационной системы по вопросам ИБ. Реальная политика безопасности организации может включать в себя следующие разделы: общие положения; политика управления паролями; идентификация пользователей; полномочия пользователей; защита информационных ресурсов организации от компьютерных вирусов; правила установки и контроля сетевых соединений; правила политики безопасности по работе с системой электронной почты; правила обеспечения безопасности информационных ресурсов; обязанности пользователей по выполнению правил ПБ и т.д. Политика безопасности не должна быть «мертвым» документом. Правила должны изменяться и развиваться по мере развития самой организации, появления новых технологий, систем и проектов. Для этого необходимо периодически пересматривать правила. Одним из методов пересмотра политики безопасности, в частности, является аудит информационных систем. Поэтому можно говорить, что политика безопасности организации и, естественно, политика информационной безопасности имеют свой жизненный цикл. Жизненный цикл политики безопасности приведен на рис. 5.5.  Рис. 5.5. Жизненный цикл политики безопасности Определенных сроков того, как часто надо пересматривать правила, не существует. Однако рекомендуется, чтобы этот срок составлял от шести месяцев до одного года. После разработки и внедрения правил безопасности пользователи должны быть ознакомлены с требованиями ИБ, а персонал пройти соответствующее обучение. При возникновении инцидентов работа должна вестись в соответствии с разработанными планами. Шаблоны политики безопасности Политика безопасности организации — это документ, описывающий специфические требования или правила, которые должны выполняться. В области информационной и сетевой безопасности политики обычно специфичны к области применения. Стандарт — это коллекция системно-специфических или процедурно-специфических требований, которые должен выполнять каждый пользователь. Ведущие организации, занимающиеся вопросами обеспечения информационной безопасности, разработали шаблоны ПБ. Например, институт SANS (System Administration, Net-working, and Security) разработал серию шаблонов различных ПБ (www.sans.org/resources/policies/). В число этих шаблонов входят, например, следующие политики: допустимая политика шифрования — определяет требования к криптографическим алгоритмам, используемым в организации; допустимая политика использования — определяет использование оборудования и компьютерных служб для защиты пользователей, ресурсов организации и собственно информации; антивирусная защита — определяет основные принципы эффективного уменьшения угрозы компьютерных вирусов для сети организации; политика оценки приобретений — определяет возможности покупок средств защиты организацией и определяет минимальные требования к оценке покупок, выполняемых группой информационной безопасности; политика аудита сканирования уязвимостей — определяет требования и назначает ответственного для сопровождения аудита и оценки риска, чтобы удостовериться в целостности информационных ресурсов, исследовать инциденты, устанавливать соответствие политикам безопасности или проводить мониторинг пользовательской и системной активности; политика автоматически передаваемой почты — документирует требования того, что никакая почта не может быть автоматически перенаправлена внешнему источнику без соответствующей санкции менеджера или директора; политика кодирования полномочий к базе данных (БД) — определяет требования для безопасного хранения и извлечения имен пользователей и паролей к БД; политика доступа по телефонной линии — определяет соответствующий доступ и его использование авторизованными персонами; политика безопасности демилитаризованной зоны — определяет стандарты для всех сетей и оборудования, применяемых в лаборатории, расположенной в демилитаризованной зоне или во внешних сетевых сегментах; политика критической информации — определяет требования к классификации и безопасности информации организации путем присвоения соответствующих уровней конфиденциальности; политика защиты паролей — определяет стандарты создания, защиты и смены паролей; политика удаленного доступа — определяет стандарты соединения с сетью организации из любого хоста или сети, являющихся внешними для организации; политика оценки риска — определяет требования и назначает ответственного для идентификации, оценки и уменьшения риска информационной инфраструктуры организации, ассоциированной с сопровождением бизнеса; политика безопасности маршрутизатора — определяет стандарты конфигурации минимальной безопасности для маршрутизаторов и коммутаторов внутри сети организации или используемых для работы (изготовления продукции); политика безопасности сервера — определяет стандарты конфигурации минимальной безопасности для серверов внутри сети организации или используемых как продукция; политика безопасности VPN — определяет требования для удаленного доступа IPSec или L2TP VPN соединений с сетью организации; политика беспроводных соединений — определяет стандарты для беспроводных систем, используемых для соединения с сетью организации. Поэтому исходя из специфики построения и функционирования организации формируется соответствующий набор политик безопасности организации. Для обеспечения безопасности межсетевого взаимодействия особую роль играет сетевая политика безопасности. Сетевая политика безопасности При задании сетевой ПБ необходимо определить процедуры защиты своей сети, ее содержимого и пользователей от ущерба и потерь. С этой точки зрения сетевая ПБ играет роль проведения в жизнь общей ПБ, определенной в организации. Сетевая ПБ концентрируется на контроле сетевого трафика и его использования. Она определяет сетевые ресурсы и угрозы, использование и возможности сети, а также детальные планы действий при нарушении ПБ. При применении сетевой ПБ необходимо стратегически реализовать защитные границы внутри своей сети. Эти стратегические границы называются сетевыми периметрами. Устанавливая уровни безопасности сетевых периметров, можно осуществлять множественный контроль безопасности сетевого трафика. Для установления сетевых периметров необходимо определить защищаемые компьютеры и сети, а также определить защитные механизмы для них. Одним из основных таких элементов является межсетевой экран. Чтобы установить успешный периметр безопасности, межсетевой экран (МЭ) должен быть шлюзом для всех соединений между доверенными сетями, не доверенными и неизвестными. Каждая сеть может содержать множество внутренних периметров. Чтобы понять, как сетевые периметры располагаются относительно друг друга, рассмотрим два типа сетевых периметров: внешний и внутренний. В простейшем случае сетевой периметр организации включает в себя внешний и внутренний периметры (рис. 5.6).  Рис. 5.6. Сетевой периметр организации: 1 — маршрутизатор; 2 — межсетевой экран Внешний сетевой периметр идентифицирует точку разделения между устройствами, которые контролируются, и теми, которые не контролируются. Обычно этой точкой является маршрутизатор, который используется для разделения своей сети от сети провайдера Интернета. Внутренний сетевой периметр представляет собой дополнительные границы, в которых размещаются другие механизмы безопасности, такие как МЭ и фильтрующие маршрутизаторы. В этом случае внешний и внутренний периметры определены расположением внешнего и внутреннего маршрутизаторов и МЭ. Расположение МЭ между внутренним и внешним маршрутизаторами дает наибольшую дополнительную защиту от атак с обеих сторон, но значительно уменьшает трафик, который должен исследовать МЭ, так как ему не нужно просматривать пакеты, циркулирующие во внутренней сети. С точки зрения пользователей внешних сетей МЭ представляет собой все доступные компьютеры доверенной сети. Он определяет центральную точку, через которую должны проходить все соединения между двумя сетями. Внешний сетевой периметр является наиболее небезопасной областью сетевой инфраструктуры организации. Обычно эта область предназначается для маршрутизаторов, МЭ и общедоступных интернет-серверов, таких как HTTP, FTP или e-mail. Поскольку к этой области легко получить доступ, она является наиболее часто атакуемой (обычно для того, чтобы через нее получить доступ к внутренней сети). Поэтому критичные данные, предназначенные только для внутреннего использования, не должны располагаться во внешнем сетевом периметре. Можно использовать множество внутренних МЭ для установки множества внутренних сетевых периметров (рис. 5.7).  Рис. 5.7. Множество внутренних сетевых периметров: 1 — маршрутизатор; 2 — межсетевой экран Использование внутренних межсетевых экранов позволяет ограничить доступ к совместно используемым внутренним ресурсам сети. Доверенными сетями являются сети внутри сетевого периметра безопасности. Под доверенными сетями понимаются сети, над которыми специалисты организации имеют полный административный контроль. При установке МЭ необходимо точно идентифицировать типы сетей, которые присоединяются к МЭ посредством сетевых адаптеров. После начального конфигурирования доверенные сети включают МЭ и все сети позади него. Недоверенными сетями являются сети, которые находятся вне установленного сетевого периметра. Они являются недоверенными, так как они вне контроля. При установке МЭ необходимо также точно определить недоверенные сети, от которых МЭ может допускать запросы. Неизвестными сетями являются сети, которые не являются ни доверенными, ни недоверенными. Неизвестные сети существуют вне периметра безопасности (по умолчанию все недоверенные сети рассматриваются как неизвестные). Область внешнего сетевого периметра называют демилитаризованной зоной (Demilitarized Zone, DMZ). Демилитаризованная зона — по международному праву территория, на которой ликвидированы военные укрепления и сооружения, запрещено содержание вооруженных сил. В русском языке есть более подходящее название — «нейтральная зона» (территория, географический район, где по международному соглашению или решению государства, к которому он принадлежит, запрещается размещение военных объектов, подготовка и ведение боевых действий). Так как аббревиатура DMZ прижилась в Интернете и компьютерных публикациях, будем использовать ее. Важной составной частью политики безопасности является сетевая политика безопасности или политика сетевого подключения. Политикой сетевого подключения должны быть определены типы устройств, разрешенные для подключения к сети. В ней должны быть детально определены настройки систем, которые допускается подключать к сети. Эта политика может включать в себя следующие разделы: описание процесса установки и настройки операционной системы (ОС) и приложений, а также их функциональных возможностей, которые разрешено использовать; местоположение в сети (физической подсети) систем определенного типа и процедура разрешения вопросов адресации в сети; требование об установке и регулярном обновлении антивирусного ПО; описание настройки прав пользователей и защиты ресурсов, обеспечиваемых ОС; процедуры, которым необходимо следовать для создания новой учетной записи пользователя, и аналогичные процедуры для ее удаления; запрет на установку дополнительных аппаратных или программных компонентов без одобрения сетевого администратора (или другого ответственного лица). |