иб. ибб. Информационная безопасность предполагает отсутствие угроз, направленных на

Скачать 3.29 Mb. Скачать 3.29 Mb.

|

|

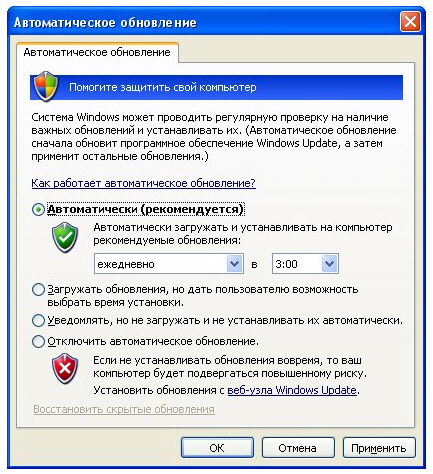

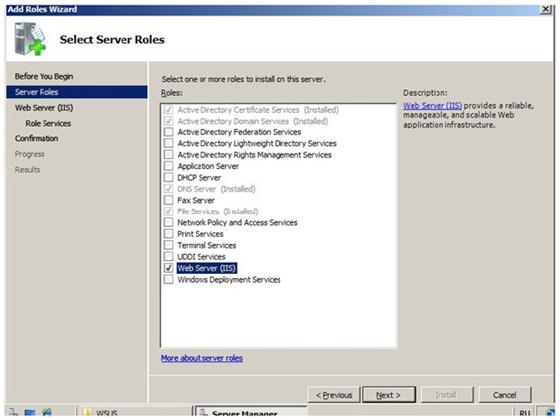

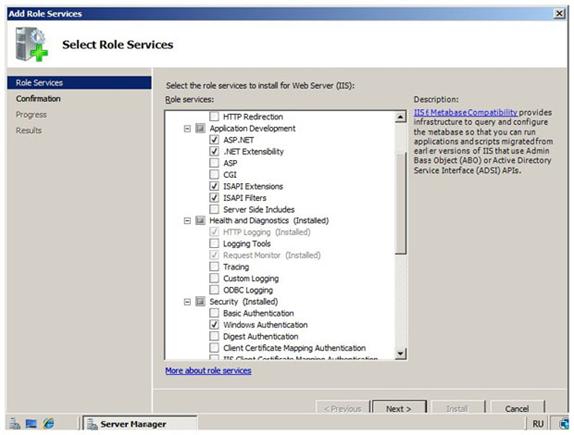

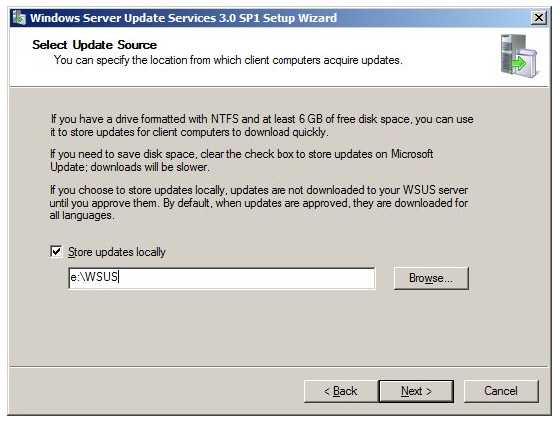

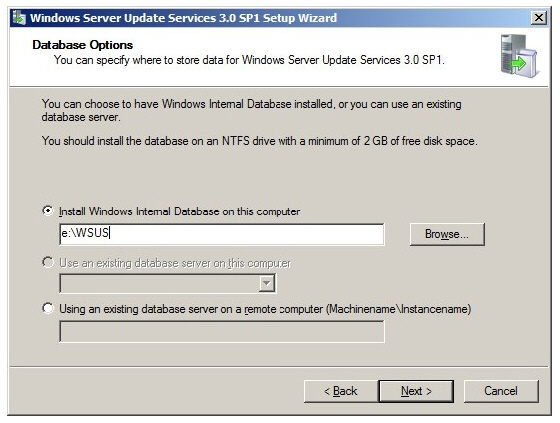

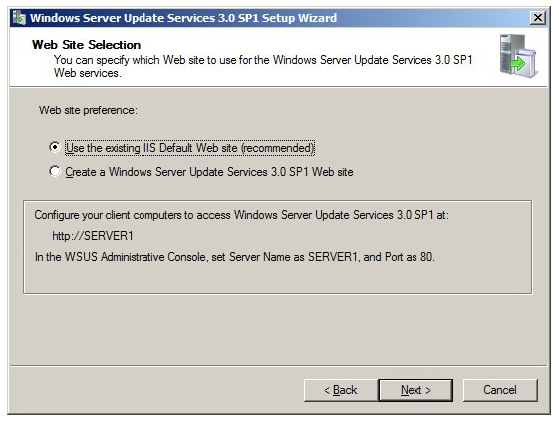

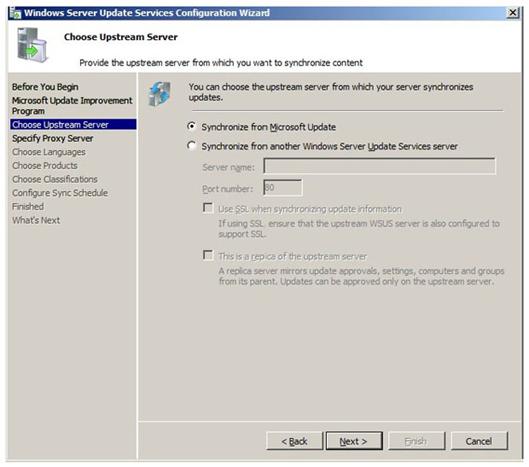

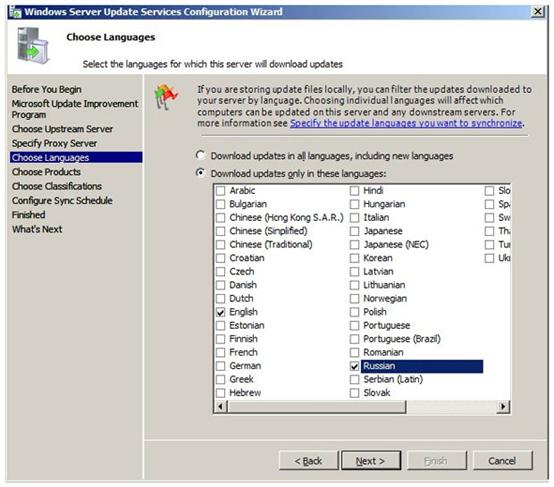

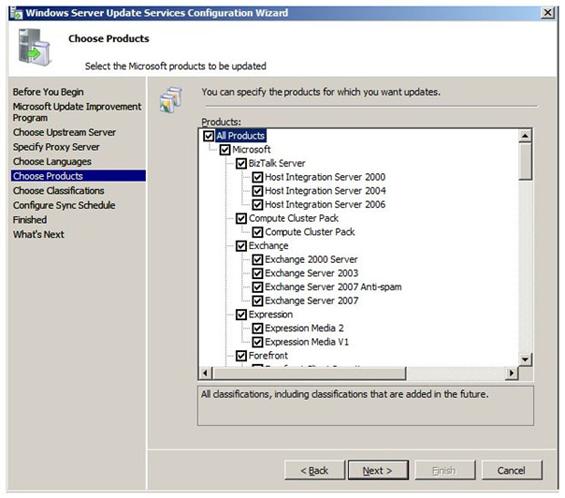

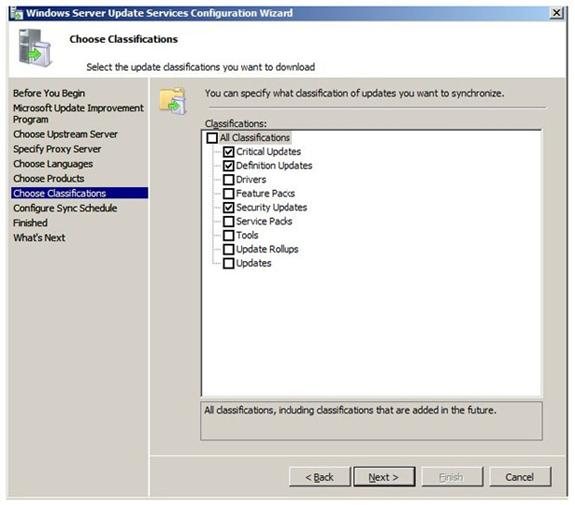

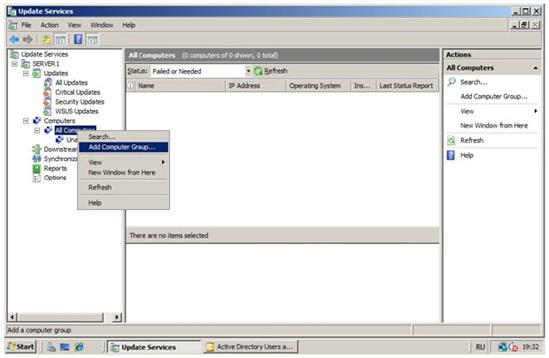

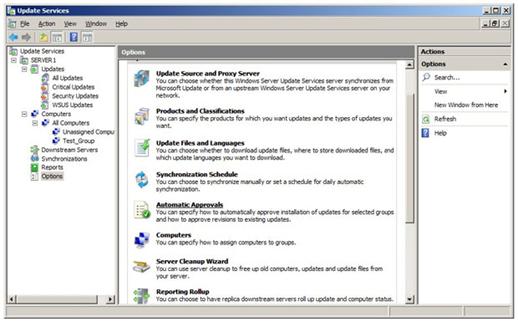

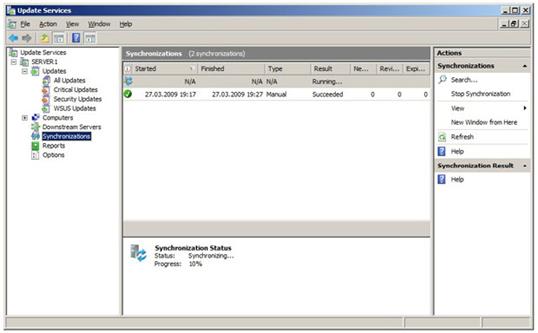

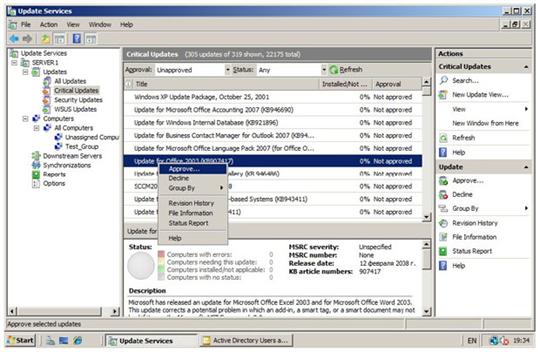

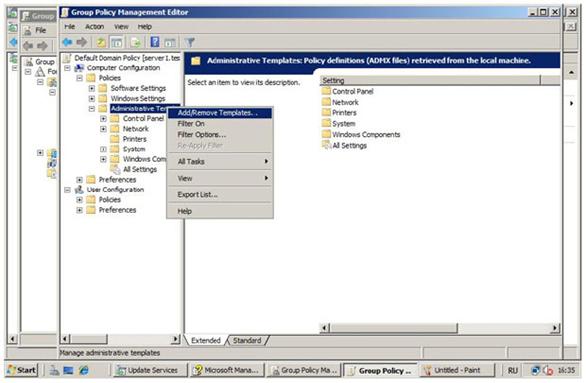

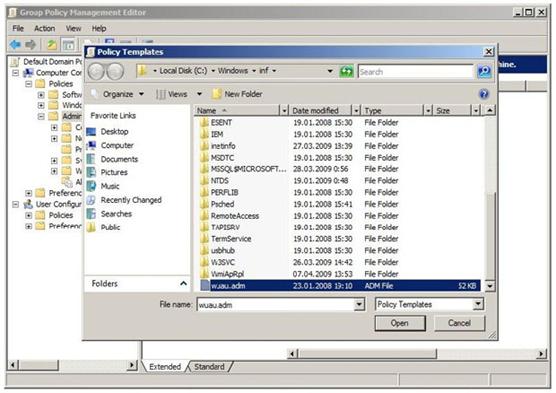

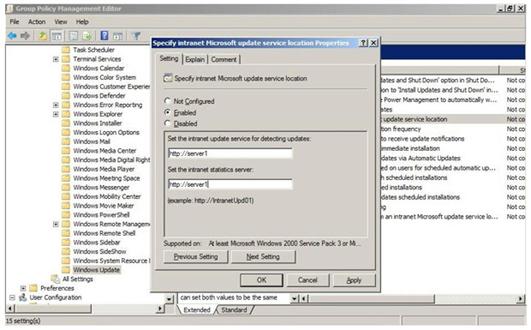

Часть 1. Установка сервера обновлений. Как уже отмечалось в теоретической части курса и лабораторной работе № 5 (по Microsoft Security Assessment Tool), задача организации своевременной установки обновлений и исправлений является очень важной с точки зрения обеспечения информационной безопасности. Для отдельно стоящего компьютера с операционной системой Windows она может быть решена путем настройки службы автоматического обновления - Пуск —> Панель управления —> Автоматическое обновление (рис. 4.1).  Рис. 4.1. Настройка службы автоматического обновления В сети предприятия (начиная уже с сетей в несколько десятков компьютеров), использование такого подхода имеет ряд недостатков: неэффективное использование трафика, т.к. каждый компьютер будет скачивать одни и те же обновления; сложно контролировать распространение обновлений; нет возможности определить для отдельных узлов специальный порядок установки обновлений (это может потребоваться, если используются приложения, несовместимые с отдельными обновлениями). Перечисленные задачи можно решить внедрением WSUS. В этом случае, служба автоматического обновления рабочей станции будет получать обновления с корпоративного сервера WSUS в соответствии с определенной администратором политикой (предполагается, что компьютеры организованы в домен Windows). Текущая версия программы на момент подготовки описания лабораторной работы - WSUS 3.0 SP1. Для ее успешного развертывания нужно учитывать следующие требования и ограничения: продукт устанавливается на ОС Windows Server 2008 или Windows Server 2003 Service Pack 1 и выше; WSUS 3.0 SP1 не будет работать на серверах, где запущена служба Terminal Services; для работы продукта потребуется web-сервер Internet Information Services (IIS); при этом, если на том же сервере размещаются еще какие-то web-сайты, то кроме сайта WSUS допускается не более 1 сайта, использующего TCP-порт 80; WSUS 3.0 SP1не может быть установлен на сжатые диски (т.е. туда, где для экономии места используется компрессия средствами NTFS); для установки WSUS потребуется минимум 1 Гб дискового пространства на системном разделе, 2 Гб - на разделе, где будет храниться база данных и не менее 20 Гб для хранения самих обновлений (конкретный объем зависит от списка обновляемых продуктов и может превышать 40 Гб). Прим.: в ходе установки WSUS для учебных целей выполнение последнего требования необязательно - см. ниже; для обслуживания базы данных WSUS может использоваться уже установленный в сети Microsoft SQL Server 2005, а при его отсутствии - будет установлена урезанная версия, называемая Windows Internal Database. Рассмотрим теперь установку продукта на Windows Server 2008. Предположим, что ранее служба IIS не была установлена. Поэтому с помощью оснастки Server Manager надо добавить эту роль (рис. 4.2).  Рис. 4.2. Добавление роли IIS При этом, надо учитывать, что входящий в состав Windows Server 2008 IIS 7.0 имеет модульную структуру и по умолчанию не все требуемые для WSUS модули будут установлены. Стоит проверить, чтобы были отмечены для установки следующие модули (рис. 4.3): Common HTTP Features (включая Static Content); ASP.NET, ISAPI Extensions и ISAPI Features (в разделе Application Development); Windows Authentication (в разделе Security); IIS Metabase Compatibility (в разделе Management Tools, подраздел IIS 6 Management Compatibility).  Рис. 4.3. Выбор устанавливаемых модулей IIS Для просмотра отчетов понадобится установить компонент Microsoft Report Viewer Redistributable 2005, который доступен на сайте Microsoft по ссылке http://go.microsoft.com/fwlink/?LinkId=70410. Когда все подготовительные действия выполнены, перейдем к рассмотрению самого процесса установки WSUS. После запуска мастер установки уточнит, что будет устанавливаться - полностью сервер или только консоль управления. Нам нужна полная установка.  Рис. 4.4. Выбор каталога для установки Далее, после подтверждения, что мы принимаем лицензионное соглашение, появится окно выбора каталога для установки (рис. 4.4). Если установка выполняется исключительно в учебных целях, лучше сбросить флажок "Store updates locally", тогда сами обновления не будут скачиваться с сайта Microsoft на ваш сервер (синхронизироваться будет только информация о вышедших обновлениях). Как уже отмечалось выше, информацию об обновлениях WSUS хранит в базе данных СУБД Microsoft SQL Server. На рис. 4.5 представлено окно, позволяющее определить, будет ли устанавливаться Windows Internal Database или для хранения данных будет использоваться уже установленный Microsoft SQL Server.  Рис. 4.5. Настройки базы данных Следующее окно мастера позволяет сделать выбор между использованием для нужд службы WSUS сайта IIS по умолчанию и созданием нового сайта. Если оставить настройки по умолчанию, сайт WSUS будет доступен по ссылке вида http://<имясервера> (т.к. используется 80-й TCP-порт его в ссылке указывать не надо).  Рис. 4.6. Выбор сайта После окончания работы мастера установки (Windows Server Update Services 3.0 SP1 Setup Wizard) запустится мастер конфигурирования. Главное, что здесь надо решить - организуем мы отдельно стоящий сервер обновлений или сервер, включенный в иерархию. В первом случае, обновления берутся напрямую с сайта Microsoft, во втором - вышестоящие по иерархии серверы раздают обновления подчиненным (рис. 4.7). Дальнейшие окна мастера позволяют сделать настройки для работы через прокси-сервер (если такая схема используется); провести первую синхронизацию с сервером Microsoft (для этого должно быть установлено подключение к Интернет); выбрать языковые версии, для которых будут получаться обновления (рис. 4.8). Следующие окна позволяют указать обновляемые продукты и типы обновлений (рис. 4.10). Список достаточно обширен и лучше выбрать только то ПО, которое используется в сети, и те типы обновлений, в которых есть потребность (тогда не придется хранить гигабайты ненужных обновлений и упростится задача администрирования).  Рис. 4.7. Выбор типа конфигурации - простая или иерархическая  Рис. 4.8. Выбор языковых версий  Рис. 4.9. Выбор обновляемых продуктов  Рис. 4.10. Выбор "классов" обновлений Дальше можно указать расписание синхронизации с сервером Microsoft и нужно ли проводить начальную синхронизацию сразу после настройки (этот флажок можно снять). Задание: Подготовьте сервер с Windows Server 2008 к установке сервера обновлений Выполните установку и начальное конфигурирование WSUS. Часть 2. Управление обновлениями. Теперь рассмотрим порядок действий по настройке сервера обновлений для эффективного использования в конкретной информационной системе. Настройки делаются через оснастку Microsoft Windows Server Update Services 3.0 SP1, которая после установки должна появиться в разделе Administrative Tools меню Start (рис. 4.11). Начнем с управления группами компьютеров. По умолчанию создается группа Unassigned Computers, в которую будут помещаться все компьютеры. С помощью контекстного меню узла All Computers можно создать новую группу, как это показано на рисунке.  Рис. 4.11. Создание новой группы компьютеров  Рис. 4.12. Настройка правил обновления Если заранее создать группы, можно будет сразу определить, какие обновления устанавливать на компьютеры, относящиеся к той или иной группе. Можно сделать правило для автоматического одобрения (approval) установки обновлений для определенных групп или всех компьютеров. Делается это из раздела Options, пункт Automatic Approvals (рис. 4.12). Там можно создать собственное правило или отредактировать правило по умолчанию (Default Automatic Approval Rule). Когда правила определены, можно провести синхронизацию с сервером Microsoft для получения перечня обновлений (рис. 4.13). Синхронизация может быть запущена вручную из раздела Synchronizations или проводиться по расписанию (для успешной синхронизации должно быть установлено подключение к Интернет).  Рис. 4.13. Настройка синхронизации  Рис. 4.14. Одобрение обновлений вручную После того как проведена синхронизация и сработало правило "автоматического одобрения", отдельные обновления могут оказаться не одобренными к распространению. Администратор может их одобрить вручную, выбрав в разделе Updates с помощью фильтра и воспользовавшись контекстным меню (рис. 4.14). Задание: Создайте группы компьютеров. Подготовьте правило автоматического одобрения обновлений с учетом созданной структуры групп. Проведите синхронизацию с сервером Microsoft. Если какие-то из критических обновлений не одобрены автоматически, сделайте нужные настройки вручную. Часть 3. Распространение обновлений. Как уже отмечалось выше, для эффективного использования WSUS нужно, чтобы компьютеры были организованы в домен Windows. Тогда с помощью доменной политики можно настроить службу обновлений компьютеров-членов домена на получение обновлений с сервера WSUS. Для редактирования политики в меню Administrative Tools выберем оснастку Group Policy Management, в ней найдем доменную политику по умолчанию - Default Domain Policy, и в контекстном меню выберем пункт Edit. В открывшемся окне редактора политик раскроем узел Computer Configuration —>Policies —> Administrative Templates. В контекстном меню узла Administrative Templates выберем добавление шаблона Add/Remove Templates (рис. 4.15).  Рис. 4.15. Добавление административного шаблона  Рис. 4.16. Добавление административного шаблона (продолжение) В папке для шаблонов (например, C:\Windows\inf) найдем шаблон wuau, записанный туда при установке WSUS (рис. 4.17). После того как шаблон добавлен, понадобится настроить компьютеры на получение обновлений. Поочередно раскроем узлы политики Computer Configuration —> Administrative Templates —> Windows Components —> Windows Update. Двойным щелчком откроем Specify intranet Microsoft update service location, активируем политику (переключатель - в Enabled) и пропишем URL сервера обновлений в строках Set the intranet update service for detecting updates и Set the intranet statistics server (рис. 4.17). На рисунке представлена настройка для сервера обновлений Server1.  Рис. 4.17. Описываем путь к серверу обновлений Среди прочих политик для службы Windows Update хотелось бы также отметить Automatic Updates detection frequency, позволяющую определить частоту проверки рабочей станцией наличия новых обновлений, и Configure Automatic Updates Properties, которая дает возможность указать правила работы с обновлениями - устанавливать, только уведомлять пользователя и т.д. Когда настройки сделаны и сохранены, можно дождаться момента, когда они применятся, или ускорить это процесс, выполнив на компьютерах команду gpupdate /force. После того, как компьютер обратится за обновлениями, администратор сможет увидеть его в консоли управления и при необходимости переместить его из группы Unassigned Computers в какую-либо другую (рис. 4.18). Также администратору доступна информация о числе обновлений, требующихся для данного компьютера, ошибках при установке обновлений и т.д. Чтобы увидеть общую картину, можно сформировать отчеты (узел Reports).  Рис. 4.18. Перемещение компьютера в другую группу Задание: Настройте политику распространения обновлений. Проверьте ее работу. Сформируйте отчет о распространении обновлений. Литература 1. Зима В.М. Безопасность глобальных сетевых технологий / В. М. Зима, А. А. Молдовян, Н. А. Молдовян. — 2-е изд. — СПб.: БХВ-Петсрбург, 2003. 2. Зайцев А.П., Шелупанов А.А. Справочник по техническим средствам защиты информации и контроля технических каналов утечки информации. - Томск.: Изд. Томского гос. ун-та систем управления и радиоэлектроники, 2004. - 197 с. 3. Лукацкий А. В. Обнаружение атак / А. В. Лукацкий. — СПб. : БХВ- Петербург, 2001. 4. Мельников В. П. Информационная безопасность : учеб. пособие / В.П.Мельников, С.А.Клейменов, А.М.Петраков ; под ред. С.А.Клейменова. — М.: Изд. центр «Академия», 2005. 5. Молдовян А.А., Молдовян Н.А., Советов Б.Я. Криптография. – Серия «Учебники для вузов. Специальная литература». – СПб.: Издательство «Лань», 2000. 224 с. 6. Петренко С.А. Управление информационными рисками. Экономически оправданная безопасность / С.А.Петренко. — М. : ДМК Пресс, 2004. 7. Петров А.А. Компьютерная безопасность. Криптографические методы защиты. – М.: ДМК, 2000. 448 c. 8. Платонов В. В. Программно-аппаратные средства обеспечения информационной безопасности вычислительных сетей : учеб. пособие для студ. высш. учеб. заведений / В. В. Платонов. — М.: Издательский центр «Академия», 2006. — 240 с. 9 . Средства вычислительной техники. Межсетевые экраны. Защита от несанкционированного доступа к информации. Показатели защищенности от несанкционированного доступа к информации: руководящий документ. — М., 1998. 10. Техническая защита информации. Учебник для вузов / А. П. Зайцев, А. А. Шелупанов, Р. В. Мещеряков и др.; под ред. А. П. Зайцева и А. А. Шелупанова. - 5-е изд., перераб. и доп. - М.: Горячая линия - Телеком, 2009. - 616 с: ил. 11. Форд Д. Л. Персональная защита от хакеров. Руководство для начинающих: пер. с англ. / Д.Л. Форд. - М.: КУДИЦ-ОБРАЗ, 2002. 12. ГОСТ Р 50922—96. Защита информации. Основные термины и определения. 13. ГОСТ Р ИСО/МЭК 15408-1—2001. Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Ч. 1. Введение и общая модель. 14. Шеннон К.Э. Теория связи |