иб. ибб. Информационная безопасность предполагает отсутствие угроз, направленных на

Скачать 3.29 Mb. Скачать 3.29 Mb.

|

|

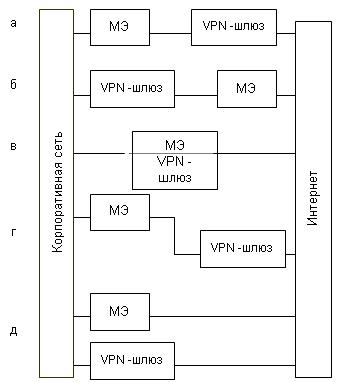

Тема 9. Виртуальные частные сети Содержание темы: 1. Общие принципы построения защищённых виртуальных сетей. 2. Протоколы VPN канального уровня. Вопрос 1. Общие принципы построения защищённых виртуальных сетей. Угроза информационной безопасности при использовании Интернет для организации бизнес - связей между филиалами компаний, бизнес-партнерами, мобильными пользователями, сводит на нет удобство и низкую стоимость такого решения. На сегодняшний день практически ни одна крупная компания, использующая Интернет в своем бизнесе, не обходится без применения технологии VPN (Virtual Private Network) – виртуальная частная сеть. VPN (англ. Virtual Private Network — виртуальная частная сеть) — логическая сеть, создаваемая поверх другой сети, например Интернет. Несмотря на то, что коммуникации осуществляются по публичным сетям с использованием небезопасных протоколов, за счёт шифрования создаются закрытые от посторонних каналы обмена информацией. VPN позволяет объединить, например, несколько офисов организации в единую сеть с использованием для связи между ними неподконтрольных каналов. Пользователи Microsoft Windows обозначают термином «VPN» одну из реализаций виртуальной сети — PPTP, причём используемую зачастую не для создания частных сетей. Чаще всего для создания виртуальной сети используется инкапсуляция протокола PPP в какой-нибудь другой протокол — IP (такой способ использует реализация PPTP — Point-to-Point Tunneling Protocol) или Ethernet (PPPoE) (хотя и они имеют различия). Технология VPN в последнее время используется не только для создания собственно частных сетей, но и некоторыми провайдерами «последней мили» для предоставления выхода в Интернет. При должном уровне реализации и использовании специального программного обеспечения сеть VPN может обеспечить высокий уровень шифрования передаваемой информации. При правильной настройке всех компонентов технология VPN обеспечивает анонимность в Сети. Под термином «виртуальная частная сеть» чаще всего понимается организация защищенных информационных потоков между объектами виртуальной сети, организованных через сети общего пользования. При этом потоки данных частной и общей сетей не должны влиять друг на друга. Термин "виртуальная" подчеркивает, что инфраструктура сети "моделируется" на основе реальных каналов связи: выделенных линий - это проводная линия соединённая с провайдером Интернет, который обладает высокоскоростными магистральными каналами (оптоволоконными, спутниковыми, радиорелейными) объединённых в Интернет или коммутируемых линий - обычных телефонных каналов. При этом реальная открытая сеть может служить основой для целого множества VPN, конечное число которых определяется только пропускной способностью открытых каналов связи. VPN позволяют организовать прозрачное для пользователей соединение локальных сетей, сохраняя секретность и целостность передаваемой информации с помощью шифрования. При этом при передаче по ИНТЕРНЕТ шифруются не только данные пользователя, но и сетевая информация - сетевые адреса, номера портов и т.д. Технология виртуальных частных сетей позволяет использовать сети общего пользования для построения защищенных сетевых соединений. Технология VPN выполняет две основные функции: шифрование данных, за счет чего обеспечивается безопасность сетевых соединений. При шифровании, как правило, используют стандартные общеизвестные протоколы RC4, CAST, DES, 3DES и др; туннелирование протоколов, что обеспечивает прозрачность использования технологии VPN. Под туннелированием понимают удалённое соединение двух или более VPN-шлюзов, различных локальных сетей, объединённых через ИНТЕРНЕТ в единую виртуальную сеть. Протоколы туннелирования чаще называют протоколами VPN (IPSec, PPTP, L2TP и др.). Защищенные потоки (каналы) виртуальной частной сети могут быть созданы между VPN-шлюзами сети, VPN-шлюзами и VPN-клиентами, а также между VPN-клиентами (рис. 9.1.). Создание виртуальных защищенных каналов достигается за счет шифрования трафика и туннелирования протоколов между объектами VPN-сети.  Рис. 9.1. Варианты организации защищённых каналов VPN VPN-шлюз - сетевое устройство, установленное на границе сети, выполняющее функции образования защищенных VPN-каналов, аутентификации и авторизации клиентов VPN-сети.VPN-шлюз располагается аналогично МЭ таким образом, чтобы через него проходил весь сетевой трафик организации. В большинстве случаев VPN-сеть для пользователей внутренней сети остается прозрачной и не требует установки специального программного обеспечения. VPN-клиент - программное обеспечение (иногда с аппаратным акселератором), устанавливаемое на компьютеры пользователей, осуществляющих подключение к сети VPN (через VPN-шлюзы). VPN-клиент выполняет функции передачи параметров аутентификации и шифрования/ дешифрования трафика. В большинстве случаев необходимо одновременно обеспечить функционирование двух каналов - Интернет и VPN. При этом можно использовать или различные физические линии связи или одну. Однако стоимость эксплуатации одного канала связи для доступа к сети Интернет и поддержки VPN обходится значительно ниже. На рис.9.2. представлены возможные варианты взаимного расположения МЭ и VPN-шлюза при использовании одного физического канала. МЭ и VPN-шлюзы могут быть как независимыми продуктами, так и дополнять функции друг друга. Преимущество использования МЭ, поддерживающего функции VPN-шлюза (см. рис. 9.2. в), заключается в возможности прозрачного управления политикой безопасности в едином интерфейсе управления как открытого, так и защищенного трафика Интернет. Такое решение значительно облегчает процесс управления МЭ и VPN-шлюзом, но предъявляет повышенные требования к производительности аппаратных средств.  Рис. 9.2. Варианты относительного расположения VPN-шлюза и МЭ Вопрос 2. Протоколы VPN канального уровня. При выборе средств построения корпоративных VPN необходимо учитывать следующие важные факторы: технические характеристики открытой внешней среды передачи информации; преимущества и недостатки протоколов, используемых для построения VPN; варианты построения VPN; регулирование использования VPN-технологий со стороны российского законодательства; специфику (форма собственности, категорирование информации и т. д.) и финансовые возможности предприятия. Открытую внешнюю среду передачи информации можно разделить на среду скоростной передачи данных, в качестве которой может использоваться сеть Интернет, а также более медленные общедоступные каналы связи, в качестве которых чаще всего применяются каналы телефонной сети. Наиболее эффективным способом объединения локальных сетей и удаленных компьютеров является объединение на основе глобальной сети Интернет. В случае отсутствия непосредственного подключения доступ к Интернет может осуществляться и через телефонную сеть. Организация виртуальных защищенных сетей на основе Интернет обладает рядом преимуществ: гарантирует высокое качество информационного обмена, так как магистральные каналы и маршрутизаторы Интернет имеют большую пропускную способность, и характеризуются надежностью передачи ин формации; обеспечивает масштабируемую поддержку удаленного доступа к ресурсам локальной сети, позволяя мобильным пользователям связываться по местным телефонным линиям с поставщиками услуг Интернет и через них входить в свою корпоративную сеть в защищенном режиме; для организации удаленного доступа пользователей к локальной сети исключается необходимость в наличии модемных пулов, а трафиком дистанционного доступа можно управлять точно так же, как любым другим трафиком Интернет; сокращаются расходы на информационный обмен через открытую внешнюю среду: использование Интернет для объединения локальных сетей значительно дешевле аренды каналов связи телефонных и других глобальных сетей, например, сетей frame relay, не говоря уже о стоимости самостоятельного построения коммуникаций; при удаленном доступе вместо того, чтобы устанавливать дорого стоящие непосредственные соединения с локальной сетью по междугородной или международной телефонной связи, удаленные пользователи могут подключаться к Интернет и, далее, связываться с сетью своей организации через эту глобальную сеть. Технически реализация защищенных виртуальных сетей стала возможной достаточно давно. Однако специализированные протоколы для создания защищенных виртуальных сетей разработаны сравнительно не давно (1992-94 годы) и сейчас продолжается работа над их совершенствованием и расширением. Большинство из них являются открытыми, т. е. свободными для распространения и реализации. Для независимости от прикладных протоколов и приложений защищенные виртуальные сети формируются на одном из низших уровней модели OSI - канальном, сетевом или сеансовом. Канальному (второму) уровню соответствуют такие протоколы реализации VPN, как РРТР, L2F и L2TP, сетевому (третьему) уровню - IPSec, SKIP, а сеансовому (пятому) уровню - SSL/TLS и SOCKS. Чем ниже уровень эталонной модели, на котором реализуется защита, тем она прозрачнее для приложений и незаметнее для пользователей. Однако при снижении этого уровня уменьшается набор реализуемых услуг безопасности и становится сложнее организация управления VPN. Чем выше защитный уровень в соответствии с моделью OSI, тем шире на бор услуг безопасности, надежнее контроль доступа (он определяет порядок доступа объектов (пользователей и процессов) к различным информационным ресурсам на основе некоторых исходных данных (имя и пароль пользователя, IP-адрес клиента, время суток и др.)) и проще конфигурирование системы защиты. Однако в этом случае усиливается зависимость от используемых протоколов обмена и приложений. В VPN криптозащита может одновременно выполняться на нескольких уровнях эталонной модели. При этом увеличивается криптостойкость, но по причине снижения общей скорости криптографических преобразований уменьшается пропускная способность виртуальной сети. Поэтому на практике защищенные виртуальные сети формируются на одном уровне модели OSI (канальном, сетевом, транспортном или сеансовом). Варианты построения VPN, а также достоинства и недостатки каждого из вариантов представлены в Таблице 9.1. Таблица 9.1. Достоинства и недостатки средств создания VPN различных категорий

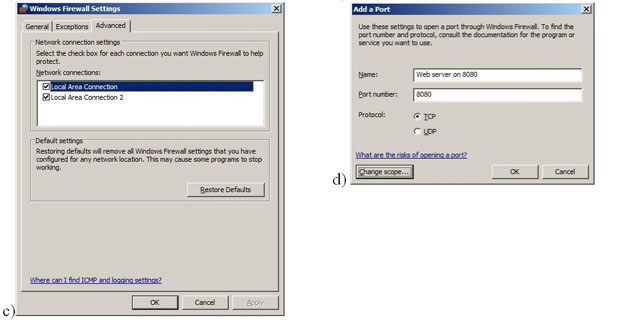

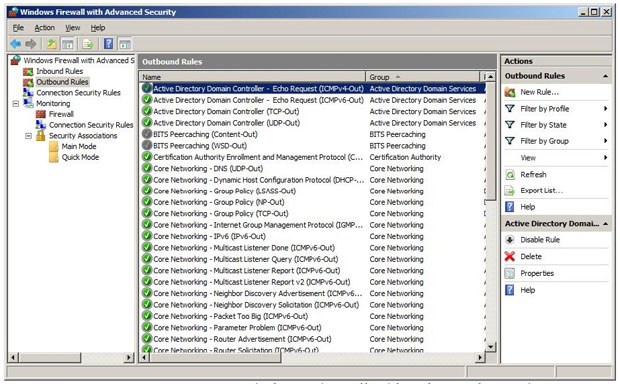

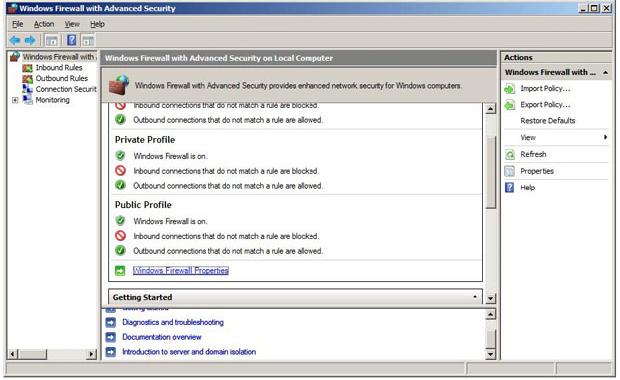

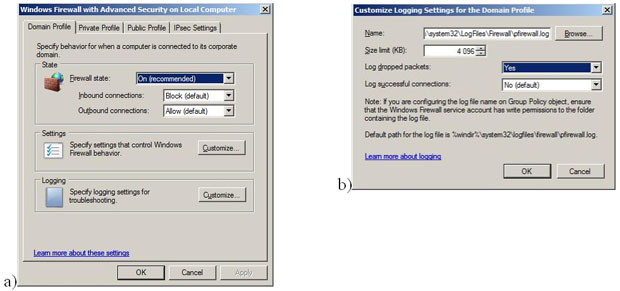

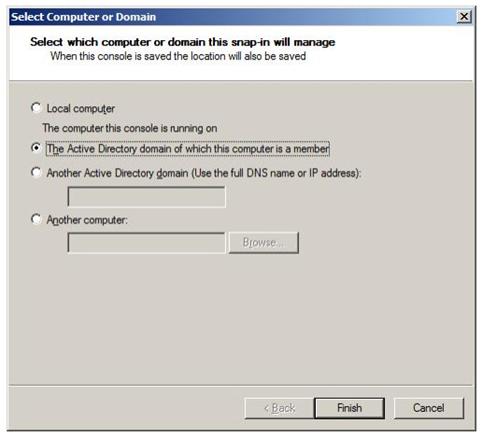

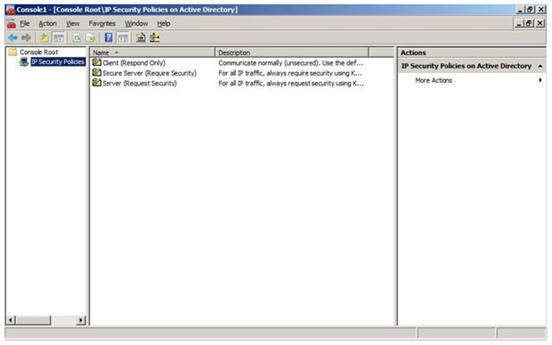

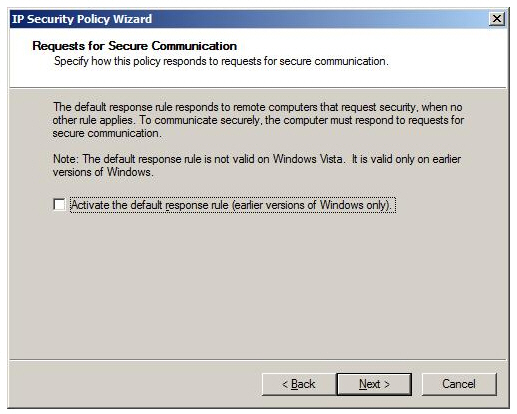

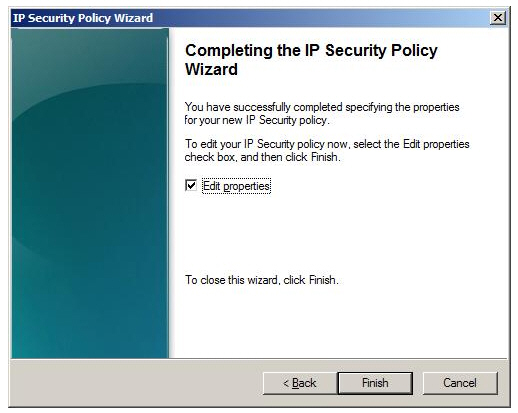

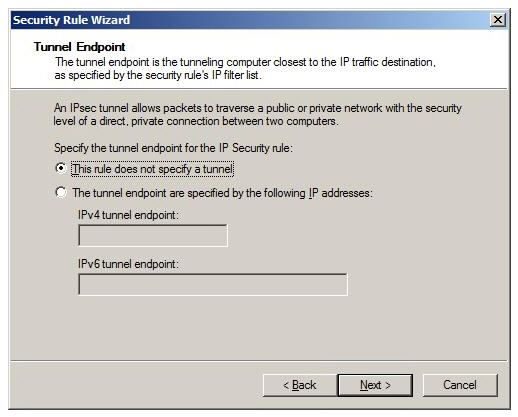

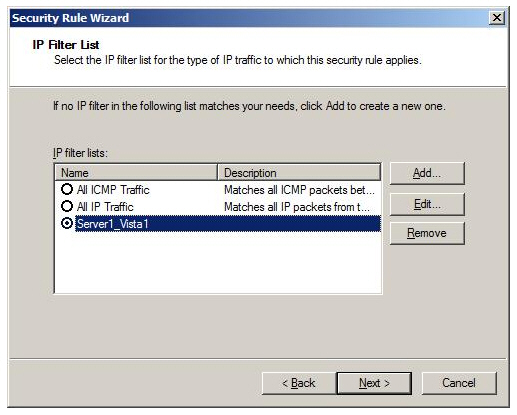

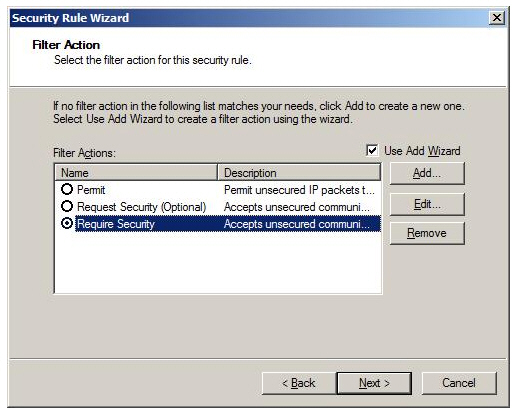

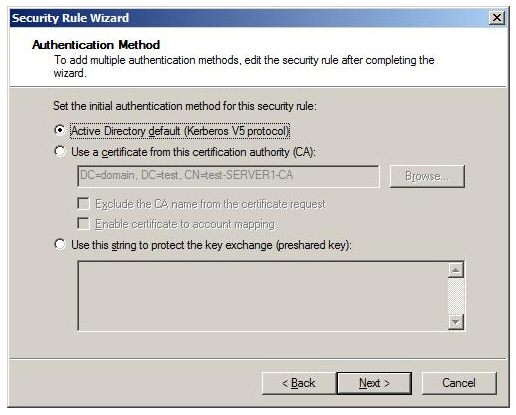

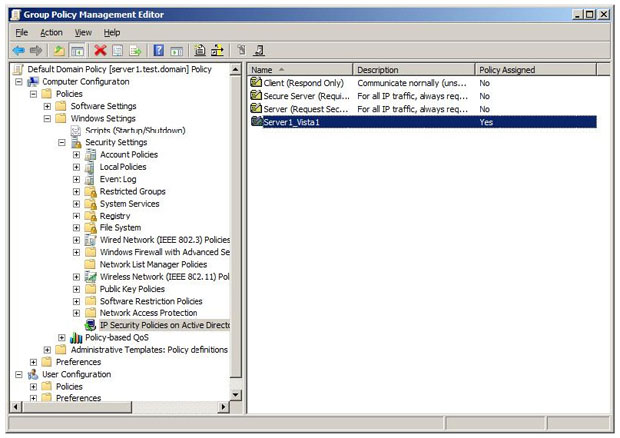

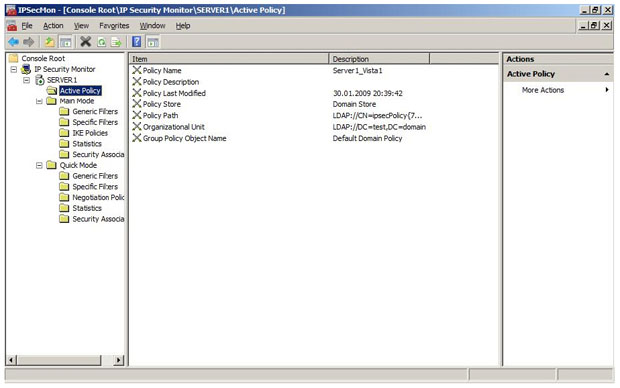

Заметим, что перспективным протоколом построения защищенных виртуальных сетей является протокол IPSec. Соответственно желательно, чтобы выбираемые средства создания VPN поддерживали данный протокол. Однако при этом необходимо учитывать, что стандарт IPSec характеризуется недостаточной зрелостью и пока еще не гарантирует совместимости решений разных производителей. Разработчики, поддерживающие IPSec, только приступили к выявлению и устранению проблем несовместимости. Поэтому при выборе соответствующего средства целесообразно запросить у его поставщика отчет о поддерживаемых совместимых продуктах, особенно если в объединяемых локальных сетях используются средства создания VPN разных производителей. Нестандартные схемы туннелирования и алгоритмы шифрования хороши только в том случае, если нет необходимости взаимодействовать с другими системами. Однако с учетом роста масштабности компьютерных сетей вопросы взаимодействия и совместимости становятся приоритетными для любой организации. Лабораторная работа 1. Межсетевые экраны В лекции изучаются средства защиты информации, осуществляющее анализ и фильтрацию проходящих через него сетевых пакетов. Изучаются характеристики и типовые схемы подключения межсетевых экранов. Межсетевой экран (МЭ) - это средство защиты информации, осуществляющее анализ и фильтрацию проходящих через него сетевых пакетов. В зависимости от установленных правил, МЭ пропускает или уничтожает пакеты, разрешая или запрещая таким образом сетевые соединения. МЭ является классическим средством защиты периметра компьютерной сети: он устанавливается на границе между внутренней (защищаемой) и внешней (потенциально опасной) сетями и контролирует соединения между узлами этих сетей. Но бывают и другие схемы подключения, которые будут рассмотрены ниже. Английский термин, используемый для обозначения МЭ - firewall. Поэтому в литературе межсетевые экраны иногда также называют файервол или брандмауэр (немецкий термин, аналог firewall). Как уже было отмечено, фильтрация производится на основании правил. Наиболее безопасным при формировании правил для МЭ считается подход "запрещено все, что явно не разрешено". В этом случае, сетевой пакет проверяется на соответствие разрешающим правилам, а если таковых не найдется - отбрасывается. Но в некоторых случаях применяется и обратный принцип: "разрешено все, что явно не запрещено". Тогда проверка производится на соответствие запрещающим правилам и, если таких не будет найдено, пакет будет пропущен. Фильтрацию можно производить на разных уровнях эталонной модели сетевого взаимодействия OSI. По этому признаку МЭ делятся на следующие классы: экранирующий маршрутизатор; экранирующий транспорт (шлюз сеансового уровня); экранирующий шлюз (шлюз прикладного уровня). Экранирующий маршрутизатор (или пакетный фильтр) функционирует на сетевом уровне модели OSI, но для выполнения проверок может использовать информацию и из заголовков протоколов транспортного уровня. Соответственно, фильтрация может производиться по ip-адресам отправителя и получателя и по ТСР и UDP портам. Такие МЭ отличает высокая производительность и относительная простота - функциональностью пакетных фильтров обладают сейчас даже наиболее простые и недорогие аппаратные маршрутизаторы. В то же время, они не защищают от многих атак, например, связанных с подменой участников соединений. Шлюз сеансового уровня работает на сеансовом уровне модели OSI и также может контролировать информацию сетевого и транспортного уровней. Соответственно, в дополнение к перечисленным выше возможностям, подобный МЭ может контролировать процесс установки соединения и проводить проверку проходящих пакетов на принадлежность разрешенным соединениям. Шлюз прикладного уровня может анализировать пакеты на всех уровнях модели OSI от сетевого до прикладного, что обеспечивает наиболее высокий уровень защиты. В дополнение к ранее перечисленным, появляются такие возможности, как аутентификация пользователей, анализ команд протоколов прикладного уровня, проверка передаваемых данных (на наличие компьютерных вирусов, соответствие политике безопасности) и т.д. Рассмотрим теперь вопросы, связанные с установкой МЭ. На рис. 1.1 представлены типовые схемы подключения МЭ. В первом случае (рис. 1.1), МЭ устанавливается после маршрутизатора и защищает всю внутреннюю сеть. Такая схема применяется, если требования в области защиты от несанкционированного межсетевого доступа примерно одинаковы для всех узлов внутренней сети. Например, "разрешать соединения, устанавливаемые из внутренней сети во внешнюю, и пресекать попытки подключения из внешней сети во внутреннюю". В том случае, если требования для разных узлов различны (например, нужно разместить почтовый сервер, к которому могут подключаться "извне"), подобная схема установки межсетевого экрана не является достаточно безопасной. Если в нашем примере нарушитель, в результате реализации сетевой атаки, получит контроль над указанным почтовым сервером, через него он может получить доступ и к другим узлам внутренней сети. В подобных случаях иногда перед МЭ создается открытый сегмент сети предприятия (1b), а МЭ защищает остальную внутреннюю сеть. Недостаток данной схемы заключается в том, что подключения к узлам открытого сегмента МЭ не контролирует. Более предпочтительным в данном случае является использование МЭ с тремя сетевыми интерфейсами (1c). В этом случае, МЭ конфигурируется таким образом, чтобы правила доступа во внутреннюю сеть были более строгими, чем в открытый сегмент. В то же время, и те, и другие соединения могут контролироваться МЭ. Открытый сегмент в этом случае иногда называется "демилитаризованной зоной" - DMZ. Еще более надежной считается схема, в которой для защиты сети с DMZ задействуются два независимо конфигурируемых МЭ (1d). В этом случае, MЭ 2 реализует более жесткий набор правил фильтрации по сравнению с МЭ1. И даже успешная атака на первый МЭ не сделает внутреннюю сеть беззащитной. В последнее время стал широко использоваться вариант установки программного МЭ непосредственно на защищаемый компьютер. Иногда такой МЭ называют "персональным". Подобная схема позволяет защититься от угроз исходящих не только из внешней сети, но из внутренней. Вопросам использования встроенного МЭ Windows Server 2008 посвящена лабораторная работа №2. Ну а оценить "извне" правильность настройки помогают, в частности сетевые сканеры, рассматриваемые в лабораторной №4.     Рис. 1.1. Типовые схемы подключения межсетевых экранов Рис 1a - подключение межсетевого экрана с двумя сетевыми интерфейсами для "единообразной" защиты локальной сети; Рис 1b - подключение межсетевого экрана с двумя сетевыми интерфейсами при выделении открытого сегмента внутренней сети; Рис 1c - подключение межсетевого экрана с тремя сетевыми интерфейсами для защиты внутренней сети и ее открытого сегмента; Рис 1d - подключение двух межсетевых экранов для защиты внутренней сети и ее открытого сегмента. Заключение: В данном учебном курсе были рассмотрены вопросы управления рисками, связанными с информационной безопасностью. В первой части дается обзор международных стандартов и методик анализа рисков. Вторая часть курса посвящена обзору некоторых встроенных средств операционных систем Microsoft Windows, которые могут быть использованы для снижения рисков безопасности. Лабораторная работа 2. Вcтроенный межсетевой экран (firewall) Windows Server 2008 Персональный межсетевой экран появился в операционных системах семейства Windows, начиная с Windows XP / Windows Server 2003. В Windows Server 2008 возможности этого компонента существенно расширены, что позволяет более гибко производить настройки. Текущие настройки можно посмотреть, запустив из Панели управления (Control Panel) Windows Firewall и выбрав в открывшемся окне ссылку Change Settings. Появившееся окно управления параметрами межсетевого экрана содержит 3 вкладки (Рис.2.1 a),b),c)). Первая из них позволяет включить или отключить межсетевой экран. Во включенном состоянии он может разрешать определенные входящие подключения или запрещать все входящие подключения (флажок Block all incoming connections).   Рис. 2.1. Окно управления параметрами межсетевого экрана Упомянутые исключения определяются на вкладке Exceptions. Там есть ряд предопределенных правил, а также пользователь может добавлять свои. Если нужно, чтобы какое-то приложение при включенном межсетевом экране обслуживало входящие подключения, для него должно быть описано правило. Сделать это можно либо указав программу (кнопка Add program), либо описав разрешаемый порт и протокол (кнопка Add Port). Пример формирования подобного правила представлен на рис.2.1 d). Там дается разрешение для подключения на TCP-порт 8080. Если надо ограничить перечень ip-адресов, с которых производится подключение, это можно сделать, нажав кнопку Change Scope (по умолчанию, разрешены подключения с любого адреса). Установка флажка Notify me when Windows Firewall blocks a new program приводит к тому, что при попытке нового приложения принимать входящие подключения, пользователю будет выдано сообщение. Если пользователь разрешит такой программе работать, для нее будет сформировано разрешающее правило. Вкладка Advanced (рис.2.1 c)) позволяет включить или отключить межсетевой экран для отдельных сетевых интерфейсов. Задание: Откройте окно управления межсетевым экраном. Опишите действующие настройки. Создайте новое разрешающее правило. Пока что работа с межсетевым экраном практически не отличалась от того, что было в Windows Server 2003. Новые возможности мы увидим, если из меню Administrative Tools запустить оснастку Windows Firewall with Advanced Security. В окне оснастки можно увидеть настройки для разных профилей и выполнить более тонкую настройку правил фильтрации (рис. 2.2).  Рис. 2.2. Окно оснастки Windows Firewall with Advanced Security Обратим внимание на правила фильтрации. Они разделены на две группы - входящие правила и исходящие правила. В нашем примере мы работаем на контроллере домена. И для контроллеров определено правило, разрешающее отправку icmp пакетов echo request (они, в частности, отправляются, если надо проверить доступность удаленного узла с помощью команды ping). Задание: 1. Найдите правило, разрешающее отсылку ICMP-пакетов echo reguest. Проверьте его работу для какого-нибудь узла из локальной или внешней сети, используя его ip-адрес (например, командой ping 192.168.0.10 можно проверить доступность компьютера с указаным адресом). Если ответ пришел, можно переходить ко второй части задания. Если ответа нет, попробуйте найти такой узел, который пришлет ответ. 2. Выбрав кнопку New Rule создайте правило, запрещающее отсылку icmp-пакетов на данный узел. Проверьте его работу. Теперь рассмотрим настройку, связанную с ведением журналов межсетевого экрана. По умолчанию журналирование отключено. Но если возникает подозрение, что межсетевой экран мешает установлению какого-то типа сетевых соединений, можно включить эту опцию и проанализировать журнал. На рис. 2.3 представлено главное окно оснастки. Выберем пункт Firewall Properties и активируем ведение журнала отброшенных пакетов (рис. 2.4).  Рис. 2.3. Главное окно оснастки  Рис. 2.4. Активируем ведение журнала Для этого в группе Logging в окне рис.2.4 a) надо нажать кнопку Customize и выполнить настройку, представленную на рис. 2.4 b). Задание: Активируйте ведение журнала. Выполните команду ping для узла, для которого создавалось блокирующее правило. Проверьте содержимое файла журнала (путь к нему описан в окне 4 b)). Записи должны быть примерно следующего вида: Version: 1.5 #Software: Microsoft Windows Firewall #Time Format: Local #Fields: date time action protocol src-ip dst-ip src-port dst-port size tcpflags tcpsyn tcpack tcpwin icmptype icmpcode info path 2009-01-31 22:43:02 DROP ICMP 192.168.131.65 195.242.2.2 - - 0 - - - - 8 0 - SEND 2009-01-31 22:43:03 DROP ICMP 192.168.131.65 195.242.2.2 - - 0 - - - - 8 0 - SEND 2009-01-31 22:43:04 DROP ICMP 192.168.131.65 195.242.2.2 - - 0 - - - - 8 0 - SEND 2009-01-31 22:43:05 DROP ICMP 192.168.131.65 195.242.2.2 - - 0 - - - - 8 0 - SEND Лабораторная работа 3. Настройка протокола IPSec В данной лабораторной работе мы рассмотрим порядок настройки защищенного с помощью протокола IPSec соединения между клиентом и сервером. Итак, у нас есть домен test.domain, в который входит сервер Server1, работающий под управлением операционной системы Windows Server 2008. В домен также входит рабочая станция Vista1, которая работает под управлением ОС Windows Vista. В домене развернут центр сертификации. Целью работы является настройка протокола IPSec для шифрования всех данных, передаваемых между указанным сервером и рабочей станцией. Для работы с политиками IPSec существует оснастка IPSecurity Policy Management. Если запустить консоль mmc и добавить эту оснастку, появится запрос, для какого объекта будет использоваться оснастка (рис. 3.1).  Рис. 3.1. Выбираем объект для работы Настройку будем делать с помощью доменной политики, что и выбираем. В ней существуют уже три предопределенные политики (рис. 3.2). Но нам нужна будет новая, управляющая работой конкретного сервера и клиента. Поэтому в контекстном меню выбираем пункт Create new security policy. И по запросу мастера назначаем ей имя Server1_Vista1. Настройка в следующее окне понадобится в случае, если используются предыдущие (по сравнению с Windows Server 2008 / Windows Vista) версии операционных систем. Выбрав в окне (рис. 3.4) пункт Edit Properties переходим непосредственно к созданию настроек.  Рис. 3.2. Предопределенные политики IPSec  Рис. 3.3. Окно мастера IP Security Policy  Рис. 3.4. Окно мастера IP Security Policy  Рис. 3.5. Добавляем правило Нам понадобится новое правило, поэтому в окне, представленном на рис. 3.5 нажимаем кнопку Add. В следующем окне указываем, надо ли определять туннель. Так как мы планируем использовать IPSec в транспортном режиме, это не понадобится.  Рис. 3.6. Выбор типа соединения Следующий запрос касается того, для каких подключений действует правило - для всех, подключений из локальной сети или извне. Нас устроит вариант "для всех" (All network connections). После этого, будет предложено определить, в отношении какого типа трафика действует создаваемая политика (рис. 3.7).  Рис. 3.7. Фильтры позволяют определить, какие пакеты будут защищаться IPSec Предустановленные правила нас не устраивают, т.к. нам нужно защищенное соединение между двумя конкретными узлами. Нажимаем кнопку Add, чтобы добавить новый список фильтров (рис.3.8). Задаем ему имя и нажимаем кнопку Add, что приводит к запуску очередного мастера.  Рис. 3.8. Добавляем новый список фильтров Работая с мастером, определим источник (source) пакетов (в выпадающем списке выберем A specific DNS name и укажем имя Vista1.test.domain, для простоты будем считать, что IP-адрес этого хоста неизменен), получатель server1.test.domain. Далее можно выбрать защищаемый протокол. В нашем примере - любой (Any). Таким образом, мы создали фильтр и теперь нужно отметить его, как использующийся (рис. 3.9).  Рис. 3.9. Выбираем созданный фильтр В следующем окне запрашивается действие, если приходит незащищенный пакет. Его можно принять, при этом отвечая защищенной посылкой, а можно заблокировать (для этого предопределенного правила нет, нужно создать новое, нажав кнопку Add). Выбранный на рис. 3.10 вариант Require Security предполагает, что сервер может принимать незащищенные пакеты, но в ответ предлагает установку защищенного соединения. Далее предлагается выбрать метод аутентификации (рис. 3.11). Выбор делается между Kerberos, сертификацией на основе цифровых сертификатов и предопределенным ключом. Последний вариант наименее надежен. Что же касается первых двух, то если подключения производятся внутри домена, можно выбрать Kerberos. Если узел внешний, но например, для него нашим корпоративным центром сертификации выпущен сертификат, можно применить второй метод аутентификации. Таким образом, мы создали новую политику. Теперь ее надо назначить (Assign). Сделать это можно в редакторе доменной политики (Start—> Administrative Tools—> Group Policy Management найти Default Domain Policy и в контекстном меню выбрать Edit, после чего в разделе Computer Configuration —>Policies—> Windows Settings—>Security Settings найти политики IPSec, выбрать нужную и в контекстном меню выбрать Assign - рис. 3.12).  Рис. 3.10. Действия при получении незащищенного пакета  Рис. 3.11. Выбор метода аутентифкации  Рис. 3.12. Назначение политики Задание: Создайте политику IPSec. Применив политику, проверьте соединение между компьютерами. Вполне возможно, что сразу установить соединение не получится. Проблемы может вызвать использование межсетевых экранов (как встроенных в Windows, так и отдельных решений), трансляция адресов (NAT), если она применяется. Возможны и другие причины. При выяснении причин неправильной работы может использоваться оснастка MMC IPSec Monitor (по умолчанию она не устанавливается, ее надо добавлять) - рис. 3.13. Помощь может также оказать использование утилиты Network Monitor и анализ журналов межсетевых экранов (для встроенного МЭ Windows порядок работы описан в предыдущей лабораторной).  Рис. 3.13. Оснастка IPSec Monitor Лабораторная работа 4. Автоматическое обновление операционной системы с использованием службы WSUS В данной лабораторной работе мы рассмотрим пример организации автоматического обновления программного обеспечения в сети предприятия. Речь будет идти об обновлении ПО разработки Microsoft и использовании программного средства Window Server Update Services (WSUS). Этот продукт доступен для бесплатного получения с сайта Microsoft (дополнительную информацию можно получить на странице WSUS, http://technet.microsoft.com/ru-ru/wsus/default(en-us).aspx). |