иб. ибб. Информационная безопасность предполагает отсутствие угроз, направленных на

Скачать 3.29 Mb. Скачать 3.29 Mb.

|

|

Семейство TCP/IP (Стек протоколов TCP/IP (англ. Transmission Control Protocol/Internet Protocol) — собирательное название для сетевых протоколов разных уровней, используемых в сетях. Слово «стек» (англ. stack, стопка) подразумевает, что протокол TCP работает поверх IP. В модели OSI данный стек занимает (реализует) все уровни и делится сам на 4 уровня: прикладной, транспортный, межсетевой, уровень доступа к сети (в OSI это уровни — физический, канальный и частично сетевой). На стеке протоколов TCP/IP построено всё взаимодействие пользователей в сети, от программной оболочки до канального уровня модели OSI. По сути это база, на которой завязано всё взаимодействие. При этом стек является независимым от физической среды передачи данных.) Существуют разногласия в том, как вписать модель TCP/IP в модель OSI, поскольку уровни в этих моделях не совпадают. К тому же, модель OSI не использует дополнительный уровень — «Internetworking» — между транспортным и сетевым уровнями. Примером спорного протокола может быть ARP или STP. Вот как традиционно протоколы TCP/IP вписываются в модель OSI:

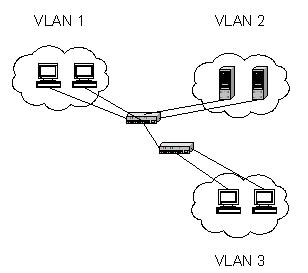

Семейство TCP/IP имеет три транспортных протокола: TCP, полностью соответствующий OSI, обеспечивающий проверку получения данных, UDP, отвечающий транспортному уровню только наличием порта, обеспечивающий обмен датаграммами между приложениями, не гарантирующий получения данных и SCTP, разработанный для устранения некоторых недостатков TCP и в который добавлены некоторые новшества. (В семействе TCP/IP есть ещё около двухсот протоколов, самым известным из которых является служебный протокол ICMP, используемый для внутренних нужд обеспечения работы; остальные также не являются транспортными протоколами.) Семейство IPX/SPX. В семействе IPX/SPX порты (называемые «сокеты» или «гнёзда») появляются в протоколе сетевого уровня IPX, обеспечивая обмен дейтаграммами между приложениями (операционная система резервирует часть сокетов для себя). Протокол SPX, в свою очередь, дополняет IPX всеми остальными возможностями транспортного уровня в полном соответствии с OSI. В качестве адреса хоста IPX использует идентификатор, образованный из четырёхбайтного номера сети (назначаемого маршрутизаторами) и MAC-адреса сетевого адаптера. Модель DOD. Стек протоколов TCP/IP, использующий упрощённую четырёхуровневую модель OSI. Выделяют следующие типы сегментных МЭ: управляемые коммутаторы, статические и динамические фильтры пакетов, инспекторы состояния, посредники сеансового уровня, посредники прикладного уровня и МЭ экспертного уровня. Управляемые коммутаторы попадают под определение МЭ, но действуют они на самом нижнем уровне модели взаимодействия (канальном), что не позволяет управлять на уровне протокола IP. Тем не менее, появление коммутаторов 3-го уровня, стандартизация протоколов коммутации, расширение возможностей коммутаторов 2-го уровня позволяют использовать возможности коммутаторов в целях повышения безопасности локальных сетей и на более высоких уровнях - на сетевом и транспортном. Технология виртуальных локальных сетей VLAN (Virtual Local Area Network) позволяет создавать группы узлов сети, трафик которых полностью изолирован от других узлов сети. Применение VLAN помогает решать две задачи. Во-первых, это повышение производительности сети и, во-вторых, как уже говорилось, обеспечение безопасности за счет физического разделения трафика между сегментами сети. VLAN (от англ. Virtual Local Area Network) — виртуальная локальная вычислительная сеть. VLAN могут являться частью большой LAN, имея определенные правила взаимодействия с другими VLAN, либо быть полностью изолированными от них. Простейший механизм изоляции различных подсетей, работающих через общие коммутаторы и маршрутизаторы, известен как 802.1Q. Преимущества и недостатки VLAN: увеличивает число широковещательных доменов, но уменьшает размер каждого широковещательного домена, которые в свою очередь уменьшают широковещательный и многоадресный сетевой трафик; увеличивают безопасность сети из-за ограничения взаимодействия членов различных сегментов на 1-2 уровнях; по сравнению с реализацией на раздельных коммутаторах уменьшает количество оборудования, хотя требует обязательного использования более дорогих управляемых коммутаторов; в случае использования соответствующего оборудования позволяет разделить данные по различным сегментам сети в зависимости от их типа (например, обеспечить приоритетную передачу голосового трафика); конфигурирование VLAN в сложных сетях требует применения специализированных протоколов (GVRP) или существенного объёма ручной работы; при использовании протокола ISL требуется абонентское оборудование, поддерживающее этот протокол (доступно малому количеству пользователей); использование IEEE 802.1Q требует использования коммутаторов, поддерживающих (как минимум) стандарт 802.3ab, стандартное оборудование 802.3u может уничтожать часть фреймов как нарушающие стандарт; в случае статической конфигурации конечное оборудование теряет функциональность plug-n-play (так как порты коммутатора становятся не взаимозаменяемыми). Протоколы и принцип работы. Наиболее простой вариант использования VLAN заключается в отнесении каждого порта одного свича конкретному VLAN, что позволяет разделить физический коммутатор на несколько логических. (Например, порты 1-5,7 — это VLAN № 3, порты 6,9-12 — VLAN № 2). При этом пакеты из одного VLAN не передаются в другой VLAN. VLAN № 1 (Native VLAN, Default VLAN) используется по умолчанию и не может быть удален. Весь трафик (не тегированный или не направленный явно в конкретный VLAN) переходит, по умолчанию, в VLAN № 1. Имеется ограничение на число VLAN в одной сети. Наиболее распространен сейчас VLAN, основанный на протоколе тегирования IEEE 802.1Q. Этому предшествовали другие протоколы, такие как Cisco ISL (Inter-Switch Link, вариант IEEE 802.10) и VLT (Virtual LAN Trunk), предложенный 3Com. ISL больше не поддерживается Cisco. Изначально VLANы применяли с целью уменьшения коллизий в большом цельном сегменте сети Ethernet, и тем самым увеличивали производительность. Появление Ethernet-коммутаторов решало проблему коллизий, и VLAN стали использовать для ограничения широковещательного домена на канальном уровне (по MAC-адресам). Виртуальные сети также могут служить для ограничения доступа к сетевым ресурсам не влияя на топологию сети, хотя надежность этого метода остается предметом обсуждения и известна как «шаманство над VLANами» ( VLAN Hopping) и часто означает упростить мероприятия по обеспечению безопасности. Виртуальные сети работают на канальном (2-ом) уровне модели OSI. Но VLAN часто настраивают для непосредственной работы с IP-сетями или подсетями, вовлекая сетевой уровень. В частности, на некоторых коммутаторах возможно направление пакетов в различные VLAN’ы в зависимости от адресов получателя/отправителя, портов и общей загруженности канала (англ. Policy based VLAN). Транк VLAN — это физический канал, по которому передается несколько VLAN каналов, которые различаются тегами (метками, добавляемыми в пакеты). Транки обычно создаются между «тегированными портами» VLAN-устройств: свитч-свитч или свитч-маршрутизатор. (В документах Cisco термином «транк» также называют объединение нескольких физических каналов в один логический: Link Aggregation, Port Trunking). Маршрутизатор (свитч третьего уровня) выступает в роли магистрального ядра сети (backbone) для сетевого трафика разных VLAN. На устройствах Cisco, протокол VTP (VLAN Trunking Protocol) предусматривает VLAN-домены для упрощения администрирования. VTP также выполняет «чистку» трафика, направляя VLAN трафик только на те коммутаторы, которые имеют целевые VLAN-порты. Native VLAN — каждый порт имеет параметр, названный постоянный виртуальный идентификацией (Native VLAN), который определяет VLAN, назначенный получить нетеговые кадры. Выделяют следующие способы построения виртуальных локальных сетей на базе коммутаторов: использование номеров подсетей сетевого уровня; группировка портов; группировка МАС-адресов; группировка протоколов сетевого уровня; добавление к кадрам канального уровня меток виртуальных сетей. Второй и третий способы являются универсальными, их поддерживают большинство моделей коммутаторов Cisco, 3Com, Bay Networks, Cabletron. При группировке портов узлы сети объединяются в виртуальные группы по портам коммутатора. Каждой из создаваемых сетей VLAN назначаются определенные порты коммутатора (рис. 7.6.). При построении сети способом группировки МАС-адресов параметром разграничения выступает МАС-адрес сетевого адаптера компьютера (IP-узла), который является уникальным. Зная МАС-адреса всех компьютеров, можно создать группы и определить правила прохождения трафика между ними. MAC-адрес (от англ. Media Access Control — управление доступом к носителю) — это уникальный идентификатор, сопоставляемый с различными типами оборудования для компьютерных сетей. Большинство сетевых протоколов канального уровня используют одно из трёх пространств MAC-адресов, управляемых IEEE: MAC-48, EUI-48 и EUI-64. Адреса в каждом из пространств теоретически должны быть глобально уникальными. Не все протоколы используют MAC-адреса, и не все протоколы, использующие MAC-адреса, нуждаются в подобной уникальности этих адресов. В широковещательных сетях (таких, как сети на основе Ethernet) MAC-адрес позволяет уникально идентифицировать каждый узел сети и доставлять данные только этому узлу. Таким образом, MAC-адреса формируют основу сетей на канальном уровне, которую используют протоколы более высокого (сетевого) уровня. Для преобразования MAC-адресов в адреса сетевого уровня и обратно применяются специальные протоколы (например, ARP и RARP в сетях TCP/IP). Адреса типа MAC-48 наиболее распространены; они используются в таких технологиях, как Ethernet, Token ring, FDDI и др. Они состоят из 48 бит, таким образом, адресное пространство MAC-48 насчитывает 248 (или 281 474 976 710 656) адресов. Согласно подсчётам IEEE, этого запаса адресов хватит по меньшей мере до 2100 года. EUI-48 от MAC-48 отличается лишь семантически: в то время как MAC-48 используется для сетевого оборудования, EUI-48 применяется для других типов аппаратного и программного обеспечения. Идентификаторы EUI-64 состоят из 64 бит и используются в FireWire, а также в IPv6 в качестве младших 64 бит сетевого адреса узла. Структура MAC-адреса  Стандарты IEEE определяют 48-разрядный (6 октетов) MAC-адрес, который разделен на четыре части. Первые 3 октета (в порядке их передачи по сети; старшие 3 октета, если рассматривать их в традиционной бит-реверсной шестнадцатиричной записи MAC-адресов) содержат 24-битный уникальный идентификатор организации (OUI)[1], который производитель получает в IEEE. При этом используются только младшие 22 разряда (бита), 2 старшие имеют специальное назначение: первый бит указывает, для одиночного (0) или группового (1) адресата предназначен кадр; следующий бит указывает, является ли MAC-адрес глобально (0) или локально (1) администрируемым. Следующие три октета выбираются изготовителем для каждого экземпляра устройства. Таким образом, глобально администрируемый MAC-адрес устройства глобально уникален и обычно «зашит» в аппаратуру. Администратор сети имеет возможность, вместо использования «зашитого», назначить устройству MAC-адрес по своему усмотрению. Такой локально администрируемый MAC-адрес выбирается произвольно и может не содержать информации об OUI. Признаком локально администрируемого адреса является соответствующий бит первого октета адреса (см. выше). Для того, чтобы узнать MAC-адрес сетевого устройства используются следующие команды: Windows - ipconfig /all; Windows – getmac; Linux - ifconfig -a | grep HWaddr; FreeBSD - ifconfig|grep ether; HP-UX - /usr/sbin/lanscan. Положительные моменты: при реализации политики безопасности в корпоративной сети управляемые коммутаторы могут быть мощным и достаточно дешевым решением проблемы безопасности. Особенно полезны управляемые коммутаторы для разграничения доступа внутри организации с жесткой и статичной политикой безопасности. К тому же, в большинстве компаний коммутаторы составляют основу сети, и не стоит забывать о дополнительных их возможностях.  Рис. 7.6. Построение сети VLAN на основе группировки портов коммутатора Основные недостатки использования управляемых коммутаторов: отсутствие или ограничение возможностей фильтрации трафика на сетевом и более высоких уровнях модели OSI; отсутствие механизмов аутентификации (процесс, гарантированно определяющий подлинность объекта на основе предъявляемых идентификаторов и использования специальных протоколов и схем); сложность управления и определения правил фильтрации. В ряде случаев сегментация с использованием технологии VLAN, поддерживаемой управляемыми коммутаторами, является достаточным решением при организации разграничения доступа внутри локальной сети. Статические фильтры пакетов - первое поколение технологии МЭ - анализируют сетевой трафик на сетевом и транспортных уровнях. Каждый IP-пакет проверяется на соответствие набору правил, определяющих разрешенные потоки данных. Если доступ разрешен, сетевой пакет будет маршрутизирован через МЭ как определенный правилами в таблице маршрутизации МЭ. Поскольку такой МЭ требует минимальных вычислительных затрат и обеспечивает самую высокую производительность, его часто используют в таких аппаратных решениях, как IP-маршрутизаторы. МЭ на основе статической фильтрации пакетов имеют следующие достоинства: простота реализации и широкая доступность, как в программном исполнении, так и аппаратном (в составе маршрутизаторов); более высокая производительность по сравнению с другими типами МЭ, поскольку выполняют меньшее количество операций в процессе анализа; не требуется специальное конфигурирование клиентских компьютеров; в сочетании с сетевой трансляцией адресов позволяет скрыть внутренние адреса сети от внешних пользователей. МЭ на основе статической фильтрации пакетов имеют следующие недостатки: не интерпретируют прикладной уровень модели OSI, не отслеживают текущие сессии. Поэтому они обеспечивают меньшую защищенность, чем МЭ прикладного уровня или уровня соединения; имеют ограниченные системы аудита и предупреждений или вообще не имеют их; из-за сложности реализации большинства прикладных служб возникают сложности определения разрешенных и запрещенных списков правил, что усложняет их администрирование (настройку и обслуживание). Фильтры пакетов являются неотъемлемой частью МЭ экспертного уровня. МЭ динамической фильтрации пакетов работают на транспортном уровне модели OSI, они позволяют модифицировать (корректировать) базу правил «на лету». Эта технология изначально разрабатывалась для поддержки транспортного протокола UDP. Транспортный протокол UDP обычно используется при небольших информационных запросах и ответах на прикладном уровне. МЭ динамической фильтрации ассоциирует все UDP-пакеты с неким виртуальным соединением (протокол UDP не определяет понятие соединения). Если МЭ обнаруживает ответный пакет, то устанавливается виртуальное соединение, и пакету разрешается проходить через МЭ. Информация, ассоциированная с виртуальным соединением, обычно запоминается на короткий промежуток времени, и если в этот промежуток времени не получен (обнаружен) ответный пакет, то виртуальное соединение разрывается (ликвидируется). МЭ динамической фильтрации имеют такие же преимущества и недостатки, как и первое поколение МЭ - МЭ статических фильтров пакетов с одним исключением - дополнительно они не пропускают незапрашиваемые (согласно оценок виртуального соединения) UDP-пакеты. МЭ пропускает первый пакет UDP во внутреннюю сеть. Ответный пакет должен содержать соответствующий адрес назначения и номер порта. Динамические фильтры, как МЭ, в настоящее время не используют. Принципы, заложенные в динамической фильтрации, реализованы и значительно расширены в инспекторах состояния. Инспекторы состояния (шлюзы сеансового уровня) осуществляют фильтрацию сетевых пакетов с учетом информации о текущей фазе соединения на транспортном уровне модели OSI. Инспектор состояний гарантирует, что ни один сетевой пакет не будет пропущен, если он не принадлежит ранее установленному соединению. Подобно фильтрам пакетов, инспекторы состояния используют набор правил, которые установлены в ядре TCP/IP МЭ. Для подтверждения TCP-сессии МЭ исследует каждый процесс установки соединения, следующий за законным рукопожатием. Кроме того, пакеты данных не отправляются, пока процесс рукопожатия не будет закончен. МЭ поддерживает таблицу состоявшихся соединений (в которой содержится полная информация о состоянии сессий: номера последовательностей TCP/UDP, IP-адреса, портов) и позволяет сетевым пакетам проходить тогда, когда информация о пакете соответствует фазе соединения. Как только соединение закрывается, записи о нем удаляются из таблицы, и виртуальное соединение между двумя транспортными уровнями закрывается. МЭ на основе инспекторов состояний имеют следующие преимущества: инспекторы состояний обычно быстрее, чем МЭ прикладного уровня, поскольку выполняют меньшее количество операций; инспекторы состояний контролирует сессию в целом, что обеспечивает большую защищенность по сравнению с фильтрами пакетов; практически исключена подделка трафика и отдельных пакетов TCP; гибкость создания правил политики безопасности (по сравнению с пакетными фильтрами), а также способность защиты от большинства DDos-атак. DoS-атака (от англ. Denial of Service, отказ в обслуживании) и DDoS-атака (от англ. Distributed Denial of Service, распределённый отказ в обслуживании) — это разновидности атак на вычислительную систему. Цель этих атак — довести систему до отказа, то есть, создание таких условий, при которых легитимные (правомерные) пользователи системы не могут получить доступ к предоставляемым системой ресурсам, либо этот доступ затруднён. DoS-атака может быть как самоцелью (например, сделать недоступным популярный сайт), так и одним из шагов к овладению системой (если во внештатной ситуации ПО выдаёт какую-либо критическую информацию — например, версию, часть программного кода и т. д.). В некоторых случаях к DDoS-атаке приводит легитимное действие, например, простановка ссылки на сайт (размещённый на не очень производительном сервере) на популярном интернет-ресурсе (слэшдот-эффект). Большой наплыв пользователей приводит к превышению допустимой нагрузки на сервер и отказу в обслуживании части из них. Виды DoS-атак Существуют различные причины, по которым может возникнуть DoS-условие: Ошибка в программном коде, приводящая к обращению к неиспользуемому фрагменту адресного пространства, выполнению недопустимой инструкции или другой необрабатываемой исключительной ситуации, когда происходит аварийное завершение серверного приложения. Классическим примером является обращение по нулевому (англ. null) указателю. Недостаточная проверка данных пользователя, приводящая к бесконечному либо длительному циклу или повышенному длительному потреблению процессорных ресурсов (исчерпанию процессорных ресурсов) либо выделению большого объёма оперативной памяти (исчерпанию памяти). Флуд/Флад (англ. flood) — атака, связанная с большим количеством обычно бессмысленных или сформированных в неправильном формате запросов к компьютерной системе или сетевому оборудованию, имеющая своей целью или приведшая к отказу в работе системы из-за исчерпания ресурсов системы — процессора, памяти либо каналов связи. Атака второго рода — атака, которая стремится вызвать ложное срабатывание системы защиты и таким образом привести к недоступности ресурса. Если атака (обычно флуд) производится одновременно с большого количества IP-адресов, то в этом случае она называется распределённой атакой на отказ в обслуживании (DDoS). Обнаружение DoS-атак Существует мнение, что специальные средства для обнаружения DoS-атак не требуются, поскольку факт DoS-атаки невозможно не заметить. Во многих случаях это действительно так. Однако достаточно часто отмечались успешные атаки, которые были замечены жертвами лишь через 2-3 суток. Бывало, что негативные последствия атаки (типа флуд) заключались в излишних расходах по оплате трафика, что выяснялось лишь при получении счёта. Кроме того, многие методы обнаружения атак неэффективны вблизи цели атаки, но эффективны на магистральной сети. В таком случае целесообразно ставить системы обнаружения именно там, а не дожидаться, пока пользователь, подвергшийся атаке, сам её заметит и обратится за помощью. К тому же, для эффективного противодействия необходимо знать тип, характер и другие показатели DoS-атаки, а оперативно получить эти сведения как раз и позволяют системы обнаружения. Методы обнаружения можно разделить на несколько больших групп: сигнатурные — основанные на качественном анализе трафика; статистические — основанные на количественном анализе трафика; гибридные — сочетающие в себе достоинства двух предыдущих методов. Защита от DoS-атак Меры противодействия DoS-атакам можно разделить на пассивные и активные, а также на превентивные и реакционные. Ниже приведён краткий перечень основных методов. Предотвращение. Профилактика причин, побуждающих тех или иных лиц организовывать DoS-атаки. Очень часто атаки являются следствиями личной обиды, политических, религиозных разногласий, провоцирующего поведения жертвы и т. п. Фильтрация и блэкхолинг. Эффективность этих методов снижается по мере приближения к цели атаки и повышается по мере приближения к её источнику. Устранение уязвимостей. Не работает против атак типа флуд, для которых «уязвимостью» является конечность тех или иных ресурсов. Наращивание ресурсов. Рассредоточение. Построение распределённых и продублированных систем, которые не прекратят обслуживать пользователей даже если некоторые их элементы станут недоступны из-за атаки. Уклонение. Увод непосредственной цели атаки (доменного имени или IP-адреса) подальше от других ресурсов, которые часто также подвергаются воздействию вместе с непосредственной целью. Активные ответные меры. Воздействие на источники, организатора или центр управления атакой, как технического, так и организационно-правового характера. Недостатками МЭ на основе инспекторов состояний являются: полнофункциональная инспекция возможна только для TCP; не обеспечена проверка вышестоящих протоколов; ограниченные возможности аудита событий, но по сравнению с пакетными фильтрами они могут связывать сетевой пакет с протоколом прикладного уровня путем построения ограниченных форм состояний сессии; из-за непонимания протоколов прикладного уровня не имеют дополнительных возможностей; из-за сложности реализации большинства прикладных служб возникают сложности определения разрешенных и запрещенных списков доступа (правил). Посредники сеансового уровня работают на сеансовом уровне модели OSI (этот уровень в стандартном стеке протоколов Интернет отсутствует). Они позволяют аутентифицировать клиентов, передавать данные по защищенному каналу и иметь ряд дополнительных возможностей, отсутствующих в пакетных фильтрах. Наиболее известным примером посредника сеансового уровня является посредник SOCKS5. При запросе соединения с некоторым узлом Интернет, SOCKS5 проводит аутентификацию клиента и проверяет его права на доступ к запрашиваемому узлу по запрашиваемому прикладному протоколу (на основании номера порта TCP/UDP). При успешной аутентификации пользователя SOCKS5 устанавливает соединение с запрашиваемым узлом, что обеспечивает единую точку входа в сеть с обеих сторон сервера SOCKS5. SOCKS5 позволяет передавать данные, как в открытом виде, так и по защищенному протоколу, например SSL. Недостатком использования посредника SOCKS5 является необходимость установки на каждое рабочее место клиентской части SOCKS5, если, конечно, прикладные приложения сами не поддерживают работу через SOCKS5. Кроме того, нужно отметить, что поскольку клиентская часть SOCKS5 работает на основе перехвата вызовов сетевого API ОС, то по ряду причин не все приложения будут поддерживать работу через SOCKS5. Преимущество SOCKS5 состоит в том, что он позволяет полноценно управлять доступом к различным ресурсам (адрес: порт) закрытой и общедоступной сетей на основе строгой аутентификации и при этом поддерживает транспортные протоколы TCP и UDP. Посредники прикладного уровня - технология МЭ, которая проверяет информационные потоки на корректность данных на прикладном уровне модели OSI. Дополнительно на этом уровне МЭ прикладного уровня могут контролировать различные характеристики защищенности, присущие только прикладному уровню, такие как пароль пользователя и запрашиваемые объекты протоколов. Посредники оперируют не пакетами, а информационными массивами в виде команд и их параметров, результатами выполнения команд, различными высокоуровневыми объектами - файлами, элементами баз данных и др. Большинство МЭ прикладного уровня включают специальное программное обеспечение и сервис-посредники (proxy services). Сервис-посредники — программы специального назначения, которые управляют трафиком через МЭ для определенных служб. МЭ прикладного уровня позволяют блокировать потенциально опасные компоненты и команды прикладного протокола. Основными преимуществами сервис-посредников являются: интерпретация и усиление защиты высокоуровневых прикладных протоколов, таких как HTTP и FTP; блокирование напрямую установленных соединений между внешними серверами и внутренними хостами; перенаправление внешних запросов на другие серверы внутренних служб; широкий набор учетных данных для отчетности по сравнению с другими типами МЭ (идентификатор пользователя, время и продолжительность соединения для каждой пары адресов, имена и характеристики запрашиваемых объектов, статистика посещения узлов и запрашиваемых объектов, распределение затраченного сетевого времени между приложениями и пользователями и ряд других). HTTP (англ. HyperText Transfer Protocol — «протокол передачи гипертекста») — протокол прикладного уровня передачи данных в первую очередь в виде текстовых сообщений. Основой HTTP является технология «клиент-сервер», то есть предполагается существование потребителей (клиентов), которые инициируют соединение и посылают запрос, и поставщиков (серверов), которые ожидают соединения для получения запроса, производят необходимые действия и возвращают обратно сообщение с результатом. HTTP в настоящее время повсеместно используется во Всемирной паутине для получения информации с веб-сайтов. В 2006 году в Северной Америке доля HTTP-трафика превысила долю P2P-сетей и составила 46 %, из которых почти половина — это передача потокового видео и звука[1]. FTP (англ. File Transfer Protocol — протокол передачи файлов) — протокол, предназначенный для передачи файлов в компьютерных сетях. FTP позволяет подключаться к серверам FTP, просматривать содержимое каталогов и загружать файлы с сервера или на сервер; кроме того, возможен режим передачи файлов между серверами (см. FXP). FTP является одним из старейших прикладных протоколов, появившимся задолго до HTTP, в 1971 году. До начала 90-х годов на долю FTP приходилось около половины трафика в сети Интернет[источник?]. Он и сегодня широко используется для распространения ПО и доступа к удалённым хостам. Протокол FTP относится к протоколам прикладного уровня и для передачи данных использует транспортный протокол TCP. Команды и данные, в отличие от большинства других протоколов передаются по разным портам. Порт 20 используется для передачи данных, порт 21 для передачи команд. Протокол не шифруется, при аутентификации передаёт логин и пароль открытым текстом. Если злоумышленник находится в одном сегменте сети с пользователем FTP, то, используя сниффер, он может перехватить логин и пароль пользователя, или, при наличии специального ПО, получать передаваемые по FTP файлы без авторизации. Чтобы предотвратить перехват трафика, необходимо использовать протокол шифрования данных SSL, который поддерживается многими современными FTP-серверами и некоторыми FTP-клиентами. Процесс нешифрованной авторизации проходит в несколько этапов (символы \r\n означают перевод строки): Установка TCP-соединения с сервером (обычно на 21 порт); Посылка команды USER логин\r\n; Посылка команды PASS пароль\r\n. Протокол — это набор соглашений, который определяет обмен данными между различными программами. Протоколы задают способы передачи сообщений и обработки ошибок в сети, а также позволяют разрабатывать стандарты, не привязанные к конкретной аппаратной платформе. Сетевые протоколы предписывают правила работы компьютерам, которые подключены к сети. Они строятся по многоуровневому принципу. Протокол некоторого уровня определяет одно из технических правил связи. В настоящее время для сетевых протоколов используется модель OSI (Open System Interconnection — Взаимодействие Открытых Систем, ВОС). Модель OSI- это семиуровневая логическая модель работы сети. Модель OSI реализуется группой протоколов и правил связи, организованных в несколько уровней. На физическом уровне определяются физические (механические, электрические, оптические) характеристики линий связи; На канальном уровне определяются правила использования физического уровня узлами сети; Сетевой уровень отвечает за адресацию и доставку сообщений; Транспортный уровень контролирует очередность прохождения компонентов сообщения; Задача сеансного уровня — координация связи между двумя прикладными программами, работающими на разных рабочих станциях; Уровень представления служит для преобразования данных из внутреннего формата компьютера в формат передачи. Прикладной уровень является пограничным между прикладной программой и другими уровнями; Прикладной уровень обеспечивает удобный интерфейс связи сетевых программ пользователя. Протокол TCP/IP — это два протокола нижнего уровня, являющиеся основой связи в сети Интернет. Протокол TCP (Transmission Control Protocol) разбивает передаваемую информацию на порции и нумерует все порции. С помощью протокола IP (Internet Protocol) все части передаются получателю. Далее с помощью протокола TCP проверяется, все ли части получены. При получении всех порций TCP располагает их в нужном порядке и собирает в единое целое. Наиболее известные протоколы, используемые в сети Интернет. HTTP (Hyper Text Transfer Protocol) — это протокол передачи гипертекста. Протокол HTTP используется при пересылке Web-страниц с одного компьютера на другой. FTP (File Transfer Protocol)- это протокол передачи файлов со специального файлового сервера на компьютер пользователя. FTP дает возможность абоненту обмениваться двоичными и текстовыми файлами с любым компьютером сети. Установив связь с удаленным компьютером, пользователь может скопировать файл с удаленного компьютера на свой или скопировать файл со своего компьютера на удаленный. POP (Post Office Protocol) — это стандартный протокол почтового соединения. Серверы POP обрабатывают входящую почту, а протокол POP предназначен для обработки запросов на получение почты от клиентских почтовых программ. Стандарт SMTP (Simple Mail Transfer Protocol) задает набор правил для передачи почты. Сервер SMTP возвращает либо подтверждение о приеме, либо сообщение об ошибке, либо запрашивает дополнительную информацию. UUCP (Unix to Unix Copy Protocol) — это ныне устаревший, но все еще применяемый протокол передачи данных, в том числе для электронной почты. Этот протокол предполагает использование пакетного способа передачи информации, при котором сначала устанавливается соединение клиент- сервер и передается пакет данных, а затем автономно происходит его обработка, просмотр или подготовка писем. TELNET — это протокол удаленного доступа. TELNET дает возможность абоненту работать на любой ЭВМ сети Интернет, как на своей собственной, то есть запускать программы, менять режим работы и т. д. На практике возможности лимитируются тем уровнем доступа, который задан администратором удаленной машины. DTN — протокол дальней космической связи, предназначенный для обеспечения сверхдальней космической связи. Недостатки сервис-посредников: поскольку они прослушивают тот же порт, что и сам прикладной сервер, то не всегда есть возможность расположения сервера и МЭ на одном и том же компьютере; значительное время обработки, поскольку входящие данные обрабатываются дважды - приложением и его посредником; для каждого прикладного протокола, пропускаемого через МЭ, должен быть разработан собственный сервис-посредник. Сервис-посредники обеспечивают самый высокий уровень защиты из всех типов МЭ, но имеют самую низкую производительность. МЭ экспертного уровня реализуют все вышеперечисленные технологии МЭ, за исключением фильтрации МАС-адресов, используемых в некоторых типах управляемых коммутаторов. Практически все коммерческие МЭ относят именно к этому классу. Алгоритмы работы МЭ экспертного уровня имеют сложный многоуровневый характер и отличаются у различных фирм-производителей МЭ, однако можно выделить следующие черты, присущие всем МЭ экспертного уровня: имеют набор прикладных посредников; должны поддерживать технологию инспекции состояния этих каналов связи; для увеличения защищенности самой ОС, а также из-за сложности алгоритмов обработки заменяют сетевой стек ОС на собственный. Кроме того, осуществляют действия по настройке имеющихся механизмов защиты ОС, например, настройке прав доступа к объектам ОС, включению механизмов аудита и др.; имеют встроенные механизмы обнаружения и защиты от типовых сетевых атак типа «отказа в обслуживании»; предоставляют возможности централизованного управления и интеграции с системами управления сетями; обеспечивают режимы повышенной надежности за счет объединения однотипных продуктов в отказоустойчивый кластер; поддерживают усиленные схемы аутентификации; имеют развитую систему аудита и уведомления о событиях безопасности; поддерживают технологию VPN. Вопрос 6. Обзор современных межсетевых экранов. На сегодняшний день рынок МЭ представлен более 50-ю компаниями-производителями. Наблюдается бурный рост и на рынке персональных экранов. Продукты даже одного производителя могут сильно отличаться от версии к версии или в зависимости от платформы, что также затрудняет выбор конкретного продукта. В таблице 7.1. приведены наиболее известные модели МЭ. Таблица 7.1. Модели МЭ

Enterprise – промышленные системы, отвечающие самым жёстким требованиям безопасности и надёжности; SOHO – средства для небольших офисов и домашнего использования. |