анализ проблемы инфомационной безопасности. Анализ проблемы информационной безопасности телекоммуникационных. Информационная безопасность телекоммуникационных систем

Скачать 164.68 Kb. Скачать 164.68 Kb.

|

|

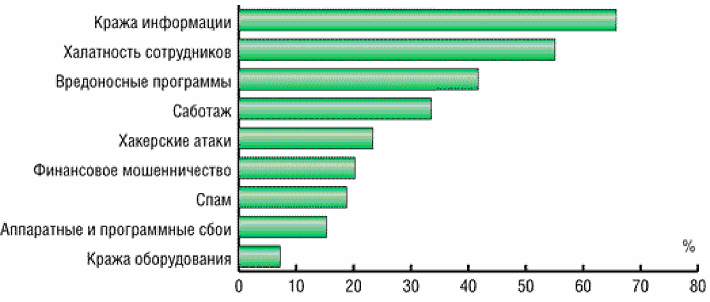

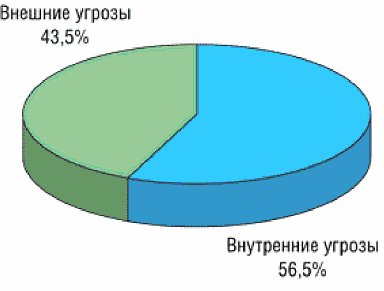

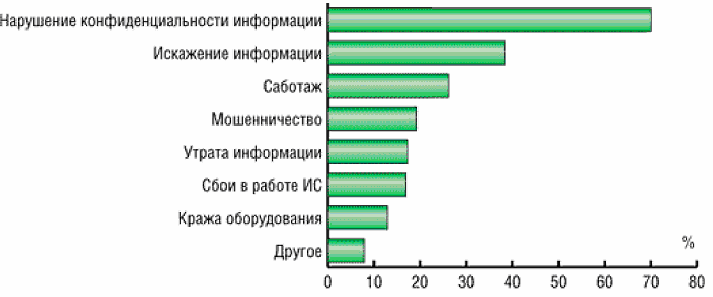

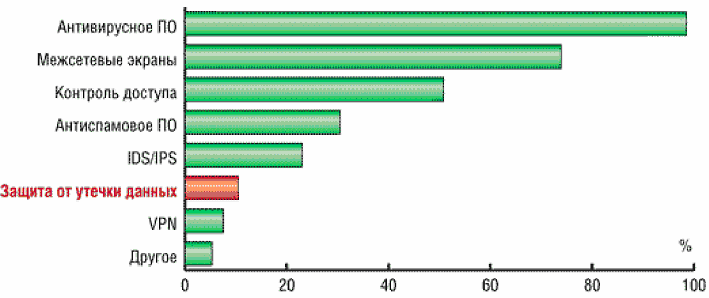

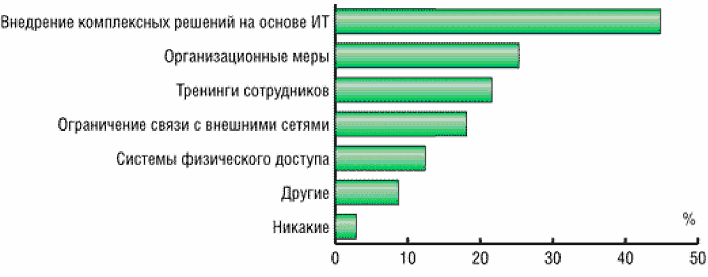

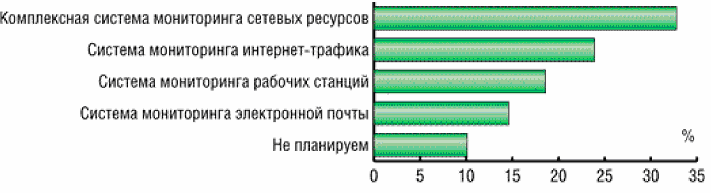

Министерство образования и науки РФ Федеральное государственное бюджетное образовательное учреждение высшего образования Уфимский Государственный Авиационный Технический Университет Факультет информатики и робототехники Кафедра вычислительной техники и защиты информации Реферат на тему: «Информационная безопасность телекоммуникационных систем» Выполнил: аспирант кафедры ВТиЗИ Абдуллин С. А. Проверила: доцент кафедры ВТиЗИ Сенцова А. Ю. Уфа – 2022 г. ОглавлениеОбозначения и сокращения 3 Ведение 4 1Основы информационной безопасности 5 1.1 Понятие информационной безопасности 5 1.2 Основные составляющие информационной безопасности 6 1.3 Основные цели и задачи обеспечения безопасности 7 информации в ТКС. 7 1.4 Наиболее опасные угрозы информационной безопасности 8 1.5 Внутренние угрозы информационной безопасности 9 2.Средства защиты 10 3.Сценарии реализации угроз информационной безопасности 12 3.1Разглашение конфиденциальной информации 12 3.2Обход средств защиты от разглашения конфиденциальной информации 12 3.3Кража конфиденциальной информации 12 3.4Нарушение авторских прав на информацию 13 3.5Нецелевое использование ресурсов 13 4.Перспективы 14 Выводы и заключения 16 Обозначения и сокращения АБС - автоматизированная банковская система; АНБ - агентство национальной безопасности; АС - автоматизированная система; АСОИ - автоматизированная система обработки информации; ВК - виртуальный канал; ВС – вычислительная система; ВТ - виртуальный терминал; ГВС - глобальная вычислительная сеть; ИБ - информационная безопасность; ИС - информационная система; ИТ - информационные технологии; КС - компьютерная система; ЛВС - локальная вычислительная сеть; МСЭ - межсетевой экран; МЭ - межсетевой экран; НСД - несанкционированный доступ; ОЗУ - оперативное запоминающие устройство; ОК - общие критерии; ОС - операционная система; ПЗ - профиль защиты; ПЗУ - постоянное запоминающие устройство; ПИБ - политика информационной безопасности; ПО - программное обеспечение; РВС – распределенная вычислительная система; РД – руководящий документ; РПС - разрушающее программное средство; СБИ - система безопасности информации; СИУБ - система управления информационной безопасности; УА - удаленная атака; ФАПСИ - федеральное агентство правительственной связи; ФБР - федеральное бюро расследований; ЦРУ - центральное разведывательное управление; ЭВМ - электронно-вычислительная машина; ЭЦП - электронная цифровая подпись. Ведение Достаточно долгое время информационная безопасность ассоциировалась с криптографической защитой информации. Поэтому вопросам криптографической защиты информации посвящено много работ. Однако фундаментальные работы в этой области, как правило, носят закрытый характер. В связи с широким внедрением сетевых технологий объединения вычислительных систем существенно актуальной стала проблема обеспечения информационной безопасности в глобальных сетях. Здесь интересен взгляд на данную проблему не только экспертов по безопасности, но злоумышленников. В данном плане интересны работы, рассматривающие вопросы получения несанкционированного доступа со стороны злоумышленника, а так же работы посвященные уязвимости беспроводных сетей связи. В сети Internet находится множество порталов посвященных актуальным вопросам обеспечения антивирусной защиты. К ним в первую очередь относятся аналитические бюллетени разработчиков антивирусного программного обеспечения, а также публикации в специализированных журналах и изданиях. Сегодня самым большим и динамично развивающимся сектором мировой экономики является не нефтяной или газовый бизнес, как можно предположить, учитывая реалии нашей страны, а рынок телекоммуникаций. Каждый человек сталкивается с ситуациями хищения, искажения, незаконного распространения тех или иных сведений, наносящими вред личности, коммерческой деятельности или государству. Информационная безопасность телекоммуникационных систем (ИБТС) нередко сводится к компьютерной безопасности. Особенно «беззащитны» данные, которые хранятся и передаются с помощью глобальных сетей и систем. Информация в современном обществе стала одним из основных объектов криминального интереса. Телекоммуникационные системы подвержены угрозам широкого спектра: -от вирусного заражения, с которым можно справиться локально; -до нормативно-правовых коллизий, требующих работы законодательных и правоохранительных органов власти. Покушения на конфиденциальность и целостность информации могут совершать недоброжелатели, конкуренты. Многообразие угроз для телекоммуникационных систем делится на несколько основных видов: - Информационные (преднамеренные и случайные); - Аппаратно-программные (например, «шпионские» средства); - Радиоэлектронные помехи; - Физические поломки; - Организационные и нормативно-правовые. Информационные угрозы связаны с промахами и нарушениями при сборе информации, ее обработке, сбоями в технологии передачи данных, что приводит к утечке информации, несанкционированному копированию и искажению (подделке). Может происходить блокирование систем и задержка передачи информации. Безопасность нарушается по невнимательности, либо такие угрозы реализуются преднамеренно. Физические угрозы — прямое уничтожение, поломка технических систем коммуникации, хищение информационных носителей. Эта угроза может возникнуть в результате аварий, стихийных бедствий, поэтому система информационной защиты должна включать средства, которые минимизируют последствия аварийных ситуаций. Основы информационной безопасности Под информационной безопасностью (ИБ) следует понимать защиту интересов субъектов информационных отношений. Ниже описаны основные ее составляющие – конфиденциальность, целостность, доступность. Приводится статистика нарушений ИБ, описываются наиболее характерные случаи. 1.1 Понятие информационной безопасности Под информационной безопасностью будем понимать защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, которые могут нанести неприемлемый ущерб субъектам информационных отношений, в том числе владельцам и пользователям информации и поддерживающей инфраструктуры. Защита информации – это комплекс мероприятий, направленных на обеспечение информационной безопасности. Таким образом, правильный с методологической точки зрения подход к проблемам информационной безопасности начинается с выявления субъектов информационных отношений и интересов этих субъектов, связанных с использованием информационных систем (ИС). Угрозы информационной безопасности – это оборотная сторона использования информационных технологий. Из этого положения можно вывести два важных следствия: Трактовка проблем, связанных с информационной безопасностью, для разных категорий субъектов может существенно различаться. Для иллюстрации достаточно сопоставить режимные государственные организации и учебные институты. В первом случае «пусть лучше все сломается, чем враг узнает хоть один секретный бит», во втором – «да нет у нас никаких секретов, лишь бы все работало». Информационная безопасность не сводится исключительно к защите от несанкционированного доступа к информации, это принципиально более широкое понятие. Субъект информационных отношений может пострадать (понести убытки и/или получить моральный ущерб) не только от несанкционированного доступа, но и от поломки системы, вызвавшей перерыв в работе. Более того, для многих открытых организаций (например, учебных) собственно защита от несанкционированного доступа к информации стоит по важности отнюдь не на первом месте. Отметим, что термин «компьютерная безопасность» (как эквивалент или заменитель понятия «информационная безопастность») представляется слишком узким. Компьютеры – только одна из составляющих информационных систем, и хотя в первую очередь внимание будет сосредоточено на информации, которая хранится, обрабатывается и передается с помощью компьютеров, ее безопасность определяется всей совокупностью составляющих и, в первую очередь, самым слабым звеном, которым в подавляющем большинстве случаев оказывается человек (записавший, например, свой пароль на листочке, прилепленном к монитору). Согласно определению информационной безопасности, она зависит не только от компьютеров, но и от поддерживающей инфраструктуры, к которой можно отнести системы электро-, водо- и теплоснабжения, кондиционеры, средства коммуникаций и, конечно, обслуживающий персонал. Эта инфраструктура имеет самостоятельную ценность, однако нас будет интересовать лишь то, как она влияет на выполнение информационной системой предписанных ей функций. Обратим внимание, что в определении ИБ перед существительным «ущерб» стоит прилагательное «неприемлемый». Очевидно, застраховаться от всех видов ущерба невозможно, тем более невозможно сделать это экономически целесообразным способом, когда стоимость защитных средств и мероприятий не превышает размер ожидаемого ущерба. Значит, с чем-то приходится мириться и защищаться следует только от того, с чем смириться никак нельзя. Иногда таким недопустимым ущербом является нанесение вреда здоровью людей или состоянию окружающей среды, но чаще порог неприемлемости имеет материальное (денежное) выражение, а целью защиты информации становится уменьшение размеров ущерба до допустимых значений. Основные составляющие информационной безопасности Спектр интересов субъектов, связанных с использованием информационных систем, можно разделить на следующие категории: обеспечение доступности, целостности и конфиденциальности информационных ресурсов и поддерживающей инфраструктуры. Поясним понятия доступности, целостности и конфиденциальности. Доступность–этовозможностьзаприемлемоевремяполучить требуемую информационную услугу. Целостность - актуальность и непротиворечивость информации, ее защищенность от разрушения и несанкционированного изменения. Конфиденциальность–этозащитаотнесанкционированного доступа к информации. Информационные системы создаются (приобретаются) для получения определенных информационных услуг. Если по тем или иным причинам предоставить эти услуги пользователям становится невозможно, это, очевидно, наносит ущерб всем субъектам информационных отношений. Поэтому, не противопоставляя доступность остальным аспектам, мы выделяем ее как важнейший элемент информационной безопасности. Безопасность требует резервирования данных, сохранения их на разных носителях. Зачастую до создания резервных копий просто «не доходят руки». В системе, где обеспечивается информационная безопасность, как правило, есть специалист, который постоянно помнит, что не следует всю информацию хранить в одном месте, сохраняя все данные лишь на один компьютер. Необходимо регулярно делать копирование данных на переносные диски, перераспределять ресурсы между работоспособными устройствами. Техническая безопасность также означает, что компьютеры должны быть защищены от перепадов напряжения сетевыми фильтрами, установками бесперебойного питания. Информационная безопасность в телекоммуникационных систем в наши дни остается актуальной проблемой. Основные цели и задачи обеспечения безопасности информации в ТКС. Уязвимость ТКС - это некоторое неудачное свойство системы, которое делает возможным возникновение и реализацию угрозы. Атака на компьютерную систему-это действие, предпринимаемое злоумышленником, которое заключается в поиске и использовании той или иной уязвимости системы. Таким образом, атака-это реализация угрозы безопасности. Противодействие угрозам безопасности является целью защиты систем обработки информации. Под угрозой безопасности информации будем понимать возникновение такого явления или события, следствием которого могут быть негативные воздействия на информацию: нарушение физической целостности, логической структуры, несанкционированная модификация, несанкционированное получение, несанкционированное размножение. Объектом исследования является информация, передаваемая по телекоммуникационным сетям. Предметом исследования является информационная безопасность телекоммуникационных сетей. По цели воздействия различают три основных типа угроз безопасности ТКС: • угрозы нарушения конфиденциальности информации; • угрозы нарушения целостности информации; • угрозы нарушения работоспособности системы (отказы в обслуживании) Угрозы нарушения конфиденциальности направлены на разглашение конфиденциальной или секретной информации. Угрозы нарушения целостности информации, хранящейся в компьютерной системе или передаваемой по каналу связи, направлены на ее изменение или искажение, приводящее к нарушению ее качества или полному уничтожению. Целостность информации может быть нарушена умышленно злоумышленником, а также в результате объективных воздействий со стороны среды, окружающей систему. Угрозы нарушения раоотоспосооности направлены на создание таких ситуаций, когда определенные преднамеренные действия либо снижают работоспособность ТКС, либо блокируют доступ к некоторым ее ресурсам. Наиболее опасные угрозы информационной безопасности Большая часть угроз ИБ с которой пришлось столкнуться Российским организациям - это внутренние угрозы. Анализ исследований [2-4] позволяет обобщить информацию о состоянии вопросов ИБ в российских организациях. Индекс опасности утечки внутренней информации в российских организациях на 50% опережает аналогичный показатель для любой из внешних угроз. Государственные структуры и представители частного сектора поставили на первое место утечку информации поскольку большая часть негативных последствий связанно с этим инцидентом: прямые финансовые убытки (46%), удар по репутации (42,3%) и потерю клиентов (36,9%). При этом организации начинают присматриваться к своим служащим все более пристально. Свыше 40% респондентов уже зафиксировали за 2006 год более одной утечки, а почти 20% — более пяти утечек. Доля организаций, внедривших защиту от утечек, возросла за 2007 год на 500%, то есть в пять раз. Однако, пока лишь каждая десятая компания внедрила эффективное решение на основе информационных технологий (ИТ) реализующих элементы ИБ. Только девять из десяти планируют сделать это в ближайшие два-три года. Таким образом, есть все основания полагать, что проникновение систем защиты от утечек на российский рынок продолжится и дальше, причем затронет абсолютно все отрасли экономики.  Рис. 1.1 - Угрозы ИБ по оценкам за 2007 год Спектр самых опасных угроз ИБ по оценкам за 2007 выглядит следующим образом: На первом месте кража информации (65,8%). на втором месте оказалась халатность сотрудников (55,1%). вирусные атаки заняли третье место, набрав 41,7% голосов респондентов. На четвертом месте оказалась угроза саботажа (33,5%). Судя по всему, можно утверждать, что высокий рейтинг опасности саботажа обусловлен тем, что респонденты постепенно теряют чувство страха перед внешними угрозами. хакерские атаки занимают пятое место с 23,4% голосов. Если разделить угрозы на внутренние и внешние, то можно увидеть, что внутренние угрозы превалируют над вирусами, хакерами и спамом. Для построения соответствующей диаграммы (рис. 1.2) в категорию внутренних угроз были отнесены халатность сотрудников, саботаж и финансовое мошенничество, а в категорию внешних угроз — вирусы, хакеры и спам.  Рис. 1.2 - Соотношение опасности внутренних и внешних угроз ИБ Необходимо отметить, что угрозы кражи информации, различных сбоев и кражи оборудования не были отнесены ни к одной из групп. Так как они могут быть реализованы как изнутри, так и снаружи, либо вообще без вмешательства человека (например, аппаратные сбои). Таким образом, респонденты гораздо больше обеспокоены внутренней ИБ, чем защитой от внешних угроз. Кроме того, следует учитывать, что неклассифицированные риски, например кражу информации или оборудования, чаще всего относят к внутренним угрозам. То есть внешние риски заметно уступают внутренним угрозам. Внутренние угрозы информационной безопасности Определив, что самые опасные угрозы ИБ исходят изнутри организации, необходимо изучить структуру внутренних рисков. Как показали результаты исследований [2-4] (респондентов просили оценить угрозы внутренней ИБ являются наиболее опасными для опрашиваемых) — рис. 1.3, в списке самых опасных внутренних угроз с огромным отрывом лидирует: нарушение конфиденциальности информации (70,1%); искажение информации (38,4%) — отстает на целых 31,7%. Другими словами, риск утечки ценной информации волнует респондентов почти в два раза больше, чем любая другая инсайдерская угроза.  Рис. 1.3. Наиболее опасные угрозы внутренней ИБ В 2006 году были зафиксированы пять крупных утечек, в России и СНГ, а также почти полторы сотни инцидентов внутренней ИБ в других частях света (таблица 1.1). Средства защиты Для борьбы с разными типами внутренних угроз информационной безопасности используют различные технические средства. Но только комплексное решение поможет действительно решить проблему защиты компьютерной инфраструктуры предприятия. Анализ [3-5] показывает, что в сфере распространения средств ИБ среди организаций за последний год не произошло сколько-нибудь значительных изменений (рис. 2.1).  Рис. 2.1 - Средства обеспечения ИБ применяемые организациями Основными средствами, которые используют современные компании для обеспечения ИБ являются: антивирусы (98,6%), межсетевые экраны (73,9%), средства контроля доступа (50,8%). В качестве наиболее эффективных путей защиты от утечек и решениях, которые представляются организациям наиболее адекватными и приемлемыми для решения проблемы внутренней ИБ, но по ряду причин не используемых респондентами на практике респонденты назвали ряд мер популярность которых изображена на рис. 2.2.  Рис. 2.2 - Наиболее эффективные средства обеспечения ИБ Как отмечено в исследованиях [2-5] наиболее эффективным средством зашиты от угроз ИБ являются комплексные информационные продукты (44,8%). Далее следуют организационные меры (25,3%), тренинги персонала (21,6%) и ограничение связи с внешними сетями (18,1%). При этом респонденты отметили, что в соответствии с разработанными планами обеспечения ИБ респонденты планирую у себя внедрить ту или иную систему обеспечения ИБ. Согласно распределению ответов (рис. 2.3), девять из десяти (89,9%) организаций планируют внедрить в ближайшие три года ту или иную систему защиту от утечек.  Рис. 2.3 - Планы по внедрению систем защиты ИБ Как видно из ответов респондентов комплексные решения ИТ, а именно комплексные системы мониторинга сетевых ресурсов превалируют при выработке решения о выборе средства обеспечения ИБ, при этом они же являются наиболее эффективными средствами обеспечения ИБ (рис. 1.8). Таким образом, российские компании постепенно в полной мере осознают угрозы и риски от халатного отношения к вопросам информационной безопасности и начинают проводить активную политику внедрения комплексных средств ИБ с информационные системы сопровождения бизнеса. Сценарии реализации угроз информационной безопасности Существует целый ряд сценариев, согласно которым могут быть реализованы внутренние угрозы. Каждый из этих сценариев учитывает конкретную цель неправомерных действий и технические средства ее достижения. Разглашение конфиденциальной информации Данный вид угроз подразумевает разглашение информации, представляющей коммерческую тайну, посредством отсылки ее по электронной почте, через Интернет (чат, форум и т. д.), с помощью средств обмена мгновенными сообщениями, путем копирования информации на переносные носители или распечатки данных. Для обнаружения факта разглашения конфиденциальной информации разные компании предлагают перехват почтового, внутрисетевого (на уровне TCP/IP) и Web-трафика (протоколы HTTP, FTP, IM и т. д.) с последующим анализом различными методами фильтрации, в том числе с помощью анализа контента. Обход средств защиты от разглашения конфиденциальной информации Обход средств защиты от разглашения конфиденциальной информации удается добиться при помощи различных преобразований данных, например, шифрования, архивации с большой глубиной вложенности, преобразования в графический формат или редкие текстовые форматы, изменения кодировки, использования неизвестного ПО или общения на иностранном языке, незнакомом большинству сотрудников компании. Системы защиты от утечек конфиденциальных данных борются с такими действиями, поддерживая разнообразные форматы файлов и реагируя на любые подозрительные действия (неизвестный формат файла, шифрование и т. д.). Кража конфиденциальной информации Неправомерный доступ к информации возможен при ее передаче через обычное соединение (без шифрования) — путем взлома корпоративной сети; если данные размещены в местах, доступных посторонним людям или сотрудникам, не имеющим соответствующих прав; если посторонний человек имеет возможность читать с экрана монитора; если имеется доступ к напечатанным материалам, переносным носителям или компьютерам. Нарушение авторских прав на информацию В рамках угрозы нарушения авторских прав, возможно копирование частей документов одного автора в документы другого автора (а также в почтовые сообщения, Web-формы и т. д.); индивидуальное шифрование документов, при котором компания лишается возможности работать с документом после увольнения или перевода сотрудника или в случае утраты пароля; использование опубликованных в Интернете материалов без обработки в своих документах; использование мультимедиа-файлов (графики, аудио- и видеозаписей), ПО и прочих информационных объектов, защищенных авторским правом; подделка данных адресата или отправителя с целью опорочить его доброе имя или скомпрометировать компанию. Нецелевое использование ресурсов Под нецелевым использованием ресурсов подразумеваются посещение сайтов общей и развлекательной направленности (не имеющих отношения к исполнению служебных обязанностей) в рабочее время; загрузка, хранение и использование мультимедиа-файлов и ПО развлекательной направленности в рабочее время; использование ненормативной, грубой, некорректной лексики при ведении деловой переписки; загрузка, просмотр и распространение материалов для взрослых, а также материалов, содержащих нацистскую символику, агитацию или другие противозаконные материалы; использование ресурсов компании для рассылки информации рекламного характера, спама или информации личного характера, в том числе информации о сотрудниках, номерах социального страхования, кредитных карт и т. д. Следует отметить, что не существует ни одного комплексного решения, которое позволяло бы полностью защитить компанию от воздействия этих и других угроз. Однако многие поставщики предлагают различные варианты решений, позволяющих контролировать и предотвращать реализацию значительной части угроз. Для фильтрации Web-трафика используется база данных URL, хранящая миллионы классифицированных по темам записей. Когда сотрудник компании запрашивает в браузере какую-нибудь страницу, специальный фильтр проверяет записи базы и определяет категорию запрашиваемого ресурса. Список категорий насчитывает несколько десятков, туда входят почтовые, развлекательные, туристические, порнографические и другие группы ресурсов. Если информации о требуемой Web-странице еще нет в базе, то проводится анализ содержимого страницы и определение ее тематики в автоматическом режиме. Такой подход позволяет администратору строить политики на основании групп пользователей и их прав на доступ к страницам соответствующих категорий. Чтобы исключить нецелевое использование почтовой службы компании, потребуется контентный анализ каждого письма. Современные решения позволяют анализировать не только формальные атрибуты сообщения, но и вложения различных форматов, графическое и текстовое содержимое тела письма, а также все содержащиеся в нем ссылки. Решения, позволяющие исключить нецелевое использование ИТ- ресурсов компании, часто содержат некоторые возможности предотвращения утечки конфиденциальных данных. Например, продукты Cobion и SurfControl фильтруют исходящий почтовый трафик еще и на предмет содержания в нем конфиденциальной информации. Чтобы настроить такой анализ, администратору необходимо вручную указать в консоли управления те документы, утечку которых необходимо предотвратить. Важно отметить, что задача предотвращения утечки конфиденциальных данных не решена в этих продуктах полностью. Так, без всякого присмотра остается рабочая станция сотрудника, с которой он может переписать файл на мобильный носитель или просто его распечатать. Особый контроль требуется и для Web-трафика. В Интернете есть множество чатов, форумов, открытых почтовых сервисов и т. д. Все эти ресурсы могут быть использованы для разглашения конфиденциальной информации. Перспективы Касаемо перспектив развития информационной безопасности, прежде всего можно отметить, что благодаря существенному технологическому росту информационная безопасность в деятельность по защите информации будет использовать современное оборудование, которое будет бесперебойно работать, а также защищать самих пользователей от их некомпетентности. Защита пользователей от их некомпетентности может подразумевать не только советы от самого оборудования или устройства, но и недопустимость выполнения некоторых действий. Так, например, при установке вредоносного ПО само оборудование будет не только выдавать предупреждение, но и запрещать его установку или ликвидировать его полностью. Хотя, эта технология реализована и на сегодняшний день, но в будущем она, несомненно, получит огромное развитие. Помимо этого, большое развитие получит сама нормативно-правовая база, в будущем она будет охватывать все новые вопросы, связанные с обеспечением информационной безопасности. Ещё одним возможным достижением будущего может стать объединение всех документов, кредитных карт и иных важных атрибутов человека в одну единую карту, которая будет действовать и как паспорт, и как водительские права, и как зарплатная банковская карточка. Такая система поможет обеспечить больший комфорт для человека, а также если при создании такой единой карты использовать технологию шифрования, то и существенно обезопасить человека. В случае утери такой карты все данные можно восстановить на новую карту, восстановление будет возможно, так как при любом изменение карты она синхронизируется с её копией, возможно даже копией в облаке данных. Таким образом, в будущем мы можем придти к тому, что нормативно-правовая база будет полностью регламентировать деятельность в области информационной безопасности, благодаря этому существенно уменьшится количество правонарушений в данной сфере. Современное и "умное" оборудование поможет пользователям избежать многих опасностей и обезопасить самих себя, а также свои данные. В заключение, одним из главных достижений будущего может стать создание единых карт, которые несут всю важную информацию конкретного человека, при этом это будет не только комфортно для человека, но и безопасно для его данных Для того чтобы оценить перспективы развития технических средств защиты информации, нужно оценить, как развиваются средства вычислительной техники (программные и аппаратные), появились ли новые угрозы, и если да, то какие. Развитие операционных систем можно описать через дихотомию «универсальная – специализированная». Очевидна тенденция – универсальные ОС (а несмотря на свои различия (прежде всего – в доступности кода), и ОС Windows, и ОС Linux позиционируются как универсальные) со временем специализировались для автоматизации информационных операций, и теперь могут применяться преимущественно в быту и офисе, используясь, как правило, в качестве пишущей машинки и терминала доступа к сети. При этом практически полностью утрачена возможность применения их, например, при необходимости обеспечения работы в реальном масштабе времени. Специализация к информационным операциям заставляет ОС «впитывать» в себя все больше и больше несвойственных ей ранее функций, упрощающих прикладное ПО, но сильно перегружающих и ОС в целом, и даже ядро ОС. ОС становится «тяжелой», перестает быть только операционной системой, включая в себя практически все, что необходимо для автоматизации информационных операций. Широкое распространение компьютеров с «тяжелыми» ОС делает привлекательным их использование в других сферах – например, при проектировании (домов, микросхем, радиоэлектронной аппаратуры). Сложные вычислительные операции медленно и неохотно выполняются в таких системах, и это заставляет наращивать ресурсы компьютера – увеличивать оперативную память, усложнять и расширять систему команд процессора, увеличивать тактовую частоту. Новые аппаратные ресурсы позволяют все больше и больше усложнять ОС, и далее по кругу. Сложность уменьшает надежность, ОС становятся практически неконтролируемыми, доверие к ним падает. Сложность операционной системы становится новой, рукотворной угрозой безопасности. Новую ПЭВМ покупают либо тогда, когда старая окончательно сломалась, либо, когда начинает сказываться нехватка ресурсов – новые программы либо работают слишком медленно, либо не работают вообще. Значит, рынок обязательно будет организовываться так, чтобы ресурсов ПЭВМ всегда было «в обрез» – иначе либо не станут покупать новые программы, либо не станут покупать новые компьютеры. В условиях ограниченных ресурсов значительную их часть использовать для обеспечения функций безопасности означает просто вызвать раздражение пользователей замедлением работы системы и конфликтами ПО. Напрашивается два возможных решения – изоляция ресурсов, затрачиваемых на обеспечение безопасности, от основных вычислительных ресурсов, или создание систем, в которых не требуется установка дополнительных средств защиты. В первом случае – как бы ни расходовались выделенные на безопасность ресурсы, никакого влияния на работу функциональной системы оказываться не будет. Так делаются аппаратные модули безопасности – HSM (hardware security module). Как правило, это отдельный компьютер, «начиненный» различным программным обеспечением, выполняющим функции, связанные с безопасностью. Обычно это межсетевой экран, криптомаршрутизатор, сервер ЭЦП и др. С функциональной компьютерной системой HSM интегрируется обычно через сетевые интерфейсы, и в связи с этим значительно упрощается аттестация системы. В использовании HSM, однако, есть и проблемы. В первую очередь – это их ненадежность. Дело в том, что они зачастую разрабатываются на базе обычных ПЭВМ, которые, как известно, надежностью не отличаются. И если установить такое изделие, например, для обеспечения связи, то выходить из строя оно будет значительно чаще, чем связная аппаратура, которая делается по гораздо более высоким требованиям. Кроме того, HSM в их традиционном виде свойственны вообще все проблемы обычных ПЭВМ с «универсальной» ОС, в том числе ненадежная архитектура, аппаратурная избыточность и неконтролируемый софт. Альтернатива – реализация как можно более полного комплекта защитных функций на базе резидентного компонента безопасности – РКБ. Резидентный компонент безопасности – это встроенный в технические средства вычислительной системы объект, способный контролировать целостность технических средств (здесь под техническими понимаются и программные, и аппаратные средства) [1]. Выводы и заключения Система считается незащищённой, если игнорировать элементарные меры предосторожности. Прежде всего, нужно позаботиться о компьютерной безопасности физической. Это защищённость помещений, надёжные замки и охрана, сигнализация, бесперебойность подачи питания. Необходимо соотнести возможные потери от возможного ущерба с затратами на безопасность. Проверить, надёжно ли скрыта от посторонних сетевая и электрическая составляющие. Регулярная проверка помещений и линий, которые обеспечивают связь между станциями и оборудованием, позволит не допустить несанкционированное подключение к аппаратной части сети. Необходимо сформулировать чёткую политику в области авторизации доступа ко всем учётным записям и реализовать как обязательную составляющую при обучении персонала и последующем контроле над служащими на всех уровнях. Подбор персонала в отделе компьютерного обеспечения должен быть очень строг. Если люди обладающие неограниченными правами и возможностями в сфере, которая в организации отвечает за всё, что подотчётно компьютерной обработке, то в их руках находятся, можно сказать, бразды правления компанией. Разграничение и описание полномочий в компьютерном отделе должно быть строго регламентировано и постоянно проверяться. Нужно сократить список лиц, способных вносить серьёзные изменения в настройки компьютерной безопасности и обмена информацией. Администратора должна настораживать каждая мелочь – от падения производительности некоторых компьютеров до снижения общей скорости обмена информацией между компьютерами сети, а также интернетом. Установка программного обеспечения конечным пользователем должна пристально контролироваться. Например, владельцам веб-ресурса необходимо внимательно присмотреться к тому, какими правами обладают их зарегистрированные пользователи. Программы компьютерной безопасности к применению обязательны. Также требуется постоянно обновлять антивирусное обеспечение. Результативный вирус наносит максимальный ущерб лишь в первые дни или недели своей жизни, то есть до тех пор, пока всё большее количество антивирусных программ его не обнаружили. За норму уже принято обращение к независимым специализированным фирмам на предмет проверки несанкционированного проникновения в систему или наличия уязвимостей. Эффективное применение ИТ в сочетании с технологиями в области информационной безопасности является важнейшим стратегическим фактором повышения конкурентоспособности современных предприятий и организаций. Технология виртуальных частных сетей VPN позволяет решать эти задачи, обеспечивая связь между сетями, а также между удаленным пользователем и корпоративной сетью с помощью защищенного канала (туннеля), «проложенного» в общедоступной сети Интернет. Для противодействия несанкционированному межсетевому доступу требуется использовать межсетевые экраны, которые позволяют разделить общую сеть на две части (или более) и реализовать набор правил, определяющих условия прохождения пакетов с данными через границу из одной части общей сети в другую. Как правило, эта граница проводится между корпоративной (локальной) сетью предприятия и глобальной сетью Internet. Одним из современных направлений повышения эффективности использования информационных систем является «облачные технологии». Экономичность, легкость развертывания, многопользовательская архитектура – все это способствует быстрому их распространению, а также предполагает весь комплекс информационных услуг, включая хранение, поиск и передачу информации, обеспечение ее безопасности. В данной технологии безопасность играет важнейшую роль, этой проблеме специалисты уделяют особое внимание. Создать абсолютно надежную систему защиты невозможно, ведь при достаточном количестве времени и средств можно преодолеть любую защиту. Поэтому можно говорить только о некотором достаточном уровне безопасности, обеспечении такого уровня защиты, когда стоимость ее преодоления становится больше стоимости получаемой при этом информации, или когда за время получения информации она обесценивается настолько, что усилия по ее получению теряют смысл. Список литературы Кияев, В. Безопасность информационных систем : курс / В. Кияев, О. Граничин. - М. : Национальный Открытый Университет «ИНТУИТ», 2016. - 192 с. (показать разделы) Спицын, В.Г. Информационная безопасность вычислительной техники : учебное пособие / В.Г. Спицын ; Минобрнауки РФ, Томский Государственный Университет Систем Управления и Радиоэлектроники (ТУСУР). - Томск : Эль Контент, 2012. - 148 с. - ISBN 978-5-4332-0020-3. Технологии защиты информации в компьютерных сетях / Н.А. Руденков, А.В. Пролетарский, Е.В. Смирнова, А.М. Суровов. - 2-е изд., испр. - М. :Нац-ный Открытый Университет «ИНТУИТ», 2016. - 369 с. (какие разделы) Шаньгин, В.Ф. Информационная безопасность компьютерных систем и сетей: учеб. пособие. – М.:ИД «ФОРУМ»: ИНФРА-М, 2012. - 416 с. - ISBN 978-5-8199-0331-5. Федеральный закон Российской Федерации «Об электронной цифровой подписи» от 10 января 2002 года № 1-ФЗ. Гмурман, А.И. Информационная безопасность/ А.И. Гмурман - М.: «БИТ-М», 2004.-387с. Зима, В. Безопасность глобальных сетевых технологий / В.Зима, А. Молдовян, Н. Молдовян – СПб.: BHV, 2000. – 320 с. Конахович, Г. Защита информации в телекоммуникационных системах/ Г.Конахович.-М.:МК-Пресс,2005.- 356с. В.П.Шувалов, Б.И. Крук, В.Н. Попантонапуло. Телекоммуникационные системы и сети. Том 1. Современные технологии. Учебное пособие М.: Устинов, Г.Н. Уязвимость и информационная безопасность телекоммуникационных технологий/ Г.Н. Устинов– М.: Радио и связь, 2003.-342с. Макаренко С. И Информационная безопасность: учебное пособие для студентов вузов. – Ставрополь: СФ МГГУ им. М. А. Шолохова, 2009. – 372 с Казарин О. В. Безопасность программного обеспечения компьютерных систем. – М.: МГУЛ, 2003. – 212 с. – URL: www.citforum.ru/security/articles/kazarin/#1-5 Малюк А. А. Информационная безопасность: концептуальные и методологические основы защиты информации. Уч. пособие для вузов. – М.: Горячая линия – Телеком, 2004. – 280 с. Основы информационной безопасности. Учебное пособие для вузов / Е. Б. Белов, В. П. Лось, Р. В. Мещериков, А. А. Шелупанов. – М.: Горячая линия – Телеком, 2006. – 544 с. Грушо А. А. Тимонина Е. Е. Теоретические основы защиты информации. - М.: Изд. агентства «Яхтсмен», 1996. – 72 с. Хорошко В. А., Чекатков А. А. Методы и средства защиты информации. – М.: Юниор, 2003. – 504 с. Ярочкин В. И. Информационная безопасность. Учебное пособие для студентов непрофильных вузов. — М.: Междунар. отношения, 2000. — 400 с. Корнюшин П. Н. Костерин С. С. Информационная безопасность. – Владивосток: ДВГУ, 2003. – 155 с. Халяпин Д. Б. Защита информации. Вас подслушивают? Защищайтесь! – М.: НОУ ШО «Баярд», 2004. – 432 с. Щеглов А. Ю. Защита компьютерной информации от несанкционированного доступа. – СПб.: Наука и Техника, 2004. – 384 с. Шнайер Б. Секреты и ложь. Безопасность данных в цифровом мире. |