отчет по производственной практике ПМ 02. Инструкция по технике безопасности при работе на пк. 2

Скачать 7.88 Mb. Скачать 7.88 Mb.

|

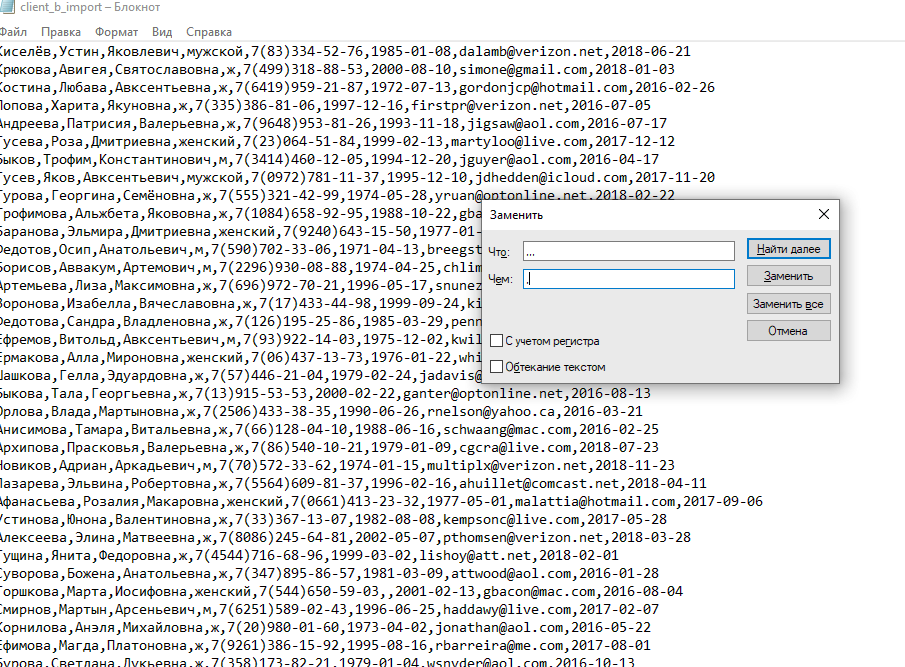

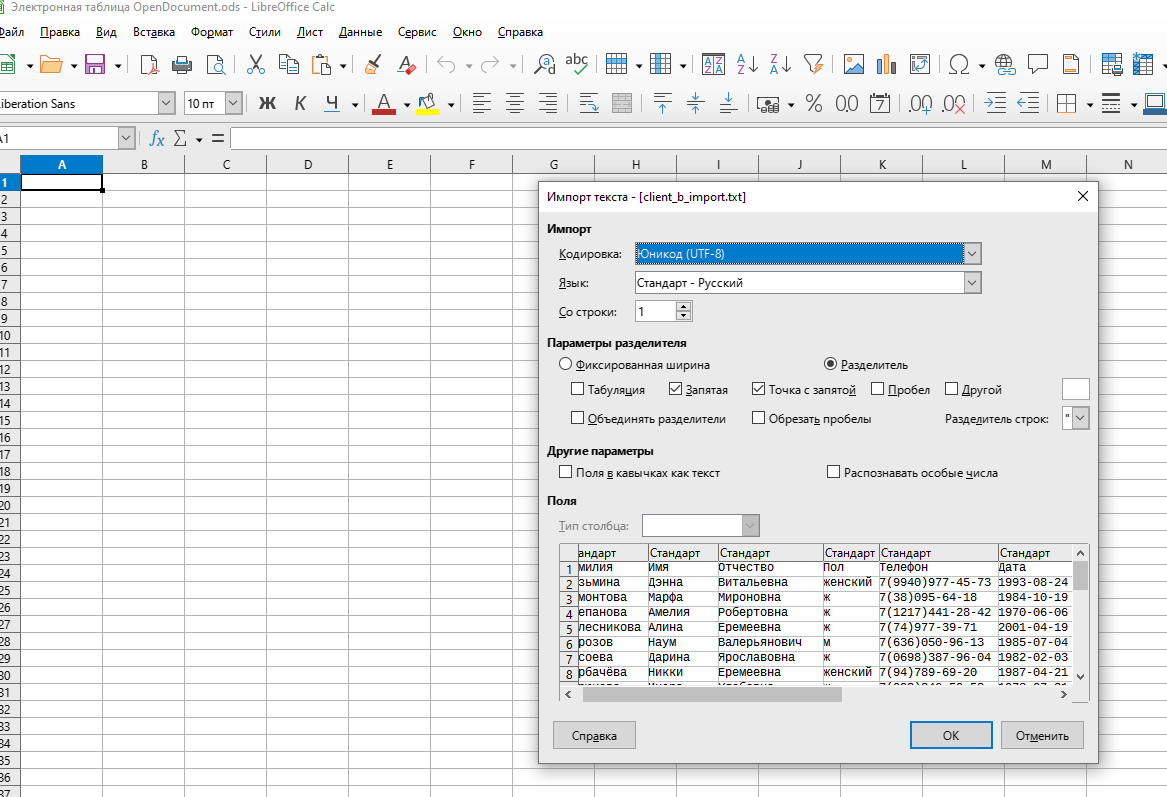

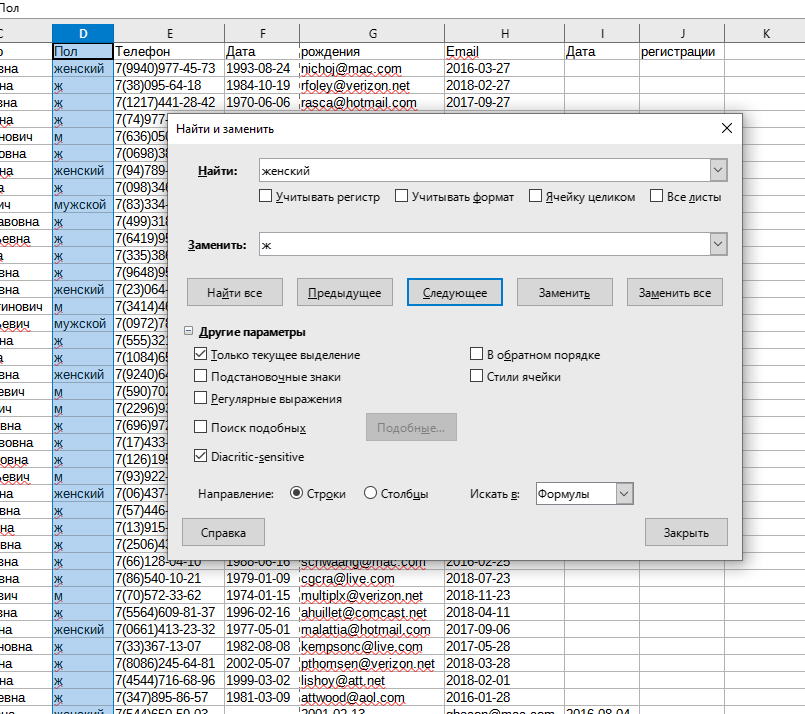

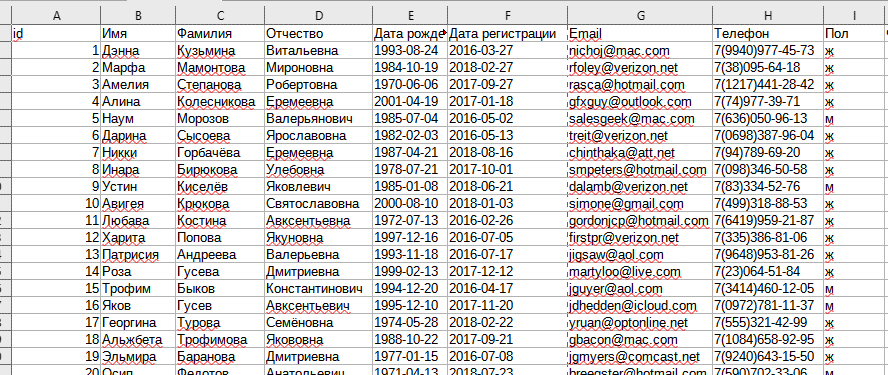

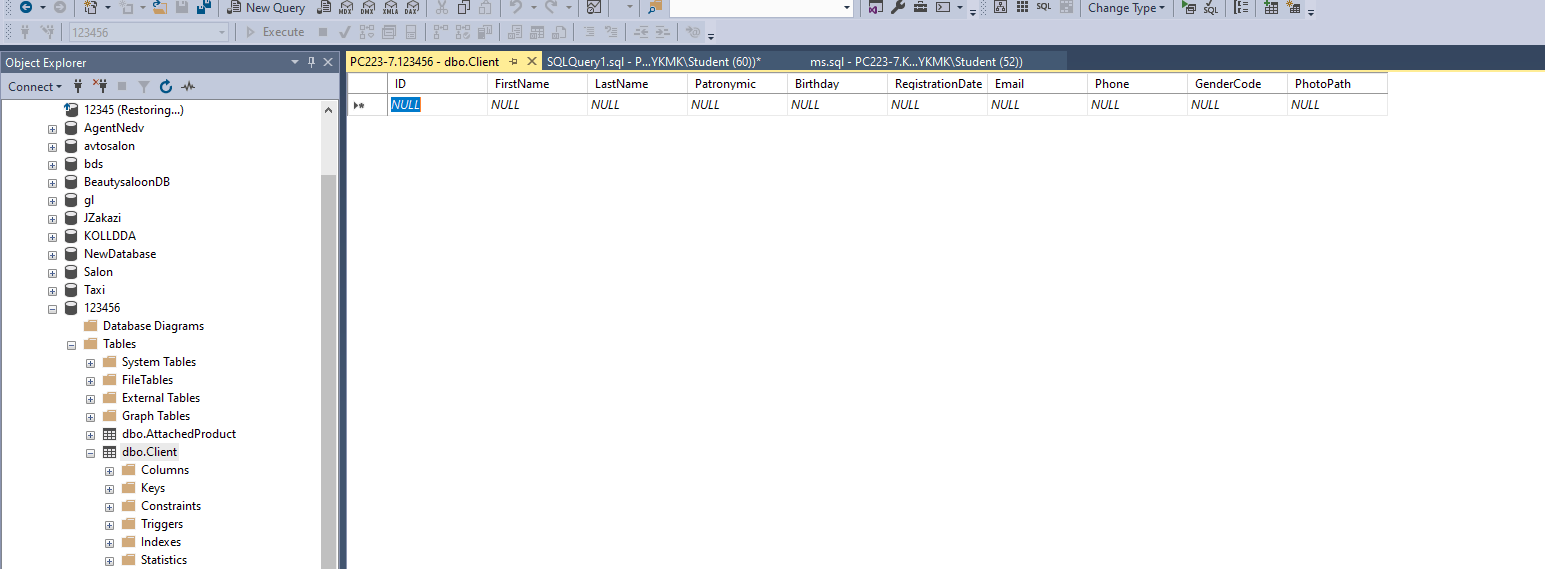

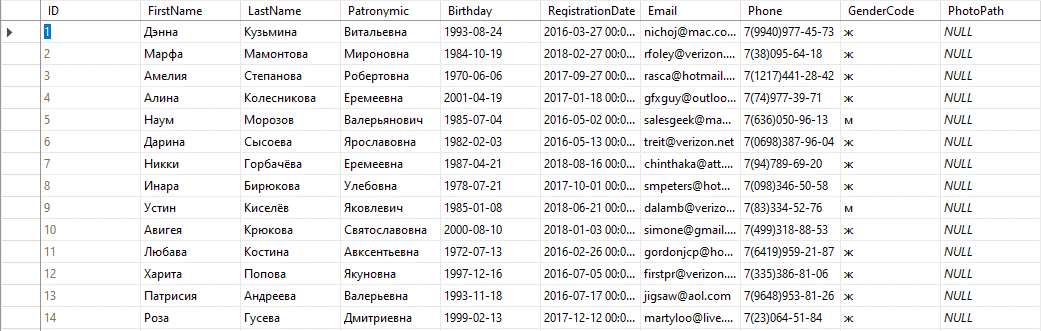

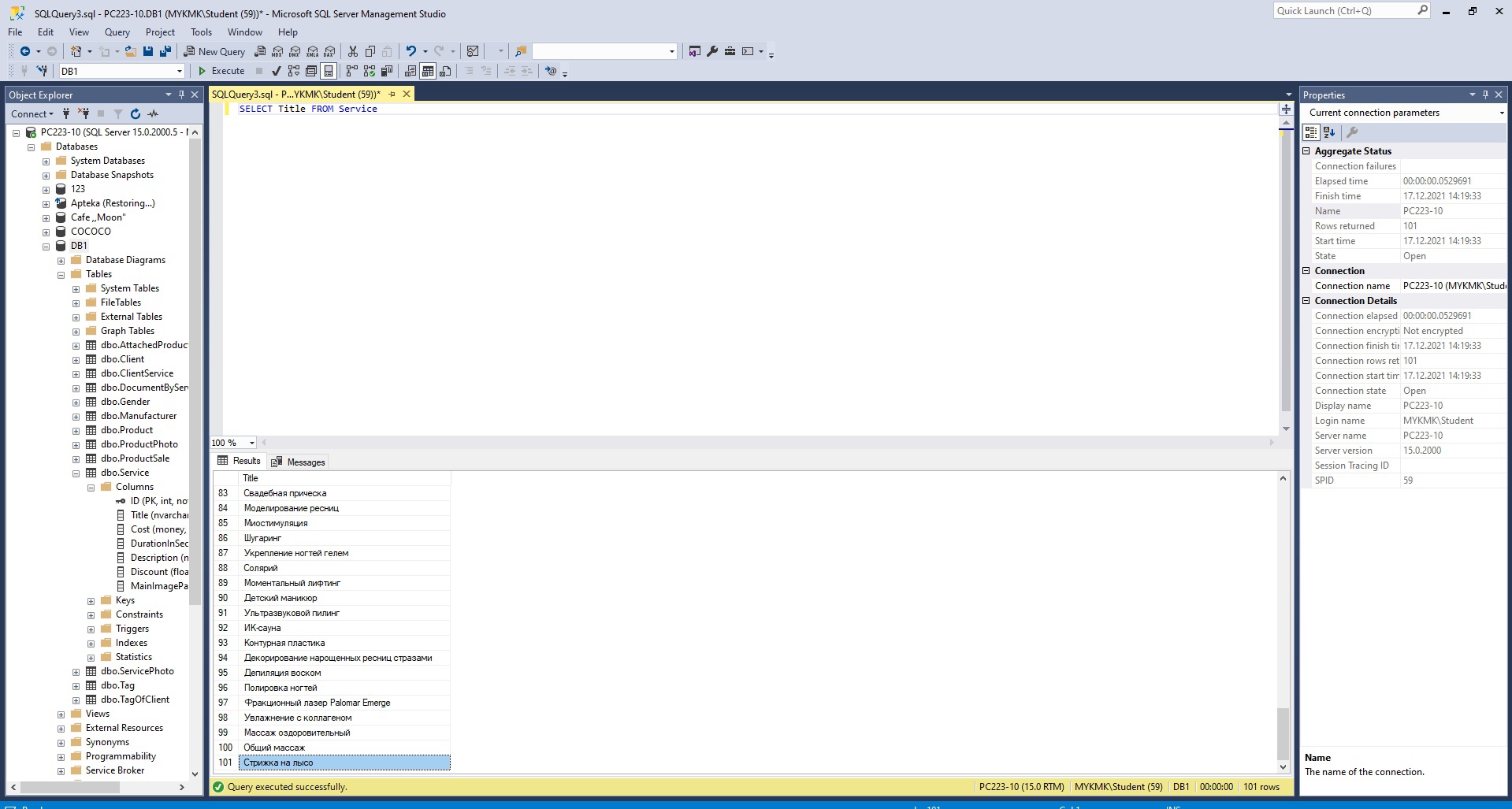

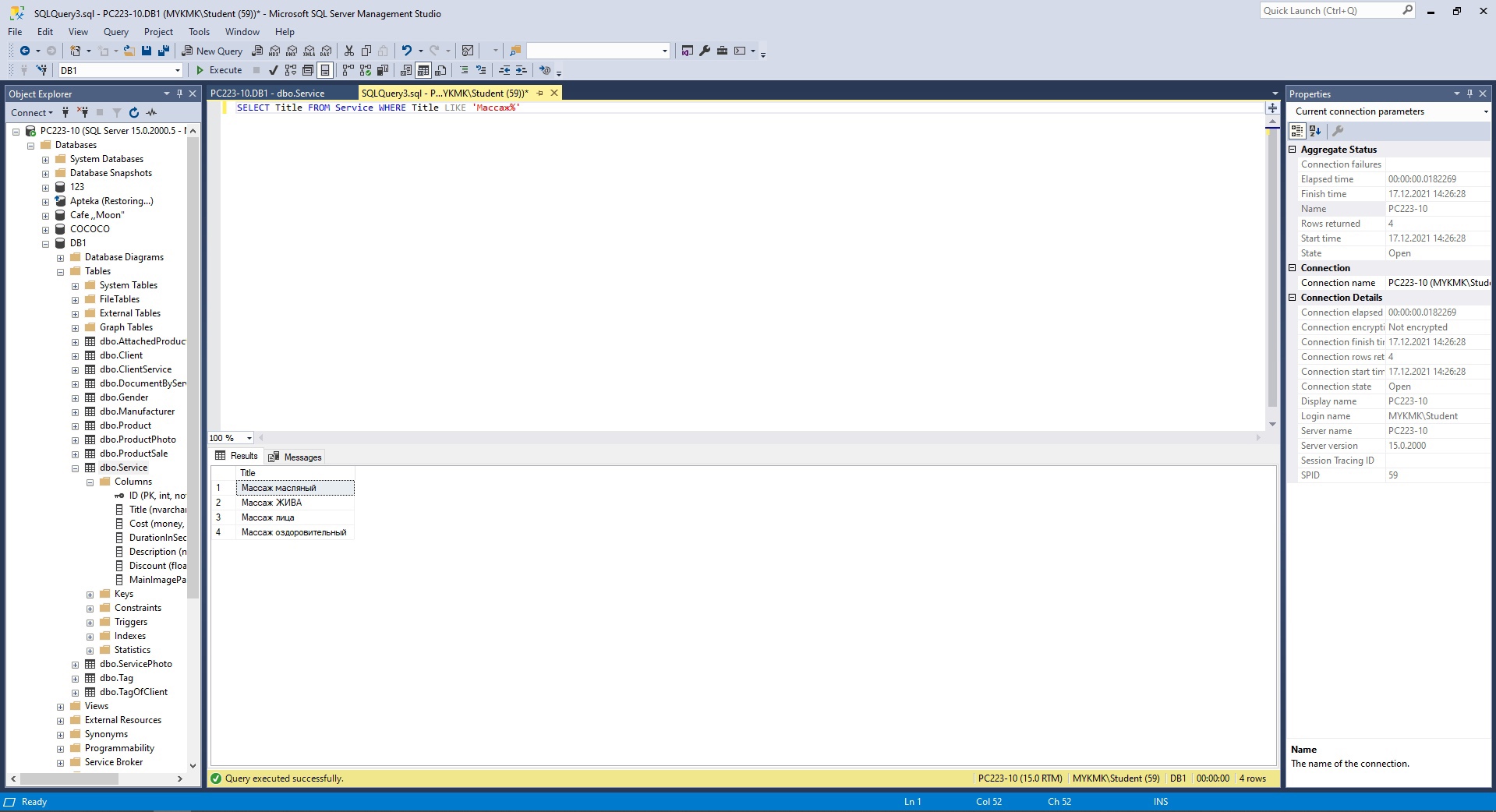

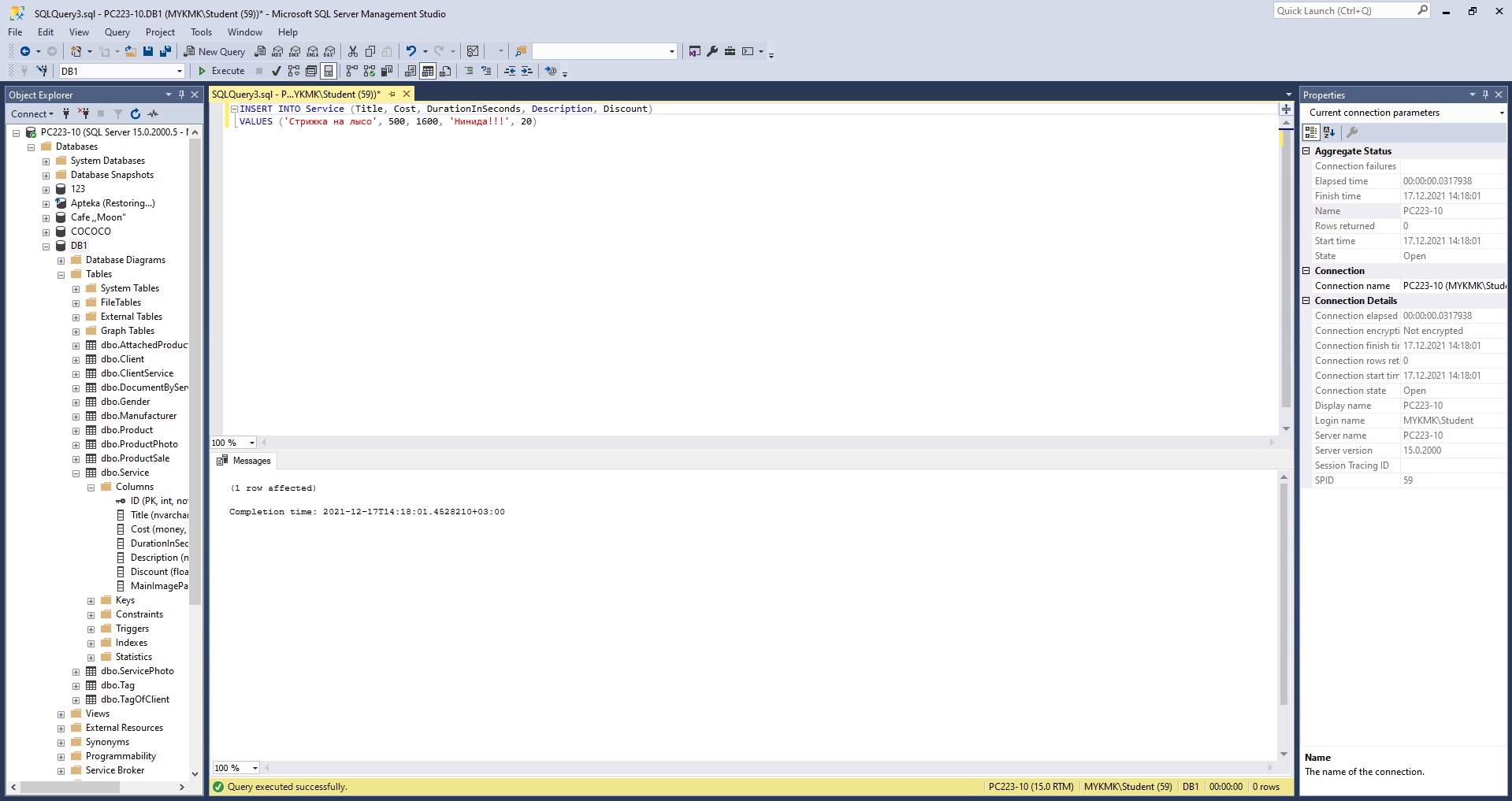

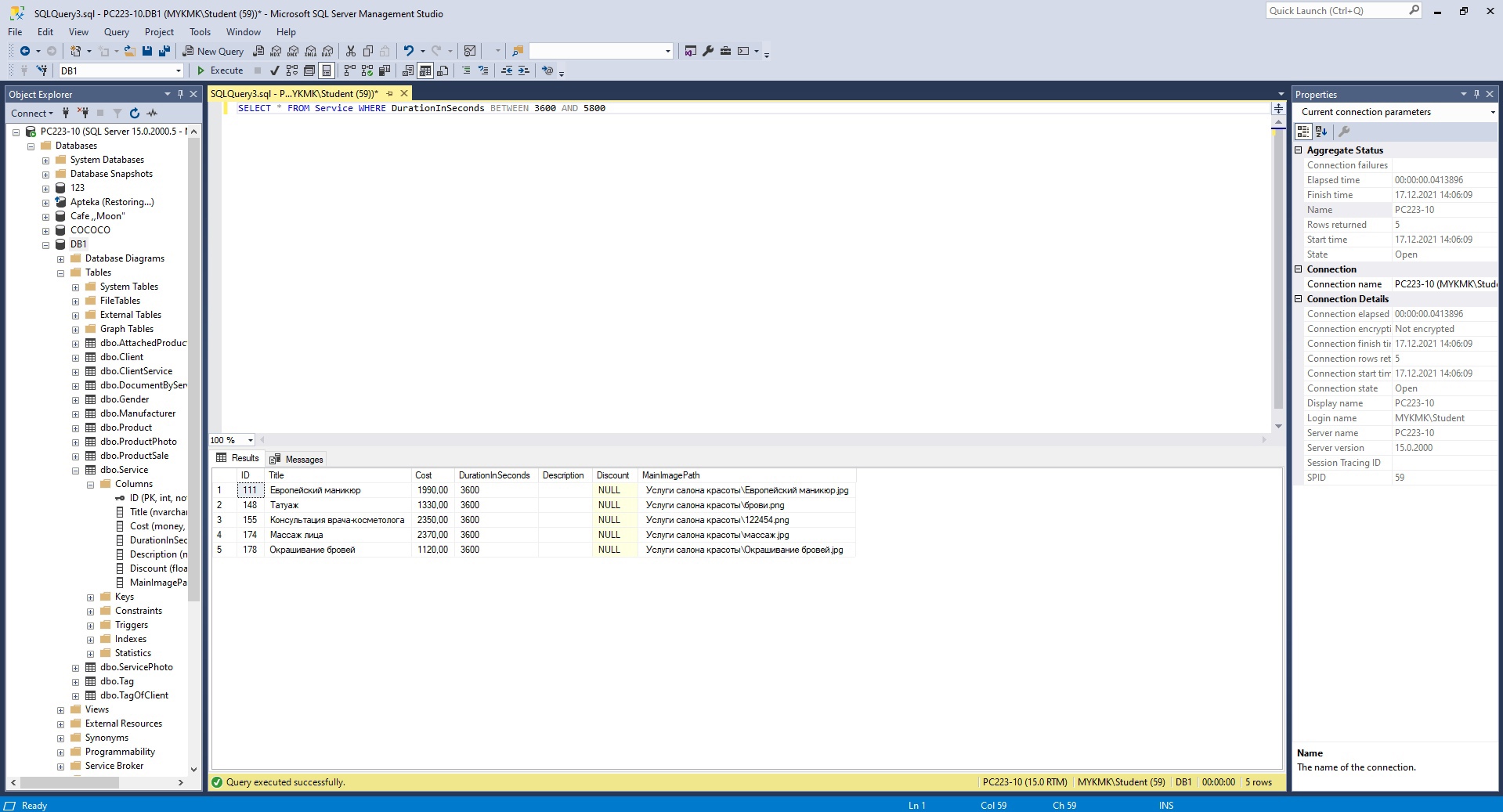

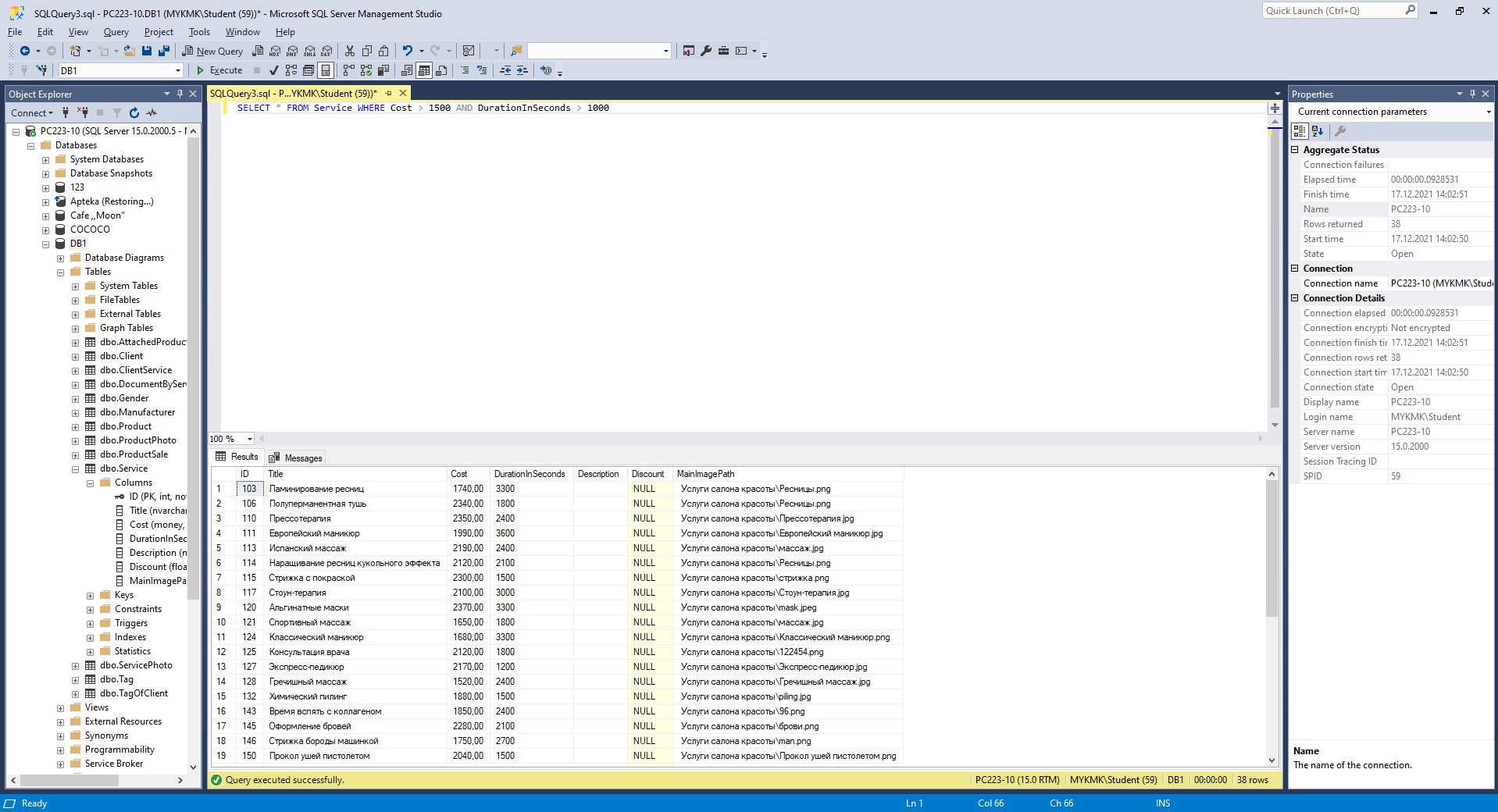

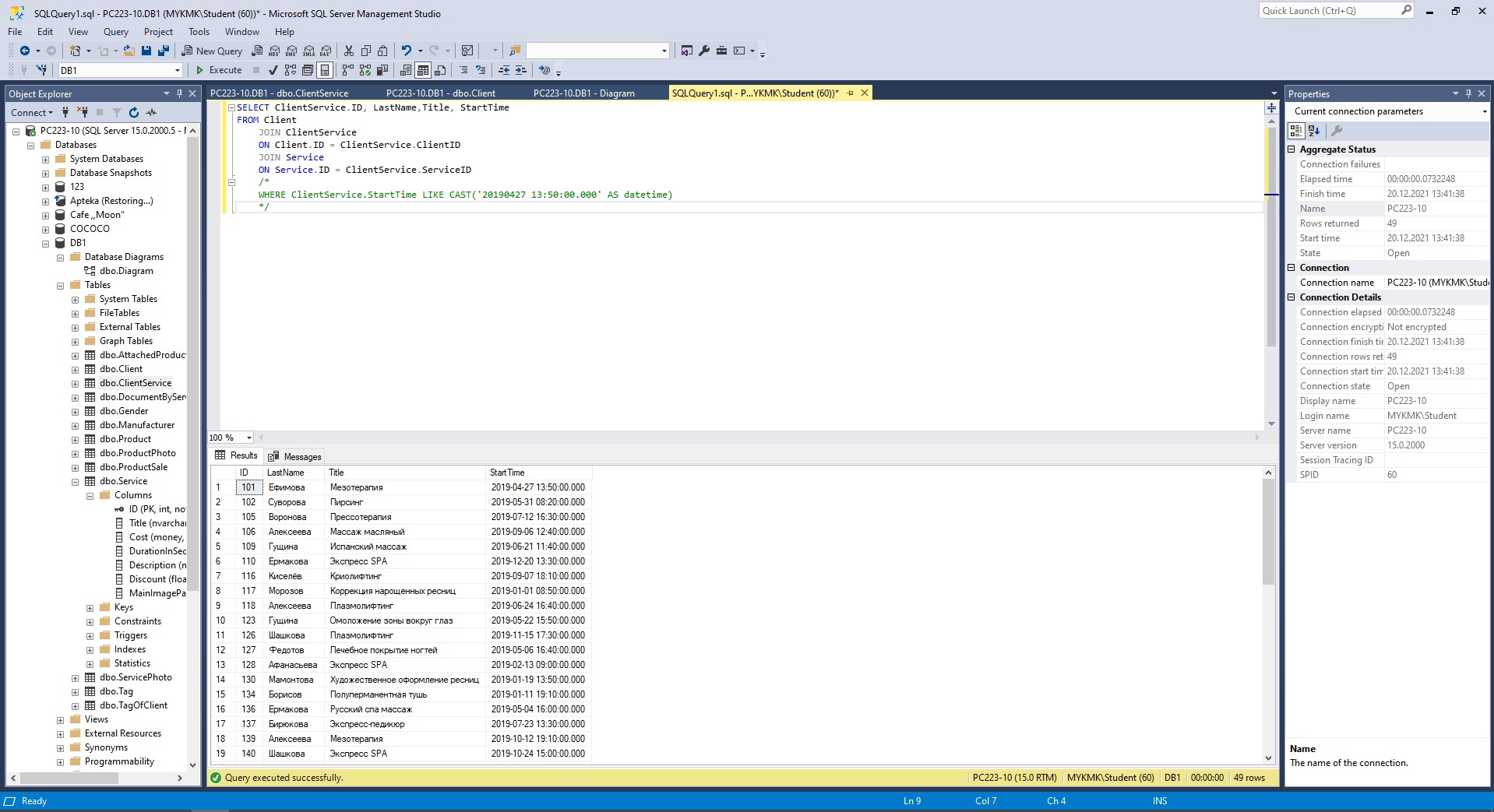

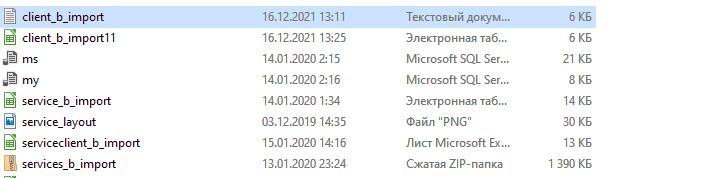

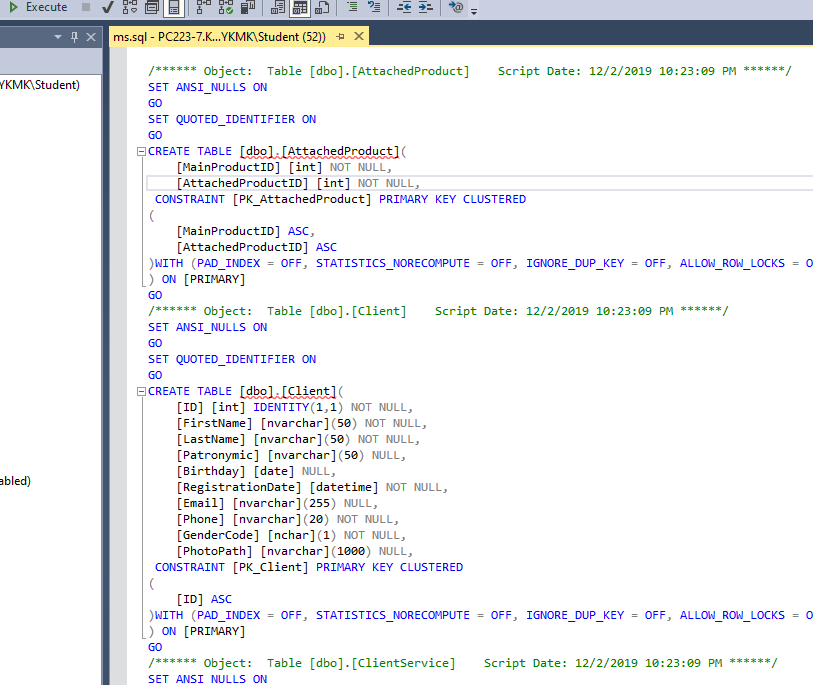

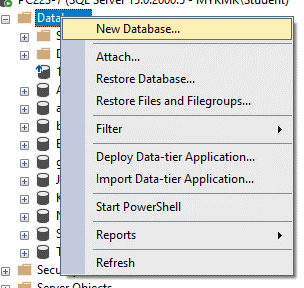

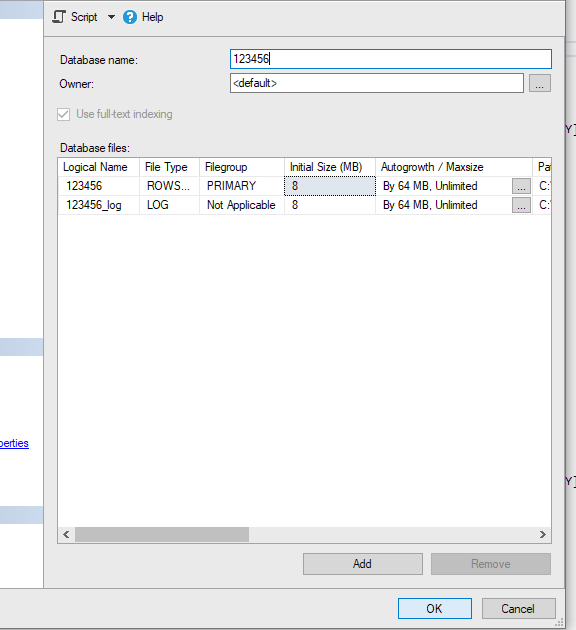

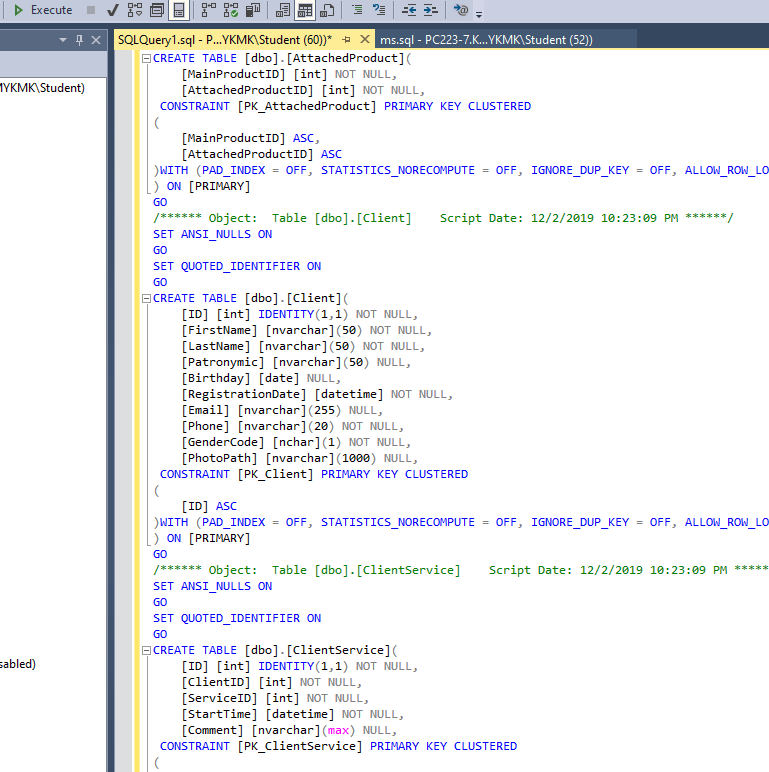

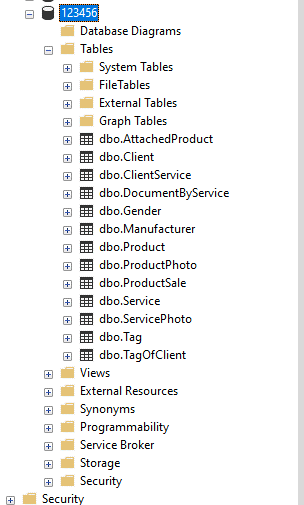

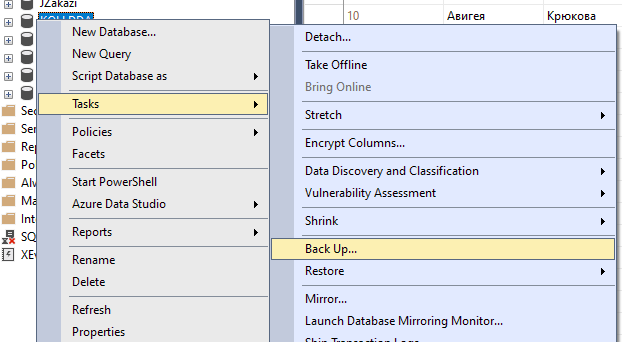

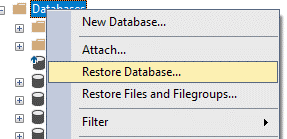

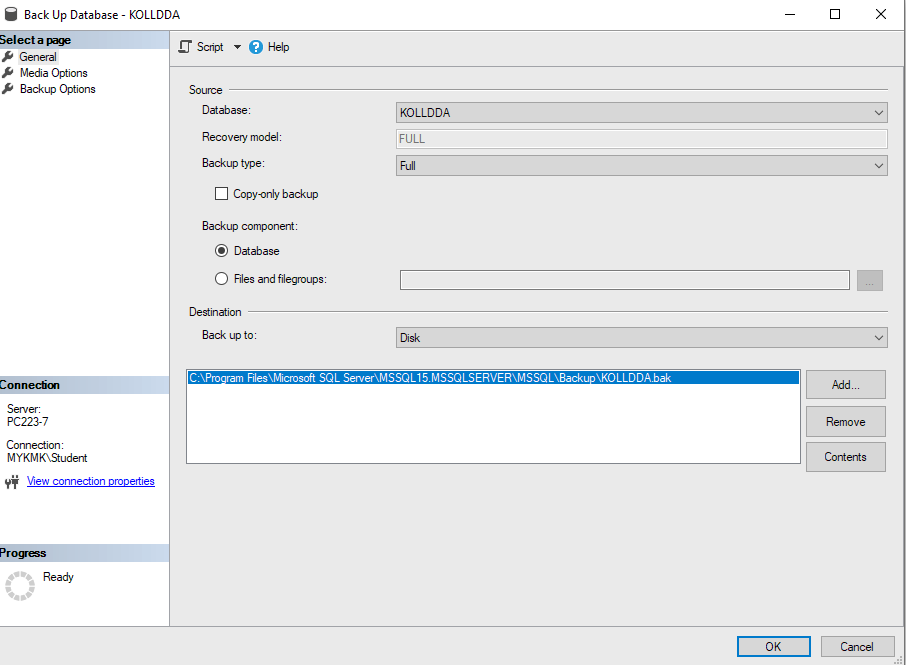

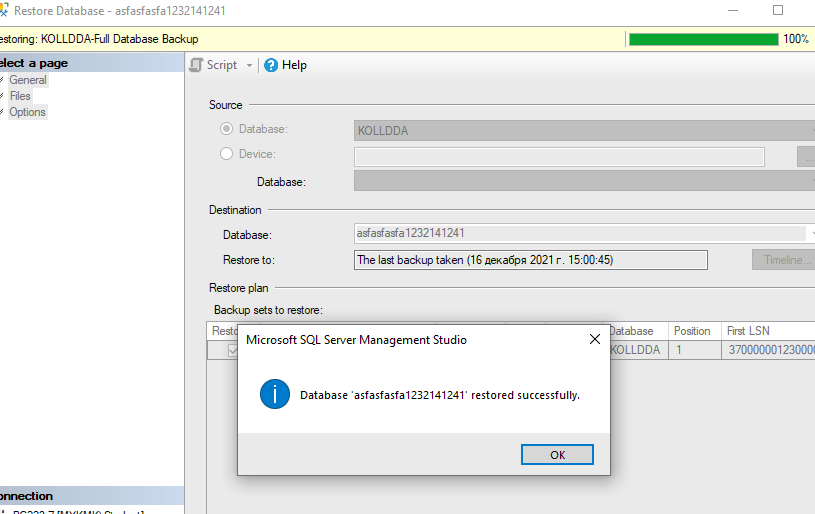

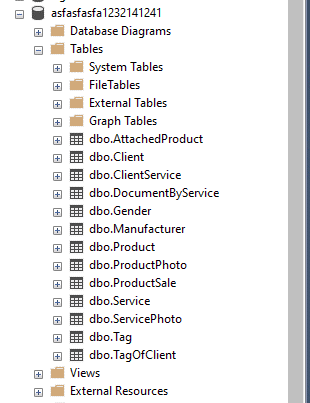

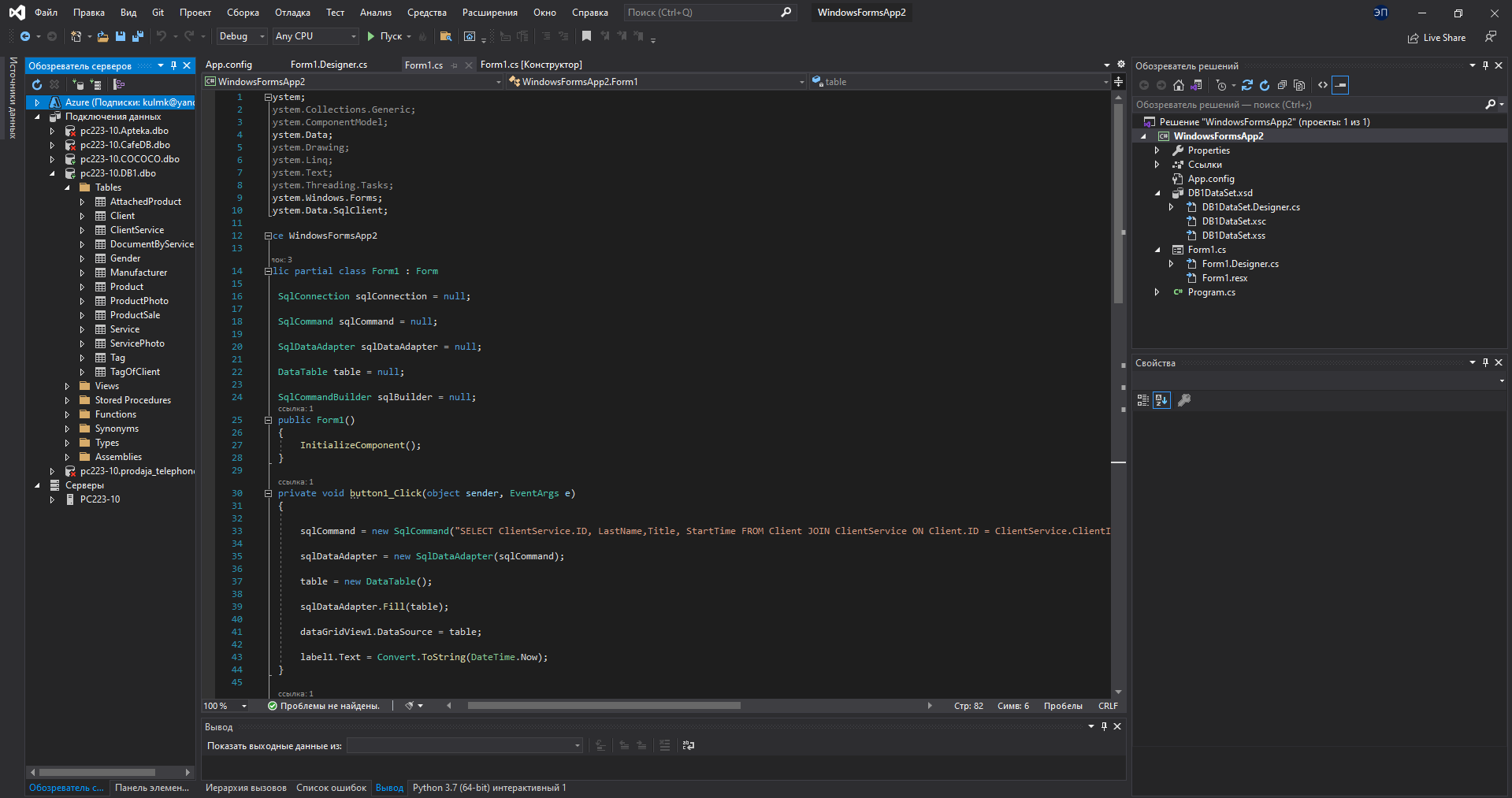

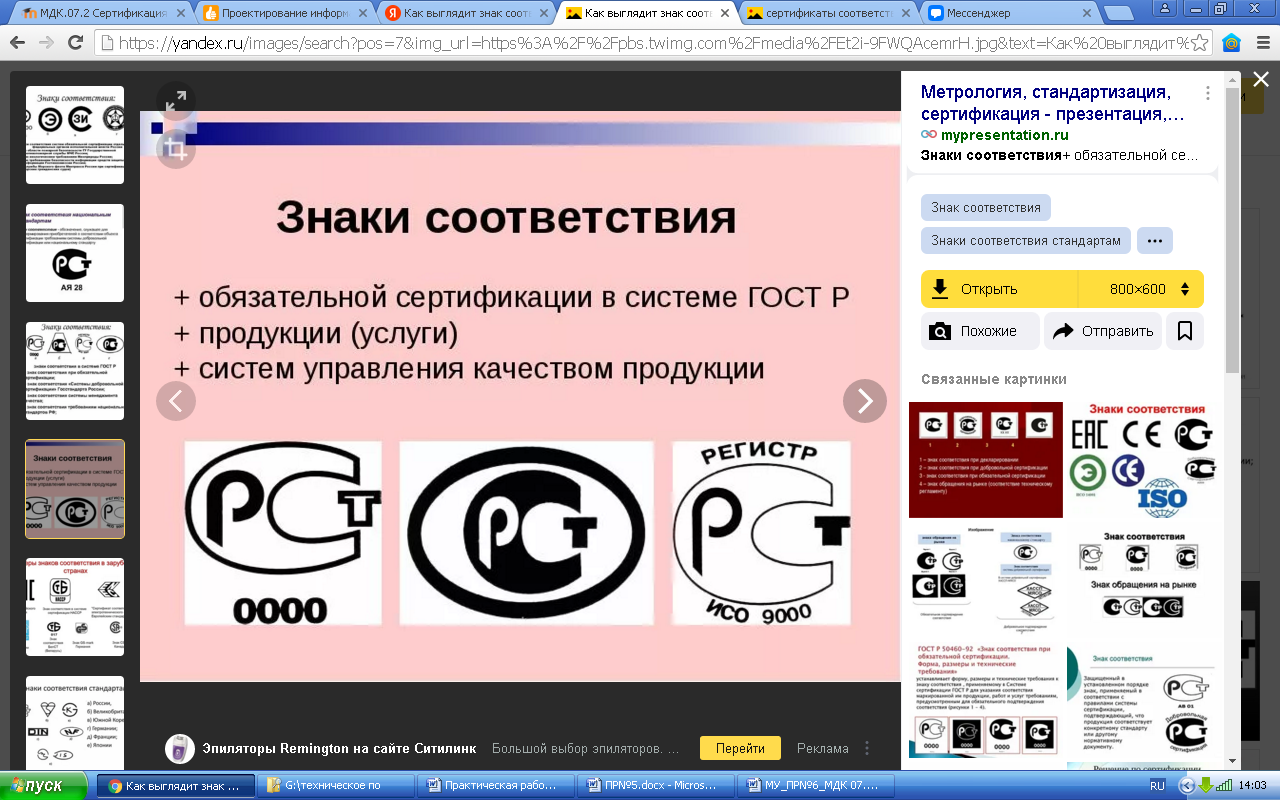

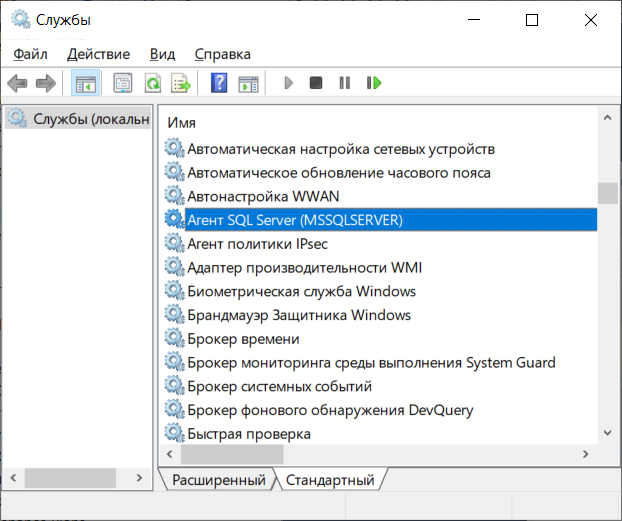

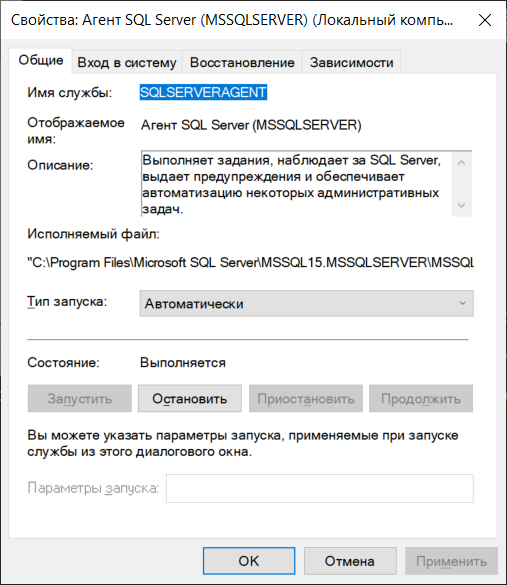

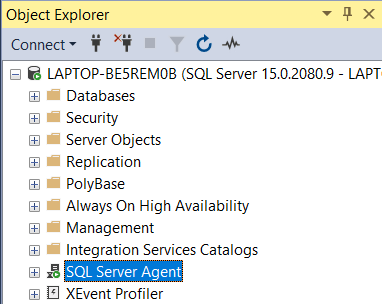

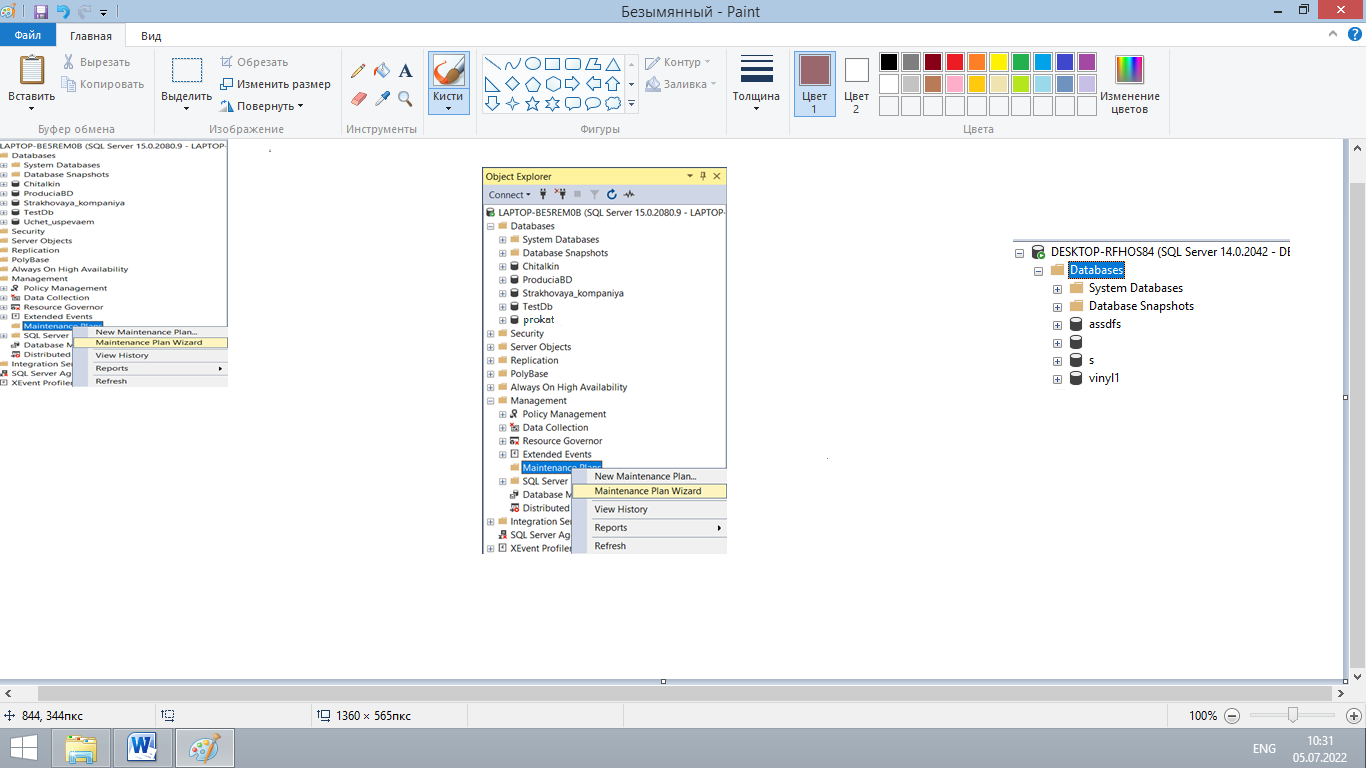

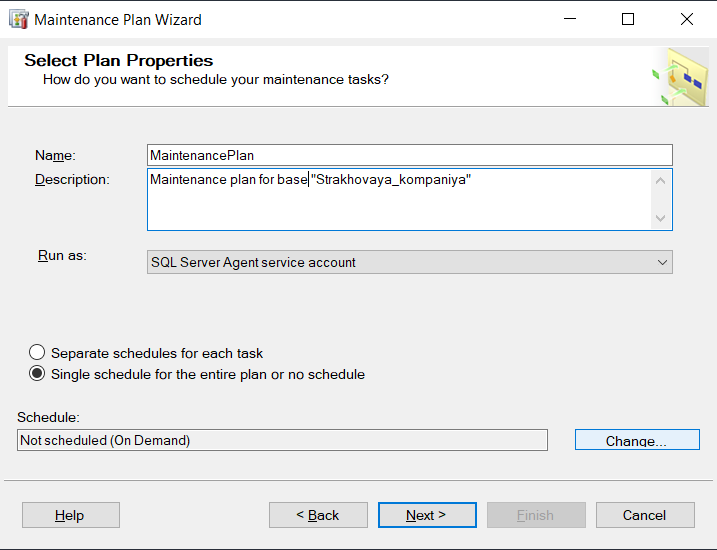

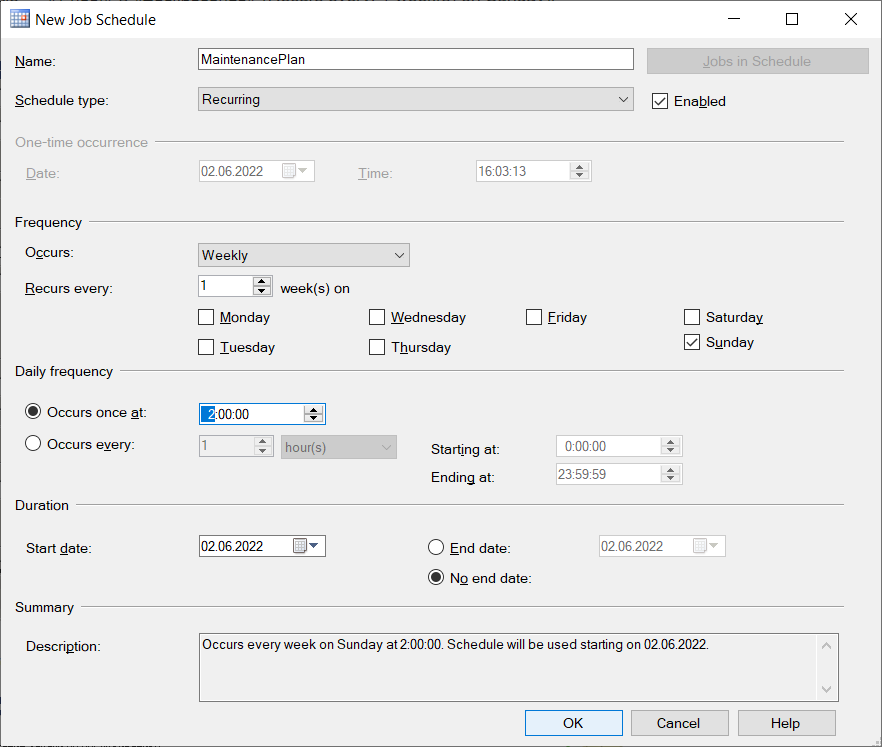

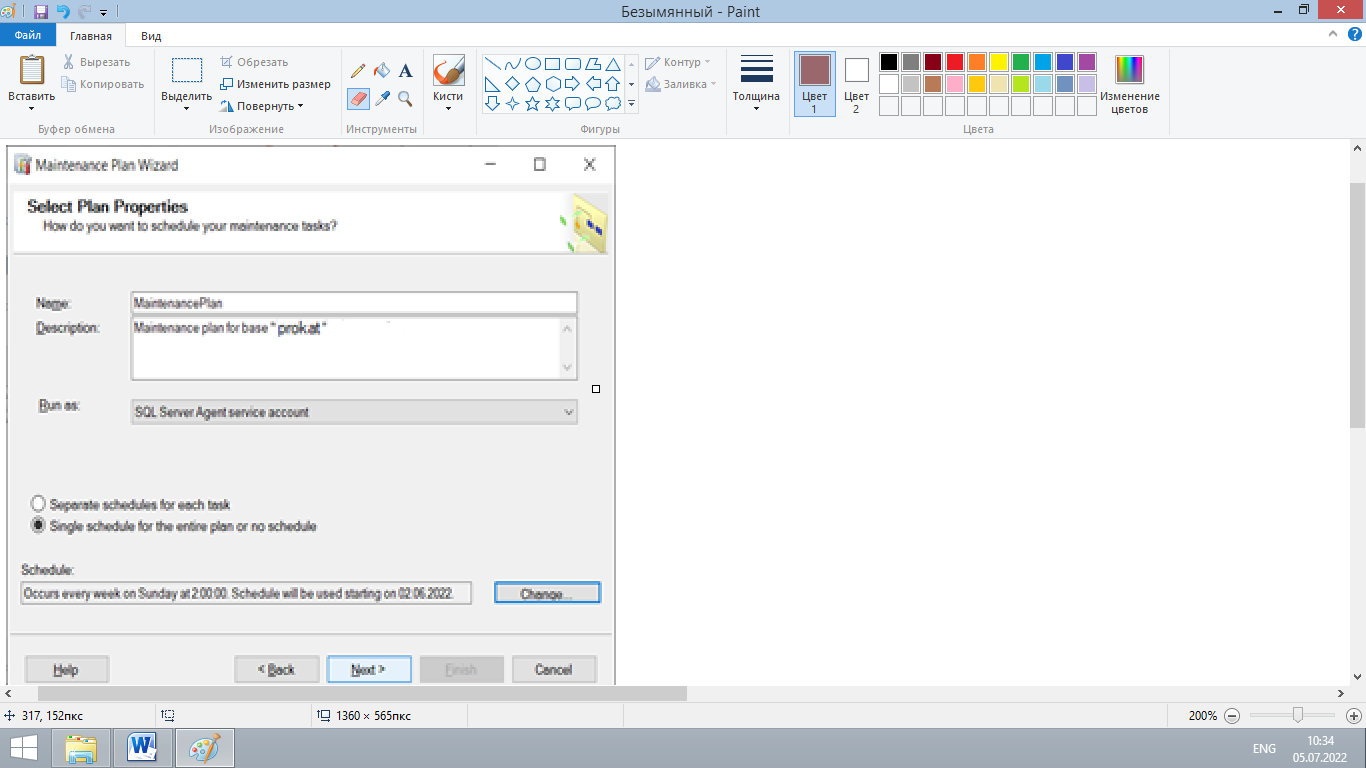

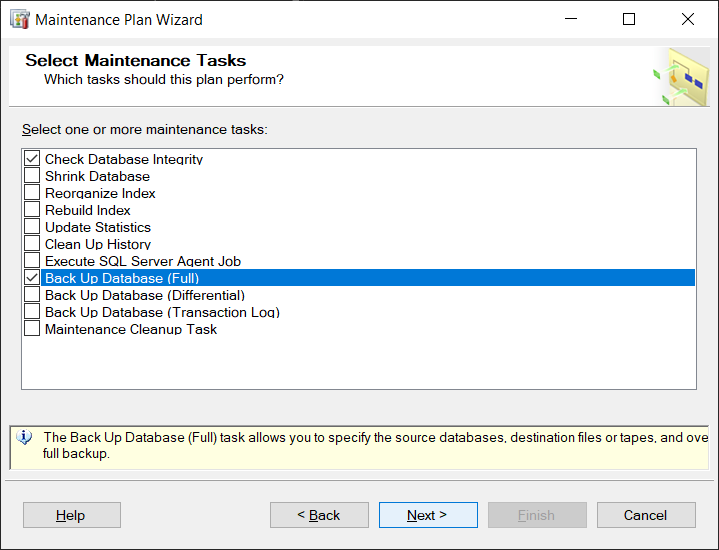

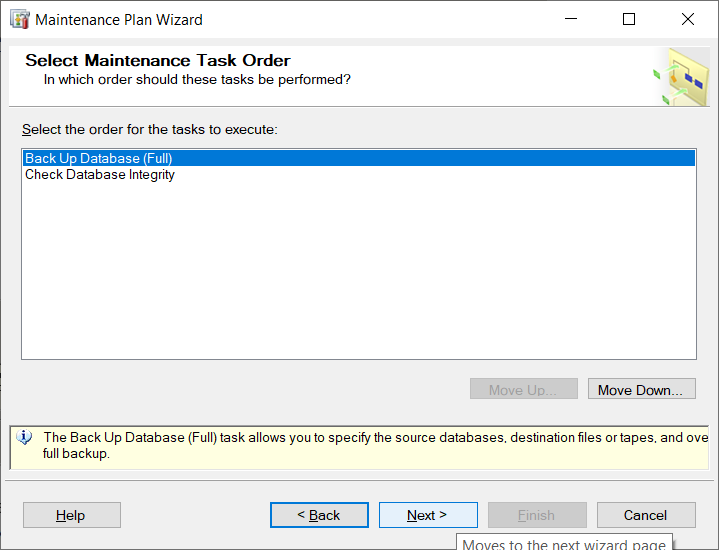

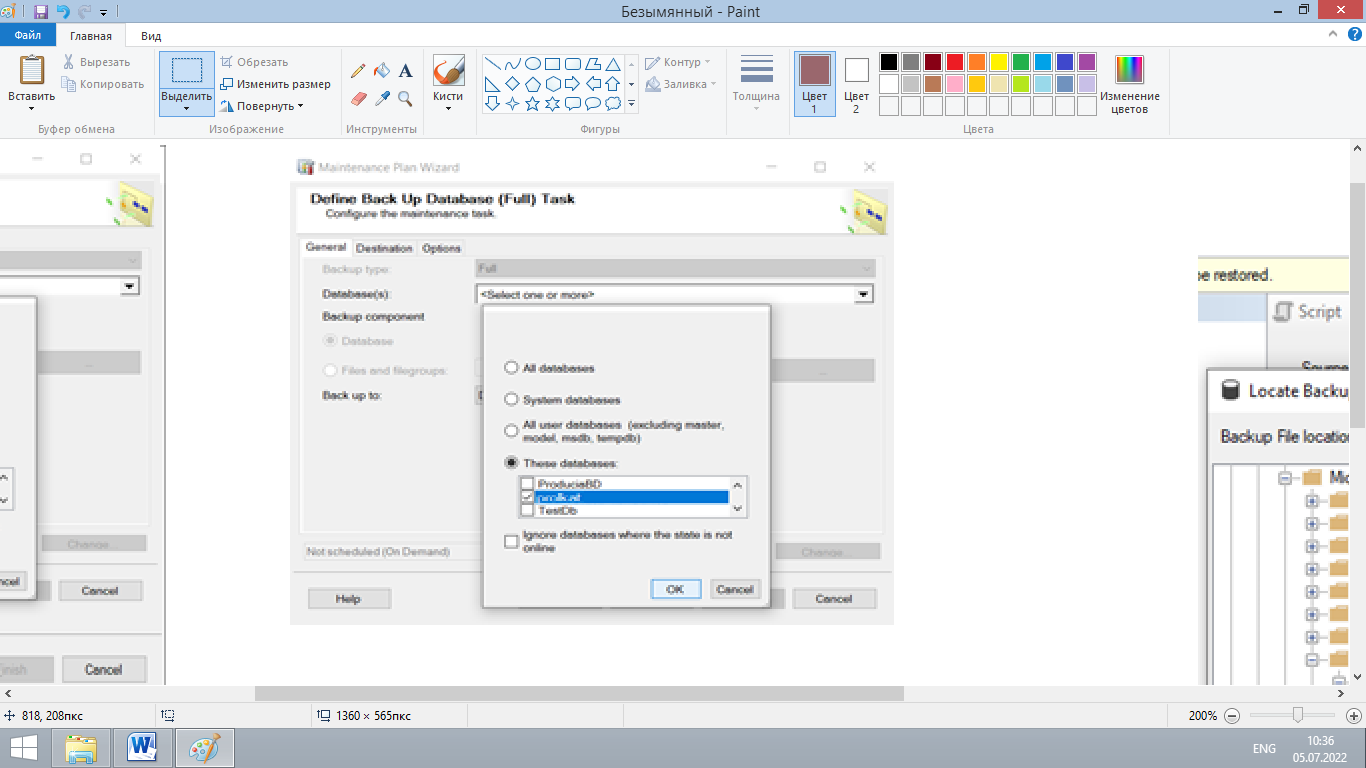

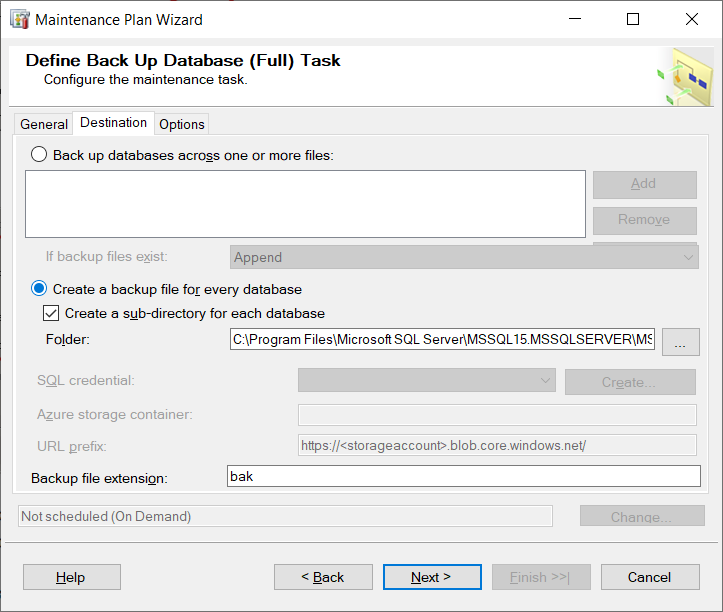

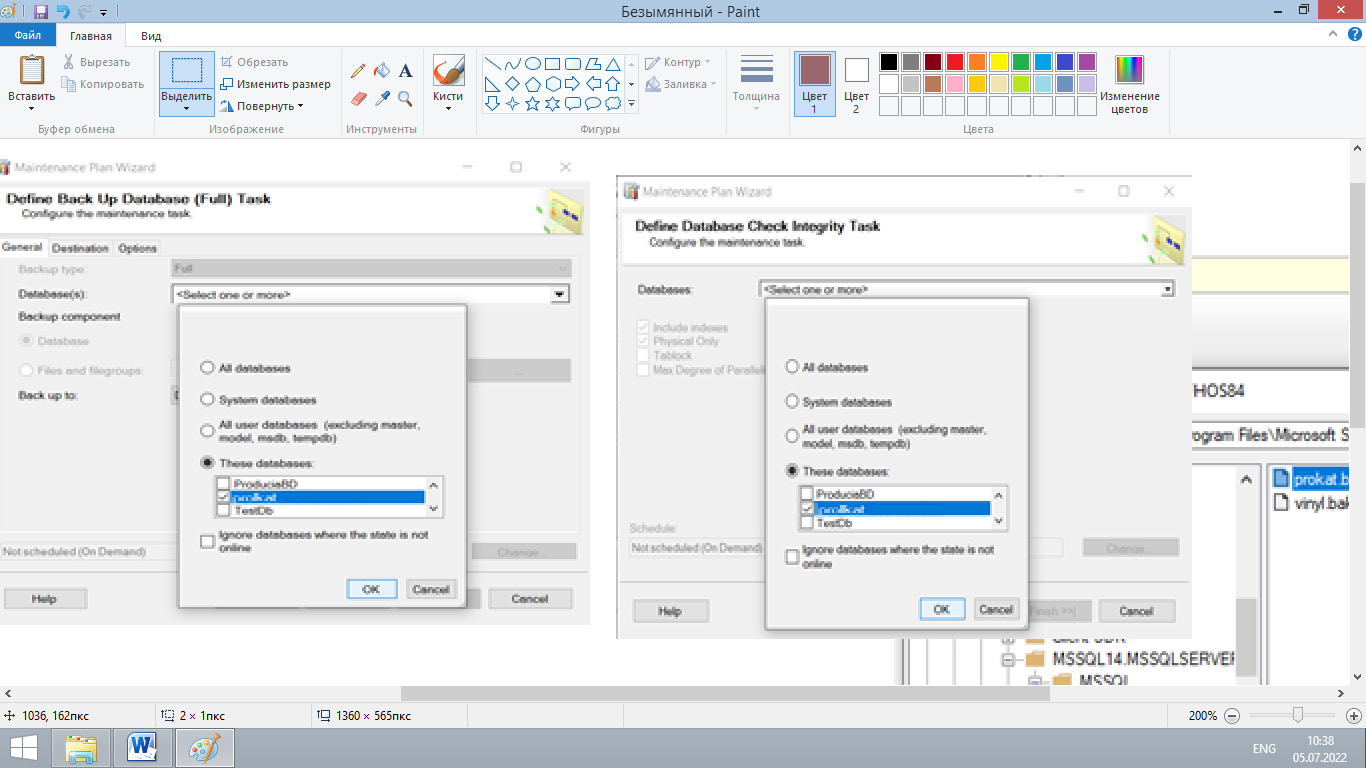

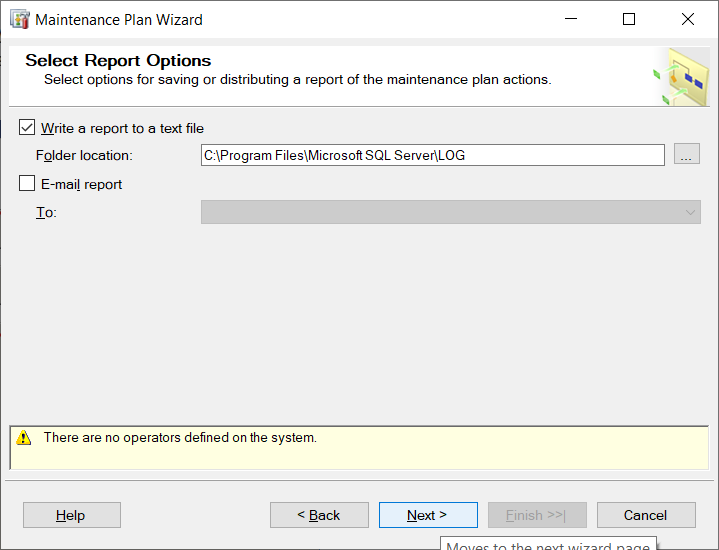

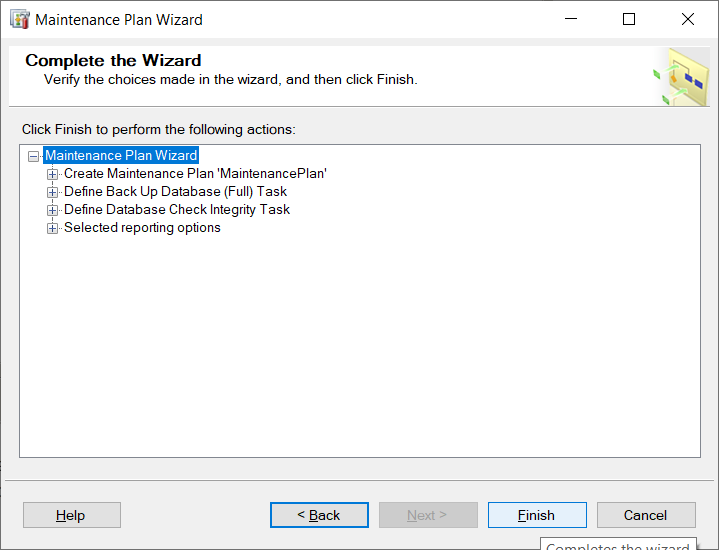

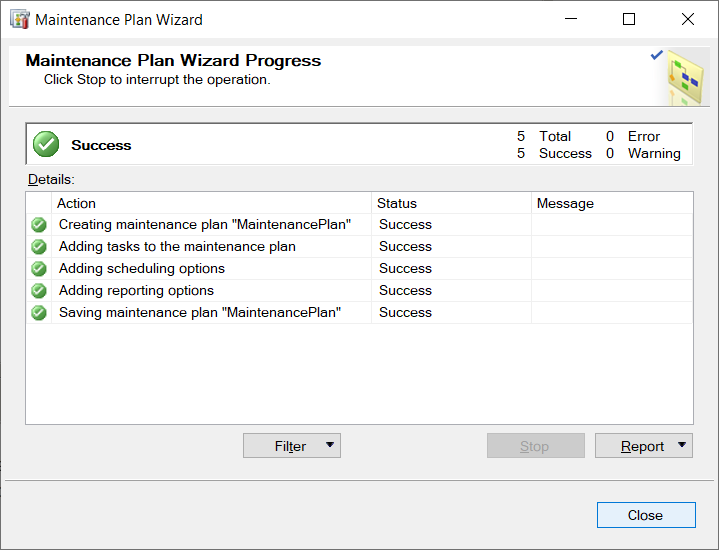

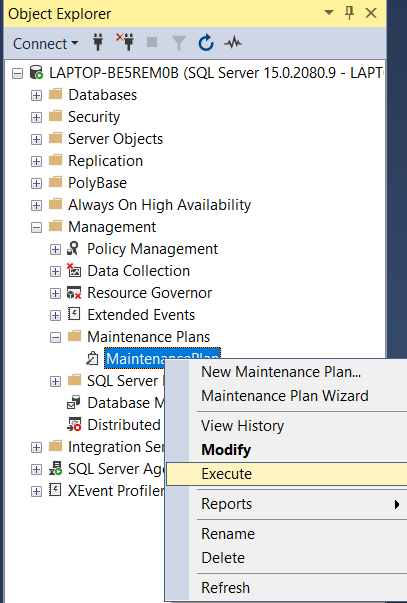

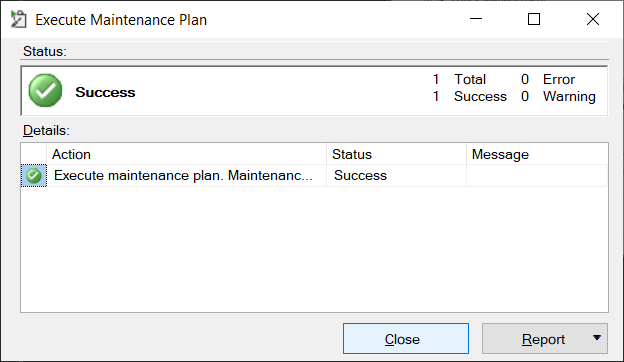

СОДЕРЖАНИЕ Цели и задачи учебной практики. Изучение инструкция по технике безопасности при работе на ПК. 2 Импорт/Экспорт данных во внешние системы и другие форматы. Разработка элементов физической схемы. 10 Разработка технических требований к серверу баз данных. Формирование аппаратных требований. 13 Создание запросов, процедур и триггеров. 16 Установка и настройка сервера Microsoft SQL Server. Добавление данных и таблиц. 21 Настройка политики безопасности. 23 Создание резервных копий баз данных. Восстановление базы данных. 26 Мониторинг активности портов. Блокирование портов 29 Проверка наличия и сроков действия сертификатов 30 Проверка наличия и сроков действия сертификатов 31 Планирование автоматизированных систем для обслуживания серверов. Планирование автоматизированных систем для обслуживания баз данных. 32 Планирование автоматизированных систем для обслуживания серверов. 32 Цели и задачи учебной практики. Изучение инструкция по технике безопасности при работе на ПК.Инструктаж по охране труда проводится для ознакомления сотрудников компании с правилами безопасности на рабочем месте. В соответствии со ст. 212 Трудового кодекса РФ работодатель должен организовать подготовку сотрудников для обеспечения безопасности выполнения работ. Вводный инструктаж по охране труда проводится со всеми вновь принимаемыми на работу независимо от их образования, стажа работы по данной профессии или должности, с временными работниками, командированными, учащимися и студентами, прибывшими на производственное обучение или практику. Вводный инструктаж на предприятиях проводит инженер по охране труда или лицо, на которое приказом работодателя возложены эти обязанности. Для проведения вводного инструктажа разрабатываются программа и инструкция, которые утверждаются работодателем. О проведении вводного инструктажа делается запись в журнале регистрации вводного инструктажа с обязательной подписью инструктируемого и инструктирующего, а также в документы о приеме на работу. От последующих инструктажей на рабочем месте освобождаются лица, не связанные с обслуживанием, испытанием, наладкой оборудования и инструментом. Составляется Перечень профессий и должностей работников, освобожденных от инструктажей на рабочем месте, который утверждается работодателем. Нормативная база Признаком того, что сотрудникам необходимо соблюдать правила техники безопасности при использовании компьютера, становится то, что эти вопросы зафиксированы и в действующем законодательстве. Основными нормативными документами, которые содержат обязательные требования, можно считать: Трудовой кодекс; санитарно-гигиенические нормы и правила СанПиН 2.2.2/2.4.1340-03, утвержденные постановлением Главного государственного санврача от 13 июня 2003 года N 118; межгосударственный стандарт ГОСТ 12.0.003-2015, который содержит список основных вредных и опасных производственные факторов и их классифицирующие признаки; типовая инструкция ТОИ Р-45-084-01, в которой содержатся основные правила для работников, использующих компьютер; другие нормативные документы. Требования перечисленных правовых актов, в которых содержатся общие правила защиты персонала при выполнении трудовых обязанностей и техника безопасности во время работы за компьютером, обязательны к исполнению всеми работниками этой категории. Вредоносные факторы Использование персонального компьютера совсем не так безопасно, как можно подумать. Это убедительно подтверждается информацией, содержащейся в стандарте ГОСТ 12.0.003-2015, описывающем основные вредные и опасные факторы такого трудового процесса. В их список входят: высокая температура, характерная для отдельных элементов компьютерной техники и создающая общий повышенный температурный фон в рабочем помещении; высокая степень монотонности рабочего процесса; значительный уровень зрительный нагрузок, испытываемых работником; риск поражения статическим электричеством при случайном контакте с отдельными элементами техники; недостаточная освещенность рабочей зоны; повышенный уровень напряженности электрического и магнитного полей, генерируемых работающей техникой; высокий уровень блесткости и контрастности рабочего экрана, негативно влияющий на зрение работника в длительной перспективе; другие факторы. Гигиенические требования В связи с наличием воздействия большого списка вредоносных факторов на работника, требования техники безопасности при работе с компьютером охватывают не только сам процесс труда, но и сопровождающие его обстоятельства, которые также влияют на работоспособность и сохранность здоровья сотрудника на длинных временных горизонтах. Соответствующие правила организации рабочего процесса приведены в СанПиН 2.2.2/2.4.1340-03. Они включают ряд нормативов, которые касаются следующих моментов: общие правила организации работы с использованием компьютерной и офисной техники; требования к персональному компьютеру, используемому для постоянной работы сотрудника; требования к помещениям, в которых выполняется работа с применением офисной техники; требования к микроклимату для соответствующих рабочих мест, включая содержание в воздухе рабочей зоны аэроионов и вредных химикатов; допустимый уровень шума, генерируемого рабочим оборудованием; правила организации освещения рабочей зоны; разрешенные нормативы в отношении параметров электромагнитных полей на рабочих местах; техника безопасности при пользовании компьютером, которая связана с организацией рабочих мест сотрудников; медицинский контроль за здоровьем персонала; порядок организации государственного санитарно-эпидемиологического надзора и выполнения производственного контроля. В приложении к интересующему нас нормативному документу в табличном виде приводится список максимально допустимых значений по каждому из перечисленных параметров. Инструктаж по технике безопасности за компьютером Чтобы донести до работника требования, которые устанавливает техника безопасности при использовании компьютера, работодатель обязан организовать инструктаж. Он проводится на основании специально составленной инструкции, которую обычно разрабатывает специалист по охране труда или непосредственный руководитель работника. Проведение инструктажа нужно организовать до начала самостоятельной работы: специалист допускается к работе только после его прохождения. Это значит, до него донесены правила техники безопасности при работе с компьютером. Инструкция-памятка по технике безопасности за компьютером должна быть выдана каждому работнику в бумажном или электронном виде. Ей можно дать вид легкочитаемой инфографики – например, 10 правил техники безопасности за компьютером. Меры безопасности перед началом работы В рамках проведения инструктажа до работника доводятся сведения о необходимых действиях, выполняемых на каждом этапе рабочего процесса. Техника безопасности в начале работы на компьютере требует выполнения следующих операций: проверить исправность элементов электросистемы, обеспечивающей питание компьютера, включая электропроводку, выключатели, вилки и розетки, при помощи которых аппаратура подключается к сети; проконтролировать заземление компьютера; проверить его работоспособность. Техника безопасности возле компьютера в процессе работы При выполнении работ нужно соблюдать следующие правила: запрещается класть на корпус и дисплей компьютера посторонние предметы, прикасаться к элементам аппаратуры мокрыми руками, производить чистку корпуса оборудования, находящегося под напряжением, располагать технику близко к жилищно-коммунальным инженерным системам; в случае обнаружения неисправности компьютера немедленно прекратить работу и сообщить об этом непосредственному руководителю; эксплуатировать компьютер только с соблюдением инструкции, установленной производителем; избегать частого и необоснованного включения и выключения компьютера во время работы. Техника безопасности по окончанию работы за компьютером После завершения работы сотруднику нужно выполнить следующие действия: выключить компьютер с использованием алгоритма, установленного производителем; обесточить периферийное оборудование; убедиться в отключении техники; выполнить очистку рабочих поверхностей влажной тканью. Правильное расположение за компьютером Требования к расположению работника за компьютером нацелены на обеспечение его комфорта в течение всей рабочей смены и отсутствие негативных следствий длительной работы. Они действуют для любых рабочих мест, будь то бухгалтерия, обучающий класс или кабинет информатики. Они включают следующие правила: полная опора ступнями на пол при посадке; использование компьютерной мебели, отвечающей нормам СанПиН 2.2.2/2.4.1340-03; отказ от скрещивания конечностей, способного затруднить кровообращение; соблюдение расстояние до монитора компьютера не меньше 45 сантиметров; правильная установка освещения, которое не должно светить в глаза и оставлять блики на рабочем мониторе. Для облегчения длительной работы эксперты рекомендуют использовать вспомогательное оборудование, например, особые очки, антибликовые мониторы, коврики для мыши и проч. Нарушения техники безопасности при работе на компьютере способны вызвать стойкие расстройства здоровья, которые потом будет трудно ликвидировать. Режим труда и отдыха Длительность непрерывного труда и отдыха для сотрудников, постоянно работающих за персональной офисной техникой, регламентирована на законодательном уровне. Соответствующие нормы приводятся в СанПиН 2.2.2/2.4.1340-03, который устанавливает обязательную продолжительность перерывов в такой работе. Они зависят от длины рабочей смены сотрудника и определяются так: при 8-часовой рабочей смене в зависимости от тяжести и напряженности труда работника общая продолжительность перерывов за рабочий день должна составлять от 50 до 90 минут; при 12-часовой рабочей смене – от 80 до 140 минут. Проводить такие перерывы за монитором, тратя их на чтение новостей или онлайн-игры, нельзя. Работнику нужно посвятить их физическим упражнениям, короткой прогулке, гимнастике для глаз и другой активности. Продолжительность указанных перерывов согласно действующему Трудовому кодексу включается в общую длительность рабочего времени: рабочий день сотрудника не продлевается за счет таких периодов отдыха. Также в этом время сотрудник не может привлекаться к другой работе. Анализ предприятия «Русполимет» — российская металлургическая металлообрабатывающая компания. АСАП Консалтинг сообщила, что ПАО «Русполимет» запустила единую интегрированную систему управления на платформе SAP S/4HANA. Партнер проекта – компания АСАП Консалтинг. На базе SAP S/4HANA «Русполимет» планирует к 2022 провести масштабную цифровую трансформацию предприятия на основе принципов Индустрии 4.0. По информации компании, теперь все процессы компании - планирование и управление производством, запасами, затратами, финансами, бухгалтерский и налоговый учет, закупки, аналитика и отчетность объединены на единой ИТ-платформе, которая может быть оперативно настроена под текущие нужды. В результате удалось создать систему сквозного контроля качества во всех подразделениях компании, сократить сроки поставок продукции клиентам, получить доступ к оперативной аналитике, повысить производительность. Все это, в свою очередь, позволило гораздо быстрее принимать управленческие решения, повысило инвестиционную привлекательность компании и доверие со стороны партнеров. В дальнейшем «Русполимет» также планирует внедрить решения по управлению человеческим капиталом (SAP HCM), техническому обслуживанию и ремонту оборудования (ТОРО), оптимизации планирования производства (АРО), CRM, использовать расширенную аналитику и мобильные приложения. Импорт/Экспорт данных во внешние системы и другие форматы. Разработка элементов физической схемы.Открываем текстовой файл и с помощью Правка > Заменить, убираем лишние пробелы, множественные запятые или иные знаки на выбранный нами разделитель.  Рисунок 1 – Редактирование Открываем наш текстовой файл в электронной таблице, в меню Импорта текста, в кодировке выбираем Юникод (UTF-8), в параметрах разделителя выбираем разделитель, в моём случае это запятая. Р  исунок 2 – Импорт текста исунок 2 – Импорт текстаРедактируем данные в таблице, чтобы без проблем импортировать их в БД. Приводим данные в столбцах к одному виду, располагаем столбцы в правильном порядке, проверяем тип данных столбцов таблицы  Рисунок 3 – Редактирование с помощью замены Р  исунок 4 – Результат редактирования исунок 4 – Результат редактированияПосле редактирования данных, копируем их, открываем нужную таблицу в БД, с помощью символа выделяем все столбцы в таблице и копируем их в БД. Если редактирование выполнено верно, то данные попадут в таблицу БД. Если нет, то смотрим на ошибку и продолжаем редактирование.  Рисунок 5 – Выбор места для импорта  Рисунок 6 – Результат импорта Разработка технических требований к серверу баз данных. Формирование аппаратных требований.Порты 80 и 443 должны быть открыты постоянно, иначе некоторые программы не смогут соединиться с интернетом, если только в их алгоритмах не предусмотрена возможность альтернативного подключения. Другие порты желательно держать на замке, дабы избежать атак по сети и использования их вредоносными программами. Настройка сведений о портах UDP сервера политики сети: Для настройки портов, используемых сервером политики сети (NPS) для проверки подлинности протокол RADIUS (RADIUS) и бухгалтерского трафика, можно использовать следующую процедуру. По умолчанию NPS прослушивает трафик RADIUS на портах 1812, 1813, 1645 и 1646 для протокола IP версии 6 (IPv6) и IPv4 для всех установленных сетевых адаптеров. Значения портов 1812 для проверки подлинности и 1813 для учета — это стандартные порты RADIUS, определяемые IETF в RFC 2865 и 2866. Однако по умолчанию многие серверы доступа используют порты 1645 для запросов проверки подлинности и 1646 для запросов учета. Независимо от того, какие номера портов вы решили использовать, убедитесь, что NPS и сервер доступа настроены для использования одних и тех же номеров. Протокол передачи данных — набор определённых правил или соглашений интерфейса логического уровня, который определяет обмен данными между различными программами. Эти правила задают единообразный способ передачи сообщений и обработки ошибок. Сигнальный протокол используется для управления соединением — например, установки, переадресации, разрыва связи. Примеры протоколов: RTSP, SIP. Для передачи данных используются такие протоколы как RTP. Сетевой протокол — набор правил и действий (очерёдности действий), позволяющий осуществлять соединение и обмен данными между двумя и более включёнными в сеть устройствами. TCP/IP— набор протоколов передачи данных, получивший название от двух принадлежащих ему протоколов: TCP ( Transmission Control Protocol) и IP ( Internet Protocol) Наиболее популярные протоколы: HTTP (Hyper Text Transfer Protocol) — это протокол передачи гипертекста. Протокол HTTP используется при пересылке Web-страниц между компьютерами, подключёнными к одной сети. FTP (File Transfer Protocol) — это протокол передачи файлов со специального файлового сервера на компьютер пользователя. FTP даёт возможность абоненту обмениваться двоичными и текстовыми файлами с любым компьютером сети. Установив связь с удалённым компьютером, пользователь может скопировать файл с удалённого компьютера на свой или скопировать файл со своего компьютера на удалённый. POP3 (Post Office Protocol) — это стандартный протокол почтового соединения. Серверы POP обрабатывают входящую почту, а протокол POP предназначен для обработки запросов на получение почты от клиентских почтовых программ. SMTP (Simple Mail Transfer Protocol) — протокол, который задаёт набор правил для передачи почты. Сервер SMTP возвращает либо подтверждение о приёме, либо сообщение об ошибке, либо запрашивает дополнительную информацию. TELNET — это протокол удалённого доступа. TELNET даёт возможность абоненту работать на любой ЭВМ находящейся с ним в одной сети, как на своей собственной, то есть запускать программы, менять режим работы и так далее. На практике возможности ограничиваются тем уровнем доступа, который задан администратором удалённой машины. Другие протоколы: DTN — протокол, предназначенный для сетей дальней космической связи IPN, которые используются NASA. Протокол TCP (Transmission Control Protocol) – это сетевой протокол, который «заточен» под соединение. Иными словами, прежде, чем начать обмен данными, данному протоколу требуется установить соединение между двумя хостами. Данный протокол имеет высокую надежность, поскольку позволяет не терять данные при передаче, запрашивает подтверждения о получении от принимающей стороны и в случае необходимости отправляет данные повторно. При этом отправляемые пакеты данных сохраняют порядок отправки, то есть можно сказать, что передача данных упорядочена. Минусом данного протокола является относительно низкая скорость передачи данных, за счет того, что выполнение надежной и упорядоченной передачи занимает больше времени, чем в альтернативном протоколе UDP. Протокол UDP (User Datagram Protocol), в свою очередь, более прост. Для передачи данных ему не обязательно устанавливать соединение между отправителем и получателем. Информация передается без предварительной проверки готовности принимающей стороны. Это делает протокол менее надежным – при передаче некоторые фрагменты данных могут теряться. Кроме того, упорядоченность данных не соблюдается – возможен непоследовательный прием данных получателем. Зато скорость передачи данных по данному транспортному протоколу будет более высокой. Создание запросов, процедур и триггеров.Система управления базами данных (СУБД) — это отдельная программа, которая работает как сервер, независимо от PHP. Создавать свои базы данных, таблицы и наполнять их данными можно прямо из этой же программы, но для выполнения этих операций прежде придётся познакомиться с ещё одним языком программирования — SQL. SQL или Structured Query Language (язык структурированных запросов) –язык программирования, предназначенный для управления данными в СУБД. Все современные СУБД поддерживают SQL. На языке SQL выражаются все действия, которые можно провести с данными: от записи и чтения данных, до администрирования самого сервера СУБД. Для повседневной работы совсем не обязательно знать весь этот язык; достаточно ознакомиться лишь с основными понятиями синтаксиса и ключевыми словами. Кроме того, SQL очень простой язык по своей структуре, поэтому его освоение не составит большого труда. Язык SQL — это в первую очередь язык запросов, а кроме того он очень похож на естественный язык. Каждый раз, когда требуется прочитать или записать любую информацию в БД, требуется составить корректный запрос. Такой запрос должен быть выражен в терминах SQL. Его конструкции выступают непроцедурным декларативным языком. SQL позволяет сохранять информацию в базах данных (БД) в удобном для использования виде, а также манипулировать данными. Используется для управления данными в системе реляционных баз данных (RDBMS). БД, в том числе и реляционная модель, основывается на теории множеств. Она подразумевает возможность объединения различных объектов в единое целое, которым в БД выступает таблица. Данное утверждение имеет важное значение, т.к. SQL основывается на работе с множествами, наборами данных, которые по сути и являются таблицами. SQL запросы важны для всех веб-проектов в Интернете, обрабатывающих большие объемы информации. Все они вынуждены сохранять ее в различных видах БД. Многие проекты хранят информацию в БД реляционного типа (записи осуществляются в разных табличных подобиях). С помощью различных конструкций MS SQL запросов производится внесение новых и обращение к имеющимся записям. Говоря простым языком, SQL выступает набором принятых стандартов, которые используются для создания обращений к БД. Стандарты языка SQL не являются статичными. Они постоянно видоизменяются, обновляются, расширяются.  Рисунок 7 – SQL-запрос на вывод данных  Рисунок 8 – SQL-запрос на выборку данных по определённому критерию  Рисунок 9 – SQL-запрос на ввод значений в таблицу  Рисунок 10 – Выборка данных в диапазоне  Рисунок 11 – Выборка данных с условиями  Рисунок 12 – SQL-запрос на присоединение трёх таблиц к одной по связям Установка и настройка сервера Microsoft SQL Server. Добавление данных и таблиц.И  з предложенных файлов выбираем ms и открываем его в Microsoft SQL Server. з предложенных файлов выбираем ms и открываем его в Microsoft SQL Server. Рисунок 13 – Список файлов  Рисунок 14 – Скрипт в SQL После открытия скрипта, нажимаем Execute. Если база данных не была создана, копируем из скрипта код со слов CREATE TABLE, создаем новую базу данных, Нажимаем на неё и создаём новый запрос, копируем туда код и нажимаем Execute.  Рисунок 15 – Создание Базы данных  Рисунок 16 – Меню создания Базы данных  Рисунок 17 – Запрос на создание Базы данных  Рисунок 18 – Созданная База данных Настройка политики безопасности.Политики параметров безопасности — это правила, которые можно настроить на устройстве или нескольких устройствах с целью защиты ресурсов на устройстве или сети. Расширение Параметры редактора локальной групповой политики (Gpedit.msc) позволяет определять конфигурации безопасности как часть объекта групповой политики (GPO). GPOs связаны с контейнерами Active Directory, такими как сайты, домены и организационные подразделения, и они позволяют администраторам управлять настройками безопасности для нескольких компьютеров с любого устройства, подключенного к домену. Параметры безопасности могут управлять: • Проверка подлинности пользователя в сети или устройстве. • Ресурсы, доступ к которые разрешены пользователям. • Запись действий пользователя или группы в журнале событий. • Членство в группе. • Сведения о каждом параметре, включая описания, параметры по умолчанию, а также соображения управления и безопасности, см. в справке о параметрах политики безопасности. Для управления конфигурациями безопасности для нескольких компьютеров можно использовать один из следующих вариантов: Изменение определенных параметров безопасности в GPO. Используйте оснастку "Шаблоны безопасности" для создания шаблона безопасности, который содержит политики безопасности, которые необходимо применить, а затем импортировать шаблон безопасности в объект групповой политики. Шаблон безопасности — это файл, который представляет конфигурацию безопасности, и его можно импортировать в GPO или применять к локальному устройству или использовать для анализа безопасности. Применение параметров безопасности После изменения параметров безопасности параметры обновляются на компьютерах в организационном подразделении, связанном с объектом групповой политики: При перезапуске устройства параметры на этом устройстве будут обновлены. Чтобы заставить устройство обновить параметры безопасности, а также все параметры групповой политики, используйте gpupdate.exe. Приоритет политики, когда на компьютере применяется несколько политик. Для параметров безопасности, определенных более чем одной политикой, наблюдается следующий порядок приоритета: • Политика организационных подразделений • Политика домена • Политика сайта • Политика локального компьютера Сохранение в параметрах безопасности Параметры безопасности могут сохраняться, даже если параметр больше не определен в применяемой политике. Сохранение параметров безопасности возникает, когда: • Параметр ранее не был определен для устройства. • Параметр для объекта реестра. • Параметр для объекта файловой системы. Все параметры, применяемые с помощью локальной политики или объекта групповой политики, хранятся в локальной базе данных на вашем устройстве. Всякий раз, когда параметр безопасности изменен, компьютер сохраняет значение параметра безопасности в локальной базе данных, которая сохраняет историю всех параметров, которые были применены к устройству. Создание резервных копий баз данных. Восстановление базы данных. Рисунок 19 – Back Up БД Чтобы создать Back Up таблицы, нажимаем на нужную таблицу, Tasks > Back Up… в открытом меню выбираем что нам нужно и нажимаем ОК. Далее мы можем восстановить таблицу. Для этого в Database выбираем Restore Database… в открытом меню вводим название БД и нажимаем ОК.   Рисунок 20 – Меню Back Up Рисунок 20 – Меню Back UpРисунок 21 – Восстановление БД  Рисунок 22 – Меню восстановления  Рисунок 23 – Результат восстановления  Рисунок 24 – Код программы  Рисунок 25 – Код программы  Рисунок 26 – Результат программы Мониторинг активности портов. Блокирование портовСистема контроля действий пользователя — программный или программно-аппаратный комплекс, позволяющий отслеживать действия пользователя. Данная система осуществляет мониторинг рабочих операций пользователя на предмет их соответствия корпоративным политикам. Мониторинг рабочего стола Одним из основных способов контроля действий пользователя является мониторинг его рабочего стола. Это реализуется двумя способами — администратор видит всё то, что сейчас видит пользователь, или просматривает сохранённые снимки экрана или видеозапись действий пользователя. Они могут быть использованы как вещественные доказательства нарушения трудового договора. Технически снятие скриншотов очень простая операция. Мониторинг процессов Также система контроля действий пользователя отслеживает запущенные приложения, сохраняя различные параметры: время запуска, время работы, время активности на экране и т.д. Мониторинг доступа к USB Съёмные usb-носители представляют серьёзную угрозу конфиденциальной информации, поэтому доступ к ним должен контролироваться системой. Большинство систем наблюдения предоставляют возможность блокировки доступа ко всем устройствам, фильтрации устройств и журналирование использования usb-устройств. Брандмауэры Фаервол или брандмауэр - это своеобразный защитный экран между сетью интернет и самим компьютером, который представляет собой комплекс программ для выявления и блокировки хакерских атак. Брандмауэр - это система или комбинация систем, позволяющие разделить сеть на две или более частей и реализовать набор правил, определяющих условия прохождения пакетов из одной части в другую. Как правило, эта граница проводится между локальной сетью предприятия и INTERNET, хотя ее можно провести и внутри локальной сети предприятия. 1. Comodo Firewall Pro - лучший бесплатный фаервол 2.Jetico Personal Firewall 1.0.1.61 3. PC tools firewall plus. 4. Safety Net 3.61.0002 Другие неэффективны в отношении тестов утечки. Проверка наличия и сроков действия сертификатовПроверка наличия и сроков действия сертификатов Рисунок 15 – Сертификат системы менеджмента в области информационной системы Орган, создающий систему: ООО «Экспертно-правовое Бюро» Орган, создающий систему: ООО «Экспертно-правовое Бюро»  Закрытое акционерное общество «БИОНТ» 4.614015, г. Пермь, ул. Краснова, д.24 3.11.2020 Проектирование разработки, внедрение, тестирование и техническое обслуживания ПО, проектированию объектов, поставке оборудования и программного ПО, технической поддержке и сервисному обслуживанию А.К.Андрианов, Е.В.Лантух. Соответствует требованиям ГОСТ Р ИСО/МЭК 27001-2006(ISO/IEC Сертификат выдан на основание решения экспертной комиссии «Рст» расшифровывается маркировка, как «Российский стандарт». Может применяться только в том случае, если производитель имеет документальное подтверждение – сертификат или декларацию соответствия ГОСТ Р., выданные на основании ПП РФ №982. Основной целью обязательной сертификации является защита прав потребителей от приобретения (использования) товаров, работ, услуг, которые опасны для их жизни, здоровья, имущества, а также для окружающей среды. Планирование автоматизированных систем для обслуживания серверов. Планирование автоматизированных систем для обслуживания баз данных.Планирование автоматизированных систем для обслуживания серверов.  Рисунок 16 – Свойства службы «Агент SQL Server»  Рисунок 17 – Вкладка «Агент SQL Server» (SQL Server Agent) +   Рисунок 18 – Мастер планов обслуживания. Назначение расписания.   Рисунок 19 – Свойства расписания задания   Рисунок 20 – Выбор задачи. Порядок выполнения задач.   Рисунок 21 – Параметры задачи «Копирование БД (полное)» (Back Up Database (Full))   Рисунок 22 – Параметры задачи «Проверка целостности базы данных» (Database Check Integrity)   Рисунок 23 – Построение плана обслуживания   Рисунок 24 – Выполнение плана Рисунок 25 – Файл резервной копии |