Преддипломная практика. SedovAN подходит. Исследовательский

Скачать 2.25 Mb. Скачать 2.25 Mb.

|

|

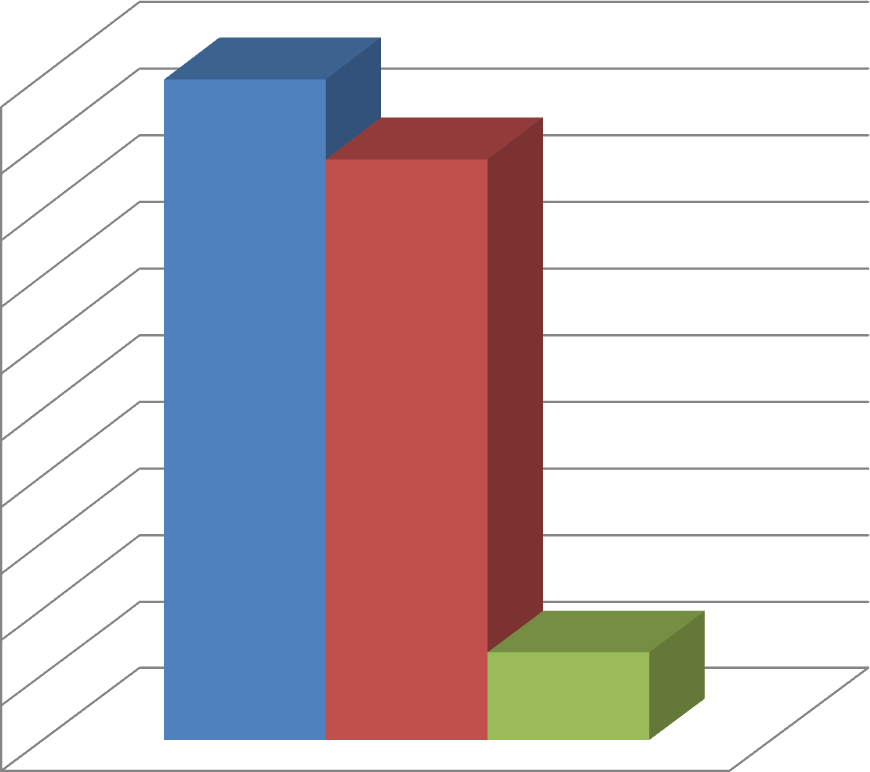

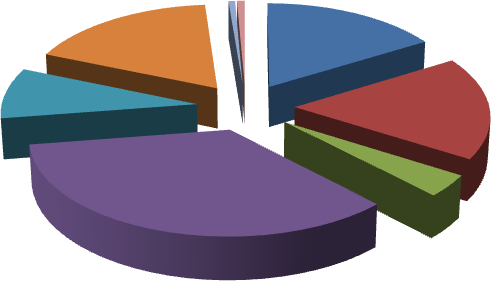

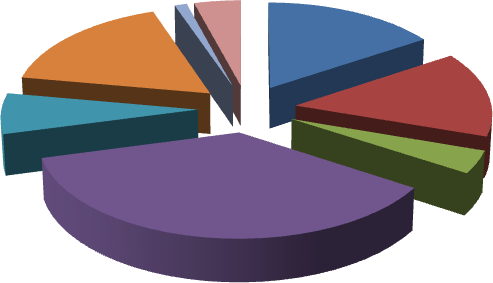

Глава 1. Правовые и организационные основы защиты персональных данных на предприятии Правовые основы защиты персональных данных В Российской Федерации действует Федеральный закон от 27.07.2006 №152-ФЗ «О персональных данных» (далее – Закон «О персональных данных»), который регулирует на законодательном уровне все вопросы по порядку обработки персональных данных. Данный нормативный правовой акт, содержащий нормы по обеспечению сохранности персональных данных, является актуальным в контексте обеспечения информационной безопасности в организациях на территории Российской Федерации. К информационным системам обработки персональных данных могут быть отнесены кадровые, бухгалтерские, биллинговые системы, call-центры и автоматизированные системы бюро пропусков [1]. Невыполнение компаниями требований Закона «О персональных данных» может привести к административной, гражданско-правовой, дисциплинарной и уголовной ответственности. Организация, осуществляющая обработку персональных данных с нарушением установленных законом требований, может понести ответственность по гражданским искам субъектов персональных данных, в случае утечки этих данных. [2]. С целью приведения существующего порядка обработки персональных данных в соответствии с требованиями, установленными действующим законодательством, организация обязана провести такие мероприятия, как: разработку форм соглашения об обработке ПДн и получение согласия каждого субъекта на обработку его персональных данных, заверенное собственноручной или электронной подписью субъекта; разработку и документальное оформление технического описания информационных систем обработки персональных данных, с указанием в данном документе информации о назначении, составе персональных данных, правовых основаниях для обработки ПДн, а также списка сотрудников, имеющих доступ к персональным данным субъектов; создание перечня регламентирующих документов, в которых должна быть описана модель угроз и способы защиты персональных данных в случае несанкционированного доступа к персональным данным; реализацию безопасности персональных данных техническими, программными, организационными и законодательными средствами, а также их комбинаторным применением; при необходимости, в соответствии с законодательством РФ, прохождение аттестации в лицензированных органах на соответствие систем защиты ПДн требованиям Закона «О персональных данных». [1]. Следует провести выделение некоторых практических принципов, применение которых позволяет существенно повысить степень защиты персональных данных в организации: использование двухфакторной аутентификации – метода идентификации пользователя в информационной системе при помощи запроса аутентификацирующих данных двух разных типов, что обеспечивает двухслойную, более эффективную защиту учетной записи субъекта от несанкционированного доступа; защита конфиденциальных данных посредством шифрования и использование СКЗИ; разработка свода регламентирующих документов и организация контроля над сотрудниками компании, имеющими непосредственный доступ к персональным данным субъектов Методы и средства защиты персональных данных от несанкционированного доступа Несанкционированный доступ к информации – доступ к хранящейся на различных типах носителей информации, различных организаций, путем изменения своих прав доступа [1]. На данном этапе необходимо рассмотреть методы и средства защиты персональных данных, в совокупности позволяющие разработать мероприятия по защите их в организации. Среди них можно выделить: технические средства защиты информации. К ним относится линейка инженерно-технических, электрических, электронных, оптических и других устройств и приспособлений, приборов и технических систем, а также иных изделий, применяемых для решения различных задач по защите персональных данных, в том числе предупреждения утечки и обеспечения безопасности защищаемой информации. К техническим средствам можно отнести фильтры электрических сетей и слаботочных линий, зашумляющие электромагнитные генераторы, комплексы виброакустической защиты и прочие специальные устройства. Это зачастую самый недорогой и надежный способ защиты. Данным средствам необходима, в основном, правильная эксплуатация; программные средства защиты информации. К ним относятся средства, образующие систему специальных программ, включаемых в состав программного обеспечения, реализующих функции защиты информации. Код таких программ может выступать как отдельно, в качестве отдельного защитного программного продукта, так и включаться в состав других, многофункциональных программ, с целью защиты обрабатываемых ими данных или самозащиты от вредоносного кода. Так как защитные функции многофункциональных программ зачастую даже не имеют существенных средств самозащиты и по определению проигрывают специализированному защитному программному обеспечению, любая значимая компьютерная система требует развёртывания и полноценной интеграции программных средств защиты информации на всех или хотя бы самых уязвимых элементах системы. Данный вид защиты информации развивается наиболее интенсивными темпами; организационные меры защиты информации. Они призваны защитить персональные данные посредством выбора конкретных сил и средств, которые включают в себя правовые, инженерно-технические и другие средства, реализовать на практике спланированные руководством предприятия меры по защите информации. Эти меры принимаются в зависимости от конкретной обстановки на предприятии, связанной с наличием возможных угроз, воздействующих на защищаемую информацию и ведущих к ее утечке. Организационная защита информации является организационным началом, так называемым «ядром» в общей системе защиты конфиденциальной информации предприятия. От полноты и качества решения руководством предприятия и должностными лицами организационных задач зависит эффективность функционирования системы защиты информации в целом. Роль и место организационной защиты информации в общей системе мер, направленных на защиту конфиденциальной информации предприятия, определяются исключительной важностью принятия руководством своевременных и верных управленческих решений с учетом имеющихся в его распоряжении сил, средств, методов и способов защиты информации и на основе действующего нормативно-методического аппарата; законодательные меры защиты информации. Одной из наиболее сложных проблем, в определенной мере сдерживающей темпы информатизации общества, является необходимость приоритетного обеспечения вопросов национальной безопасности, в данное понятие входят вопросы социального, экономического, политического, военного и прочего характера. Социально-экономические последствия широкого внедрения компьютеров в жизнь современного общества привели к появлению ряда проблем информационной безопасности и росту киберпреступности. Основной закон, регулирующий защиту ПДн в России – упомянутый выше Федеральный закон от 27.07.2006 №152-ФЗ «О персональных данных»[6]. Все рассмотренные средства защиты информации можно разделить на формальные, которые выполняют защитные функции строго по заранее предусмотренной процедуре без непосредственного участия человека, и неформальные, они определяются целенаправленной деятельностью человека либо регламентируют эту деятельность. Каналы утечек персональных данных Канал утечки информации – сложный составной сценарий, в результате выполнения которого происходит бесконтрольный выход конфиденциальной информации за пределы организации или круга лиц, которым она была доверена легитимно. [2]. В контексте исследуемой организации, можно определить шесть основных каналов утечки: кража или утрата оборудования. Также, в рамках списания с бухгалтерского учета серверов, СХД, ноутбуков, ПК – упущение проведения процедуры уничтожения носителей информации, содержащих персональные данные или компрометация информации в ходе обслуживания оборудования сторонними организациями; мобильные устройства. Утечка информации вследствие нелегитимного использования мобильного устройства; съемные носители. Потеря или кража съемных носителей информации; корпоративная сеть. Утечка посредством корпоративной телекоммуникационной сети. К таким нарушениям можно отнести: отправку данных на личный почтовый ящик общественных почтовых систем, нелегитимное использование внутренних ресурсов сети, облачных сервисов, нелегитимная публикация информации на различных сервисах; бумажные носители информации. Утечка информации вследствие ненадлежащего хранения или утилизации бумажных носителей информации, содержащих сведения, составляющие ПДн; [10]. прочие каналы утечки. Каналы утечки информации, образованные за счет ПЭМИН и прочие, не установленные каналы. [10]. Подавляющее число утечек происходит с использованием каналов, которые могут быть пресечены при помощи использования технических средств. По умыслу утечки персональных данных можно разделить на: умышленные утечки – случаи утечки информации, когда пользователь, работающий с информацией, предполагал возможные негативные последствия своих действий, осознавал их противоправный характер, был предупрежден об ответственности и действовал из корыстных побуждений, преследуя личную выгоду. В результате создались условия для утраты контроля над информацией и (или) нарушения конфиденциальности информации. При этом неважно, повлекли ли действия пользователя негативные последствия в действительности, равно как и то, понесла ли компания убытки, связанные с действиями пользователя. Форма вины в данном случае – умысел. Данная форма вины является отягчающим обстоятельством; случайные утечки – к таковым относятся случаи утечки информации, когда пользователь не предполагал наступления возможных негативных последствий своих действий и не преследовал личной выгоды. При этом неважно, имели ли действия пользователя негативные последствия в действительности, равно как и то, понесла ли организация убытки, связанные с действиями пользователя. Форма вины в данном случае – неосторожность. По данным статистики утечек ПДн в Российской Федерации, в 2015 году чуть менее половины утечек произошли по неосторожности. По сравнению с 2014 годом, доля случайных утечек увеличилась, доля умышленных, соответственно, уменьшилась. На Рисунке 1 приведена статистика в виде гистограммы.   50 45 40  35 Случайные 35 Случайные 30 Умышленные 30 Умышленные 25 Не определено 25 Не определено20 15 10 5 0 Рисунок 1. Статистика распределения утечек ПДн за 2015 год В 2015 сократилась доля кражи информации через съемные носители, электронную почту, по голосовым и видеоканалам, через мгновенные сообщения. Доля утечек бумажных документов изменилась незначительно. На фоне других категорий значительно увеличился объем похищенной информации, связанный с кражей или потерей оборудования, в том числе пользовательские - ноутбуки, смартфоны, планшетные компьютеры. Менее, чем в одном проценте случаев в сообщениях об утечке нет информации о канале. Доля таких случаев существенно снизилась. Доля утечек через сеть составила почти 35 % , что вполне объяснимо – именно через этот канал происходит кража данных под воздействием внешних атак. Утечки через мобильные устройства сократились на три процента. Похищение информации с использованием мобильных устройств связано с низкой эффективностью существующих решений для защиты данных на персональных пользовательских гаджетах. Но это не значит, что утечку через мобильные устройства нельзя прослеживать. На Рисунке 2 приведена статистика за 2015 год. На Рисунке 3 – статистика за 2016 год. Статистика за 2015 год     Кража или потеря оборудования Кража или потеря оборудования Мобильные устройства Мобильные устройства Съемные носители Съемные носители  Сетевая инфраструктура Электронная почта Сетевая инфраструктура Электронная почта Бумажные носители информации Бумажные носители информации IM IMРисунок 2. Статистические данные за 2015 год. Статистика за 2016 год 1,14,2 Кража или потеря оборудования       Мобильные устройства Съемные носители Сетевая инфраструктура Мобильные устройства Съемные носители Сетевая инфраструктура Электронная почта Электронная почта Бумажные носители информации Бумажные носители информации IM IM Не определенные, прочие Не определенные, прочиеРисунок 3. Статистические данные за 2016 год Стоит отметить, что объем похищенной информации не всегда отражает размер опасности, связанный с конкретным каналом. По каналу «электронная почта» регистрируется 13% всех случайных утечек и всего 1% из всех умышленных [10]. Достаточно одного случая кражи критически важной информации по электронной почте, чтобы компания столкнулась с многомиллионными финансовыми потерями. Небольшие доли умышленных утечек через съемные носители, электронную почту, бумажные документы, в особенности это касается довольно существенного объема этих каналов в распределении неумышленных утечек, объясняется тем, что злоумышленники все меньше используют эти каналы для совершения противоправных действий. Современные средства контроля позволяют перехватывать передачу конфиденциальной информации по перечисленным каналам. Существенное различие в распределении умышленных и случайных утечек по каналам говорит о растущей квалификации внутренних нарушителей. Утечек данных по изученным каналам фиксируется все меньше, так как злоумышленники перестают их использовать, внедряя все новые решения, поскольку они хорошо осведомлены о функциональных возможностях защитных решений. Средства защиты от несанкционированного доступа к ресурсам ИВС В настоящее время ИВС обладают множеством уязвимостей, они могут возникнуть при разработке системного программного обеспечения и ошибочной конфигурации и настройке оборудования. Присутствие угроз безопасности в ИВС предоставляет возможность злоумышленникам организовать различные виды атак. Пределы информационно- вычислительной сети определяются не установленным оборудованием, а степенью безопасности сети. ИВС должна обладать иерархической и системно-взаимосвязанной защитой. Наиболее эффективными способами защиты от несанкционированного доступа к компьютерным сетям стали виртуальные частные сети (VPN – Virtuаl Privаte Network) и межсетевые экраны [6]. Виртуальные частные сети гарантируют безопасное соединение через сеть Internet между пользователем и определенной безопасной зоной сети. При передаче по VPN данные шифруются. Пользователь создает VPN- соединение непосредственно на своем устройстве или с помощью специализированного сайта VPN. Эта методика подходит для бизнеса и фирм работающих с большими объемами данных. Эти сети необходимы могут быть использованы организациями обрабатывающими ПДн и предъявляющими повышенные требования безопасности к среде передачи данных. Особенно это актуально, когда для работы необходимо использовать общественную точку доступа Wi-Fi, что довольно часто происходит в командировках и вдали от офиса. Для получения несанкционированного доступа к сети взломщики применяют прослушивание незащищенной сети Wi-Fi. Хакеры подключаются к коммутаторам в отелях, для того чтобы перехватывать коммерческий трафик и получать пароли и другую конфиденциальную информацию о компании. VPN исключает возможность подобных атак. Существует много виртуальных частных сетей. Они бывают платными и бесплатными. Но несмотря на все меры безопасности, виртуальные частные сети являются уязвимыми. VPN защищает от прослушивания интернет-соединение, но не защитит, если скачать вредоносный файл, поэтому, антивирусная защита должна так же присутствовать. Поскольку VPN-сети не являются гарантированно надежными, то необходимо пользоваться мощным набором инструментов защиты. Есть и другие сценарии, в которых применение VPN оправданно. Еще одна актуальная задача заключается в обнаружении подмены достоверной информации, образующейся в процессе реализации сетевых атак. Для защиты вычислительных сетей используется межсетевое экранирование. Межсетевой экран проверяет сетевые дейтаграммы в соответствии с заданным оператором списком правил доступа в компьютерную сеть, записывает в дейтаграммах пометки, соответствующие правилам доступа, затем осуществляет прозрачную ретрансляцию корректных дейтаграмм, а на стороне получателя пропускает или блокирует сетевые дейтаграммы в соответствии с указанными внутри пометками [7]. Межсетевой экран представляет собой программное или программно- аппаратное средство, обеспечивающее защиту корпоративных сетей и отдельных компьютеров от несанкционированного доступа со стороны внешних сетей путем фильтрации двустороннего потока сообщений при обмене информацией [8]. Фактически, межсетевой экран является «урезанным» VPN-агентом, не выполняющим шифрование пакетов и контроль их целостности, но имеющим ряд своих дополнительных преимуществ, наиболее часто из которых встречаются следующие [6]: антивирусное сканирование; контроль корректности пакетов; контроль корректности соединений (например, установления, использования и разрыва TCP-сессий); контент-контроль. Межсетевые экраны, не обладающие описанными выше функциями и выполняющими только фильтрацию пакетов, называются пакетными фильтрами. По аналогии с VPN-агентами существуют и персональные межсетевые экраны, защищающие только компьютер, на котором они установлены. Межсетевые экраны также располагаются на периметре защищаемых сетей и фильтруют сетевой трафик согласно настроенной политике безопасности. Наиболее эффективным методом защиты информации по сети является комплексная защита или электронный замок. Электронный замок может быть разработан на базе аппаратного шифратора. В этом случае получается одно устройство, выполняющее функции шифрования, генерации случайных чисел и защиты от несанкционированного доступа. Такой шифратор способен быть центром безопасности всего компьютера, на его базе можно построить полнофункциональную систему криптографической защиты данных, обеспечивающую, например, следующие возможности: Защита компьютера от физического доступа. Защита компьютера от несанкционированного доступа по сети и организация VPN. Шифрование файлов по требованию. Автоматическое шифрование логических дисков компьютера. Вычисление/проверка ЭП. Защита сообщений электронной почты. Защита информации от компьютерных вирусов Защита от компьютерных вирусов проводится с целью обезопасить информацию от вредоносных программ, которые самостоятельно создают свои копии, внедряют их в программы, загрузочные сектора, документы, распространяются по сетям. Основными путями попадания вирусов в компьютер являются[10]: внешние носители информации, это могут быть например, лазерные, flash-накопители; компьютерные сети. Заражение жесткого диска вирусами может произойти при запуске программы с внешнего носителя информации, содержащего вирус. Чаще всего вирусами заражается загрузочный сектор жесткого диска и исполняемые файлы, имеющие расширения .exe, .com, .sys, .bat. Иногда заражению подвергаются текстовые файлы. Для выявления заражения сети вирусами необходимо осуществлять автоматический контроль всех входящих данных, поступающих по сети. Этот контроль осуществляет межсетевой экран. Он позволяет принимать пакеты только из надежных источников сети. С целью исключения возможности проникновения вирусов со съемных носителей информации необходимо ограничить права доступа пользователей на запись на жесткий диск файлов и запуск программ. Обычно этими правами обладает только администратор. При подключении съемного носителя к компьютеру, необходимо просканировать его антивирусом. Наиболее популярными антивирусными программами в России являются: NortonАntivirus, Антивирус Касперского и Dr.Web[10]. В настоящее время антивирусы Лаборатории Касперского используются чаще антивирусов других разработчиков. Остальные разработчики антивирусов, такие как Symаntec, «Диалог-Наука», Trend Micro и Pаndа, используются реже. Стоит понимать, что для защиты персональных данных на предприятии необходимо использовать только сертифицированные антивирусные решения, гарантирующие надежную защиту от вредоносного программного обеспечения. Помимо антивирусных программ могут использоваться не стандартные способы. Например, виртуальная машина - как самая надежная зашита от вирусов. Для дополнительно защиты от вирусов на ПК устанавливается виртуальная машина. Главное отличие виртуальной ОС от настоящей – ее полная изолированность на компьютере. Какие бы манипуляции и эксперименты не производились в эмуляторе, они никак не отразятся на основной системе. По этой причине специалисты рекомендуют все подозрительные файлы запускать сначала на виртуальной машине, что позволит обезопасить данные практически от многих угроз. После запуска «подозрительной» программы стоит подождать несколько суток, и если никаких проблем в работе виртуальной машины не возникнет, то можно запустить его на основной системе. В случае если файл оказался содержащим вирус, то вреда от него не будет – он находится в изолированном пространстве, главное не перенести зараженные программы с виртуальной машины на реальную. Очистить от вируса эмулятор можно точно так же, как и обычный компьютер: просканировав его антивирусом или переустановив ОС, в данном случае этот способ может оказаться даже более быстрым и эффективным. Виртуальная машина – приемлемое решение для защиты от вирусов. Но в силу ряда объективных причин оно не подходит для рядового сотрудника – скорее, виртуальная машина является инструментом для системного администратора, который тестирует ПО перед его внедрением в корпоративную сеть. Использование виртуальной машины предполагает применение мощной техники, которую не выгодно закупать для каждого сотрудника. Кроме того, обычному штатному сотруднику недостаточно знаний для работы в двух операционных средах. Вывод по первой главе В результате выполнения первого раздела был проведен анализ правовых основ защиты персональных данных на предприятии, были рассмотрены методы и средства защиты персональных данных от несанкционированного доступа, также были рассмотрены каналы, по которым происходит утечка персональных данных. Также были рассмотрены средства защиты от несанкционированного доступа к ИВС, и на основании рассмотрения, как один из возможных вариантов защиты, был проведен анализ вопросов, касающихся защиты информации от компьютерных вирусов. В результате выполнения первой главы исследования можно говорить о необходимости анализа существующей системы безопасности и разработке модели нарушителя. Данные мероприятия необходимы для четкого понимания угроз и выбора решений, направленного на ликвидацию таких угроз. Рекомендуемый анализ целесообразно проводить в рамках второй главы исследования. |