|

Часть 1 – основы (темы 1-3)

|

1

|

Опишите, как вы понимаете, для чего нужен SOC. Расшифруйте аббревиатуру SOC

|

(Security Operations Center, SOC) — структурное подразделение организации, отвечающее за оперативный мониторинг IT-среды и предотвращение киберинцидентов. Специалисты SOC собирают и анализируют данные с различных объектов инфраструктуры организации и при обнаружении подозрительной активности принимают меры для предотвращения атаки.

|

2

|

Какие основные задачи стоят перед SOC?

|

Основными задачами SOC является осуществление мероприятий по мониторингу и реагированию на инциденты ИБ.

|

3

|

Типы SOC. Чем они отличаются друг от друга?

|

SiP, SoC, PoP, CoM

|

4

|

Какие основные недостатки, по вашему мнению, характерны для каждого из типов SOC?

|

SOC.

В случае выхода из строя любого из его внутренних компонентов вся система неработоспособна.

Увеличение плотности компонентов вызывает увеличение выделяемого тепла, что может повлиять на его производительность.

MSS.

Отсутствии возможности одновременной работы в разных режимах всех механизмов, установленных в помещении;

Высокой стоимости этой системы;

Сложности установки кондиционеров;

В том, что любая поломка какого-то одного механизма, входящего в цепь системы, способна нарушить работу всей мульти сплит системы.

|

5

|

Что такое модель SOMM?

|

SOMM – Security Operations Maturity Model, уровни оценки зрелости SOC. Состоит из 6 уровней. Чтобы определить, какому уровню соответствует оцениваемый SOC, нужно воспользоваться одной из методик оценок, нацеленных на достижение различных показателей.

|

6

|

Есть ли формула «идеального SOC»? Обоснуйте ваше мнение

|

точной формулы идеального SOC не существует.

|

7

|

До какого уровня SOMM нежелательно развивать свой SOC? Почему?

|

0 уровень:

Ключевые составляющие процесса отсутствуют

1 уровент:

Ведется мониторинг, но сами процессы незадокументированы. Реагирование по ситуации (без четких Playbook)

|

8

|

Как вы понимаете определение «событие ИБ»? «инцидент ИБ»? В чем отличие события ИБ от инцидента ИБ?

|

Событие информационной безопасности – запись о состоянии системы, сервиса или сети, указывающее на вероятное нарушение политики ИБ или сбой мер защиты, либо иную ранее неизвестную ситуацию, которая может иметь отношение к ИБ

Инцидент информационной безопасности – совокупность из одного или нескольких событий ИБ, указывающих на вероятно реализованную угрозу

События – это зафиксированные изменения в среде, оповещения – это уведомления о том, что произошли определенные события, а инциденты – это особые события, которые негативно влияют на КЦД и влияют на бизнес.

|

9

|

Как вы понимаете определение угрозы?

|

Угрозы информационной безопасности – все, что может нанести ущерб информационным и компьютерным системам

|

10

|

Какие виды угроз существуют? Какие угрозы относятся к зоне компетенций SOC?

|

1) Нежелательный контент

2) НСД

3) Утечки информации

4) Потеря данных

5) Мошенничество (Фишинг)

6) Кибервойны

7) Кибертерроризм

|

11

|

Что такое Killchain?

|

Killchain или Cyber Killchain – концепция, демонстрирующая типовое развитие атаки. Была предложена Lockheed Martin (теми самыми, что делают двигатели для самолетов)

|

12

|

Опишите этапы Killchain с указанием, что именно происходит на том или ином этапе

|

1) Разведка ( сбор e-mail, социальные сети, пассивный доход, определение IP, сканирование портов )

2) Вооружение ( создание вредоносного кода, система доставки, приманка )

3) Доставка ( фишинг, заражение сайта, операторы связи )

4) Проникновение ( активация, исполнение кода, определение плацдарма, проникновение на 3rd ресурсы )

5) Инсталляция ( троян или backdoor, повышение привилегий, руткит, обес печение незаметности )

6) Управление (канал управления, расширение плацдарма, внутреннее сканирование, поддержка незаметности )

7) Реализация ( расширение заражения, утечка данных, перехват управления, вывод из строя )

8) Уничтожение следов ( поддержка незаметности, зачистка логов )

|

13

|

Опишите, что такое ТТР (техники – тактики – процедуры). Для чего нужны ТТР?

|

TTP - Tactics, Techniques, and Procedures – техники, тактики и процедуры атакующих. Название взято опять же из околовоенной тематики – понятие схоже с понятием техник и тактик для обучения бойцов спецподразделений, борющихся с терроризмом

|

14

|

Что такое матрица MITRE ATT&CK?

|

это база знаний, разработанная и поддерживаемая корпорацией MITRE на основе анализа реальных APT-атак.

|

15

|

Какие направления матрицы MITRE ATT&CK вы знаете?

|

ATT&CK (Adversarial Tactics, Techniques, and Common Knowledge), attack.mitre.org — это структурированный список известных техник, приемов и тактик злоумышленников, представленный в виде таблиц;

Structured Threat Information Expression (STIX) — это язык и формат сериализации, используемый для обмена информацией о киберугрозах (CTI — Cyber Threat Intelligence) между системами информационной безопасности;

CAR (Cyber Analytics Repository) — база знаний, разработанная на основе модели ATT&CK. Она может быть представлена в виде псевдокода, и команды защитников могут использовать ее при создании логики детектирования в системах защиты;

SHIELD Active Defense — база знаний по активной защите, которая систематизирует методы безопасности и дополняет меры снижения рисков, представленные в ATT&CK;

AEP (ATT&CK Emulation Plans) — это способы моделирования поведения злоумышленника на основе определенного набора TTP (Tactics, Techniques, and Procedures) по ATT&CK.

|

16

|

Для чего применяют матрицу MITRE ATT&CK?

|

Матрицу MITRE ATT&CK использовать можно и нужно — и в рамках анализа вредоносного ПО, и для сопоставления тактик и методов разных группировок.

|

17

|

Что такое Red Team, Blue Team? Для чего нужны эти команды?

|

Red Team – нападающие. Чаще всего, это нанятая команда, которая имитирует действия атакующих. В отличие от пентеста, часто нет каких-то ограничений по способу проникновения: может использоваться социальная инженерия и иные способы.

Blue Team – защищающиеся. Это сотрудники SOC

|

18

|

Какие команды, помимо Red Team, Blue Team вы знаете?

|

Yellow, orange, green, purple

|

19

|

Как вы понимаете термины «инцидент ИБ», «угроза ИБ», «событие ИБ»?

|

Событие информационной безопасности – запись о состоянии системы, сервиса или сети, указывающее на вероятное нарушение политики ИБ или сбой мер защиты, либо иную ранее неизвестную ситуацию, которая может иметь отношение к ИБ

Инцидент информационной безопасности – совокупность из одного или нескольких событий ИБ, указывающих на вероятно реализованную угрозу

Угроза информационной безопасности — совокупность условий и факторов, создающих опасность нарушения информационной безопасности.

|

20

|

Как вы понимаете термин «уязвимость»?

|

Уязвимость — параметр, характеризующий возможность нанесения описываемой системе повреждений любой природы теми или иными внешними средствами или факторами

|

21

|

Как вы понимаете термины Exploit, Payload, шелл-код?

|

|

22

|

В чем отличие Exploit от Payload?

|

Эксплоит (Exploit) — это код, с помощью которого хакер может взломать систему, программу и т.п., у которой есть уязвимость. Каждое слабое место имеет свой собственный соответствующий эксплойт.

Payload — это код, который выполняется после эксплоита. В основном используется для настройки связи между жертвой и атакующим.

|

23

|

Перечислите классификации уязвимостей. Кратко раскройте сущность каждого класса – по какому принципу он объединяет уязвимости?

|

Уязвимость По типу в программном обеспечении Системное ПО Прикладное ПО По этапу жизненного цикла, на котором она возникает На этапе проектирования ПО (vulnerability by design) На этапе реализации (кодинга) ПО На этапе инсталляции и настройки ПО (ошибка конфигурации) Причина возникновения Недостатки механизма аутентификации Недостатки механизмов защиты учетных записей Отсутствие проверки входных данных Уязвимость сторонних компонентов ПО (разновидность Supply Chain) Прочие ошибки, связанные с реализацией ПО По характеру последствий от реализации атак RCE (Remote Code Execution) – удаленное исполнение произвольного кода Исполнение произвольного кода при локальном доступе Кража учетных данных и / или повышение привилегий Утечки информации (напр., баз данных) Атаки «отказ в обслуживании»

|

24

|

Что такое 0day уязвимость? В чем отличие от 1day?

|

«Нулевой день» – это общий термин, описывающий недавно обнаруженные уязвимости в системе безопасности, которые могут быть использованы злоумышленниками для атаки на систему. Термин «нулевой день» показывает, что поставщик или разработчик только что узнали об уязвимости, и у них есть «ноль дней» на ее исправление

|

25

|

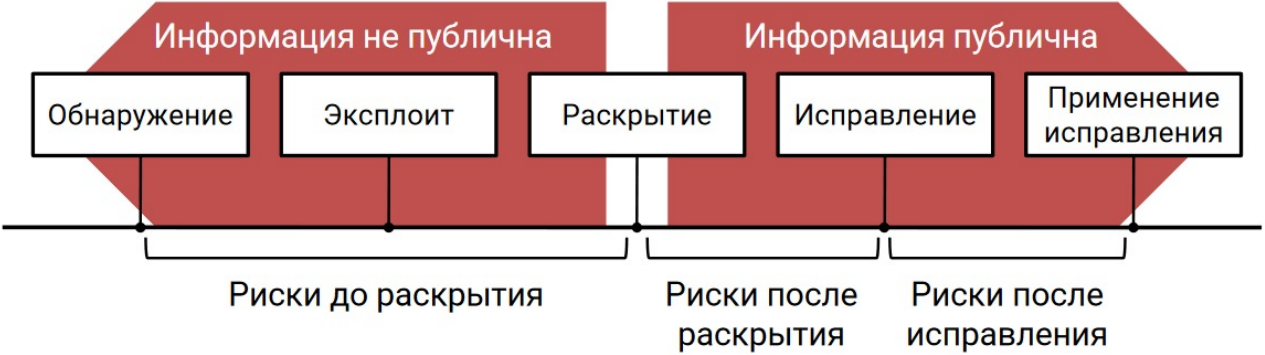

Опишите развернуто жизненный цикл уязвимостей. На каком этапе какие риски возможны и в чем они выражаются?

|

|

26

|

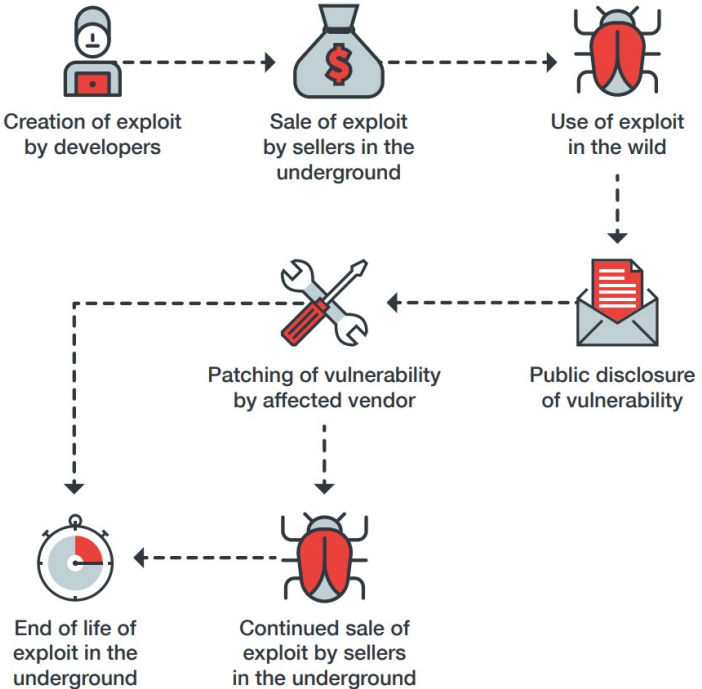

Опишите жизненный цикл эксплойта. Как думаете, на каком этапе жизненного цикла эксплойт наиболее опасен? Почему?

|

|

27

|

Что такое CVE? Где найти сведения о CVE?

|

CVE – Common Vulnerabilities & Exposures – еще один общеиспользуемый проект MITRE. Это «толковый словарь» известных уязвимостей

• https://www.cve.org/

|

28

|

Что такое CVSS? Где найти сведения о CVSS?

|

CVSS: Common Vulnerability Scoring System – общая система оценки уязвимостей. Это – общепризнанная метрика, позволяющая понять критичность уязвимости.

|

29

|

Какие метрики CVSS вы знаете? Что они описывают? В чем их различие?

|

Базовые, Временные, Контекстные

|

30

|

Расшифруйте метрики CVSS, указав их скоринг и описав каждое значение метрики:

CVSS:3.1/AV:N/AC:H/PR:L/UI:N/S:C/C:N/I:H/A:L/E:F/RL:T/RC:C

CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H /E:F/RC:C/MAV:N/MUI:R/MS:U

CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:C/C:H/I:H/A:H/E:F/RC:C/CR:L/IR:L/AR:L /MAV:P/MAC:L/MPR:H/MUI:R/MS:U/MC:N/MI:N/MA:N

|

|

31

|

В чем отличие 2й записи CVSS в предыдущем пункте от 3й? За счет чего произошли такие изменения?

|

|

32

|

С помощью каких ресурсов вы выполняли задание 30?

|

|

32

|

Что такое OWASP TOP 10? Для чего он необходим?

|

OWASP (Open Web Application Security Project) – это некоммерческая организация (Бельгия), целью которой является повышение осведомленности всех специалистов отрасли информационной безопасности в вопросах разработки, эксплуатации и защиты вебприложений.

|

33

|

Какие основные критерии оценки использует методология OWASP?

|

Уязвимость веб-приложения - Weakness Prevalence (распространенность соответствующих уязвимостей в исследованных вебприложениях) - Weakness Detectability (сложность обнаружения: какая квалификация должна быть у атакующего) - Exploitability (сложность эксплуатации, возможна ли удаленная эксплуатация) -Technical Impacts (последствия от эксплуатации с технической точки зрения, бизнесовая составляющая не учитывается)

|

34

|

Где посмотреть OWASP top 10? Укажите конкретный ресурс (ссылку)

|

https://owasp.org/Top10/

|

35

|

Что такое CWE? Чем отличается от CVE?

|

CWE – это Common Weakness Exposures, общее описание известных недостатков (дефектов) ПО

CWE отличаются от CVE тем, что, по сути, первые являются предшественниками вторых, то есть CWE приводят к появлению непосредственно уязвимостей.

|

36

|

Что такое CWE TOP 25? Укажите ресурс, где можно посмотреть CWE TOP 25

|

https://cwe.mitre.org/top25

|

37

|

Что такое БДУ ФСТЭК? Для чего нужен? Где находится? (укажите ресурсы)

|

БДУ ФСТЭК – национальная российская база данных уязвимостей и угроз (БДУ = банк данных угроз безопасности информации).

|

38

|

Можно ли найти эксплойты в обычном интернете, не даркнете? Если да, то где вы их будете искать и по какому принципу?

|

Да, можно https://www.exploit-db.com/

|

39

|

Что такое уязвимость In the Wild?

|

Это – условное деление. In The Wild (ITW) – дословно «в дикой природе» - означает, что уязвимость активно эксплуатируется и как минимум есть подтвержденные доказательства ее эксплуатации без каких-либо сильно ограничивающих условий (например, отладочного доступа к устройству)

|

40

|

Что такое Proof of concept? Где его найти? Как найти?

|

Это демонстрация практической возможности использования уязвимости

|

41

|

Из чего верхнеуровнево состоит процесс управления уязвимостями? Опишите каждый этап процесса

|

Чтобы понять, как устранить выявленную уязвимость в конкретной инфраструктуре, необходимо наладить процесс управления уязвимостями (Vulnerability Management) в SOC

|

42

|

Как вы поймете, что описанная кем-то уязвимость критична для вас?

|

1) Влечет риск прерывания бизнес

2) Эксплуатируется на доступной извне системе удаленно (и с низким уровнем привилегий)

3) Ваша организация потенциально сильно привлекательна для широкого спектра атакующих

4) Вы строите SOC в широко известной организации, которую ради интереса может захотеть «пощупать» любой школьник

5) Используя цепочку из уязвимых хостов, можно добраться до основых серверов, поддерживающих процессы в вашей организации

6) Уязвимость в стороннем компоненте, который может входить в состав вашего прикладного или системного ПО

7) Под уязвимость существуют публично доступные POC

|

43

|

Как работает виртуальный патчинг?

|

В ряде случаев, когда патч еще не выпущен (или не может быть выпущен), используется виртуальный патчинг.

Виртуальный патчинг – это просто набор политик безопасности, могущий быть дополненный сигнатурами средств обнаружения и предотвращения вторжений, применяемый чаще всего на WAF (Web Application Firewall)

|

44

|

Что такое программа Bug Bounty? Для чего используется?

|

Bug Bounty программы – предложение от организации для всех желающих поискать в их продуктах или в защите организации ошибки за вознаграждение

Фактически, Bug Bounty – это разрешение на пентест (с некоторыми оговорками). Не стоит лезть туда, где нет явного Bug Bounty – чревато пачкой статей из уголовного кодекса

|

45.

|

Как вы определите для себя, нужно ли в вашей организации, которую вы защищаете, вводить программу Bug Bounty?

|

В целом, смысл заморачиваться с такой программой есть, если вы сможете отбить реальные атаки недобросовестных багхантеров и защищаемые активы экономически более «дорогие», чем отрицательные стороны программы Bug Bounty

|

Скачать 0.54 Mb.

Скачать 0.54 Mb.