ЗК_Экзамен. Компьютерные сети

Скачать 0.61 Mb. Скачать 0.61 Mb.

|

|

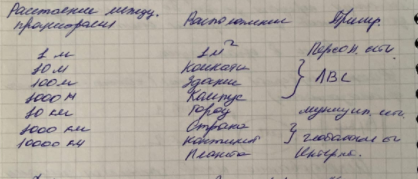

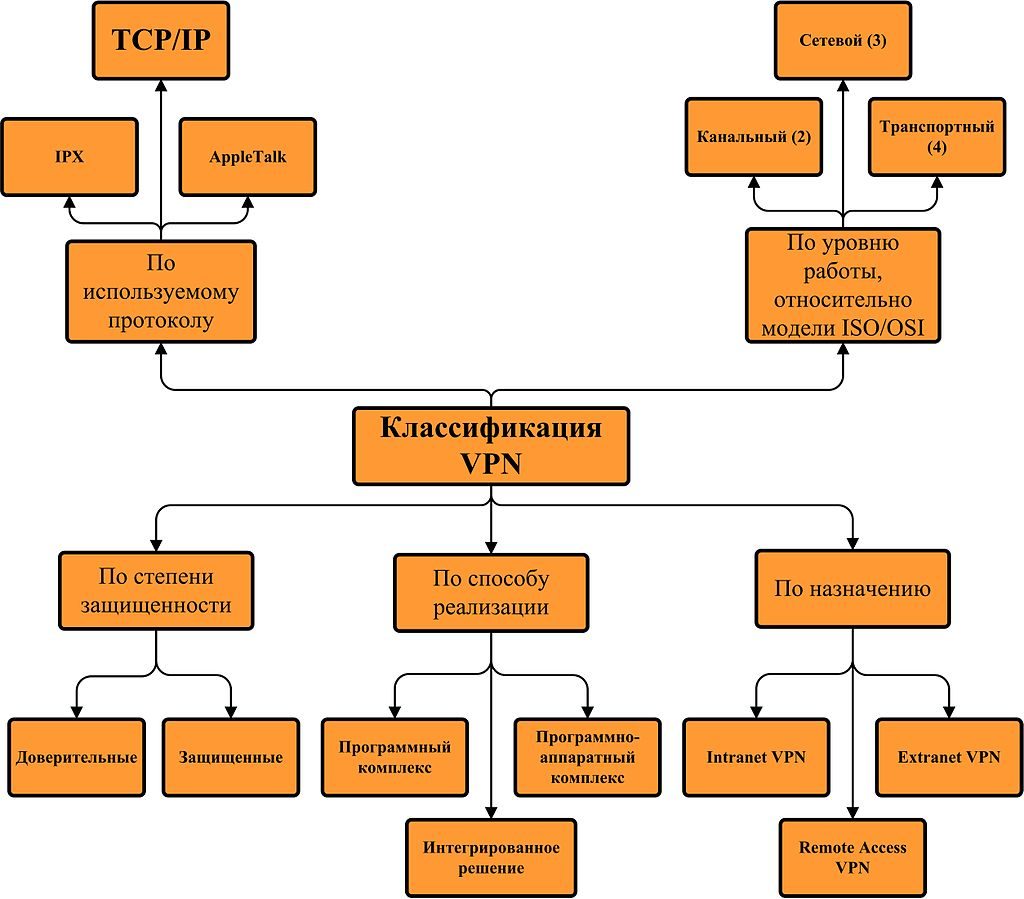

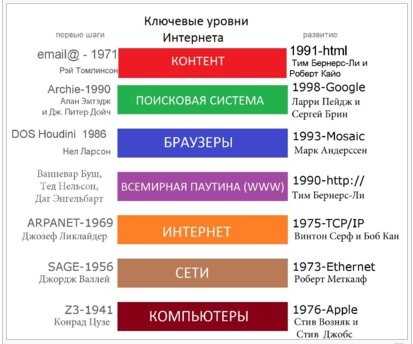

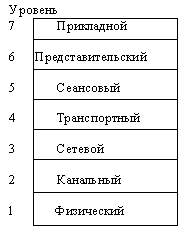

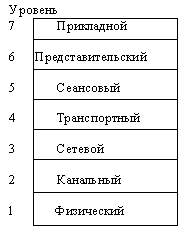

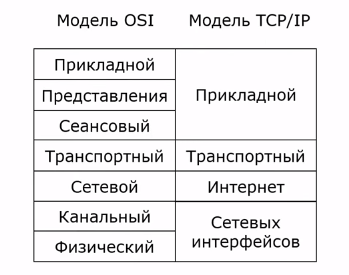

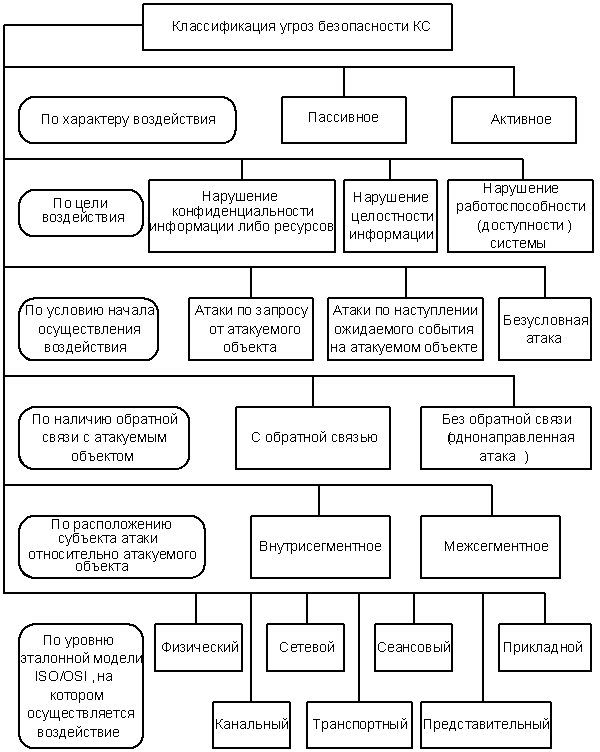

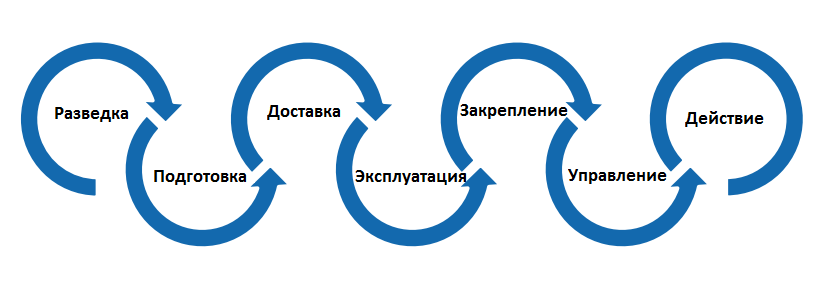

Компьютерные сети система, обеспечивающая обмен данными между вычислительными устройствами — компьютерами, серверами, маршрутизаторами и другим оборудованием или программным обеспечением. Для передачи информации могут быть использованы различные среды. Сетевая технология Сетевая технология – это согласованный набор стандартных протоколов и реализующих их программно-аппаратных средств, достаточный для построения локальной вычислительной сети. Сетевые технологии называют базовыми технологиями или сетевыми архитектурами локальных сетей. IEEE802.3/EthernetВ настоящее время эта сетевая технология наиболее популярна в мире. В локальных сетях Ethernet применяются топологии типа “шина” и типа “пассивная звезда”, а метод доступа CSMA/CD. Сети в организациях Корпоративная сеть – это сеть, главным назначением которой является обеспечение функционирования конкретного предприятия, владеющего данной сетью. Пользователями корпоративной сети являются только сотрудники данного предприятия Преимущества, которые дает использование сетей Интегральное преимущество - повышение эффективности работы предприятия. Способность выполнять параллельные вычисления, за счет чего может быть повышена производительность и отказоустойчивость. Большее соответствие распределенному характеру некоторых прикладных задач. Возможность совместного использования данных и устройств. Возможность гибкого распределения работ по всей системе. Оперативный доступ к обширной корпоративной информации. Совершенствование коммуникаций. Проблемы Сложность разработки системного и прикладного программного обеспечения для распределенных систем. Проблемы с производительностью и надежностью передачи данных по сети. Проблема обеспечения безопасности. Использование сетей частными лицами Изначально основными целями были редактирование текстов и электронные игры. Однако за последние несколько лет ситуация радикальным образом изменилась, и теперь основная причина, по которой многие люди приобретают компьютеры, — это доступ в Интернет. Дома его можно использовать, например, в таких целях: доступ к удаленной информации; общение; интерактивные развлечения; электронный бизнес. В одноранговой сети нет четко определенных клиентов и серверов Сетевое оборудование устройства, необходимые для работы компьютерной сети, например: маршрутизатор,сетевой адаптер, повторитель, мост, ретранслятор, сетевой трансвистер, коммутатор, концентратор, патч-панель, кабель, кабельные лотки, монтажные шкафы и др. Можно выделить активное и пассивное сетевое оборудование Классификация многопроцессорных систем по размеру Глобальные сети — WAN. Городские сети — Metropolitan Area Networks (MAN). Предназначены для обслуживания территории крупного города — мегаполиса. Корпоративные (сети организаций, предприятий) — Enterprise Wide Networks (EWN). Объединяют большое количество компьютеров в территориально распределенных филиалах отдельного предприятия. Корпоративные сети могут быть сложно связаны и покрывать город, регион или даже континент. Локальные — Local Area Networks (LAN). К локальным сетям относятся сети компьютеров, сосредоточенные на небольшой территории (обычно в радиусе 1—2 км). В общем случае локальная сеть представляет собой коммуникационную систему, принадлежащую одной организации. Персональные — Personal Area Networks (PAN). К персональным сетям относятся сети, предназначенные для взаимодействия устройств, принадлежащих одному владельцу на небольшом расстоянии (обычно до 10 м).  Персональные сети сеть, построенная «вокруг» человека. PAN представляет собой компьютерную сеть, которая используется для передачи данных между устройствами, такими как компьютеры, телефоны, планшеты и персональные карманные компьютеры (КПК). Радиус действия WPAN составляет от нескольких десятков сантиметров до нескольких метров, так что все устройства находятся в одной рабочей области. PAN также может организовываться с использованием проводных компьютерных шин, таких как USB. Малое число абонентов (сеть должна поддерживать работу до 8 участников) Небольшой радиус действия, до 30 метров (100 футов) Некритичность к наработке на отказ. Все устройства, входящие в PAN-сеть, можно контролировать. Отсутствие арбитража среды. Это означает, что встроенных средств контроля, как и кто может работать с этим типом сети — нет. Муниципальные сети объединяет компьютеры в пределах города, представляет собой сеть, по размерам меньшую, чем WAN, но большую, чем LAN. Самым простым примером городской сети является система кабельного телевидения. MAN (Metropolitan Area Network) — опорная сеть провайдера. То есть точки, связанные скоростными каналами. Расстояние — от 1 до 10 км. MAN применяется для объединения в одну сеть группы сетей, расположенных в разных зданиях. В диаметре такая сеть может составлять от 5 до 50 километров. Глобальные сети компьютерная сеть, охватывающая большие территории и включающая большое число узлов, возможно находящиеся в различных городах и странах. Глобальные сети отличаются от локальных тем, что глобальные сети рассчитаны на неограниченное число абонентов на большой географической территории. Сети VPN, SDN CDN — Content Delivery Network (сеть доставки контента), тот же прокси, вид сбоку. Цель использования подобных сетей — оптимизация доступа к интернет ресурсам, ускорение загрузки за счет распределенных серверов и т.д. По факту успешно используется для того же обхода, по этому принципу работает самое популярное маскирующее расширение для браузеров FriGate. VPN — Virtual Private Network (виртуальная частная сеть) — это уже более серьезный инструмент, который туннелирует не траффик отдельного приложения, а все сетевое подключение. И, в отличие от бесплатных прокси, принудительно шифрует данные, повышая безопасность использования. Даже перехваченные зашифрованные данные не представляют никакой ценности, являясь просто цифровым мусором без ключей дешифровки. Способы реализации и настройки частных сетей могут быть самые разные (только программные, программно-аппаратные), существуют так же бесплатные варианты для использования.  Технология клиент-сервер «Клиент — сервер» (англ. client–server) — вычислительная или сетевая архитектура, в которой задания или сетевая нагрузка распределены между поставщиками услуг, называемыми серверами, и заказчиками услуг, называемыми клиентами. Фактически клиент и сервер — это программное обеспечение. Обычно эти программы расположены на разных вычислительных машинах и взаимодействуют между собой через вычислительную сеть посредством сетевых протоколов, но они могут быть расположены также и на одной машине. Преимущества Отсутствие дублирования кода программы-сервера программами-клиентами. Так как все вычисления выполняются на сервере, то требования к компьютерам, на которых установлен клиент, снижаются. Все данные хранятся на сервере, который, как правило, защищён гораздо лучше большинства клиентов. На сервере проще организовать контроль полномочий, чтобы разрешать доступ к данным только клиентам с соответствующими правами доступа. Недостатки Неработоспособность сервера может сделать неработоспособной всю вычислительную сеть. Неработоспособным сервером следует считать сервер, производительности которого не хватает на обслуживание всех клиентов, а также сервер, находящийся на ремонте, профилактике и т. п. Поддержка работы данной системы требует отдельного специалиста — системного администратора. Высокая стоимость оборудования. VPN обобщённое название технологий, позволяющих обеспечить одно или несколько сетевых соединений (логическую сеть) поверх другой сети (например Интернет). В зависимости от применяемых протоколов и назначения, VPN может обеспечивать соединения трёх видов: узел-узел, узел-сеть и сеть-сеть. SDN Программно-определяемая сеть (SDN) представляет собой сетевую архитектуру, которая позволяет грамотно и централизованно контролировать (т. е. программировать) сеть с помощью программного обеспечения. Благодаря этому операторы могут последовательно и комплексно управлять всей сетью независимо от основной технологии, используемой в сети. SDN обеспечивает последовательное управление сетью, которая может состоять из сложных технологических компонентов. Программно-определяемые сети эффективны для построения инфраструктурных облачных сервисов Интерсеть всемирная система объединённых компьютерных сетей для хранения и передачи информации[1]. построена на базе стека протоколов TCP/IP 1969  Сетевое программное обеспечение Сетевое программное обеспечение предназначено для организации совместной работы группы пользователей на разных компьютерах. Позволяет организовать общую файловую структуру, общие базы данных, доступные каждому члену группы. Обеспечивает возможность передачи сообщений и работы над общими проектами, возможность разделения ресурсов. Функции и характеристики сетевых операционных систем (ОС) К основным функциям сетевых ОС относят: управление каталогами и файлами; управление ресурсами; коммуникационные функции; защиту от несанкционированного доступа; обеспечение отказоустойчивости; управление сетью. Эталонные модели это абстрактное представление понятий и отношений между ними в некоторой проблемной области. На основе эталонной строятся более конкретные и детально описанные модели, в итоге воплощённые в реально существующие объекты и механизмы. Сетевая модель OSI , архитектура фон Неймана, HL7, openEHR. Общая архитектура сетей  Службы с установлением соединения (TCP) и службы без установления соединения (UDP) (TCP, протокол управления передачей) — один из основных протоколов передачи данных интернета, предназначенный для управления передачей данных. Пакеты в TCP называются сегментами. Механизм TCP предоставляет поток данных с предварительной установкой соединения, осуществляет повторный запрос данных в случае потери данных и устраняет дублирование при получении двух копий одного пакета, гарантируя тем самым, в отличие от UDP, целостность передаваемых данных и уведомление отправителя о результатах передачи. TCP-соединение можно разделить на 3 стадии: Установка соединения Передача данных Завершение соединения UDP ) — один из ключевых элементов набора сетевых протоколов для Интернета. С UDP компьютерные приложения могут посылать сообщения другим хостам по IP-сети без необходимости предварительного сообщения для установки специальных каналов передачи или путей данных Интерфейсы, протоколы Интерфейс – совокупность аппаратных и программных средств, необходимых для взаимодействия с программой, устройством, функцией и т.д. интерфейс всегда отвечает на вопросы: «Как?», «Каким способом?». Протокол — набор правил, соглашений, сигналов, сообщений и процедур, регламентирующий взаимодействие между сопрягаемыми объектами Протоколы - это правила и технические процедуры, позволяющие нескольким компьютерам при объединении в сеть общаться друг с другом. Существует множество протоколов. И хотя все они участвуют в реализации связи каждый протокол имеет различные цели, выполняет различные задачи, обладает своими преимуществами и ограничениями. Протоколы работают на разных уровнях модели OSI. Функции протокола определяются уровнем, на котором он работает. Если, например, какой-то протокол работает на Физическом уровне, то это означает что он обеспечивает прохождение пакетов через плату сетевого адаптера и их поступление в сетевой кабель. Несколько протоколов могут работать совместно. Это так называемый стек, или набор, протоколов. Модель OSI  Модель TCP/IP  Слои КС  Задачи сетевой ОС управление каталогами и файлами; управление ресурсами; коммуникационные функции; защита от несанкционированного доступа; обеспечение отказоустойчивости; управление сетью. Характеристики КС 1. отношение стоимость/производительность; 2. надежность и отказоустойчивость; 3. масштабируемость; 4. совместимость и мобильность программного обеспечения. Адресация в КС (MAC, IP, DNS) Mac физический , Сетевая карта, через которую компьютер подсоединяется к сети, имеет свой аппаратный адрес – MAC-адрес (Media Access Control), например 11-А0-17-3D-BC-0. Эти адреса назначаются производителями оборудования и являются уникальными адресами, так как управляются централизованно. Для всех существующих технологий локальных сетей МАС-адрес имеет формат 6 байтов: старшие 3 байта – идентификатор фирмы производителя, а младшие 3 байта назначаются уникальным образом самим производителем. Ip сетевой IP-адрес состоит из 4 байт. Он назначается администратором во время конфигурирования компьютерной сети. Способ формирования сетевого адреса – это уникальная нумерация всех подсетей интерсети и нумерация всех узлов в переделах каждой подсети. Таким образом, IP-адрес представляет собой пару <номер подсети><номер узла>, где<номер подсети>назначается либо администратором сети, либо по рекомендации специального подразделения Internet – NIC (Network Information Center), если сеть должна работать как составная часть Internet; <номер узла> – это число, однозначное в пределах подсети. Dns символьный\ доменный каждому компьютеру назначается символьный идентификатор-имя. Этот адрес назначается администратором и может состоять из нескольких частей, например имени машины, имени организации. Такой адрес называется доменным именем. Процесс преобразования символьного имени в IP-адрес и обратно называется разрешением адресов и имен. Разрешение имен может производиться субъектом сети либо специальным сервером – сервером имен. NAT это механизм в сетях TCP/IP, позволяющий преобразовывать IP-адреса транзитных пакетов. Статический NAT — отображение незарегистрированного IP-адреса на зарегистрированный IP-адрес на основании один к одному. Динамический NAT — отображает незарегистрированный IP-адрес на зарегистрированный адрес из группы зарегистрированных IP-адресов. Перегруженный NAT - форма динамического NAT, который отображает несколько незарегистрированных адресов в единственный зарегистрированный IP-адрес, используя различные порты Преимущества: Позволяет сэкономить IP-адреса транслируя несколько внутренних IP-адресов в один внешний публичный IP-адрес Позволяет сэкономить IP-адреса (только в случае использования NAT в режиме PAT), транслируя несколько внутренних IP-адресов в один внешний публичный IP-адрес Позволяет скрыть определённые внутренние сервисы внутренних хостов/серверов. Недостатки: Идентификация пользователей Иллюзия DoS-атаки. Пиринговые сети. 192.168.0.0/16 172.16.0.0/12 10.0.0.0/8 Частный IP-адрес[1][2] (англ. private IP address), также называемый внутренним, внутрисетевым или локальным — IP-адрес, принадлежащий к специальному диапазону, не используемому в сети Интернет. Такие адреса предназначены для применения в локальных сетях, распределение таких адресов никем не контролируется. В связи с дефицитом свободных IP-адресов, провайдеры всё чаще раздают своим абонентам именно внутрисетевые адреса, а не внешние, при этом они все выходят в интернет через один внешний IP (так называемый «белый IP»). Иногда частные адреса называют неанонсированными, внешние (так называемые «белые IP») — анонсированными. DHCP диапазон: 169.254.0.0/16(12) 224.0.0.0/8(12) Link-Local Address — адреса сети, которые предназначены только для коммуникаций в пределах одного сегмента местной сети или магистральной линии. Они позволяют обращаться к хостам, не используя общий префикс адреса. Подсеть используется для автоматического назначения IP операционной системой в случае, если настроено получение адреса по DHCP, но ни один сервер не отвечает. Не маршрутизируются Local-host: 127.0.0.0/8 Для сети, состоящей только из одного компьютера, как правило, используется всего один адрес — 127.0.0.1, который устанавливается на специальный сетевой интерфейс «внутренней петли» (англ. loopback) в сетевом протоколе TCP/IP. Использование адреса 127.0.0.1 позволяет устанавливать соединение и передавать информацию для программ-серверов, работающих на том же компьютере, что и программа-клиент, независимо от конфигурации аппаратных сетевых средств компьютера Коммуникационное оборудование Оконечное оборудование данных — терминальные устройства (компьютеры). Оконечное оборудование линии связи — аппаратура канала данных (модемы). Сетевое оборудование — маршрутизаторы, концентраторы, кабеля и т. п. Топология сетей Сетевая тополо́гия — это конфигурация графа, вершинам которого соответствуют конечные узлы сети (компьютеры) и коммуникационное оборудование (маршрутизаторы), а рёбрам — физические или информационные связи между вершинами. Сетевая топология может быть физической — описывает реальное расположение и связи между узлами сети. логической — описывает хождение сигнала в рамках физической топологии. информационной — описывает направление потоков информации, передаваемых по сети. управления обменом — это принцип передачи права на пользование сетью. Топология: полносвязаная, неполносвязаная (шина, звезда, кольцо, ячеистая топология) , Иерархическая Звезда , смешанная, централизация, децентрализация. Ограничения при построении КС ограничивающий число путей между двумя узлами, ограниченная длина кабеля и количество рабочих станций; недостаточная надежность сети из-за проблем с разъемами кабеля; разрыв кабеля может повлиять на работу всей сети; отказ хаба влияет на работу всей сети Структурообразующее оборудование (повторитель, концентратор, коммутатор, маршрутизатор) Повторитель – простейшее коммуникационное устройство, используется для физического соединения различных сегментов кабеля локальной сети с целью увеличения общей длины сети. Повторитель улучшает качество передаваемого сигнала (восстановление мощности, амплитуды сигналов и пр.) Повторитель, который имеет несколько портов и соединяет несколько физических сегментов, часто называют концентратором или хабом. Для логической структуризации сети используются такие коммуникативные устройства как мосты, коммутаторы, маршрутизаторы, и шлюзы. Коммутатор (switch) по принципу обработки кадров от моста практически ничем не отличается. Маршрутизатор – более эффективно изолирует трафик отдельных сегментов друг от друга. кроме локализации трафика маршрутизаторы выполняют еще много других полезных функций. Маршрутизатор осуществляет пересылку пакета по определенному маршруту. Алгоритмы определения оптимальных маршрутов придают маршрутизаторам более высокий “интеллект” по сравнению с мостами. Это позволяет: избегать больших задержек при передаче пакетов, выбирая альтернативные пути; динамически изменять маршруты при отказе каналов или больших нагрузках в сети; уменьшать стоимость передачи за счет выбора альтернативных путей. Шлюз – используется для объединения сетей с разными типами программного и аппаратного обеспечения. Угрозы безопасности корпоративных сетей  Средства защиты информации (формальные, неформальные) это совокупность инженерно-технических, электрических, электронных, оптических и других устройств и приспособлений, приборов и технических систем, а также иных вещных элементов, используемых для решения различных задач по защите информации, в том числе предупреждения утечки и обеспечения безопасности защищаемой информации.  Жизненный цикл атаки  Этапы жизненного цикла  Сетевая безопасность Сетевая безопасность — это набор политик и требований, предъявляемых к инфраструктуре сети организаций, для предотвращения и мониторинга попыток несанкционированного доступа, модификации информации, возможного отказа работы всей компьютерной сети и других сетевых ресурсов. Атаки второго уровня атаки на протоколы второго уровня модели OSI, называемого также канальным уровнем. Спуфинг с целью прозрачного перехвата информации; Отказ в обслуживании какого-то ресурса системы; Несанкционированный доступ к участкам сети; Нарушение правильной работы сети или её участков. MAC-spoofing метод изменения MAC-адреса сетевого устройства, позволяющий обойти список контроля доступа к серверам, маршрутизаторам, либо скрыть компьютер, что может нарушить работоспособность сети. Частое применение этот способ находит в сетях Wi-Fi в два этапа: слушается сетевой трафик и выделяются MAC-адреса, после этого происходит непосредственно смена MAC-адреса. Способ может применяться: при наличии в одной сети компьютеров с одинаковыми MAC-адресами; в случае привязки на старый MAC-адрес информации, программ, оборудования; при ограниченном провайдером количестве подключений, если имеется несколько компьютеров (при этом предварительно следует получить согласие провайдера, в противном случае смена MAC-адреса может быть расценена как хакерская атака); при испытании инструментов управления сетью. MAC-flooding MAC-флудинг - это метод, который можно использовать для воздействия на протоколы безопасности различных типов сетевых коммутаторов. По существу, наводнение MAC наводняет сетевой коммутатор пакетами данных, которые нарушают обычный поток данных отправителя и получателя, который является общим с MAC-адресами. Конечный результат заключается в том, что вместо передачи данных от определенного порта или отправителя конкретному получателю данные распределяются по всем портам. Broadcast Storm Широковещательный шторм (на втором уровне модели OSI — кадров). Размножение широковещательных сообщений активным сетевым оборудованием приводит к экспоненциальному росту их числа и парализует работу сети. Такие пакеты, в частности, используются сетевыми сервисами для оповещения станций о своём присутствии. Считается нормальным, если широковещательные пакеты составляют не более 10 % от общего числа пакетов в сети. ARP-spoofing разновидность сетевой атаки, применяемая в сетях с использованием протокола ARP. Протокол ARP(протокол разрешения адреса) — сетевой протокол, использующийся для определения MAC-адреса узла в сети по IP-адресу, тем самым делая возможным связь между устройствами сетевого уровня локальной и глобальной сети. Виртуальные сети (VLAN) топологическая («виртуальная») локальная компьютерная сеть, представляет собой группу хостов с общим набором требований, которые взаимодействуют так, как если бы они были подключены к широковещательному домену, независимо от их физического местонахождения. VLAN имеет те же свойства, что и физическая локальная сеть, но позволяет конечным членам группироваться вместе, даже если они не находятся в одной физической сети. Такая реорганизация может быть сделана на основе программного обеспечения вместо физического перемещения устройств. Облегчается перемещение, добавление устройств и изменение их соединений друг с другом. Достигается большая степень административного контроля вследствие наличия устройства, осуществляющего между сетями VLAN маршрутизацию на 3-м уровне. Уменьшается потребление полосы пропускания по сравнению с ситуацией одного широковещательного домена. Сокращается непроизводственное использование CPU за счет сокращения пересылки широковещательных сообщений. Предотвращение широковещательных штормов и предотвращение петель IEEE 802.1q мостовое соединение по кратчайшему пути. сетевая технология, которая упрощает построение и конфигурацию сетей, одновременно используя преимущества многотрактовой маршрутизации предлагает гораздо бо́льшую масштабируемость — до 16 миллионов по сравнению с лимитом 4096 у VLAN[2]. Тегированный трафик, теригованный фрейм тегированный (он же транковый порт, trunk, в терминалогии cisco) — порт, который пропускает трафик только с определенным тегом; нетегированный (он же аксесный, access, в терминалогии cisco) — входя в данный порт, нетегированный трафик «обертывается» в тег. Структура тега это элемент языка HTML, с помощью которого выполняется разметка исходного текста веб-страницы. Теги представляют из себя сокращения или аббревиатуры английских слов заключенные в угловые скобки <>, При загрузке в браузере сами теги не отображаются, но влияют на способ отображения своего содержимого. Если в написание тега допущена ошибка, он игнорируется целиком. Все теги имеют определенную структуру, которую необходимо соблюдать при написании. Кроме того, практически все теги имеют различные атрибуты, которые могут изменять способ отображения содержимого. формирование таблицы VLAN VTP (VLAN Trunking Priticol) CISCO! В устройствах Cisco, протокол VTP (англ. VLAN Trunking Protocol) предусматривает VLAN-домены для упрощения администрирования. VTP также выполняет «чистку» трафика, направляя VLAN трафик только на те коммутаторы, которые имеют целевые VLAN-порты (функция VTP pruning). Коммутаторы Cisco в основном используют протокол 802.1Q Trunk вместо устаревшего проприетарного ISL (англ. Inter-Switch Link) для обеспечения совместимости информации. По умолчанию на каждом порту коммутатора имеется сеть VLAN1 или VLAN управления. Сеть управления не может быть удалена, однако могут быть созданы дополнительные сети VLAN и этим альтернативным VLAN могут быть дополнительно назначены порты. Протокол DHCP протокол динамической настройки узла — сетевой протокол, позволяющий сетевым устройствам автоматически получать IP-адрес и другие параметры, необходимые для работы в сети TCP/IP. Данный протокол работает по модели «клиент-сервер». способа распределения IP-адресов: Ручное распределение. Автоматическое распределение. Динамическое распределение. Некоторыми из наиболее часто используемых опций являются: IP-адрес маршрутизатора по умолчанию; маска подсети; адреса серверов DNS; имя домена DNS. запросы от клиента делаются к серверу на порт 67, сервер в свою очередь отвечает клиенту на порт 68, Маршрутизация процесс определения лучшего пути, по которому пакет может быть доставлен получателю. Маршруты могут задаваться административно (статические маршруты), либо вычисляться с помощью алгоритмов маршрутизации, базируясь на информации о топологии и состоянии сети, полученной с помощью протоколов маршрутизации (динамические маршруты). Статическая Статическими маршрутами могут быть: маршруты, не изменяющиеся во времени; маршруты, изменяющиеся по расписанию; — вид маршрутизации, при котором маршруты вручную указываются администратором при настройке маршрутизатора. К преимуществам статической маршрутизации можно отнести: Простоту настройки (в небольших сетях), Отсутствие дополнительной нагрузки на сеть (в отличии от динамических протоколов маршрутизации). К недостаткам относится: Сложность масштабирования, При возникновении каких-либо изменений в сети, как правило потребуется вмешательство администратора и настройка новых, актуальных статических маршрутов, Если возникают проблемы на канальном уровне, но интерфейс по-прежнему в статусе up, то статический маршрут остается активным, хотя фактически данные передаваться не могут. Динамическая (RIP, OSPF, BGP (iBGP, eBGP)) применение протокола маршрутизации позволяет избежать ручного ввода всех допустимых маршрутов, что, в свою очередь, снижает количество ошибок, обеспечивает согласованность действий всех маршрутизаторов в сети и облегчает труд администраторов. В зависимости от алгоритма маршрутизации протоколы делятся на два вида: дистанционно-векторные протоколы (основаны на алгоритме DVA — англ. distance vector algorithm); RIP Протокол маршрутной информации — один из самых простых протоколов маршрутизации. Применяется в небольших компьютерных сетях, позволяет маршрутизаторам динамически обновлять маршрутную информацию (направление и дальность в хопах), получая ее от соседних маршрутизаторов. количество транзитных участков, разрешенное в RIP — 15 BGP протокол граничного шлюза. На текущий момент является основным протоколом динамической маршрутизации. предназначен для обмена информацией о достижимости подсетей между автономными системами протоколы состояния каналов связи (основаны на алгоритме LSA — англ. link state algorithm). OSPF (англ. Open Shortest Path First) — протокол динамической маршрутизации, основанный на технологии отслеживания состояния канала (link-state technology) и использующий для нахождения кратчайшего пути алгоритм Дейкстры. По области применения выделяют протоколы: для междоменной маршрутизации; для внутридоменной маршрутизации. |