Информационная безопасность. Контрольная работа по дисциплине Информационная безопасность

Скачать 351.48 Kb. Скачать 351.48 Kb.

|

|

МИНИСТЕРСТВО НАУКИ И ВЫСШЕГО ОБРАЗОВАНИЯ РОССИЙСКОЙ ФЕДЕРАЦИИ Федеральное государственное бюджетное образовательное учреждение высшего образования «Забайкальский государственный университет» (ФГБОУ ВО «ЗабГУ») Факультет энергетический Кафедра информатики, вычислительной техники и прикладной математики КОНТРОЛЬНАЯ РАБОТА по дисциплине «Информационная безопасность» Вариант №5

Чита 2020 СОДЕРЖАНИЕ

ПОНЯТИЕ АТАКИ НА ИНФОРМАЦИОННУЮ СИСТЕМУ. ВИДЫ АТАК Атака - это совокупность действий злоумышленника, приводящих к нарушению информационной безопасности ИС. Результатом успешной атаки может стать, например, несанкционированный доступ нарушителя к информации, хранящейся в ИС, потеря работоспособности системы или искажение данных в ИС. В качестве целей атаки могут рассматриваться серверы, рабочие станции пользователей или коммуникационное оборудование ИС. При организации информационных атак злоумышленники часто используют специализированное ПО, позволяющее автоматизировать действия, выполняемые на различных стадиях атаки. В общем случае в любой атаке можно выделить четыре стадии: Рекогносцировка. На этой стадии нарушитель старается получить как можно больше информации об объекте атаки, чтобы на ее основе спланировать дальнейшие этапы вторжения. Этим целям может служить, например, информация о типе и версии ОС, установленной на хостах ИС; список пользователей, зарегистрированных в системе; сведения об используемом прикладном ПО и т. д. Вторжение. На этом этапе нарушитель получает несанкционированный доступ к ресурсам тех хостов, на которые совершается атака. Атакующее воздействие. На данной стадии реализуются те цели, ради которых и предпринималась атака, - например, нарушение работоспособности ИС, кража конфиденциальной информации из системы, удаление или модификация данных и т. д. При этом атакующий часто выполняет операции, направленные на удаление следов его присутствия в ИС. Развитие атаки. Злоумышленник стремится расширить объекты атаки, чтобы продолжить несанкционированные действия на других составляющих ИС. На стадии атакующего воздействия нарушитель выполняет те действия, которые и составляют цель атаки, - например, извлекает из СУБД атакованного хоста номера кредитных карточек или другую конфиденциальную информацию. После атакующего воздействия нарушитель может перевести атаку в фазу дальнейшего развития. Для этого в систему обычно внедряется программа, с помощью которой можно организовать атаку на другие хосты ИС. После ее установки опять начинается первый этап атаки - сбор информации о следующей цели. Существуют четыре основных категории атак: · атаки доступа; · атаки модификации; · атаки на отказ в обслуживании; · атаки на отказ от обязательств. Атаки, нацеленные на захват информации, хранящейся в электронном виде, имеют одну интересную особенность: информация не похищается, а копируется. Она остается у исходного владельца, но при этом ее получает и злоумышленник. Таким образом, владелец информации несет убытки, а обнаружить момент, когда это произошло, очень трудно. Атака доступа – это попытка получения злоумышленником информации, для просмотра которой у него нет разрешений. Осуществление такой атаки возможно везде, где существует информация и средства для ее передачи. Атака доступа направлена на нарушение конфиденциальности информации. Различают следующие виды атаки доступа: · подсматривание; · подслушивание; · перехват. Подсматривание (snooping) – это просмотр файлов или документов для поиска интересующей злоумышленника информации. Если документы хранятся в виде распечаток, то злоумышленник будет вскрывать ящики стола и рыться в них. Если информация находится в компьютерной системе, то он будет просматривать файл за файлом, пока не найдет нужные сведения. Подслушивание (eavesdropping) – это несанкционированное прослушивание разговора, участником которого злоумышленник не является. Для получения несанкционированного доступа к информации, в этом случае, злоумышленник должен находиться поблизости от нее. Очень часто при этом он использует электронные устройства. Внедрение беспроводных сетей увеличило вероятность успешного прослушивания. Теперь злоумышленнику не нужно находиться внутри системы или физически подключать подслушивающее устройство к сети. В отличие от подслушивания перехват (interception) – это активная атака. Злоумышленник захватывает информацию в процессе ее передачи к месту назначения. После анализа информации он принимает решение о разрешении или запрете ее дальнейшего прохождения. Атаки доступа принимают различные формы в зависимости от способа хранения информации: в виде бумажных документов или в электронном виде на компьютере. Если необходимая злоумышленнику информация хранится в виде бумажных документов, ему потребуется доступ к этим документам. Они, возможно, отыщутся в следующих местах: в картотеках, в ящиках столов или на столах, в факсе или принтере в мусоре, в архиве. Следовательно, злоумышленнику необходимо физически проникнуть во все эти места. Атака модификации – это попытка неправомочного изменения информации. Такая атака возможна везде, где существует или передается информация. Она направлена на нарушение целостности информации. Одним из видов атаки модификации является замена существующей информации, например, изменение заработной платы служащего. Атака замены направлена как против секретной, так и общедоступной информации. Другой тип атаки – добавление новых данных, например, в информацию об истории прошлых периодов. В этом случае злоумышленник выполняет операцию в банковской системе, в результате чего средства со счета клиента перемещаются на его собственный счет. Атака удаления означает перемещение существующих данных, например, аннулирование записи об операции из балансового отчета банка, в результате чего снятые со счета денежные средства остаются на нем. Как и атаки доступа, атаки модификации выполняются по отношению к информации, хранящейся в виде бумажных документов или в электронном виде на компьютере.

Классификация: По цели: Нарушение нормального функционирования объекта атаки Получение контроля над объектом атаки Получение конфиденциальной информации Модификация и фальсификация данных По мотивации действий: Случайность Безответственность Самоутверждение Идейные соображения Вандализм Принуждение Месть Корыстные интересы По механизмам реализации: Прослушивание трафика Сканирование портов Локальные атаки Атака – вредоносное воздействие, направленное на нарушение информационной безопасности и использующее уязвимости системы Примеры: Социальная инженерия- набор мероприятий по сбору сведений об информационной системе напрямую не связанный со структурой и техническими характеристиками системы, а основанный на человеческом факторе. Общий смысл основан на психологических методах с использованием таких качеств, как необоснованное доверие, невнимательность, лень и т.п. Закладки в аппаратном обеспечении – логическое или аппаратное устройство, которое выполняет некоторые недокументированные или не декларированные функции обычно в ущерб пользователю данной системы. Закладка может накапливать и передавать некоторому субъекту информацию о системе. Firmware – преодоление ограничений на уровне встроенного ПО. Иногда в ограничении доступа к конкретному компьютеру используется BIOS, т.е. пароль на загрузку самого компьютера. Недостатки:1) при отключении постоянного питания пароль сбрасывается.2)часто пароль хранится в виде конкретного значения.3)Использование стандартного пароля. Получение доступа на этапе загрузки ОС – при норм. функционировании аппаратного обеспечения в процессе загрузки компьютера наступает момент, когда firmwareпередает управление компьютером операционной систем, при этом возможна передача прав к внешнему носителю. Атаки на средства аутентификации – после загрузки ОС возможности работы соответствуют аутентификации пользователя. Очень часто при поиске чего либо пользователь пытается найти возможности, не связанные с его обязанностями. Удаленные атаки Не требуют иных контактов с атакуемым объектом кроме средств реализации атаки, при этом злоумышленнику не нужно физически присутствовать во время нее на атакуемом объекте, теоретически он может вообще не иметь никаких знаний об объекте до ее начала.

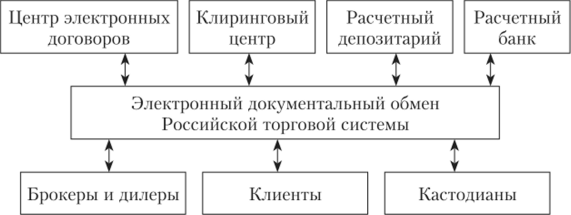

Рынок акций и иных ценных бумаг (или фондовый рынок, англ. Securities market) — абстрактное понятие, которое обозначает совокупность действий и механизмов, делающих возможными торговлю разными ценными бумагами (акции, облигации, и пр.). Фондовый рынок - это существенная часть рынка капиталов; рынок торговли ценными бумагами, как допущенными к торгам на какой-либо бирже, так и на внебиржевом рынке, который называется OTC Market (Over The Counter). Фондовый рынок (или рынок ценных бумаг) - это отношения финансового рынка, связанные с эмиссией и оборотом ценных бумаг, а также формы и методы такого обращения. Фондовый рынок служит системой институтов, а также экономических механизмов, которые обслуживают оборот ценных бумаг на рынке. ИНФОРМАЦИОННЫЕ СИСТЕМЫ ФОНДОВОГО РЫНКА Информационные системы фондового рынка — это системы, предназначенные для информационной поддержки одного из важнейших секторов финансового рынка — рынка ценных бумаг. Рынок ценных бумаг предназначен для аккумулирования средств инвесторов с целью реализации того или иного инвестиционного проекта. Функционирование рынка регламентировано Федеральным законом от 22 апреля 1996 г. № 39-ФЗ «О рынке ценных бумаг» и положениями Федеральной комиссии по ценным бумагам и фондовому рынку Центрального банка РФ. В России распространены различные типы ценных бумаг (рис. 1).  Рис. 1. Основные типы ценных бумаг Информационную поддержку фондового рынка осуществляют информационные агентства, занимающиеся сбором, систематизацией и реализацией информации о ценных бумагах. Основные направления их деятельности: информационно-аналитические средства мониторинга рынков; • нормативно-правовая база; • информационная поддержка торговли ценными бумагами. Крупнейшими информационными агентствами являются: Рейтер (Reuters), Доу Джонс Телерейт (Dow Jones Telerate), Блюмберг (Bloomberg), Тенфор (Tenfore), РосБизнесКонсалтинг (РБК), Межбанковский финансовый дом (МФД), АК&М, Финмаркет, службы институтов финансового рынка (ММВБ, РТС, МФБ). Учетная инфраструктура российского рынка ценных бумаг может быть представлена как двухуровневая. Первый уровень составляют регистраторы и уполномоченные депозитарии, осуществляющие хранение глобальных сертификатов ЦБ и учитывающие права собственности на них. Уполномоченные депозитарии, банковские и небанковские, обслуживают, как правило, оборот государственных, субфедеральных или муниципальных долговых обязательств, в то время как регистраторы обслуживают оборот корпоративных ЦБ. Второй уровень — это небанковские расчетные депозитарии, обслуживающие обороты торговых систем, и клиентские депозитарии, призванные удовлетворить спрос клиентов на широкий спектр услуг, который расчетный депозитарий не может им предоставить в силу своей узкой специализации. Удовлетворение различных требований участников фондового рынка к процессу исполнения сделок стало возможным благодаря созданию торгово-расчетной инфраструктуры, состоящей из Торговой системы, Центра электронных договоров (ЦЭД), Клирингового центра, Расчетного депозитария (ЗАО «ДКК») и расчетного байка (НКО «Расчетная палата РТС») (рис. 2). Элементы инфраструктуры связаны между собой сложными потоками финансовой информации, критичными к скорости, надежности и защищенности каналов связи. Роль единой среды передачи данных, объединяющей все элементы торгово-расчетной инфраструктуры и ее клиентов, отведена системе электронного документооборота Российской торговой системы.  Рис. 2. Пользователи ЭДО РТС Проект по созданию ЭДО РТС начался в конце 1997 г. и продолжался около полутора лет. Изначально к проектируемой системе были предъявлены высокие требования по безопасности, производительности и технологичности эксплуатации. По существу требовалась система, аналогичная SWIFT по типу и качеству предоставляемых услуг и доступная всем участникам фондового рынка, а также соответствующая российскому законодательству. В итоге была создана система, которая успешно эксплуатируется с мая 1999 г. Все циркулирующие в ЭДО РТС сообщения заверяются электронной подписью, отвечают требованиям электронного документа. При передаче по открытым каналам связи электронные документы шифруются. Основные характеристики ЭДО РТС: • уникальное управление ключевой информацией, позволяющее неограниченному количеству пользователей обмениваться сообщениями по принципу «каждый с каждым», автоматически получая открытые ключи адресатов из центральной БД; • высокая степень защиты от передачи сообщений, подписанных на скомпрометированных ключах после регистрации факта компрометации в центре управления ключами; • большая скорость передачи сообщений в офис получателя с гарантией доставки; • использование одной точки подключения к ЭДО (ПО «Мэйлбокс») в организации для работы нескольких приложений; • защищенный протокол обмена информацией на участке мэйлбокс- приложение; • открытый интерфейс взаимодействия с прикладными программами, предназначенный для встраивания поддержки ЭДО в финансовые приложения. Система ЭДО состоит из центрального сервера, расположенного в ЗАО «Технический центр РТС», и серверов сообщений (мэйлбоксов), устанавливаемых в локальных сетях компаний — абонентов ЭДО. Конечные приложения, использующие ЭДО для обмена информацией, подключаются к мэйлбоксам. Помимо ИС инфраструктуры РТС, ЭДО поддерживаются программными продуктами. Программные продукты, поддерживающие ЭДО

Принципиальное преимущество использования ЭДО РТС при расчетах состоит в следующем: • передаваемая информация имеет юридический статус документа; • информация надежно защищена от подлога и несанкционированного доступа при передаче данных по сети; • используемый протокол обмена информацией позволяет доказать факт доставки информации. Применение универсальной системы защиты передачи данных, какой является ЭДО, делает возможным использование нескольких независимых расчетных схем для привлечения различных категорий участников рынка. Электронные документы призваны минимизировать расчетные риски и ускорить процесс исполнения сделок. Снижение себестоимости расчетов позволяет, с одной стороны, повысить доходность операций, а с другой — увеличить обороты торговой системы за счет того, что становятся выгодными сделки небольшого объема. Биржевая информация является текущей, быстро изменяющейся. Она отражает виды и котировки обращающихся ценных бумаг (товаров), реализуемых через биржи и на внебиржевом рынке, процентные и учетные ставки, курсы валют, объемы торгов, различные индексы. Биржевая информация, характеризующая события, происходящие на рынке, требуется потребителям в реальном масштабе времени, т.е. одновременно с совершением сделки или ее регистрацией. Счет здесь идет на секунды, а минутная задержка получения информации рассматривается как значительная. Получило развитие представление биржевой информации в форматах популярных пакетов прикладных программ (ППП). Так, например, программный продукт агентства «Рейтер» позволяет получить биржевую информацию в виде изменяющейся в реальном времени таблицы офисного пакета Microsoft Excel. При этом пользователь может вносить свои данные, а также моделировать изменения. Примерами отечественных разработок могут служить ММВБ и РТС, информация о ходе торгов на которых доступна пользователям в формате СУБД Microsoft Access. Российская торговая система получила существенное развитие. Функционируют новые ИС, предоставляются дополнительные услуги. Определилась четкая ориентация на создание благоприятных условий нс только для заключения сделок, но и для их исполнения. Новые расчетные технологии обращения ценных бумаг призваны создать благоприятный климат для развития российского фондового рынка. Интернет-технологии фондового рынка. Интернет-трейдинг — это З'слуга, оказываемая брокерскими компаниями и альтернативными торговыми системами своим клиентам с использованием сети Интернет, имеющая целью предоставление возможности заключать сделки покупки или продажи финансовых инструментов. В России существует незначительное число компаний, которые предоставляют своим клиентам такой вид обслуживания. Биржи ведут тестирование систем интернет-торговли. Массового и активного участия клиентов в таких торгах не наблюдается. Дело в том, что прямого участия в торгах с удаленных терминалов клиенты не получат в любом случае, так как это запрещено законодательством. Данную услугу корректней назвать не интернет-торговлей, а интернег-брокериджем. В системах прямого доступа установлены лимиты минимального размера торгового счета и максимального плеча при маржинальной торговле, что само но себе способствует снижению рисков по сравнению с интернет- трейдингом. Кроме того, работая через систему прямого доступа, инвестор становится полноправным участником биржевых торгов наравне с маркетмейкерами, трейдерами и брокерами, работающими на NYSE и NASDAQ. Благодаря оперативности исполнения принятых инвестором решений появляется возможность вхождения на рынок за считанные секунды, чего нельзя достичь при работе через интернет-брокера. Существует множество систем прямого доступа: Су Вег Corp, Trade Cast, Trade Scape, Redi Plus, Real Tick III и др. В силу ограничений законодательного характера в России прямой доступ к торговле ценными бумагами в явном виде, как было указано выше, отсутствует. Однако необходимо отметить тот факт, что в силу особенностей архитектуры и аппаратно-программной реализации торговые системы ММВБ и МФБ технологически позволяют реализовать прямой доступ, чего нет на некоторых ведущих биржах мира, торговые системы которых создавались 20—30 лет назад. В рамках имеющихся на фондовом рынке проектных решений, в частности в торговой системе QUIK, разработанной на Сибирской межбанковской валютной бирже, либо в системе компании «Алор-Инвест», пользователю доступна очередь на покупку и продажу по всем ценным бумагам. При выборе брокера инвестору необходимо обратить внимание на наличие и вид лицензии, членство в Национальной ассоциации участников фондового рынка и РТС, оценить активность компании, ее финансовое состояние и положение на рынке. Информацию, доступ к которой инвестор может получить в Интернете, можно разделить на следующие группы: • данные политического и макроэкономического характера, позволяющие оценивать состояние национальной экономики в целом и развитие отдельных ее отраслей; • информация о текущих новостях фондового рынка: котировки, объемы продаж и т.н.; • анализ финансово-экономического положения конкретных компаний — эмитентов ценных бумаг. Официальную статистику по денежно-кредитному и финансовому обращению в России можно получить на веб-сайте ЦБ РФ: агрегаты денежной массы, официальные процентные ставки и валютные курсы, объем золотовалютных ресурсов, выпуски государственных внутренних облигационных займов и облигаций Банка России, ежедневная информация об остатках денежных средств на корсчетах банков, сумма средств в торговой системе ГКО/ОФЗ и ОБР, аналитические материалы ЦБ РФ по рынку государственных ценных бумаг, программные заявления ЦБ РФ, а также другая информация, относящаяся к сфере государственных финансов. Данные по внешним федеральным займам и российским еврооблигациям, внутренним облигациям субъектов РФ предоставляет Министерство финансов РФ. Перечисленные сведения представляют собой первичную информацию, поэтому они нуждаются в дополнительной обработке и анализе, которые обычно осуществляют специализированные информационно-аналитические агентства. Основным поставщиком БД международной и отечественной деловой информации является агентство Reuters. Информационные услуги Reuters сгруппированы в несколько служб-комплексов: • базы данных Reuter Money, Reuter Treasury, Reuter Commodities, Reuter Equities, Reuter News, охватывающие полный спектр инструментов финансового рынка; • система осуществления транзакций Dealing, благодаря которой абонент может получать и передавать котировки, заключать сделки и обмениваться информацией в режиме двусторонней телексной связи с партнерами; • программы технического анализа в реальном времени Reuters Technical Analysis и Reuters Graphics Professional; • рабочая станция ATW (Adwanced Trader Workstation), работающая в среде UNIX и включающая систему регистрации сделок, ведения позиций, комплексного анализа и управления финансовыми рисками; • система аналоговой коммутации потоков данных Prism+, позволяющая эффективно использовать многотерминальные конфигурации в рамках единого рабочего места. Информация с финансовых рынков достаточно широко представлена также в системе Dow Jones Telerate. В число предоставляемых услуг входят: электронный дилинг, передача сообщений, специальные тематические выпуски, доступ к базам данных, услуги по предоставлению новостей, ПО биржевых операций. Самые известные информационно-аналитические агентства, работающие на российском фондовом рынке, предоставляющие информацию в сети Интернет и пользующиеся хорошей репутацией в инвестиционном сообществе, — «АК&М», «РосБизнесКонсалтинг», «Финмаркет». Спектр оказываемых ими услуг примерно одинаков. Это текущие новости, информация по ценам различных инструментов финансового рынка (акции, облигации, векселя, кредитные ставки, валютные курсы), аналитические обзоры различных сегментов рынка, обзоры состояния национальной экономики и мировых финансов. При этом достаточно много информации предоставляется в режиме свободного доступа, но есть и индивидуальные особенности, присущие каждому из них. Российские информационно-аналитические агентства

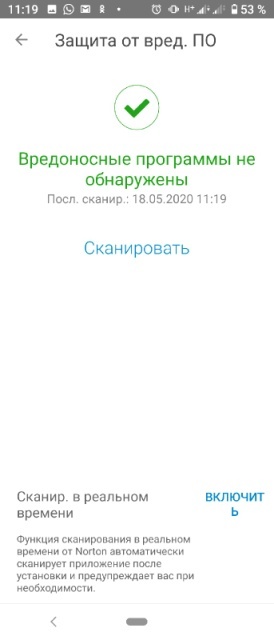

Известные российские инвестиционные компании имеют собственные информационно-аналитические подразделения, которые собирают и обрабатывают первичную информацию, готовят прогнозы и подают их в удобном для инвестора виде. Продукты аналитиков содержат всю необходимую информацию: анализ текущих и ожидаемых новостей с точки зрения их влияния на рынок, оценку глобальных тенденций, сравнительные характеристики отраслей и отдельных компаний, рейтинги и рекомендации покупки ценных бумаг. ПРАКТИЧЕСКАЯ РАБОТА ПО АНТИВИРУСУ SYMANTEC NORTON ANTI-VIRUS Общие сведения: Лицензия: проприетарная. Стоимость: минимум 1299 рублей (с бесплатным периодом). Русский и английский язык. Поддерживаемые версии ОС: Microsoft® Windows® XP (32-разрядная версия) Home/Professional/Tablet PC/Media Center (32-разрядная версия) с пакетом обновлений 2 (SP 2) или более поздним. Microsoft Windows Vista® (32- или 64-разрядная версия) Starter/Home Basic/Home Premium/Business/Ultimate с пакетом обновлений 1 (SP 1) или более поздней версии. Microsoft Windows 7 (32- или 64-разрядная версия) Начальная/Домашняя базовая/Домашняя расширенная/Профессиональная/Максимальная с пакетом обновлений 1 (SP 1) или более поздним. Microsoft Windows 8/8 Профессиональная (32- и 64-разрядная версии). Microsoft Windows 8.1/8.1 Профессиональная (32- и 64-разрядная версии). Microsoft Windows 10 (32- или 64-разрядные версии). Версии для Андроид: 4.8.0.4529 (APK, Google Play) Версии для iOs: 4.8.0.56458 (АрStor) Сайт производителя: https://ru.norton.com/ ОСНОВНЫЕ ФУНКЦИИ: Norton AntiVirus сделана на основе другого популярного продукта - персонального брандмауэра AtGuard (@guard) от WRQ Soft. В результате приложения к нему технологической мощи Symantec, получился интегрированный продукт, обладающий существенно расширенной функциональностью. Ядром системы по-прежнему является брандмауэр. Он весьма эффективно работает без настройки, практически не мешая в повседневном использовании сети, но блокируя попытки перезагрузить или "завесить" компьютер, получить доступ к файлам и принтерам, установить связь с троянскими программами на компьютере. Norton AntiVirus - единственный брандмауэр из рассмотренных, который реализует возможности этого метода (которого) защиты на 100%. Осуществляется фильтрация всех видов пакетов, путешествующих по сети, в т.ч. служебных (ICMP), правила для работы брандмауэра могут учитывать, какое именно приложение работает с сетью, что за данные передаются и на какой компьютер, в какое время суток это происходит. Для сохранения конфиденциальных данных, брандмауэр может блокировать отправку веб-серверам адреса электронной почты, типа браузера, возможна также блокировка cookies. Фильтр конфиденциальной информации предупреждает о попытке переслать в сеть в незашифрованном виде информацию, которую пользователь ввел и пометил, как конфиденциальную. Активное содержимое веб-страниц (Java-апплеты, сценарии и т.д) также может блокироваться с помощью Norton AntiVirus - фильтр содержимого может вырезать небезопасные элементы из текста веб-страниц до того, как они попадут в браузер. В качестве дополнительного сервиса, не связанного напрямую с вопросами безопасности, Norton AntiVirus предлагает очень удобный фильтр рекламных баннеров (эти надоедливые картинки попросту вырезаются из страницы, что ускоряет ее загрузку), а также систему родительского контроля. Запретив посещение определенных категорий сайтов и запуск отдельных видов интернет-приложений, можно быть достаточно спокойным по поводу содержимого сети, которое доступно детям. Помимо возможностей брандмауэра, Norton AntiVirus предлагает пользователю защиту программы Norton Antivirus. Это популярное антивирусное приложение с регулярно обновляемыми антивирусными базами позволяет довольно надежно обнаруживать вирусы на самых ранних этапах их появления. Сканированию на вирусы подвергаются все закачиваемые из сети файлы, файлы, вложенные в электронную почту, активные элементы веб-страниц. Помимо этого, в Norton Antivirus есть антивирусный сканер и монитор, которые обеспечивают общесистемную защиту от вирусов без привязки к наличию доступа в сеть. НАСТРОЙКА ПРОГРАММЫ: Norton AntiVirus поступает к пользователю в полностью готовом к употреблению виде. Сразу после установки происходит обновление антивирусных баз и сканирование всех дисков на наличие вирусов и троянских программ. Брандмауэр имеет очень продуманную трехуровневую систему настройки. Для самых неопытных пользователей настройка будет заключаться в установке двух переключателей - "Security" ("Безопасность") и "Privacy" ("Конфиденциальность") в положение "низкая", "средняя", "высокая", а также включении или выключении фильтра рекламы и родительского контроля. Помимо этого, нужно еще ввести конфиденциальную информацию, которая не должна пересылаться в незашифрованном виде. Более опытные пользователи могут нажать на кнопку "Custom level" ("собственный уровень") и определить настройки безопасности более подробно. Эксперты по безопасности могут вызвать дополнительный диалог настроек и определять правила работы брандмауэра вручную - с указанием портов, серверов и других технических подробностей. Наиболее приятной особенностью брандмауэра является его самообучаемость. Наименее опытные пользователи могут предоставить программе учиться самой, более опытным доступен "Мастер правил", который будет появляться всякий раз, когда Norton AntiVirus сталкивается с попыткой установить непонятное соединение по сети. С помощью этого мастера можно на один раз или навсегда разрешить или запретить подобные соединения. ЭФФЕКТИВНОСТЬ ИСПОЛЬЗОВАНИЯ: комплексный подход к защите компьютера, реализованный в Norton AntiVirus , позволяет спокойно работать в сети, не опасаясь попыток "завесить" или перезагрузить компьютер, получить доступ к файлам и принтерам через интернет или украсть конфиденциальную информацию. Брандмауэр работает таким образом, что для большинства попыток сканирования сети, которое делают хакеры, компьютер попросту невидим. Это - один из лучших методов защиты, поскольку он позволяет в принципе избежать нападения. Брандмауэр и антивирус обеспечивают двухуровневую защиту от троянцев, вирусов и небезопасного активного содержимого веб-страниц. Грамотная настройка "по умолчанию" позволяет достаточно спокойно работать в сети через 5 минут после инсталляции программы и не углубляясь в тонкости работы интернет-протоколов. Фильтр активного содержимого снижает риск при просмотре соответствующих веб-страниц, хотя полная фильтрация активного содержимого обедняет современные высокотехнологичные веб-сайты. Технология LiveUpdate позволяет обновлять через Интернет антивирусные базы, данные о сайтах, не рекомендованным детям, и т.д. ДОСТОИНСТВА: комплексный подход к защите, нейтрализующий большинство факторов риска, связанных с Интернет. Очень удобная конфигурация, которая удовлетворит пользователя любого уровня. Грамотно и полноценно реализованы оба основных компонента системы - брандмауэр и антивирус. НЕДОСТАТКИ: достаточно высокая цена, крайне неудобная система закачки программы из Интернет и большой размер дистрибутива (50 Мб). РЕЗУЛЬТАТЫ ТЕСТОВ НА СМАРТФОНЕ (ПРАКТИЧЕСКАЯ РАБОТА)

Размер использованной памяти антивирусом: 58,14 мб Время загрузки системы без антивируса:0,30-1,5 мин с антивирусом: 0,40-2 мин Время сканирования системных папок:0,30 – 2 мин Общее впечатление от использования продукта: многофункциональный и удобный антивирус, занимает мало место на телефоне, чтобы использовать его в полном объеме, для начала нужно в нем разобраться и изучить все возможности данного продукта. Полноценная система безопасности, надежно защищающая от основных опасностей сети, подходящая для всех групп пользователей, вне зависимости от опыта и рода деятельности. СПИСОК ИСПОЛЬЗУЕМЫХ ИСТОЧНИКОВ Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. — М.: КноРус, 2016. — 136 c. Гафнер, В.В. Информационная безопасность: Учебное пособие / В.В. Гафнер. — Рн/Д: Феникс, 2017. — 324 c. Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. — Ст. Оскол: ТНТ, 2017. — 384 c. Ефимова, Л.Л. Информационная безопасность детей. Российский и зарубежный опыт: Монография / Л.Л. Ефимова, С.А. Кочерга. — М.: ЮНИТИ-ДАНА, 2016. — 239 c. https://studwood.ru/668706/bankovskoe_delo/informatsionnye_sistemy_fondovogo_rynka. https://studfile.net/preview/5348392/. | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

3

3