Контрольная работа. Контрольная работа по теме"Анализ современного состояния хакерства в России и за рубежом" По дисциплине Информационноаналитическая работа

Скачать 173.94 Kb. Скачать 173.94 Kb.

|

|

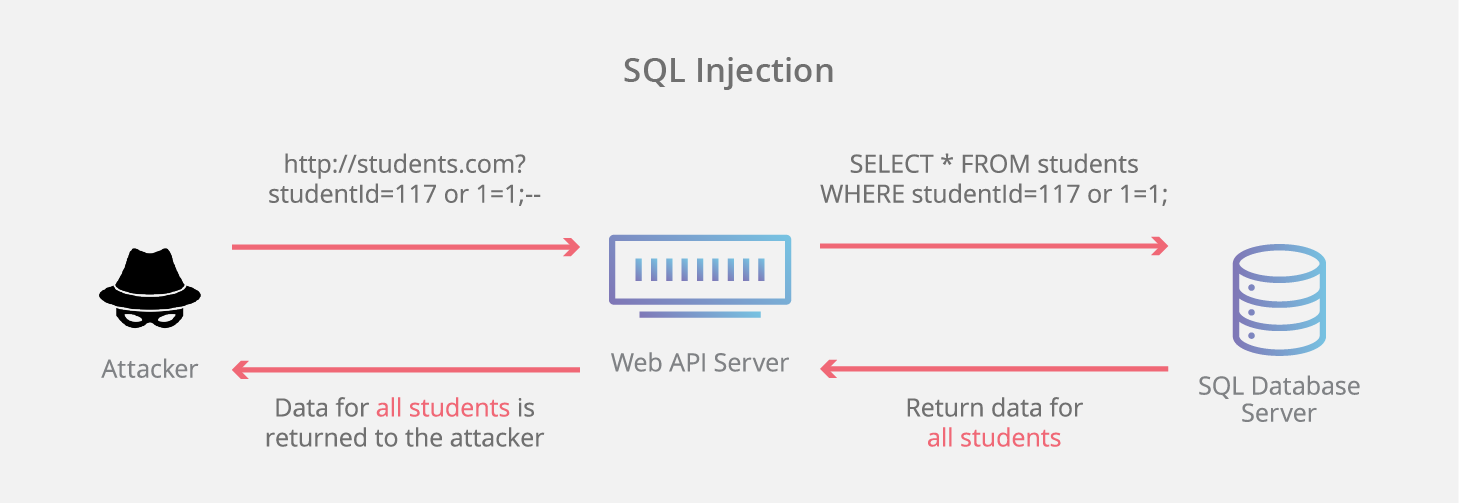

3.2.Все нажимали на рекламку в интеренте и переходили по ней, а вот это оказывается опасно. Атака под названием Bait and switch - это атака использует относительно надёжный способ — рекламу, чтобы заманить пользователей на вредоносные сайты. Как долго хакер может приносить вред, зависит от рекламной сети, которую он использует. Крупные рекламодатели, такие как Facebook и Google, имеют ряд мер предосторожности, чтобы предотвратить такое поведение, но даже они не на 100% идеальны. После того, как вы нажмете на привлекательную рекламу (может быть с предложением огромной скидки), происходит загрузка вредоносного ПО или блокировка браузера, после чего ваша система будет взломана. Лучшая защита — это безопасный браузер и плагин, блокирующий рекламу и всплывающие окна. Но если вы любите нажимать на рекламу, то постарайтесь держаться за более надежных рекламодателей, таких как Google, Facebook, VK. 3.3.Многие используют один и тот же пароль, на разных сайтах, чего греха таить, я сам использовал один и то же пароль везде где регистрировался для простоты входа. Так вот есть атака при которой происходит утечка данных на сервере, который содержит информацию для входа многих пользователей. Смысл заключается в том, что многие люди используют тот же самый пароль на нескольких сайтах. Хакер, получив данные на сервере, попытается использовать их на других сайтах, чтобы получить доступ ко всей вашей личной информации — счета, телефоны, адреса, чтобы воспользоваться ими или перепродать. Здесь ничто не поможет, даже частное шифрование. Самая лучшая стратегия заключается в том, чтобы создать разные пароли для каждого сайта, которые вы посещаете. Тогда один украденный пароль становится для хакера бесполезным, потому что он больше нигде не сможет им воспользоваться. И не забывать менять пароли, ведь это тоже хорошая идея. 3.4.SQL-инъекции - это очень мощный метод взлома, нацеленный на уязвимости незащищенных сайтов. В незащищенных системах, использующих язык программирования SQL, хакеры могут вставлять код в текстовые поля сайта (например, в поле пароля или имени пользователя). Код, который они вставляют, может быть использован для извлечения информации с веб-сайта, благодаря которой он сможет проводить новые атаки. SQL-инъекция по сути является атакой на сайт, а не на вас, но после того, как хакер успешно выполнил SQL-инъекцию, сайт может быть использован для атаки и его посетителей.(“схема работы” приложение В) 3.5.Загрузил значит .pdf файл с очень нужной информацией, или .doc файл. И тут начинается что-то странное, а это макро-вирус. Макровирусные программмы - это очень коварный тип вредоносного ПО, которые можно легко обнаружить и избежать, если знать, что искать. Но чтобы сценарий должен получить разрешение пользователя при открытии документа. Если вы дадите разрешение на запуск макроса, то будете во власти хакера. Эти сценарии могут открыть множество уязвимостей в вашей системе и позволят хакерам загружать более серьезные вредоносные программы и контролировать ваш компьютер. Если вы получили такой документ от доверенного лица, попросите его объяснить, кто поместил туда макрос и с какой целью. А если документ получен от неизвестного, то разумеется, что на макрос не следует нажимать ни при каких условиях. Так будьте осторожнее, а лучше проверяйте кажды файл в антивирусе и интерент ресурах, в которых также можно проверить файлы. 3.6.Кража файлов Cookie или перехват сеанса связи. Файлы cookie — это больше, чем просто способ для рекламодателей следить за вами в интернете. Они также позволяют сайтам отслеживать пользователей, которым приходится входить и выходить из своих учетных записей. Когда вы входите в свою учетную запись, веб-сайт посылает вам файл cookie, чтобы вы не вылетали из системы при переходе на следующую страницу. Но если сайт отправляет cookie по незащищенному соединению, то файл cookie может оказаться не там, где он должен быть. Хакер использует небезопасное соединение, чтобы украсть ваш файл cookie. Он, конечно, не получит доступ к вашим личным учетным данным, но сможет изменить ряд параметров для взлома этой же учетной записи. Поэтому рекомендуется посещать сайты https, которые являются более безопасными. 3.7.Атака IoT. Устройства интернета вещей захватывают дух благодаря новым возможностям, которые они предлагают. Но они также очень уязвимы для кибератак. Эти устройства имеют ограниченную вычислительную мощность и память, оставляя мало места для надежных функций безопасности. Пароли для них пользователи часто оставляют по умолчанию, то есть почти каждый, кому не лень, может войти в систему. Еще хуже то, что они обеспечивают прямой путь между цифровым и физическим мирами. Хакер, живущий напротив вас или через океан, может взломать ваш кондиционер, духовку, холодильник или домашнюю систему сигнализации. Поэтому плохо защищенные устройства IoT представляют большой риск. В этом случае роутер должен поддерживать один из самых мощных протоколов шифрования, благодаря которому можно защитить устройства IoT от нежелательных подключений. Но такое зашифрованное подключение не позволит общаться даже вам с вашими устройствами. Используйте этот подход только в том случае, если вам не нужен онлайн-доступ к устройствам. 3.8.Фишинг.В отличие от большинства взломов, фишинг нацелен на человека, находящегося за устройством, а не на само устройство. Обманывая пользователя с помощью убедительного и ловко составленного электронного письма, хакер может ослабить бдительность пользователя и получить доступ к личным данным. Фишинг может принимать различные формы, поэтому нет единого способа, чтобы защитить себя. Здоровая доза скептицизма в интернете и внимание к деталям — это все, что требуется. Если вам пришло официальное электронное письмо, убедитесь, что URL-адрес, на который предлагается перейти, верный. Не раздавайте своих паролей, кто бы вас об этом не попросил в письме. Не загружайте ничего из электронной почты, пока не будете абсолютно уверены, что это безопасно. 3.9.Атака Man-in-the-middle.При этой атаке хакер действует в качестве невидимого посредника между вами и сервером, с которым вы взаимодействуете. Копируя обмен данными с обоих концов, он может отслеживать трафик и даже изменять его. Самый простой способ сделать это — использовать незащищенное WAP-соединение. Представьте себе выполнение финансовой транзакции во время атаки MITM. Хакер получает ваши регистрационные данные, которые, может вставить в транзакцию, чтобы перенаправить ваши средства. Устройство показывает вам, что вы отправляете деньги туда, куда и планировали, но банк видит другой счет, тот, который был подменен хакером. Это вид атаки, с которой справится только VPN. Так хакер не сможет ничего прочитать или изменить. Худшее, что он может сделать — это прервать ваше соединение без ущерба для безопасности для ваших данных. Существует тысячи различных уязвимостей и способов их использования злоумышленниками в интернете, и невозможно узнать обо всех из них. Но каждый пользователь интернета может многое выиграть, изучая общие методы взлома. Если вы понимаете, как хакеры могут действовать, то можете быть готовы предотвратить и отразить их атаки. Заключение. В мире насчитывается более 30 миллионов действующих хакеров. Сколько есть еще хакеров, сколько появляется с каждым годом не сосчитать. С развитием технологий, развивается программирование, создаются языки программирования все проще в освоении, все больше людей хочет заниматься программированием за счёт удобства профессии. Что преследуют хакеры, первое по моему мнению - это заработок. Фишинг чаще всего используется для того чтобы узнать данные карты, отправляется на почту реклама, верстается похожий сайт, кидает на оплату сразу или на log in. Человек вводит данные и все попадает хакеру. Быть замеченным. Многие хотят чтобы их заметили, все по разному. Иметь репутацию, в мире не только хакеров, а вообще. Это как быть Вирджилом Абло в мире дизайна, только вместо именни маска и NickName, Кто-то просто ради развлечения, побыть интернет клоуном, как взламывали твиттер, просто пошутить. Список использованных источников. Иван Скляров. Головоломки для хакера. -- СПб.: БХВ-Петербург, 2005. -- С. 320. Стюарт Мак-Клар, Джоэл Скембрей, Джордж Курц. Секреты хакеров. Безопасность сетей -- готовые решения -- С. 656. Майк Шиффман. Защита от хакеров. Анализ 20 сценариев взлома - С. 304. Стивен Леви. Хакеры, герои компьютерной революции-- С. 337. https://coinspot.io/law/russia_sng/laboratoriya-kasperskogo-rasskazala-skolko-v-rossii-i-v-mire-hakerov/ https://habr.com/ru/post/535878/ https://www.ptsecurity.com/ru-ru/research/analytics/cybersecurity-threatscape-2020/ https://www.ptsecurity.com/ru-ru/research/analytics/cybersecurity-threatscape-2020/ https://www.exploit.media/stories/worst-hacks-2020/. https://habr.com/ru/company/pt/blog/598845/. https://trashbox.ru/topics/155465/10-krupnejshih-hakerskih-atak-v-2021.-chego-stoit-tolko-vzlom-policii-ssha https://www.anti-malware.ru/analytics/Threats_Analysis/Biggest-cyber-incidents-and-data-breaches-in-2021 https://www.gazeta.ru/tech/2021/07/09/13715246/top_hackers.shtml https://aif.ru/dontknows/infographics/krupneyshie_hakerskie_gruppirovki_mira_infografika https://stormwall.pro/blog-analytics-hacker-groups Приложения. Приложение А.  Приложение Б.  Приложение В.  |