Техника безопасной работы в интернете (Восстановлен). Курсовая работа по дисциплине Информационные технологии в управлении

Скачать 110 Kb. Скачать 110 Kb.

|

|

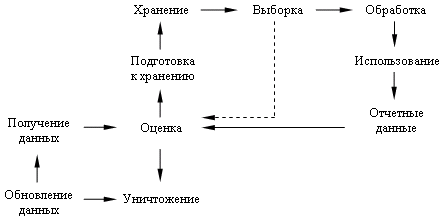

Филиал «Котельники» государственного бюджетного образовательного учреждения высшего образования Московской области «Международный университет природы, общества и человека «Дубна» Кафедра «Информационные технологии в управлении» КУРСОВАЯ РАБОТА По дисциплине Информационные технологии в управлении Тема работы Техника безопасной работы в интернете (защита компьютера от взлома, вирусов при работе с сервисами Интернет) Выполнила: студентка гр. ГМУ-11 Хавронина Екатерина Проверил: Горячев А.В. Котельники, 2015 ВведениеЧеловечество развивалось, от каменных орудий труда оно прошло свой путь до информационного времени, и сейчас можно уверенно сказать, что технический прогресс находится на достаточно высоком уровне. Никто не может поспорить об огромном значении информационных технологий в жизни современного общества. Очень тяжело представить свою жизнь без телефонов, компьютеров и другой электронной техники; любое сообщение может быть в течение доли секунды доставлена в место назначения, в каждый момент мы можем получить доступ к интересующей нас информации. Но вместе с этими достижениями образовались опасности, связанные с сохранением конфиденциальности некоторой информации, не предназначенной для общего доступа. За длительное время увеличились возможности использования информационных технологий в управлении коммерческими предприятиями, в государственном и муниципальном управлении, и просто в жизни. Увеличились способности злоумышленников во взломе скрытой информации. В современном мире действует такой закон: у кого в руках информация, у того и преимущество. Соответственно, наша жизнь представляет собой нечто вроде информационной войны: либо ты знаешь действия соперника наперёд и принимаешь решения, которые он не ожидает, либо ты проиграл в этой войне. Проблема защиты информации стоит особенно остро в сложившейся политической ситуации в обществе и морально-нравственном климате, поэтому целью своей работы я вижу глубокое рассмотрение возможных угроз нарушения конфиденциальности информации, а так же поиск способов защиты от них при работе в сети Интернет. Глава 1. Информационная безопасность1.1 Понятие информационной безопасностиИнформационная безопасность – процесс обеспечения сохранности конфиденциальной информации, ее целостности и доступности. ИБ гарантирует доступ к этим лишь авторизованным пользователям, она ориентируется недопустимостью рисков, связанных с утечкой информации, несанкционированного непреднамеренного либо преднамеренного вредоносного действия на информационные ресурсы и техническое обеспечение автоматизированной информационной системы. С течением времени строго вырастает парк индивидуальных компьютеров, обнаруживших использование в разных сферах деятельности, а так же и фактически пользовательская аудитория, имеющая доступ к информационным ресурсам, растут размеры информации, которая скапливается, сберегается и обрабатывается индивидуальными компьютерами и иными средствами автоматизации, везде, где только можно распространяются сетевые технологии. Информатизация сообщества водит к тому, будто на фоне информационного становления возникает установленный диапазон опасностей, связанных конкретно с сетевой деятельностью. Основные составляющие ИБ: законодательная, нормативно-правовая и научная базы структура и задачи подразделений, обеспечивающих безопасность информационных технологий организационно-технические и режимные меры и методы защиты информации программно-технические способы и средства обеспечения ИБ Нормативные документы в области обеспечения информационной безопасности: Международные договоры Российской Федерации; Конституция Российской Федерации; Законы федерального уровня (включая федеральные конституционные законы, кодексы); Указы Президента Российской Федерации; Постановления Правительства Российской Федерации; Нормативные правовые акты федеральных министерств и ведомств; Нормативные правовые акты субъектов Российской Федерации, органов местного самоуправления и пр. Подразделения, обеспечивающие информационную безопасность: Комитет Государственной думы по безопасности; Совет безопасности России; Федеральная служба по техническому и экспортному контролю; Федеральная служба безопасности Российской Федерации; Федеральная служба охраны Российской Федерации; Служба внешней разведки Российской Федерации; Министерство обороны Российской Федерации; Министерство внутренних дел Российской Федерации; Федеральная служба по надзору в сфере связи, информационных технологий и массовых коммуникаций. Отображение технологий охраны информации в определенной информационной системе именуется политикой информационной сохранности, которая предполагает совокупность разных задокументированных правил, основ и способов в сфере снабжения сохранности информации, применяемых в определенной организации. Политика информационной безопасности реализуется по следующим направлениям: Защита объектов информационной системы; Защита процессов, процедур и программ обработки информации; Защита каналов связи; Подавление побочных электромагнитных излучений; Управление непосредственно системой защиты. Существует классификация программно-технических средств обеспечения информационной безопасности: Средства защиты от несанкционированного доступа (НСД): Средства авторизации; Мандатное управление доступом; Избирательное управление доступом; Управление доступом на основе ролей; Аудит. Системы анализа и моделирования информационных потоков (CASE-системы). Системы мониторинга сетей: Системы обнаружения и предотвращения вторжений (IDS/IPS). Системы предотвращения утечек конфиденциальной информации (DLP-системы). Анализаторы протоколов. Межсетевые экраны. Криптографические средства: Шифрование; Цифровая подпись. Системы резервного копирования. Системы бесперебойного питания: Источники бесперебойного питания; Резервирование нагрузки; Генераторы напряжения. Системы аутентификации: Пароль; Ключ доступа; Сертификат; Биометрия. Средства предотвращения взлома корпусов и краж оборудования. Средства контроля доступа в помещения. Инструментальные средства анализа систем защиты: Антивирус. 1.2 Предмет и объект информационной безопасностиПредметом информационной безопасности является защита информация, как следует непосредственно из названия. Информация подразделяется по уровням важности: Жизненно важная информация, необходимая для функционирования организации Важная информация, которую можно заменить или восстановить в случае необходимости Полезная информация (ее трудно восстановить, но организация может функционировать без нее) Несущественная информация Безопасность информационной системы в автоматизированных системах обработки данных представляет собой невозможность несанкционированного ее получения за время прохождения обработки:  Однако в любой системе существуют так называемые «прорехи», через которые информация может просочиться. И поэтому, соответственно, необходимо учитывать это при разработке. Глава 2. Проблемы и решения защиты информации2.1 Виды угроз безопасности информационных систем.Угроза информационной безопасности – это совокупность условий и факторов, создающих опасность нарушением формационной безопасности целостности системы. Перед опасностью в едином понимается потенциально вероятное явление, деяние либо бездействие, процесс либо явление, которые имеют все шансы привести к нанесению вреда чьим-либо интересам. С учётом того что в современном мире информация составляет если не самую значимую, то по крайней мере огромную часть, то охрана ее осуществляется соответствующим образом. Есть разные виды опасностей информационной безопасности, которые имеют все шансы существовать классифицированы по неким показателям. Во-первых, сообразно нюансу информационной сохранности на которую ориентированы данные опасности: опасности конфиденциальности, то есть незаконный доступ к информации; опасности целостности, то есть неправомерное конфигурации данных; опасность доступности (Воплощение действий, делающих неосуществимым или затрудняющим доступ к ресурсам информационной системы). Во-вторых, опасности информационной сохранности разделяются сообразно ступени преднамеренности действий: нечаянные (никак не предумышленные действия, к примеру, сбой в работе систем, стихийные бедствия); преднамеренные (предумышленные действия, к примеру, шпионаж и диверсии). В-третьих, сообразно месторасположению источника опасностей: внутренние (когда источники опасностей размещаться внутри системы); снаружи (когда источники опасностей ответственный находится за пределами системы). В-четвёртых, сообразно объемам наносимого вреда: общественная (построение вреда объекты сохранности в целом принесение значимого вреда), локальные (причинение ущерба единичным частям объекты сохранности); личные (причинение ущерба единичным свойствам частей объекта сохранности). Помимо этого, угрозы могут подразделяться ещё и по степени воздействия на информационную систему: бывают угрозы пассивные (когда структура и содержание системы не изменяются), и активные (структура и содержание системы подвергается изменениям). 2.2 Вредоносные программыБольшинство компьютеров подключены к сети (интернет, локальная сеть), что упрощает распространение вредоносных программ (по российским стандартам такие программы называются "разрушающие программные средства", но, потому что данное понятие мало распространено, в обзоре будет использоваться понятие "вредоносные программы"; на английском языке они называются Malware). К таким программам относятся трояны (также известные как троянские кони), вирусы, черви, шпионское ПО, рекламное ПО, руткиты и различные другие виды. Как шпионское и рекламное ПО, «трояны» могут проникнуть на ваш компьютер множеством способов, в том числе через веб-браузер, по электронной почте, или в связке с другим программным обеспечением, загруженным из Интернета. Вы также можете непреднамеренно помочь распространению вредоносных программ через «флешку» или через другие портативные носители данных. Вполне возможно, что вам придется переформатировать вашу «флешку» для устранения вредоносных программ, чтобы избежать переноса его на другие машины. Вирус. Если просто, то это самовоспроизводящийся программный код, который внедряется в установленные программы без согласия пользователя. Вирусы можно разделить по типу объектов, которые они заражают, по методам заражения и выбора жертв. Вирусы можно подцепить разными способами: от нажатия вредоносной ссылки или файла в неизвестном письме до заражения на вредоносном сайте. При этом вирус может выполнять множество разных задач, направленных в первую очередь на принесение вреда операционной системе. В настоящее время вирусы довольно редки, так как создатели «вредоносов» стараются держать свои программы и их распространение под контролем. В противном случае вирус довольно быстро попадает в руки антивирусных компаний. Червь. Черви являются в некотором роде вирусами, так как созданы на основе саморазмножающихся программ. Однако черви не могут заражать существующие файлы. Вместо этого червь поселяется в компьютер отдельным файлом и ищет уязвимости в Сети или системе для дальнейшего распространения себя. Черви также могут подразделяться по способу заражения (электронная почта, мессенджеры, обмен файлами и пр.). Некоторые черви существуют в виде сохраненных на жестком диске файлов, а некоторые поселяются лишь в оперативной памяти компьютера. Троян. По своему действию является противоположностью вирусам и червям. Его предлагают загрузить под видом законного приложения, однако вместо заявленной функциональности он делает то, что нужно злоумышленникам. Троянцы получили свое название от одноименного печально известного мифологического коня, так как под видом какой-либо полезной программы или утилиты в систему проникает деструктивный элемент. Трояны не самовоспроизводятся и не распространяются сами по себе. Однако с увеличением вала информации и файлов в Интернете «трояна» стало довольно легко подцепить. Нынешние «трояны» эволюционировали до таких сложных форм, как, например, «бэкдор» («троян», пытающийся взять на себя администрирование компьютера) и «троян»-загрузчик (устанавливает на компьютер жертвы вредоносный код). Руткит. В современном мире «руткит» представляет собой особую часть вредоносных программ, разработанных специально, чтобы скрыть присутствие вредоносного кода и его действия от пользователя и установленного защитного программного обеспечения. Это возможно благодаря тесной интеграции «руткита» с операционной системой. А некоторые «руткиты» могут начать свою работу прежде, чем загрузится операционная система. Таких называют «буткитами». Однако, как бы ни развивался этот тип «вредоносов», сложные современные антивирусные программы в состоянии обнаружить и обезвредить практически все существующие разновидности руткитов. «Бэкдор» (средство удаленного администрирования). «Бэкдор», или RAT (remote administration tool), — это приложение, которое позволяет честному системному администратору или злобному злоумышленнику управлять вашим компьютером на расстоянии. В зависимости от функциональных особенностей конкретного «бэкдора», хакер может установить и запустить на компьютере жертвы любое программное обеспечение, сохранять все нажатия клавиш, загружать и сохранять любые файлы, включать микрофон или камеру. Словом, брать на себя контроль над компьютером и информацией жертвы. Загрузчик. Эта зараза является небольшой частью кода, используемой для дальнейшей загрузки и установки полной версии «вредоноса». После того как загрузчик попадает в систему путем сохранения вложения электронного письма или, например, при просмотре зараженной картинки, он соединяется с удаленным сервером и загружает весь «вредонос». Например, waterfalls.scr представляет собой заставку в виде водопада. Но на самом деле она запускает скрытые процессы и дает возможность несанкционированного доступа к компьютеру. Примеры типичных угроз «троянов»: Стереть, переписать или повредить данные на компьютере Способствовать распространению других вредоносных программ, таких как вирусы Отключить или вмешиваться в работу антивирусных программ и брандмауэров Предоставить удаленный доступ к компьютеру Загружать и скачивать файлы без вашего ведома Собирать адреса электронной почты, и впоследствии использовать их для рассылки спама Отслеживать нажатие клавиш клавиатуры для кражи информации, такой как пароли и номера кредитных карт Прописывать поддельные ссылки на фальшивые веб-сайты, отображать на экране порно-сайты, воспроизводить звуки/видео, отображать изображения Замедлять работу, осуществлять перезагрузку или выключение компьютера Переустанавливать себя после удаления Отключить диспетчера задач Отключить панель управления 2.3 Системное обеспечение защиты информации.Защита информации в сетях – это комплекс организационных, программных, технических и физических мер, обеспечивающих достижение следующих свойств информационных ресурсов: целостности - обеспечение актуальности и непротиворечивости информации, ее защищенности от разрушения и несанкционированного изменения; конфиденциальности – обеспечение защищенности информации от несанкционированного доступа и ознакомления; доступности - обеспечение возможности за приемлемое время получить доступ к хранимой и обрабатываемой в системе информации; аутентичности – обеспечение подлинности субъектов и объектов доступа к информации. Защита информации в сетях является одним из необходимых аспектов ведения бизнеса в условиях агрессивной рыночной экономики. В современном деловом мире происходит процесс миграции материальных активов в сторону информационных. По мере развития организации усложняется ее информационная система, основной задачей которой является обеспечение максимальной эффективности ведения бизнеса в постоянно меняющихся условиях конкуренции на рынке. Принципы системного обеспечения защиты информации: системность; комплексность; непрерывность защиты; разумная достаточность; гибкость управления и применения открытость алгоритмов и механизмов защиты; простота применения защитных мер и средств. Комплексные системы защиты информации в сетях могут включать в себя такие подсистемы, как: подсистема виртуальных частных сетей (VPN); подсистема защиты удалённых и мобильных пользователей; подсистема межсетевого экранирования; подсистема обнаружения и предотвращения вторжений (IDS/IPS); подсистема безопасного доступа к сети Интернет; подсистема фильтрации электронной почты (Antivirus/Antispam); подсистема мониторинга и управления средствами защиты. Вот только несколько примеров задач, решаемых внедрением комплексных систем защиты информации в сетях: Контроль и разграничение доступа внутри корпоративной сетевой инфраструктуры компании и на ее периметре. Организация защищенной демилитаризованной зоны (DMZ) в сетевой инфраструктуре компании. Организация защищенного доступа мобильных и удаленных пользователей компании к разрешенным ресурсам корпоративной сетевой инфраструктуры. Организация защищенного обмена данными между главным офисом компании и удаленными подразделениями. Аутентификация внутренних и внешних пользователей компании. Организация безопасного, контролируемого доступа сотрудников компании к сети Интернет с защитой от вирусных атак и спама. Сокрытие топологии и внутренней организации сетевой инфраструктуры компании от внешних пользователей. Централизованное управление средствами защиты, находящимися как в главном офисе компании, так и в удаленных подразделениях. Комплексные меры защиты информации необходимы всем компаниям, хранящим и обрабатывающим информацию в своих информационных системах: коммерческим и государственным организациям, подключенным к сетям общего пользования; территориально распределенным компаниям; финансово-кредитным организациям; организациям, которые предоставляют внешний доступ к своим информационным ресурсам; операторам связи и многим другим компаниям. Внедрение комплексной системы защиты информации в сети создает такие бизнес преимущества, как: Обеспечение возможности объективно оценивать текущее состояние информационной безопасности и принимать превентивные меры, направленные на повышение защищенности информационных ресурсов компании. Обеспечение возможности своевременно обнаруживать и предотвращать большую часть атак, направленных на сетевую инфраструктуру компании. Существенное повышение эффективности работы персонала, отвечающего за защиту информации в сети, снижение издержек, возникающих от неэффективной работы. Исключение случаев утечки конфиденциальной информации. Уменьшение вероятности несанкционированного подключения к сетевой инфраструктуре и использования корпоративных ресурсов. Сокращение издержек, связанных с нарушением функционирования информационных систем, за счет применения превентивных защитных мер и использования встроенных механизмов защиты. Соответствие Российским и международным стандартам безопасности, нормам и регламентам. Как результат внедрение комплексной системы защиты информации в сети позволит повысить эффективность ведения бизнеса за счет уменьшения рисков, связанных с нарушением защищенности информации. Технические средства защиты информации Подразделяется на аппаратный и физический. Последний – это способ физической защиты и препятствования доступу злоумышленников к информационному ресурсу, его носителям, аппаратуре при помощи разнообразных приспособлений. К техническим средствам относятся всевозможные замки, пломбы и т.д. Аппаратные средства устанавливаются непосредственно на вычислительную технику. Управление доступом. Этот метод защиты информации включает в себя целый комплекс мер, которые регулируют доступ ко всем ресурсам всеми возможными способами. Функции: идентификация (этот этап проходит весь персонал, который в принципе имеет доступ к информации, а также все ресурсы, при этом каждому присваивается свой персональный идентификатор); подтверждение подлинности (процесс идентификации пользователя посредством присвоенного ему идентификатора); разрешение доступа и работы в пределах, изначально установленных для каждого имеющего доступ к тому или иному информационному блоку; санкции (определенный набор заранее запрограммированных действий, который совершает система при попытке несанкционированного доступа к ней). Шифрование и криптографический метод На сегодняшний день защита компьютерной информации шифрованием считается одним из самых надежных и перспективных методов. Разберемся, что он из себя представляет. Какой-либо открытый информационный блок подвергается шифрованию, после чего он представляет собой закрытый текст или графическое изображение документа. Пользователь, который имеет все санкции на доступ именно к этому блоку, дешифрует его (производит все действия по зашифровке в обратном порядке) и получает возможность работать с исходным документом. Вся конфиденциальная и прочая информация, которая не предназначена для посторонних глаз, надежно зашифрована и помещена на сервер или, в случае отсутствия последнего, на компьютер, где располагаются все секретные сведения. Сотрудники, которые получат доступ к той или иной части информации (данным, таблицам, документам и даже целым программам) имеют персональный логин и пароль. Кроме того, в виде дополнительной защиты сотрудник будет иметь персональный USB-носитель, на котором содержится файл ключа. При этом сотрудник работает с информацией, не подозревая, что она зашифрована. Просто пользуется файлом так, как ему необходимо. Более того, если это не предусмотрено руководством, работник будет не в курсе того, что на ресурсе содержатся и другие блоки зашифрованной информации. А так как для данного пользователя она не предназначена, он ее попросту не видит. Надежное шифрование охраняет данные от перехвата. Даже если носитель с зашифрованными данными попадет в руки злоумышленников, расшифровать информацию они не смогут. Для внештатных ситуаций предусмотрено централизованное управление сервером, средоточие которого находится в руках одного единственного лица (как правило, это руководитель). Оно представляет собой специальный брелок с кнопкой, нажатие которой блокирует любой доступ к информации. Это в том случае, если ответственное лицо находится в одном здании с сервером. В противном случае, отправляется специальное кодовое SMS, информация о котором известна лишь хранителю блокировочного брелока. Да и вообще все настройки, доступы и прочие нюансы устанавливаются персонально для каждой отдельной компании и становятся известны только крайне узкому кругу лиц, который определяет руководство организации. Подобные беспрецедентные комплексные меры способны гарантировать безопасность данных от несанкционированного доступа к ним конкурентов, недоброжелателей и просто случайных непрошеных «гостей». Программы для обнаружения и удаления вирусов Поскольку все больше разработчиков в сфере компьютерной безопасности расширяют возможности своих продуктов для нахождения более чем одного типа вредоносного ПО, границы между различными типами программ становятся размытыми и не ясными. Например, антивирусные программы, такие как AVG AntiVirus. Он охватывает не только вирусы, но и обеспечивает защиту от шпионского ПО, рекламного ПО и других. Антишпионские программы, такие как SuperAntiSpyware позволяют не только обнаруживать шпионское ПО, но так же и удалять «троянов», «руткитов» и других. Также сканеры «троянов» могут иметь в своем арсенале средства для удаления вирусов, шпионского ПО и других вредоносных программ. В такой ситуации более уместно, эти продукты классифицировать как антивирусные программы, а не группировать их по имени одного из типов вредоносного ПО. В этой связи, в данном обзоре будут рассмотрены программы для защиты от вредоносного ПО, которые более эффективно борются с «троянами». Неужели получается, что необходимо установить целый пакет программ "антивирус + анти-шпионские программы + сканеры «троянов»"? Для большинства рядовых пользователей, нет, конечно. Не стоит ставить фанатизм "безупречной защиты" впереди реальных задач. Тем более, что эффект безупречной защиты может как раз навредить тем, что привлечет интерес к вашему компьютеру опытного хакера, ищущего сложной задачи. Все зависит от множества факторов: секретность информации, насколько широк спектр посещаемых вами сайтов, насколько сайты могут быть вредоносными, доступен ли компьютер из интернета (например, является небольшим файловым сервером), часто ли Вы устанавливаете новое ПО на свой компьютер и так далее. Нет ни одного антивируса или программы для удаления вредоносного ПО, которое работало лучше всех везде и всегда. Emsisoft Anti-Malware (ранее известный как a-squared Free) является хорошим выбором для обнаружения и удаления вредоносных программ, особенно «троянов». Программа надежно удаляет «троянов», содержащих «бэкдоры», «клавиатурных шпионов», «дозвонщиков» и других вредителей, нарушающих покой вашего "Web-серфинга". Так же программа хорошо справляется со шпионском ПО, рекламном ПО, перехватчиками Cookies, «червями», «вирусами» и «руткитами». Программа сочетает в себе Emsisoft Anti-Malware и Ikarus AntiVirus engine последней версии, что позволяет сократить ненужные повторяющиеся процедуры обнаружения одного и того же вредоносного ПО, за счет объединения различных алгоритмов поиска. Программа включает в себя работу с карантином, функцию онлайн-обновления и эвристический анализ неизвестных вредоносных программ. С сайта Emsisoft, "при загрузке, вы получите полную версию, включая все функции защиты сроком на 33 дня бесплатно. После окончания срока программное обеспечение будет работать в режиме сканера, который позволяет сканировать и чистить компьютер, но больше не будет включать в себя функции защиты от новых инфекций ". Другими словами, бесплатная версия по окончании демонстрационного срока не будет предоставлять такие функции, как охрана файловой системы, поведенческий блокиратор. ThreatFire предоставляет собой защиту в реальном времени на основе поведенческого анализа системы. Это достигается путем работы программы в фоновом режиме, что позволяет обходиться без проверки "по требованию". Любые обнаруженные вредоносные программы автоматически помещаются в карантин для обеспечения защиты вашего компьютера. Еще одной полезной особенностью является ThreatExpert отчет, который дает подробную информацию о последних 200 угроз. ThreatFire предполагает обратную связь с сообществом, что обеспечивает хорошую базу для выявления новых угроз. Если Вы откажетесь предоставлять информацию, то автоматическое обновление для Вас будет закрыто. Malwarebytes 'Anti-Malware - сканер "по-требованию", который ищет и удаляет «трояны», а также другие вредоносные программы, такие как вирусы, черви, «руткиты», «дозвонщики» и различное шпионского ПО. Хотя программа никогда не выиграет приз "за лучший пользовательский интерфейс", ее интерфейс интуитивно понятен и прост в использовании. Malwarebytes выпускает ежедневные обновления, поэтому до начала сканирования компьютера всегда проверяйте обновления. Для забывчивых людей, программа позволяет включить напоминание, чтобы предупредить Вас о том, что базы данных устарели. MalwareNET - это он-лайновая база данных. Отчет по ней показала, что почти 20% от общего числа угроз, обнаруженных MBAM, были связаны с «троянами». Программа позволяет проводить быстрое сканирование системы, имеет свой черный список, предполагает работу с карантином (по сути предоставляет возможность не бесследно удалять файлы). Имеет различные настройки для повышения производительности программы. А так же включает программу FileASSASSIN (для удаления заблокированных файлов). Еще одним плюсом является то, что MBAM редко вызывает какие-либо конфликты с другими утилитами защиты от вредоносного ПО. Rising PC Doctor - сканер «троянов» и шпионского ПО. Предлагает возможность автоматической защиты от ряда «троянов». Так же предлагает следующие инструменты: управление автозагрузкой, менеджер процессов, менеджер сервисов, File Shredder (программа удаления файлов, без возможности их восстановления) и другие. FreeFixer - просканирует систему и поможет удалить «трояны» и другие вредоносные программы. Но, от пользователя требуется правильно интерпретировать результаты работы программы. Особую осторожность необходимо проявлять при принятии решения удаления важных файлов системы, так как это может повредить системе. Ashampoo Anti-Malware - изначально этот продукт был только коммерческим. Однако, в настоящее время доступна бесплатная версия от Softpedia. Эта версия обеспечивает защиту в режиме реального времени, а также предлагает различные инструменты оптимизации. ЗаключениеЗащита компьютеров являются важной частью в работе с интернетом и другими источниками носящие информацию (флешка). В курсовой работе было рассмотрено большинство возможных угроз, которые могут быть направлены в адрес пользователей, а так же способы борьбы с ними. Согласно статистическим данным, с каждым годом растет численность «вредоносных» программ, которыми злоумышленники пользуются в своих целях. Следовательно, ответственность за безопасность устройств, личной информации и данных лежит исключительно на плечах каждого пользователя. Каждый, кто имеет доступ в сеть Интернет, должен проявлять большую осторожность и не давать злоумышленникам поводов для совершения противоправных действий в сторону пользователей сети интернета. Работа над этой темой дала очень многое понять: как человек, далекий от мира компьютерных технологий, мне было не известно о многих угрозах, которые подстерегают пользователей в сети интернет. В заключении могу сказать, что безопасность компьютеров зависит только от самих пользователей, их осторожное обращение в сети интернет и установкой антивируса. Список использованной литературыKASPERSKY SECURITY BULLETIN 2013 - тема научной статьи по общим и комплексным проблемам технических и прикладных наук и отраслей народного хозяйства Информационная безопасность (2-я книга социально-политического проекта «Актуальные проблемы безопасности социума»). М.: «Оружие и технологии», 2009. Громов, Ю.Ю. Информационная безопасность и защита информации: Учебное пособие / Ю.Ю. Громов, В.О. Драчев, О.Г. Иванова. - Ст. Оскол: ТНТ, 2010. Партыка, Т.Л. Информационная безопасность: Учебное пособие / Т.Л. Партыка, И.И. Попов. - М.: Форум, 2012. Гафнер В.В. Информационная безопасность: учеб. пособие. – Ростов на Дону: Феникс, 2010. Бабаш, А.В. Информационная безопасность. Лабораторный практикум: Учебное пособие / А.В. Бабаш, Е.К. Баранова, Ю.Н. Мельников. - М.: КноРус, 2013. |