Лабораторний практикум ТЗІ. Лабораторна робота 1 Тема роботи Огляд складових інформаційної безпеки Мета роботи Навчитися класифікувати загрози іб

Скачать 0.57 Mb. Скачать 0.57 Mb.

|

Порядок виконання лабораторної роботи1. Ознайомитися з теоретичним матеріалом. 2. Використовуючи перераховані у теоретичних відомостях способи зламати систему захисту BIOS на досліджуваному комп’ютері. 3. Якщо запропоновані способи не спрацювали, знайти додаткову інформацію в мережі Інтернет і запропонувати нові методи вирішення проблеми. 4. Оформити звіт, що повинен включати:

Контрольні питання

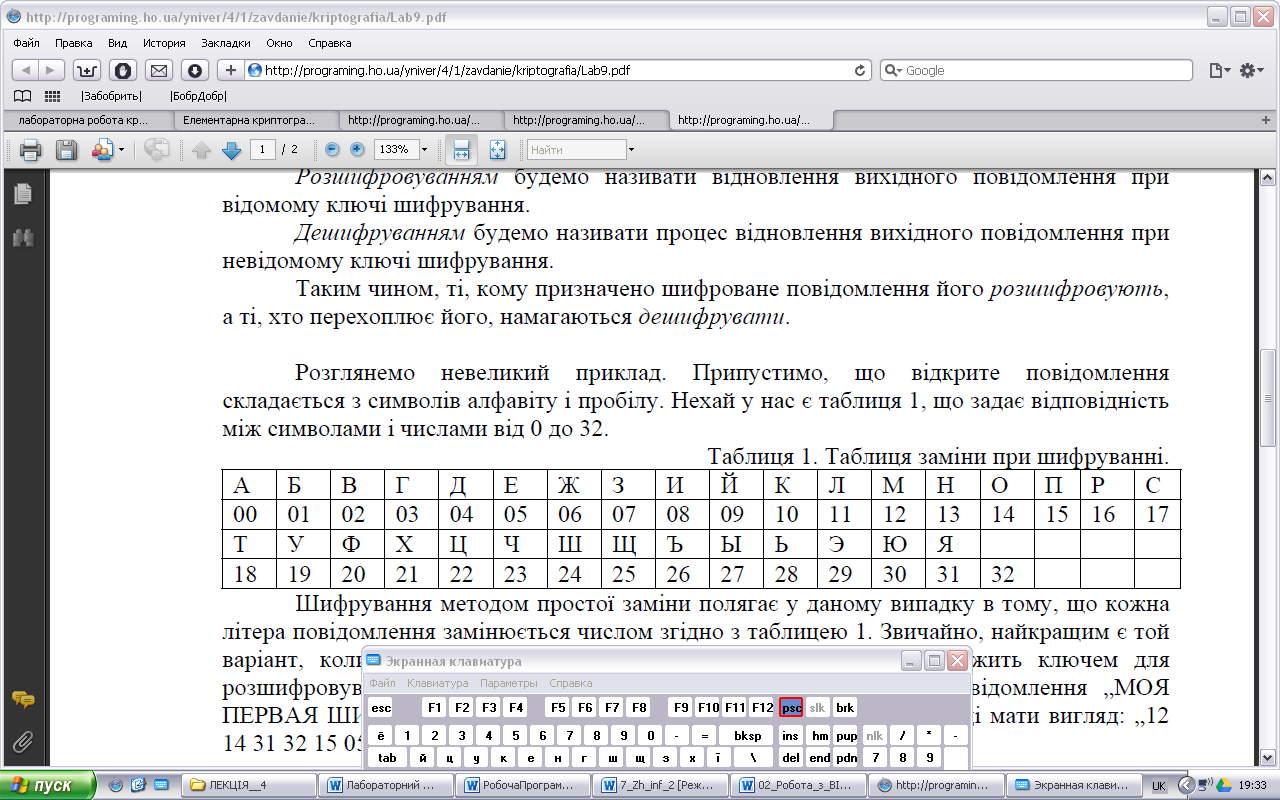

Лабораторна робота №6Тема роботи: Шифрування даних Мета роботи: Створити просту криптографічну систему на основі шифру Цезаря та дослідити її роботу. Теоретичні відомостіПід криптографією будемо розуміти область знань, що відноситься до методів і засобів перетворення повідомлень у незрозумілу для сторонніх осіб форму, а також перевірки істинності цих повідомлень. Під криптоаналітикою будемо розуміти засоби і методи, спрямовані на подолання криптографічного захисту. Сукупність криптографії та криптоаналітики називається криптологією. Розшифровуванням будемо називати відновлення вихідного повідомлення при відомому ключі шифрування. Дешифруванням будемо називати процес відновлення вихідного повідомлення при невідомому ключі шифрування. Таким чином, ті, кому призначено шифроване повідомлення його розшифровують, а ті, хто перехоплює його, намагаються дешифрувати. Дойла. Розглянемо два приклади простих шифрів. Шифр „Сцитала”. Цей шифр відомо з часів війни Спарти проти Афін у V ст. до н.е. Для його реалізації використовувалась т.зв. „сцитала” – циліндричний жезл певного діаметру. На сциталу намотували вузьку папірусну стрічку і на ній писали повідомлення вздовж осі сцитали. Коли стрічку знімали, на ній залишалися незрозумілі літери. Для розшифровки повідомлення адресат намотував стрічку на такий самий жезл і читав повідомлення. В цьому шифрі перетворення оригінального тексту у шифрований зводиться до перестановки літер оригінального тексту. Тому клас таких шифрів отримав назву шифру перестановки. Шифр Цезаря. Цей шифр реалізує таке перетворення відкритого тексту: кожна літера замінюється третьою після неї літерою алфавіту, який вважається написаним по колу, тобто після „я” йде „а”. Відмітимо, що Цезарь замінював її третьою літерою, але можна міняти і будь-якою іншою. Головне, щоби адресат цього повідомлення знав величину і напрямок цього зсуву. Клас шифрів, до якого відноситься шифр Цезаря, називається шифрами заміни. З цього, напевне зрозуміло, що створення хорошого шифру є задачею непростою. Тому бажано збільшити час життя шифру, але тут зростає імовірність того, що криптоаналітики противника зможуть розкрити шифр і читати зашифровані повідомлення. Якщо у шифрі є змінний „ключ”, то його заміна призводить до того, що розроблені противником методи вже не дадуть ефекту. Під ключем будемо розуміти змінний елемент шифру, який застосовується для шифрування конкретного повідомлення. Наприклад, у шифрі сцитала ключом є діаметр жезлу, а у шифрі Цезаря – величина і напрямок зсуву літер шифротексту відносно літер відкритого. Описані міркування призвели до того, що безпека повідомлень, що шифруються, в першу чергу стала забезпечуватися ключем. Сам шифр, шифромашина або принцип шифрування прийнято вважати відомими суперникові і доступними для попереднього вивчення, але у шифрі з’явився невідомий елемент –ключ, від якого істотно залежать застосовувані перетворення інформації. Тепер користувачі, перш ніж обмінятися шифрованими повідомленнями, повинні обмінятися ключем, за допомогою якого можна прочитати зашифроване повідомлення. А для криптоаналітиків, які хочуть прочитати перехоплене повідомлення, основною задачею є знаходження ключа. Принципи частотного криптоаналізу Встановлено, що в будь-якій мові літери абетки зустрічаються нерівномірно. Якщо взяти достатньо великий текст (порядку мільйона символів) загального змісту та підрахувати частоту, з якою кожна літера абетки зустрічається в цьому тексті, ми побачимо, що найчастіше в українських текстах зустрічається літера „О” (0.082), а в російських та англійських – „Е” (0.071 та 0.12 відповідно). Звичайно, в залежності від тематики текстів, частотні характеристики його змінюються, але тенденція залишається незмінною. На цьому факті ґрунтується метод частотного криптоаналізу. Якщо метод шифрування „перехопленої шифровки” не приховує частотних особливостей мови (а саме таким і є шифр Цезаря), то криптоаналітики виконують наступні дії: 1. Підраховують відносні частоти, з якими кожна літера абетки зустрічається в „перехопленому” повідомленні. Робиться це за формулою: частота=кількість/довжина; де кількість – скільки разів літера зустрічається в повідомленні; довжина – кількість літер в повідомленні. 2. Літеру з найбільшою відносною частотою ототожнюють з літерою, яка має найбільшу частоту в таблиці. 3. Визначають величину зсуву. 4. Пробують дешифрувати повідомлення з визначеною в п.3 величиною зсуву. Якщо отримано логічний зв‘язний текст, повідомлення вважається дешифрованим. Якщо зв‘язного тексту не отримано, процедуру продовжують. 5. Літеру з найбільшою відносною частотою ототожнюють з літерою, яка має другу найбільшу частоту в таблиці. 6. Пробують дешифрувати повідомлення, перебираючи частотну таблицю, поки не отримують зв‘язного тексту. Цим методом Вам необхідно користуватися для криптоаналізу в цій лабораторній роботі. Порядок виконання лабораторної роботи1. Підгрупа розбивається на пари за бажанням. 2. Один з членів пари пише програму шифрування та розшифрування тексту шифром Цезаря. Програма шифрування повинна задовольняти таким умовам: читати файл з набраним текстом; шифрувати текст з довільним зміщенням, значення якого вводиться з клавіатури; виводити зашифрований текст у файл. Програма розшифровування повинна задовольняти таким умовам: читати файл із зашифрованим текстом; розшифровувати його; видавати на екран розшифрований текст. 3. Другий з членів пари пише програму криптоаналізу методом частотного аналізу. Програма криптоаналізу повинна задовольняти наступним вимогам: а) читати „перехоплений” зашифрований файл; б) розраховувати відносну частоту, з якою зустрічається кожний символ у „перехопленому” файлі. 4. Перший з пари зашифровує повідомлення і передає його для криптоаналізу другому. Другий дешифрує отримане повідомлення методом частотного криптоаналізу і знаходить ключ шифрування (величину зміщення). Звіт з лабораторної роботи повинен містити: 1. Протоколи дій обох членів пари. 2. Розшифровані тексти та значення ключа, знайдені за допомогою криптоаналізу. Контрольні питання1. Що називається криптографією? Для чого вона використовується? 2. Що називається криптоаналітикою? Для чого вона використовується? 3. Що називається криптологією? 4. Яка різниця між розшифровкою і дешифровкою? 5. Що називається ключем шифрування? Для чого він використовується? Лабораторна робота №7Тема роботи: Криптографічні методи захисту інформації. Мета роботи:Створити криптографічну систему на основі шифру простої заміни та дослідити її роботу. Теоретичні відомостіПід криптографією будемо розуміти область знань, що відноситься до методів і засобів перетворення повідомлень у незрозумілу для сторонніх осіб форму, а також перевірки істинності цих повідомлень. Під криптоаналітикою будемо розуміти засоби і методи, спрямовані на подолання криптографічного захисту. Сукупність криптографії та криптоаналітики називається криптологією. Розшифровуванням будемо називати відновлення вихідного повідомлення при відомому ключі шифрування. Дешифруванням будемо називати процес відновлення вихідного повідомлення при невідомому ключі шифрування. Таким чином, ті, кому призначено шифроване повідомлення його розшифровують, а ті, хто перехоплює його, намагаються дешифрувати. Розглянемо невеликий приклад. Припустимо, що відкрите повідомлення складається з символів алфавіту і пробілу. Нехай у нас є таблиця 1, що задає відповідність між символами і числами від 0 до 32.  Шифрування методом простої заміни полягає у даному випадку в тому, що кожна літера повідомлення замінюється числом згідно з таблицею 1. Звичайно, найкращим є той варіант, коли набір чисел у таблиці генерується випадково і служить ключем для розшифровування повідомлення. У нашому простому прикладі повідомлення „МОЯ ПЕРВАЯ ШИФРОГРАММА” буде у зашифрованому на табл.1 вигляді мати вигляд: „12 14 31 32 15 05 16 02 00 31 32 24 08 20 16 14 03 16 00 12 12 00”. Для розшифровування повідомлення необхідно провести обернену заміну згідно з табл. 1. В цьому випадку другий рядок табл. 1 виступає в якості ключа, який використовується як для шифрування, так і для розшифровування повідомлення. Системи шифрування, яка використовує один і той же ключ для шифрування і розшифровування повідомлень, називається симетричною. Якщо повідомлення шифрують за допомогою одного ключа, а розшифровують за допомогою іншого, така система носить назву асиметричної. Дуже часто використовують кілька алгоритмів шифрування, наприклад, зсув на певну кількість знаків алфавіту, а потім застосування простої заміни за допомогою табл.1. Таке невелике ускладнення шифрування може призвести до значного ускладнення при його дешифровці, чого, в принципі, і прагнуть досягти при застосуванні криптографічних систем. Порядок виконання лабораторної роботи1. Підгрупа розбивається на пари, як в ЛР№6. 2. Один з членів пари модифікує програму ЛР№6 так, щоби вона спочатку використовувала алгоритм Цезаря, так як у ЛР№6, а потім, при другому проході, виконувала просту заміну згідно з генерованою таблицею заміни типу табл. 1. 3. Система шифрування повинна задовольняти таким вимогам: а) читати відкритий текст повідомлення з текстового файлу; б) запитувати величину і напрям зсуву; в) генерувати таблицю простої заміни за допомогою генератора випадкових чисел; в) записувати зашифроване повідомлення, величину зсуву і таблицю заміни у текстовий файл для передачі. 4. Система розшифрування повинна задовольняти таким вимогам: а) читати з текстового файла зашифроване повідомлення разом з таблицею заміни і величиною зсуву; б) виводити розшифроване повідомлення у текстовий файл і на екран монітора. 5. Протокол дій та отримані результати включіть у звіт з лабораторної роботи. Контрольні питання1. Що називається криптографією? Для чого вона використовується? 2. Що називається криптоаналізом? Для чого він використовувається? 3. Що називається криптологією? 4. Яка різниця між розшифровкою і дешифровкою? 5. Охарактеризуйте шифр простої заміни. Які його переваги і недоліки? 6. Які Ви знаєте типи шифрів? Наведіть приклади. 7. Які системи шифрування називаються симетричними? 8. Які системи шифрування називаються асиметричними? |