Лабораторные задания (1). Лабораторная работа 1 7 уровней модели osi. Принцип работы сетевой модели. (12 недели) Принцип устройства сетевой модели

Скачать 256.51 Kb. Скачать 256.51 Kb.

|

|

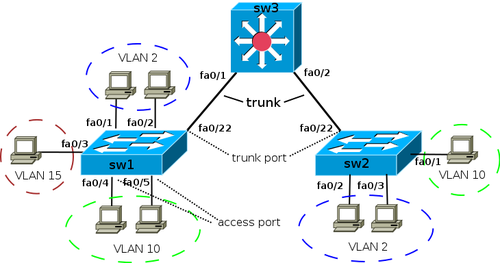

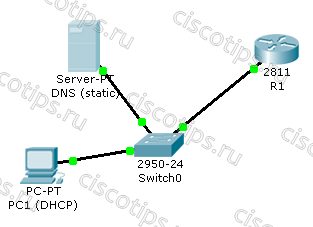

Лабораторные работы Лабораторная работа 1 7 уровней модели OSI. Принцип работы сетевой модели. (1-2 недели) Принцип устройства сетевой модели Сетевая модель OSI имеет семь уровней, иерархически расположенных от большего к меньшему. Cамым верхним является седьмой (прикладной), а самым нижним — первый (физический). Модель OSI разрабатывалась еще в 1970-х годах, чтобы описать архитектуру и принципы работы сетей передачи данных. В процессе передачи данных всегда участвуют устройство-отправитель, устройство-получатель, а также сами данные, которые должны быть переданы и получены. С точки зрения рядового пользователя задача элементарна — нужно взять и отправить эти данные. Все, что происходит при отправке и приеме данных, детально описывает семиуровневая модель OSI. На седьмом уровне информация представляется в виде данных, на первом — в виде бит. Процесс, когда информация отправляется и переходит из данных в биты, называется инкапсуляцией. Обратный процесс, когда информация, полученная в битах на первом уровне, переходит в данные на седьмом, называется декапсуляцией. На каждом из семи уровней информация представляется в виде блоков данных протокола — PDU (Protocol Data Unit). Рассмотрим на примере: пользователь 1 отправляет картинку, которая обрабатывается на седьмом уровне в виде данных, данные должны пройти все уровни до самого нижнего (первого), где будут представлены как биты. Этот процесс называется инкапсуляцией. Компьютер пользователя 2 принимает биты, которые должны снова стать данными. Этот обратный процесс называется декапсуляция. Что происходит с информацией на каждом из семи уровней, как и где биты переходят в данные мы разберем в этой статье. Инкапсуляция и инкапсуляция Первый, физический уровень (physical layer, L1) Начнем с самого нижнего уровня. Он отвечает за обмен физическими сигналами между физическими устройствами, «железом». Компьютерное железо не понимает, что такое картинка или что на ней изображено, «железу» картинка понятна только в виде набора нулей и единиц, то есть бит. Каждый уровень имеет свои PDU (Protocol Data Unit), представляемые в той форме, которая будет понятна на данном уровне и, возможно, на следующем до преобразования. Работа с чистыми данными происходит только на уровнях с пятого по седьмой. Устройства физического уровня оперируют битами. Они передаются по кабелям (например, через оптоволокно) или без — например, через Bluetooth или IRDA, Wi-Fi, GSM, 4G и так далее. Второй уровень, канальный (data link layer, L2) Когда два пользователя находятся в одной сети, состоящей только из двух устройств, — это идеальный случай. Но что если этих устройств больше? Второй уровень решает проблему адресации при передаче информации. Канальный уровень получает биты и превращает их в кадры (frame, также «фреймы»). Задача здесь — сформировать кадры с адресом отправителя и получателя, после чего отправить их по сети. У канального уровня есть два подуровня — это MAC и LLC. MAC (Media Access Control, контроль доступа к среде) отвечает за присвоение физических MAC-адресов, а LLC (Logical Link Control, контроль логической связи) занимается проверкой и исправлением данных, управляет их передачей. Для упрощения мы указываем LLC на втором уровне модели, но, если быть точными, LLC нельзя отнести полностью ни к первому, ни ко второму уровню — он между. На втором уровне OSI работают коммутаторы, их задача — передать сформированные кадры от одного устройства к другому, используя в качестве адресов только физические MAC-адреса. На канальном уровне активно используется протокол ARP (Address Resolution Protocol — протокол определения адреса). С помощью него 64-битные MAC-адреса сопоставляются с 32-битными IP-адресами и наоборот, тем самым обеспечивается инкапсуляция и декапсуляция данных. Третий уровень, сетевой (network layer, L3) На третьем уровне появляется новое понятие — маршрутизация. Для этой задачи были созданы устройства третьего уровня — маршрутизаторы (их еще называют роутерами). Маршрутизаторы получают MAC-адрес от коммутаторов с предыдущего уровня и занимаются построением маршрута от одного устройства к другому с учетом всех потенциальных неполадок в сети. Четвертый уровень, транспортный (transport layer, L4) Уровни среди и уровни хоста Все семь уровней модели OSI можно условно разделить на две группы: Media layers (уровни среды), Host layers (уровни хоста). Уровни группы Media Layers (L1, L2, L3) занимаются передачей информации (по кабелю или беспроводной сети), используются сетевыми устройствами, такими как коммутаторы, маршрутизаторы и т.п. Уровни группы Host Layers (L4, L5, L6, L7) используются непосредственно на устройствах, будь то стационарные компьютеры или мобильные устройства. Четвертый уровень — это посредник между Host Layers и Media Layers, относящийся скорее к первым, чем к последним. Его главной задачей является транспортировка пакетов. Естественно, при транспортировке возможны потери, но некоторые типы данных более чувствительны к потерям, чем другие. Например, если в тексте потеряются гласные, то будет сложно понять смысл, а если из видеопотока пропадет пара кадров, то это практически никак не скажется на конечном пользователе. Поэтому при передаче данных, наиболее чувствительных к потерям на транспортном уровне, используется протокол TCP, контролирующий целостность доставленной информации. Для мультимедийных файлов небольшие потери не так важны, гораздо критичнее будет задержка. Для передачи таких данных, наиболее чувствительных к задержкам, используется протокол UDP, позволяющий организовать связь без установки соединения. При передаче по протоколу TCP данные делятся на сегменты. Сегмент — это часть пакета. Когда приходит пакет данных, который превышает пропускную способность сети, пакет делится на сегменты допустимого размера. Сегментация пакетов также требуется в ненадежных сетях, когда существует большая вероятность того, что большой пакет будет потерян. При передаче данных по протоколу UDP пакеты данных делятся уже на датаграммы. Датаграмма (datagram) — это тоже часть пакета, но ее нельзя путать с сегментом. Главное отличие датаграмм — в автономности. Каждая датаграмма содержит все необходимые заголовки, чтобы дойти до конечного адресата, поэтому они не зависят от сети, могут доставляться разными маршрутами и в разном порядке. При потере датаграмм или сегментов получаются «битые» куски данных, которые не получится корректно обработать. Первые четыре уровня — специализация сетевых инженеров. С последними тремя они не так часто сталкиваются, потому что пятым, шестым и седьмым занимаются разработчики. Базовая защита от DDoS в Selectel Защищаем сервисы на уровнях L3, L4 бесплатно. Подробнее Пятый уровень, сеансовый (session layer, L5) Пятый уровень оперирует чистыми данными. Помимо пятого, чистые данные используются также на шестом и седьмом уровне. Сеансовый уровень отвечает за поддержку сеанса или сессии связи. Пятый уровень оказывает услугу следующему: управляет взаимодействием между приложениями, открывает возможности синхронизации задач, завершения сеанса, обмена информации. Службы сеансового уровня зачастую применяются в средах приложений, требующих удаленного вызова процедур, т.е. чтобы запрашивать выполнение действий на удаленных компьютерах или независимых системах на одном устройстве (при наличии нескольких ОС). Примером работы пятого уровня может служить видеозвонок по сети. Во время видеосвязи необходимо, чтобы два потока данных (аудио и видео) шли синхронно. Когда к разговору двоих человек прибавится третий — получится уже конференция. Задача пятого уровня — сделать так, чтобы собеседники могли понять, кто сейчас говорит. Шестой уровень, представления данных (presentation layer, L6) О задачах уровня представления вновь говорит его название. Шестой уровень отвечает за преобразование протоколов и кодирование/декодирование данных. Шестой уровень также занимается представлением картинок (в JPEG, GIF и т.д.), а также видео-аудио (в MPEG, QuickTime). А помимо этого → шифрованием данных, когда при передаче их необходимо защитить.  Седьмой уровень, прикладной (application layer) Седьмой уровень, прикладной (application layer)Седьмой уровень иногда еще называют уровень приложений, но чтобы не запутаться можно использовать оригинальное название — application layer. Прикладной уровень — это то, с чем взаимодействуют пользователи, своего рода графический интерфейс всей модели OSI, с другими он взаимодействует по минимуму. Все услуги, получаемые седьмым уровнем от других, используются для доставки данных до пользователя. Протоколам седьмого уровня не требуется обеспечивать маршрутизацию или гарантировать доставку данных, когда об этом уже позаботились предыдущие шесть. Задача седьмого уровня — использовать свои протоколы, чтобы пользователь увидел данные в понятном ему виде. Критика модели OSI Семиуровневая модель была принята в качестве стандарта ISO/IEC 7498, действующего по сей день, однако, модель имеет свои недостатки. Среди основных недостатков говорят о неподходящем времени, плохой технологии, поздней имплементации, неудачной политике. Первый недостаток — это неподходящее время. На разработку модели было потрачено неоправданно большое количество времени, но разработчики не уделили достаточное внимание существующим в то время стандартам. В связи с этим модель обвиняют в том, что она не отражает действительность. В таких утверждениях есть доля истины, ведь уже на момент появления OSI другие компании были больше готовы работать с получившей широкое распространение моделью TCP/IP. Вторым недостатком называют плохую технологию. Как основной довод в пользу того, что OSI — это плохая технология, приводят распространенность стека TCP/IP. Протоколы OSI часто дублируют другу друга, функции распределены по уровням неравнозначно, а одни и те же задачи могут быть решены на разных уровнях. Даже изначальное описание архитектуры в распечатанном виде имеет толщину в один метр. Разделение на семь уровней было скорее политическим, чем техническим. При построении сетей в реальности иногда можно обойтись без уровней 5 и 6, также в редких случаях можно обойтись только первыми четырьмя уровнями. Кроме того, в отличие от TCP/IP, OSI никогда не ассоциировалась с UNIX. Добиться широкого распространения OSI не получилось потому, что она проектировалась как закрытая модель, продвигаемая Европейскими телекоммуникационными компаниями и правительством США. Стек протоколов TCP/IP изначально был открыт для всех, что позволило ему набрать популярность среди сторонников открытого программного кода. Даже несмотря на то, что основные проблемы архитектуры OSI были политическими, репутация была запятнана и модель не получила распространения. Тем не менее, в сетевых технологиях, при работе с коммутацией даже сегодня обычно используют модель OSI. PDU для каждого уровня модели Вывод, роль модели OSI при построении сетей В статье мы рассмотрели принципы построения сетевой модели OSI. На каждом из семи уровней модели выполняется своя задача. В действительности архитектура OSI сложнее, чем мы описали. Существуют и другие уровни, например, восьмой — так называют самого пользователя. Как мы упоминали выше, оригинальное описание всех принципов построения сетей в рамках этой модели, если его распечатать, будет иметь толщину в один метр. Но компании активно используют OSI как эталон. Мы перечислили только основную структуру словами, понятными начинающим. Модель OSI служит инструментом при диагностике сетей. Если в сети что-то не работает, то гораздо проще определить уровень, на котором произошла неполадка, чем пытаться перестроить всю сеть заново. Зная архитектуру сети, гораздо проще ее строить и диагностировать. Как нельзя построить дом, не зная его архитектуры, так невозможно построить сеть, не зная модели OSI. При проектировании важно учитывать все. Важно учесть взаимодействие каждого уровня с другими, насколько обеспечивается безопасность, шифрование данных внутри сети, какой прирост пользователей выдержит сеть без обрушения, будет ли возможно перенести сеть на другую машину и т.д. Каждый из перечисленных критериев укладывается в функции одного из семи уровней. Лабораторная работа 2 (3-4 недели) Настройка основных компонентов L2 коммутатора Задачи Часть 1. Проверка конфигурации коммутатора по умолчанию Часть 2. Настройка основных параметров коммутатора Часть 3. Настройка баннера MOTD (сообщения дня) Часть 4. Сохранение файлов конфигурации в NVRAM Часть 5. Настройка коммутатора S2 Общие сведения В этом упражнении вы осуществите базовую настройку коммутатора. Затем вам будет необходимо обеспечить безопасность доступа к интерфейсу командной строки (CLI) и портам консоли с помощью зашифрованных и текстовых паролей. Вы также научитесь настраивать сообщения для пользователей, выполняющих вход в систему коммутатора. Эти баннеры также предупреждают пользователей о том, что несанкционированный доступ запрещен. Часть 1. Проверка конфигурации коммутатора по умолчанию Шаг 1. Войдите в привилегированный режим EXEC. Привилегированный режим EXEC дает доступ ко всем командам коммутатора. Но поскольку многие привилегированные команды задают рабочие параметры, привилегированный доступ должен быть защищен паролем во избежание несанкционированного использования. Набор команд привилегированного режима EXEC включает команды, которые доступны в пользовательском режиме EXEC, а также команду configure, открывающую доступ к остальным командным режимам. А. Щелкните S1, а затем вкладку CLI. Нажмите клавишу ввода. Б. Перейдите в привилегированный режим EXEC, выполнив команду enable. Switch> enable Switch# Обратите внимание, что командная строка изменилась, отображая переключение в привилегированный режим EXEC. Шаг 2. Изучите текущую конфигурацию коммутатора. А. Введите команду show running-config. Switch# show running-config Б. Ответьте на следующие вопросы. 1. Сколько у коммутатора интерфейсов FastEthernet? 2. Сколько у коммутатора интерфейсов Gigabit Ethernet? 3. Каков диапазон значений, отображаемых в линиях vty? 4. Какая команда отображает текущее содержимое энергонезависимого ОЗУ (NVRAM)? 5. Почему коммутатор отвечает сообщением startup-config is not present? Часть 2. Настройка основных параметров коммутатора Шаг 1. Присвойте коммутатору имя. Для настройки параметров коммутатора, возможно, потребуется переключаться между режимами настройки. Обратите внимание, как изменяется командная строка при переходе между режимами командной строки коммутатора. Switch# configure terminal Switch(config)# hostname S1 S1(config)# exit S1# Шаг 2. Обеспечьте безопасный доступ к консоли. Для безопасного доступа к консоли перейдите в режим config-line и установите для консоли пароль letmein. S1# configure terminal Enter configuration commands, one per line. End with CNTL/Z. S1(config)# line console 0 S1(config-line)# password letmein S1(config-line)# login S1(config-line)# exit S1(config)# exit %SYS-5-CONFIG_I: Configured from console by console S1# Для чего нужна команда login? Шаг 3. Убедитесь, что доступ к консоли защищен. Выйдите из привилегированного режима, чтобы убедиться, что для консольного порта установлен пароль. S1# exit Switch con0 is now available Press RETURN to get started. User Access Verification Password: S1> Примечание. Если коммутатор не выводит запрос на ввод пароля, значит, вы не настроили параметр login в шаге 2. Шаг 4. Защитите доступ к привилегированному режиму. Установите для enable пароль c1$c0. Этот пароль ограничивает доступ к привилегированному режиму. Примечание. Символ 0 в c1$c0 — это ноль, а не заглавная буква «O». Настройка пароля будет оценена как выполненная успешно только после того как вы зашифруете его на шаге 8. S1> enable S1# configure terminal S1(config)# enable password c1$c0 S1(config)# exit %SYS-5-CONFIG_I: Configured from console by console S1# Шаг 5. Убедитесь, что доступ к привилегированному режиму защищен. А. Введите команду exit еще раз, чтобы выйти из коммутатора. Б. Нажмите User Access Verification Password: В. Первый пароль — это пароль для консоли, который был задан для line con 0. Введите этот пароль, чтобы вернуться в пользовательский режим EXEC. Г. Введите команду для доступа к привилегированному режиму. Д. Введите второй пароль, который был задан для ограничения доступа к привилегированному режиму EXEC. Е. Проверьте конфигурацию, изучив содержимое файла running-configuration: S1# show running-config Обратите внимание, что пароли для консоли и привилегированного режима отображаются в виде обычного текста. Это может быть небезопасно, так как пароль может увидеть любой находящийся рядом человек. Шаг 6. Настройте зашифрованный пароль для защиты доступа к привилегированному режиму. Пароль enable password нужно заменить на новый зашифрованный пароль с помощью команды enable secret. Установите для enable secret пароль itsasecret. S1# config t S1(config)# enable secret itsasecret S1(config)# exit S1# Примечание. Пароль enable secret имеет приоритет перед паролем enable password. Если для коммутатора заданы оба пароля, для перехода в привилегированный режим EXEC нужно ввести пароль enable secret. Шаг 7. Убедитесь, что в файл конфигурации добавлен пароль enable secret. А. Введите команду show running-config еще раз, чтобы проверить новый пароль enable secret. Примечание. Команду show running-config можно сократить до S1# show run Б. Что отображается при выводе пароля enable secret? В. Почему пароль enable secret отображается не так, как задан? Шаг 8. Зашифруйте пароли enable и console. Как было видно в шаге 7, пароль enable secret зашифрован, а пароли enable password и console хранятся в виде обычного текста. Сейчас мы зашифруем эти открытые пароли с помощью команды service password-encryption. S1# config t S1(config)# service password-encryption S1(config)# exit Если установить на коммутаторе другие пароли, они будут храниться в файле конфигурации в виде обычного текста или в зашифрованном виде? Дайте пояснение. Часть 3. Настройка баннера MOTD (сообщения дня) Шаг 1. Настройте баннер MOTD (сообщения дня). В набор команд Cisco IOS входит команда, позволяющая настроить сообщение, которое будут видеть все, кто входит в систему на коммутаторе. Это сообщение называется сообщением дня или баннером MOTD (message of the day). Текст баннера нужно заключить в двойные кавычки или использовать разделитель, отличный от любого символа в строке MOTD. S1# config t S1(config)# banner motd "This is a secure system. Authorized Access Only!" S1(config)# exit %SYS-5-CONFIG_I: Configured from console by console S1# 1. Когда будет отображаться этот баннер? 2. Зачем на всех коммутаторах должен быть баннер MOTD? Часть 4. Сохранение файлов конфигурации в NVRAM Шаг 1. Проверьте правильность конфигурации с помощью команды show run. Шаг 2. Сохраните файл конфигурации. Вы завершили основную настройку коммутатора. Теперь выполните резервное копирование файла конфигурации в NVRAM и убедитесь, что внесенные изменения не были потеряны при перезагрузке системы или отключении питания. S1# copy running-config startup-config Destination filename [startup-config]?[Enter] Building configuration... [OK] Какова самая короткая версия команды copy running-config startup-config? Шаг 3. Изучите файл загрузочной конфигурации. Какая команда отображает содержимое NVRAM? Все ли внесенные изменения были записаны в файл? Часть 5. Настройка коммутатора S2 Вы завершили настройку коммутатора S1. Теперь настройте коммутатор S2. Если вы не можете вспомнить команды, вернитесь к частям 1–4. Настройте для коммутатора S2 следующие параметры. А. Имя устройства: S2. Б. Защитите доступ к консоли паролем letmein. В. Задайте пароль enable password c1$c0 и пароль enable secret itsasecret. Г. Введите следующее сообщение для пользователей, выполняющих вход в систему на коммутаторе: Authorized access only. Unauthorized access is prohibited and violators will be prosecuted to the full extent of the law. Д. Зашифруйте все открытые пароли. Е. Проверьте правильность конфигурации. Ж. Сохраните файл конфигурации, чтобы предотвратить его потерю в случае отключения питания коммутатора. Лабораторная работа 3 (5-6 неделя) Настройка политики безопасности: port-security Port-security — функция коммутатора, позволяющая указать MAC-адреса хостов, которым разрешено передавать данные через порт. После этого порт не передает пакеты, если MAC-адрес отправителя не указан как разрешенный. Кроме того, можно указывать не конкретные MAC-адреса, разрешенные на порту коммутатора, а ограничить количество MAC-адресов, которым разрешено передавать трафик через порт. Используется для предотвращения: несанкционированной смены MAC-адреса сетевого устройства или подключения к сети, атак направленных на переполнение таблицы коммутации. Настройка port security Port security настраивается в режиме настройки интерфейса. На многих коммутаторах Cisco по умолчанию порт находится в режиме dynamic auto, однако этот режим не совместим с функцией port security. Поэтому интерфейс надо перевести в режим trunk или access: НАСТРОЙКАРассмотрим пример настройки: Switch#interface fa0/1 – заходим в режим конфигурации порта Switch(config-ig)#switchport mode access – делаем порт access Switch(config-ig)#switchport port-security – включаем port-security Switch(config-ig)#switchport port-security maximum 50 – задаем максимальное количество адресов на порту Switch(config-ig)#switchport port-security mac-address sticky – включаем sticky изучение switch(config-if)# switchport mode Включение port security на интерфейсе (после этого включены настройки по умолчанию): switch(config-if)# switchport port-security Максимальное количество безопасных MAC-адресовМаксимальное количество безопасных MAC-адресов на интерфейсе или в VLAN: switch(config-if)# switchport port-security maximum Например, на интерфейсе разрешить 2 MAC-адреса, а остальные настройки по умолчанию: switch(config)# interface Fastethernet0/3 switch(config-if)# switchport mode access switch(config-if)# switchport port-security maximum 2 switch(config-if)# switchport port-security Настройка безопасных MAC-адресовВключение sticky запоминания адресов: switch(config-if)# switchport port-security mac-address sticky switch(config-if)# switchport port-security mac-address sticky [mac-address | vlan [править]Настройка режима реагирования на нарушения безопасностиРежим реагирования на нарушения безопасности (по умолчанию shutdown): switch(config-if)# switchport port-security violation Если порт был настроен (или оставлен по умолчанию) режиме реагирования shutdown, то при нарушении порт перейдет в состояние error-disabled. Посмотреть, что порт перешел в состояние error-disabled: switch# show interfaces [править]Очистка таблицы MAC-адресовОчистить таблицу MAC-адресов, для подключения других устройств: switch# clear port-security [all|configured|dynamic|sticky] [address Лабораторная работа 4 (7-9 недели) Настройка политики безопасности и разграничения: VLAN, trunk, port-security Настройка VLAN на коммутаторах Cisco под управлением IOSНекоторые обозначения: access port – это порт, который принадлежит к одному VLAN, и может передавать нетегированный информационный трафик; trunk port – это коммутационный порт, посредством которого может передаваться тегированный трафик от одного либо нескольких VLAN. Коммутаторы Cisco ранних версий работали с двумя протоколами: 802.1Q, ISL. Второй из них относится к проприетарному протоколу, который применяется в коммутационных платформах Cisco. Этот протокол позволяет инкапсулировать фрейм с целью передачи данных о причастности к тому или иному VLAN. Современные модели этот протокол не поддерживают, а работают только с 802.1Q.  Создается VLAN с идентификатором 2 и задается для него имя следующим образом: sw1(config)# vlan 2 sw1(config-vlan)# name test Для удаления VLAN с идентификатором 2 используется: sw1(config)# no vlan 2 Настройка Access портовДля назначения коммутационного порта в VLAN нужно: sw1(config)# interface fa0/1 sw1(config-if)# switchport mode access sw1(config-if)# switchport access vlan 2 Диапазон коммутационных портов с fa0/4 до fa0/5 для VLAN 10 выполняется следующим образом: sw1(config)# interface range fa0/4 - 5 sw1(config-if-range)# switchport mode access sw1(config-if-range)# switchport access vlan 10 Чтобы просмотреть информацию о состоянии VLAN нужно: sw1# show vlan brief VLAN Name Status Ports ---- -------------------------------- --------- ------------------------------- 1 default active Fa0/6, Fa0/7, Fa0/8, Fa0/9, Fa0/10, Fa0/11, Fa0/12, Fa0/13, Fa0/14, Fa0/15, Fa0/16, Fa0/17, Fa0/18, Fa0/19, Fa0/20, Fa0/21, Fa0/22, Fa0/23, Fa0/24 2 test active Fa0/1, Fa0/2 10 VLAN0010 active Fa0/4, Fa0/5 15 VLAN0015 active Fa0/3 Настройка TrunkЧтобы иметь возможность передачи трафика от нескольких VLAN посредством одного порта, его следует перевести в режим trunk. Конкретные режимы интерфейса (режим умолчания отличаются для разных моделей): auto – это автоматический режим порта, из которого переход в режим trunk возможен только в том случае, если порт на другом конце связи будет в режиме desirable или on; desirable – это режим, из которого порт может перейти к режиму trunk; в этом состоянии он периодично посылает DTP-кадры к другому порту, запрашивая его перейти в режим trunk; этот режим будет установлен, если другой порт находится в одном из трех режимов: auto, desirable или on; trunk – в этом случае порт постоянно пребывает в состоянии trunk, даже если другой порт не может поддерживать такой же режим; nonegotiate – это режим, с которого порт готов выполнить переход к режиму trunk; он не выполняет передачу DTP-кадров к другому порту. Этот режим предусмотрен для исключения конфликтных ситуаций с другим оборудованием (не бренда Cisco). В этом случае коммутационное устройство на другом конце связи должно быть настроено в ручном режиме для использования режима trunk. По умолчанию для режима trunk разрешаются все VLAN. Чтобы через любой из поддерживаемых VLAN выполнялась передача данных, он должен быть активным. В активную фазу он переходит тогда, когда его создали на коммутаторе и один из его портов находится в режиме up/up. VLAN создается на коммутаторе посредством команды vlan. Также он может формироваться автоматически на коммутаторе, когда к нему добавляются интерфейсы в режиме access. В схеме, используемой с целью демонстрации настроек для коммутаторов sw1 и sw2, требуемые VLAN создадутся в момент добавления access-портов к соответствующим VLAN: sw1(config)# interface fa0/3 sw1(config-if)# switchport mode access sw1(config-if)# switchport access vlan 15 % Access VLAN does not exist. Creating vlan 15 Поскольку на коммутаторе sw3 отсутствуют access-порты, нужно создать все нужные VLAN: sw3(config)# vlan 2,10,15 Чтобы автоматически создать VLAN на устройствах коммутации, можно применять протокол VTP. Настройка статического TrunkЧтобы создать статический trunk нужно: sw1(config)# interface fa0/22 sw1(config-if)# switchport mode trunk Модели коммутаторов, которые поддерживают ISL, после попытки перевода интерфейса в режим статического trunk могут выбрасывать следующую ошибку: sw1(config-if)# switchport mode trunk Command rejected: An interface whose trunk encapsulation is “Auto” can not be configured to “trunk” mode. Ошибка генерируется потому, что процесс динамического определения инкапсуляции (выбор 802.1Q или ISL) может поддерживаться только с динамическим режимом trunk. Для настройки статического trunk нужно процедуру инкапсуляции также сделать статической. Этот тип коммутаторов предусматривает явное указание типа инкапсуляции для конкретного интерфейса: sw1(config-if)# switchport trunk encapsulation dot1q После этого повторно выполняется команда для настойки статического trunk – switchport mode trunk. Динамическое создание TrunkDynamic Trunk Protocol (DTP) является проприетарным протоколом Cisco, обеспечивающим коммутационным устройствам возможность определять находится ли в состоянии поднятия trunk соседний коммутатор и какой протокол нужно задействовать ISL или 802.1Q. DTP включается по умолчанию. Он владеет следующими режимами интерфеса: auto – порт пребывает в автоматическом режиме и перейдет в trunk, когда на другом конце связи порт будет on или desirable; если на противоположных концах порты в режиме auto, trunk задействован не будет; desirable – из этого состояния порт может перейти к trunk; он периодически совершает посылку DTP-кадров к порту на другом конце; trunk будет установлен, если порт на другой стороне будет on, desirable, auto; nonegotiate – из этого состояния порт может перейти в trunk, DTP-кадры при этом не передаются; этот режим нужен чтобы предотвратить конфликт межу Cisco и не Cisco оборудованием. Для перевода интерфейса в режим auto: sw1(config-if)# switchport mode dynamic auto Для перевода интерфейса в режим desirable: sw1(config-if)# switchport mode dynamic desirable Для перевода интерфейса в режим nonegotiate: sw1(config-if)# switchport nonegotiate Для проверки текущего режима DTP: sw# show dtp interface Разрешенные VLAN'Изначально, по умолчанию, в trunk разрешаются все VLAN. Также можно создать ограничение перечня VLAN, которые можно передавать через тот или иной trunk. Чтобы указать список разрешенных VLAN для порта fa0/22 нужно выполнить: sw1(config)# interface fa0/22 sw1(config-if)# switchport trunk allowed vlan 1-2,10,15 Чтобы добавить еще один разрешенный VLAN: sw1(config)# interface fa0/22 sw1(config-if)# switchport trunk allowed vlan add 160 Для удаления VLAN из списка разрешенных: sw1(config)# interface fa0/22 sw1(config-if)# switchport trunk allowed vlan remove 160 Native VLANДля стандарта 802.1Q используется понятие native VLAN. Информационный трафик для этого VLAN будет передаваться нетегированным. По умолчанию его роль выполняет VLAN 1, но можно указать и иной VLAN как native. Для настройки VLAN 5 в native нужно: sw1(config-if)# switchport trunk native vlan 5 После этого весь трафик, который принадлежит к VLAN 5, передастся посредством trunk-интерфейса нетегированным, а весь трафик, который пришел на trunk-интерфейс будет иметь маркировку, как принадлежащий к VLAN 5. Лабораторная работа 5 (10-13 недели) DHCP сервер на маршрутизаторе ciscoПротокол DHCP – позволяет производить автоматическую настройку сети на компьютерах и других устройствах. DHCP может быть настроен на маршрутизаторах Cisco или на базе любого сервера. Данная статья описывает настройку DHCP сервера на маршрутизаторе Cisco. Однако, маршрутизатор может работать и как DHCP клиент – получая адрес на один из своих интерфейсов. Об этом можно прочесть подробнее здесь. Настройка DHCP сервера на маршрутизаторе это удобно в том плане, что если уже есть работающий маршрутизатор, то проще повесить на него максимальное количество функционала (интернет, NAT, DHCP и т.п.) чтобы каждое устройство занималось своим делом. DCHP позволяет автоматически настраивать на клиенте следующие основные параметры: IP адрес Основной шлюз Маска подсети DNS сервера Имя домена Это наиболее частое использование DHCP, но можно передавать и огромное количество других параметров. Например, можно передавать дополнительные маршруты, чтобы в разные сети компьютер ходил через разные шлюзы. Или, с помощью DHCP можно организовывать загрузку устройств по сети. В этом случае клиент получает помимо основных параметров, адрес TFTP сервера и имя файла на нём (я имею в виду имя файла – загрузчика ОС, которую необходимо загрузить по сети). Когда клиент, например, обычный компьютер, запускается, ОС видит, что для некой сетевой карты стоит «Получить параметры по DHCP». Такой компьютер не имеет пока IP адреса и происходит следующая процедура получения: Компьютер отправляет широковещательный запрос. При этом на втором уровне в фрейме стоит мак адрес отправителя – адрес компьютера, мак адрес получателя – ffff.ffff.ffff, а на третьем уровне – в пакете адрес отправителя отсутствует, адрес получателя стоит 255.255.255.255. Такое DHCP сообщение называется «DHCP discover». Далее все устройства в сети получают это широковещательное сообщение. DHCP сервера (а их теоретически может быть несколько) отвечают клиенту. Сервер резервирует в своём пуле адресов какой-то адрес (если не было резервации до этого для данного mac-адреса клиента) и выделяет этот ip клиенту на какое-то время (lease time). Берутся другие настройки и всё вместе высылается. При этом в качестве адресов получателя используется уже новый выделенный клиентский ip и клиентский mac. Это называется «DHCP offer». Клиент выбирает понравившийся ему сервер (обычно он всего один) либо выбирается тот кто ответил первым. И отправляет со своего mac и нового ip на mac и ip уже конкретного сервера «DHCP request» – согласие с полученными параметрами. Сервер резервирует за клиентом выделенный адрес на какое-то время (lease time). До этого момента адрес был выделен, но не зарезервирован. Теперь же он окончательно закреплён за клиентом. Сервер вносит так же строчку в свою ARP таблицу и высылает клиенту, сообщение, что он успешно зарегистрирован – «DCHP Acknowledge». Клиент начинает работать. Давайте перейдём к настройке DHCP на маршрутизаторе. Есть одна странная, на первый взгляд вещь, на цисках DHCP как бы не привязан к конкретному интерфейсу, то есть просто создаётся пул и маршрутизатор раздаёт адреса где хочет. На самом деле, адреса раздаются не всем, а только на том интерфейсе, на котором Ip адрес из той же сети, что упоминается в пуле: действительно, какой смысл выдавать компьютеру адрес шлюза, который находится не в его сети.  Настроим маршрутизатор, который будет выдавать по DHCP сеть 192.168.1.0/24 начиная с 192.168.1.11. R1#configure terminal Enter configuration commands, one per line. End with CNTL/Z. R1(config)#ip dhcp excluded-address 192.168.1.1 192.168.1.10 Мы просим маршрутизатор не выдавать адреса с 192.168.1.1 по 192.168.1.10. Так как первый адрес будет использоваться самим маршрутизатором (шлюз), а остальные девять имеет смысл зарезервировать под различные сервера в этой сети. Серверам не стоит выдавать адреса по DHCP – к ним часто обращаются, поэтому адрес должен быть вбит статически и никогда не меняться. В нашем примере, например, присутствует DNS сервер с адресом 192.168.1.5, который вбит статикой. Теперь создаём пул: R1(config)#ip dhcp pool MY-POOL R1(dhcp-config)#network 192.168.1.0 255.255.255.0 R1(dhcp-config)#default-router 192.168.1.1 R1(dhcp-config)#domain-name my-domain.com R1(dhcp-config)#dns-server 192.168.1.5 R1(dhcp-config)#exit Выдаваться адреса будут из сети 192.168.1.0/24 (кроме тех что мы исключили ранее), в качестве шлюза будем выдавать 192.168.1.1 – наш маршрутизатор. Сам этот адрес надо ещё настроить: R1(config)#interface fa0/0 R1(config-if)#ip address 192.168.1.1 255.255.255.0 R1(config-if)#no shutdown %LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up R1(config-if)#exit R1(config)#exit R1# %SYS-5-CONFIG_I: Configured from console by console После того, как компьютер получил адрес, можно проверить список выданных адресов: R1#show ip dhcp binding IP address Client-ID/ Lease expiration Type Hardware address 192.168.1.11 000A.F337.2447 -- Automatic |