Лабораторная работа 7 Проектирование корпоротивных сетей цель работы

Скачать 1.59 Mb. Скачать 1.59 Mb.

|

|

Лабораторная работа № 7 Проектирование корпоротивных сетей 1. цель работы данная лабораторная работа предназначена для: - обретение навыков по проектированию малых корпоративных сетей. - обретение навыков по проектированию большых корпоративных сетей. 2. краткие теоретические сведения Корпоративная сеть (Corporate Network) — это структура, главное предназначение которой — сделать максимально эффективной, эргономичной и защищенной работу и внутренние процессы конкретного предприятия или организации. Потребителем услуг корпоративной сети является исключительно персонал данного предприятия. Сложность, структурность, иерархическое деление внутри организации определяются масштабом самого предприятия и сложностью решаемых им задач. Вопрос о внедрении корпоративной сети на конкретном предприятии должен подниматься на основании серьезных исследований и анализа всех рабочих процессов и внутренних технических и людских коммуникаций. Нередки ситуации, когда средства и усилия, затраченные на организацию внутренней сети, не окупаются из-за непрофессионального, поверхностного подхода к пониманию механизмов и целей предприятия. Обоснованное использование потенциала корпоративной сети на предприятии дает следующие преимущества: Явное увеличение производительности труда за счет грамотной организации параллельных вычислительных процессов, чего невозможно достичь при наличии мощных, но автономных вычислительных устройств. Устойчивость к сбоям и отказам отдельных элементов системы переносится гораздо менее болезненно в случае объединения этих элементов в единую сеть. Дублирование данных на различные типы сетевых носителей, возможность переключения запросов и процессов на работоспособные сегменты внутренней сети, возможности динамической и статической реконфигурации — это то, что дает использование корпоративной сети при сбоях. Многократное ускорение и облегчение внутрисетевой коммуникативности. Выполнение одновременно большого количества различных задач, имеющих целью общий результат, существенно упрощается, когда между различными структурами и подразделениями организации налажена бесперебойная коммуникация. Контроль коммерческой и технической безопасности, защиту важных корпоративных данных проще осуществлять, имея доступ ко всем программным и аппаратным элементам и периферийным устройствам одновременно. Снижение производственных затрат, ускорение обслуживания клиентских заявок, сокращение сроков разработки и внедрения новых продуктов — это признаки того, что корпоративная сеть построена рационально и грамотно. 3. Задание В данной лабораторной работе необходимо выполнить следующее: 3.1 Основываясь на примере по выполнению работы спроектировать малую корпоративную сеть по своему варианту.

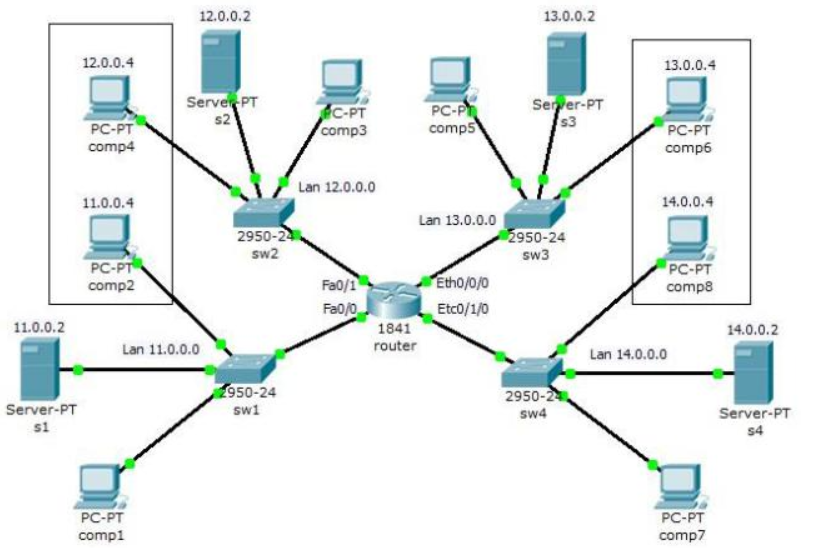

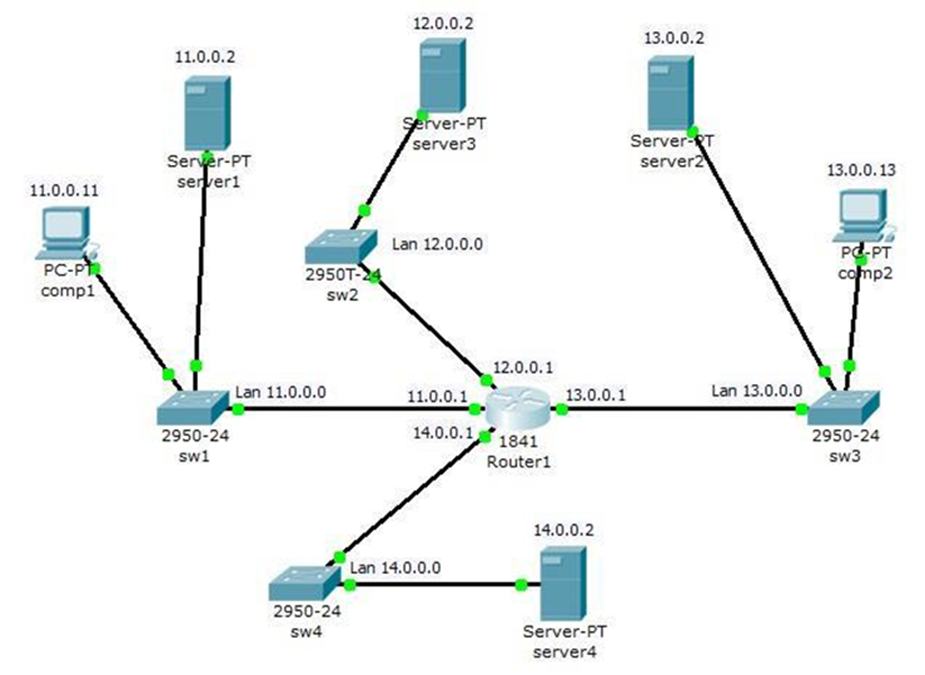

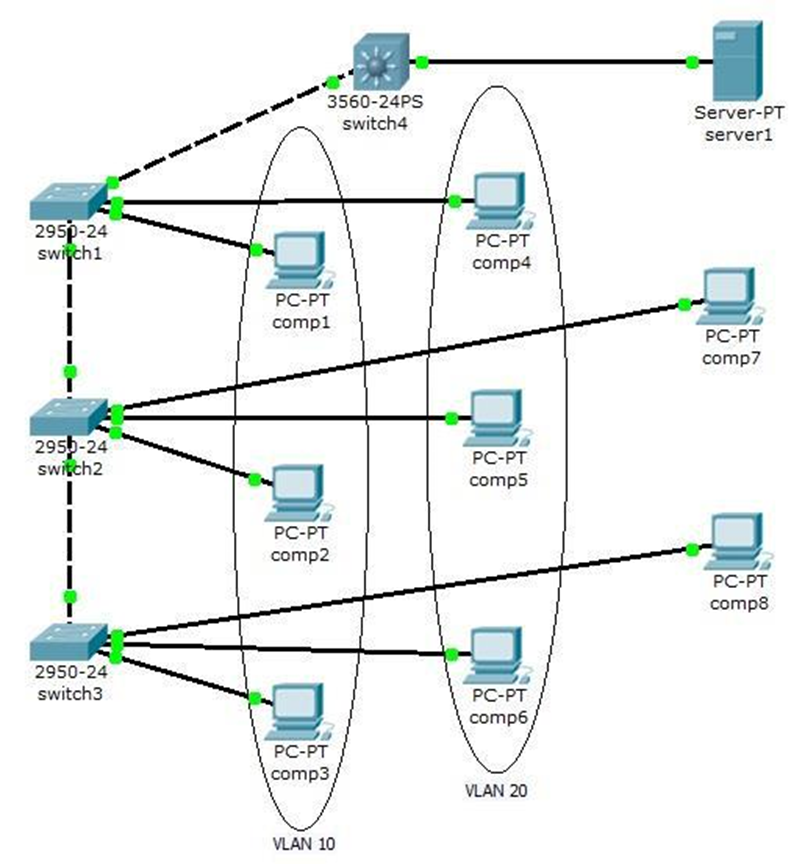

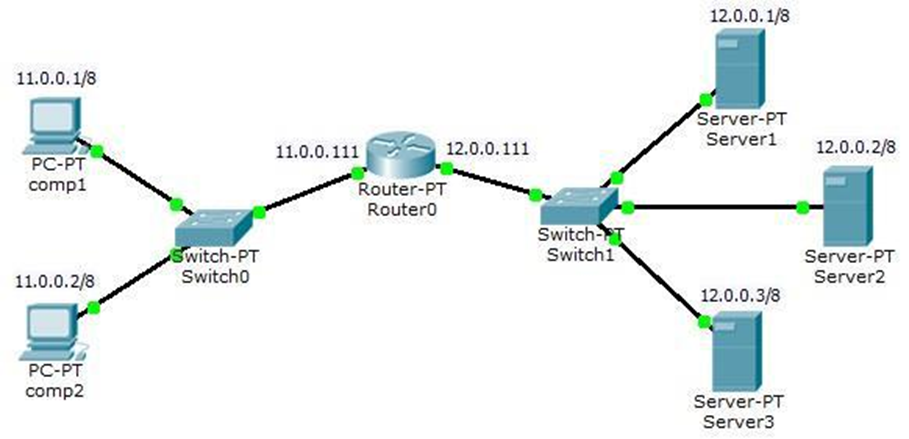

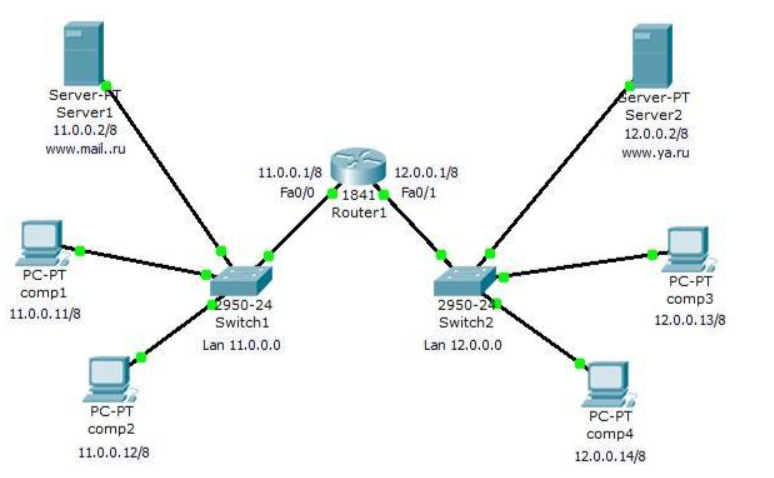

Сеть №1 Создайте сеть, представленную на рис 13.1.  Рис.8.1 Схема корпоративной сети. Корпоративная сеть состоит из четырех сетей: сеть 1 – 11.0.0.0/8; сеть 2 – 12.0.0.0/8; сеть 3 – 13.0.0.0/8; сеть 4 – 14.0.0.0/8. В каждой сети на сервере установлен Web сайт. Задание: Компьютеру comp2 доступны только компьютеры своей сети и сomp4. Компьютеру comp4 доступны только компьютеры своей сети и сomp2. Компьютеру comp8 доступны только компьютеры своей сети и сomp6. Компьютеру comp6 доступны только компьютеры своей сети и сomp8. Компьютеры comp1, comp3, comp5 и comp7 должны открывать все сайты на серверах S1, S2, S3 и S4. Сеть №2 Создайте сеть, представленную на рис 8.2.  Рис.8.2 Схема корпоративной сети. Корпоративная сеть состоит из четырех сетей: сеть 1 – 11.0.0.0/8; сеть 2 – 12.0.0.0/8; сеть 3 – 13.0.0.0/8; сеть 4 – 14.0.0.0/8. В каждой сети на сервере установлен Web сайт. Задание: 1 - Сеть 14.0.0.0 недоступна из сети 11.0.0.0. 2 - Компьютерам comp1 и comp2 разрешить открытие сайта на server3, но запретить прослушивание server3 по команде ping. 3 – Компьютеру comp1 разрешить доступ на server2, но запретить открытие сайта на этом сервере. 4 – Компьютеру comp2 разрешить доступ на server1, но запретить открытие сайта на server1, разрешить доступ и открытие сайта на server4. Сеть №3 Создайте схему сети, представленную на рис.13.3. Задайте сети и адресацию произвольно.  Рис.8.3. Схема корпоративной сети. Задание: 1 – компьютеры comp1, comp2 и comp3 находятся в одном VLAN 10, доступны только друг для друга и имеют доступ к server1. 2 – компьютеры comp4, comp5 и comp6 находятся в одном VLAN 20, доступны только друг для друга и имеют доступ к server1. 3 - компьютеры comp7 и comp8 доступны только друг для друга и имеют доступ к server1. Сеть №4 Создайте схему сети, представленную на рис.8.4.  8.4. Схема корпоративной сети. На всех трех серверах установлены службы Web и FTP. Создайте списки доступа, задающие для компьютеров comp1 и comp2 следующие правила доступа в сети: Компьютер comp1: Server1 – разрешить доступ на FTP; Server2 - разрешить доступ на Web; Server3 - разрешить доступ на Web и FTP. Компьютер comp2: Server1 – разрешить доступ на Web; Server2 - разрешить доступ на FTP; Server3 - разрешить доступ на Web и FTP. 3.2. Создайте собственную корпоративную сеть для вашего вымышленного офиса. Примере по выполнению работы: Создайте схему сети, как показано на рис.8.5.  Рис.8.5. Схема корпоративной сети. Рис.8.5. Схема корпоративной сети.Задача: 1 - Компьютеры comp1 и comp2 должны открывать все сайты, но им запрещено входить на компьютеры comp3 и comp4. 2 - Компьютеры comp3 и comp4 доступны друг для друга и должны открывать только сайт своей сети, сеть 11.0.0.0 для них недоступна. Выполнение. Создадим стандартный список доступа, где укажем правила блокировки на хосты comp3 и comp4 и применим этот список на выход интерфейса Fa0/0. Включите привилегированный режим и войдите в конфигурацию роутера: Router1>en Router1#conf t Создадим стандартный список доступа и введем правила доступа: Router1(config)#ip access-list standard 10 Router1(config-std-nacl)#deny host 12.0.0.13 Router1(config-std-nacl)#deny host 12.0.0.14 Router1(config-std-nacl)#permit any Здесь мы разрешили весь трафик, за исключением двух адресов: 12.0.0.13 и 12.0.0.14. Просмотрим созданный список доступа в настройках роутера. Для этого надо выйти из режима конфигурации роутера и ввести команду просмотра списков на устройстве sh access-list: Router1#sh access-list Standard IP access list 10 deny host 12.0.0.13 deny host 12.0.0.14 permit any Router1# Применим созданный список на выход интерфейса Fa0/0: Router1# Router1#conf t Router1(config)#interface fa0/0 Router1(config-if)#ip access-group 10 out В результете того, что список доступа был применен к выходу интерфейса сети 11.0.0.0 мы получили следующую политику доступа: 1 – пакеты, входящие на роутер из сети 11.0.0.0 получают блокировку на два внешних адреса – 12.0.0.13 и 12.0.0.14; 2 – всем внешним пакетам, входящим из роутера в сеть 11.0.0.0 разрешается все, кроме двух адресов - 12.0.0.13 и 12.0.0.14 (этим адресам запрещен вход в сеть 11.0.0.0) Просмотрим привязку списка доступа к интерфейсу Fa0/0 в конфигурации роутера: Router1(config-if)#exit Router1(config)#exit Router1# Router1#sh running-config Используя данную команду, вы увидите полную конфигурацию роутера, в том числе и привязку списка доступа к конкретному интерфейсу (в данном случае на выход интрфейса): interface FastEthernet0/0 ip address 11.0.0.1 255.0.0.0 ip access-group 10 out duplex auto speed auto Проверьте созданную политику доступа к ресурсам сети. Должны выполняться следующие правила: 1 - компьютеры comp3 и comp4 доступны друг для друга и должны открывать только сайт своей сети, вход в сеть 11.0.0.0 им заблокирован; 2 – сервера Server2 доступен всем ресурсам сети; 3 - компьютерам comp1 и comp2 доступны все ресурсы, кроме адресов 12.0.0.13 и 12.0.0.14. 4. Состав отчета: В отчете должны быть приведены следующие: - Название и цель работы. - “screen shot”ы подтверждающие выполнение работы. - Результаты. - Краткие ответы на контрольные вопросы. 5. КОНТРОЛЬНЫЕ ВОПРОСЫ 1.Какие параметры контролирует расширенные списки доступа? 2.Приведите пример команды, разрешающей передачу пакетов от хоста на все веб-сервера. 3.Перечислите основные типы списков доступа. 4.Что такое шаблон маски подсети и приведите примеры его использования в списках доступа. 5.Какое правило обработки сетевого трафика задает следующий список доступа: Ip access-list 111 deny tcp any any eq 80 6.Локальная сеть соединена с роутером по интерфейсу Fa0/0, а внешняя сеть соединена по интерфейсу Fa0/1. Из локальной сети запрещен вход во внешнюю сеть, а из внешней сети запрещено входить на FTP сервер, расположенный во внутренней сети. Для реализации этих правил был создан список доступа. Назовите интерфейс и в каком направлении (на вход или на выход), к которому следует применить созданный список доступа. |