Эксплуатация автоматизированных (информационных) систем в защищённом исполнении. Лабораторная работа пм 01 Эксплуатация автоматизированных (информационных) систем в защищённом исполнении По теме Диагностика состояния подсистем безопасности, контроль нагрузки и режимов работы сетевой операционной системы

Скачать 2.66 Mb. Скачать 2.66 Mb.

|

|

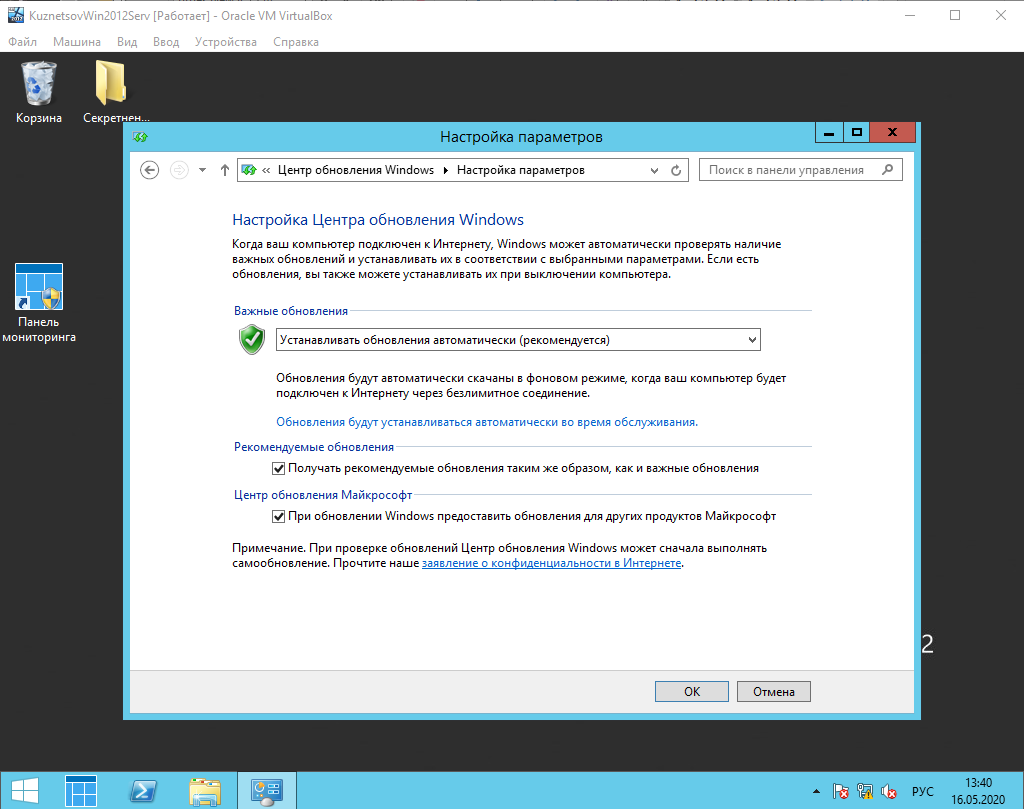

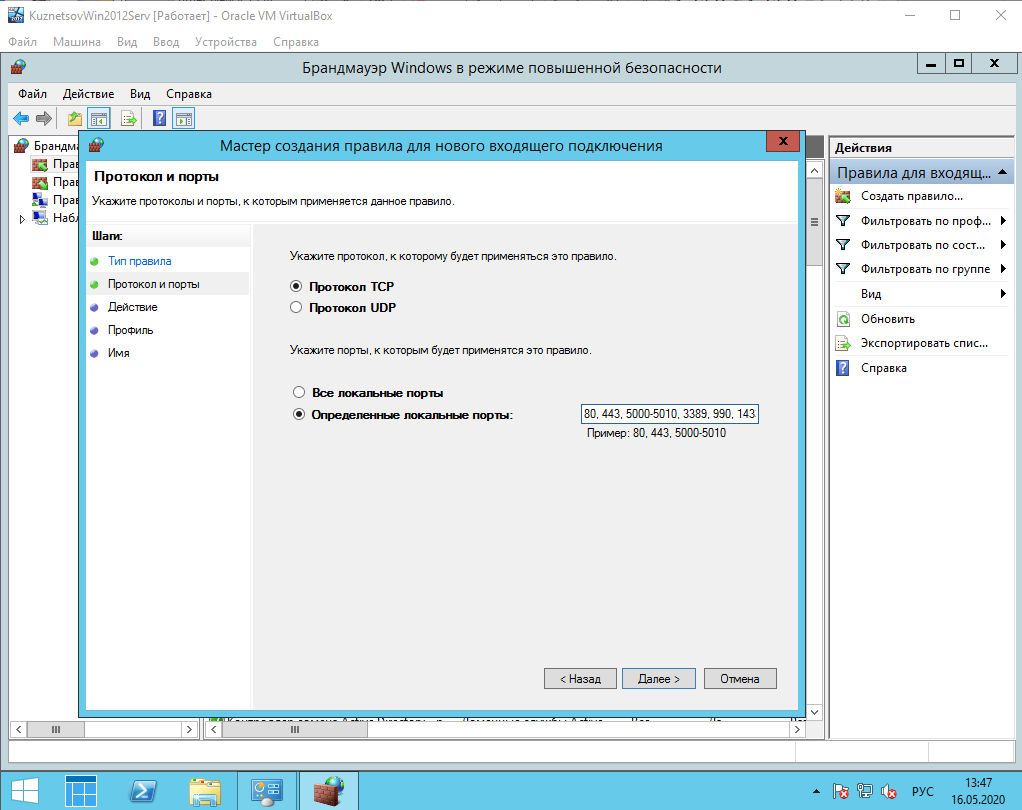

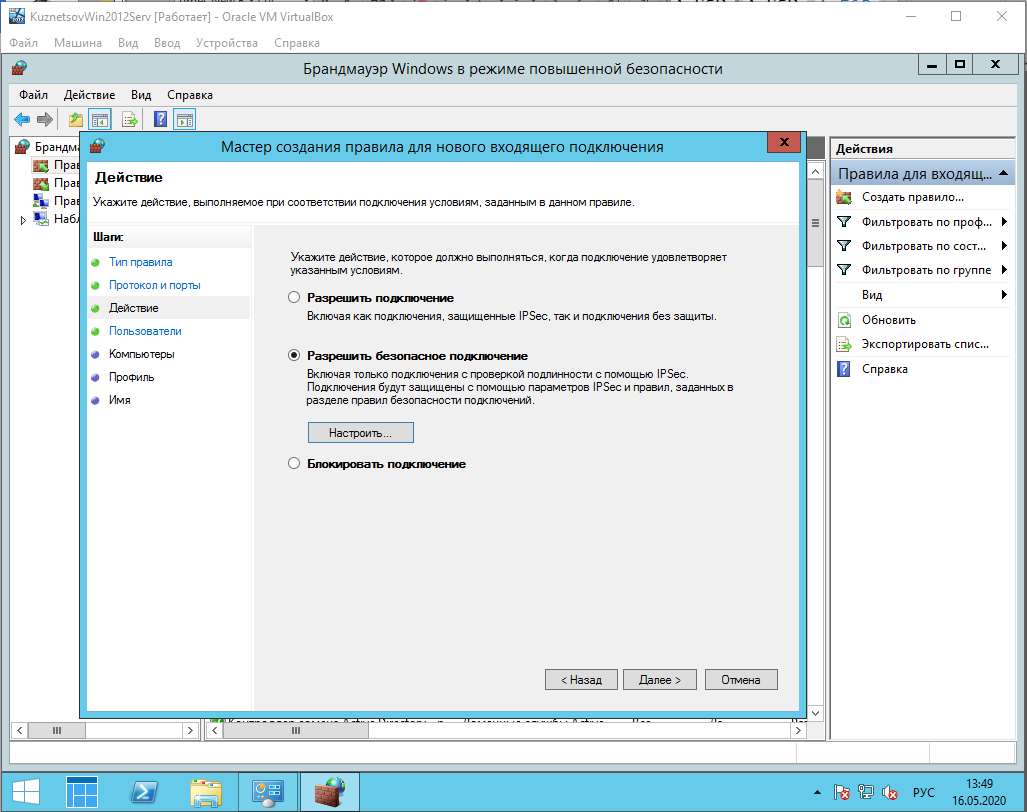

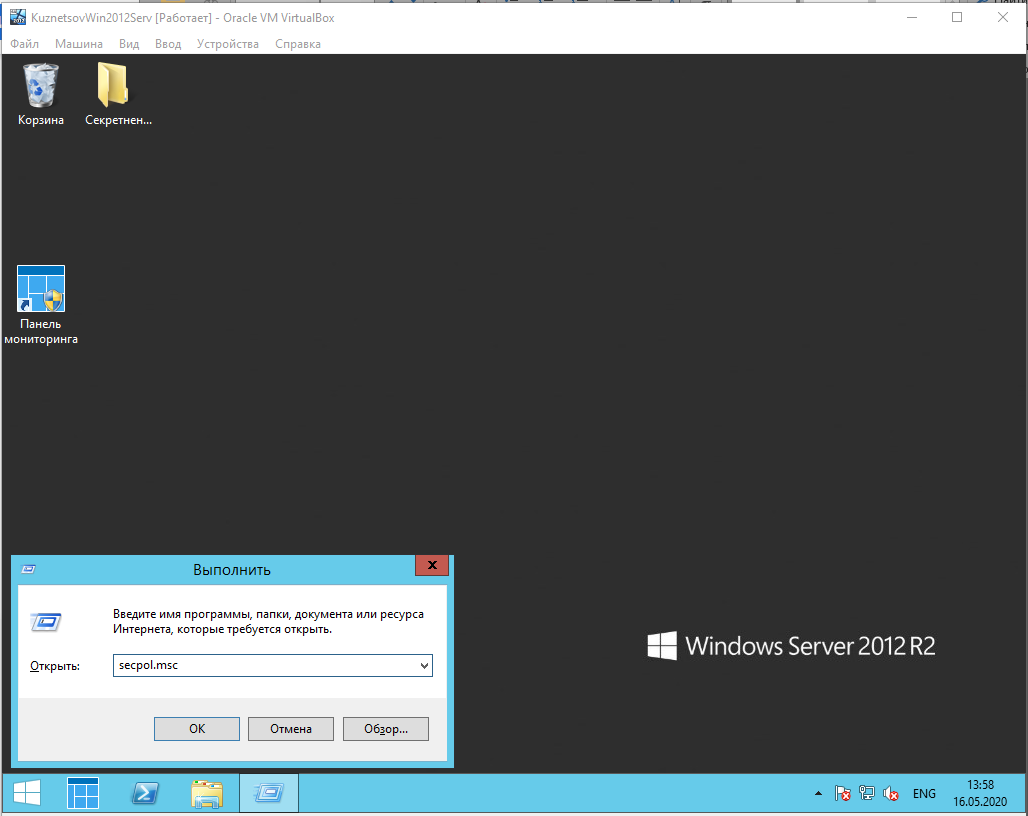

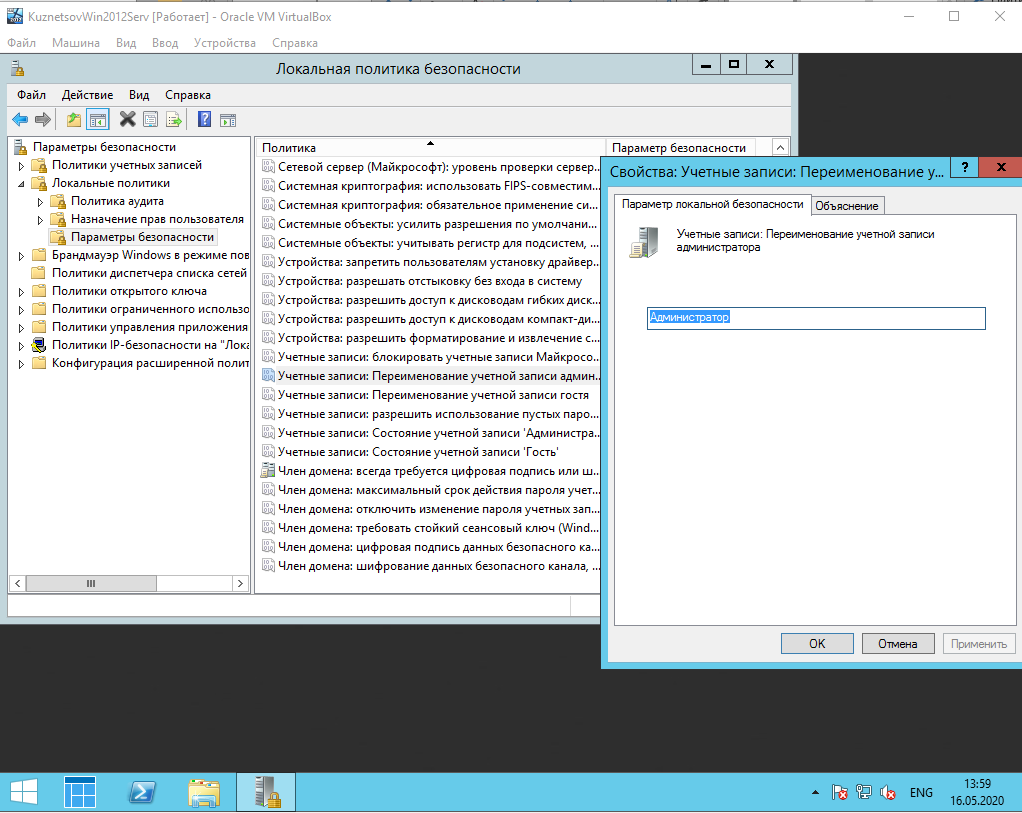

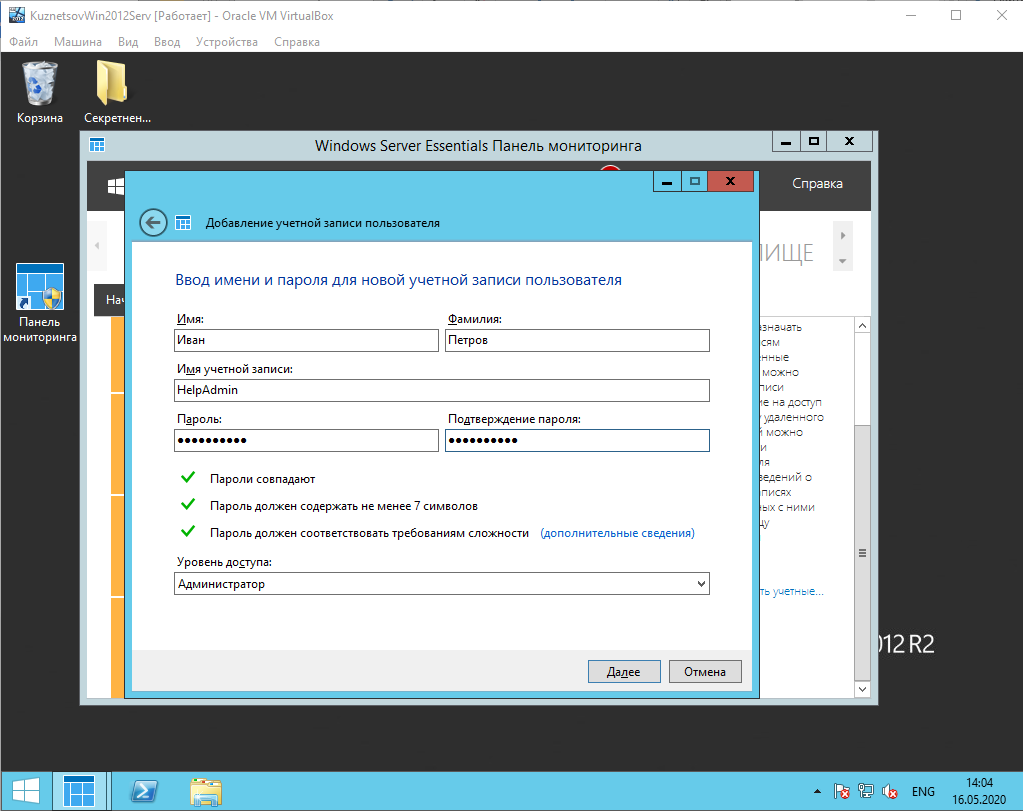

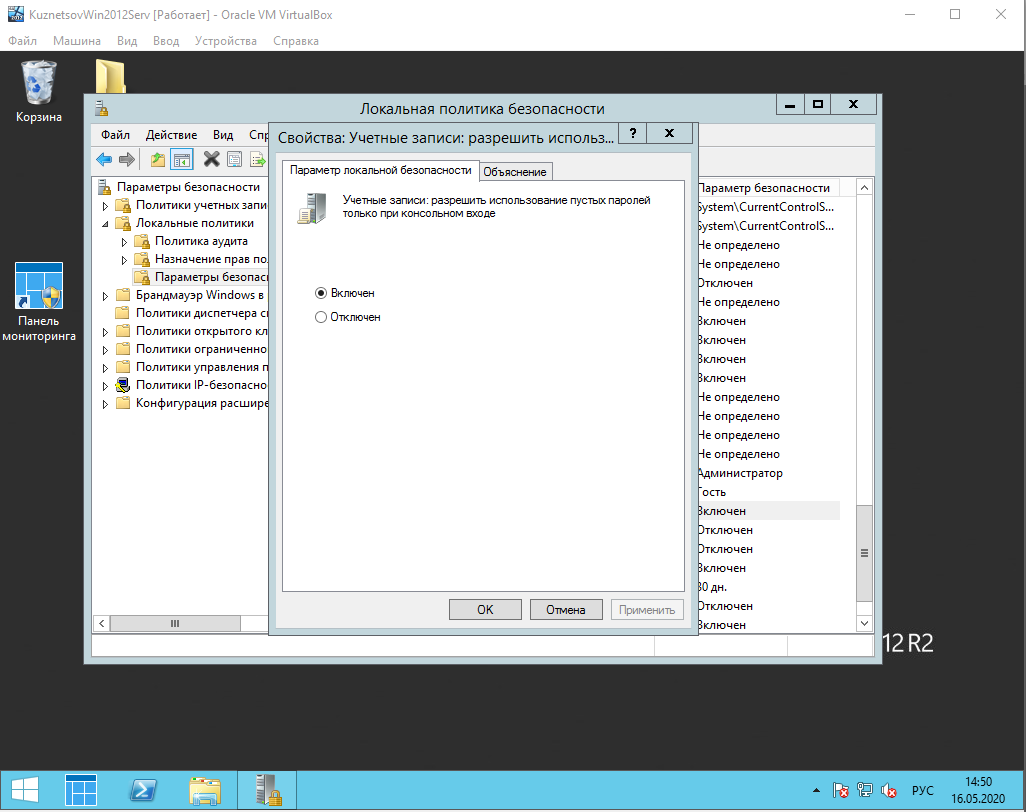

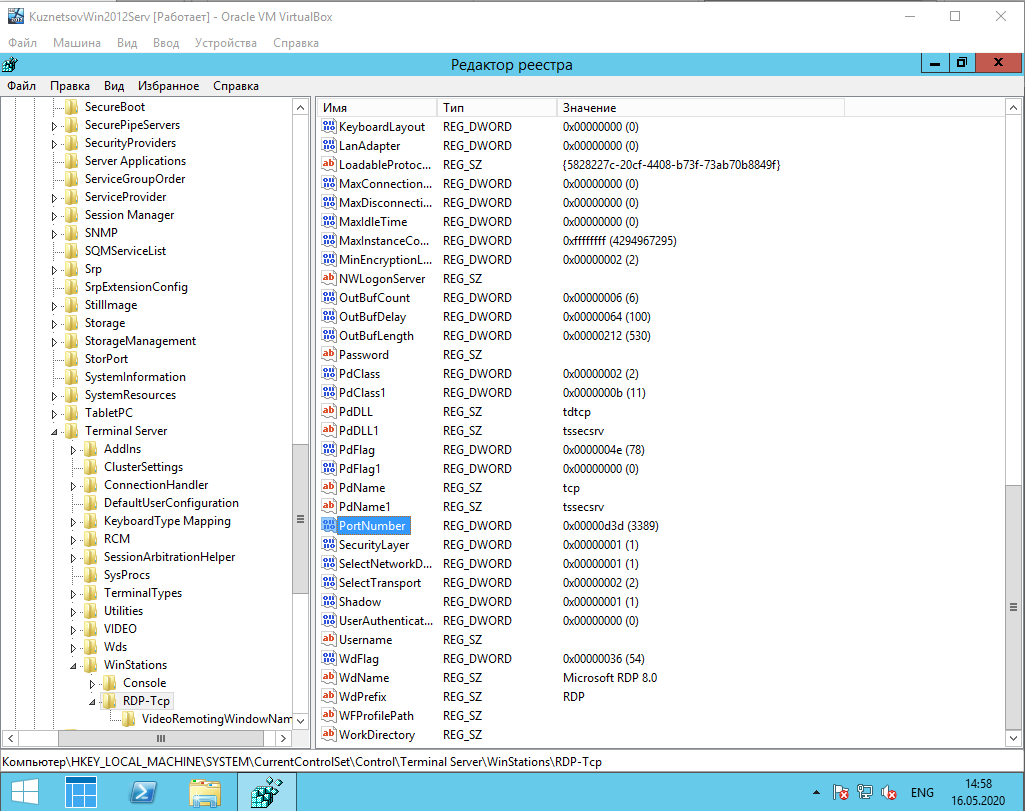

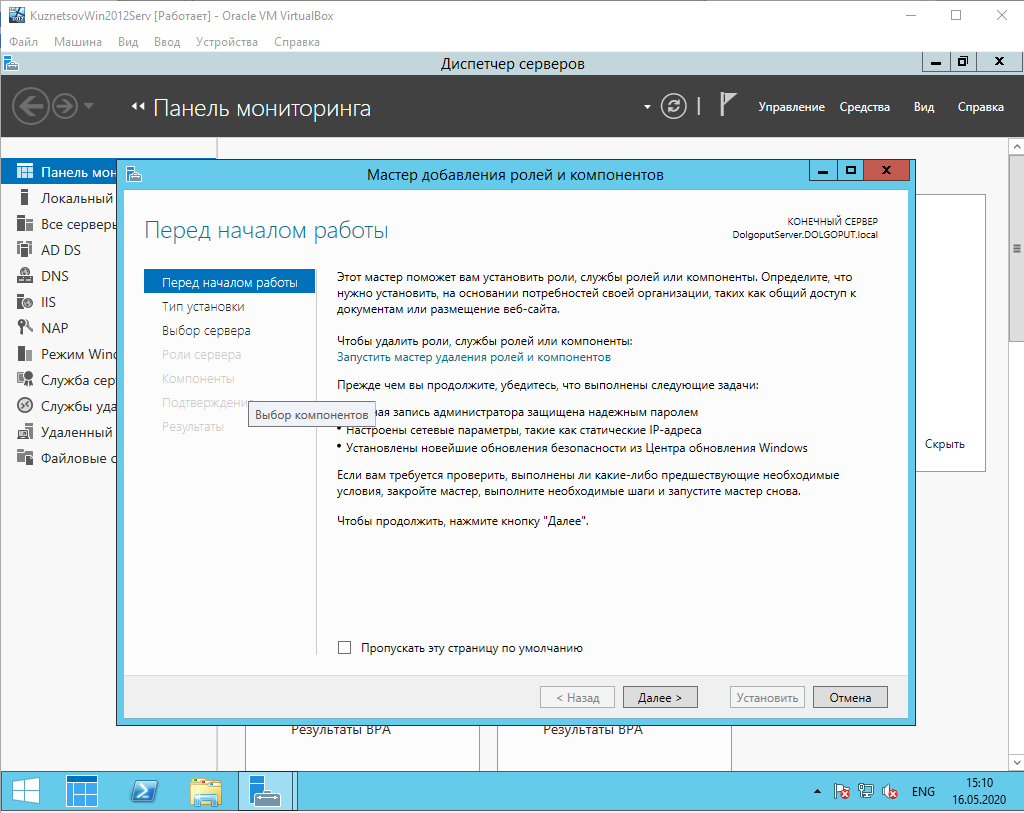

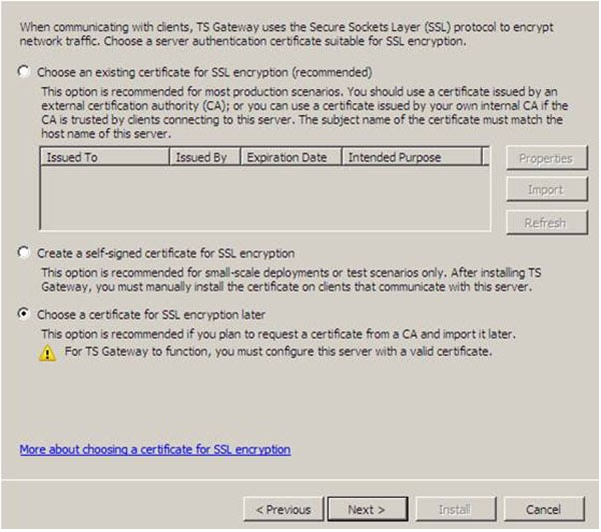

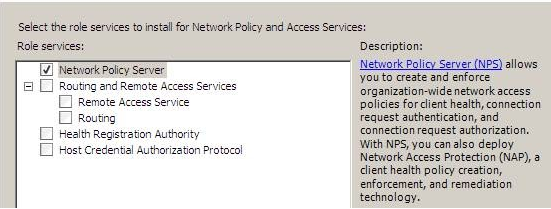

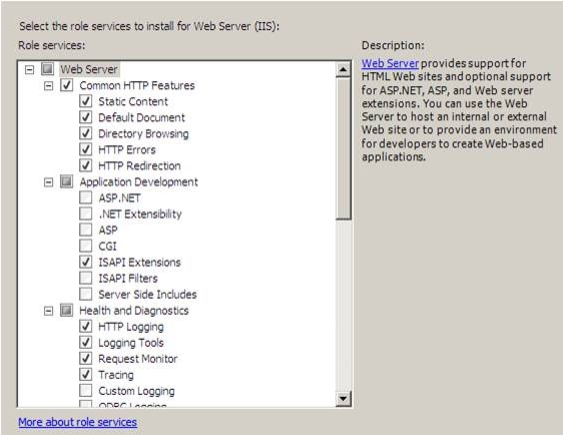

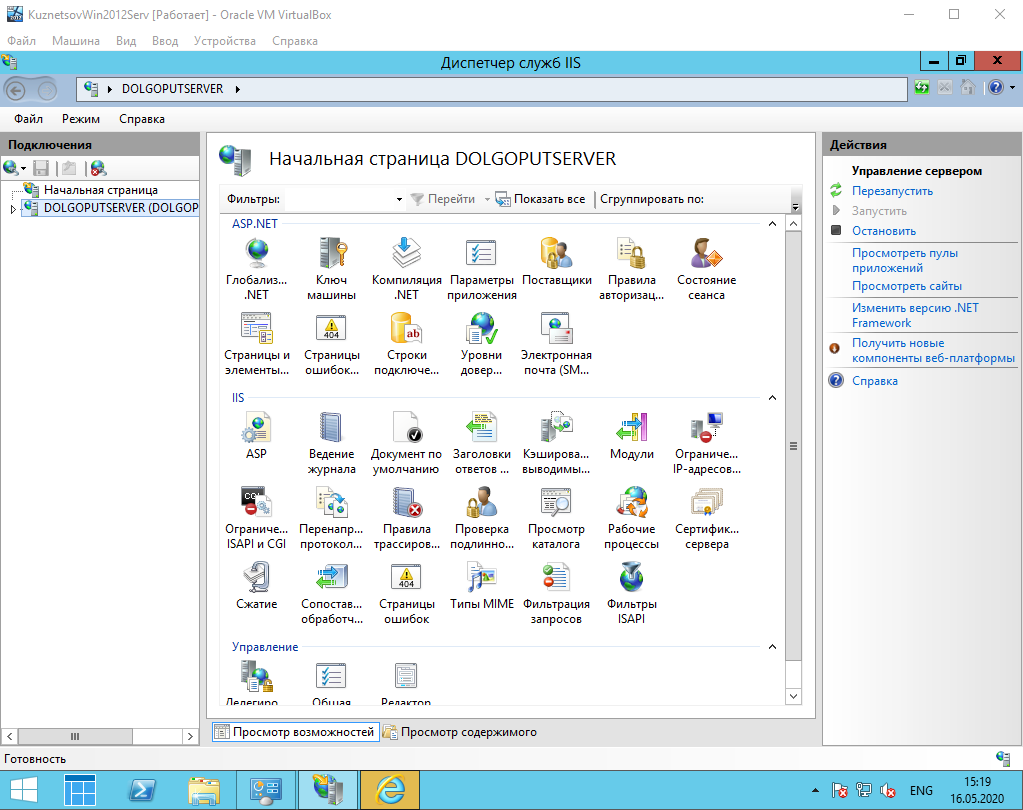

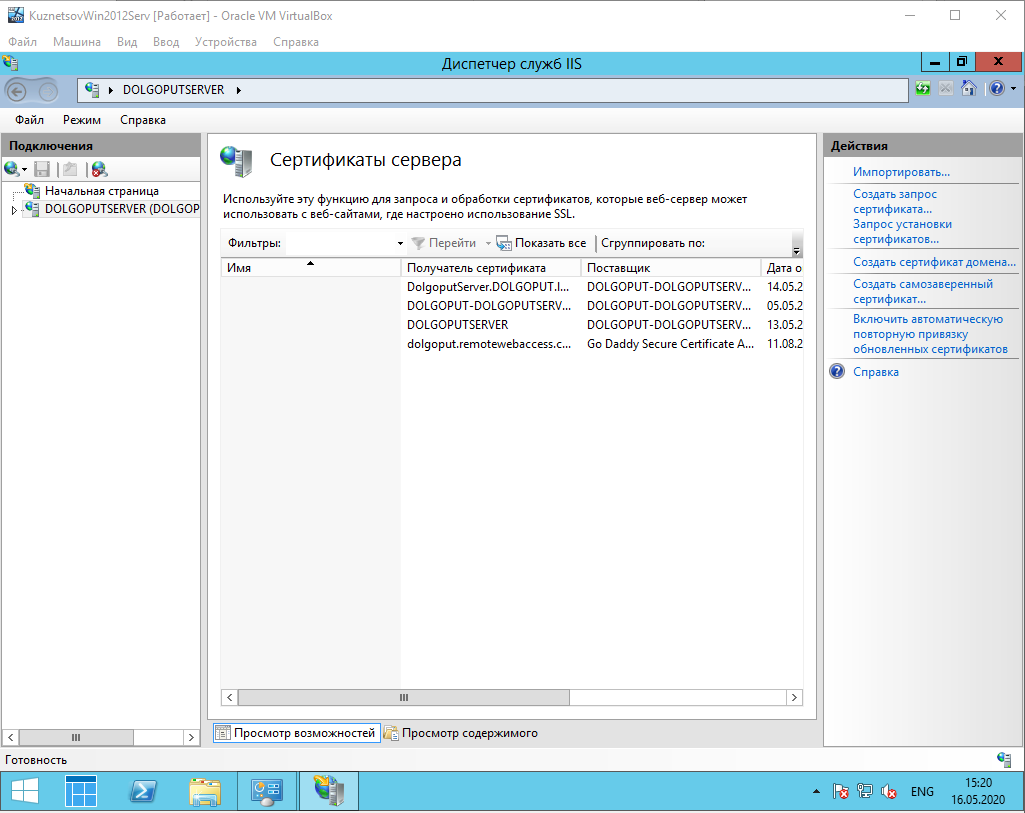

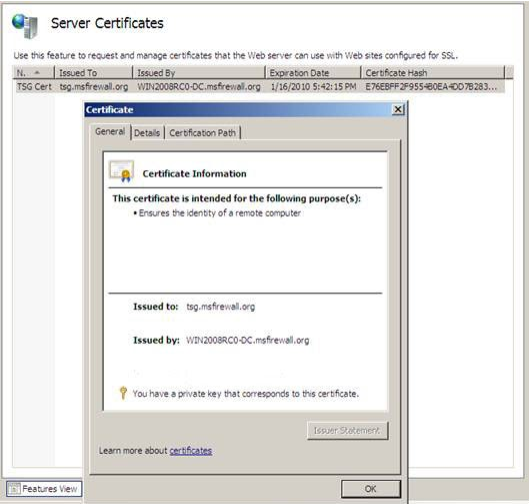

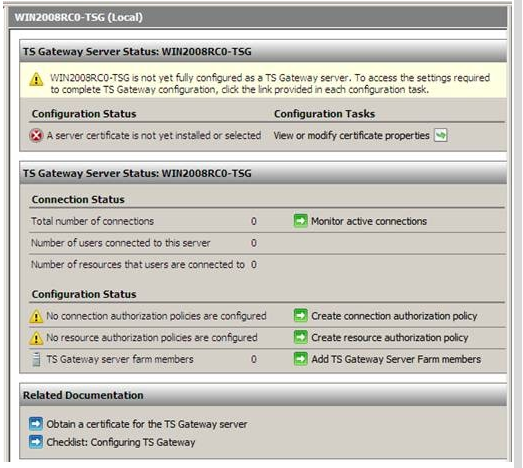

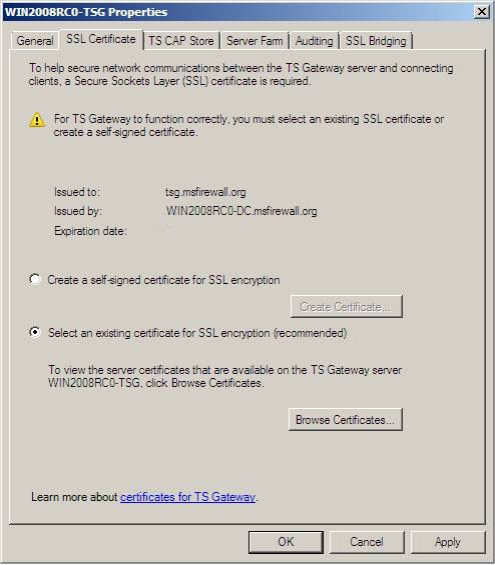

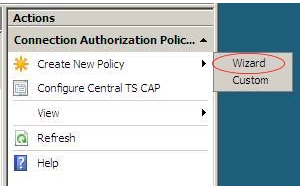

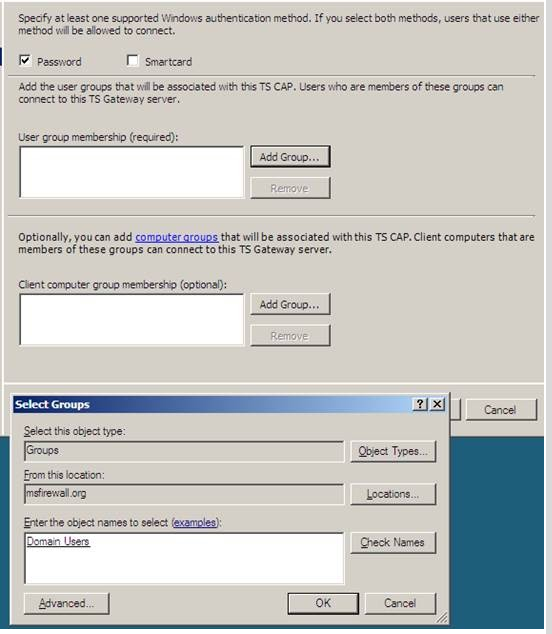

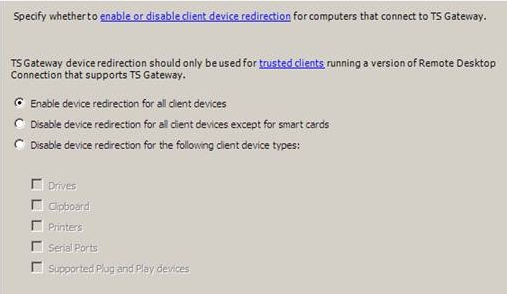

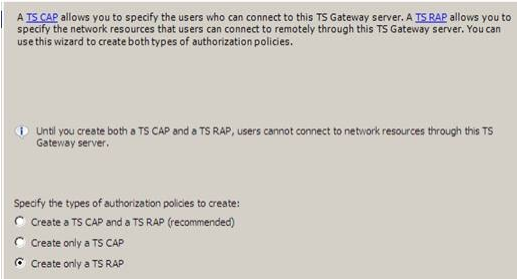

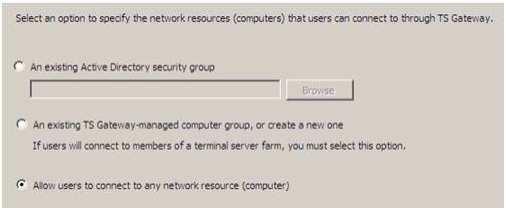

КРАЕВОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ПРОФЕССИОНАЛЬНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ «АЛТАЙСКИЙ ПРОМЫШЛЕННО-ЭКОНОМИЧЕСКИЙ КОЛЛЕДЖ» ЛАБОРАТОРНАЯ РАБОТА ПМ 01 «Эксплуатация автоматизированных (информационных) систем в защищённом исполнении» По теме: «Диагностика состояния подсистем безопасности, контроль нагрузки и режимов работы сетевой операционной системы» Выполнила Студентка группы 11Оиб182 Пальгова А.В. Проверил Зулкаев Д.К Подпись ___________ Барнаул 2020 Рекомендации по обеспечению безопасности Windows Server 2008/2012 Регулярно устанавливайте важные обновления ОС Windows Server и ПО Можно выбрать параметры автоматической установки обновлений в Центре обновления Windows.  Рисунок 1 Автоматическая установка обновлений Отключение неиспользуемых разрешающих и добавление запрещающих правил.  Рисунок 2 Создание правила для служебных портов Разрешаем доступ к служебным портам только для проверенных клиентов.  Рисунок 3 Разрешение на безопасное подключение Переименование стандартной учетной записи администратора Для переименования, необходимо открыть оснастку Редактор локальной политики безопасности.  Рисунок 4 Открытие оснастки В меню выберите Локальные политики -> Параметры безопасности -> Учетные записи: Переименование учетной записи администратора. Во вкладке Параметр локальной безопасности измените имя учетной записи администратора на желаемое и сохраните изменения.  Рисунок 5 Переименования учетной записи администратора Создание нескольких аккаунтов администраторов Для этого можно воспользоваться мастером создания учетных записей.  Рисунок 6 Создание учетной записи администратора Использование локальных политик безопасности Для блокировки подключений к удаленным рабочим столам пользователю, пароль для которого не указан, откройте утилиту «Computer Configuration» -> «Настройки Windows» -> «Настройки безопасности» -> «Локальные политики безопасности -> «Параметры безопасности» и включите (Enable) параметр «Учетные записи: Разрешить использование пустых паролей только при консольном входе (Accounts: Limit local account use of blank passwords to console logon only).  Рисунок 7 Блокировка RDP-подключений для учетных записей с пустым паролем Смена стандартного порта Remote Desktop Protocol Чтобы изменить порт для подключений RDP: Откройте редактор реестра (regedit) Для перестраховки сделайте резервную копию текущего состояния реестра (Файл->Экспорт) Открываем ветку: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp Найдите параметр Port Number, дважды кликните по нему, в открывшемся окне выберите десятичную систему исчисления из измените поле Значение на желаемый порт. Нажмите ОК и закройте редактор реестра.  Рисунок 8 Изменение стандартного порта Настройка шлюза служб терминалов (Terminal Services Gateway) Установка службы Шлюза TS Для установки шлюза служб терминала на соответствующей машине под управлением Windows Server 2008/2012 выполните следующие действия: Откройте утилиту Server Manager (Управление сервером) -> вкладка Роли -> Добавить роль  Рисунок 9 Мастер добавления роли На странице выбора ролей сервера выберите Службы терминала (Службы удаленных рабочих столов)  Рисунок 10 Установка служб удаленных рабочих столов В окне выбора служб ролей выберите Шлюз TS (Шлюз служб удаленных рабочих столов) и нажмите Далее На странице выбора сертификата аутентификации сервера для шифрования SSL выберите опцию Выбрать сертификат для SSL-шифрования позже. Этот выбор обусловлен тем, что соответствующий сертификат шлюза TS еще не сгенерирован.  Рисунок 11 Выбор сертификата На появившейся странице создания политик авторизации для шлюза выберите опцию Позже На странице выбора служб ролей должна быть отмечена служба Сервер сетевой политики (Network Policy Server)  Рисунок 12 Сервер сетевой политики Установите требуемые службы ролей, которые будут отмечены системой по умолчанию.  Рисунок 13 Установка службы ролей Создание сертификата для шлюза служб удаленных рабочих столов Для инициирования SSL-подключений от клиентов RDP, для шлюза должен быть создан соответствующий сертификат: В меню Администрирование выберите оснастку IIS Manager В левой части появившегося окна выберите необходимый сервер, а затем пункт Сертификаты сервера -> Создать сертификат домена  Рисунок 14 Диспетчер служб IIS  Рисунок 15 Сертификаты сервера На странице Определенные свойства имени укажите требуемые сведения. Обратите внимание на поле Общее имя – оно должно соответствовать имени, указанному в настройках клиентов служб RDP. На следующей странице Интерактивный центр сертификации выбираем имя Enterprise CA, от имени которого должен быть выдан сертификат, и вводим значение параметра Сетевое имя.  Рисунок 16 Сведенья о сертификате Настройка шлюза TS на использование сертификата После создания сертификата, необходимо настроить шлюз терминалов на его использование: Откройте меню «Администрирование», выберите «Службы терминалов (удаленных рабочих столов)», выберите Шлюз терминальных серверов. Слева выберите сервер, которой будет выполнять роль шлюза. Будет отображена информация о шагах, необходимых для завершения конфигурации.  Рисунок 17 Службы терминалов Выберите опцию «Показать или изменить свойства сертификата». Во вкладке «SSL Сертификат» проверьте активность опции «Выбрать существующий сертификат для SSL шифрования» и выберите Просмотр сертификатов для отображения оснастки для установки сертификатов. Выберите и установите ранее сгенерированный сертификат.  Рисунок 18 Проверка активности опции После указания сертификата следует настроить политики авторизации подключений и авторизации ресурсов. Политика авторизации подключения (CAP - Сonnection Authorization Policy) позволяет контролировать полномочия клиентов при их подключении к терминалам через шлюз:  Рисунок 19 Запуск мастера создания новых политик Откройте меню «Политики авторизации соединений», находящуюся во вкладке «Политики» - > «Создать новую политику» -> Мастер(Wizard), на вкладке «Политики авторизации» -> выберите Cоздать только TS CAP. Вводим имя создаваемой политики. В нашем случае «1cloud Gateway». На вкладке «Требования» активируем требование пароля, а затем указываем группы пользователей, которым необходимо предоставить доступ в инфраструктуру терминалов – введите имя добавляемой группы и кликните «Проверить имена (Check Names)».  Рисунок 20 Создание политики Разрешите перенаправление устройств для всех клиентских устройств. На странице Результаты параметров TS CAP проверяем выбранные ранее параметры и завершаем мастер конфигурации.  Рисунок 21 Разрешение перенаправления устройств Теперь настройте политику авторизации ресурсов (Resource Authorization Policy – RAP), определящую доступные для подключения извне серверы и рабочие станции: Для этого перейдите в меню «Политика авторизации ресурсов» панели Менеджер шлюзов серверов терминалов (удаленных рабочих столов), выберите пункт «Создать новую политику» -> Мастер -> Создать только TS RAP  Рисунок 22 Создать только TS RAP Введите имя создаваемой политики. Во вкладке Группы пользователей выберите группы, затрагиваемые создаваемой политикой. На вкладке Группа компьютеров укажите серверы и рабочие станции, к которым применяется политика RAP. В данном примере мы выбрали опцию «Разрешить пользователям подключаться к любому ресурсу (компьютеру) сети» для разрешения подключений ко всем хостам сети. Проверьте параметры TS RAP и завершите мастер конфигурации.  Рисунок 23 Разрешить пользователя подключаться к любому ресурсу На этом настройку шлюза серверов терминалов (удаленных рабочих столов) можно считать завершенной. Вывод: в ходе работы я применила рекомендаций по обеспечению безопасности Windows Server 2012. Привела некоторые примеры по реализации данных рекомендаций. |