лаб 15. Лаб раб 15. Лабораторные работы

Скачать 0.6 Mb. Скачать 0.6 Mb.

|

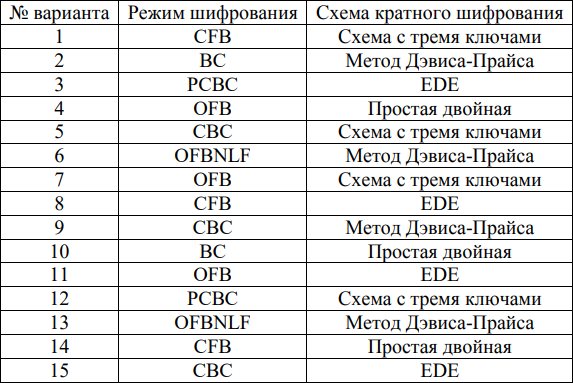

ВариантыГруппы с нечётным номером реализуют алгоритм DES, а группы с чётным – ГОСТ. 10 Вопросы для защиты Общая схема алгоритма шифрования DES. Почему длина ключа для алгоритма DES равна 56 бит? Как соотносятся между собой матрицы и в алгоритме DES? В чём заключается процесс расшифрования данных в DES? Как используется заданный ключ при шифровании в алгоритме ГОСТ? Общие черты и отличия алгоритмов ГОСТ и DES. Критерии оценки свойств лавинного эффекта. Лабораторная работа №8 Режимы работы блочных шифров. Схемы кратного шифрования Цель работы: Изучить и реализовать режимы работы блочных шифров и схемы кратного шифрования для симметричных алгоритмов шифрования DES и ГОСТ 28147-89. Задание Реализовать приложение для шифрования, позволяющее выполнять следующие действия: Шифровать данные с использованием заданного в варианте режима шифрования, применённого для того симметричного алгоритма, который был реализован в предыдущей лабораторной работе: шифруемый текст должен храниться в одном файле, ключ шифрования – в другом, а вектор инициализации – в третьем; зашифрованный текст должен сохраняться в файл; в процессе шифрования предусмотреть возможность просмотра и изменения ключа, вектора инициализации, шифруемого и зашифрованного текстов в шестнадцатеричном и символьном виде. Шифровать данные по заданной в варианте схеме кратного шифрования. Исследовать лавинный эффект: 1) приложение может самостоятельно строить необходимые графики либо графики можно строить в стороннем ПО, но тогда приложение для шифрования должно сохранять в файл необходимую для построения графиков информацию. Реализовать приложение для дешифрования, позволяющее выполнять следующие действия: Дешифровать данные с использованием заданного в варианте режима шифрования, применённого для того симметричного алгоритма, который был реализован в предыдущей лабораторной работе: зашифрованный текст должен храниться в одном файле, ключ – в другом, а вектор инициализации – в третьем; расшифрованный текст должен сохраняться в файл; в процессе дешифрования предусмотреть возможность просмотра и изменения ключа, вектора инициализации, зашифрованного и расшифрованного текстов в шестнадцатеричном и символьном виде. Дешифровать данные по заданной в варианте схеме кратного шифрования. С помощью реализованных приложений выполнить следующие задания: Протестировать правильность работы разработанных приложений. Исследовать лавинный эффект для реализованного режима шифрования (рассматривать текст из трёх блоков): Сделать выводы о проделанной работе.  Варианты При выполнении лабораторной работы используется тот же симметричный алгоритм шифрования, что был в предыдущей лабораторной работе. Варианты При выполнении лабораторной работы используется тот же симметричный алгоритм шифрования, что был в предыдущей лабораторной работе.Вопросы для защиты Режим электронной шифровальной книги (ECB). Режим сцепления шифрованных блоков (CBС). Режим обратной связи по шифротексту (CFB). Режим обратной связи по выходу (OFB). Режим сцепления блоков (BC). Режим сцепления блоков шифротекста с распространением ошибки (PCBC). Режим нелинейной обратной связи по выходу (OFBNLF). Двойное шифрование. Метод двусторонней атаки. Тройное шифрование. Лабораторная работа №9 Обмен ключами по схеме Диффи-Хеллмана Цель работы: Освоить методы генерации больших простых чисел и методы проверки больших чисел на простоту. Познакомиться с теоремой Эйлера, научиться строить первообразные корни по модулю n. Изучить схему обмена ключами Диффи- Хеллмана. |