ПАЗИ 1. Место пази в системе кзи

Скачать 1.38 Mb. Скачать 1.38 Mb.

|

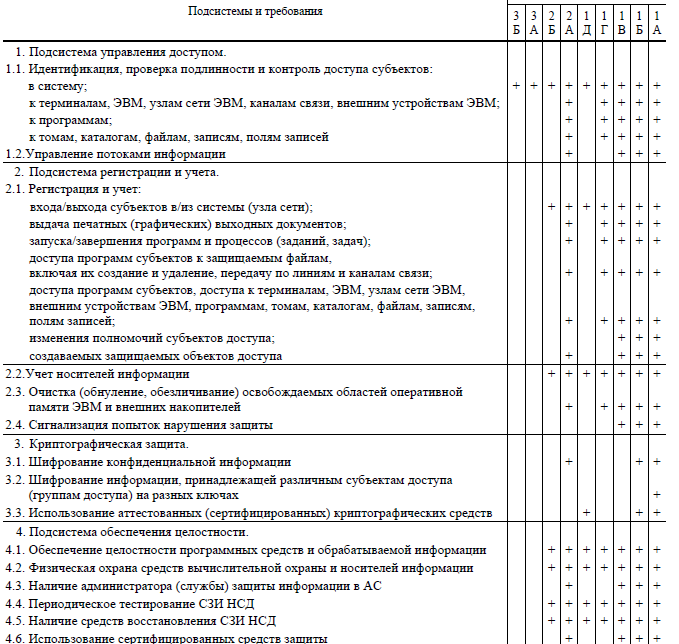

5. Классификация АС и способов защиты.Первая группа требований (необходимые требования)заключается в необходимости реализации системой защиты формализованных мер безопасности (то есть мер,заданных соответствующими нормативными документами в области защиты информации). Вторая группа требований (дополнительные требования)заключается в необходимости учета существующей (текущей)статистики угроз для конкретного типа защищаемого объекта,а также потенциально возможных угроз (на данный момент отсутствующих в опубликованных угрозах,но гипотетически возможных).Необходимость этой группы требований обусловлена тем, что формализованные требования не могут учитывать все возможные угрозы объектам всех типов, требующих защиты. Деление АС на соответствующие классы по условиям их функционирования с точки зрения защиты информации необходимо в целях разработки и применения обоснованных мер по достижению требуемого уровня защиты информации. В соответствии с Руководящим Документом распространяется на все действующие и проектируемые АС учреждений, организаций и предприятий, обрабатывающие конфиденциальную информацию. Выбор методов и средств защиты определяется важностью обрабатываемой информации, различием АС по своему составу, структуре, способам обработки информации, количественному и качественному составу пользователей и обслуживающего персонала. Указанным РД установлено девять классов защищенности АС от НСД к информации. Каждый класс характеризуется определенной минимальной совокупностью требований по защите. Классы подразделяются на три группы, отличающиеся особенностями обработки информации в АС. В пределах каждой группы соблюдается иерархия требований по защите в зависимости от ценности (конфиденциальности) информации и, следовательно, иерархия классов защищенности АС. Третья группа включает АС, в которых работает один пользователь, допущенный ко всей информации АС, размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса — 3Б и 3А. Вторая группа включает АС, в которых пользователи имеют одинаковые права доступа (полномочия) ко всей информации АС, обрабатываемой и (или) хранимой на носителях различного уровня конфиденциальности. Группа содержит два класса — 2Б и 2А. Первая группа включает многопользовательские АС, в которых одновременно обрабатывается и (или) хранится информация разных уровней конфиденциальности. Не все пользователи имеют право доступа ко всей информации АС. Группа содержит пять классов — 1Д, 1Г, 1В, 1Б и 1А. В общем случае, комплекс программно-технических средств и организационных (процедурных) решений по защите информации от НСД реализуется в рамках системы защиты информации от НСД (СЗИ НСД), условно состоящей из следующих четырех подсистем: - управления доступом; - регистрации и учета; - криптографической; - обеспечения целостности. "Подсистема управления доступом" является основополагающей для реализации защиты от НСД, так как именно механизмы защиты данной группы призваны непосредственно противодействовать несанкционированному доступу к компьютерной информации. Остальные же группы механизмов реализуются в предположении, что механизмы защиты первой группы могут быть преодолены злоумышленником. В частности, они могут использоваться: • для контроля действий пользователя – группа "Подсистема регистрации и учета"; • для противодействия возможности прочтения похищенной информации – группа "Криптографическая подсистема"; • для контроля осуществленных злоумышленником изменений защищаемых объектов (исполняемых файлов и файлов данных) при осуществлении к ним НСД и для восстановления защищаемой информации из резервных копий –"Подсистема обеспечения целостности". 1) 1Г – задающий необходимые (минимальные) требования для обработки конфиденциальной информации; 2) 1В – задающий необходимые (минимальные) требования для обработки секретной информации, являющейся собственностью гос-ва.  6. Понятие НДВ в ПАЗИ.Программное обеспечение, системы защиты, которые работают с конфиденциальной информацией, либо с информацией, составляющей государственную тайну, должно пройти проверки на наличие в них НДВ. Алгоритмическая разведка на уровне программных закладок и недекларируемых возможностей представляет собой угрозу для любого программного обеспечения. Основным средством защиты от этого является выявление недекларируемых возможностей, которые проверяются при сертификации на НДВ. Отсутствие НДВ подтверждается сертификатом. В настоящее время принято считать, что для защиты ПДн достаточно провести сертификацию на «НДВ-4». Защита от алгоритмической разведки на уровне аппаратуры ("железа") реализуется в рамках проведения специальных проверок компьютерного оборудования Руководящий документ. Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей. Утверждено решением председателя Государственной технической комиссии при Президенте Российской Федерации от 4 июня 1999 г. № 114 Недекларированные возможности — функциональные возможности ПО, не описанные или не соответствующие описанным в документации, при использовании которых возможно нарушение конфиденциальности, доступности или целостности обрабатываемой информации. Реализацией не декларированных возможностей, в частности, являются программные закладки. Программные закладки — преднамеренно внесенные в ПО функциональные объекты, которые при определенных условиях (входных данных) инициируют выполнение не описанных в документации функций ПО, приводящих к нарушению конфиденциальности, доступности или целостности обрабатываемой информации. Недекларированными возможностями программы наделяются не только из злых побуждений, чаще наоборот. Возможность удаленного управления системой, получения отладочных данных, установки патчей позволяет разработчикам сэкономить немало времени, сил и средств на этапе опытного внедрения. Даже известные и уважаемые разработчики нередко грешат преднамеренным внесением соответствующих программных закладок. Известны случаи, когда злоумышленники успешно использовали недекларированные возможности некоторых мини-АТС (сервисные функции не отраженные в инструкциях по эксплуатации и программированию), для прослушивания разговоров руководителей конкурирующей фирмы: генерального директора и его заместителей через микрофоны системных телефонов (SPEAKERPHONE SYSTEM). Злоумышленники воспользовались тем, что мини-АТС не проходила проверку, до ее приобретения, на наличие недекларированных сервисных функций и кроме того не контролировался сам процесс подключения абонентов, что в конечном счете и привело к такому логическому результату. 1.1. Классификация распространяется на ПО, предназначенное для защиты информации ограниченного доступа. 1.2. Устанавливается четыре уровня контроля отсутствия недекларированных возможностей. Каждый уровень характеризуется определенной минимальной совокупностью требований. 1.3. Для ПО, используемого при защите информации, отнесенной к государственной тайне, должен быть обеспечен уровень контроля не ниже третьего. 1.4. Самый высокий уровень контроля — первый, достаточен для ПО, используемого при защите информации с грифом «0В». Второй уровень контроля достаточен для ПО, используемого при защите информации с грифом «СС». Третий уровень контроля достаточен для ПО, используемого при защите информации с грифом «С».

Отсутствие недекларированных возможностей - важнейшее условие стабильной и надежной работы отдельных устройств и систем в целом, так как наличие таких возможностей может стать причиной нарушения конфиденциальности, доступности или целостности обрабатываемой информации. Одна из разновидностей недекларированных возможностей – программные закладки, которые представляют собой совокупность команд, преднамеренно включенных в программные продукты. При определенных условиях они инициируют выполнение функций ПО, не описанных в сопутствующей документации, что может привести как к изменению функционирования вычислительной системы, так и к несанкционированному считыванию и модификации информации вплоть до ее уничтожения. Контроль состава документации проводится группой экспертов путем сравнения перечня представленных документов с требованиями руководящего документа для заявленного уровня контроля. При этом проверяется наличие обязательных (в соответствии с ГОСТ) разделов в представленных документах (полное соответствие ГОСТам не обязательно, однако, содержание должно им соответствовать. В частности, это имеет смысл для ПО импортного производства, где понятие ГОСТов не так осмысленно. Эти проверки не автоматизируются). Контроль содержания документации осуществляется, как по соответствию формальным требованиям ГОСТ к содержанию составных частей документов, так и по соответствию реальным возможностям программного обеспечения. На основании проведенного контроля делается вывод о соответствии документации требованиям руководящего документа и о возможности ее использования в процессе эксплуатации программного обеспечения. Контроль исходного состояния программного обеспечения. Контроль заключается в фиксации исходного состояния ПО и сравнении полученных результатов с приведёнными в документации. Результатами контроля исходного состояния ПО должны быть рассчитанные уникальные значения контрольных сумм загрузочных модулей и исходных текстов программ, входящих в состав ПО. Контрольные суммы должны рассчитываться для каждого файла, входящего в состав ПО. Проверенное программное обеспечение фиксируется - т.е. со всех модулей снимаются контрольные суммы. Для представленных загрузочных модулей исходных текстов контрольное суммирование должно осуществляться с использованием программного обеспечения фиксации и контроля исходного состояния. Результаты контрольного суммирования оформляются в виде отчетов, являющихся приложением к протоколу испытаний. Меры защиты от НДВ: РД, сертификация, организационные меры, разделенный цикл разработки программных продуктов. |