Раздел

|

|

ФИО педагога

|

|

Дата

|

|

Класс

|

Количество присутствующих:

|

отсутствующих:

|

Тема урока

|

Методы идентификации личности (СОР)

|

Цели обучения, которые достигаются на данном уроке

|

10.6.2.3 объяснять использование мер безопасности данных пользователя: пароли, учетные записи, аутентификация, биометрическая аутентификация

|

Цель урока

|

Все смогут объяснить понятия:

-Информационная безопасность

-Конфиденциальность

-Целостность

-Доступность

Большинство смогут – вып задания для закрепления

Некоторые учащиеся- смогут оказать поддержку своим одноклассникам.

|

Критерии успеха

|

Приводить примеры рисков, возникающих в процессе работы, коммуникации в Интернете;

Оценивать возможность рисков при использовании ресурсов Интернет

Выбирать безопасные стратегии поведения в ситуациях, связанных с этими рисками;

|

Ход урока

|

Этапы урока

|

Деятельность учителя

|

Деятельность обучающихся

|

Время

мин

|

Ресурсы

|

Организационный этап

|

Психологический настрой

|

Игра-раминка «Импульс»

|

1-2

|

Учащиеся

|

Изучение нового материала

|

Беседа. Каждый из нас пользуется облачными сервисами, зарегистрирован в социальных сетях, имеет электронную почту, имеет личные кабинеты в online банках, Госуслугах, доверив этим службам свою безопасность. Пользователь регистрируется на сайте, создав логин и придумав пароль. Зная эту информацию, злоумышленники могут воспользоваться личными данными в корыстных целях.

Угроза — это потенциальная возможность определённым образом нарушить информационную безопасность.

Попытка реализации угрозы называется атакой, а тот, кто предпринимает такую попытку — злоумышленником.

Потенциальные злоумышленники называются источниками угрозы. Существует три разновидности угроз:

Выполним задание, определите какая это угроза

Угроза нарушения конфиденциальности

Угроза нарушения целостности

Угроза доступности

Дублирование данных , непреднамеренные ошибки штатных пользователей, повреждения или разрушение оборудования, программные атаки, внедрение вредоносного кода, внесение дополнительных сообщений, перехват данных, маскарад - выполнение действий под видом лица, обладающим полномочиями для доступа к данным, раскрытие паролей, кража оборудования

Средства защиты информации

Средства защиты информации — это совокупность инженерно-технических, электрических, электронных, оптических и других устройств и приспособлений, приборов и технических систем, используемых для решения различных задач по защите информации.

Средства обеспечения защиты информации можно разделить на группы:

Технические;

Программные ;

Организационные

Шифрование

Технические средства -это различные по типу устройства (механические, электромеханические, электронные и др.), которые аппаратными средствами решают задачи защиты информации. Они препятствуют доступу к информации, в том числе с помощью ее маскировки. К ним относятся видеонаблюдение, сетевые фильтры , сигнализация, генераторы шума, сканирующие радиоприемники и множество других устройств, «перекрывающих» потенциальные каналы утечки информации или позволяющих их обнаружить.

К программным средствам относятся:

встроенные средства защиты информации , антивирусные программы , программы шифрования и криптографические системы , межсетевые экраны (также называемые брандмауэрами или файрволами).

К организационным- резервные копии операционных программ, личных данных, Backblaze. Carbonite.Mozy, Google диск, One Drive

Шифрование- Криптография и криптоанализ

Дискуссия. Формулировка правил работы в Интернете.

Что можно? Что нельзя? К чему надо относиться с осторожностью?

Где и в каком виде хранятся логины пароли всех пользователей? Каким образом происходит их защита?

На самом деле, наши логины и пароли не знают, даже создатели сайтов и службы безопасности, так как, на сервере хранятся не наши пароли, а таблицы хешей (мешанина).

Сегодня рассмотрим защиту информации способом хеширования

Что такое хеш (хэш, hash)? хеширование (англ. hashing)

Хеш — это криптографическая функция хеширования (function), которая представляет собой математический алгоритмспособный преобразовать произвольный массив данных в строку фиксированной длины, состоящую из цифр и букв. Это может быть хеш-код или хеш-сумма.

«Хеширование (англ. hashing) — преобразование массива входных данных произвольной длины в (выходную) битовую строку установленной длины, выполняемое определённым алгоритмом»

Чем хеширование отличается от шифровки данных?

Хеширование отличается от шифровки данных, шифровка информации двусторонняя операция, шифрованием занимались, например, разведчики, по определенному коду можно расшифровать сообщение, а задача хеширования состоит в том, чтобы сообщение (пароль) невозможно было привести к первоначальному виду.

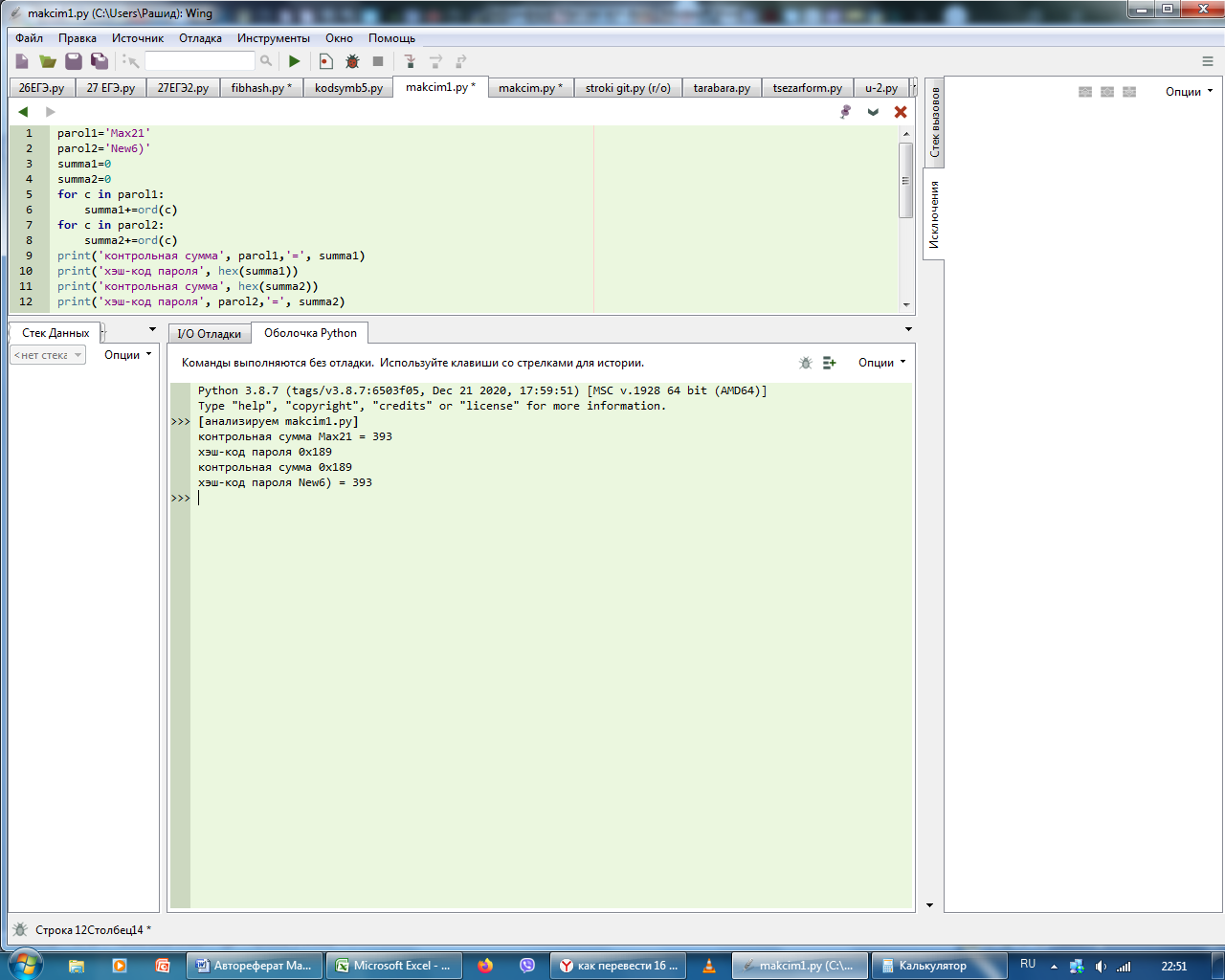

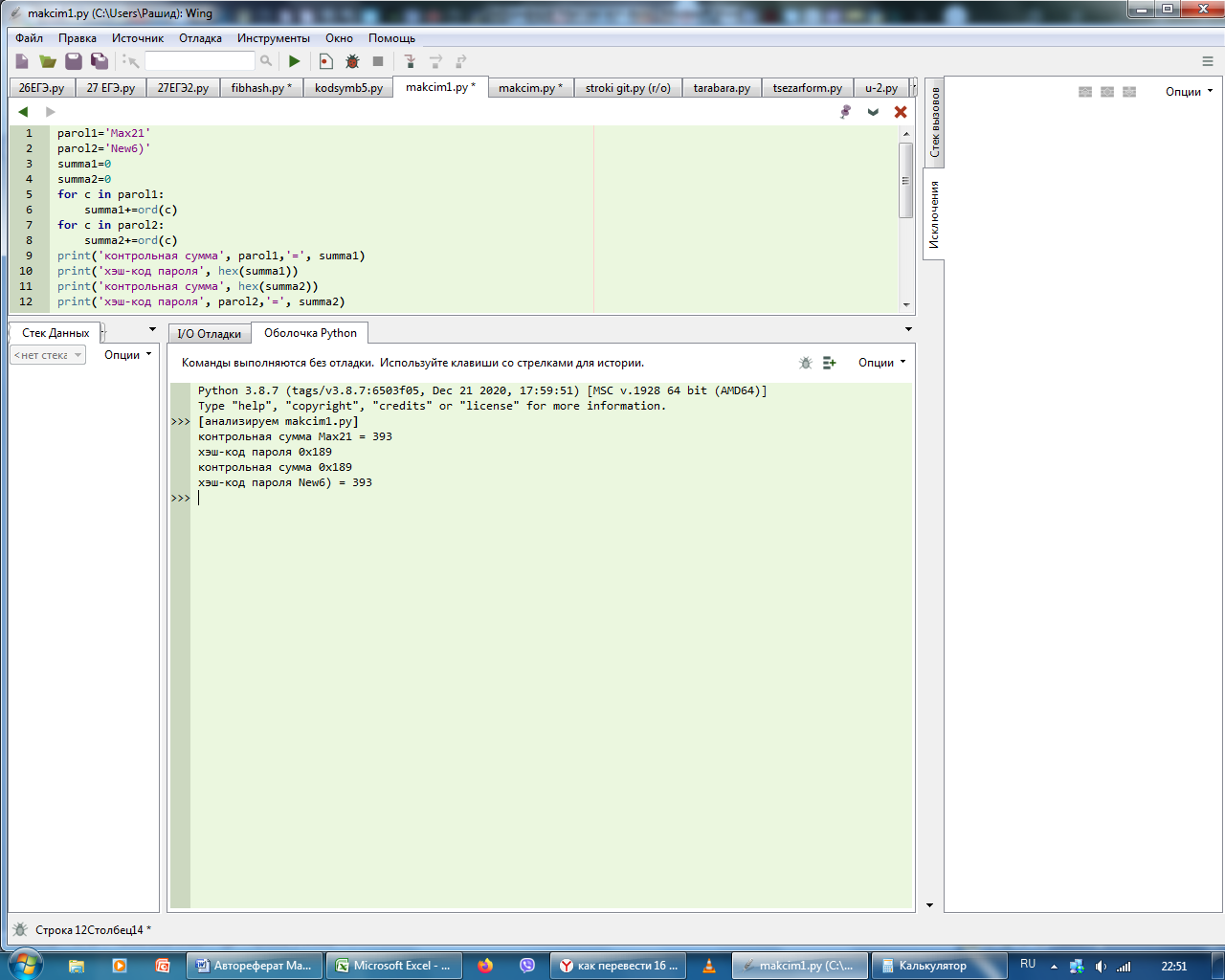

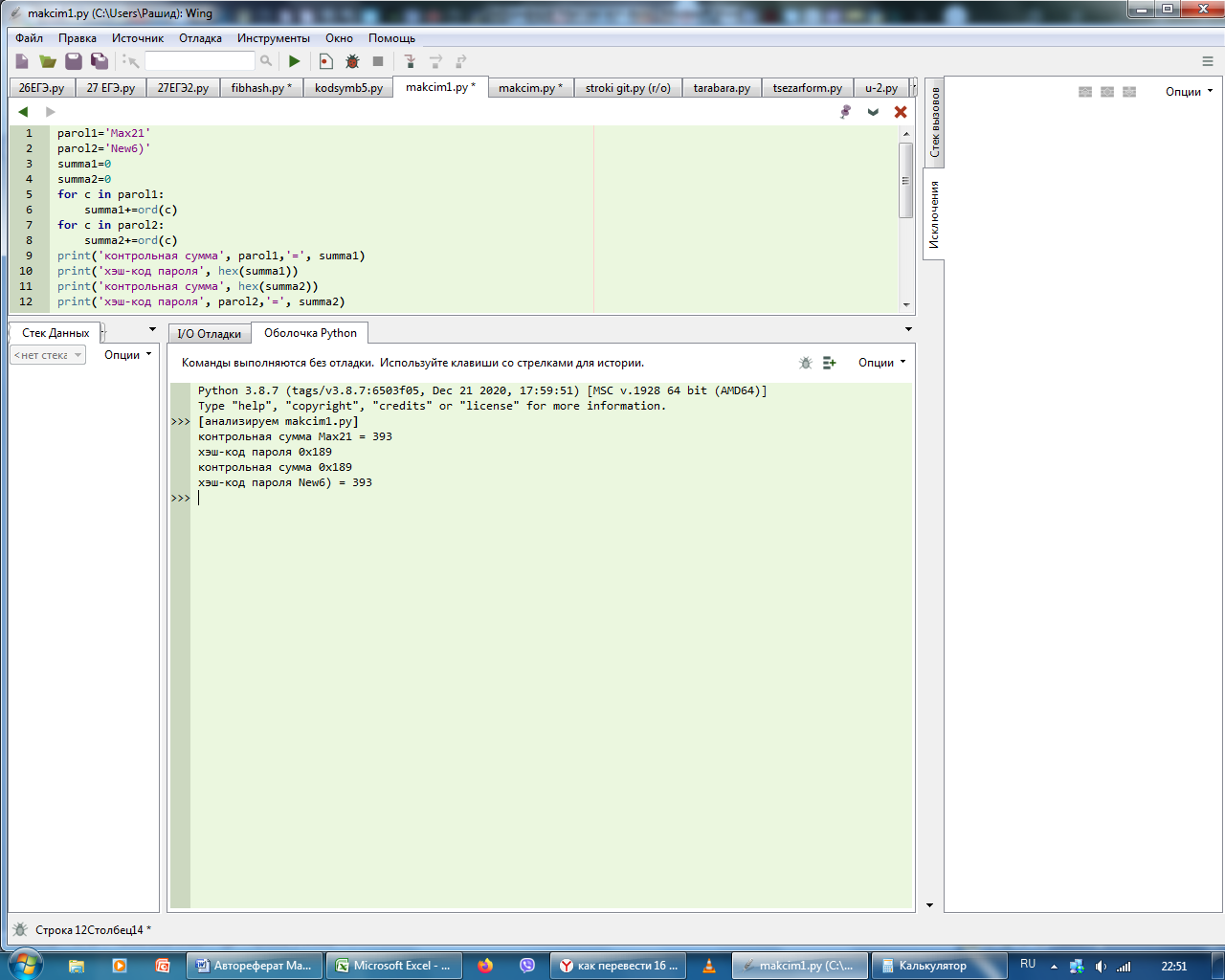

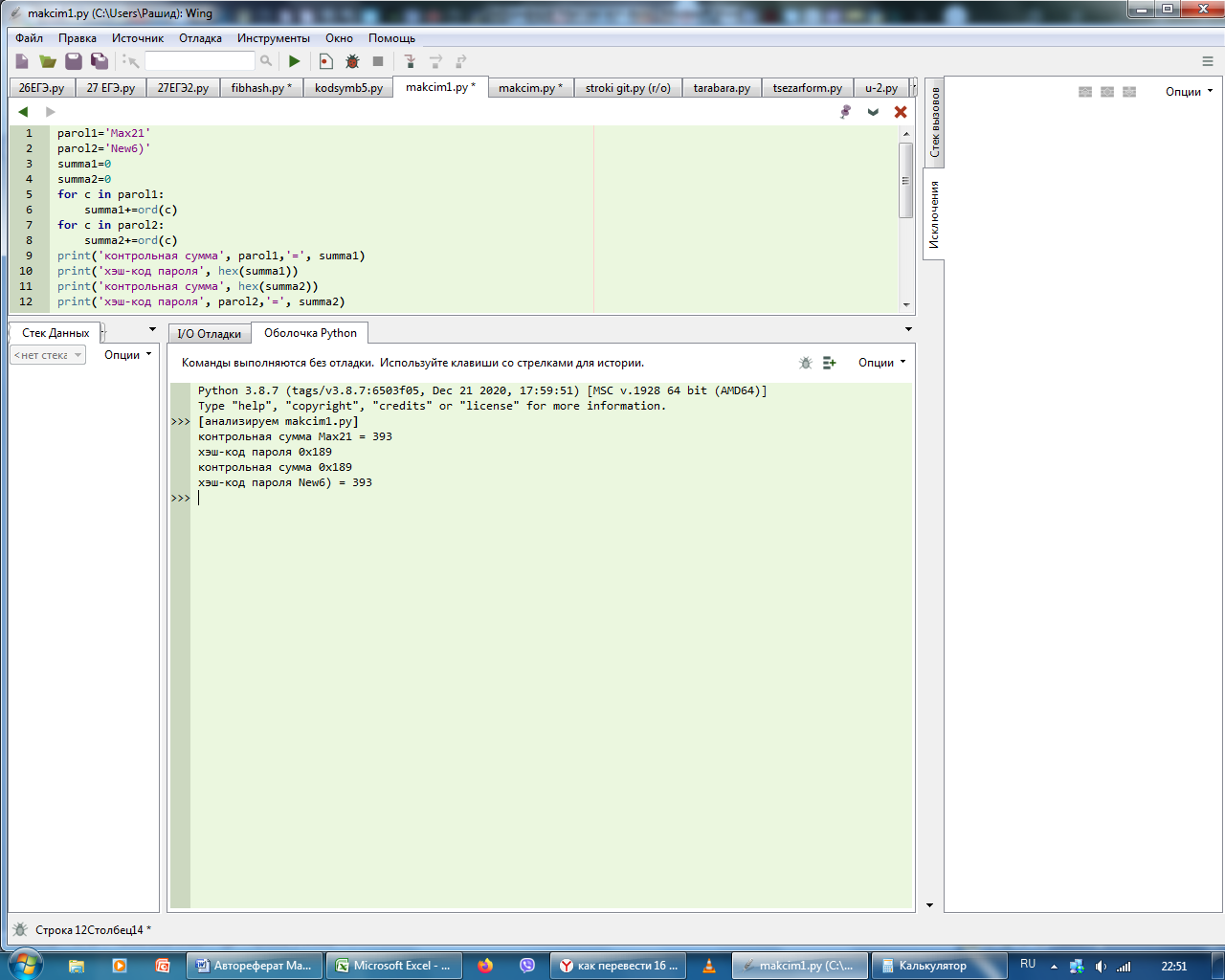

придумать простейшую хеш-функцию, используя ранее выполненную программу. Можно рассмотреть следующий пример.

Введем следующую хеш-функцию: пусть строка преобразуется в сумму кодов всех символов вводимой строки (пароля).

Например, исходная строка – это «Максил».

Тогда, результатом будет хеш-сумма – 6458.

1052 (код «М») +1072 (код «а») + 1082 (код «к») + 1089 (код «с») + 1080 (код «и») + 1083 (код «л») = 6458

Известно, что для паролей используются латинские буквы, знаки и цифры.

Допустим пароль – это строка «Max21», тогда хэш-кодом будет следующее число 393:

77 (код «M») + 97 (код «a») +120 (код «x») + 50 (код «2») + 49 (код «1») =393

Задание реализуйте в среде программирования данный алгоритм Итак, для приведенных примеров, вместо паролей будут храниться не строки символов, а хеш-суммы, в нашем случае 6458 и 393.

При входе в систему, будут проверяться контрольные суммы, а не сами пароли!

А теперь попробуем вместо первого пароля «Максил» использовать «New6)». Посмотрите, что получилось!

Алгоритм должен преобразовать входные данные уникальным способом, то есть результат должен быть однозначным и не допускать совпадений при вводе других строк.

Коллизия хеш-функции — это такая пара входных данных A и B, для которых результат хеширования одинаковый. H(A) = H(B), где H(x )- хеш-функция.

Эту проблему можно решить, используя сложную математическую функцию. Кроме того, данная ситуация возникает из-за малого количества символов в хэш. Чем меньше знаков использует формула, тем больше вероятность повтора одного и того же хэш-кода на разные наборы данных. Пароль должен быть длинным. Это повысит безопасность и уменьшит риск возникновения коллизии.

Таблица популярных стандартов хеширования

MD5

|

Протокол базируется на 128-битном (16-байтном) фундаменте. Применяется для хранения паролей, создания уникальных криптографических ключей и ЭЦП. Используется для аудита подлинности и целостности документов в ПК. Недостаток – сравнительно легкое нахождение коллизий.

|

SHA-1

|

Реализует хеширование и шифрование по принципу сжатия. Входы такого алгоритма сжатия состоят из набора данных длиной 512 Бит и выходом предыдущего блока. Количество раундов – 80. Размер значения хэш – 32 Бит. Найденные коллизии – 252 операции. Рекомендовано для основного использования в госструктурах США.

|

SHA-2

|

Семейство протоколов – однонаправленных криптографических алгоритмов, куда входит легендарный SHA-256, используемый в Bitcoin. Размер блока – 512/1024 Бит. Количество раундов 64/80. Найденных коллизий не существует. Размер значения однонаправленных хэш-функций – 32 Бит.

|

ГОСТ Р 34.11-2012 «Стрибог»

|

Детище отечественных программистов, состоящее из пары хэш-функций, с длинами итогового значения 256 и 512 Бит, отличающиеся начальным состоянием и результатом вычисления. Криптографическая стойкость – 2128. Преобразование массива данных основано на S-блоках, что существенно осложняет поиск коллизий.

|

Модуль hashlib, включенный в стандартную библиотеку Python, представляет собой модуль, содержащий популярные алгоритмы хеширования.

Рассмотрим пример создания электронного ключа

Технология цифровых подписей

Цифровая подпись в цифровых документах играет ту же роль, что и подпись, поставленная от руки в документах на бумаге: это данные, присоединяемые к передаваемому сообщению, подтверждающие, что владелец подписи составил или заверил это сообщение. Получатель сообщения с помощью цифровой подписи может проверить, что автором сообщения является именно владелец подписи и что в процессе передачи не была нарушена целостность полученных данных.

При разработке механизма цифровой подписи возникают следующие задачи:

· создать подпись таким образом, чтобы ее невозможно было подделать;

· иметь возможность проверки того, что подпись действительно принадлежит указанному владельцу;

· иметь возможность предотвратить отказ от подписи.

Классическая схема создания цифровой подписи

При создании цифровой подписи по классической схеме отправитель

1. применяет к исходному сообщению хеш-функцию;

2. вычисляет цифровую подпись по хеш-образу сообщения с использованием секретного ключа создания подписи;

3. формирует новое сообщение, состоящее из исходного сообщения и добавленной к нему цифровой подписи.

Получатель, получив подписанное сообщение,

1. отделяет цифровую подпись от основного сообщения;

2. применяет к основному сообщению хеш-функцию;

3. с использованием открытого ключа проверки подписи извлекает хеш-образ сообщения из цифровой подписи;

4. проверяет соответствие вычисленного хеш-образа сообщения и извлеченного из цифровой подписи. Если хеш-образы совпадают, то подпись признается подлинной.

Схема подписи RSA

Криптосистема с открытым ключом RSA может использоваться не только для шифрования, но и для построения схемы цифровой подписи.

Для создания подписи сообщения M отправитель

1. вычисляет хеш-образ r = h(M) сообщения M с помощью некоторой хеш-функции;

2. зашифровывает полученный хеш-образ r на своем секретном ключе (d,n) , т. е. вычисляет значение s = rd mod n , которое и является подписью.

Для проверки подписи получатель

1. расшифровывает подпись s на открытом ключе (e,n) отправителя, т. е. вычисляет r’ = se mod n и таким образом восстанавливает предполагаемый хеш-образ r’ сообщения M;

2. вычисляет хеш-образ h(M) = r сообщения M с помощью той же самой хеш-функции, которую использовал отправитель;

3. сравнивает полученные значения r и r’ . Если они совпадают, то подпись правильная, отправитель действительно является тем, за кого себя выдает, и сообщение не было изменено при передаче.

|

Данная работа проходит в виде обсуждения с классом.

Размышляют, делают предположения, используют необходимую информацию из интернета, отвечают на вопросы, спорят.

В результате беседы обучающиеся приходят к следующим выводам.

Использование викторины,с выводом ее результатов на интерактивную панель.

Схема конспект

Обсуждение в классе

Работа в тетрадях

Обучающиеся пишут программу на ПК, тестируют на различных входных данных.

Пример программного кода

Делают вывод, что контрольная сумма и хеш-код совпали у двух разных паролей. Можно сказать, что произошел взлом пароля!

Записывают в тетрадь

При наличии времени можно предложить ученикам онлайн хеширование в интернете. Можно познакомиться с онлайн ресурсами хеширования дома.

Используя хеш-образ вычислить электронную цифровую подпись по схеме RSA.

Пусть хеш-образ равен 233, а закрытый ключ алгоритма RSA равен (25, 247). Тогда электронная цифровая подпись сообщения, вычисляется по правилу

s = mod 247 = 168.

Для проверки ЭЦП, используя открытый ключ (121, 247), найдем

H = mod 247 = 233.

Поскольку хеш-образ сообщения совпадает с найденным значением H, то подпись признается подлинной.

|

1-2

4

3

4

3

6

3

5

|

My Quiz

Интерактивная панель

|

Закрепление полученных знаний

|

Хешируемое сообщение «КОЗИНА». Возьмем два простых числа p=13, q=19 Определим n=pq=13*19=247. Вектор инициализации  выберем равным 8 (выбираем случайным образом). Слово «КОЗИНА» можно представить последовательностью чисел (12, 16, 9, 10, 15, 1) по номерам букв в алфавите. Таким образом, n=247, H0=8, M1=12, M2=16, M3=9, M4=10, M5=15, M6=1. выберем равным 8 (выбираем случайным образом). Слово «КОЗИНА» можно представить последовательностью чисел (12, 16, 9, 10, 15, 1) по номерам букв в алфавите. Таким образом, n=247, H0=8, M1=12, M2=16, M3=9, M4=10, M5=15, M6=1.

Используя формулу

Д/з :

Написать программу, реализующую формирование цифровой подписи к сообщению.

Программа должна выполнять следующие действия:

1. Отправитель обрабатывает исходное сообщение хеш-функцией MD5 (вкладка Indy).

2. Полученную 32-символьную последовательность (128-бит) представить в десятичных кодах ASCII и в соответствии с вариантом задания, создать хеш-образ этой последовательности.

3. Применить к полученному хеш-образу алгоритм RSA с использованием закрытого ключа (3, 33) и открытого ключа (7, 33). Полученное значение и будет являться цифровой подписью.

4. Сформировать файл для получателя содержащий: исходное сообщение и цифровую подпись.

Получатель принимаент сообщение, выделяет подпись и вычисляет хеш-функцию MD5 от исходного текста, затем составляет его хеш-образ в соответствии с вариантом задания и полученное значение обрабатывает по алгоритму RSA с использование открытого ключа.

Сделать выводы о подлинности сообщения.

Варианты:

1.

, где Mi = два символа через два , где Mi = два символа через два

2.

, где Mi = четные символы , где Mi = четные символы

3.

, где Mi = нечетные символы , где Mi = нечетные символы

4.

, где Mi = каждый 5-й символ , где Mi = каждый 5-й символ

|

Решают задачи

получим хеш-образ сообщения «КОЗИНА»:

H1=(H0+M1)2 mod n = ( 8 + 12)2 mod 247 = 400 mod 247=153

H2=(H1+M2)2 mod n = (153 + 16)2 mod 247 = 28561 mod 247= 156

H3=(H2+M3)2 mod n = (156 + 9)2 mod 247 = 27225 mod 247= 55

H4=(H3+M4)2 mod n = ( 55 + 10)2 mod 247 = 4225 mod 247= 26

H5=(H4+M5)2 mod n = ( 26 + 15)2 mod 247 = 1681 mod 247= 199

H6=(H5+M6)2 mod n = (199 + 1)2 mod 247 = 40000 mod 247= 233

В итоге получаем хеш-образ сообщения «КОЗИНА», равный 233.

Сообщение в группу

|

5

3

|

Интерактивная панель

Сот тел, кунделик

|

Рефлексия

|

Рефлексия урока.

Учащийся выбирает и дополняет следующее предложение:

- Сегодня на уроке я повторил…

- Сегодня на уроке я закрепил…

- Сегодня на уроке мне понравилось…

|

На стикерах записывают свое мнение по поводу урока.

|

1

|

стикеры

|   |

Скачать 210.26 Kb.

Скачать 210.26 Kb.