Методические рекомендаци ИспДн. Методические рекомендации ИСПДн (1). Методические рекомендации по определению состава и содержания технических и организационных мер по защите персональных данных при их обработке в информационной системе персональных данных Содержание

Скачать 105.05 Kb. Скачать 105.05 Kb.

|

|

3.1.2. Адаптация базового набора мер Далее необходимо выполнить адаптацию базового набора мер с учётом структурно-функциональных характеристик ИСПДн, информационных технологий, особенностей функционирования ИСПДн, то есть изменение изначально выбранного базового набора мер (определённого согласно п. 3.1.1 настоящего документа) в части его максимальной адаптации применительно к структуре, реализации и особенностям эксплуатации ИСПДн (в том числе исключение из базового набора мер). Таким образом, при адаптации базового набора мер по обеспечению безопасности ПДн применяются меры по обеспечению безопасности ПДн, не обозначенные знаком "+", и (или) исключаются меры, обозначенные знаком "+". Исключение мер, как правило, непосредственно связано с информационными технологиями, не используемыми в ИСПДн, или структурно-функциональными характеристиками, не свойственными ИСПДн. В качестве примера можно рассмотреть исключение из базового набора мер защиты информации мер по защите среды виртуализации, в случае если в ИСПДн не применяется технология виртуализации, или исключение из базового набора мер защиты информации мер по защите мобильных технических средств, если такие мобильные устройства не применяются или их применение запрещено. В таблице 2 приводятся примеры обоснования изменения базового набора мер с указанием причин добавления, исключения или компенсирования мер. Таблица 2 – Основания для исключения/добавления/компенсирования мер базового набора по обеспечению безопасности ПДн

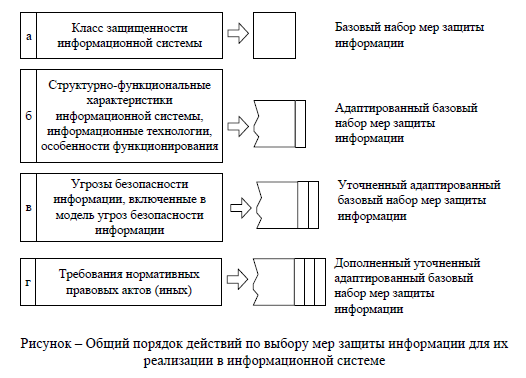

3.1.3. Уточнение адаптированного базового набора мер Уточнение определённого в п. 3.1.2 настоящего документа адаптированного базового набора мер осуществляется с учётом не выбранных ранее из таблицы 1 защитных мер, в результате чего определяются меры защиты информации, обеспечивающие блокирование (нейтрализацию) всех угроз безопасности информации, включённых в модель угроз. Таким образом, исходными данными при уточнении адаптированного базового набора мер защиты информации является перечень угроз безопасности информации, включённый в модель угроз безопасности информации. Модель угроз безопасности информации представляет собой формализованное описание угроз безопасности информации для конкретной информационной системы или группы информационных систем в определенных условиях их функционирования. Модель угроз безопасности информации разрабатывается обладателем информации (оператором, разработчиком (проектировщиком)) и должна по содержанию соответствовать требованиям по обеспечению безопасности ПДн при их обработке в ИСПДн, утверждённым приказом ФСТЭК № 21, ПП № 1119, приказа ФСБ № 378 (все требования выписаны и перечислены в пунктах 3.1.1 и 3.2 настоящего документа). Определение угроз безопасности информации и разработка модели угроз безопасности информации осуществляется в соответствии с руководящими документами ФСТЭК и ФСБ в области обеспечения безопасности ПДн при их обработке в ИСПДн (см. шаблон модель угроз). В случае, если адаптированный базовый набор мер защиты информации, определённый в пункте 3.1.2 с учётом особенностей ИСПДн, не обеспечивает блокирование (нейтрализацию) всех угроз безопасности информации в него дополнительно вновь из таблицы 1 включаются другие меры защиты информации, не выбранные ранее. В зависимости от уровня защищённости ПДн и потенциала нарушителя минимальные требования к реализации уточненного адаптированного базового набора мер защиты информации (приводится в подразделах «требования к реализации меры защиты информации» раздела 3 методического документа ФСТЭК) подлежат усилению для повышения уровня защищённости ПДн. Все возможные усиления мер защиты информации приведены в подразделах «требования к усилению меры защиты информации» для каждой меры защиты информации раздела 3 методического документа ФСТЭК. Усиления мер защиты информации применяются дополнительно к требованиям по реализации мер защиты информации, приведенным в подразделах «требования к реализации меры защиты информации». Итоговое содержание каждой усиленной уточненной адаптированной базовой меры защиты информации, которое как минимум, должно быть реализовано в ИСПДн, приведено в таблице подраздела «содержание базовой меры защиты информации». Усиления мер защиты информации, приведенных в подразделе «требования к усилению меры защиты информации» и не включенные в таблицу с содержанием базовой меры защиты информации в подразделе «содержание базовой меры защиты информации», применяются по решению обладателя информации, заказчика и (или) оператора не только для уточнения адаптированного базового набора мер защиты информации, но и при адаптации (пункт 3.1.2 настоящего документа), а также для повышения уровня защищённости ПДн и разработке компенсирующих мер защиты информации. 3.1.4. Дополнение уточненного адаптированного базового набора мер Настоящий пункт подразумевает дополнение уточненного адаптированного базового набора мер по обеспечению безопасности ПДн мерами, обеспечивающими выполнение требований к защите персональных данных, установленными иными нормативными правовыми актами в области обеспечения безопасности ПДн и защиты информации (например, в случае появления новых, исключения и (или) усиления (ужесточения) существующих требований к некоторым мерам защиты информации).  Рисунок 2 – Общий порядок действий по выбору мер защиты информации для их реализации в информационной системе При невозможности реализации в ИСПДн отдельных выбранных мер защиты на этапах адаптации базового набора мер защиты информации или уточнения адаптированного базового набора мер защиты информации могут разрабатываться иные (компенсирующие) меры защиты информации, обеспечивающие адекватное блокирование (нейтрализацию) угроз безопасности информации. 3.2. Порядок определения состава и содержания технических и организационных мер по защите ПДн при их обработке в ИСПДн согласно ПП № 1119 и приказу ФСБ № 378 Кроме мер, установленных приказом ФСТЭК № 21, для обеспечения требуемого уровня защищённости ПДн должны выполняться требования ПП № 1119 и приказа ФСБ № 378. Эти меры для каждого уровня защищённости сведены в таблице 3. Таблица 3 – Требования приказа ФСБ № 378

Таблица 4 – Классы СКЗИ

Примечание: * в случаях, когда для ИСПДн актуальны угрозы 1 типа; ** в случаях, когда для ИСПДн актуальны угрозы 2 типа; *** в случаях, когда для ИСПДн актуальны угрозы 3 типа. Примечание. Конкретные наименования СКЗИ перечисленных классов (КС1, КС2 и т.д.) выбираются согласно выписке из перечня средств защиты информации, сертифицированных ФСБ России (http://clsz.fsb.ru/certification.htm). Требования к некриптогрфическим средствам защиты информации в зависимости от уровня защищённости ПДн следующие (пункт 12 приказа ФСТЭК № 21 | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||