Федеральное государственное бюджетное образовательное учреждение

высшего образования

Уфимский государственный авиационный технический университет

Кафедра технической кибернетики

Контролируемая самостоятельная работа

по дисциплине:

«Системный анализ»

на тему: «Системный анализ проблемы защиты персональных данных в виртуальной инфраструктуре на примере компании ИТ «Энигма»»

Выполнили:

ст.гр. БЗИ-106м

А. А. Абдуллин

С. А. Тимерханова

Проверила:

А. Н. Павлова

Уфа 2017

Формулировка проблематики, проблемы, цели и задач исследования

Цель работы

Проведение первого этапа системного анализа: выявление, формирование и анализ проблемы и проблемной ситуации; установление цели и задач исследования.

№

|

Название подэтапа системного анализа

|

Результат в виде текста

|

Краткая формулировка

|

Развернутая формулировка (2-3 стр.)

|

1

|

Проблематика

|

Защита персональных данных

|

Необходимость обеспечения безопасности персональных данных в наше время всегда будет одним из приоритетных направлений в деятельности любой компании. Информация о человеке всегда имела большую ценность, но сегодня она превратилась в перспективный способ получения выгоды для злоумышленника. Неизбежность принятия мер по защите персональных данных вызвана также возросшими техническими возможностями по копированию и распространению информации.

В связи с этим, защита персональных данных – одна из приоритетных задач на сегодняшний день для любой организации. На сегодняшний день большинство компаний хранит и обрабатывает персональные данные о сотрудниках, клиентах, партнерах, поставщиках и других физических лиц. Несанкционированный доступ, утечка или же потеря персональных данных в компании может привести к огромному ущербу, потере репутации, а также к полной остановке деятельности компании при потере данных о клиентах.

|

2

|

Формулировка точки зрения

|

Защита персональных данных в виртуальной инфраструктуре

|

Актуальность выбранной проблемы не вызывает сомнений в силу того, что технология виртуализации в настоящее время начинает повсеместно внедряться на предприятия, так как позволяет сократить расходы на создание и поддержку собственной инфраструктуры, обеспечить высокую степень непрерывности бизнес-процессов и упростить администрирование всей информационной системы в целом. Однако внедрение в информационную систему объекта защиты технологии виртуализации требует решения проблемы обеспечения не только высокой степени доступности информации, но и конфиденциальности, целостности информационных активов компании, категорированные как персональные данные и обрабатываемых в виртуальных средах.

|

3

|

Первоначальная формулировка проблемы

|

Защита персональных данных в виртуальной инфраструктуре с помощью НПА и технических средств

|

В Постановлении Правительства РФ № 1119 утверждены требования к персональных данных при их в информационных системах данных. технические и меры по защите ПДн определяются в нормативных регуляторов ФСТЭК и ФСБ России: Приказ ФСТЭК №21 и Приказ ФСБ №378. В соответствии с ФСТЭК №21 рассматриваются мер, предъявляемых для защиты персональных данных в среде виртуализации.

В работах А. Самойленко, И. Бойцова, А. Веселова обосновывается важность обеспечения безопасности персональных данных в виртуальной инфраструктуре по требованиям приказа ФСТЭК №21. В работе К. В. Курносова и В. В. Селифанова сделан акцент на разработку требований, предъявляемых к системам защиты информации для виртуальной инфраструктуры.

Защита виртуальной инфраструктуры может обеспечиваться за счет программных средств: vGate R2, Veeam Management Pack v8, StarWind Native SAN for Hyper-V, 5nine Cloud Security v10 Средство защиты vGate R2 является оптимальным по сравнению с другими альтернативами. Критерии выбора:

Цена;

необходимый объем оперативный памяти;

необходимый объем свободного дискового пространства;

максимальное количество поддерживаемых модулей;

виртуализация при помощи: vSphere и Hyper-V;

соответствие требованиям ФСТЭК.

|

4

|

Промежуточные варианты формулировка проблемы

|

Разработка политики безопасности и расчет риска для защиты персональных данных в виртуальной инфраструктуре

|

Разработка политика безопасности представляет собой совокупность иерархии ролей и построенной на ее основе матрицы разграничения прав доступа. В ролевой политике ассоциированы с ролями, и соотносятся с соответствующими , таким , получая разрешения . Модель доступа необходимо представить в матрицы доступа. строка матрицы соответствует S, а столбец O. Каждый элемент матрицы представляет упорядоченную совокупность доступа субъекта к определенному .

Разработанная политика безопасности не принесла должных результатов, и, следовательно, необходимо также построить модель угроз несанкционированного доступа в виде нечеткой когнитивной карты и провести расчет риска нарушения информационной безопасности, который доказывает целесообразность внедрения средства защиты виртуальной инфраструктуры.

Метод многокритериального выбора средств защиты информации базируется на методологии системного анализа и представляет собой пошаговый процесс, первым этапом которого является выбор возможных альтернатив СЗИ, которые соответствуют классу автоматизированной информационной системы или ее уровню защищенности (ПДн) в соответствии с нормативными правовыми документами в области защиты информации, а последним этапом определение наиболее рациональной альтернативы для проектирования или модернизации системы защиты информации.

Рассчитан риск нарушения ИБ с учетом СЗИ. Результаты сравнения значения относительного риска нарушения ИБ до (23%) и после (4,66%) внедрения показывают, что уровень риска уменьшился в 3,8 раза. Результаты расчетов оправдывают и обосновывают данный проект по внедрению в виртуальную инфраструктуру СЗИ.

|

5

|

Окончательная формулировка проблемы

|

Организационно-техническая защита персональных данных в виртуальной инфраструктуре

|

Защита персональных данных в виртуальной инфраструктуре должна регулироваться с помощью нормативно-правовой базы, а именно Постановление правительства РФ №1119, а также нормативно-правовые акты ФСТЭК и приказ ФСБ №378.

Для правильного внедрения системы защиты необходимо оценить динамику риска нарушения защиты, разработать политику безопасности и правильно настроить программное средство vGate R2.

|

6

|

Цель исследования

Задачи исследования

|

Целью работы является разработка предложения по внедрению системы защиты персональных данных в виртуальной инфраструктуре в филиале компании ООО «ИТ Энигма» в г. Уфа

|

Задачи исследования:

изучить организационную структуру, локальную вычислительную сеть, информационные активы и бизнес-процессы компании ИТ «Энигма»;

определить уровень защищенности информационной системы персональных данных в соответствии с ПП РФ № 1119;

разработать частную политику безопасности, включающую в себя иерархию ролей, матрицу разграничения доступа к объектам защиты;

разработать модель угроз в системе виртуализации на основе построения нечетких когнитивных карт с учетом инфраструктуры объекта защиты;

на основе разработанной модели угроз рассчитать риски нарушения информационной безопасности компании до внедрения средства защиты информации виртуальной инфраструктуры объекта защиты и после внедрения;

осуществить выбор средства защиты информации виртуальной инфраструктуры, отвечающего требованиям Приказа ФСТЭК №21.

|

7

|

Название объекта исследования (проблемосод. системы)

|

Объектом защиты является филиал компании ООО «ИТ Энигма» в г. Уфа

|

Компания ИТ «Энигма» является обществом с ограниченной ответственностью. Компания специализируется на защите конфиденциальной информации в образовательных, медицинских организациях, компаниях малого и среднего бизнеса, бюджетных учреждениях и органах власти.

|

8

|

Предварительное определение границ системы.

|

Филиал компании ИТ «Энигма», находящийся в Уфе.

|

Компания имеет территориально-распределенную корпоративную сеть. Главный офис находится в городе Челябинск, а филиал, который является объектом исследования, располагается в городе Уфа. Филиал имеет локальную вычислительную сеть, построенную по принципу сегментирования сети по производственной принадлежности. Сеть разделена на 10 сегментов-отделов, включая главный офис: кабинет главного директора, кабинет исполнительного директора, административно-управленческий отдел (куда входит также бухгалтерия), отдел маркетинга и рекламы, отдел продажи и развития, отдел ИТ-аутсорсинга, серверная, отдел комплексной безопасности, техническая поддержка, отдел защиты информации.

Следовательно, система, которая рассматривается в ходе исследования, исключает главный офис.

|

Основные понятия теории систем, системного анализа

№

|

Название подэтапа системного анализа

|

Результат в виде текста

|

Краткая формулировка

|

Развернутая формулировка (2-3 стр.)

|

1

|

Цель, задачи системы.

|

Цель работы заключается в защите персональных данных в виртуальной инфраструктуре.

Задачи: корректировка решений с помощью организационно-технической точки зрения

|

Цель работы: разработка предложения по внедрению системы защиты персональных данных в виртуальной инфраструктуре филиала компании ООО «ИТ Энигма» в г. Уфа

Задачи: изучить организационную структуру, локальную вычислительную сеть, информационные активы и бизнес-процессы компании ИТ «Энигма»;

определить уровень защищенности информационной системы персональных данных в соответствии с ПП РФ № 1119;

разработать частную политику безопасности, включающую в себя иерархию ролей, матрицу разграничения доступа к объектам защиты;

разработать модель угроз в системе виртуализации на основе построения нечетких когнитивных карт с учетом инфраструктуры объекта защиты;

на основе разработанной модели угроз рассчитать риски нарушения информационной безопасности компании до внедрения средства защиты информации виртуальной инфраструктуры объекта защиты и после внедрения;

осуществить выбор средства защиты информации виртуальной инфраструктуры, отвечающего требованиям Приказа ФСТЭК №21.

Графический вид представлен на рисунке 1 (Дерево целей).

|

2

|

Базовые свойства системы.

Свойство интегративности.

|

целостность и членимость - указывает на то, что система должна быть делима (декомпозируема) на элементы (подсистемы), которые образуют, взаимодействуя друг с другом, единое целостное множество.

наличие связей - означает наличие достаточно сильных и длительно действующих (устойчивых) взаимных связей между элементами или их свойствами.

упорядоченность (организация). Это свойство системы обусловлено объективным существованием в ней упорядоченного распределения элементов и связей между ними как в пространстве, так и во времени

наличие интегративных качеств. Это свойство выражается в том, что в системе может быть достигнуто такое качество (свойство), которое присуще системе в целом и не имеется ни у одного из её элементов в отдельности.

|

ЛВС филиала компании (система) можно разделить разделить (декомпозировать) на такие элементы (подсистемы) как:

Кабинет директора филиала

Административно-управленческий отдел

Отдел маркетинга

Отдел продаж и развития

Отдел ИТ – аутсорсинга

Серверная

Отдел комплексной безопасности

Отдел техподдержки

Отдел защиты информации

В рассматриваемой системе связи представляют собой каналы передачи данных, которые могут быть как проводными, так и беспроводными.

Элементы (подсистемы) системы упорядочены по подразделениям (отделам) в соответствии с топологией «Звезда».

Обеспечение документооборота с хранением ПДн, данное свойство не присуще каждому отдельному элементу (подсистеме).

|

3

|

Структура системы

|

Филиал имеет локальную вычислительную сеть, построенную по принципу сегментирования сети по производственной принадлежности. Сеть разделена на 9 сегментов-отделов.

|

Все сегменты внутри филиала объединены между собой с помощью коммутатора L3-уровня Cisco Catalyst 3550. Доступ к сети «Интернет» осуществляется всеми сегментами сети посредством пограничного маршрутизатора Cisco Small Business RV325.

Внутри отделов установлены коммутаторы D-link DGS 1016D, в серверной используется коммутационное оборудование L2-уровня Cisco Catalyst 2950. В маршрутизаторах и коммутаторах производителя Cisco используется программное обеспечение Cisco IOS, выполняющая функции сетевой организации, маршрутизации, коммутации и передачи данных.

В административно-управленческом отделе стоит коммутатор Compex SXP 2224WM, который объединяет коммутаторы D-link DGS 1016D с отдела бухгалтерии и рабочих станций сотрудников, также выполняющих административную роль.

В качестве периметровых аппаратных межсетевых экранов установлены 3 межсетевых экрана (далее – МЭ) D-Link DFL 260E, имеющих сертификат соответствия ФСТЭК №2737 до 23.10.2018 гг. по 4 классу для МЭ. Межсетевые экраны настроены по принятой в организации политике безопасности, а именно разрешены только необходимые порты, такие как POP, IMAP, HTTP, SSH и ряд других необходимых. По умолчанию все остальные порты закрыты. Кроме того, в сети настроены на серверах программные межсетевые экраны, являющиеся стандартными утилитами операционной системы Windows Server 2008 SP1 R2.

Серверы выбраны HP DL360 G6 и HP DL360 G5. В качестве платформы используется ОС Windows Server 2008 SP1 R2. На рабочих станциях сотрудников используется Windows 7 с 64-разрядной ОС.

Графический вид представлен на рисунке 2 (Иерархическая структура системы).

|

4

|

Состав элементов внешней среды и их особенности.

Уточненные границы системы

|

Внешняя среда – множество действующих вне системы элементов (объектов) любой физической природы, оказывающих существенное, но не целенаправленное влияние на систему или находящихся под её воздействием.

|

Факторы внешней среды, влияющие на систему:

Уровень научно-технического прогресса (влияет на выбор методов, программно-аппаратных средств)

Интернет

Экономическая, политическая ситуация (влияние на импортозамещение)

Законодательство (приказы ФСБ, ФСТЭК, ППРФ)

Уточнение границ системы заключается в проблеме принадлежности элементов к системе. В данном случае все элементы системы расположены внутри локальной вычислительной сети, а с внешней средой они связаны с помощью технологии Интернет. При исключении последнего, связь между элементами системы и внешней средой Интернет будет потеряно, а связь между элементами в ЛВС будет поддерживаться.

По степени связи данную систему можно отнести к открытой, т.к. элементы системы имеют связи не строго между собой.

|

5

|

Определение места системы в системе классификаций

|

По субстанциональному признаку (по сущности вещей, явлений и признаков): материальные, концептуальные, смешанные

По уровню автоматизации:орудия, механизмы и машины, автоматы и автоматические, интеллектуальные

По цели: созидательные, производящие, исследовательские, учебные, обслуживающие, разведывательные, добывающие, утилизационные, разрушительные, оборонные)

|

По субстанциальному признаку данная система относится к материальным с искусственным происхождением.

По уровню автоматизации относится к автоматическим системам (для исключения человека из производственного процесса или процесса управления, ввиду ограниченности его физических возможностей), т.к. позволяют автоматизировать обработку данных, позволяет хранить данные и т.д.

Так как основная деятельность компании – это обслуживание клиентов, техподдержка по продукции, то данную систему можно отнести к обслуживающим (производство услуг (ремонтные мастерские) и обеспечение работоспособности других систем).

|

Рисунок 1 – Дерево целей

Рисунок 2 – Иерархическая структура системы

Общесистемные законы и принципы как основа методологии проведения системного анализа

№

|

Название подэтапа системного анализа

|

Результат в виде текста

|

Краткая формулировка

|

Развернутая формулировка (2-3 стр.)

|

1

|

Применение системных законов. Закон системности (закон иерархического строения мира)

|

Любая система с одной стороны может быть системой среди себе подобных, т.е. состоять из множества взаимосвязанных м/у собой элементов (подсистем), а с другой стороны может быть подсистемой другой более сложной системы.

|

Наша система состоит из элементов и является подсистемой более крупной системы. Необходимо определить надсистему. Рассматриваемый объект (компания) имеет территориально-распределенную корпоративную сеть. Главный офис находится в городе Челябинске, а филиал, который является объектом нашего исследования, располагается в городе Уфа. Следовательно, надсистемой является главный офис компании «ИТ Энигма», находящийся в Челябинске. Между главным офисом С2 и филиалом С1 организовано защищенное VPN соединение.

При проектировании сложной системы были учтены не только взаимосвязи между элементами внутри системы, но и с системой, относящимися к общей системе.

Графический вид представлен на рисунке 3 (Иерархическая структура системы с указанием надсистемы и подсистем).

|

2

|

Применение системных законов. Закон полиморфизации

|

Любая система (объект) принадлежит к нескольким множествам полиморфических модификаций. Полиморфизм (многообразие форм) – это множество систем, различающихся либо по составу элементов, либо по отношению (связям) между ними

|

Помимо предложенной иерархической структуры, существует другая, организационная структура, которая не противоречит свойствам рассматриваемой системы и целям исследования.

Каждый из сотрудников «ИТ Энигма Уфа» выполняет определенные функции, руководствуясь должностными инструкциями. В компании функционируют 8 отделов, как и отмечалось при рассмотрении иерархической структуры:

административно-управленческий отдел;

бухгалтерия;

отдел маркетинга и рекламы;

отдел продажи и развития;

отдел ИТ-аутсорсинга;

отдел комплексной безопасности;

техническая поддержка;

отдел защиты информации.

В филиале компании роль руководителя выполняет исполнительный директор, а главенствующую – генеральный директор, находящийся в городе Челябинск.

Система осталась та же, свойства и цель такие же, но с другой структурой (с действующими лицами).

Графический вид представлен на рисунке 4 (Другой вид структуры (организационная структура)).

|

3

|

Применение системных законов. 1-й закон композиции систем

|

Всего в природе существует 7 способов образования новых композиций (структур) систем построенных из элементов множеств Ф и Н. Эти способы основаны на изменении:

1) только кол-ва элементов множеств Ф и Н; //при неизменном качестве

2) только элементов связи (отношений) множества Н;

3) только элементов (первичных подсистем) множества Ф;

4) кол-ва и элементов связи;

5) кол-ва и первичных элементов (подсистем);

6) элементов связи и первичных подсистем;

7) кол-ва, элементов связи и первичных подсистем

|

Когда речь идет о замене элементов связи и первичных элементов, то имеется ввиду замена их подобными элементами, но с другими характеристиками, свойствами.

Изначально серверы были выбраны HP DL360 G6 и HP DL360 G5. В связи с выходом новых моделей той же фирмы, заменили действующие, устаревшие серверы на новейшую альтернативу с аналогичными характеристиками: HP ProLiant DL360 Gen9.

В сочетании с модулями памяти HP SmartMemory DDR4, емкость сервера увеличена до 768 Гбайт, скорость до 2 133 МГц, в отличие от максимальной скорости 1 866 МГц у процессоров предыдущего поколения Gen 6 с памятью DDR3. Новые процессоры E5-2600 v3 имеют до 18 ядер и позволяют увеличить производительность в три раза по сравнению с серверами Gen5, 6 ProLiant.

Поменялись свойства элементов системы, но на свойствах системы в целом это никак не отразилось.

Графический вид представлен на рисунке 5 (Скорректированная структура системы, с применением известного способа декомпозиции)

|

4

|

Применение системных законов. 2-й закон композиции систем

|

В природе существуют след. способы изменения кол-ва базовых элементов Ф и связей Н.

1) путем присоединения (прибавления, наращивания) некоторого количества элементов и связей

а) внешняя форма (поглощение из вне);

б) внутренняя – путем деления и распада элементов самой системы, путем синтеза новых элементов внутри системы;

в) внешняя и внутренняя одновременно;

2) путем удаления (вычитания) базовых элементов и связей

а) внешняя – элементы удаляются из системы вовне, в т.ч. путем их разрушения; б) внутренняя – путем слияния нескольких элементов в один

в) внешняя и внутренняя одновременно

3) путем одновременного удаления и добавления

|

В исходной структуре системы административно-управленческом отдел С3 включал в себя бухгалтерию и отдельных сотрудников, которые выполняли административную роль (юрист-консультант, финансовый аналитик, секретарь, специалист по кадрам). Принято решение разделить данные отдела. Таким образом, произошло разделение административно-управленческого отдела исходной структуры на два самостоятельных отдела: административно-управленческий С3” и бухгалтерия C3`.

В связи с этим, исключили из ЛВС компании коммутатор Compex SXP 2224WM (в виду потери его необходимости), который объединял коммутаторы D-link DGS 1016D с отдела бухгалтерии и рабочих станций сотрудников, выполняющих административную роль.

Произошли количественные изменения структуры системы: путем деления элементов самой системы (в данном случае деление одного сегмента на два) и путем удаления элемента (коммутатора).

Графический вид представлен на рисунке 6 (Структура системы, скорректированная путем количественных изменений)

|

5

|

Применение системных принципов:

адекватности, управляемости, наблюдаемости,

|

Принцип адекватности (принцип соответствия). Две системы, которые предназначены для достижения общей цели должны быть адекватны друг другу по свойствам, хар-кам, функциям, структуре, степени сложности.

Принцип управляемости – сложная динамическая система не должна иметь неуправляемых подсистем, элементов, ни одна из систем не должна выпасть из процесса управления и не испытывать целенаправленного воздействия со стороны управляющей системы.

Принцип контролируемости (наблюдаемости) – спроектированная система не должна содержать в своей структуре ни одного элемента, который был бы не контролируемым для вышестоящего уровня.

|

Система является адекватной (существующая ЛВС) на данном предприятии.

В системе (ЛВС) нет не управляемых подсистем. Всеми серверами, рабочими станциями, коммутаторами, маршрутизаторами (все, что есть в ЛВС) управляют, то есть если в системе произойдет сбой, есть управляющее воздействие, которое поможет привести систему в нормальное рабочее состояние (например, восстановить документооборот).

Все элементы системы являются наблюдаемыми, то есть контролируется работа, параметры каждого элемента. Например, наблюдение за загрузкой сервера, занятостью жесткого диска на РС.

|

6

|

Применение системных принципов: согласованности, совместимости, единства цели системы и среды

|

Принцип согласованности – заключается в том, что все элементы (подсистемы) сложной системы как по горизонтали, так и по вертикали должны быть согласованы между собой по всем показателям с целью достижения заданной эффективности системы.

Принцип совместимости (достижимости) – заданное множ-во базовых элементов подсистемы и связей между ними при совместном функционировании обеспечит достижение целей или требуемых характеристик.

Принцип единства цели системы и среды – проектируемая система всегда должна рассматриваться относительно той среды, в которой предполагается ее функционирование.

|

Все элементы должны быть согласованы. Оборудование в ЛВС согласовано по характеристикам, параметрам, иначе сеть не будет работать.

Этот принцип является многоплановым, т.к. совместимость может быть техническая, функциональная, информационная, технологическая, организационная, программная, психологическая, биологическая и т.д. В нашем случае совместимость является технической.

Все элементы в ЛВС совместимы друг с другом.

Среда негативно не влияет на систему. Цель системы сохраняется, и среда способствует достижению цели системы. Следовательно, созданная среда способствует обеспечению защиты персональных данных в компании.

|

Рисунок 3 – Иерархическая структура системы с указанием надсистемы и подсистем

Рисунок 4 – Другой вид структуры (организационная структура)

Рисунок 5 – Скорректированная структура системы, с применением известного способа декомпозиции

Рисунок 6 – Структура системы, скорректированная путем количественных изменений

Принципы и проблемы управления сложными системами

№

|

Название этапа системного анализа

|

Результат в виде текста

|

Краткая формулировка

|

Развернутая формулировка (2-3 стр.)

|

1

|

Цель управления. Проблема управления

|

Цель управления - Минимизация ошибки

|

Проблема управления заключается в том, как своевременно и высокой точностью достичь цели управления с заданной точностью и за заданное время. Эта задача решается с использованием принципов управления

|

2

|

Управляемые и управляющие координаты

|

X1 – Загрузка ЦП

E1 = 50%;

X2 – температура ЦП

E2 = 90

|

У любого объекта управления есть вектор управляемых координат X= (x1, x2, … ,xn).

В данной системе представленной в виде ЛВС филиала компании ООО «Энигма» в г. Уфа были выбраны следующие параметры: Загрузка ЦП и температура. Для каждой управляемой координаты X были выбраны желаемые значения E соответственно:

Для нормального функционирования системы значение Xi не должно превышать Ei (Xi<=Ei);

|

|

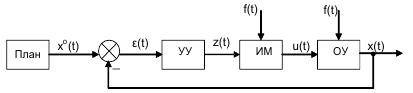

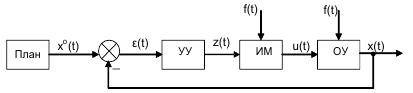

Принцип управления по обратной связи:

структура;

функции;

исполнительные подсистемы;

частота принятия решений;

виды управленческих решений и их значимость:

условия эффективного применения;

проблемы

|

Принцип обратной связи (ОС) заключается в такой организации взаимодействия элементов в управляемой

системе, при которой принятие решения осуществляется не только по информации о целях и задачах

управления, но и по информ-ии о фактическом состоянии управляемого процесса.

|

Так как в качестве объекта управления выбрана ЛВС, то для анализа и влияния на ее параметры необходимо использовать средство мониторинга сети, а именно 10-Страйк: Мониторинг сети.

Таким образом в качестве Устройства Управления (УУ) выступает 10-Страйк: Мониторинг сети - программа проверки состояния серверов и сетевого оборудования

Если X1>E1, то ПО оперативно сообщит об этом, проверка осуществляется на основе SNMP или WMI

Если X2>E2, то агент установленный на конкретном оборудовании сообщит о превышении порогового значения температуры с помощью SMS, e-mail и другими способами.

Частота проверки состояния ЦП: 1 раз/10 минут.

В качестве исполняющего механизма (ИМ) представлен человек, занимающий должность инженера-техника.

Для решения возникших проблем существуют системы принятия решения:

U1 – причин повышенной загрузки ЦП достаточно много, но самыми очевидными являются: вирусы, сбой в ПО и драйверах. В данном случае применяется полная проверка системы на наличие вирусов установленным антивирусом и сторонними утилитами, а также принимается решение об установке новых обновлений или об откате на старые версии.

U2 – Высокая температура ЦП сервера может привести ее полному выходу из строя и соответственно выхода из строя всей системы. Для решения проблемы необходимо провести комплекс действий:

провести профилактику технических средств;

заменить вышедшие элементы системы охлаждения или модернизировать её;

позаботиться об эффективном кондиционировании помещения.

Графический вид структуры системы управления для объекта исследования с одним замкнутым контуром представлен на рисунке 7.

|

|

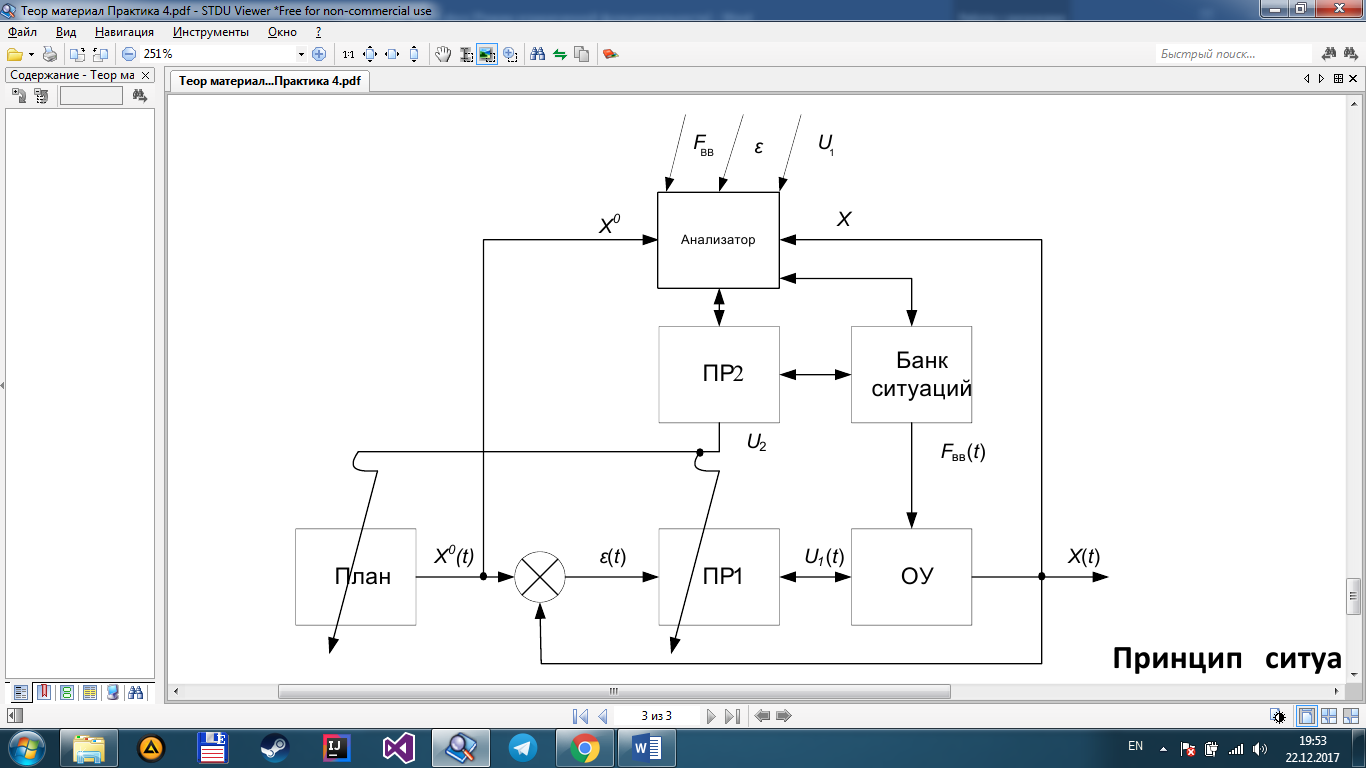

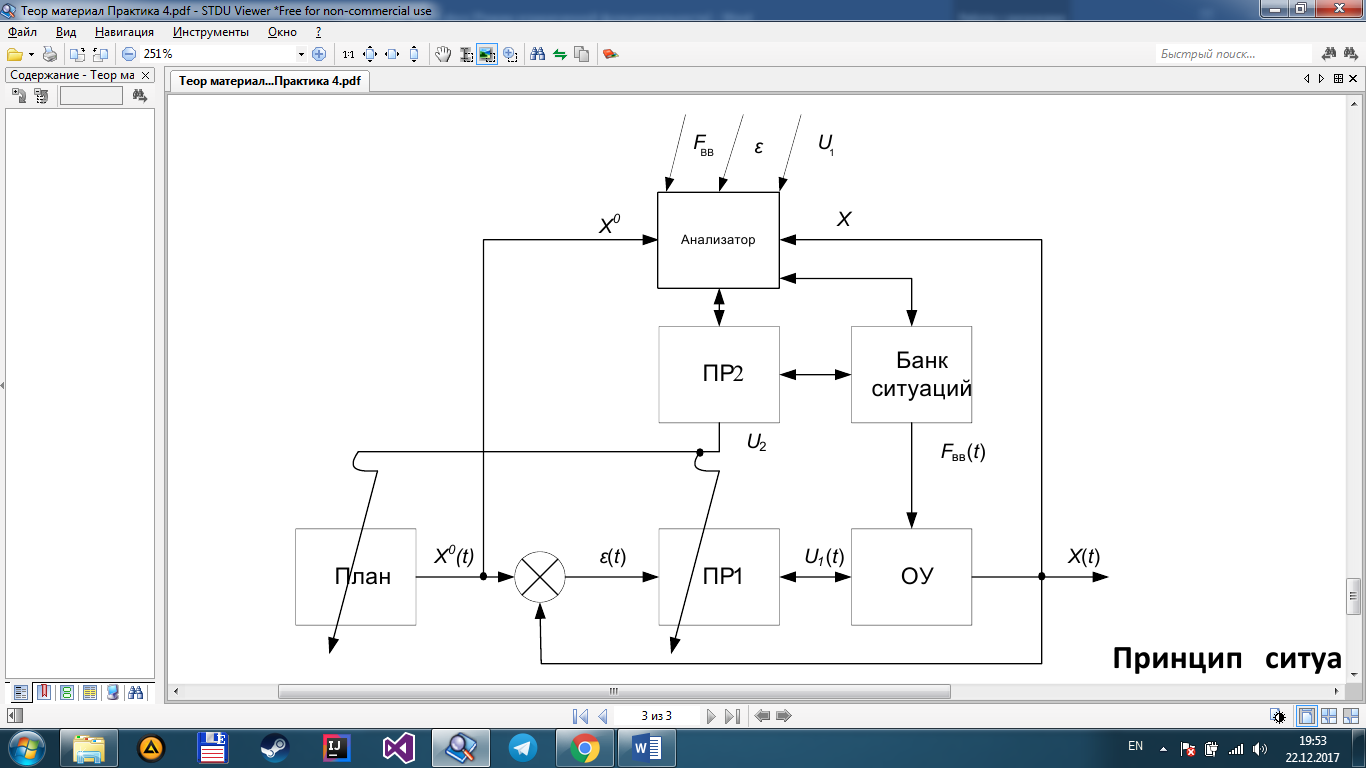

Принцип ситуационного управления:

структура;

функции;

исполнительные подсистемы;

частота принятия решений;

виды управленческих решений и их значимость;

условия эффективного применения;

проблемы

|

В каждый

момент времени по располагаемой информации о поведении сложной динамической системы проводится идентификация и анализ текущей ситуации в блоке анализаторе V. В зависимости от результатов этого анализа блоке принятия решения VI принимается управленческого решение по корректировке программы, алгоритмов, структуры управляющей системы с целью приведения состояния

(поведения) всей системы в соответствие с данной ситуацией.

|

В качестве ситуационного управления, выбраны элементы внешней среды. В их функции входят: анализ проблем, исправление возникших неполадок.

При возникновении ситуации, когда собственные решения для управляемых координат не достаточны, необходимо привлечения специалистов более узкого профиля. В данном случае говорится о службах, осуществляющих аппаратную поддержку и обслуживание технических средств.

Частота принятий решений о привлечении таких служб крайне невелика и определяется в индивидуальном порядке руководством компании.

В качестве управленческих решений используются различные аппаратно-технические анализы, проверка совместимости, проверка на выход устройств из строя и т.д. с последующей заменой оборудования.

Данные решения эффективны, но применяются крайне редко. Т.к. необходимость их применения возникает не так часто и в общем случае справляются собственные системы решения.

Графический вид структуры системы управления для объекта исследования с дополнительным каналом управления по возмущению представлен на рисунке 8.

|

|

Альтернативные решения по устранению проблемы

|

|

В качестве альтернативных решений могут использоваться более современное оборудование, более совершенные ОС и прикладное ПО.

|

|

Прогноз будущих тенденций в решении проблемы

|

Развитие технологий поддержки аппаратной вычислительной техники

|

Перспективами решения проблем перегрева ЦП является хорошее жидкостное охлаждение. Аналогом для него может являться масляное охлаждение. Охлаждение с помощью азота – наверняка решит проблему, но данный способ слишком критичен для целевой функции серверов компании.

Для решения проблемы перегрузки ЦП явных тенденций не существует. Частой причиной этой проблемы является некачественное обновления ПО или вирус, поэтому необходима своевременная проверка системы с помощью различных средств защиты.

|

Рисунок 7 – Структура системы управления для объекта исследования с одним замкнутым контуром

Рисунок 8 – Структура системы управления для объекта исследования с дополнительным каналом управления по возмущению |

Скачать 3.89 Mb.

Скачать 3.89 Mb.