ИБ. Методические указания для выполнения лабораторной работы по дисциплине Теоретические основы компьютерной безопасности

Скачать 1.29 Mb. Скачать 1.29 Mb.

|

|

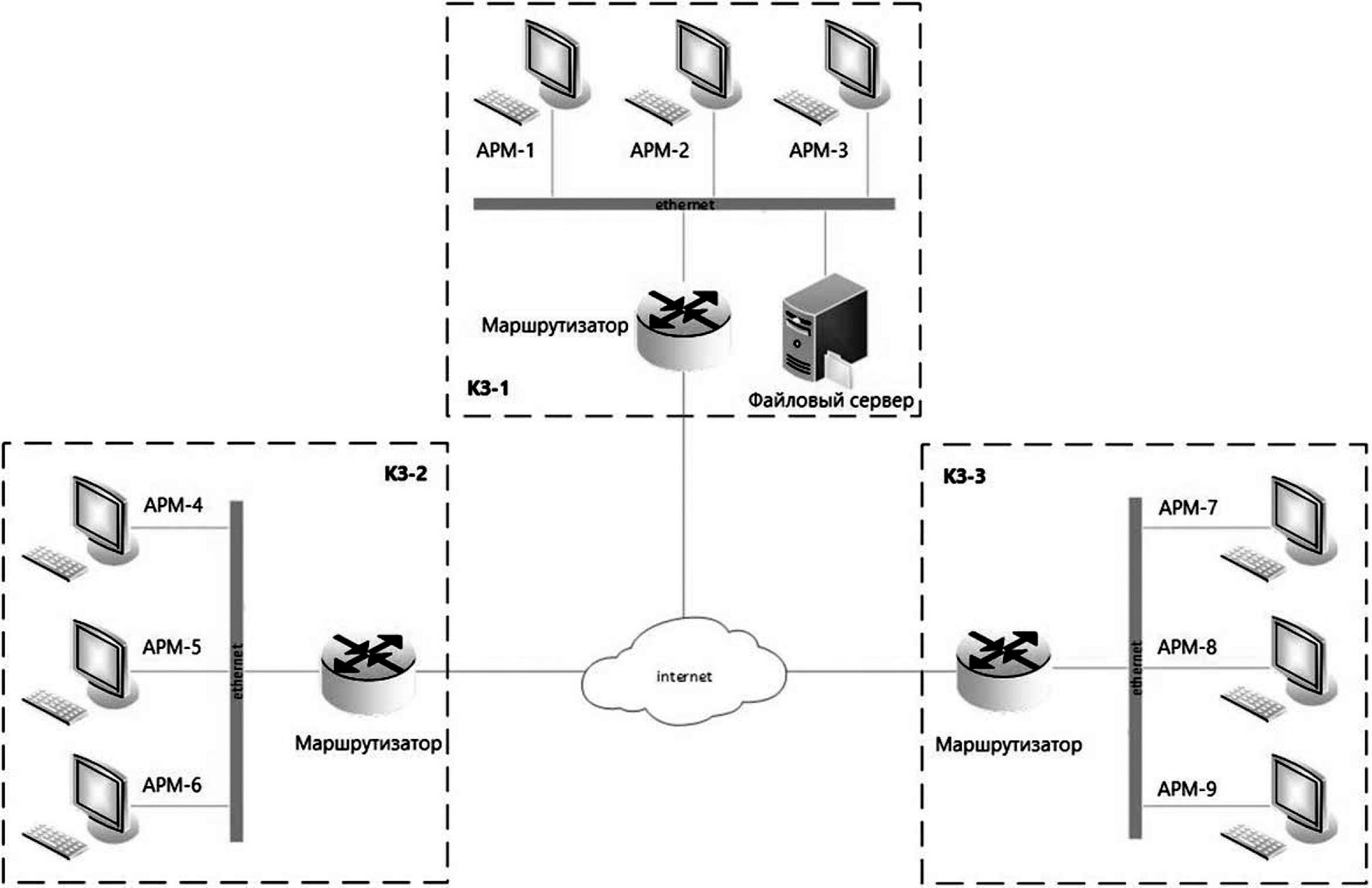

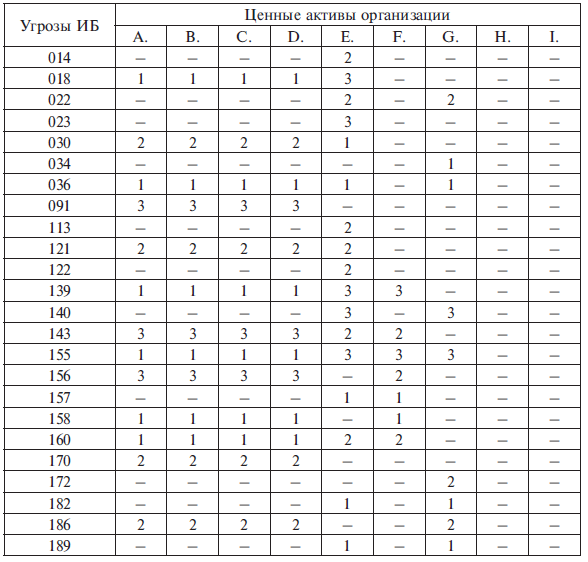

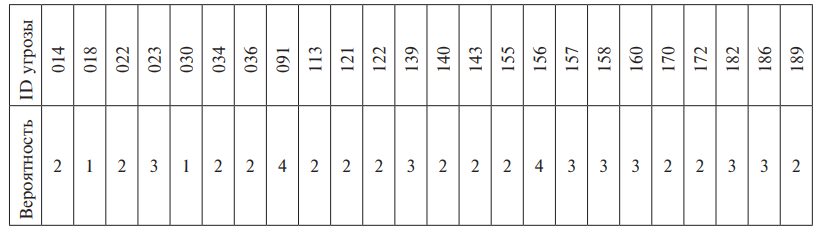

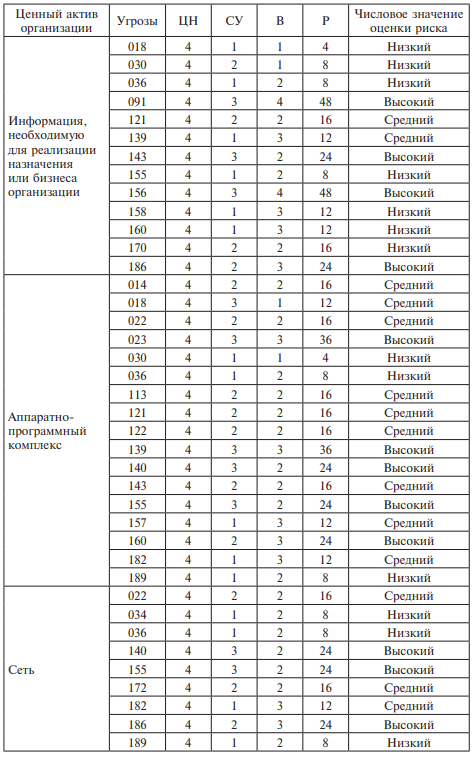

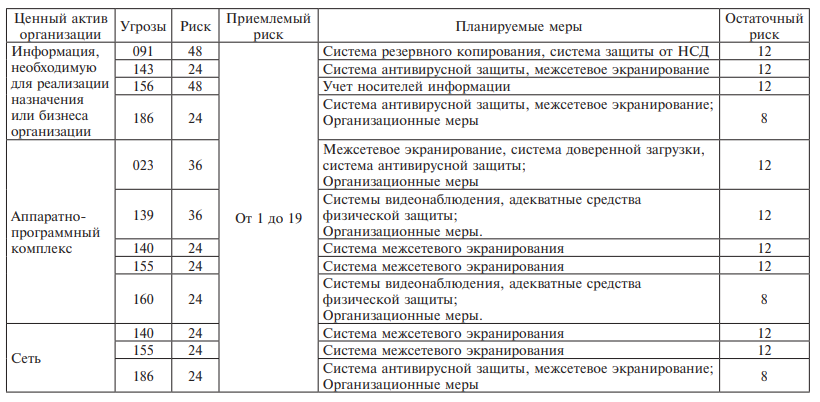

Министерство науки и высшего образования Российской Федерации Федеральное государственное бюджетное образовательное учреждение высшего образования «Российский экономический университет имени Г.В. Плеханова» Высшая школа кибертехнологий, математики и статистики Кафедра Прикладной информатики и информационной безопасности Методические указания для выполнения лабораторной работы по дисциплине «Теоретические основы компьютерной безопасности» Тема лабораторной работы: «Анализ рисков информационной безопасности в корпоративной сети как инфокоммуникационной системе» Направление подготовки: 10.04.01 Информационная безопасность Профиль: Безопасность автоматизированных систем, Информационно-аналитические системы финансового мониторинга. Уровень высшего образования: Бакалавриат Составитель; доцент, к.т.н., Микрюков А.А _________________________ (подпись) Утверждены на заседании кафедры ПИ и ИБ протокол №___ от «____» __________ 2021 г. Заведующий кафедрой ПИ и ИБ __________ Ю.Ф. Тельнов Москва-2022 I.ТЕОРЕТИЧЕСКАЯ ЧАСТЬВВЕДЕНИЕНа сегодняшний день перед каждым предприятием, решающем задачи безопасности своих информационных ресурсов, встает вопрос об организации системы защиты информации, которая бы позволила в полной мере обеспечить безопасность функционирования телекоммуникационного оборудования и циркулирующей информации информационной системе предприятия. Эффективность защиты информации зависит от подхода к ее организации и правильного выбора методов расчета рисков информационной безопасности [1]. Существует множество методик оценки и обработки рисков, которые применимы к любой информационной системе, вне зависимости от уровня конфиденциальности обрабатываемой в ней информации, однако, как правило, для грамотного построения системы защиты информации с использованием таких методик требуется большой объем информации о реализованных атаках, а также о попытках их реализации, подлежащий программному анализу с целью выявления наиболее актуальных угроз информационной безопасности (далее – ИБ), то есть необходима своеобразная отправная точка, с которой и следует начинать создание системы защиты, об этом говорят стандарты BS 7799-3 и NIST 800-30, что не всегда возможно реализовать практически, ввиду ограниченности временных финансовых ресурсов – это особенно актуально для теле-коммуникационных организаций, так как объемы данных в таких предприятиях огромны, а анализ каждого пакета слишком дорогостоящая и трудоемкая процедура. В лабораторной работе используется метод расчета рисков для системы, которую характеризующуюся большими объемами данных, и неопределенным числом пользователей. КРАТКИЕ ОБЩИЕ СВЕДЕНИЯ О СУЩЕСТВУЮЩИХ МЕТОДИКАХ ОЦЕНКИ РИСКОВНеобходимо отметить, что существует ряд методик оценки рисков информационной безопасности, позволяющих однозначно и с высокой степенью обоснованности выделить актуальные риски, международные и национальные стандарты предлагают достаточно исчерпывающий выбор методов по данному вопросу, однако их применение возможно только в условиях небольшого объема данных, и малого числа пользователей, а сами методики являются весьма обобщенными. Примерами методик, применение которых возможно на практике, являются работы [2–4], однако их использование целесообразно при наличии ограниченного числа конечных точек. Отличительной чертой любого телекоммуникационного предприятия является чувствительность к безопасности и надежной работе всего аппаратно-программного комплекса для обеспечения непрерывности функционирования ключевых бизнес-процессов организации, что обязывает руководителей организации создавать и поддерживать эффективную систему информационной безопасности [5]. В лабораторной работе используется качественный метод оценки рисков ИБ, основанный на разбиении информационной системы телекоммуникационного предприятия на типовые сегменты -домены (включающие не более трех контролируемых зон), обладающие одинаковыми характеристиками с точки зрения информационной безопасности. Методика расчета рисков основывается на совокупности способов и методов определения и оценки рисков, предложенных рядом международных и российских стандартов в сфере информационной безопасности, применение которых целесообразно в рассматриваемом классе информационных систем. Определение ценности активов Одним из ключевых документов, описывающих требования к методу обработки и оценки рисков, является международный стандарт «ISO 27001: Информационные технологии. Методы защиты. Системы менеджмента информационной безопасности» (далее – стандарт ISO 27001). Процесс расчета рисков информационной безопасности актуален на всех этапах работы системы защиты информации и является важным для владельца информации, в первую очередь, с точки зрения потерь в экономической сфере. Несмотря на то, что в рамках требований ISO 27001:2013 не рассматриваются явные расчетные соотношения для оценки рисков, исходя из материалов документа можно выделить следующее: – в процессе оценки рисков должны быть установлены критерии приемлемости риска и критерии для оценки рисков ИБ; – должно быть гарантировано, что оценка рисков ИБ даст обоснованные и непротиворечивые массивы актуальных, для рассматриваемой системы, рисков ИБ; – должна быть проведена идентификация рисков ИБ, связанных с такими свойствами информационных ресурсов, как конфиденциальность, целостность и доступность; – должна быть проведена идентификация владельца риска, где под владельцем понимается физическое, юридическое лицо или подразделение, отвечающее за управление риском и обладающее необходимыми для этого полномочиями, в данном случае, речь может идти о руководителях, специалистах по информационной защите, отделах по ИБ и пр.; – в процессе анализа рисков ИБ должна быть проведена оценка потенциальных потерь в случае реализации риска; – должна быть оценена вероятность реализации рисков и определена величина рисков; – в процессе оценки рисков ИБ должно быть проведено сопоставление рисков с установленными критериями, а также определен вектор приоритетных направлений по их обработке. В соответствии с ГОСТ Р ИСО 31000-2010, существует множество методов оценки рисков ИБ: «идентификация риска, анализ последствий реализации рисков ИБ, оценка эффективности существующих средств управления, количественная оценка уровня рисков ИБ, сравнительная оценка рисков ИБ, качественная, количественная или смешанная оценка вероятностных характеристик риска». Выбор метода оценки рисков ИБ основывается на следующих факторах: – временные, финансовые, информационные ресурсы; – степень неопределенности оценки рисков ИБ; – наличие либо отсутствие возможности получения количественных оценок выходных денных, где выходными данными могут являться мнения, решения, перечни, а также рекомендации, в зависимости от метода и этапа оценки рисков ИБ. На практике оценка рисков обычно начинается с разработки документа «Методология оценки и обработки рисков». Итогом мероприятий, проведенных в соответствии с методикой, должен стать отчет с итоговыми результатами всех мероприятий по оценке степени рисков и их обработке. В лабораторной работе рассматривается корпоративная распределенная многопользовательская информационная система (далее – ИС), имеющая подключение к сетям общего пользования, обрабатывающая информацию разного уровня конфиденциальности, не содержащую сведения, составляющие государственную тайну (рис.1). В соответствии с ГОСТ Р ИСО/МЭК 27005-2010 «Информационная технология. Методы и средства обеспечения безопасности. Менеджмент риска информационной безопасности» ценные активы организации условно можно разделить на основные и вспомогательные. Основные активы: 1. Бизнес-процессы – совокупность различных видов деятельности, в результате которой создается продукт или услуга, представляющие интерес для потребителя. 2. Информация – сведения, являющиеся предметом собственности, подлежащие защите от нарушения конфиденциальности, целостности и доступности, в соответствии с требованиями правовых документов  Рис.1 Архитектура распределенной многопользовательской информационной системы и требованиями владельца информации, вне зависимости от формы представления. Сведения, компрометация которых никаким образом не повлияет на деятельность организации, не рассматриваются как ценный актив. Вспомогательные активы: 1. Аппаратно-программный комплекс – совокупность технических и программных средств, предназначенных для выполнения взаимосвязанных эксплуатационных функций по обработке информации ограниченного распространения, включающая в себя активную аппаратуру обработки данных, стационарную аппаратуру, периферийные обрабатывающие устройства, операционные системы и прикладное программное обеспечение. 2. Носители данных – носитель для хранения данных, включая электронный носитель и аналоговый. 3. Сеть – совокупность телекоммуникационных устройств, используемых для соединения нескольких физически удаленных сегментов информационной системы. 4. Персонал – в широком смысле, все субъекты, имеющие легитимный доступ в пределы контролируемой зоны и являющиеся потенциальными внутренними нарушителями. 5. Место размещения организации – пределы контролируемой зоны, в которой функционирует информационная система. ГОСТ Р ИСО/МЭК 27005- 2010 условно разделяет информацию на: «информацию, необходимую для реализации назначения или бизнеса организационного характера, которая определена особым образом, соответствующую национальным законам о неприкосновенности частной жизни, стратегическую информацию, необходимую для достижения целей организации, информацию, обработка которой требуют продолжительного времени и/или связаны с большими затратами на ее приобретение». Первоначально определяется ценность активов (далее – ЦН) организации, при этом используется четырехбальная система оценки ценности активов: 1 – реализация риска, направленного на конфиденциальность, целостность и/или доступность актива не будет иметь последствий, как для организации в целом, так и бизнес-процессов, в частности. 2 – реализация риска, направленного на конфиденциальность, целостность и/или доступность актива приведет к незначительным потерям для организации, в условиях, когда восстановление прежнего со стояния системы возможно без остановки бизнес-процессов. 3 – реализация риска, направленного на конфиденциальность, целостность и/или доступность актива приведет к значительным финансовым потерям и/или окажет существенное негативное влияние на престиж организации, в условиях, когда восстановление прежнего состояния системы возможно, но требует больших временных и/или финансовых ресурсов. 4 – реализация риска, направленного на конфиденциальность, целостность и/ или доступность актива может привести к полной остановке бизнес-процессов, большим финансовым потерям и/или окажет значительное негативное влияние на престиж организации. Особенностью рассматриваемой категории предприятий является то, что основной ущерб бизнес-процессам организации способны нанести угрозы доступности сетевого оборудования и программно-аппаратного комплекса. 2. Оценка рисков информационной безопасности Целесообразно обработку рисков ИБ рассматривать, как итеративный процесс, это позволит повысить уровень детализации оценки рисков при каждой последующей итерации. Пример итеративного процесса оценки и обработки рисков ИБ представлен в ГОСТ Р ИСО/МЭК 27005-2010 и показан на рис. 2, где под контекстом риска понимается установление критериев для обработки рисков ИБ, а также назначаются ответственные сотрудники или подразделение, занимающиеся вопросом менеджмента рисков ИБ.  Рис.2 Процесс оценки и обработки рисков ИБ Под идентификацией риска понимается процесс нахождения и определения рисков ИБ, под оценкой риска понимается присвоение числовых значений последствиям реализации риска, а также вероятности его реализации. Принятие риска означает, что ущерб от реализации риска является приемлемым, а вероятность его реализации мала настолько, что позволяет не проводить процедур обработки риска ИБ. Коммуникация риска позволяет осуществлять обмен сведениями об актуальных рисках между причастными сторонами. Под обработкой риска понимается процесс минимизации последствий от реализации риска и/или процесс минимизации вероятности реализации риска ИБ [6]. Пример деятельности по обработке рисков ИБ представлен на рис. 3 в соответствии с ГОСТ Р ИСО/МЭК 27005-2010.  Рис. 3. Деятельность, направленная на обработку рисков ИБ Следующим шагом является определение степени уязвимости каждого из ценных активов организации (далее – СУ). В рамках лабораторной работы рассматривается перечень угроз ИБ, с идентификаторами ID в соответствии с банком данных угроз ФСТЭК (https://bdu.fstec.ru/): – «угроза длительного удержания вычислительных ресурсов пользователями» (014); – «угроза загрузки нештатной операционной системы» (018); – «угроза приведения системы в состояние «отказ в обслуживании» (140); – «угроза программного выведения из строя средств хранения, обработки и (или ввода/вывода/передачи информации» (143); – «угроза утраты вычислительных ресурсов» (155); – «угроза утраты носителей информации» (156); – «угроза физического выведения из строя средств хранения, обработки и (или) ввода/вывода/передачи информации» (157); – «угроза форматирования носителей информации» (158); – «угроза хищения средств хранения, обработки и (или) ввода/вывода/передачи информации» (160); – «угроза неправомерного шифрования информации» (170); – «угроза распространения «почтовых червей» (172); – «угроза физического устаревания аппаратных компонентов» (182); – «угроза избыточного выделения оперативной памяти» (022); – «угроза изменения компонентов системы» (023); – «угроза использования информации идентификации/аутентификации, заданной по умолчанию» (030); – «угроза использования слабостей протоколов сетевого/локального обмена данными» (034); – «угроза исследования механизмов работы программы» (036); – «угроза несанкционированного удаления защищаемой информации» (091); – «угроза перезагрузки аппаратных и программно-аппаратных средств вычислительной техники» (113); – «угроза повреждения системного реестра» (121); – «угроза повышения привилегий» (122); – «угроза преодоления физической защиты» (139); - «угроза внедрения вредоносного кода через рекламу, сервисы и контент» (186); – «угроза маскирования действий вредоносного кода» (189). В табл. 1 представлен результат оценки уязвимости актива для перечня угроз, где 1 – низкая уязвимость по отношению конфиденциальности, целостности и/или доступности ценного актива организации, 2 –средняя степень уязвимости, 3 – высокая степень уязвимости. Последним этапом перед расчетом рисков ИБ является оценка вероятности реализации угроз ИБ (далее – В), представленных в табл. 2, где: 1 – угроза существует, но не встречалась в рассматриваемой сфере, 2 – угроза возникает в рассматриваемой сфере 2–3 раза в год, 3 – угроза была реализована в рассматриваемой системе, 4 – угроза возникает 2–3 раза в год в рассматриваемой системе. Таблица 1 Степень уязвимости актива  Таблица 2 Вероятность реализации угроз  3. Отчет об оценке рисков ИБ Общий уровень риска ИБ для каждого из ценных активов организации рассчитывается по формуле 1. Р = ЦН х СУ х В, (1) где ЦН – ценность актива; СУ – степень уязвимости; В – вероятность угрозы. В табл. 3 для примера представлены результаты расчета для активов Информация, необходимая для реализации бизнеса организации, Аппаратно-программный комплекс, Сеть. Таблица 3 Оценка рисков ИБ  Приемлемым риском считается риск, чье числовое значение находится в промежутке от 1 до 10, такой риск считается незначительным, и обработка такого риска не требуется [6,7]. Средний риск, чье числовое значение находится в диапазоне от 11 до 21 рекомендован к обработке с целью его минимизации. Высокий риск, чье числовое значение находится в диапазоне от 22 до 64, данный риск считается существенным, и его обработка обязательна. 4. Мероприятия по снижению риска Допустим, что руководитель предприятия принимает решение, что риски с числовым значением выше 20 подлежат обработке с целью их минимизации. Перечень мероприятий представлен в табл. 4) [8–11]. После обработки рисков ИБ, остаточный риск стал приемлемым для каждой из актуальных угроз информационной безопасности. Таблица 4 Рекомендованные мероприятия  Таблица 6 Варианты заданий (Вариант – номер по списку в журнале.)

II. ПРАКТИЧЕСКАЯ ЧАСТЬ 1. Решение практической задачи Провести идентификацию 10 наиболее важных информационных активов организации и обосновать их ценность (см. вариант в соответствии с табл. 6). Провести идентификацию 15 наиболее важных угроз в соответствии с банком данных угроз ФСТЭК (https://bdu.fstec.ru/) и составить их список. Провести оценку степени уязвимости системы защиты указанных информационных активов (табл.1). Провести оценку вероятности реализации угроз ИБ (табл. 2). Рассчитать уровень риска ИБ для каждого из ценных активов организации (формула 1). Результаты расчета представить в виде таблицы (табл. 3). Сформировать перечень мероприятий для снижения остаточного риска до приемлемого уровня и представить в виде таблицы (табл. 4). Содержание отчета Титульный лист. Содержание. Задание. Обоснование выбора информационных активов организации. Оценка ценности информационных активов. Уязвимости системы защиты информации. Оценка рисков ИБ. Обоснование мероприятий для снижения остаточного риска ИБ. Выводы. Приложение 1. (Шаблон отчёта) ОТЧЁТ о выполнении лабораторной работы «Анализ рисков информационной безопасности в корпоративной сети как инфокоммуникационной системе» Выполнил: Содержание: Задание. Обоснование выбора информационных активов организации. Оценка ценности информационных активов. Уязвимости системы защиты информации. Оценка рисков ИБ. Обоснованные мероприятия для снижения остаточного риска ИБ. Выводы. (кратко сформулировать полученные результаты, дать оценку их обоснованности и достоверности). Приложение 1 Образец оформления титульного листа отчета по лабораторной работе Министерство науки и высшего образования Российской Федерации Федеральное государственное бюджетное образовательное учреждение высшего образования «Российский экономический университет имени Г.В. Плеханова» Высшая школа кибертехнологий, математики и статистики Кафедра Прикладной информатики и информационной безопасности О Т Ч Е Т по лабораторной работе на тему: «Анализ рисков информационной безопасности в корпоративной сети как инфокоммуникационной системе " Направление подготовки: 10.04.01 Информационная безопасность Профиль: Безопасность автоматизированных систем, Информационно-аналитические системы финансового мониторинга. Уровень высшего образования: Бакалавриат Выполнил: студент гр. ___________ ____курс, ИЦЭиИТ Фамилия Имя Отчество__________ (подпись) Проверил: ______________________________ (должность, ФИО преподавателя) ______________________________ (оценка), подпись) ______________________________ (дата) Москва, 20___ Литература: 1. Пугин В.В., Губарева О.Ю. Обзор методик анализа рисков информационной безопасности информационной системы предприятия // T-Comm – Телекоммуникации и Транспорт. 2012. № 6. С. 54–57. 2. Плетнев П.В., Белов В.М. Методика оценки рисков информационной безопасности на предприятиях малого и среднего бизнеса // Доклады Томского государственного университета систем управления и радиоэлектроники. 2012. № 1–2 (25). С. 83–86. 3. Одинцова М.А. Методика управления рисками для малого и среднего бизнеса. // Экономический журнал. 2014. № 3 (35). URL: https:// cyberleninka.ru/article/n/metodika-upravleniyariskami-dlya-malogo-i-srednego-biznesa (дата обращения: 01.02.2018). 4. Глушенко С.А. Применение системы Matlab для оценки рисков информационной безопасности организации // Бизнес-информатика. 2013. № 4 (26). С. 35–42. 5. Губарева О.Ю. Оценка рисков информационной безопасности в телекоммуникационных сетях. // Вестник Волжского университета им. В.Н. Татищева. 2013. № 2 (21). С. 76–81. 6. Шаго Ф.Н., Зикратов И.А. Методика оптимизации планирования аудита системы менеджмента информационной безопасности // Научно-технический вестник информационных технологий, механики и оптики. 2014. № 2 (90). С. 111–117. 7. Выборнова О.Н., Давидюк Н.В., Кравченко К.Л. Оценка информационных рисков на основе экспертной информации (на примере ГБУЗ АО «Центр медицинской профилактики») // Инженерный вестник Дона. 2016. № 4 (43). С. 86. Пащенко И.Н., Васильев В.И. Разработка требований к системе защиты информации в интеллектуальной сети Smart Grid на основе стандартов ISO/IEC 27001 и 27005 // Известия ЮФУ. Технические науки. 2013. № 12 (149). С. 117–126. ГОСТ Р ИСО/МЭК 31010-2011. Менеджмент риска. Методы оценки риска; Введ. с 01.12.2012. Москва: Изд-во Стандартинформ; 2012. Эмануэль А.В., Иванов Г.А., Гейне М.Д. Применение менеджмента рисков на основе стандарта ИСО 14971: методические подходы // Вестник Росздравнадзора. 2013. № 3. С. 45–60. 20. Лютова И.И. Моделирование уровня приемлемого риска информационной безопасности // Вестник Адыгейского государственного университета. Серия 5: Экономика. 2014. № 2 (141). С. 175–180. |