МетодичкаОС. Методические указания к лабораторным работам по дисциплине Операционные системы, среды и оболочки Составитель В. А. Карповский

Скачать 1.19 Mb. Скачать 1.19 Mb.

|

|

Контрольные вопросы

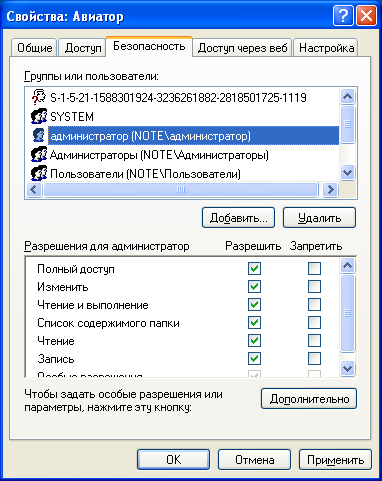

Лабораторная работа №4 Управление доступом к файловым ресурсам Цель работы: Освоение навыков управления доступом пользователей к файлам и папкам с целью защиты информации от несанкционированного доступа Краткое введение Файловые системы современных операционных систем при соответствующей настройке эффективно обеспечивают безопасность и надежность хранения данных на дисковых накопителях. Для операционных систем Windows стандартной является файловая система NTFS. Устанавливая для пользователей определенные разрешения для файлов и каталогов (папок), администраторы могут защитить информацию от несанкционированного доступа. Каждый пользователь должен иметь определенный набор разрешений на доступ к конкретному объекту файловой системы. Кроме того, он может быть владельцем файла или папки, если сам их создает. Администратор может назначить себя владельцем любого объекта файловой системы, но обратная передача владения от администратора к пользователю невозможна. Назначение разрешений производится для пользователей или групп. Так как рекомендуется выполнять настройки безопасности для групп, то необходимо, чтобы пользователь был членом хотя бы одной группы на компьютере или в домене. Разрешения могут быть установлены для различных объектов компьютерной системы, однако в этой работе будут рассмотрены разрешения для файлов и папок. Другие задачи, например разрешения для принтеров, решаются аналогичным образом. Указания к проведению лабораторной работы Для назначения разрешений для файла или папки администратор выбирает данный файл или папку и при нажатии правой кнопки мыши использует команду Свойства (Properties) и в появившемся окне переходит на вкладку Безопасность (Security). Пример для папки с именем Авиатор приведен на рисунке 4.1. В зоне Имя (Name) имеется список групп и пользователей, которым уже назначены разрешения для данного файла или папки.  Рисунок 4.1 Вкладка Безопасность окна свойств папки Авиатор Для добавления пользователя или группы нажмите кнопку Добавить (Add) или Удалить (Remove). При добавлении появится диалог Выбор: Пользователи, Компьютеры или Группы (Select Users, Computers, or Groups). Добавив пользователя или группу мы увидим этот объект в зоне Имя и выделив его, можем задать необходимые разрешения с помощью установки флажков Разрешить (Allow) или Запретить (Deny) в зоне Разрешения (Permissions). Стандартные разрешения для файлов:

Стандартные разрешения для папок:

Разрешение Чтение позволяет просматривать файлы и папки и их атрибуты. Разрешение Запись позволяет создавать новые файлы и папки внутри папок, изменять атрибуты и просматривать владельцев и разрешения. Разрешение Список содержимого папки позволяет просматривать имена файлов и папок. Разрешение Чтение и выполнение для папок позволяет перемещаться по структуре других папок и служит для того, чтобы разрешить пользователю открывать папку, даже если он не имеет прав доступа к ней, для поиска других файлов или вложенных папок. Разрешены все действия, право на которые дают разрешения Чтение и Список содержимого папки. Это же разрешение для файлов позволяет запускать файлы программ и выполнять действия, право на которые дает разрешение Чтение. Разрешение Изменить позволяет удалять папки, файлы и выполнять все действия, право на которые дают разрешения Запись и Чтение и выполнение. Разрешение Полный доступ позволяет изменять разрешения, менять владельца, удалять файлы и папки и выполнять все действия, на которые дают право все остальные разрешения NTFS. Разрешения для папок распространяются на их содержимое: подпапки и файлы. При назначении пользователю или группе разрешения на доступ к файлу или папке руководствуются тем уровнем доступа, который достаточен для данной группы или пользователя при выполнении им своих рабочих обязанностей. Рассмотренные разрешения относятся к пользователям данного компьютера, совершившим вход локально непосредственно на данную машину. Такие разрешения называются разрешениями файловой системы. Так как файловая система Windows называется NTFS, то разрешения файловой системы для Windows называют разрешениями NTFS. Разрешения для пользователей, получившим доступ к папке или файлу через сеть, регулируются отдельно с помощью так называемых разрешений общего доступа. Эти разрешения распространяются только на папки, к которым предоставлен общий доступ через сеть и действуют только для пользователей, обращающихся к папке через сеть. Возможности пользователя задаются разрешениями, представленными ниже:

Доступ к средствам настройки разрешений общего доступа выполняется через свойства папки, предоставленной в общий доступ (рисунок 4.2)  Рисунок 4.2 Разрешения общего доступа для папки WS_DEMO Разрешения общего доступа являются средством обеспечения безопасности данных при коллективной работе с документами и поэтому должны устанавливаться очень тщательно и обоснованно. При этом администратору рекомендуется действовать следующим образом.

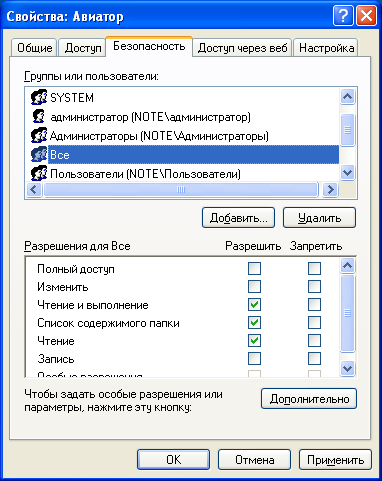

Несколько общих папок, доступных членам группы Администраторы, так называемые скрытые Административные общие папки, создаются операционной системой автоматически. Имена этих папок заканчиваются знаком $. Это корневые каталоги каждого тома на жестком диске (C$, D$ и т.д.), папка Admin$ для доступа к системному каталогу, папка Print$ для доступа к файлам драйверов принтеров. Кроме того, скрытую папку с общим доступом можно создать с целью доступа к ней только тех пользователей, которые будут знать имя скрытой папки. Получить доступ к общим папкам других компьютеров можно используя компоненты Сетевое окружение, Мой компьютер, Мастер добавления в сетевое окружении и команду выполнить (Run). Соединение с общей папкой через Сетевое окружение выполняется двойным щелчком по ресурсу, к которому необходимо получить доступ. Если общий ресурс отсутствует в списке доступных, выберите значок Добавить новый элемент в сетевое окружение и укажите адрес подключаемого ресурса. Соединение с общей папкой через компонент Мой компьютер выполняется через меню Сервис этого компонента в пункте Подключить сетевой диск при указании пути к общему ресурсу. Если необходимо пользоваться этим соединением постоянно, нужно чтобы флажок Восстанавливать при входе в систему был установлен. Соединение будет доступно в разделе Сетевые диске окна Мой компьютер. Для соединения с общей папкой с помощью команды Выполнить щелкните Пуск, затем Выполнить и введите путь к папке в формате UNC (\\имя_ компьютера\имя_общей папки). Рассмотрим, как пользоваться средствами установки разрешений файловой системы и общего доступа. После выбора объекта, для которого будет выполняться настройка разрешений файловой системы, в диалоговом окне свойств файла или папки необходимо выбрать вкладку Безопасность, показанную на рисунке 4.3. В данном случае показано, что для папки Авиатор для группы Администраторы установлены разрешения уровня Полный доступ, а для группы Все разрешения ограничены на уровне Чтение. При установке разрешений в списке групп можно заметить имена так называемых встроенных системных групп, невидимых при использовании оснасток для управления группами и пользователями. Эти группы не имеют определенных членств, которые можно назначить или изменить, но в них система включает различных пользователей в различное время, в зависимости от того, каким образом пользователь получает доступ к системе или ресурсам. Встроенные системные группы были рассмотрены выше в лабораторной работе №3. В данном случае имеется в виду группа Все, в которую во время своей работы входят все, кто получил доступ к компьютеру или домену. Разрешения можно не только устанавливать, но запрещать. Запрет имеет больший приоритет, чем разрешение. Запрет разрешений как метод контроля ресурсов Microsoft применять не рекомендует, и он используется, в основном, для дополнительной настройки разрешений конкретным пользователям, в отличие от разрешений для других пользователей группы. Рассмотренные разрешения называются стандартными и позволяют решить большинство задач, связанных с регулированием уровня доступа групп к ресурсам.  Рисунок 4.3 Установка разрешений для группы Все Кнопка Дополнительно служит для задания специальных разрешений. Каждое стандартное разрешение состоит из нескольких специальных, например стандартное разрешение Запись состоит из шести специальных разрешений: создание файлов/запись данных, Создание папок/дозапись данных, запись атрибутов, Запись дополнительных атрибутов, чтение разрешений, синхронизация. Специальные разрешения можно использовать для более тонкой настройки в нестандартных ситуациях. В окне специальных разрешений имеются закладки Аудит, Владелец.и Эффективные разрешения. Аудит - это процесс, позволяющий фиксировать события, происходящие в системе и имеющие отношения к безопасности. На данной вкладке производится выбор пользователя или группы, для которых данная папка (или файл) будет объектом аудита. Аудит изучается в лабораторной работе № 6. Закладка Владелец обеспечивает такое свойство безопасности, как право владения объектом файловой системы. Администратор всегда может стать владельцем любого объекта файловой системы, любой пользователь является владельцем созданных им объектов и, если локальные или доменные политики безопасности разрешат, пользователь может назначать себя владельцем других файлов и папок. Подробное рассмотрение вопросов владения выходит за рамки данного пособия, однако отметим, что многие операции с файлами и папками, например смена разрешений, шифрование и дешифрование привязаны к факту владения данным объектом. Список управления доступом (ACL) хранится на диске NTFS для каждого файла или папки. В нем перечислены пользователи и группы, для которых установлены разрешения для файла или папки, а также сами назначенные разрешения. Каждому пользователю или группе могут быть установлены множественные разрешения через участие в нескольких группах с разным набором разрешений. В этом случае действуют эффективные разрешения – пользователь обладает всеми назначенными ему разрешениями. Действует приоритет разрешений для файлов над разрешениями для папок и приоритет запрещения над разрешением. Разрешения, назначенные родительской папке, по умолчанию наследуются всеми подпапками и файлами, содержащимися в папках. Однако есть возможность предотвратить наследование для любой вложенной папки и в этом случае эта папка сама становится родительской для вложенных в нее папок. Если папка предоставлена для общего доступа, то на нее распространяются разрешения двух видов:

Обычно для папок общего доступа задают разрешения полного доступа, а ограничения вводят установкой разрешений NTFS[4,5]. В этом случае действует объединение разрешений NTFS и разрешений для общей папки, при котором наиболее строгое разрешение имеет приоритет над другими. Задание к проведению лабораторной работы

Контрольные вопросы

5. Какой из следующих вкладок диалогового окна свойств файла или папки следует воспользоваться для установки или изменений разрешений NTFS:

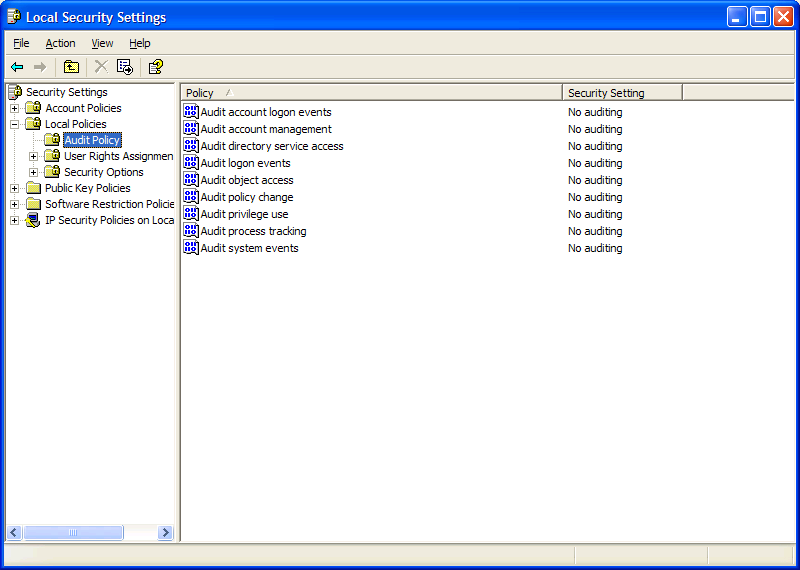

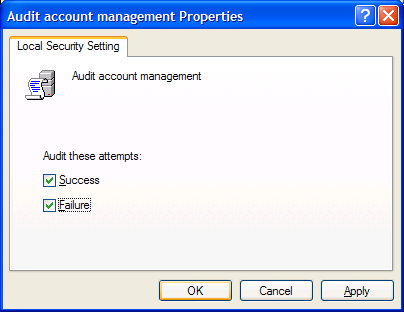

6. Если вы хотите, чтобы пользователь или группа не имела доступа к определенной папке или файлу, следует ли запретить разрешения для этой папки или файла? Лабораторная работа №5 Аудит безопасности Цель работы: научить студентов проводить настройку аудита событий безопасности и использовать журналы безопасности для повышения защищенности системы. Теоретическое введение Аудит - это процесс, позволяющий фиксировать события, происходящие в системе и имеющие отношения к безопасности. Аудит сопровождается записью информации о контролируемых событиях в специальные журналы безопасности, контролируемые администратором. Журналы позволяют контролировать поведение и использование тех ресурсов, для которых администратор назначил проведение аудита. Аудит по умолчанию отключен, и для его настройки и введения в действие необходимо сначала активизировать аудит через настройки, управляющие политикой безопасности домена (Групповая политика) или компьютера (Локальная политика безопасности). Затем можно выполнить настройку выбранного типа аудита применительно к объектам системы и ее пользователям. Указания к проведению лабораторной работы Чтобы активизировать аудит на локальном компьютере или в масштабах домена, необходимо выполнить следующие действия. Для локального компьютера на Панели управления в разделе Администрирование выберите Локальные параметры безопасности или в качестве альтернативы запустите в строке Выполнить программу secpol.msc. В открывшейся оснастке (рисунок 5.1) выберите пункт Локальные политики и раскройте пункт Политика аудита. В правой части окна появится список типов действий аудита. Поначалу ни один из видов аудита не проводится и необходимо активизировать аудит. Дважды щелкните на каждой политике, для которой необходимо активизировать аудит и затем установите флажки Успех и (или) Отказ. Аналогичные действия при управлении доменом выполняются с помощью оснастки Групповая политика безопасности в разделе Администрирование контроллера домена.  Рисунок 5.1 Выбор оснастки Локальная политика безопасности  Рисунок 5.2 Установка событий для аудита Основные события, которые могут быть подвергнуты аудиту, описываются в таблице.

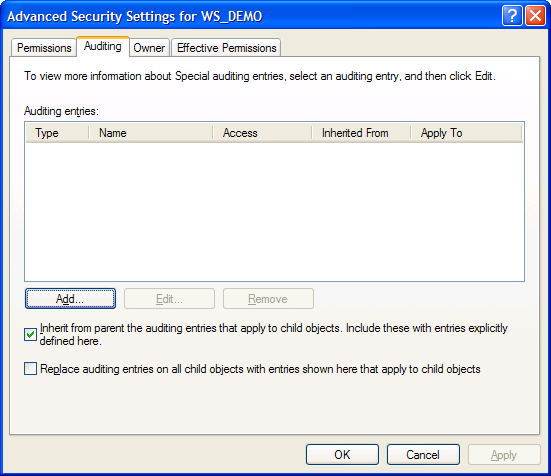

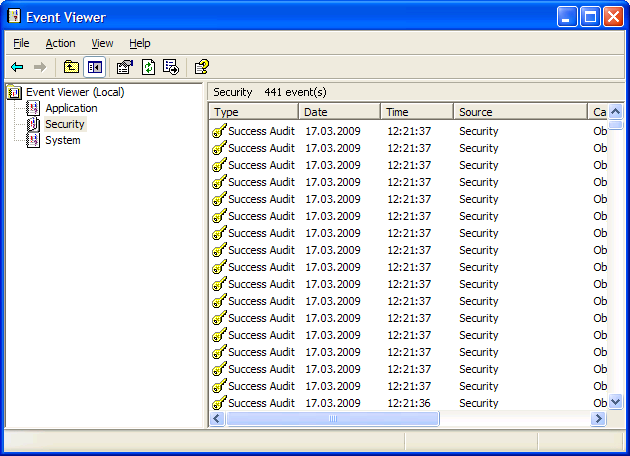

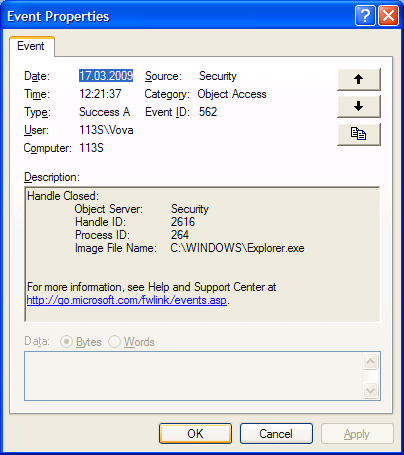

В лабораторной работе выполняется настройка аудита для папок и файлов, т.е. выбирается тип аудита - Аудит доступа к объектам. Для настройки аудита в качестве объекта аудита выберите папку или файл, в диалоговом окне Свойства используйте вкладку Безопасность и по кнопке Дополнительно перейдите в диалоговое окно Параметры управления доступом. Откройте вкладку Аудит (рисунок 5.3). Добавьте пользователей или группы (кнопка Добавить).  Рисунок 5.3 Выбор объектов аудита  Рисунок 5.4 Установка действий, контролируемых при аудите Измените настройки существующих пользователей (кнопка Просмотр/Правка) в окне Параметры Аудита (рисунок 5.4). Если устанавливаются флажки события Успех, то Windows запишет в журнал Безопасность (Security) события, их время и дату для каждой успешной попытки данного пользователя или члена группы для указанного файла или папки. Аналогичным образом, если вы устанавливаете флажок события Отказ, Windows запишет в журнал Безопасность (Security) события, их время и дату для каждой неуспешной попытки данного пользователя или члена группы для указанного файла или папки. Для просмотра зафиксированных системой событий аудита служит оснастка Просмотр Событий, доступная на локальном компьютере в разделе Администрирование Панели управления или в разделе Администрирование домена. Можно запустить оснастку командой eventvwr.msc (рисунок 5.5). Данная оснастка открывает доступ к трем журналам, заполняемым системой: System, Securitty, Application. При выполнении аудита заполняется журнал Security. В нем для каждого события для объектов аудита создается соответствующая запись, которую можно просмотреть, дважды щелкнув по ней, как это показано на рисунках 5.5 и 5.6.  Рисунок 5.5 Просмотр содержимого журнала безопасности  Рисунок 5.6 Просмотр информации о событии безопасности |