Методический документ. Меры защиты информации в государствен. Методический документ. Меры защиты информации в государственных информационных системах

Скачать 1.36 Mb. Скачать 1.36 Mb.

|

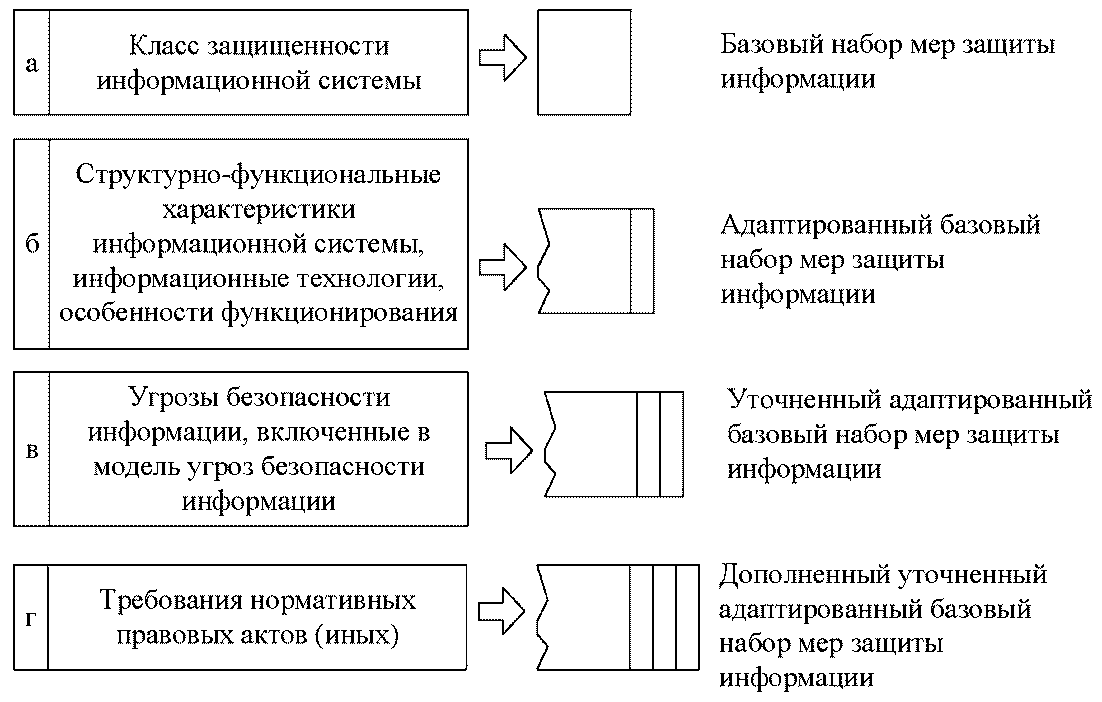

Рисунок - Общий порядок действий по выбору мер защиты информации для их реализации в информационной системе При невозможности реализации в информационной системе в рамках ее системы защиты информации отдельных выбранных мер защиты информации на этапах адаптации базового набора мер защиты информации или уточнения адаптированного базового набора мер защиты информации могут разрабатываться иные (компенсирующие) меры защиты информации, обеспечивающие адекватное блокирование (нейтрализацию) угроз безопасности информации. а) определение базового набора мер защиты информации Определение базового набора мер защиты информации для установленного класса защищенности информационной системы является первым шагом в выборе мер защиты информации, подлежащих реализации в информационной системе. Определение базового набора мер защиты информации основывается на классе защищенности информационной системы, установленном в соответствии с пунктом 2.1 настоящего методического документа. В соответствии с Требованиями о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, утвержденными приказом ФСТЭК России от 11 февраля 2013 г. N 17, и приложением N 2 к настоящему методическому документу в качестве начального выбирается один из четырех базовых наборов мер защиты информации, соответствующий установленному классу защищенности информационной системы. Меры защиты информации, обозначенные знаком "+" в приложении N 2 включены в базовый набор мер защиты информации для соответствующего класса защищенности информационной системы. Меры защиты информации, не обозначенные знаком "+", к базовому набору мер не относятся, и могут применяться при последующих действиях по адаптации, уточнению, дополнению мер защиты информации, а также разработке компенсирующих мер защиты информации. Базовый набор мер защиты информации, выбранный в соответствии с классом защищенности информационной системы, подлежит адаптации применительно к структурно-функциональным характеристикам и особенностям функционирования информационной системы, уточнению в зависимости от угроз безопасности информации и при необходимости дополнению мерами защиты информации, включенными в иные нормативные правовые акты, нормативные и методические документы по защите информации. б) адаптация базового набора мер защиты информации Вторым шагом является изменение изначально выбранного базового набора мер защиты информации в части его максимальной адаптации применительно к структуре, реализации и особенностям эксплуатации информационной системы. При адаптации базового набора мер защиты информации учитываются: цели (обеспечение конфиденциальности, целостности и (или) доступности информации) и задачи защиты информации в информационной системе; перечень мероприятий проводимых оператором по обеспечению безопасности в рамках организации в целом; применяемые информационные технологии и структурно-функциональные характеристики информационной системы. Адаптация базового набора мер защиты информации, как правило, предусматривает исключение мер, непосредственно связанных с информационными технологиями, не используемыми в информационной системе, или структурно-функциональными характеристиками, не свойственными информационной системе. В качестве примера адаптации можно рассмотреть исключение из базового набора мер защиты информации мер по защите среды виртуализации, в случае если в информационной системе не применяется технология виртуализации, или исключение из базового набора мер защиты информации мер по защите мобильных технических средств, если такие мобильные устройства не применяются или их применение запрещено. в) уточнение адаптированного базового набора мер защиты информации Уточнение адаптированного базового набора мер защиты информации проводится с учетом результатов оценки возможности адаптированного базового набора мер защиты информации адекватно блокировать (нейтрализовать) все угрозы безопасности информации, включенные в модель угроз безопасности информации, или снизить вероятность их реализации исходя из условий функционирования информационной системы. Исходными данными при уточнении адаптированного базового набора мер защиты информации являются перечень угроз безопасности информации и их характеристики (потенциал, оснащенность, мотивация), включенные в модель угроз безопасности информации. При уточнении адаптированного базового набора мер защиты информации для каждой угрозы безопасности информации, включенной в модель угроз, сопоставляется мера защиты информации из адаптированного базового набора мер защиты информации, обеспечивающая блокирование этой угрозы безопасности или снижающая вероятность ее реализации исходя из условий функционирования информационной системы. В случае, если адаптированный базовый набор мер защиты информации не обеспечивает блокирование (нейтрализацию) всех угроз безопасности информации в него дополнительно включаются меры защиты информации, приведенные в разделе 3 настоящего методического документа. При этом содержание данной меры защиты информации определяется с учетом класса защищенности информационной системы и потенциала нарушителя в соответствии с разделом 3 настоящего методического документа. В качестве примера процедуры по уточнению адаптированного базового набора мер защиты информации можно рассмотреть дополнение адаптированных мер защиты информации, в информационной системе 3 класса защищенности мерой по обеспечению доверенной загрузки в случае, если в модели угроз безопасности информации приведены угрозы, связанные с возможностью загрузки операционной системы с нештатного машинного носителя или нарушения целостности программной среды и (или) состава компонентов аппаратного обеспечения средств вычислительной техники в информационной системе. Уточненный адаптированный базовый набор мер защиты информации подлежит реализации в информационной системе в соответствии с разделом 3 настоящего методического документа. В подразделах "требования к реализации меры защиты информации" для каждой меры, приведенной в разделе 3 настоящего методического документа, указано требование к тому, каким образом и в каком объеме должна быть реализована каждая мера защиты информации. Требования к реализации мер защиты информации являются минимальными требованиями, выполнение которых должно быть обеспечено в информационной системе соответствующего класса защищенности, в случае если эта мера выбрана для реализации в качестве уточненной адаптированной базовой меры защиты информации. В зависимости от класса защищенности информационной системы минимальные требования к реализации уточненной адаптированной базовой меры защиты информации подлежат усилению для повышения уровня защищенности информации. Все возможные усиления мер защиты информации приведены в подразделах "требования к усилению меры защиты информации", приведенных в разделе 3 настоящего методического документа для каждой меры защиты информации. Усиления мер защиты информации применяются дополнительно к требованиям по реализации мер защиты информации, приведенным в подразделах "требования к реализации меры защиты информации". Итоговое содержание каждой уточненной адаптированной базовой меры защиты информации, которое, как минимум, должно быть реализовано в информационной системе, приведено в таблице подраздела "содержание базовой меры защиты информации". Усиления мер защиты информации, приведенные в подразделе "требования к усилению меры защиты информации" и не включенные в таблицу с содержанием базовой меры защиты информации в подразделе "содержание базовой меры защиты информации", применяется по решению обладателя информации, заказчика и (или) оператора для повышения уровня защищенности информации, содержащейся в информационной системе, или при адаптации, уточнении, дополнении мер защиты информации, а также при разработке компенсирующих мер защиты информации. г) дополнение уточненного адаптированного базового набора мер защиты информации Дополнение уточненного адаптированного базового набора мер защиты информации осуществляется с целью выполнения требований о защите информации, установленных иными нормативными правовыми актами в области защиты информации, в том числе в области защиты персональных данных. Дополнение уточненного адаптированного базового набора мер защиты информации может потребоваться в следующих случаях: а) если федеральным законом, указом Президента Российской Федерации, постановлением Правительства Российской Федерации, нормативными актами органа государственной власти, органа местного самоуправления или организации, определяющими порядок создания и эксплуатации информационной системы, устанавливаются дополнительные требования к защите информации, выполнение которых не предусмотрено Требованиями о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, утвержденных приказом ФСТЭК России от 11 февраля 2013 г. N 17; б) политиками обеспечения информационной безопасности обладателя информации (заказчика), оператора и уполномоченного лица, разработанными по ГОСТ Р ИСО/МЭК 27001 "Информационная технология. Методы и средства обеспечения безопасности. Системы менеджмента информационной безопасности. Требования", предъявлены дополнительные требования к защите информации в информационной системе. При дополнении уточненного адаптированного базового набора мер защиты информации возможны следующие действия: 1) может быть обосновано, что меры защиты информации, включенные в уточненный адаптированный базовый набор мер защиты информации, достаточны для выполнения дополнительных требований, установленных федеральным законом, указом Президента Российской Федерации, постановлением Правительства Российской Федерации, нормативными актами органа государственной власти, органа местного самоуправления или организации. В этом случае дополнение уточненного адаптированного базового набора мер защиты информации не требуется; 2) могут быть усилены (ужесточены) требования к некоторым мерам защиты информации, ранее включенным в уточненный адаптированный базовый набор мер защиты информации, до уровня, обеспечивающего выполнение дополнительных требований, установленных федеральным законом, указом Президента Российской Федерации, постановлением Правительства Российской Федерации, нормативными актами органа государственной власти, органа местного самоуправления или организации; 3) может быть дополнен уточненный адаптированный базовый набор мер защиты информации мерами защиты информации для выполнения дополнительных требований, установленных федеральным законом, указом Президента Российской Федерации, постановлением Правительства Российской Федерации, нормативными актами органа государственной власти, органа местного самоуправления или организации в случае, если такие меры не установлены Требованиями о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, утвержденных приказом ФСТЭК России от 11 февраля 2013 г. N 17. д) применение компенсирующих мер защиты информации Сформированный набор мер защиты информации может содержать меры защиты информации, которые по каким-либо причинам (высокая стоимость, отсутствие апробированных технических реализаций, неприемлемо большие сроки реализации, отсутствие компетенции для эксплуатации и другие) делает невозможным или крайне затруднительным их реализацию в информационной системе в рамках ее системы защиты информации. В таких случаях у заказчика, оператора и разработчика (проектировщика) есть возможность заменить соответствующие меры защиты информации на компенсирующие меры защиты информации. В качестве исходных данных для разработки компенсирующих мер защиты информации, в первую очередь, необходимо рассматривать: приложение N 2 к Требованиям о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах, утвержденным приказом ФСТЭК России от 11 февраля 2013 г. N 17, и раздел 3 настоящего методического документа; международные, национальные стандарты, стандарты организаций в области информационной безопасности; результаты собственных разработок (научно-исследовательские и опытно-конструкторские работы). При этом должно быть проведено обоснование применения компенсирующих мер защиты информации, включающее: изложение причин исключения меры (мер) защиты информации; сопоставление исключаемой меры (мер) защиты информации с блокируемой (нейтрализуемой) угрозой (угрозами) безопасности информации; описание содержания компенсирующих мер защиты информации; сравнительный анализ компенсирующих мер защиты информации с исключаемыми мерами защиты информации; аргументацию, что предлагаемые компенсирующие меры защиты информации обеспечивают адекватное блокирование (нейтрализацию) угроз безопасности информации. Разработанное обоснование должно быть представлено при проведении аттестационных испытаний. При аттестационных испытаниях с учетом представленного обоснования должны быть оценены достаточность и адекватность компенсирующих мер для блокирования (нейтрализации) угроз безопасности информации. 3. СОДЕРЖАНИЕ МЕР ЗАЩИТЫ ИНФОРМАЦИИ В ИНФОРМАЦИОННОЙ СИСТЕМЕ 3.1. ИДЕНТИФИКАЦИЯ И АУТЕНТИФИКАЦИЯ СУБЪЕКТОВ ДОСТУПА И ОБЪЕКТОВ ДОСТУПА (ИАФ) ИАФ.1 ИДЕНТИФИКАЦИЯ И АУТЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЕЙ, ЯВЛЯЮЩИХСЯ РАБОТНИКАМИ ОПЕРАТОРА Требования к реализации ИАФ.1: В информационной системе должна обеспечиваться идентификация и аутентификация пользователей, являющихся работниками оператора. При доступе в информационную систему должна осуществляться идентификация и аутентификация пользователей, являющихся работниками оператора (внутренних пользователей), и процессов, запускаемых от имени этих пользователей, а также процессов, запускаемых от имени системных учетных записей. К внутренним пользователям в целях настоящего документа относятся должностные лица оператора (пользователи, администраторы), выполняющие свои должностные обязанности (функции) с использованием информации, информационных технологий и технических средств информационной системы в соответствии с должностными регламентами (инструкциями), утвержденными оператором, и которым в информационной системе присвоены учетные записи. В качестве внутренних пользователей дополнительно рассматриваются должностные лица обладателя информации, заказчика, уполномоченного лица и (или) оператора иной информационной системы, а также лица, привлекаемые на договорной основе для обеспечения функционирования информационной системы (ремонт, гарантийное обслуживание, регламентные и иные работы) в соответствии с организационно-распорядительными документами оператора и которым в информационной системе также присвоены учетные записи. Пользователи информационной системы должны однозначно идентифицироваться и аутентифицироваться для всех видов доступа, кроме тех видов доступа, которые определяются как действия, разрешенные до идентификации и аутентификации в соответствии с мерой защиты информации УПД.11. Аутентификация пользователя осуществляется с использованием паролей, аппаратных средств, биометрических характеристик, иных средств или в случае многофакторной (двухфакторной) аутентификации - определенной комбинации указанных средств. В информационной системе должна быть обеспечена возможность однозначного сопоставления идентификатора пользователя с запускаемыми от его имени процессами. Правила и процедуры идентификации и аутентификации пользователей регламентируются в организационно-распорядительных документах по защите информации. Требования к усилению ИАФ.1: 1) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация для удаленного доступа в систему с правами привилегированных учетных записей (администраторов): а) с использованием сети связи общего пользования, в том числе сети Интернет; б) без использования сети связи общего пользования; 2) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация для удаленного доступа в систему с правами непривилегированных учетных записей (пользователей): а) с использованием сети связи общего пользования, в том числе сети Интернет; б) без использования сети связи общего пользования; 3) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация для локального доступа в систему с правами привилегированных учетных записей (администраторов); 4) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация для локального доступа в систему с правами непривилегированных учетных записей (пользователей); 5) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация при доступе в систему с правами привилегированных учетных записей (администраторов), где один из факторов обеспечивается аппаратным устройством аутентификации, отделенным от информационной системы, к которой осуществляется доступ; 6) в информационной системе должна обеспечиваться многофакторная (двухфакторная) аутентификация при доступе в систему с правами непривилегированных учетных записей (пользователей), где один из факторов обеспечивается устройством, отделенным от информационной системы, к которой осуществляется доступ; 7) в информационной системе должен использоваться механизм одноразовых паролей при аутентификации пользователей, осуществляющих удаленный или локальный доступ; 8) в информационной системе для аутентификации пользователей должно обеспечиваться применение в соответствии с законодательством Российской Федерации криптографических методов защиты информации. Содержание базовой меры ИАФ.1:

| |||||||||||||||