защита инфосистем. лабы. Министерство образования и науки калужской области

Скачать 1 Mb. Скачать 1 Mb.

|

|

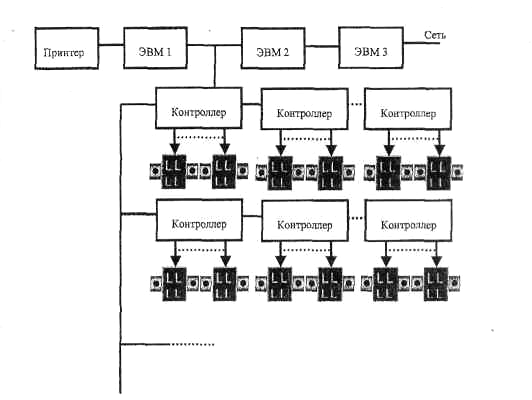

СКУД 4-го класса. Системы 4-го класса это многоуровневые системы большой емкости (рис.3). Системы большой емкости имеют отличительную особенность - развитое ПО, позволяющее реализовать большое разнообразие функциональных возможностей СКУД. Так как число пользователей исчисляется десятками и сотнями тысяч, создается общий банк данных. Контроллер, давая разрешение на проход, запрашивает головной компьютер. В случае разрушения сети система не прекращает работу, т.к. каждый контроллер может работать автономно и пользуется только базой данных, заложенной непосредственно в нем, без обмена информацией с соседями и компьютером.  Практическое занятие № 9 Разработка программы безопасности (2 часа).

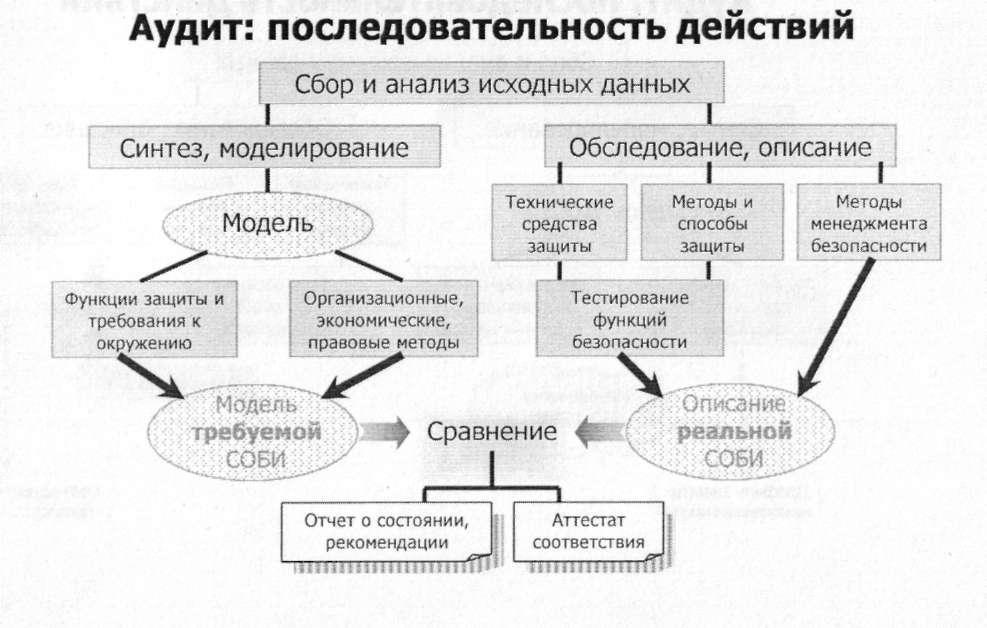

Выработка навыков создания систем и средств предотвращения несанкционированного доступа к обрабатываемой информации и специальных воздействий, вызывающих разрушение, уничтожение, искажение информации Теоретические сведения Необходимость создания политики безопасности Любую отечественную компанию можно сравнить с небольшим государством. И если в каждом государстве существует законодательство, регламентирующее деятельность граждан, то в компании роль законов выполняют правила политики безопасности. За нарушение законов государства граждане несут ответственность, за нарушения политики безопасности компании сотрудники также должны нести ответственность. Политика информационной безопасности определяет стратегию и тактику построения корпоративной системы защиты информации. В российской терминологии документ определяющий стратегию часто называют концепцией, а документ определяющий тактику - политикой. На Западе принято создавать единый документ включающий в себя стратегию и тактику защиты. Политика безопасности компании является основой для разработки целого ряда документов безопасности: стандартов, руководств, процедур, практик, регламентов, должностных инструкций и пр. Что должно мотивировать отечественные предприятия и компании разрабатывать политику информационной безопасности? К таким мотивам можно отнести следующее: Выполнение требований руководства компании Как правило, руководство компании проявляет внимание к проблемам информационной безопасности под воздействием "фактора страха" или после нескольких серьезных инцидентов повлекших за собой остановку или замедление работы компании. Например, в результате вирусной атаки или атаки "отказ в обслуживании", разглашения конфиденциальной информации или кражи компьютеров с ценной информацией. Выполнение требований российского законодательства Каждая компания обладает информацией, представляющей некоторую ценность, и по понятным причинам она не желала бы разглашения этой информации. Политика информационной безопасности позволяет определить правила в соответствии с которыми информация будет отнесена к категории коммерческой или служебной тайны. Это позволит компании юридически защитить информацию (статья 139 Гражданского Кодекса и Закон о защите коммерческой тайны). В зависимости от сферы действия компании, она должна выполнять требования существующего законодательства применимые к ее отрасли. Например, банки, в соответствии со статьей 857 Гражданского Кодекса должны гарантировать защиту банковской тайны клиентов. Страховые компании должны защищать тайну страхования (статья 946 Гражданского Кодекса) и так далее. Кроме этого, в соответствии с Указом №188 от 06.03.97 "Об утверждении перечня сведений конфиденциального характера", компании должны обеспечивать защиту персональных данных сотрудников. Выполнение требований клиентов и партнеров Клиенты и партнеры компании часто желают получить некоторые гарантии того, что их конфиденциальная информация защищена надлежащим образом и могут потребовать юридического подтверждения этого в контрактах. В этом случае политика информационной безопасности компании и является доказательством предоставления подобных гарантий. Так как в политике безопасности декларируются намерения компании относительно качества обеспечения информационной безопасности. Интересно, что партнеров по бизнесу и клиентов компании, как правило, интересуют именно эти "намерения", а не технические средства, с помощью которых эти намерения могут быть достигнуты. Задание Описание состояния проблемы и обоснование необходимости ее решения Описание цели и задачи Программы. Организационно-управленческие мероприятия Программы. Создание систем и средств предотвращения несанкционированного доступа к обрабатываемой информации и специальных воздействий, вызывающих разрушение, уничтожение, искажение информации  Практическое занятие № 10 Выбор СКУД по техническим показателям (2 часа). Цель занятия Выработка навыков подбора технических средств для обеспечения защиты информации на предприятии Задание Ответить на вопросы: - что обеспечивается с применением технических средств? - на какие системы могут быть разделены технические средства охраны по своему функциональному назначению? - для чего предназначены технические системы охранной сигнализации? - Оборудование охраняемого объекта техническими средствами охраны. - Аргументировать выбор технических средств охраны 1.  2.  3.  4.   Практическая работа №11 Проведения аудита состояния информационной безопасности предприятия. (2 часа). Цель работы: знакомство с целями аудита ИБ предприятия, его видами и средствами проведения информации. Теоретические сведения АУДИТ - системный процесс получения и оценки объективных данных о текущем состоянии обеспечения безопасности информации на объектах, действиях и событиях, происходящих в проверяемой информационной системе, определяющих уровень их соответствия определенному критерию. Цель АУДИТА: обследование процессов обеспечения безопасности информации при выполнении информационной системой своего главного предназначения -информационного обеспечения пользователей. Коммерческие организации: АУДИТ - возможность. Государственные организации: АУДИТ - необходимость. Виды АУДИТА: • первоначальное обследование (первичный аудит); • предпроектное обследование (технический аудит); • аттестация объекта; • плановое обследование (контрольный аудит). Что надо делать при аудите? Оценить информацию: • Какая информация используется? • Какая информация особо критична для бизнеса? • На сколько эта информация влияет на бизнес? Оценить возможные последствия: • Каковы возможные финансовые потери? • Возможна ли дезорганизация управления бизнесом? • Возможен ли ущерб имиджу? Выбрать необходимый уровень БИ: • Используя типовые профили (требования) • Создавая собственные профили (требования) Сравнить реальное и требуемое. Что надо делать при оценке информации? Какая информация используется: • Кому информация принадлежит (право собственности) • Состав тайны (профессиональная, коммерческая, ноу-хау, пр.) • Подлежит ли обязательной защите по закону) Какая информация критична для бизнеса: • Финансовая информация • Управленческая информация • Насколько эта информация влияет на бизнес: • Бесконтрольность в обращении с информацией ведет к материальным и моральным потерям • Своевременность поступления информации влияет на бизнес, а искажение информации часто хуже, чем ее отсутствие • Бизнес не может полагаться на информацию с негарантированным содержанием и источником Что надо делать при оценке последствий? Каковы возможные финансовые потери: • Невосполнимый ущерб, приводящий к краху бизнеса • Ущерб отдельным личностям или элементам бизнеса • Незначительные потери, не влияющие на бизнес в целом Возможна ли дезорганизация бизнеса: • Управление бизнесом потеряно полностью, • Невозможность принятия оперативных решений • Отрицательное влияние на отношения с партнерами Возможен ли ущерб имиджу: • Негативная реакция государственных органов и международной общественности • Широкий резонанс и деструктивная критика в СМИ, приводящая к скандалам, проверкам, обсуждениям Что надо делать при выборе уровня БИ? Использовать типовые требования (профили) • Руководящие Документы Гостехкомиссии России • Регистр типовых Профилей защиты и Заданий по безопасности Создавать собственные профили (требования) • На основе анализа угроз безопасности информации и используя методологию стандарта ИСО/МЭК-15408:2000 Внутренний аудит Преимущества: • Лучшая осведомленность о специфике КИС и ее компонентах • Возможность получить необходимую для проведения аудита информацию с минимальными затратами • Анализируемая информация и данные о результатах аудита остаются внутри предприятия Недостатки: • Субъективность оценки • Наличие текущих задач у сотрудников (недостаток времени) • Отсутствие необходимого числа сотрудников нужной квалификации • Необходимость дополнительного обучения персонала • Отсутствие обширной базы знаний Внешний аудит Преимущества: • Независимость экспертов • Наличие специалистов необходимой квалификации • Наличие отработанных методик проведения аудита • Наличие опыта и обширной базы знаний Недостатки: • Высокая стоимость работ • Информация о КИС и результаты аудита находятся у сторонней организации • Проблема правильного выбора Исполнителя Особенности современных информационных систем • Множество параметров и процессов, которые слабо фиксируются и описываются • Количество уязвимостей, приводящих к нарушению безопасности информации постоянно возрастает • Большинство существующих решений учитывают лишь часть проблем обеспечения безопасности • Методы защиты информации в основном сводятся к применению определенного набора продуктов АУДИТ:_Реалии_Аудит_-_это_ВАЖНОАудит_-_это_НУЖНОАудит_-_это_ВЫГОДНОРеалия_1._это_ВАЖНО_потому,_что'>АУДИТ: Реалии Аудит - это ВАЖНО Аудит - это НУЖНО Аудит - это ВЫГОДНО Реалия 1. это ВАЖНО потому, что: • Экономический ущерб от нарушений режима безопасности информации постоянно растет • Рынок средств защиты информации и услуг в развивается и не всегда ясно: что же надо? • Всегда необходим ответ на вопрос: Что такое хорошо и что такое плохо? Реалия 2. это НУЖНО потому, что: • Только независимая экспертиза может дать объективную картину состояния безопасности • Необходимо оценить все аспекты безопасности информации и определить их взаимосвязь • Нарушения в этой области латентны и лучше их предотвратить, чем устранять последствия Реалия 3. это ВЫГОДНО потому, что: • Появляется стратегия развития безопасности информации на основе реальной картины • Появляется возможность найти баланс между организационной и технической составляющей • Затраты на аудит окупаются в дальнейшем за счет оптимизации обеспечения безопасности АУДИТ: Заблуждения • Аудит - это стандарт ISO 17799 • Аудит - это стандарт ISO 15408 • Аудит - это сканирование и IDS Заблуждение 1. Стандарт ISO 17799: Скорее необходим для оценки уровня менеджмента безопасностью информации, потому что: • Дает возможность оценки только состояния УПРАВЛЕНИЯ безопасностью информации • Не дает возможности оценки реального УРОВНЯ защищенности информационной системы Всегда остается неразрешенный вопрос: Достаточно ли принятых мер защиты для обеспечения безопасности информации? Заблуждение 2. Стандарт ISO 15408: Крайне необходим при выборе требований по безопасности информации и оценке свойств средств защиты, потому что: • Определяет только МЕТОДОЛОГИЮ формирования требований к безопасности информации для продуктов и технологий • Требует разработки Профиля защиты и Задания по Безопасности для оценки правильности реализации функций безопасности Всегда остается неразрешенный вопрос: Все ли реальные угрозы на проверяемом объекте учтены и могут быть устранены? Заблуждение 3. Сканирование и IDS: Скорее необходимо для подтверждения состояния безопасности, но не достаточно для качественного аудита, потому что: Все сканеры, как правило, ищут только заранее известные уязвимости, которые внесены в базы знаний При сканировании всегда остается вероятность выведения из строя оборудования информационной системы Всегда остается неразрешенный вопрос: Если при сканировании не выявлены уязвимости, то их нет на самом деле или их не было на момент проверки? АУДИТ: как это происходит? Аудит: стадийность • Планирование • Моделирование • Тестирование • Анализ • Разработка предложений • Документирование Аудит: этапы проведения сбор необходимых исходных данных и их предварительный анализ оценка соответствия состояния защищенности ИС предъявляемым требованиям и стандартам формулирование рекомендаций по повышению безопасности информации в обследуемой ИС  Аудит: результаты • Оценка текущего уровня защищенности информационных ресурсов • Количественная (качественная) оценка рисков и потенциального ущерба • Рекомендации по устранению найденных недостатков и несоответствий • Оценка наличия необходимых нормативно-распорядительных документов по ИБ и выполнения их предписаний • Техническое задание на разработку системы безопасности Комплект документов, необходимый для сертификации ИС на соответствие требованиям международных стандартов СКОЛЬКО МОЖНО ТРАТИТЬ НА БЕЗОПАСНОСТЬ ИНФОРМАЦИИ? • Столько же, сколько при страховании имущества (безопасность информации - та же страховка): • оценка - 2-5 % от стоимости возможных потерь за год - оценить возможные потери достаточно сложно, кстати, сколько стоит хороший сейф для ценностей? СКОЛЬКО МОЖНО ТРАТИТЬ НА БЕЗОПАСНОСТЬ ИНФОРМАЦИИ? • Столько, сколько показывает опыт других, которые УЖЕ добились безопасности информации: - оценка - 5-15 % от стоимости оборудования ИС - оценить достаточно просто, кстати, заранее известно сколько стоит сейф требуемой надежности. Практическая работа №12 Использование классических криптоалгоритмов подстановки и перестановки для защиты текстовой информации (2 часа). Цель работы Знакомство с простейшими приемами шифрования текстовой информации. Теоретические сведения Дипломатические, военные и промышленные секреты обычно передаются или хранятся не в исходном виде, а после шифрования. В отличие от тайнописи, которая прячет сам факт наличия сообщения, шифровки передаются открыто, а прячется сам смысл. Итак, криптография обеспечивает сокрытие смысла сообщения с помощью шифрования и открытие его расшифровкой, которые выполняются по специальным криптографическим алгоритмам с помощью ключей у отправителя и получателя

|