защита инфосистем. лабы. Министерство образования и науки калужской области

Скачать 1 Mb. Скачать 1 Mb.

|

|

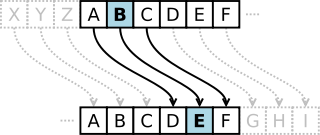

Шифр Цезаря Шифр Цезаря — один из древнейших шифров. При шифровании каждый символ заменяется другим, отстоящим от него в алфавите на фиксированное число позиций. Шифр Цезаря можно классифицировать как шифр подстановки, при более узкой классификации — шифр простой замены. Шифр назван в честь римского императора Гая Юлия Цезаря, использовавшего его для секретной переписки. Естественным развитием шифра Цезаря стал шифр Виженера. С точки зрения современного криптоанализа, шифр Цезаря не имеет приемлемой стойкости. Суть шифра состоит в замене каждой буквы на букву, отстоящую от нее в алфавите на 3 позиции вправо (возможен выбор любого ключа). Подобные шифры, основанные на замене одних букв другими, называются подстановочными. Моноалфавитные шифры (к которым относится и шифр Цезаря) – это разновидность подстановочных шифров, в которой каждой букве нешифрованного текста всегда соответствует одна и та же буква в шифрованном тексте.  Рис. 1 Шифр Цезаря Алфавит:

Пример: Необходимо зашифровать сообщение по методу Цезаря. Исходное сообщение: «Криптография» Ключ: 3 Решение: Номер 1 – номер буквы согласно табл. Номер 1+3 – номер буквы согласно табл. + ключ (перемещаем букву на 3 позиции вперед) Ответ: «Нултхсёугчлв» Достоинством системы шифрования Цезаря является простота шифрования и расшифрования. К недостаткам системы Цезаря следует отнести следующие: • подстановки, выполняемые в соответствии с системой Цезаря, не маскируют частот появления различных букв исходного открытого текста; • сохраняется алфавитный порядок в последовательности заменяющих букв; • шифр Цезаря легко вскрывается на основе анализа частот появления букв в шифртексте. Однако, концепция, заложенная в систему шифрования Цезаря, оказалась весьма плодотворной, о чем свидетельствуют ее многочисленные модификации. Шифр Гронсфельда Для шифрования здесь используется числовой ключ. Но каждая буква смещается не на постоянное число позиций, а на то число, которое соответствует ключу. Ключ соответственно состоит не из одной цифры, а из группы цифр. Ключ не обязательно должен быть таким же длинным как шифруемое сообщение. Если ключ короче сообщения, то его просто повторяют по циклу. Так, например, если в тексте 10 символов, а длина ключа 5 символов, то для шифрования ключ будет использоваться 2 раза. Пример: Исходный текст: «шифр гронсфельда» Ключ 15382 Зашифрованный текст: «щнчш есуръцёрялв» Шифр Атбаш Еще один шифр простой (моноалфавитной) замены. Шифрование осуществляется путем замены первой буквы алфавита на последнюю, второй на предпоследнюю и так далее. Этот шифр использовался для еврейского алфавита и отсюда получил свое название. Первая буква – алеф, заменяется на тау (последнюю), вторая буква – бет, заменяется на шин (предпоследнюю). Из этих букв и сформировалось название. Шифр Атбаш для русского алфавита. А Б В Г Д Е Ё Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я Я Ю Э Ь Ы Ъ Щ Ш Ч Ц Х Ф У Т С Р П О Н М Л К Й И З Ж Ё Е Д Г В Б А. Пример: Исходное слово: замена Зашифрованное слово: чятъся Цифровые шифры Алфавит разбивается на группы с равным числом букв, затем каждой группе присваивается свой номер. Так формируется первая цифра для шифровки символа. Вторая цифра – это порядковый номер буквы в группе.  Таблица не обязательно должна выглядеть таким образом. Количество групп может быть другим. Также буквы из алфавита могут идти в таблице не по порядку. Пример: Зашифруем таким способом слово «цифра» Зашифрованный текст: 63 31 61 51 11 Задание: Изучить самостоятельно Шифр Виженера и зашифровать любое выбранное вами слово. Зашифровать слово, связанное с ИБ 2-мя способами: шифром Цезаря и цифровым шифром. Зашифровать словосочетание, связанное с ИБ шифром Гронсфельда и шифром Атбаш.(при шифровании использовать слова с количеством букв не менее 7 и сложные словосочетания). Сделать выводы. Вопросы для проверки знаний и умений: Дайте определение понятию «Шифрование» Опишите принцип Шифра Цезаря. Опишите принцип Шифра Гронсфельда. Сравните шифр Атбаш и шифр Гронсфельда. В чем заключается сущность цифрового шифра. Практическая работа №13 Исследование различных методов защиты текстовой информации и их стойкости на основе подбора ключей. (2 часа). Цель работы Реализация простейшего генератора паролей, обладающего требуемой стойкостью к взлому. Теоретические сведения Подсистемы идентификации и аутентификации пользователя играют очень важную роль в системах защиты информации. Стойкость подсистемы идентификации и аутентификации пользователя в системе защиты информации (СЗИ) во многом определяет устойчивость к взлому самой СЗИ. Данная стойкость определяется гарантией того, что злоумышленник не сможет пройти аутентификацию, присвоив чужой идентификатор или украв его. Парольные системы идентификации/аутентификации является одними из основных и наиболее распространенных в СЗИ методами пользовательской аутентификации. В данном случае, информацией, аутентифицирующей пользователя, является некоторый секретный пароль, известный только легальному пользователю. Парольная аутентификация пользователя является, как правило, передним краем обороны СЗИ. В связи с этим, модуль аутентификации по паролю наиболее часто подвергается атакам со стороны злоумышленника. Цель злоумышленника в данном случае – подобрать аутентифицирующую информацию (пароль) легального пользователя. Методы парольной аутентификации пользователя являются наиболее простыми методами аутентификации и при несоблюдении определенных требований к выбору пароля являются достаточно уязвимыми. Основными минимальными требованиями к выбору пароля и к подсистеме парольной аутентификации пользователя являются следующие. К паролю Минимальная длина пароля должна быть не менее 6 символов. Пароль должен состоять из различных групп символов (малые и большие латинские буквы, цифры, специальные символы ‘(’, ‘)’, ‘#’ и т.д.). В качестве пароля не должны использоваться реальные слова, имена, фамилии и т.д. К подсистеме парольной аутентификации. Администратор СЗИ должен устанавливать максимальный срок действия пароля, после чего, он должен быть сменен. В подсистеме парольной аутентификации должно быть установлено ограничение числа попыток ввода пароля (как правило, не более 3). В подсистеме парольной аутентификации должна быть установлена временная задержка при вводе неправильного пароля. Как правило, для генерирования паролей в СЗИ, удовлетворяющих перечисленным требованиям к паролям, используются программы - автоматические генераторы паролей пользователей. При выполнении перечисленных требований к паролям и к подсистеме парольной аутентификации, единственно возможным методом взлома данной подсистемы злоумышленником является прямой перебор паролей (brute forcing). В данном случае, оценка стойкости парольной защиты осуществляется следующим образом. Количественная оценка стойкости парольной защиты Пусть A – мощность алфавита паролей (количество символов, которые могут быть использованы при составлении пароля. Например, если пароль состоит только из малых английских букв, то A=26). L – длина пароля. V – скорость перебора паролей злоумышленником. T – максимальный срок действия пароля. Тогда, вероятность P подбора пароля злоумышленником в течении срока его действия V определяется по следующей формуле. Задание Наберите предложенный текст. При помощи команд Сервис/Параметры/Безопасность отработайте различные варианты постановки пароля. Запомните свой пароль (его указывать в отчете). Рассчитать оценку стойкости парольной защиты по приведенной формуле с использованием таблицы, приведенной ниже, согласно своего варианта.

|