Государство. 2. РЕФЕРАТ ОСНОВЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ. Оглавление введение 2 основная часть 4 Анализ уязвимостей в области информационной безопасности 4 Разновидности анализируемых угроз 5 Оценка вероятности угроз

Скачать 217.5 Kb. Скачать 217.5 Kb.

|

|

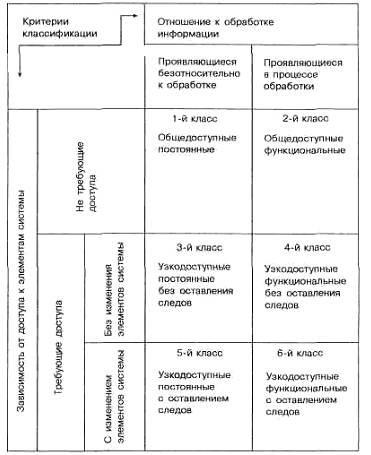

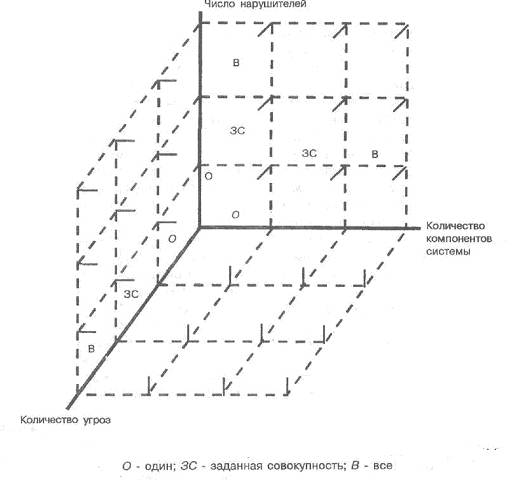

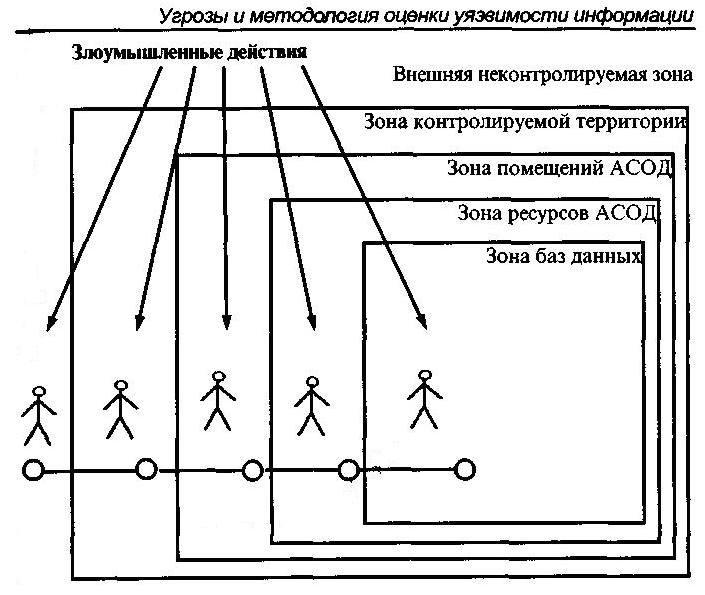

ОГЛАВЛЕНИЕ ВВЕДЕНИЕ 2 ОСНОВНАЯ ЧАСТЬ 4 Анализ уязвимостей в области информационной безопасности 4 Разновидности анализируемых угроз 5 Оценка вероятности угроз 6 Классификация и содержание угроз информации 7 Система показателей уязвимости информации 10 Методы и модели оценки уязвимости информации 20 ЗАКЛЮЧЕНИЕ 22 СПИСОК ЛИТЕРАТУРЫ 24 ВВЕДЕНИЕВопросы информационной безопасности играют сегодня огромную роль в сфере высоких технологий, где именно информация (особенно цифровая) становится одновременно «продуктом и сырьём». Огромный мегаполис IT построен на всемирных реках данных из разных точек планеты. Её производят, обрабатывают, продают и, к сожалению, зачастую воруют. Говоря об информационной безопасности, в настоящее время имеют в виду, собственно говоря, безопасность компьютерную. Действительно, информация, находящаяся на электронных носителях, играет все большую роль в жизни современного общества. Уязвимость такой информации обусловлена целым рядом факторов: огромные объемы, многоточечность и возможная анонимность доступа, возможность "информационных диверсий"... Все это делает задачу обеспечения защищенности информации, размещенной в компьютерной среде, гораздо более сложной проблемой, чем, скажем, сохранение тайны традиционной почтовой переписки. Если говорить о безопасности информации, сохраняющейся на "традиционных" носителях (бумага, фотоотпечатки и т.п.), то ее сохранность достигается соблюдением мер физической защиты (т.е. защиты от несанкционированного проникновения в зону хранения носителей). Другие аспекты защиты такой информации связаны со стихийными бедствиями и техногенными катастрофами. Таким образом, понятие "компьютерной" информационной безопасности в целом является более широким по сравнению с информационной безопасностью относительно "традиционных" носителей. Потому жизненно необходимы методы защиты информации для любого человека современной цивилизации, особенно использующего компьютер. По этой причине практически любой пользователь ПК в мире так или иначе «подкован» в вопросах борьбы с вирусами, «троянскими конями» и другими вредоносными программами, а также личностями, стоящими за их созданием и распространением — взломщиками, спамерами, крэкерами, вирусмэйкерами (создателями вирусов) и просто мошенниками, обманывающих людей в поисках наживы — корпоративной информации, стоящей немалых денег. Причём последние зачастую осуществляют задуманное руками своих жертв. А потому «технические» и «физические» методы защиты информации должны совмещаться с образованием пользователей в области компьютерных технологий и в частности компьютерной безопасности. Одними из первых эти проблемы осознали и предприняли решительный шаг к их решению государственные ведомства США в конце 60-х годов, когда компьютеры стоили сотни тысяч долларов, а интернет зарождался из немногочисленных чисто военных и научных сетей. До последнего времени проблема обеспечения безопасности компьютерной информации в нашей стране не только не выдвигалась на передний край, но фактически полностью игнорировалась. Считалось, что путем тотальной секретности, различными ограничениями в сфере передачи и распространения информации, можно решить проблему обеспечения информационной безопасности. Цель: рассмотреть показатели уязвимости информации Задачи: изучить вопрос уязвимости и разновидности угроз; рассмотреть классификацию информации и вероятность угроз; описать систему показателей уязвимости информации, методы и модели оценки уязвимости. ОСНОВНАЯ ЧАСТЬПри решении практических задач защиты информации первостепенное значение имеет количественная оценка ее уязвимости. Уязвимость — слабый компонент информационной системы (ИС) какой-либо организации. Угроза — возможность негативного воздействия со стороны злоумышленников, которое может повлечь компрометацию коммерческой и другой конфиденциальной информации. Третье лицо в таком анализе — злоумышленник, который использует уязвимости для реализации угроз. Если присутствуют уязвимости, это негативно сказывается на работе всего предприятия, так как оно становится менее защищенным перед недобросовестными конкурентами, это упрощает работу злоумышленников по нанесению вреда и позволяет третьим лицам получить доступ к конфиденциальным данным. Источник угрозы может быть как случайным, так и преднамеренным. Третий вариант — техногенные и природные факторы, которые никогда не стоит исключать. У каждой угрозы есть свой список уязвимостей, с помощью которых злоумышленник может реализовать свои планы. Анализ уязвимостей в области информационной безопасностиЭффективная информационная безопасность (ИБ) обеспечивает не только защиту от кражи каких-либо данных из сети предприятия, но и финансовую защиту бизнеса в целом. Предприятия, которые хотят отличаться качественной ИБ, постоянно работают над предотвращением: утечек любых корпоративных данных удаленного редактирования защищенной информации изменения уровня защиты от угроз, которые могут спровоцировать потерю доверия инвесторов, поставщиков, контрагентов и т. д. Угрозы могут иметь несколько источников, поэтому очень важно своевременно их классифицировать и создать схему их анализа. Это позволит получить наибольший охват потенциальных уязвимостей в бизнес-процессах предприятия. В ИБ крайне важно следовать четырем принципам: конфиденциальность целостность достоверность доступность Разновидности анализируемых угрозЧтобы провести качественный анализ уязвимостей информационной структуры, необходимо различать виды угроз, которые могут возникнуть в системе конкретной организации. Такие угрозы разделяются на отдельные классы. 1 класс. Потенциальный источник угрозы, который может находиться: непосредственно в информационной системе (ИС) в пределах видимости ИС (например, устройства для несанкционированной звукозаписи) вне зоны видимости ИС (перехват данных в процессе их отправки куда-либо) 2 класс. Воздействие на ИС, которое может нести: активную угрозу (троян, вирус) пассивную угрозу (копирование конфиденциальной информации злоумышленником) 3 класс. Метод обеспечения доступа, который может быть реализован: напрямую (кража паролей) посредством нестандартных каналов связи (например, уязвимости операционной системы) Главные цели атаки на ИТ-инфраструктуру компании: получение контроля над ценными ресурсами и данными организация несанкционированного доступа к корпоративной сети ограничение деятельности предприятия в определенной области. Второй метод чаще всего реализуется по заказу недобросовестных компаний-конкурентов или политическими деятелями. Что конкретно может нести угрозу информационной безопасности любого предприятия: вредоносное программное обеспечение мошенники-хакеры инсайдеры-работники, действующие со злыми намерениями или по неосторожности природные явления Реализовать угрозу можно несколькими методами. Например, организовать перехват данных, оставить программную или аппаратную «закладку» или нарушить работу локальных беспроводных корпоративных сетей, организовать для инсайдеров доступ к инфраструктуре компании. Оценка вероятности угрозДля оценки вероятности наступления угрозы профессионалами применяется качественная шкала, состоящая из трех уровней. Рассмотрим их подробнее. Уровень 1 — Н («низкая вероятность»)Отличается минимальной вероятностью появления. У такой угрозы нет никаких предпосылок (прошлых инцидентов, мотивов) для того, чтобы она была реализована. Угрозы уровня Н, как правило, возникают не чаще, чем 1 раз в 5 – 10 лет. Уровень 2 — С («средняя вероятность»)У такой угрозы вероятность возникновения чуть выше, чем у предыдущей, потому, что в прошлом, к примеру, уже были подобные инциденты или известно, что атакующая сторона имеет планы по реализации такой угрозы. Угрозы с уровнем С приводят к реальным инцидентам примерно раз в год. Уровень 3 — В («высокая вероятность»)Угроза имеет высокие шансы на реализацию. В подтверждение тому — статистическая информация, наличие подобных инцидентов в прошлом, серьезная мотивация со стороны злоумышленников. Вероятная частота возникновения угроз уровня В — раз на неделю или чаще. Классификация и содержание угроз информацииОдной из наиболее принципиальных особенностей проблемы защиты информации является абсолютный характер для обеспечения возможностей реализации упреждающей стратегии зашить требования полноты всех угроз информации, потенциально возможных в современных СОД. Даже одна неучтенная (невыявленная или непринятая все внимание) угроза может в значительной мере снизить эффективность защиты. В то же время проблема формирования полного множеств угроз относится к числу ярко выраженных неформализованных проблем. Обусловлено это тем, что архитектура современны средств автоматизированной обработки информации, организационное структурное функциональное построение информационно-вычислительных систем и сетей, технология и условия автоматизированной обработки информации такие, что накапливаемая, хранимая и обрабатываемая информация подвержена случайным влияниям чрезвычайно большого числа факторов, многие из которых должны быть квалифицированы как дестабилизирующие. Убедительным доказательством справедливости утверждения о неформализуемости задачи формирования полного множества угроз может служить тот факт, что в имеющихся достаточно многочисленных публикациях по проблемам защиты информации обсуждаемая задача практически даже не поставлена. Таким образом, возникает ситуация, когда, с одной стороны, требование необходимости решения задачи является абсолютным, а с другой, регулярные методы решения этой задачи отсутствуют. Рассмотрим возможные подходы разрешения данного противоречия. Одним из наиболее адекватных и эффективных методов формирования и особенно проверки множества потенциально возможных угроз является метод натурных экспериментов. Суть его заключается в том, что на существующих СОД проводятся специальные эксперименты, в процессе которых выявляются и фиксируются проявления различных дестабилизирующих факторов. При надлежащей организации экспериментов и достаточной их продолжительности можно набрать статистические данные, достаточные для обоснованного решения рассматриваемой задачи. Однако постановка таких экспериментов будет чрезвычайно дорогостоящей и сопряжена с большими затратами сил и времени. Поэтому данный метод целесообразен не для первоначального формирования множества угроз, а для его уточнения и дополнения, осуществляемого попутно с целевым функционированием СОД. Для первоначального формирования возможно более полного множества угроз наиболее целесообразно использовать экспертные оценки в различных их модификациях. Однако при этом не может быть гарантировано формирование строго полного их множества. Поэтому будем называть формируемое таким образом множество относительно полным, подчеркивая этим самым его полноту относительно возможностей экспертных методов. В соответствии с рассмотренной там методикой проводились работы по формированию относительно полных множеств угроз различного вида. Для примера рассмотрим далее структуру и содержание относительно полного множества каналов несанкционированного получения информацииКНПИ). Под КНПИ понимаются такие угрозы, следствием проявления которых может быть получение (или опасность получения) защищаемой информации лицами или процессами, не имеющими на это законных полномочий. Прежде всего было установлено, что с целью формирования возможно более полного множества КНПИ необходимо построить строго полную классификационную их структуру. Такая структура может быть построена, если в качестве критериев классификации выбрать следующие два показателя: 1. отношение к состоянию защищаемой информации в СОД; 2. степень взаимодействия злоумышленника с элементами СОД. По первому критерию будем различать два состояния: безотносительно к обработке (несанкционированное получение информации может иметь место даже в том случае, если она не обрабатывается, а просто хранится в СОД) и в процессе непосредственной обработки средствами СОД. Полная структуризация второго критерия может быть осуществлена выделением следующих его значений: 1. без доступа к элементам СОД (т.е. косвенное получение информации); 2. с доступом к элементам СОД, но без изменения их состояния или содержания; 3. с доступом к элементам СОД и с изменением их содержания или состояния. Классификационная структура КНПИ представлена на рисунке 1. Полнота представленной классификационной структуры гарантируется тем, что выбранные критерии классификации охватывают все потенциально возможные варианты взаимодействия злоумышленника с АСОД, а структуризация значений критериев осуществлялась по методу деления целого на части. Таким образом, все множество потенциально возможных КНПИ может быть строго разделено на шесть классов; содержание и обозначение выделенных классов приведены на рисунке 1. Следующим шагом на пути решения рассматриваемой задачи является обоснование возможно более полного перечня КНПИ в пределах каждого из шести классов. Эта работа выполнялась преимущественно эвристическими методами, в силу чего полнота полученных перечней не может быть гарантирована. Поэтому сформированное множество КНПИ является полным лишь относительно, т.е. лишь относительно имеющей степени познания природы появления каналов.  Рис. 1. Классификационная структура каналов несанкционированного получения информации Система показателей уязвимости информацииДля системной оценки уязвимости информации в системе обработки данных (СОД) необходима система показателей, которая отражала бы все требования к защите информации, а также структуру СОД, технологию и условия автоматизированной обработки информации. Уязвимость информации необходимо оценивать в процессах: разработки и внедрения СОД, функционирования СОД на технологических участках автоматизированной обработки информации, функционирования СОД независимо от процессов обработки информации. Уязвимость информации в процессе разработки и внедрения СОД обуславливается уязвимостью создаваемых компонентов системы и создаваемых баз данных. Особое значение на данной стадии имеет минимизация уязвимости программного обеспечения, поскольку от этого существенно зависит общая уязвимость информации в СОД. Условия автоматизированной обработки информации характеризуются главным образом совокупностью следующих параметров: - структурой СОД, чем определяется состав, подлежащих защите объектов и элементов; наличием и количеством угроз, потенциально возможных в структурных компонентах СОД; - количеством и категориями лиц, которые могут быть потенциальными нарушителями статуса защищаемой информации; режимами автоматизированной обработки информации. Уязвимость информации в процессе функционирования СОД независимо от процесса обработки информации обуславливается тем, что современные СОД представляют собою организационную структуру с высокой концентрацией информации, которая может быть объектом случайных или злоумышленных воздействий даже в том случае, если автоматизированная обработка ее не осуществляется. Поскольку воздействие на информацию различных факторов в значительной мере является случайным, то в качестве количественной меры уязвимости информации наиболее целесообразно принять вероятность нарушения защищаемых характеристик ее при тех условиях сбора, обработки и хранения, которые имеют место в СОД, а также потенциально возможные размеры (математическое ожидание) нарушения защищенности информации. Основными параметрами, определяющими вероятность нарушения защищенности информации, являются: количество и типы тех структурных компонентов СОД, в которых оценивается уязвимость информации; количество и типы случайных угроз, которые потенциально могут проявиться и оказать негативное воздействие на защищаемую информацию; количество и типы злоумышленных угроз, которые могут иметь место и оказать воздействие на информацию; число и категории лиц, которые потенциально могут быть нарушителями правил обработки защищаемой информации; виды защищаемой информации. Множество разновидностей различных показателей уязвимости определяется декартовым произведением чисел, характеризующих количество значений всех значащих параметров. Если не разделять угрозы на случайные и злоумышленные (т.е. рассматривать их единым множеством) и не разделять защищаемую информацию на виды, то структура полного множества разновидностей показателей уязвимости может быть наглядно представлена так, как показано на рисунке 2, из которого следует, что два показателя занимают особое положение, а именно: первый находится в самом начале выбранной системы координат, второй — в самом конце классификационной структуры, т.е. занимает крайнее положение справа, вверху и спереди.  Рис. 2. Структура множества показателей уязвимости информации в СОД. Первый показатель обозначает уязвимость информации в одном структурном компоненте СОД при однократном проявлении одной угрозы и относительно одного потенциального нарушителя. Все другие показатели приведенного на рисунке множества могут быть выражены в виде некоторой функции этого показателя. Второй выделенный выше показатель характеризует общую уязвимость, т.е. уязвимость информации в СОД в целом по всем потенциально возможным угрозам относительно всех потенциально возможных нарушителей. Первый показатель назовем базовым, второй — общим. Тогда другие показатели приведенного на рисунке 2 множества можно назвать частично обобщенными. Однако для исследования и практического решения задач зашиты информации наряду с рассмотренными выше необходимы еще такие показатели, которые характеризуют наиболее неблагоприятные ситуации с точки зрения уязвимости информации. Такими являются: самый уязвимый структурный компонент АСОД, самая опасная угроза, самый опасный нарушитель. Эти показатели могут быть названы экстремальными. Поскольку воздействие на информацию различных факторов в значительной мере является случайным, то в качестве количественной меры ее уязвимости наиболее целесообразно принять вероятность нарушения защищенности (изменения важнейших характеристик), а также потенциально возможные размеры ущерба, наносимого таким нарушением. В совокупности эти параметры будут представлять собой не что иное, как оценку риска нарушения безопасности информации. При этом к основным параметрам, влияющим на вероятность нарушения защищенности информации, могут быть отнесены: количество и типы структурных компонентов системы (объекта), количество и типы случайных угроз, которые потенциально могут проявиться в рассматриваемый период времени, количество и типы преднамеренных угроз, которые могут иметь место в тот же период, число и категории лиц, которые потенциально могут быть нарушителями установленных правил обработки информации, и, наконец, виды защищаемой информации. Характер такого влияния достаточно сложен, в связи с чем структуризация и оценка вероятности нарушения защищенности превращаются в неформальную задачу, которая может решаться на основе методологического базиса, изложенного в предыдущей главе. Возможный подход к структуризации показателей защищенности информации может быть основан на формировании полного множества возможных каналов несанкционированного получения информации (КНПИ). Принципиальное значение здесь имеет оценка уязвимости информации, связанной с действиями злоумышленников. Дело в том, что в этой задаче наиболее выпукло проявляется многорубежный характер реализации политики защиты и комплексный характер проблемы. Известно, что несанкционированное получение информации возможно не только путем непосредственного доступа к базам данных, но и многими другими путями, не требующими такого доступа. При этом основную опасность представляют преднамеренные действия злоумышленников. Воздействие случайных факторов само по себе не ведет к несанкционированному получению информации, оно лишь способствует появлению КНПИ, которыми может воспользоваться злоумышленник. Если рассматривать защиту некоторого объекта информатизации, то территориально потенциально возможные несанкционированные действия могут иметь место в различных зонах: внешней неконтролируемой зоне – территории вокруг объекта, на которой не применяются никакие средства и не осуществляются никакие мероприятия для защиты информации; зоне контролируемой территории – территории вокруг помещений, где расположены средства обработки информации, которая непрерывно контролируется персоналом или соответствующими техническими средствами; зоне помещений – внутреннего пространства тех помещений, в которых расположены средства обработки информации; зоне ресурсов – части помещений, откуда возможен непосредственный доступ к ресурсам системы; зоне баз данных – части ресурсов системы, с помощью которых возможен непосредственный доступ к защищаемым данным. При этом для несанкционированного получения информации необходимо одновременное наступление следующих событий: 1) нарушитель должен получить доступ в соответствующую зону; 2) во время нахождения нарушителя в зоне в ней должен проявиться (иметь место) соответствующий КНПИ; 3) проявившийся КНПИ должен быть доступен нарушителю соответствующей категории; 4) в КНПИ в момент доступа к нему нарушителя должна находиться защищаемая информация. Попытаемся теперь с учетом изложенного вывести формулу для оценки уязвимости информации. Для этого введем следующие обозначения: P(д)ikl – вероятность доступа нарушителя k-й категории в l-ю зону i-го компонента объекта/системы; P(к)ijl – вероятность наличия (проявления) j-го КНПИ в l-й зоне i-го компонента объекта/системы; P(н)ijkl – вероятность доступа нарушителя k-й категории к j-му КНПИ в l-й зоне i-го компонента при условии доступа нарушителя в зону; P(и)ijl – вероятность наличия защищаемой информации в j-м КНПИ в l-й зоне i-го компонента в момент доступа туда нарушителя. Тогда вероятность несанкционированного получения информации нарушителем k-й категории по j-му КНПИ в l-й зоне i-го структурного компонента объекта/системы определится следующей зависимостью: Вероятность несанкционированного получения информации в одном компоненте объекта/системы одним злоумышленником одной категории по одному КНПИ, назовем базовым показателем уязвимости информации (с точки зрения несанкционированного получения). С учетом (3.1) выражение для базового показателя будет иметь следующий вид:  (2) (2)Рассчитанные таким образом базовые показатели уязвимости сами по себе имеют ограниченное практическое значение. Для решения задач, связанных с разработкой и эксплуатацией систем защиты информации, необходимы значения показателей уязвимости, обобщенные по какому-либо одному индексу (i,j,k) или по их комбинации. Рассмотрим возможные подходы к определению таких частично обобщенных показателей. Пусть {K*} есть интересующее нас подмножество из полного множества потенциально возможных нарушителей. Тогда вероятность нарушения защищенности информации указанным подмножеством нарушителей по j-му фактору в i-м компоненте системы (Pij{K*}) определится выражением: где k* означает перемножение выражений в скобках для всех k, входящих в подмножество {K*}. Аналогично, если {J*} есть подмножество представляющих интерес КНПИ, то уязвимость информации в i-м компоненте по данному подмножеству факторов относительно k-го нарушителя определится выражением: Наконец, если {I*} есть подмножество интересующих нас структурных компонентов объекта/системы, то уязвимость информации в них по j-му КНПИ относительно k-го нарушителя Каждое из приведенных выше выражений позволяет производить обобщение по одному какому-либо параметру. Очевидно, общий показатель уязвимости P определяется при таком подходе выражением  (6) (6)На практике наибольший интерес представляют экстремальные показатели уязвимости, характеризующие наиболее неблагополучные условия обеспечения защищенности информации: самый уязвимый структурный компонент объекта/системы (i), самый опасный КНПИ (j), самая опасная категория нарушителей (k). Аналогичным образом может быть проведена оценка уязвимости информации и в других случаях, в частности в случае нарушения целостности. Рассмотрим далее возможные методы учета интервала времени, на котором оценивается уязвимость. Это важно, так как чем больше данный интервал, тем больше и возможностей у нарушителей для злоумышленных действий, а также больше вероятность изменения состояния системы и условий обработки информации. Можно определить такие временные интервалы (не сводимые к точке), на которых процессы, связанные с нарушением защищенности информации, являлись бы однородными. Назовем эти интервалы малыми. Такой малый интервал, в свою очередь, может быть разделен на очень малые интервалы, уязвимость информации на каждом из которых определяется независимо от других. При этом в силу однородности происходящих процессов уязвимость информации на каждом из выделенных очень малых интервалов будет определяться по одной и той же зависимости. Тогда, если через Ptm обозначить интересующий нас показатель уязвимости в точке (на очень малом интервале), а через P – тот же показатель на малом интервале, то  (7) (7)где t – переменный индекс очень малых интервалов, на которые поделен малый интервал; n – общее число очень малых интервалов. Очевидно, что рассмотренный подход можно распространить и на другие интервалы, а именно: большой интервал представить некоторой последовательностью малых, очень большой – последовательностью больших, бесконечно большой – последовательностью очень больших. Однако приведенные выражения будут справедливыми лишь в том случае, если на всем рассматриваемом интервале времени условия для нарушения защищенности информации остаются неизменными. В действительности эти условия могут изменяться, причем наиболее важным фактором здесь является активное действие самой системы защиты информации. Более того во всех рассмотренных нами выражениях, структурирующих оценку уязвимости информации, присутствуют показатели, представляющие собой вероятности реализации тех или иных событий. Значения этих показателей при отсутствии достаточного статистического материала могут быть получены только экспертным путем с использованием, например, предложенной выше технологии автоформализации знаний. При этом исключительное значение приобретает оценка достоверности данных, опираясь на которые эксперт-аналитик принимает то или иное решение. В связи с этим представляется целесообразным вопрос разработки методологии оценки достоверности. Методики анализа уязвимостей Существует несколько способов, при помощи которых можно провести анализ уязвимостей системы. Один из них основан на вероятностной методике, и при его применении нужно опираться на следующие факторы: потенциал злоумышленника (выявляется путем оценок экспертов) источник угрозы (где возможна атака — в зоне видимости или за ее пределами) метод воздействия (сетевой, аппаратный или социальный) объект угрозы (корпоративные данные, средства для шифрования, передачи, работы с ними или сотрудники компании) В процессе анализа уязвимостей в информационной системе крайне важно учитывать возможные места дислокации. Чтобы это реализовать, нужно оперативно обнаружить и устранить ошибки в операционной системе и программном обеспечении, а позже систематически устанавливать все патчи безопасности от разработчиков. Анализ уязвимостей, которые связаны с неправильной настройкой защитных средств, должен проводиться регулярно. Идеальное решение — настроить непрерывный мониторинг ИС на предмет возникновения уязвимостей. Отдельно от вышеописанного анализа в обязательном порядке необходимо проводить определенные мероприятия с рабочим персоналом компании: выдавать права доступа к данным и ресурсам, права на установку специализированного программного обеспечения, а также права на копирование информации и применение внешних носителей данных. Методы и модели оценки уязвимости информацииС точки зрения несанкционированного получения информации принципиально важным является то обстоятельство, что в современных АСОД оно возможно не только путем непосредственного доступа к базам данных, но и многими путями, не требующими такого доступа. При этом основную опасность представляют злоумышленные действия людей. Воздействие случайных факторов само по себе не ведет к несанкционированному получению информации, оно лишь способствует появлению КНПИ, которыми может воспользоваться злоумышленник. Структурированная схема потенциально возможных злоумышленных действий в современных АСОД для самого общего случая представлена на рисунке 3.  Рис. 3. Структурированная схема потенциально возможных злоумышленных действий в современных АСОД Злоумышленные действия с целью несанкционированного получения информации в общем случае возможны в каждой из перечисленных зон. При этом для несанкционированного получения информации необходимо одновременное наступление следующих событий: нарушитель должен получить доступ в соответствующую зону; во время нахождения нарушителя в зоне в ней должен проявиться (иметь место) соответствующий КНПИ; соответствующий КНПИ должен быть доступен нарушителю соответствующей категории; в КНПИ в момент доступа к нему нарушителя должна находиться защищаемая информация. ЗАКЛЮЧЕНИЕСамыми частыми и самыми опасными, с точки зрения размера ущерба, являются непреднамеренные ошибки пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы. Иногда такие ошибки являются угрозами: неправильно введенные данные, ошибка в программе, а иногда они создают слабости, которыми могут воспользоваться злоумышленники - таковы обычно ошибки администрирования. Согласно исследованиям, 65% потерь - следствие непреднамеренных ошибок. Пожары и наводнения можно считать пустяками по сравнению с безграмотностью и невнимательностью. Очевидно, самым радикальным способом борьбы с непреднамеренными ошибками является максимальная автоматизация и строгий контроль за правильностью совершаемых действий. На втором месте по размерам ущерба располагаются кражи и подлоги. В большинстве расследованных случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и защитными мерами. Это еще раз свидетельствует о том, что внутренняя угроза гораздо опаснее внешней. Весьма опасны так называемые "обиженные сотрудники" - действующие и бывшие. "Обиженные сотрудники", даже бывшие, знакомы с порядками в организации и способны вредить весьма эффективно. Необходимо следить за тем, чтобы при увольнении сотрудника его права доступа к информационным ресурсам аннулировались. Угрозы, исходящие от окружающей среды, к сожалению, отличаются большим разнообразием. В первую очередь, следует выделить нарушения инфраструктуры: аварии электропитания, временное отсутствие связи, перебои с водоснабжением, гражданские беспорядки и т.п. Опасны, разумеется, стихийные бедствия и техногенные катастрофы. Принято считать, что на долю огня, воды и аналогичных "врагов", среди которых самый опасный - низкое качество электропитания, приходится 13% потерь, нанесенных информационным системам. Много говорят и пишут о хакерах, но исходящая от них угроза зачастую преувеличивается. Верно, что почти каждый Internet-сервер по несколько раз в день подвергается попыткам проникновения; верно, что иногда такие попытки оказываются удачными; верно, что изредка подобные действия связаны со шпионажем. Однако в целом ущерб от деятельности хакеров по сравнению с другими угрозами представляется не столь уж значительным. Много говорят и пишут и о программных вирусах. Причем в последнее время говорят уже о вирусах, воздействующих не только на программы и данные, но и на пользователей. Показатели уязвимости информации разнообразны, но защита существует. Для организации этой защиты на предприятии необходим грамотный специалист, который сможет проанализировать и оценить степень уязвимости и разработать защиту информации. СПИСОК ЛИТЕРАТУРЫИнтернет-источники: Анализ уязвимостей - https://itglobal.com/ru-ru/company/glossary/analiz-uyazvimostej/ Классификация угроз информационной безопасности - https://www.cnews.ru/reviews/free/oldcom/security/elvis_class.shtml Показатели уязвимости информации - https://studfile.net/preview/7878669/page:13/ Система показателей уязвимости информации - https://studopedia.org/1-29092.html Угрозы информационной безопасности - https://learn.urfu.ru/resource/index/data/resource_id/40977/revision_id/0 |