Курсач. Документ Microsoft Word. Описание предметной области

Скачать 1.11 Mb. Скачать 1.11 Mb.

|

|

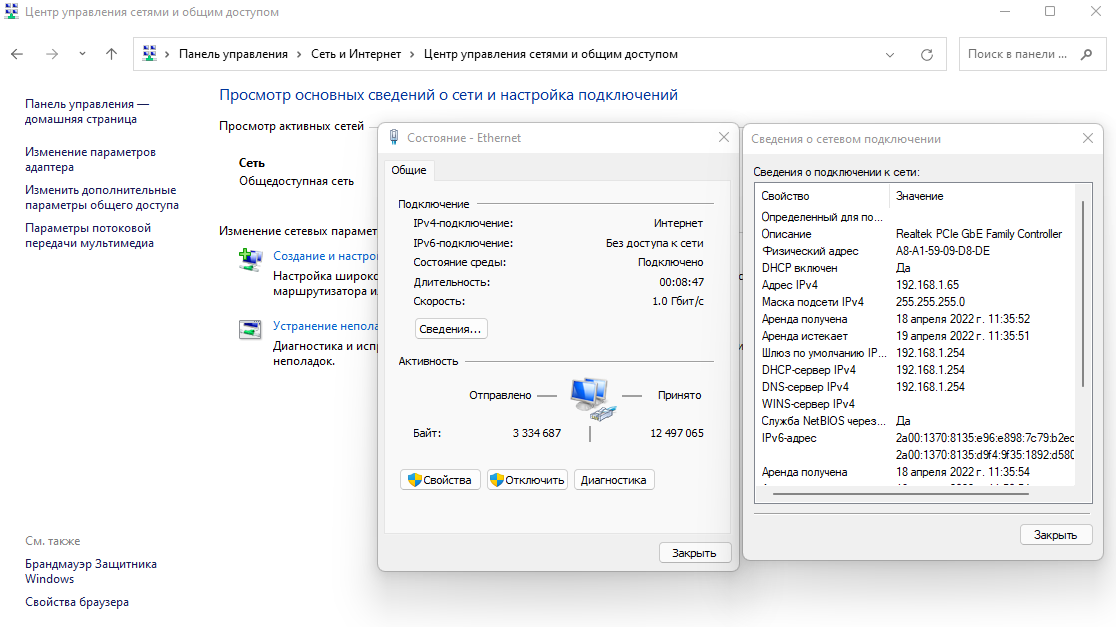

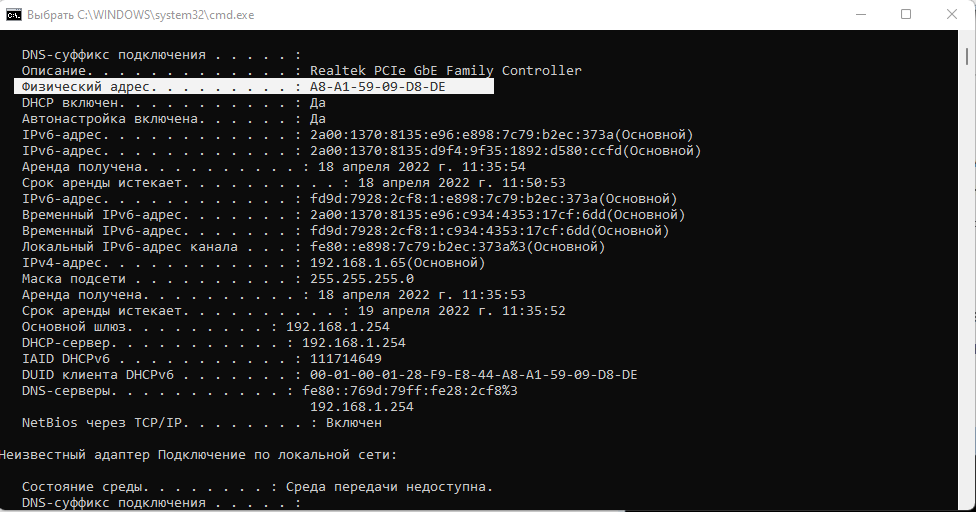

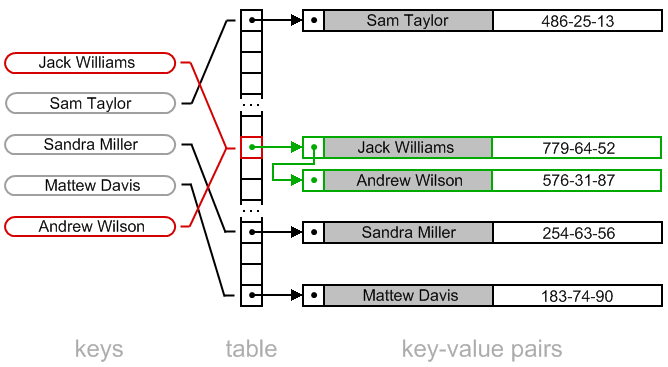

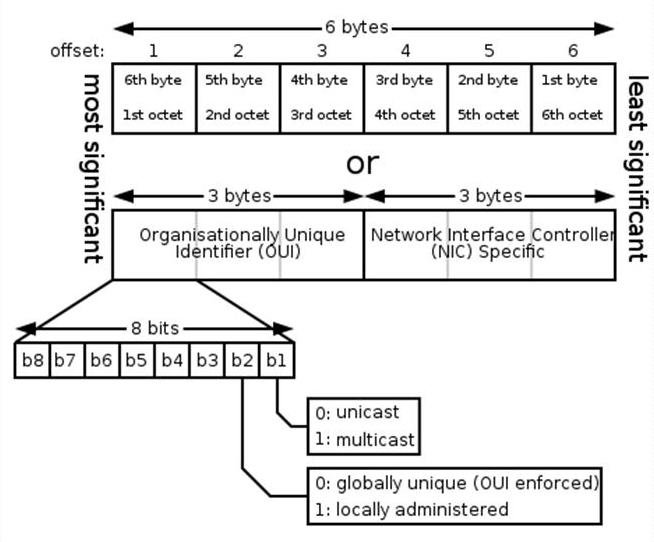

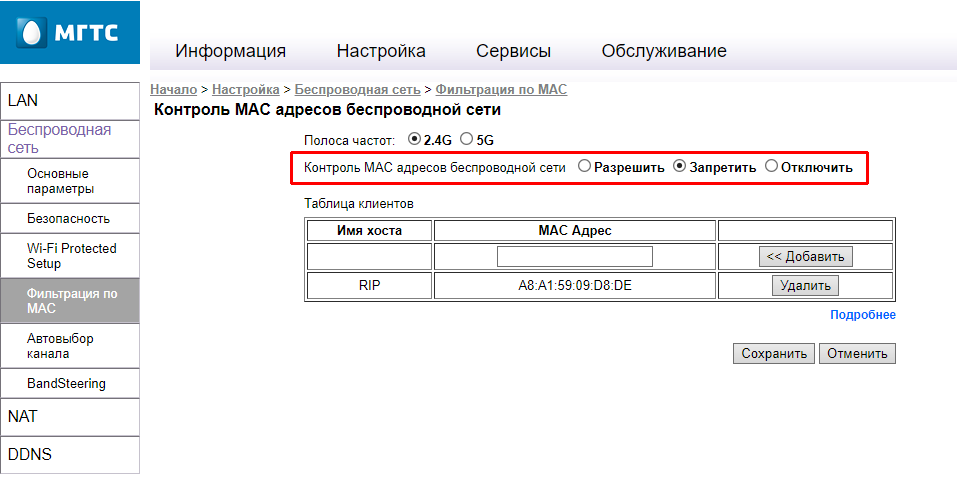

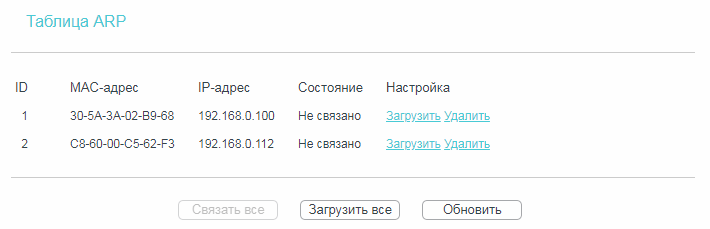

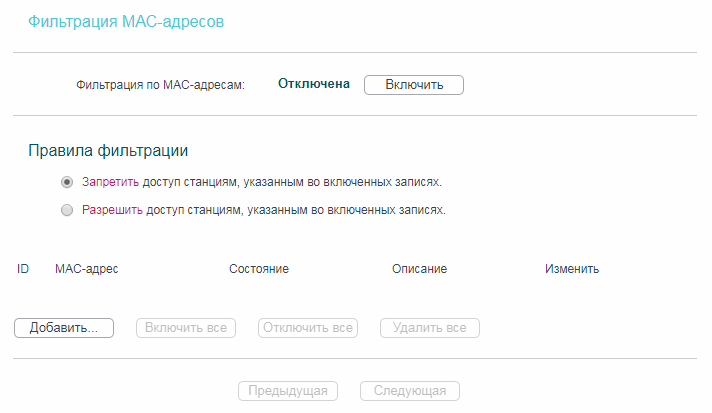

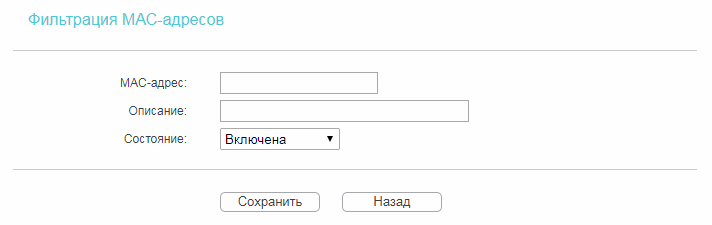

Рисунок 6. Структура MAC-адреса. Стандарты IEEE определяют 48-разрядный (6 октетов) MAC-адрес, который разделен на четыре части. Первые 3 октета (в порядке их передачи по сети; старшие 3 октета, если рассматривать их в традиционной бит-реверсной шестнадцатеричной записи MAC-адресов) содержат 24-битный уникальный идентификатор организации (OUI)[1], или (Код MFG — Manufacturing, производителя), который производитель получает в IEEE. При этом используются только младшие 22 разряда (бита), 2 старшие имеют специальное назначение: первый бит (младший бит первого байта) указывает, для одиночного (0) или группового (1) адресата предназначен кадр следующий бит указывает, является ли MAC-адрес глобально (0) или локально (1) администрируемым. Следующие три октета выбираются изготовителем для каждого экземпляра устройства. За исключением сетей системной сетевой архитектуры SNA. Таким образом, глобально администрируемый MAC-адрес устройства глобально уникален и обычно «зашит» в аппаратуру. Администратор сети имеет возможность, вместо использования «зашитого», назначить устройству MAC-адрес по своему усмотрению. Такой локально администрируемый MAC-адрес выбирается произвольно и может не содержать информации об OUI. Признаком локально администрируемого адреса является соответствующий бит первого октета адреса (см. выше). Что такое MAC-фильтр. MAC-фильтр – определяет список MAC-адресов устройств, которые будут иметь доступ к Вашей сети, либо для которых доступ к сети будет запрещен. Для чего нужен MAC-фильтр. MAC-фильтр наряду с шифрованием, аутентификацией и ключом шифрования (паролем от Wi-Fi сети) является дополнительной мерой защиты Вашей беспроводной сети. К примеру, если Вы хотите ограничить доступ посторонним лицам к Вашей сети, или разрешить доступ только своим устройствам. Иногда его используют в качестве функции «родительский контроль» и запрещают подключение к сети устройствам ребенка. Как настроить MAC-фильтр. В качестве исходных данных для того, чтобы задать правило, используется MAC-адрес устройства, которому Вы хотите разрешить или запретить доступ. Для беспроводных адаптеров серии DWA MAC-адрес устройства обычно указан на упаковке устройства, либо же на стикере расположенном на нижней части адаптера. Если Вы хотите узнать MAC- адрес беспроводного адаптера своего компьютера/ноутбука то, можно воспользоваться одним из методов: Метод 1. Определение MAC-адреса стандартными средствами ОС Windows 7 1. Пуск → Панель управления → Сеть и Интернет → Центр управления сетями и общим доступом → Изменение параметров адаптера 2. Нажимаете на Подключение по беспроводной сети правой кнопкой мыши и в появившемся контекстном меню выбираете пункт Состояние 3. Нажмите кнопку Сведения 4. В строке Физический адрес указан MAC-адрес беспроводного адаптера Именно этот адрес нужно будет вводить в МАС-фильтре роутера. Р  исунок 7. Способ узнать MAC-адрес через сведения о сетевом подключении исунок 7. Способ узнать MAC-адрес через сведения о сетевом подключенииМетод 2. Определение МАС-адреса с помощью командной строки 1. Нажать комбинацию клавиш Win + R, в окне Выполнить набрать команду cmd и нажать Enter – запустится командная строка. Либо можно вызвать командную строку через: Пуск → Все программы → Стандартные → Командная строка 2. В командной строке набрать команду ipconfig /all 3. В отобразившейся информации найдите раздел Адаптер беспроводной локальной сети или Беспроводное сетевое соединение. В строке Физический адрес будет отображен МАС-адрес беспроводного адаптера.  Рисунок 8. Способ узнать MAC-адрес через командную строку 2.3 Описание процедур реализации задачи MAC-таблицы в коммутаторах Самый простой способ — записывать адреса в один столбец, а соответствующие порты в другой, т.е. используется линейный алгоритм поиска, асимптотическая сложность которого O(n). Худший случай для алгоритма — отсутствие искомого ключа, поскольку требуется просмотреть все ключи, и в коммутации встречается очень часто: включение нового клиента, включение или перезагрузка устройства. На самом деле, всевозможные оптимизации и хитрые алгоритмы, применяемые в чипах сетевых устройств, заточены либо для экономии памяти чипа, либо для удовлетворения требований по скорости обработки. Используемый же большинством производителей способ — хеш-таблица. Смысл в том, что при вычислении хеш-функции от MAC-адреса на выходе имеем сразу адрес в памяти (индекс), обратившись по которому вычитываем номер порта. Если ничего не вычитали, то пишем по этому адресу текущий порт. Сложность алгоритма поиска O(1). Правда существует проблема коллизий, но при правильно подобранной хеш-функции она минимизируется. Остается лишь проверить коллизионную стойкость устройства.  Рисунок 8. Пример таблицы и частичной коллизии Память, используемая для хранения физических адресов и последующего поиска, разбивается на страницы. Хэш функция, в которую сворачивается MAC определяет номер этой страницы и строку в ней для хранения адреса, проще говоря — индекс в этой таблице. Идеальная хэш функция дает для входного аргумента уникальное значение. Но приближенная к идеальной функция будет иметь на выходе число высокой разрядности, что заставляет таблицу быть весьма большой, и функция будет достаточно сложной и (возможно?) относительно медленной. Т. е. нужен разумный компромисс. У большинства записей хеш-индексы не совпадают, что в результате дает мгновенное чтение по индексу. В этом случае для разрешения коллизии производится линейный поиск по вложенному списку, что увеличивает задержку, но происходит это в единичных случаях. Проверку можно провести, пополняя хеш-таблицу новыми записями. Записи могут быть последовательными или случайным, а так же принадлежать специальным типам. Специальные типы MAC-адресов: broadcast (FF:FF:FF:FF:FF:FF) multicast (младший бит первого октета равен 1)  Рисунок 9. Специальные типы MAC-адресов. Не все адреса должны записываться в таблицу. Например туда не попадают широковещательный и мультикаст адреса. В обычном режиме генерируются пакеты с последовательными MAC-адресами, изменяются последние два октета, что дает 65536 комбинаций и для большинства коммутаторов более чем достаточно (всегда можно увеличить). Первый октет выставлен в 0x00, т.е. адреса юникастовые. Случайные адреса генерируются в двух режимах: первый октет 0x00, остальные случайны все октеты случайны Если ваша сеть построена таким образом, что домен L2 включает множество устройств, то можно ждать беды. Странным оказалось то, что самый весомый вендор показал худшие результаты. Отсюда мораль — доверяй только собственным глазам и тесту, а не маркетинговым заявлениям с мелким шрифтом в сноске. Я был так удивлен положением вещей, что решил об этом написать. Если есть возможность провести такой же тест, то прошу опубликовать результаты в комментариях. 2.3 Описание процедур настройки и тестирования MAC-фильтр имеет три режима: отключен, разрешить, запретить. 1. Режим ограничений MAC-фильтра: Отключен Если MAC-фильтр находится в состоянии Отключен, то доступ к беспроводной сети разрешен всем подключаемым устройствам.  Рисунок 11. Режимы контроля MAC-адресов беспроводной сети Рисунок 11. Режимы контроля MAC-адресов беспроводной сетиШаг 1 Откройте веб-браузер и введите http://tplinkwifi.net или IP-адрес в адресной строке (по умолчанию - http://192.168.0.1). Нажмите Enter. Имя пользователя и пароль являются «admin».  Рисунок 11. Авторизация на сайте http://tplinkwifi.net Рисунок 11. Авторизация на сайте http://tplinkwifi.net Шаг 2 Перейдите на страницу Привязка IP- и MAC-адресов > Таблица ARP, здесь вы можете найти MAC-адрес всех устройств, подключенных к роутеру.  Рисунок 12. Таблица MAC-адресов Рисунок 12. Таблица MAC-адресовШаг 3 Перейдите на страницу Беспроводной режим > Фильтрация MAC-адресов, нажмите кнопку Добавить.  Рисунок 13. Фильтрация MAC-адресов Рисунок 13. Фильтрация MAC-адресовШаг 4 Введите MAC-адрес, который вы хотите разрешить или запретить для доступа к роутеру, и дайте описание для этого элемента. Статус должен быть включен и, наконец, нажмите кнопку Сохранить.  Рисунок 14. Настройка фильтрации MAC-адресов Вам нужно добавить все элементы таким образом, один за другим. Шаг 5 Наконец, о правилах фильтрации, выберите Разрешить/Запретить и нажмите Включить функцию Фильтрации по MAC-адресам. Если вы выберете Разрешить доступ станциям, указанным во включенных записях, доступ к ним в качестве правила фильтрации, беспроводной клиент указанный в правиле сможет получить доступ к роутеру, а другие беспроводные клиенты не могут доступ к роутеру. Если вы выбрали Запретить доступ станциям, указанным во включенных записях для доступа в качестве правила фильтрации, только беспроводной указанный в правиле не сможет получить доступ к роутеру. 2.4 Рекомендации по использованию и эксплуатации Ничто не может гарантировать абсолютную защиту систему от несанкционированного доступа к устройствам или информации, поэтому рекомендуется использовать комплексные методы защиты (лучше всего интегрированные). Однако, чем больше реализовано уровней защиты в информационной системе, тем больше неудобств она причиняет пользователю, что опять же значит абсолютно защищенной системы не может существовать, потому что ей никто не сможет воспользоваться. Таким образом необходимо искать компромисс между количеством включенных в информационную систему методов защиты и комфортом для пользователей, работающих в этой системы. Даже учитывая простоту выбранного метода разграничения доступа к устройствам локальной сети непродвинутым пользователям, не стоит пытаться самим настроить разделение прав доступа, поскольку при неудачной попытке настройки ему придется обратиться за помощью к специалисту, что повлечет за собой дополнительные денежные и временные затраты. Заключение В данной работе был рассмотрен один из многочисленных способов метода разграничения доступа. Однако снижение вероятности нарушения информационной безопасности прямо пропорционально количеству денежных затрат из чего следует что абсолютно защищенная система будет стоить бесконечного количества денег, не говоря даже о том, что ей невозможно будет пользоваться. Следовательно, необходимо выбирать самые оптимальные методы защиты информационных систем. |