Курсач. Документ Microsoft Word. Описание предметной области

Скачать 1.11 Mb. Скачать 1.11 Mb.

|

|

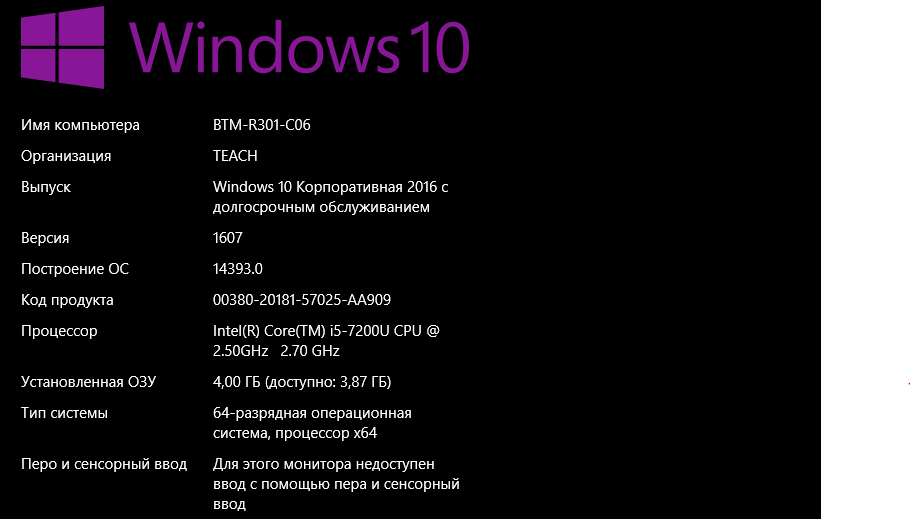

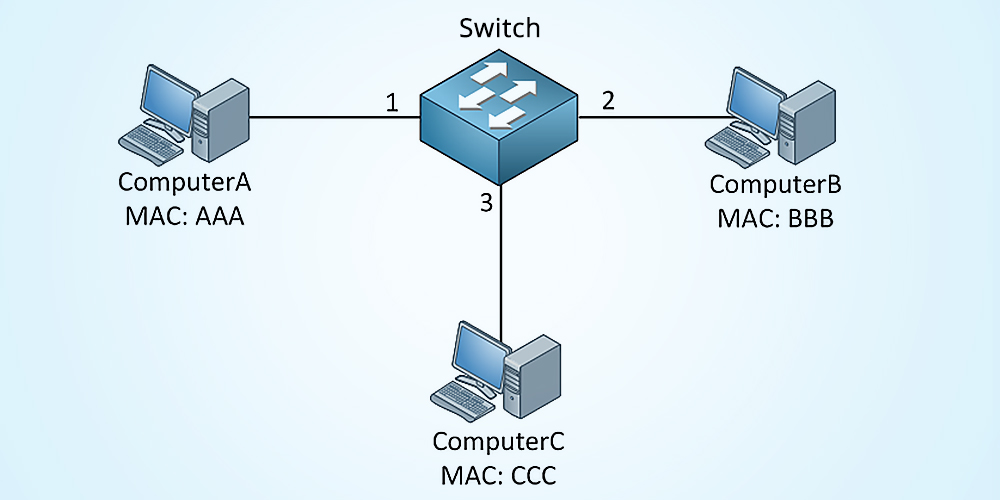

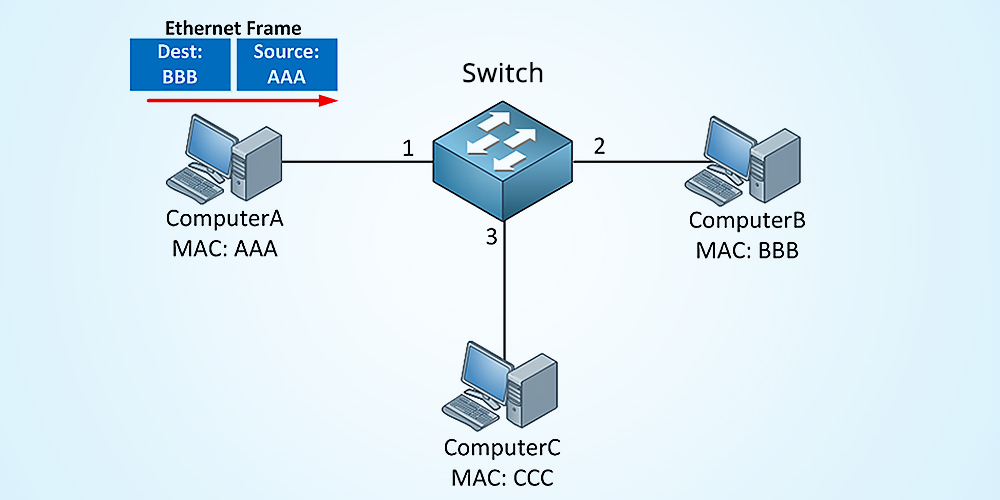

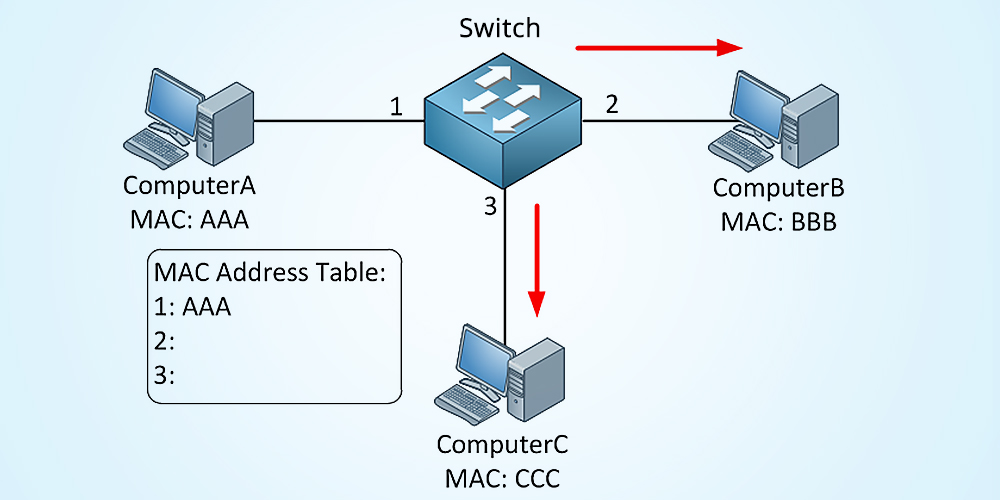

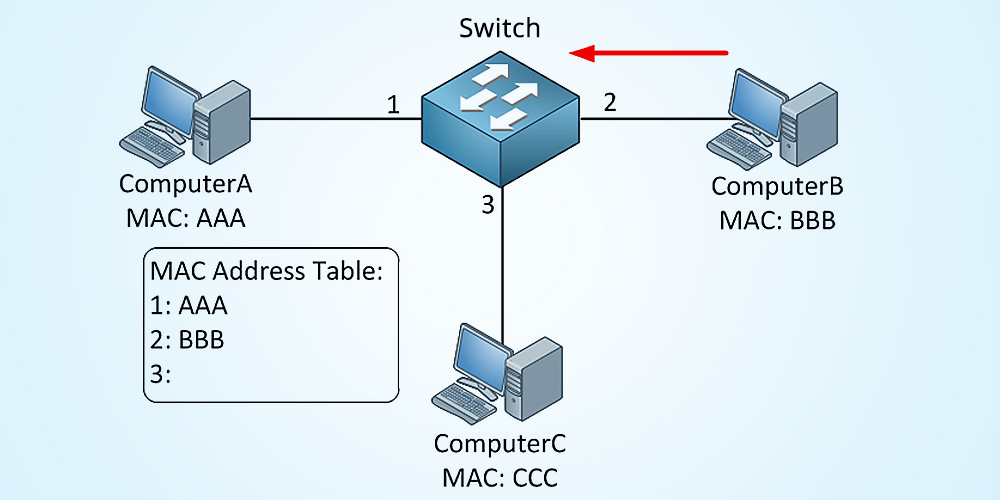

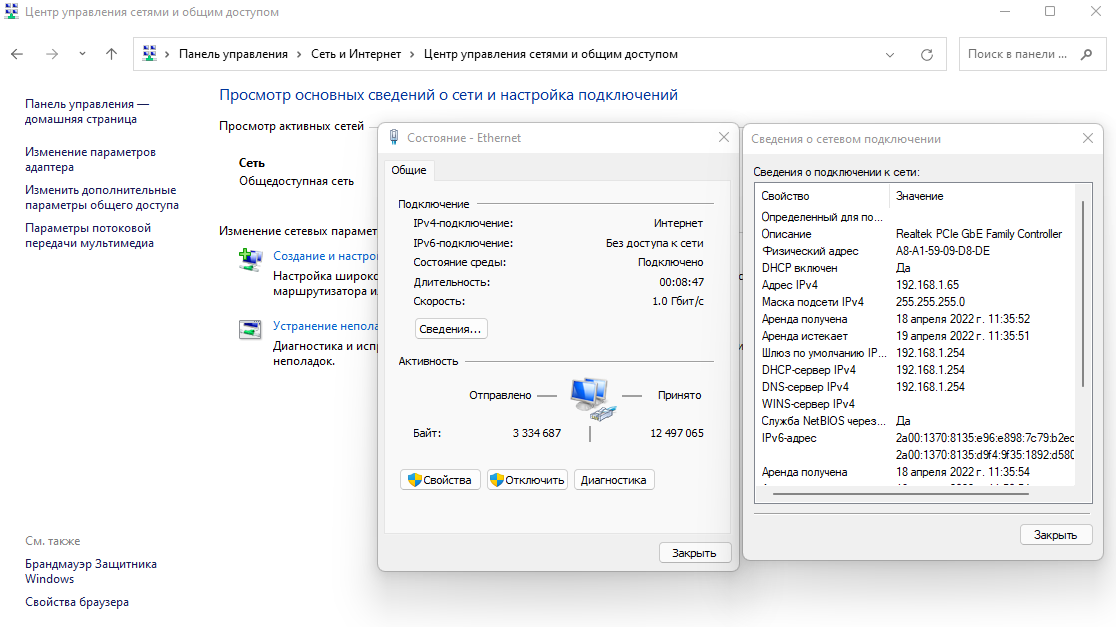

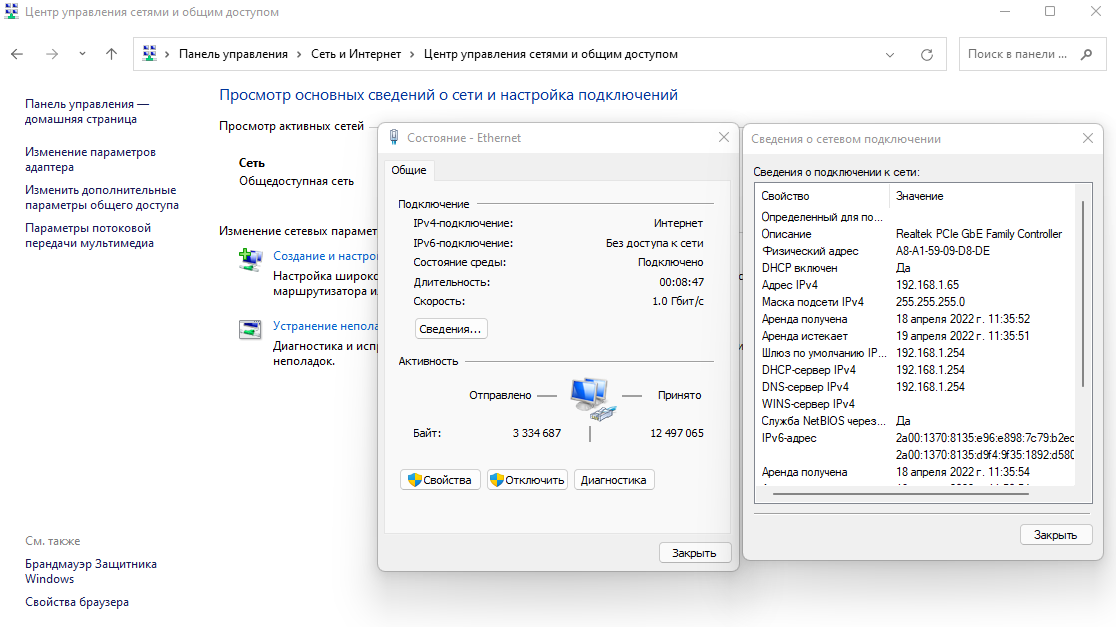

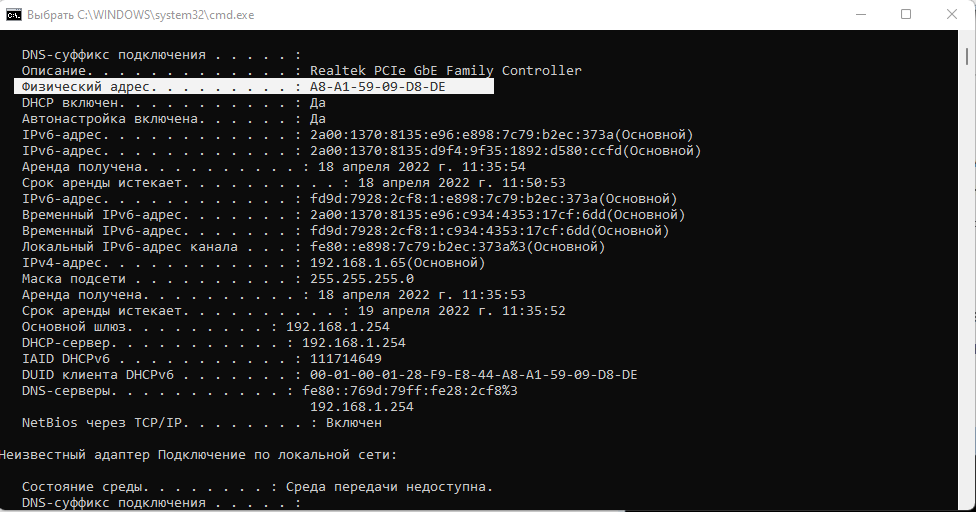

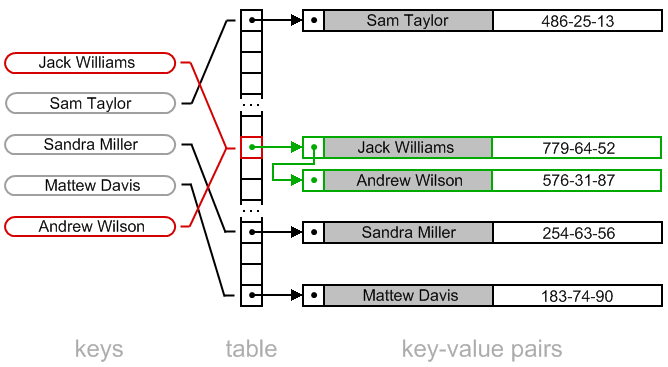

Содержание Введение…………………………………………………………………………...3 1 Теоретическая часть…………………………………………………………….4 Описание предметной области……………………………………………….4 Постановка задач………………………………………………………………. Обоснование методов решения задачи Описание аппаратного обеспечения Описание программного обеспечения 2. Практическая часть 2.1 Описание алгоритма решения задачи 2.2 Описание процедур реализации задачи 2.3 Описание процедур настройки и тестирования 2.4 Рекомендации по использованию и эксплуатации Заключение Список использованных источников Приложение Введение Согласно результатам исследования аналитического центра, в 2019 году центром было зарегистрировано 1556 случаев утечки конфиденциальной информации. В 61.8% случаях утечка информации произошла вследствие действий внутренних нарушителей, 33.9% из которых являлись действующими или бывшими (2,1%) сотрудниками организаций. На сетевой канал пришлось 69,5% зафиксированных утечек, причем подавляющее число случаев компрометации данных (более 90%) носило намеренный характер. Учитывая данные исследований компании InfoWatch, следует уделять внимание вопросам подбора новых сотрудников и контроля уже существующих, среди которых могут оказаться психологически слабые люди, таящие обиду на начальство. Так же стоит учитывать конкурентов, которые подкупают людей, в особенности системных администраторов, для организации утечки информации. Организации не всегда располагают денежными ресурсами на покупку лицензионного программного обеспечения, антивирусной защиты, межсетевых экранов актуального сетевого оборудования, не говоря о специализированных решениях на подобии систем управления учетными данными (14М), систем предотвращения утечек конфиденциальной информации, систем анализ событий безопасности. Целью работы являлось разработка рекомендаций по защите локальной сети предприятия с использованием базовых настроек имеющегося оборудования (без покупки специальных систем и средств) от несанкционированного доступа сотрудников (инсайдерских атак) на основе разграничения доступа. Разграничение прав доступа пользователей сети, это настройки, связанные с сегментированием ЛВС-структуры на отдельные части и определение правил взаимодействия этих частей друг с другом. Предлагается использование профилей доступа на основе МАС-адресов. 1.Теоретическая часть 1.1 Описание предметной области Разграничение (контроль) доступа к ресурсам – это такой порядок использования ресурсов автоматизированной системы, при котором субъекты получают доступ к объектам системы в строгом соответствии с установленными правилами. Объект – это пассивный компонент системы, единица ресурса автоматизированной системы (устройство, диск, каталог, файл и т.п.), доступ к которому регламентируется правилами разграничения доступа. Субъект – это активный компонент системы (пользователь, процесс, программа), действия которого регламентируются правилами разграничения доступа. Доступ к информации - ознакомление с информацией (чтение, копирование), её модификация (корректировка), уничтожение (удаление) и т.п. Доступ к ресурсу - получение субъектом возможности манипулировать данным ресурсом (использовать, управлять, изменять настройки и т.п.). Правила разграничения доступа - совокупность правил, регламентирующих права доступа субъектов к объектам в некоторой системе. Несанкционированный доступ (НСД) - доступ субъекта к объекту в нарушение установленных в системе правил разграничения доступа. Авторизация - предоставление аутентифицированному субъекту соответствующих (предписанных установленным порядком) прав на доступ к объектам системы: какие данные и как он может использовать (какие операции с ними выполнять), какие программы может выполнять, когда, как долго и с каких терминалов может работать, какие ресурсы системы может использовать и т.п. Аутентификация — процедура проверки подлинности, например: проверка подлинности пользователя путём сравнения введённого им пароля с паролем, сохранённым в базе данных пользовательских логинов. Идентификация в информационных системах — процедура, в результате выполнения которой для субъекта идентификации выявляется его идентификатор, однозначно идентифицирующий этого субъекта в информационной системе. Браузер, или веб-обозреватель — прикладное программное обеспечение для просмотра страниц, содержания веб-документов, компьютерных файлов и их каталогов; управления веб-приложениями; а также для решения других задач. Маршрутизатор — специализированное устройство, которое пересылает пакеты между различными сегментами сети на основе правил и таблиц маршрутизации. Маршрутизатор может связывать разнородные сети различных архитектур. Интегрированная система безопасности (ИСБ) - это программно-аппаратный комплекс, состоящий из связанных друг с другом информационно и функционально подсистем безопасности разного назначения, работающих по единому алгоритму и имеющих общие каналы связи, программное обеспечение, базы данных. 1.2 Постановка задачи 1. Проанализировать существующие методы разграничения доступа к устройствам локальной сети 2. Выбрать наиболее оптимальный метод разграничения доступа 3. Разработка рекомендаций по защите локальной сети предприятия от несанкционированного доступа сотрудников на основе разграничения доступа, с использованием базовых настроек имеющегося оборудования. 3. Сокращение количества лиц, имеющих доступ к информации 4. Реализовать выбранное решение 1.3 Обоснование методов решения задачи Рассмотрим некоторые возможные варианты разграничения доступа к устройствам локальной сети. Access Control List (ACL) — список управления доступом, который определяет, кто или что может получать доступ к объекту (программе, процессу или файлу), и какие именно операции разрешено или запрещено выполнять субъекту (пользователю, группе пользователей). В сетях ACL представляют список правил, определяющих порты служб или имена доменов, доступных на узле или другом устройстве третьего уровня OSI, каждый со списком узлов и/или сетей, которым разрешен доступ к сервису. Сетевые ACL могут быть настроены как на обычном сервере, так и на маршрутизаторе и могут управлять как входящим, так и исходящим трафиком, в качестве межсетевого экрана. MAC-фильтр – определяет список MAC-адресов устройств, которые будут иметь доступ к Вашей сети, либо для которых доступ к сети будет запрещен. MAC-фильтр наряду с шифрованием, аутентификацией и ключом шифрования (паролем от Wi-Fi сети) является еще одной мерой защиты Беспроводной сети. К примеру, если Вы хотите ограничить доступ посторонним лицам к беспроводной сети, или разрешить доступ только своим устройствам. Иногда его используют в качестве функции «родительский контроль» и запрещают подключение к сети устройствам ребенка. Если все коммутационное оборудование под контролем, то возможно развертывание инфраструктуры 802.1x на базе RADIUS сервера или технологии Network Access Control (у Microsoft это роль Network Policy Server c компонентом Network Access Protection (NAP). Решение позволяет осуществлять предварительную авторизацию устройств и назначение им IP/VLAN в зависимости от результатов проверки. В случае успешного внедрения получаем возможность динамически размещать узлы по VLAN и проводить разноплановые проверки подключаемых узлов, например - наличие и актуальность антивирусного ПО или межсетевого экрана. Самым простым и доступным вариантом является MAC-фильтр. Поэтому мы рассмотрим именно этот метод. 1.4 Описание аппаратного обеспечения Аппаратное обеспечение используемое при решении задачи включает: При решении задачи был использован домашний персональный компьютер. Персональный компьютер, используемый в курсовой работе, имеет характеристики, указанные на рисунке ()))(((, другие составные части приведены ниже: Материнская плата семейства GAMING на базе чипсета Intel® Z590 Express, Процессор AMD Ryzen 9 5950X, AM4, 4,9 Ghz Оперативная память DDR4 16Gb Видеокарта MSI GeForce RTX 3090 Ventus 3X OC 24GB Стандарный кабель Ethernet LAN  Рисунок 1. Характеристики системы Также использовались следующие устройства: Ноутбук Монитор Компьютерная мышь Клавиатура Маршрутизатор Кабель питания DEXP 2шт. 1.5 Описание программного обеспечения Программное обеспечение используемое при решении задачи включает: Лицензионная версия Windows 10. Windows 10 - операционная система для персональных компьютеров и рабочих станций, разработанная корпорацией Microsoft в рамках семейства Windows NT. Подтверждением лицензионных прав пользователя является Сертификат подлинности (СОА), наклеенный на коробку. В случае OEM-версии (Original Equipment Manufacturer — англ. производитель нового оборудования) покупатель приобретает оборудование с предустановленными программным обеспечением. После Windows 8.1 система получила номер 10, минуя 9. Серверные аналоги Windows 10 — Windows Server 2016 и Windows Server 2019. Минимальными системными требованиями для использования Windows 10 можно стичать: Процессор с частотой не менее 1 ГГц ОЗУ от 1 Гб (для 32х систем) и 2 Гб (для 64х систем) От 16 до 20 Гб свободного места на жестком диске Наличие DirectX 9 и выше Для мобильных устройств системные требования несколько иные: Экран с разрешением не менее 800х480 Оперативная память 512 Мб и выше Веб-обозреватель (браузер) Opera. Opera — веб-браузер и пакет прикладных программ для работы в Интернете, выпускаемый компанией Opera Software. Разработан в 1994 году группой исследователей из норвежской компании Telenor. С 1995 года — продукт компании Opera Software, образованной авторами первой версии браузера. 2 Практическая часть 2.1 Описание алгоритма решения задачи MAC-адрес (от англ. Media Access Control — управление доступом к среде, также Hardware Address) — это уникальный идентификатор, присваиваемый каждой единице активного оборудования компьютерных сетей. MAC-адрес должен быть уникальным в локальной сети. Если в сети LAN есть два или более устройств с одинаковым MAC-адресом, эта сеть не будет работать. Предположим, что три устройства A, B и C подключены к сети через коммутатор. MAC-адреса этих устройств — 11000ABB28FC, 00000ABB28FC и 00000ABB28FC соответственно. Сетевые адаптеры устройств B и C имеют одинаковый MAC-адрес. Если устройство А отправит кадр данных на адрес 00000ABB28FC, коммутатор не сможет доставить этот документ в пункт назначения, так как у него есть два получателя этих данных. Как коммутаторы узнают МАС адрес. Поскольку у коммутатора есть некоторый интеллект, он может автоматически создать таблицу MAC адресов. Следующая часть иллюстрирует, как коммутатор узнает MAC адреса.  Рисунок 2. Коммутатор и персональные компьютеры Посередине есть коммутатор, а вокруг 3 компьютера. У всех компьютеров есть МАС адрес, но они упрощены как АА, ВВВ и ССС. Коммутатор имеет таблицу МАС-адрсов и узнает, где находятся все МАС адреса в сети. Теперь, предположим, что компьютер А собирается отправить что-то на компьютер В:  Рисунок 3. Компьютер А отправляет данные на компьютер В Компьютер A будет отправлять некоторые данные, предназначенные для компьютера B, поэтому он создаст канал Ethernet, который имеет MAC адрес источника (AAA) и MAC адрес назначения (BBB). Коммутатор имеет таблицу MAC адресов, и вот что произойдет:  Коммутатор создаст таблицу MAC адресов и будет учиться только по исходным MAC адресам. В этот момент он только что узнал, что MAC адрес компьютера A находится на интерфейсе 1. Теперь он добавит эту информацию в свою таблицу MAC адресов. Но коммутатор в настоящее время не имеет информации о том, где находится компьютер B. Остался только один вариант, чтобы вылить этот фрейм из всех его интерфейсов, кроме того, откуда он поступил. компьютер B и компьютер C получат этот Ethernet фрейм.  Рисунок 5. Компьютер B и компьютер C получат этот Ethernet фрейм Поскольку компьютер B видит свой MAC адрес в качестве пункта назначения этого Ethernet фрейма, он знает, что он предназначен для него, компьютер C его отбросит. Компьютер B ответит на компьютер A, создаст Ethernet фрейм и отправит его к коммутатору. В этот момент коммутатор узнает MAC адрес компьютера B. Это конец нашей истории, теперь коммутатор знает как и когда он может «переключаться» вместо переполнения Ethernet фреймов. Компьютер C никогда не увидит никаких фреймов между компьютером A и B, за исключением первого, который был залит. Вы можете использовать динамическую команду show mac address-table, чтобы увидеть все MAC адреса, которые изучил коммутатор. Здесь следует подчеркнуть еще один момент: таблица MAC адресов на коммутаторе использует механизм устаревания для динамических записей. Если MAC адреса компьютеров A и B не обновляются в течение времени их старения, они будут удалены, чтобы освободить место для новых записей, что означает, что фреймы между компьютером A и B будут снова залиты на компьютер C, если A хочет передать информацию в В. При проектировании стандарта Ethernet было предусмотрено, что каждая сетевая карта (равно как и встроенный сетевой интерфейс) должна иметь уникальный шестибайтный номер (MAC-адрес), прошитый в ней при изготовлении. Этот номер используется для идентификации отправителя и получателя кадра, и предполагается, что при появлении в сети нового компьютера (или другого устройства, способного работать в сети) сетевому администратору не придётся настраивать MAC-адрес. Уникальность MAC-адресов достигается тем, что каждый производитель получает в координирующем комитете IEEE Registration Authority диапазон из шестнадцати миллионов (224) адресов, и по мере исчерпания выделенных адресов может запросить новый диапазон. Поэтому по трём старшим байтам MAC-адреса можно определить производителя. Существуют таблицы, позволяющие определить производителя по MAC-адресу; в частности, они включены в программы типа arpalert. В широковещательных сетях (таких, как сети на основе Ethernet) MAC-адрес позволяет уникально идентифицировать каждый узел сети и доставлять данные только этому узлу. Таким образом, MAC-адреса формируют основу сетей на канальном уровне, которую используют протоколы более высокого (сетевого) уровня. Для преобразования MAC-адресов в адреса сетевого уровня и обратно применяются специальные протоколы (например, ARP и RARP в сетях IPv4 и NDP в сетях на основе IPv6). Большинство сетевых протоколов канального уровня используют одно из трёх пространств MAC-адресов, управляемых IEEE: MAC-48, EUI-48 и EUI-64. Адреса в каждом из пространств теоретически должны быть глобально уникальными. Не все протоколы используют MAC-адреса, и не все протоколы, использующие MAC-адреса, нуждаются в подобной уникальности этих адресов. Адреса вроде MAC-48 наиболее распространены; они используются в таких технологиях, как Ethernet, Token ring, FDDI, WiMAX и др. Они состоят из 48 бит, таким образом, адресное пространство MAC-48 насчитывает 248 (или 281 474 976 710 656) адресов. Согласно подсчётам IEEE, этого запаса адресов хватит по меньшей мере до 2100 года. EUI-48 от MAC-48 отличается лишь семантически: в то время как MAC-48 используется для сетевого оборудования, EUI-48 применяется для других типов аппаратного и программного обеспечения. Идентификаторы EUI-64 состоят из 64 бит и используются в FireWire, а также в IPv6 в качестве младших 64 бит сетевого адреса узла. Рисунок 6. Структура MAC-адреса. Стандарты IEEE определяют 48-разрядный (6 октетов) MAC-адрес, который разделен на четыре части. Первые 3 октета (в порядке их передачи по сети; старшие 3 октета, если рассматривать их в традиционной бит-реверсной шестнадцатеричной записи MAC-адресов) содержат 24-битный уникальный идентификатор организации (OUI)[1], или (Код MFG — Manufacturing, производителя), который производитель получает в IEEE. При этом используются только младшие 22 разряда (бита), 2 старшие имеют специальное назначение: первый бит (младший бит первого байта) указывает, для одиночного (0) или группового (1) адресата предназначен кадр следующий бит указывает, является ли MAC-адрес глобально (0) или локально (1) администрируемым. Следующие три октета выбираются изготовителем для каждого экземпляра устройства. За исключением сетей системной сетевой архитектуры SNA. Таким образом, глобально администрируемый MAC-адрес устройства глобально уникален и обычно «зашит» в аппаратуру. Администратор сети имеет возможность, вместо использования «зашитого», назначить устройству MAC-адрес по своему усмотрению. Такой локально администрируемый MAC-адрес выбирается произвольно и может не содержать информации об OUI. Признаком локально администрируемого адреса является соответствующий бит первого октета адреса (см. выше). Что такое MAC-фильтр. MAC-фильтр – определяет список MAC-адресов устройств, которые будут иметь доступ к Вашей сети, либо для которых доступ к сети будет запрещен. Для чего нужен MAC-фильтр. MAC-фильтр наряду с шифрованием, аутентификацией и ключом шифрования (паролем от Wi-Fi сети) является дополнительной мерой защиты Вашей беспроводной сети. К примеру, если Вы хотите ограничить доступ посторонним лицам к Вашей сети, или разрешить доступ только своим устройствам. Иногда его используют в качестве функции «родительский контроль» и запрещают подключение к сети устройствам ребенка. Как настроить MAC-фильтр. В качестве исходных данных для того, чтобы задать правило, используется MAC-адрес устройства, которому Вы хотите разрешить или запретить доступ. Для беспроводных адаптеров серии DWA MAC-адрес устройства обычно указан на упаковке устройства, либо же на стикере расположенном на нижней части адаптера. Если Вы хотите узнать MAC- адрес беспроводного адаптера своего компьютера/ноутбука то, можно воспользоваться одним из методов: Метод 1. Определение MAC-адреса стандартными средствами ОС Windows 7 1. Пуск → Панель управления → Сеть и Интернет → Центр управления сетями и общим доступом → Изменение параметров адаптера 2. Нажимаете на Подключение по беспроводной сети правой кнопкой мыши и в появившемся контекстном меню выбираете пункт Состояние 3. Нажмите кнопку Сведения 4. В строке Физический адрес указан MAC-адрес беспроводного адаптера Именно этот адрес нужно будет вводить в МАС-фильтре роутера.  Ри  сунок 7. Способ узнать MAC-адрес через сведения о сетевом подключении сунок 7. Способ узнать MAC-адрес через сведения о сетевом подключенииМетод 2. Определение МАС-адреса с помощью командной строки 1. Нажать комбинацию клавиш Win + R, в окне Выполнить набрать команду cmd и нажать Enter – запустится командная строка. Либо можно вызвать командную строку через: Пуск → Все программы → Стандартные → Командная строка 2. В командной строке набрать команду ipconfig /all 3. В отобразившейся информации найдите раздел Адаптер беспроводной локальной сети или Беспроводное сетевое соединение. В строке Физический адрес будет отображен МАС-адрес беспроводного адаптера.  Рисунок 8. Способ узнать MAC-адрес через командную строку 2.3 Описание процедур реализации задачи MAC-таблицы в коммутаторах Самый простой способ — записывать адреса в один столбец, а соответствующие порты в другой, т.е. используется линейный алгоритм поиска, асимптотическая сложность которого O(n). Худший случай для алгоритма — отсутствие искомого ключа, поскольку требуется просмотреть все ключи, и в коммутации встречается очень часто: включение нового клиента, включение или перезагрузка устройства. На самом деле, всевозможные оптимизации и хитрые алгоритмы, применяемые в чипах сетевых устройств, заточены либо для экономии памяти чипа, либо для удовлетворения требований по скорости обработки. Используемый же большинством производителей способ — хеш-таблица. Смысл в том, что при вычислении хеш-функции от MAC-адреса на выходе имеем сразу адрес в памяти (индекс), обратившись по которому вычитываем номер порта. Если ничего не вычитали, то пишем по этому адресу текущий порт. Сложность алгоритма поиска O(1). Правда существует проблема коллизий, но при правильно подобранной хеш-функции она минимизируется. Остается лишь проверить коллизионную стойкость устройства.  |